想象一下,在现实生活中,您收到了一个信封,在信封中您的老朋友的名字写在“发件人”字段中。您能否在不打开并阅读信件的情况下确定地说-这是您老朋友或某些入侵者的信封?这是邮件服务器面临的任务-仅查看信封即可确定发件人是否在撒谎。为此,邮件服务器是指Internet用于确认域所有权的机制-DNS服务器。上一页< 关于邮件服务器中的端口和加密

想象一下,在现实生活中,您收到了一个信封,在信封中您的老朋友的名字写在“发件人”字段中。您能否在不打开并阅读信件的情况下确定地说-这是您老朋友或某些入侵者的信封?这是邮件服务器面临的任务-仅查看信封即可确定发件人是否在撒谎。为此,邮件服务器是指Internet用于确认域所有权的机制-DNS服务器。上一页< 关于邮件服务器中的端口和加密 立即进行预订,即保留“发件人”字段不是邮件本身的“发件人”字段,而是发件人服务器的地址。

立即进行预订,即保留“发件人”字段不是邮件本身的“发件人”字段,而是发件人服务器的地址。 邮件服务器非常依赖DNS。邮件服务器不需要DNS服务器的唯一情况是它是不发送或接收其他服务器的来信的本地邮件服务器。

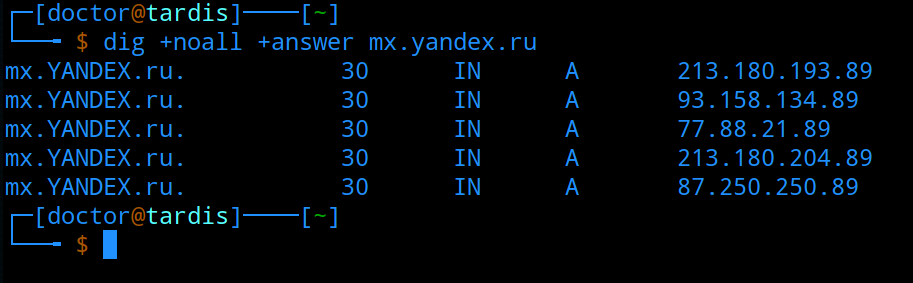

邮件服务器非常依赖DNS。邮件服务器不需要DNS服务器的唯一情况是它是不发送或接收其他服务器的来信的本地邮件服务器。 现在,让我们决定邮件服务器的所有必要DNS记录。让我们从“ A”记录开始它将名称转换为IP地址。顺便说一句,A-来自单词地址。邮件服务器名称的常见示例是mx.example.org,mail.example.org,smtp.example.org。如果配置了循环DNS,则多个具有相同名称和IP地址的A记录将允许平衡到不同邮件服务器的流量。

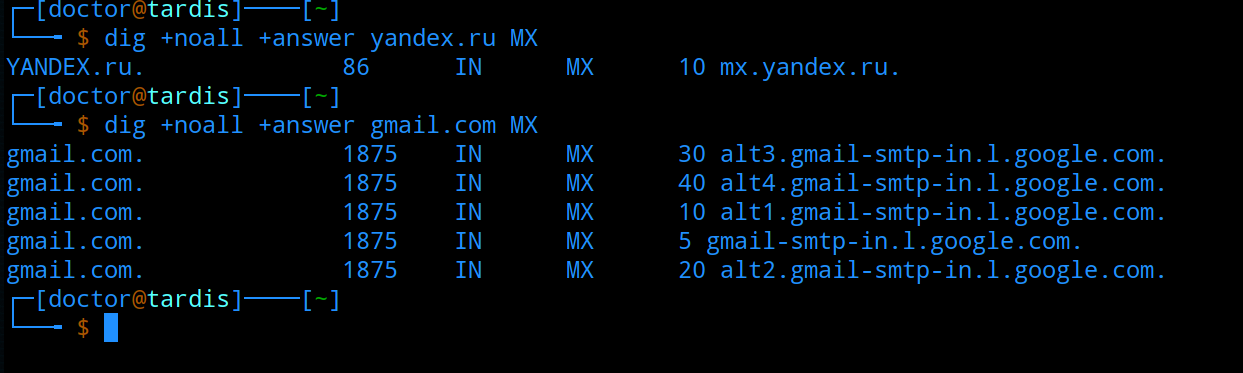

现在,让我们决定邮件服务器的所有必要DNS记录。让我们从“ A”记录开始它将名称转换为IP地址。顺便说一句,A-来自单词地址。邮件服务器名称的常见示例是mx.example.org,mail.example.org,smtp.example.org。如果配置了循环DNS,则多个具有相同名称和IP地址的A记录将允许平衡到不同邮件服务器的流量。 MX记录-从“邮件使者”一词开始-有必要使其他邮件服务器找出将邮件发送到指定收件人域的地址。如果您打算使用子域,例如user@support.example.org,则对于子域,您将需要单独的MX记录。另外,您可以为一个域指定多个MX记录,指向不同的地址并选择优先级。假设您希望默认情况下将所有邮件发送到mx1.example.org服务器,然后将其优先级设置为接近零。服务器的优先级越低,分配给它的编号就越高。最大值为65535,但通常将优先级设置为10、20、30等。优先级可以匹配,然后DNS平衡这些记录(如果在DNS服务器上配置),或者发送者将使用第一个可用的服务器。

MX记录-从“邮件使者”一词开始-有必要使其他邮件服务器找出将邮件发送到指定收件人域的地址。如果您打算使用子域,例如user@support.example.org,则对于子域,您将需要单独的MX记录。另外,您可以为一个域指定多个MX记录,指向不同的地址并选择优先级。假设您希望默认情况下将所有邮件发送到mx1.example.org服务器,然后将其优先级设置为接近零。服务器的优先级越低,分配给它的编号就越高。最大值为65535,但通常将优先级设置为10、20、30等。优先级可以匹配,然后DNS平衡这些记录(如果在DNS服务器上配置),或者发送者将使用第一个可用的服务器。 PTR记录是反向DNS记录,可将IP地址转换为名称。邮件服务器条目的主要目的是过滤掉大部分垃圾邮件。该记录使您可以确定邮件从中寄出的主机名。接收邮件时,邮件服务器发出两个请求-通过IP地址获取名称和通过发送方名称获取IP地址。如果结果匹配,则发送方服务器就是它声称的身份。与其他记录不同,仅当您拥有或租用IP地址时才能创建此类记录。

PTR记录是反向DNS记录,可将IP地址转换为名称。邮件服务器条目的主要目的是过滤掉大部分垃圾邮件。该记录使您可以确定邮件从中寄出的主机名。接收邮件时,邮件服务器发出两个请求-通过IP地址获取名称和通过发送方名称获取IP地址。如果结果匹配,则发送方服务器就是它声称的身份。与其他记录不同,仅当您拥有或租用IP地址时才能创建此类记录。 通常,购买域名的服务不允许您创建PTR记录。如果您从云提供商那里租用VPS,则其中一些会为您创建PTR记录。如果您拥有自己的本地邮件服务器,但DNS提供程序充当DNS提供程序,则可以与Internet提供程序联系,后者将为您提供IP地址,以便提供程序为您注册PTR记录。没有此条目,您的传出邮件更有可能在其他邮件服务器上收到垃圾邮件。

通常,购买域名的服务不允许您创建PTR记录。如果您从云提供商那里租用VPS,则其中一些会为您创建PTR记录。如果您拥有自己的本地邮件服务器,但DNS提供程序充当DNS提供程序,则可以与Internet提供程序联系,后者将为您提供IP地址,以便提供程序为您注册PTR记录。没有此条目,您的传出邮件更有可能在其他邮件服务器上收到垃圾邮件。 SPF-一条记录,允许某些地址从指定的域发送邮件,并说明如果邮件来自其他地址该怎么办。假设您作为发件人声明您仅允许mail.example.org从example.org域发送邮件。并且,如果邮件不是来自该地址,而是在发件人字段中指定了example.org域,则可以安全地拒绝此邮件。原则上,服务器收件人应检查您的SPF记录并根据您设置的内容执行操作,但是收件人可以随意忽略您的“指令”。当攻击者伪装成发送者的用户之一时,需要SPF记录来防止欺骗攻击。

SPF-一条记录,允许某些地址从指定的域发送邮件,并说明如果邮件来自其他地址该怎么办。假设您作为发件人声明您仅允许mail.example.org从example.org域发送邮件。并且,如果邮件不是来自该地址,而是在发件人字段中指定了example.org域,则可以安全地拒绝此邮件。原则上,服务器收件人应检查您的SPF记录并根据您设置的内容执行操作,但是收件人可以随意忽略您的“指令”。当攻击者伪装成发送者的用户之一时,需要SPF记录来防止欺骗攻击。

v=spf1 -all

v=spf1 mx -all

v=spf1 a:mail.example.org ~all

设置SPF记录时,您指定SPF的版本,到目前为止,它是一个-第一个。接下来,指定允许从该域发送邮件的地址。地址可以只是一个“ mx”记录-即,您在MX记录中列出的那些服务器。您还可以使用选项-通过A记录,通过ipv4和ipv6地址等来注册其他地址。在允许的地址之后,将为所有不符合您的规则的内容指示all选项。您可以建议收件人允许来自您域中任何地址的所有邮件,拒绝,标记为不适当,但可以跳过,或由收件人自行决定。完整的语法和所有SPF选项将在最后以链接形式给出。尽管SPF指向允许其发送邮件的地址,但中间的某个人仍有可能替换邮件。为防止此类攻击,还有另一个DNS条目。 DKIM是一条记录,用于使用添加到每条消息的签名来确认发件人。简而言之,您的服务器向传出的邮件中添加了唯一的哈希,可以使用相应DNS记录中的公钥对其进行解密。即使有人替换邮件,他也将无法伪造您的数字签名。因此,还需要DKIM来防止欺骗。但是对于DKIM,添加DNS记录是不够的;您还需要生成密钥并配置邮件服务器以与DKIM一起使用。为此,DKIM服务在邮件服务器上启动,并且邮件服务本身在发送消息之前通过此服务发送消息,该服务会添加数字签名。如何安装和配置它,我将考虑另外一次,但这是Internet上的全部内容。

DKIM是一条记录,用于使用添加到每条消息的签名来确认发件人。简而言之,您的服务器向传出的邮件中添加了唯一的哈希,可以使用相应DNS记录中的公钥对其进行解密。即使有人替换邮件,他也将无法伪造您的数字签名。因此,还需要DKIM来防止欺骗。但是对于DKIM,添加DNS记录是不够的;您还需要生成密钥并配置邮件服务器以与DKIM一起使用。为此,DKIM服务在邮件服务器上启动,并且邮件服务本身在发送消息之前通过此服务发送消息,该服务会添加数字签名。如何安装和配置它,我将考虑另外一次,但这是Internet上的全部内容。

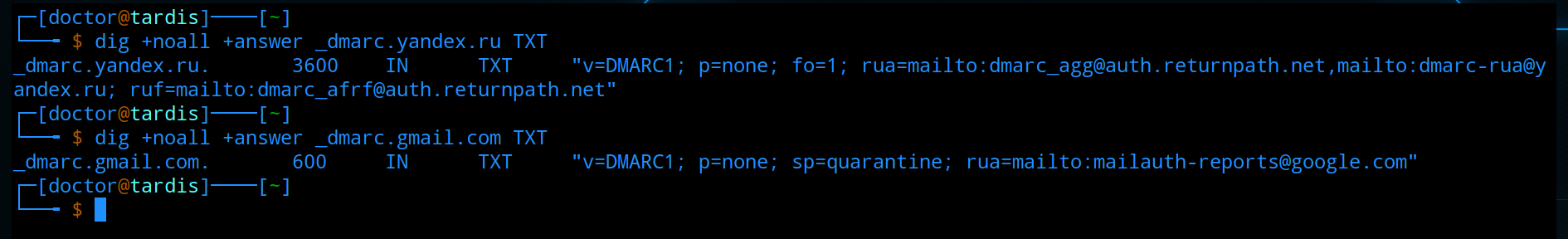

DMARC是允许您基于SPF和DKIM检查设置策略的记录。同样,收件人需要这些策略才能知道如何处理您的信件。

DMARC是允许您基于SPF和DKIM检查设置策略的记录。同样,收件人需要这些策略才能知道如何处理您的信件。

v=DMARC1; p=reject; pct=100; rua=mailto:admin@example.org

v=DMARC1; p=quarantine; pct=50; rua=mailto:admin@example.org

v=DMARC1; p=none; rua=mailto:admin@example.org

您可以配置记录,以便收件人忽略错误,隔离失败的消息或完全拒绝这些消息。同样,在DMARC记录中,您指定收件人服务器将在其中发送来自邮件服务器的邮件统计信息的邮寄地址,这将使您了解外发邮件的状况,并慢慢拧紧螺母以防止欺骗。 Gmail等某些服务还提供添加某些DNS记录的功能,以确认您是域管理员,从而使您可以更好地了解来自Gmail用户的域中邮件的状态。但是这些是特殊情况,并且会因服务而异。

Gmail等某些服务还提供添加某些DNS记录的功能,以确认您是域管理员,从而使您可以更好地了解来自Gmail用户的域中邮件的状态。但是这些是特殊情况,并且会因服务而异。 忘了提。在线有几个重要的工具可以检查您的设置。邮件测试器

是最方便的工具之一。很简单:1.转到站点,复制服务提供给您的邮寄地址。2.通过任何邮箱从您的域中向该地址发送消息。希望消息不为空,但包含某种文本。3.返回该站点,单击“然后检查评分”。4.检查结果。门户将检查所有可能的设置,例如DNS-相同的SPF,DKIM和DMARC记录,并显示您的服务器是否在黑名单中,等等。如果您在设置中有错误,他也会提供建议。5.如果有错误-纠正,然后再次发送消息并再次检查结果。如果问题与DNS记录有关,请确保在再次尝试之前应用了对DNS的更改(例如,使用相同的dig命令)。但!该服务每天只能为您提供3次免费尝试,因此,建议修复所有错误,然后重新检查。

忘了提。在线有几个重要的工具可以检查您的设置。邮件测试器

是最方便的工具之一。很简单:1.转到站点,复制服务提供给您的邮寄地址。2.通过任何邮箱从您的域中向该地址发送消息。希望消息不为空,但包含某种文本。3.返回该站点,单击“然后检查评分”。4.检查结果。门户将检查所有可能的设置,例如DNS-相同的SPF,DKIM和DMARC记录,并显示您的服务器是否在黑名单中,等等。如果您在设置中有错误,他也会提供建议。5.如果有错误-纠正,然后再次发送消息并再次检查结果。如果问题与DNS记录有关,请确保在再次尝试之前应用了对DNS的更改(例如,使用相同的dig命令)。但!该服务每天只能为您提供3次免费尝试,因此,建议修复所有错误,然后重新检查。 另一个工具-mxtoolbox。基本上,这里是检查DNS记录的存在并进入垃圾邮件列表。另外,在此门户网站上,您可以找到许多不同的检查工具,并且没有邮件测试程序中的限制。尽管在这些工具中会检查DKIM密钥的存在,但是如果没有域中的消息,mxtoolbox将无法确认用于DKIM的邮件服务器的正确配置。

另一个工具-mxtoolbox。基本上,这里是检查DNS记录的存在并进入垃圾邮件列表。另外,在此门户网站上,您可以找到许多不同的检查工具,并且没有邮件测试程序中的限制。尽管在这些工具中会检查DKIM密钥的存在,但是如果没有域中的消息,mxtoolbox将无法确认用于DKIM的邮件服务器的正确配置。 如果您已配置DKIM,并希望确保您输入的信息正确无误,则可以将消息发送到同一gmail帐户,然后以其原始格式打开该消息并尝试查找DKIM = pass行。或使用现成的服务dkimvalidator。操作原理与邮件测试仪相同-将消息发送到生成的地址并查看结果。因此,通过设置这些DNS记录,来自您的邮件服务器的邮件将不会陷入垃圾邮件(前提是您自己没有垃圾邮件),并且您将帮助收件人避免垃圾邮件和欺骗攻击。有用的链接:什么是SPF谜语和神话SPF什么是DKIM?如何:DMARC

如果您已配置DKIM,并希望确保您输入的信息正确无误,则可以将消息发送到同一gmail帐户,然后以其原始格式打开该消息并尝试查找DKIM = pass行。或使用现成的服务dkimvalidator。操作原理与邮件测试仪相同-将消息发送到生成的地址并查看结果。因此,通过设置这些DNS记录,来自您的邮件服务器的邮件将不会陷入垃圾邮件(前提是您自己没有垃圾邮件),并且您将帮助收件人避免垃圾邮件和欺骗攻击。有用的链接:什么是SPF谜语和神话SPF什么是DKIM?如何:DMARC