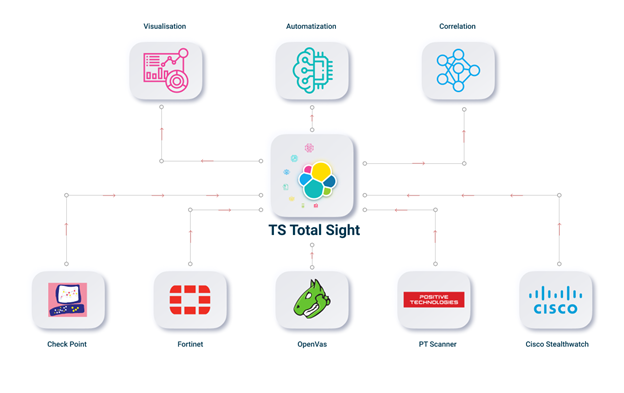

下午好,在过去的文章中,我们了解了ELK Stack的工作。现在,我们将讨论信息安全专家在使用这些系统时可以实现的可能性。可以并且应该在elasticsearch中记录哪些日志。让我们考虑一下通过设置仪表盘可以获得哪些统计数据,以及是否有任何收益。如何使用ELK堆栈实现信息安全流程的自动化。我们组成系统的体系结构。总而言之,所有功能的实现都是一项艰巨而艰巨的任务,因此该解决方案被单独命名为TS Total Sight。当前,在一个逻辑位置上整合和分析信息安全事件的解决方案正变得越来越流行,结果,专家获得了统计数据和一线行动以改善组织的安全状况。我们使用ELK堆栈为自己设置了这项任务,因此,我们在4个部分中分配了主要功能:

下午好,在过去的文章中,我们了解了ELK Stack的工作。现在,我们将讨论信息安全专家在使用这些系统时可以实现的可能性。可以并且应该在elasticsearch中记录哪些日志。让我们考虑一下通过设置仪表盘可以获得哪些统计数据,以及是否有任何收益。如何使用ELK堆栈实现信息安全流程的自动化。我们组成系统的体系结构。总而言之,所有功能的实现都是一项艰巨而艰巨的任务,因此该解决方案被单独命名为TS Total Sight。当前,在一个逻辑位置上整合和分析信息安全事件的解决方案正变得越来越流行,结果,专家获得了统计数据和一线行动以改善组织的安全状况。我们使用ELK堆栈为自己设置了这项任务,因此,我们在4个部分中分配了主要功能:- 统计和可视化;

- IS事件检测;

- 优先考虑事件;

- 信息安全流程的自动化。

接下来,我们将分别更详细地考虑。安全事件检测

在我们的案例中,使用Elasticsearch的主要任务是仅收集信息安全事件。如果它们至少支持某些日志转发模式,则可以通过任何保护方式收集信息安全事件,标准是将syslog或scp保存到文件中。您可以提供安全功能的标准示例,而不仅限于配置日志转发的位置:- NGFW的任何手段(Check Point,Fortinet);

- 任何漏洞扫描程序(PT扫描程序,OpenVas);

- Web应用防火墙(PT AF);

- Netflow分析器(Flowmon,Cisco StealthWatch);

- AD服务器。

在Logstash中设置日志转发和配置文件后,您可以将各种安全工具产生的事件进行关联并进行比较。为此,使用索引很方便,因为我们将在其中存储与特定设备有关的所有事件。换句话说,一个索引就是对一个设备的所有事件。有两种实现这种分布的方法。第一个选项是配置Logstash配置。为此,必须将某些字段的日志复制到另一种类型的单独单元中。然后再使用此类型。在示例中,使用Check Point IPS防火墙刀片克隆日志。filter {

if [product] == "SmartDefense" {

clone {

clones => ["CloneSmartDefense"]

add_field => {"system" => "checkpoint"}

}

}

}

为了将此类事件保存在单独的索引中,具体取决于日志字段,例如目标IP攻击签名。您可以使用类似的构造:output {

if [type] == "CloneSmartDefense"{

{

elasticsearch {

hosts => [",<IP_address_elasticsearch>:9200"]

index => "smartdefense-%{dst}"

user => "admin"

password => "password"

}

}

}

这样,您可以将所有事件保存到索引中,例如通过IP地址或计算机的域名。在这种情况下,我们将签名的IP地址保存在索引“ smartdefense-%{dst}”中。但是,不同的产品将在日志中使用不同的字段,这将导致混乱和不必要的内存消耗。在这里,有必要在Logstash配置设置中仔细地用以前设想的字段替换字段,这对于所有类型的事件都是相同的,这也是一项艰巨的任务。第二实施方案-这是编写一个脚本或进程,该脚本或进程将实时访问弹性数据库,提取必要的事件,并将其保存到新索引中,这是一项艰巨的任务,但是它允许您随意使用日志,并与其他事件直接相关安全功能。此选项使您可以最大程度地灵活配置日志,以最大程度地适应您的情况,但这在寻找可以实施此日志的专家方面存在问题。当然,这是最重要的问题,但是通常可以追踪和发现什么?可能有几个选项,并且取决于基础架构中使用的安全功能,有两个示例:- NGFW . IPS . ( ) IPS, — , .

- , .

- .

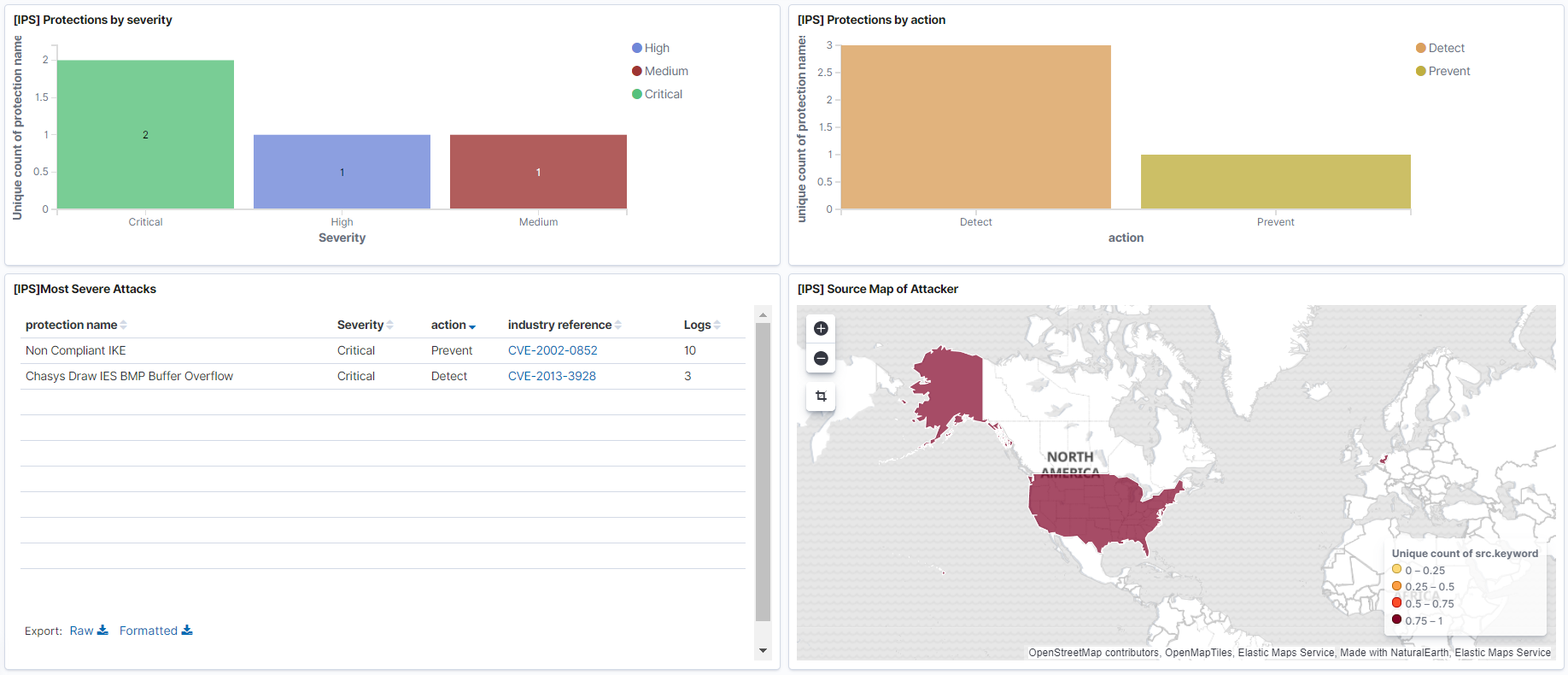

您需要ELK Stack的最明显,最容易理解的原因是日志的存储和可视化,在先前的文章中,我们展示了如何使用Logstash从各种设备记录文件。日志转到Elasticsearch之后,您可以配置仪表板(通过先前的文章也提到过),并通过可视化为您提供必要的信息和统计信息。例子:- 具有最关键事件的威胁防御事件仪表板。在这里,您可以反映检测到的IPS签名,以及它们的地理位置。

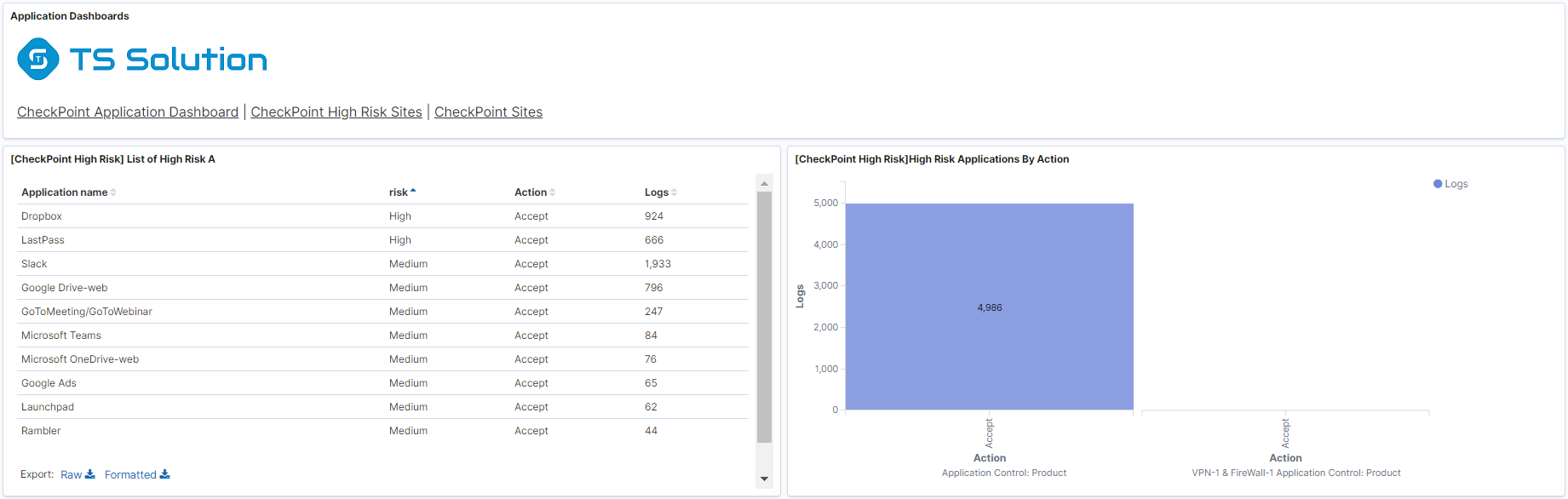

- 使用最关键的应用程序可以合并信息的仪表板。

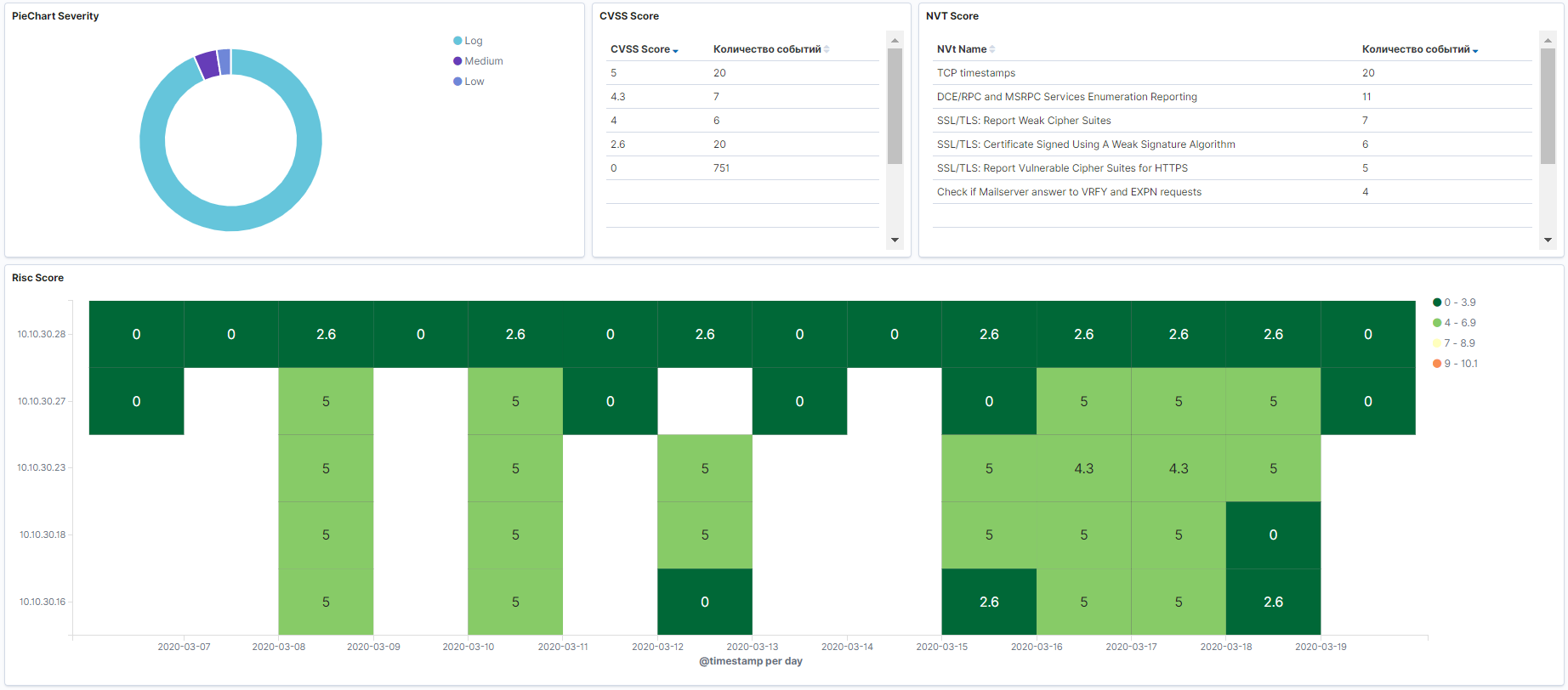

- 从任何安全扫描仪扫描结果。

- 按用户登录Active Directory。

- VPN连接仪表板。

在这种情况下,如果将仪表板配置为每隔几秒钟更新一次,那么您将获得一个相当方便的系统来实时监视事件,如果您将仪表板放在单独的屏幕上,则可以用来快速响应IS事件。突发事件优先级

在大型基础设施的情况下,事件的数量可能会超出预期,专家将无法按时管理所有事件。在这种情况下,首先有必要挑出那些构成巨大威胁的事件。因此,系统必须根据事件对您的基础结构的危险来对事件进行优先级排序。建议在事件数据的邮件或电报中设置警报。可以使用常规的Kibana工具通过设置可视化来实现优先级划分。但是通过通知它会变得更加困难,默认情况下,此功能不包括在基本版本的Elasticsearch中,而仅包含在付费版本中。因此,要么购买付费版本,要么再次自己编写过程,该过程将通过邮件或电报实时通知专家。信息安全流程自动化

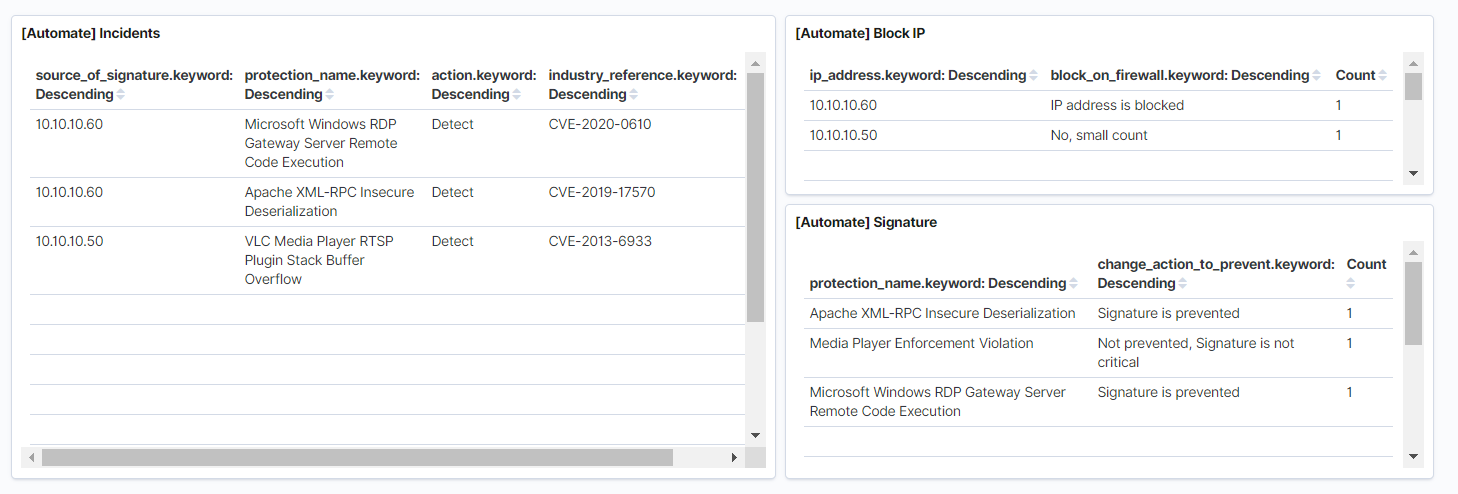

最有趣的部分之一是对信息安全事件采取自动操作。以前,我们为Splunk实现了此功能,更多细节请参见本文。基本思想是,尽管在某些情况下,IPS策略是信息安全流程的重要组成部分,但它从未经过测试或优化。例如,在NGFW实施一年后,并且没有用于优化IPS的操作,您将使用“检测”操作积累大量签名,这些签名不会被阻止,从而大大降低了组织中信息安全的状态。以下是一些可以自动化的示例:- IPS Detect Prevent. Prevent, , . . , NGFW REST API. , Elastcisearch API NGFW.

- IP , IP Firewall. REST API.

- 如果此主机通过IPS或其他安全工具具有大量签名(如果是OpenVas),则使用漏洞扫描程序运行主机扫描,然后您可以编写脚本,该脚本将通过ssh连接到安全扫描器并运行扫描。

TS全视线

总的来说,所有功能的实现都是非常艰巨的任务。没有编程技能,您可以配置最低功能,该最低功能可能足以在产品中使用。但是,如果您对所有功能都感兴趣,则可以关注TS Total Sight。您可以在我们的网站上找到更多详细信息。结果,整个工作和架构方案将如下所示:

结论

我们研究了可以使用ELK Stack实现的功能。在后续文章中,我们将分别更详细地考虑TS Total Sight的功能!因此,请继续关注(电报,Facebook,VK,TS解决方案博客),Yandex.Zen。