大家好。预计Kali Linux Workshop的开始,我们为您准备了一篇有趣的文章的翻译。

今天的指南向您介绍了aircrack-ng入门的基本知识。当然,不可能提供所有必要的信息并涵盖每种情况。因此,准备好做作业并自己进行研究。论坛和Wiki上还有许多其他教程和其他有用信息。尽管《Simple WEP Crack》手册没有涵盖从头到尾的所有步骤,但更详细地介绍了如何使用aircrack-ng进行操作。设备设置,Aircrack-ng的安装

使aircrack-ng在Linux系统上正常工作的第一步是为网卡打补丁并安装适当的驱动程序。许多卡可以与多个驱动程序一起使用,其中一些提供了使用aircrack-ng所必需的功能,而其他则没有。我认为不必说您需要与aircrack-ng软件包兼容的网卡。即,硬件是完全兼容的并且可以实现数据包注入。使用兼容的网卡,您可以在不到一个小时的时间内入侵无线访问点。要确定您的卡属于哪个类别,请参阅硬件兼容性页面。。阅读教程:我的无线卡兼容吗?如果您不知道如何处理桌子。但是,这不会阻止您阅读手册,这将帮助您学习新知识并确定卡的某些属性。首先,您需要知道网卡中使用了哪个芯片组以及需要哪个驱动程序。您需要使用以上段落中的信息来确定。在驱动程序部分,您将找到所需的驱动程序。空爆安装

您可以从主页上下载最新版本的aircrack-ng ,也可以使用渗透测试发行版,例如Kali Linux或Pentoo,后者具有aircrack -ng的最新版本。要安装aircrack-ng,请参阅安装页面上的文档。IEEE 802.11基础

好了,既然一切都准备就绪,是时候停止行动了,我们采取行动并了解有关无线网络如何工作的信息。下一部分很重要,必须理解,以便能够确定某些事情是否无法按预期进行。了解这一切的工作原理将帮助您发现问题,或者至少正确地描述问题,以便其他人可以帮助您。这里的一切都有些深奥,您可能要跳过这一部分。但是,黑客入侵无线网络需要一点知识,因此,黑客攻击不只是输入一个命令并让aircrack为您完成所有工作。如何找到无线网络

这部分是与接入点(AP)一起使用的受管网络的简要介绍。每个接入点每秒发送大约10个所谓的信标帧。这些软件包包含以下信息:- 网络名称(ESSID)

- 是否使用了加密(以及使用了哪种加密,但是请注意,此信息可能并非仅由于访问点进行报告而为真);

- 支持什么数据速率(以MBit为单位);

- 网络在哪个通道上。

此信息显示在专门连接到该网络的工具中。当你让地图与扫描网络,这显示iwlist <interface> scan网络连接

有几种连接到无线网络的选项。在大多数情况下,使用开放系统身份验证。(可选:如果您想了解有关身份验证的更多信息,请阅读此内容。)打开系统身份验证:- 请求访问点认证;

- 接入点回答:好的,您已通过身份验证。

- 请求访问点关联;

- 接入点回答:好的,您已连接。

这是最简单的情况,但是当您没有访问权限时会出现问题,因为:- 它使用WPA / WPA2,并且您需要APOL身份验证。接入点将在第二步中拒绝。

- 访问点具有允许的客户端(MAC地址)列表,它将不允许其他任何人连接。这称为MAC过滤。

- Shared Key Authentication, WEP-, . (. « ?» )

首先要做的是找到一个潜在的目标。 aircrack-ng软件包为此提供了airodump -ng ,但是您可以使用其他程序,例如Kismet。搜索网络之前,必须将卡转换为所谓的“监视模式”。监视模式是一种特殊模式,可让您的计算机侦听网络数据包。此模式还允许注射进样。下次我们将讨论注射。要将网卡置于监视模式,请使用airmon-ng:airmon-ng start wlan0

因此,您创建了另一个接口并向其中添加“ mon”。因此,wlan0将变为wlan0mon。要检查网卡是否实际上处于监视模式,iwconfig请亲自进行检查。然后,运行airodump-ng搜索网络:airodump-ng wlan0mon

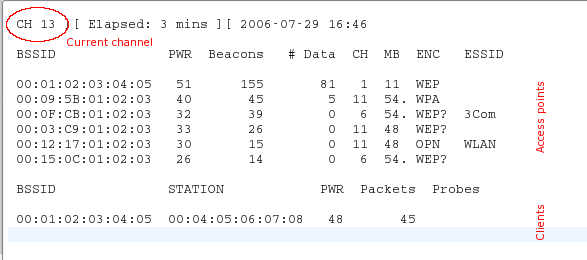

如果airodump-ng无法连接到WLAN设备,您将看到类似以下内容: airodump-ng从一个频道跳到另一个频道,并显示从中接收信标的所有接入点。通道1到14用于802.11 b和g标准(在美国,只允许使用1到11;在欧洲,从1到13,有些情况除外;在日本,从1到14)。 802.11a在5 GHz频段内运行,在不同国家/地区,其可用性变化远大于2.4 GHz频段。通常,知名频道从36(在某些国家为32)到64(在某些国家为68)以及从96到165开始。在Wikipedia上,您可以找到有关频道可用性的更多信息。在Linux上,请务必允许/禁止您所在国家/地区的某些渠道的传输中央监管域代理 ; 但是,必须对其进行相应配置。当前频道显示在左上方。一段时间后,将出现访问点和(希望)一些相关的客户端。上方的方框显示检测到的接入点:下部显示检测到的客户端:现在,您需要监视目标网络。至少必须有一个客户端连接到它,因为没有客户端的黑客网络是一个更复杂的主题(请参阅如何在没有客户端的情况下黑客WEP)。她应该使用WEP加密并发出良好信号。也许您可以更改天线的位置以改善信号接收。有时几厘米可能对信号强度起决定性作用。在上面的示例中,有一个网络00:01:02:03:04:05。事实证明,这是唯一可能的目标,因为只有客户端连接到它。她的信号也很好,因此很适合练习。

airodump-ng从一个频道跳到另一个频道,并显示从中接收信标的所有接入点。通道1到14用于802.11 b和g标准(在美国,只允许使用1到11;在欧洲,从1到13,有些情况除外;在日本,从1到14)。 802.11a在5 GHz频段内运行,在不同国家/地区,其可用性变化远大于2.4 GHz频段。通常,知名频道从36(在某些国家为32)到64(在某些国家为68)以及从96到165开始。在Wikipedia上,您可以找到有关频道可用性的更多信息。在Linux上,请务必允许/禁止您所在国家/地区的某些渠道的传输中央监管域代理 ; 但是,必须对其进行相应配置。当前频道显示在左上方。一段时间后,将出现访问点和(希望)一些相关的客户端。上方的方框显示检测到的接入点:下部显示检测到的客户端:现在,您需要监视目标网络。至少必须有一个客户端连接到它,因为没有客户端的黑客网络是一个更复杂的主题(请参阅如何在没有客户端的情况下黑客WEP)。她应该使用WEP加密并发出良好信号。也许您可以更改天线的位置以改善信号接收。有时几厘米可能对信号强度起决定性作用。在上面的示例中,有一个网络00:01:02:03:04:05。事实证明,这是唯一可能的目标,因为只有客户端连接到它。她的信号也很好,因此很适合练习。初始化向量嗅探

由于通道之间的跳动,您不会拦截来自目标网络的所有数据包。因此,我们只想在一个通道上侦听,并将所有数据另外写入磁盘,以便以后我们可以将它们用于黑客攻击:airodump-ng -c 11 --bssid 00:01:02:03:04:05 -w dump wlan0mon

使用参数-选择通道,之后的参数-w是写入磁盘的网络转储的前缀。该标志–bssid与接入点的MAC地址一起将数据包接收限制在一个接入点。该标志–bssid仅在airodump-ng的新版本中可用。入侵WEP之前,您将需要40,000至85,000个不同的初始化向量(Initialization Vector,IV)。每个数据包都包含一个初始化向量。它们可以重复使用,因此向量的数量通常比捕获的数据包的数量略少。因此,您必须等待截取40k到85k的数据包(来自IV)。如果网络不忙,将花费很长时间。您可以使用主动攻击(或重放攻击)来加快此过程。我们将在下一部分中讨论它们。闯入

您是否已经有足够的截获的初始化向量存储在一个或多个文件中,则可以尝试破解WEP密钥:aircrack-ng -b 00:01:02:03:04:05 dump-01.cap

标志后的MAC地址-b是目标的BSSID,并且dump-01.cap是包含捕获的数据包的文件。您可以使用多个文件,只需将所有名称添加到命令中,或使用通配符(例如)dump*.cap。您可以从手册中了解有关aircrack-ng参数,输出和用法的更多信息。

破解密钥所需的初始化向量的数量不受限制。这是因为某些媒介比其他媒介更弱并且丢失了更多的关键信息。通常,这些初始化向量与更强大的向量混合在一起。因此,如果幸运的话,仅用20,000个初始化向量即可破解密钥。但是,通常这还不够,aircrack-ng可以工作很长时间(如果出现较大错误,则可以使用一周或更长时间),然后告诉您密钥不能被破解。您拥有的初始化向量越多,黑客入侵的速度就越快,通常在几分钟甚至几秒钟内就可以完成。经验表明,40,000至85,000个向量足以进行黑客入侵。有更高级的访问点,这些访问点使用特殊算法来滤除弱初始化向量。结果,您将无法从接入点获得超过N个向量,或者您将需要数百万个向量(例如5-7百万个)来破解密钥。您可以在论坛上阅读在这种情况下的处理方法。主动攻击大多数设备至少在没有补丁驱动程序的情况下不支持注入。有些仅支持某些攻击。请参阅兼容性页面,并查看aireplay列。有时,此表未提供相关信息,因此,如果您在驱动程序的对面看到“否”字眼,请不要灰心,而应查看我们论坛上驱动程序邮件列表中的驱动程序主页。如果您能够使用支持的列表中未包含的驱动程序成功重播,请随时在兼容性表页面上建议更改,并添加指向快速指南的链接。 (为此,您需要在IRC上请求一个Wiki帐户。)首先,您需要确保数据包注入确实可以与您的网卡和驱动程序一起使用。最简单的检查方法是进行测试注入攻击。在继续之前,请确保您已通过此测试。您的卡应该能够注入,因此您可以按照以下步骤操作。您将需要一个BSSID(接入点的MAC地址)和一个ESSID(网络名称),该接入点不会按MAC地址(例如,您自己的)进行过滤,并且在可用范围内。尝试使用aireplay-ng连接到接入点:aireplay-ng --fakeauth 0 -e "your network ESSID" -a 00:01:02:03:04:05 wlan0mon

后面的值-是您的接入点的BSSID。如果您看到类似以下的内容,则表示注入成功:12:14:06 Sending Authentication Request

12:14:06 Authentication successful

12:14:06 Sending Association Request

12:14:07 Association successful :-)

如果不:- 重新检查ESSID和BSSID的正确性;

- 确保在访问点上禁用了按MAC地址过滤;

- 在另一个接入点上尝试相同的操作;

- 确保驱动程序已正确配置和支持;

- 代替“ 0”,尝试“ 6000 -o 1 -q 10”。

ARP重播

现在我们知道数据包注入可以工作,我们可以做一些大大加快初始化向量拦截的事情:ARP请求的攻击注入。大意

简而言之,ARP通过将广播请求发送到IP地址来工作,并且具有该IP地址的设备会将响应发送回去。由于WEP不能防止重放,因此您可以嗅探数据包并在有效时一次又一次地发送它。因此,您只需要拦截并回放发送到接入点的ARP请求即可创建流量(并获取初始化向量)。懒惰的方式

首先使用airodump-ng打开一个窗口,该窗口将嗅探流量(请参见上文)。Aireplay-ng和airodump-ng可以同时工作。等待客户端出现在目标网络上并开始攻击:aireplay-ng --arpreplay -b 00:01:02:03:04:05 -h 00:04:05:06:07:08 wlan0mon

-b指向目标BSSID,-h指向所连接客户端的MAC地址。现在您需要等待ARP数据包。通常,您需要等待几分钟(或进一步阅读文章)。如果幸运的话,您会看到以下内容:Saving ARP requests in replay_arp-0627-121526.cap

You must also start airodump to capture replies.

Read 2493 packets (got 1 ARP requests), sent 1305 packets...

如果您需要停止播放,则无需等待下一个ARP数据包出现,只需使用参数使用以前拦截的数据包-r <filename>“--ivs”在执行命令时不要使用该选项。对于了Aircrack-ng的使用“aircrack -z <file name>”-x <packets per second>进取的方式

大多数操作系统在关机时都会清除ARP缓存。如果您需要在重新连接后发送下一个数据包(或仅使用DHCP),则它们会发送ARP请求。作为副作用,您可以在重新连接期间嗅探ESSID以及可能的密钥流。如果目标的ESSID是隐藏的或使用共享密钥身份验证,这将很有用。让airodump-ng和aireplay-ng工作。打开另一个窗口,然后发起取消身份验证攻击:这-a是访问点的BSSID -,即所选客户端的MAC地址。等待几秒钟,ARP重播将起作用。大多数客户尝试自动重新连接。但是,有人会意识到这种攻击或至少注意WLAN上发生的事情的风险要比其他攻击更高。您将在此处找到更多工具和有关它们的信息。了解有关该课程的更多信息