许多人已经知道Rostelecom在Mail.ru的支持下已经开始在不受HTTPS协议保护的网站上引入其广告标语。您可以通过将其传输到HTTPS来保护自己免受网站上的外观的伤害。但是,如果您没有这样的机会,或者这对于您来说太耗时了,该怎么办?我已经做了很少的研究,并希望分享一种简单而有效的方法来抵抗这种感染。哈布雷(Habré)已经对此问题进行过调查,我依靠它们:众所周知,横幅是通过重定向将原始JavaScript文件替换为恶意的JavaScript文件而实现的。他已经在网站页面上插入横幅并上传原始文件。因此,在检查病毒时,不可能立即检测广告在网站上的显示方式,因为原始文件没有更改,并且重定向以一定的时间间隔执行,很难检测到它。为了进行研究,您需要一个使用HTTP协议并包含JS文件的站点。例如,我选择了基洛夫博物馆的遗址。可以定期观察横幅。

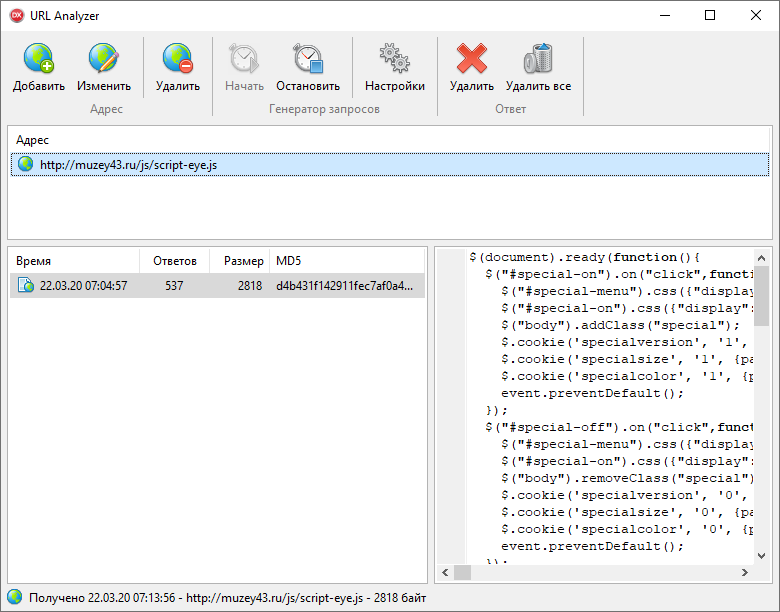

许多人已经知道Rostelecom在Mail.ru的支持下已经开始在不受HTTPS协议保护的网站上引入其广告标语。您可以通过将其传输到HTTPS来保护自己免受网站上的外观的伤害。但是,如果您没有这样的机会,或者这对于您来说太耗时了,该怎么办?我已经做了很少的研究,并希望分享一种简单而有效的方法来抵抗这种感染。哈布雷(Habré)已经对此问题进行过调查,我依靠它们:众所周知,横幅是通过重定向将原始JavaScript文件替换为恶意的JavaScript文件而实现的。他已经在网站页面上插入横幅并上传原始文件。因此,在检查病毒时,不可能立即检测广告在网站上的显示方式,因为原始文件没有更改,并且重定向以一定的时间间隔执行,很难检测到它。为了进行研究,您需要一个使用HTTP协议并包含JS文件的站点。例如,我选择了基洛夫博物馆的遗址。可以定期观察横幅。 我写了一个特殊的工具。她会定期在特定的URL上发出请求,并将接收到的内容与前一个内容进行比较。如果答案的内容不同,则将其保存以供研究。在分析对小脚本的请求时

我写了一个特殊的工具。她会定期在特定的URL上发出请求,并将接收到的内容与前一个内容进行比较。如果答案的内容不同,则将其保存以供研究。在分析对小脚本的请求时http://muzey43.ru/js/script-eye.js,发现总是返回相同的内容-没有重定向。 那么横幅如何出现?在研究站点的源代码时,发现了另一个JS文件,该文件通过HTTP下载,但具有不同的主机:

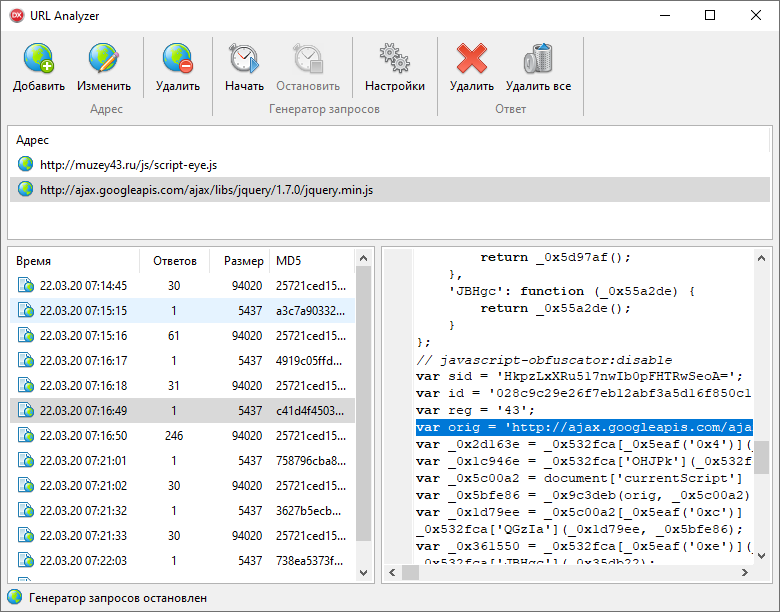

那么横幅如何出现?在研究站点的源代码时,发现了另一个JS文件,该文件通过HTTP下载,但具有不同的主机:http://ajax.googleapis.com/ajax/libs/jquery/1.7.0/jquery.min.js。在分析此请求时,我们会定期观察到恶意文件内容的接收。 屏幕快照显示恶意内容大约每分钟下载两次,但是重定向可能会短暂中断。每次通过混淆代码来更改恶意软件的内容,并包含指向原始脚本的链接。最有可能的是,某些主机的“白名单”禁止使用JS重定向。例如,基洛夫地区文化部的所在地。尽管事实证明它可以通过HTTP协议运行,但没有出现标语。但是在基洛夫博物馆的网站上有一个标语,尽管它的脚本没有重定向,但是通过从另一个主机重定向脚本,横幅中嵌入了一个标语。为了消除这种情况下的漏洞,最有可能的是,使用HTTPS协议(即只需将脚本URL替换为

屏幕快照显示恶意内容大约每分钟下载两次,但是重定向可能会短暂中断。每次通过混淆代码来更改恶意软件的内容,并包含指向原始脚本的链接。最有可能的是,某些主机的“白名单”禁止使用JS重定向。例如,基洛夫地区文化部的所在地。尽管事实证明它可以通过HTTP协议运行,但没有出现标语。但是在基洛夫博物馆的网站上有一个标语,尽管它的脚本没有重定向,但是通过从另一个主机重定向脚本,横幅中嵌入了一个标语。为了消除这种情况下的漏洞,最有可能的是,使用HTTPS协议(即只需将脚本URL替换为https://ajax.googleapis.com/ajax/libs/jquery/1.7.0/jquery.min.js

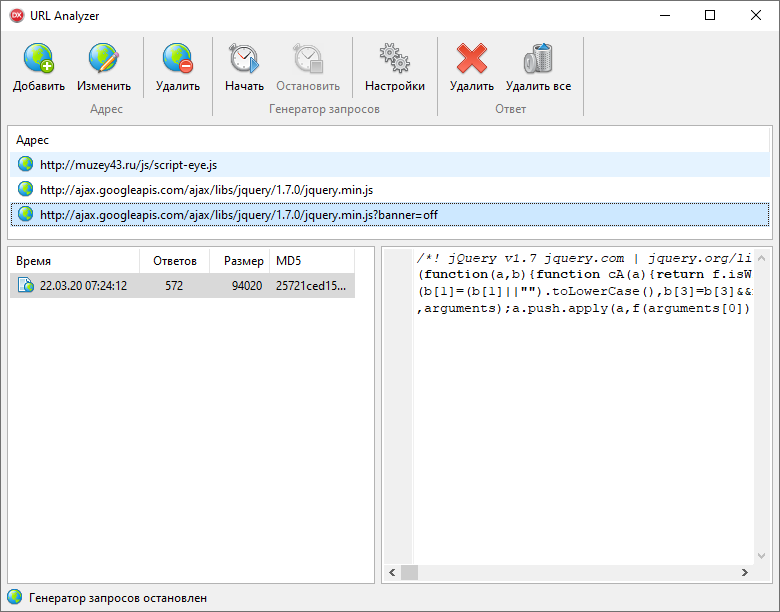

但是,如果您的站点不在“白名单”中,并且您需要使用自己的脚本,该怎么办?我找到了一种避免JS重定向的简单方法。在脚本URL中添加一个任意参数就足够了:https://ajax.googleapis.com/ajax/libs/jquery/1.7.0/jquery.min.js?banner=off并且不会执行重定向。 这样做可能是为了使重定向不会干扰复杂的动态JS站点的操作,或者由扩展名简单地标识必要的文件

这样做可能是为了使重定向不会干扰复杂的动态JS站点的操作,或者由扩展名简单地标识必要的文件.js。但无论如何,只要在网站上网页的脚本网址中添加随机参数和Rostelecom广告横幅即可。聚苯乙烯正如评论正确指出的那样,对于站点所有者而言,最合适的解决方案将是切换到HTTPS,尤其是因为现在某些托管公司可以使用一个按钮直接从面板中安装免费证书。毕竟,明天Rostelecom可以轻松收紧重定向算法,并且上面给出的解决方案将停止工作。正如某些人建议的那样,仅通过客户端上的过滤器阻止重定向只能解决客户端的问题-不会显示横幅,但不会替换它所替换的脚本,并且网站的功能可能会受到影响。