写这篇文章是为了扩展现有的文章,但是讨论了与Microsoft ActiveDirectory捆绑在一起的功能以及对其的补充。在本文中,我将告诉您如何安装和配置:- Keycloak是一个开源项目。它为应用程序提供了单个入口点。它适用于许多协议,包括我们感兴趣的LDAP和OpenID。

- Keycloak网守 -反向代理应用程序,允许您通过Keycloak集成授权。

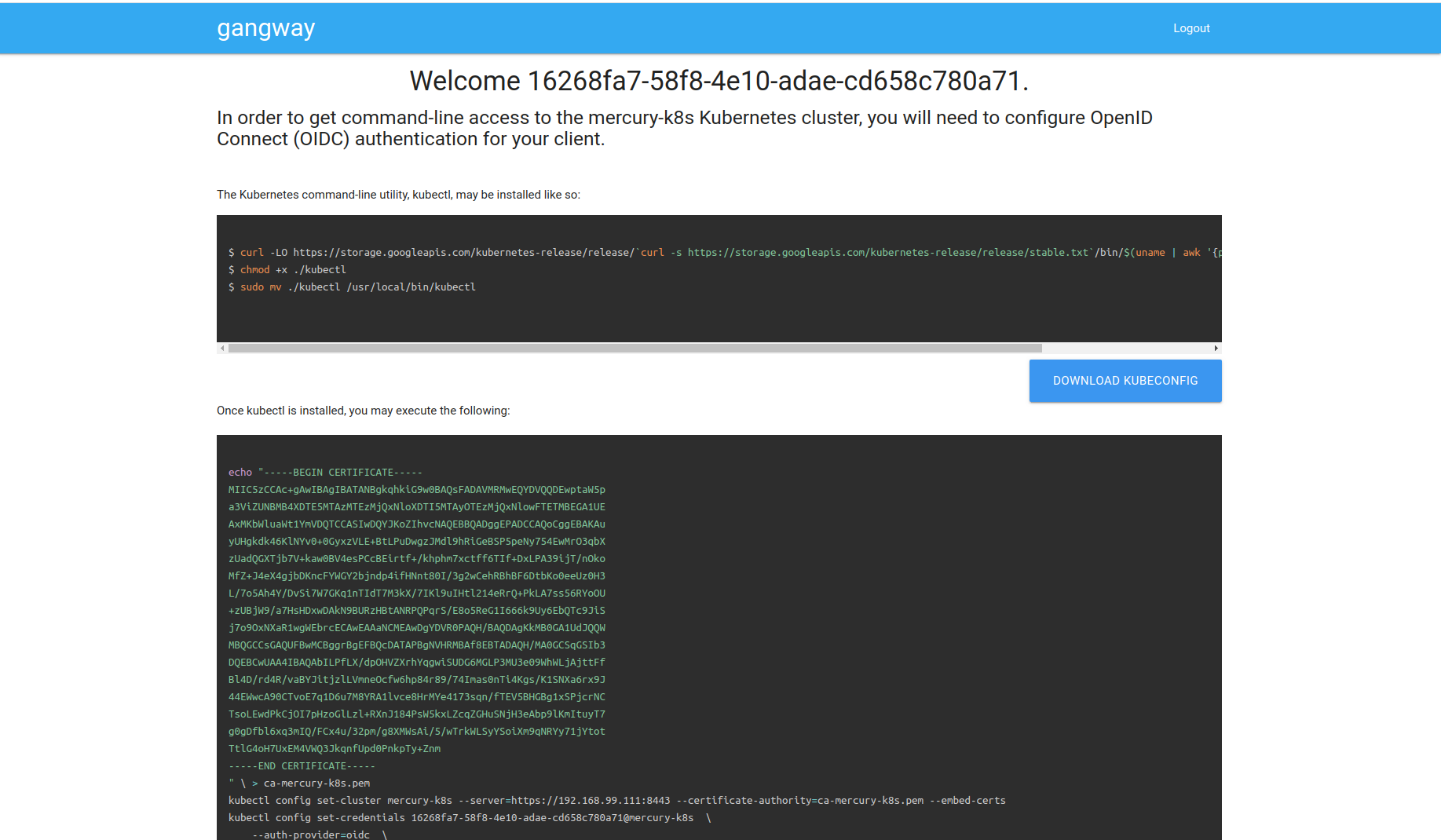

- 舷梯 -产生了kubectl一个配置与您可以登录并连接到通过OpenID的Kubernetes API应用

权限如何在Kubernetes中工作。

我们可以使用RBAC来管理用户/组权限,关于此的许多文章已经创建,我将不对其进行详细介绍。问题是您可以使用RBAC来限制用户权限,但是Kubernetes对用户一无所知。事实证明,您需要Kubernetes中的用户交付机制。为此,我们将向Kuberntes添加一个OpenID提供程序,该提供程序会说这样的用户确实存在,并且Kubernetes本身已经为其授予了权限。训练- 您将需要一个Kubernetes集群或minikube

- 活动目录

- 域:

keycloak.example.org

kubernetes-dashboard.example.org

gangway.example.org - 域证书或自签名证书

我将不讨论如何创建自签名证书,您需要创建2个证书,这是* .example.org域的根(证书颁发机构)和通配符客户端。收到/写入证书后,必须为此将客户端添加到Kubernetes。为它创建一个秘密:kubectl create secret tls tls-keycloak --cert=example.org.crt --key=example.org.pem

接下来,我们将其用于Ingress控制器安装Keycloak

我认为使用现成的解决方案的最简单方法就是掌舵图。安装存储库并更新它:helm repo add codecentric https://codecentric.imtqy.com/helm-charts

helm repo update

创建具有以下内容的keycloak.yml文件:keycloak.ymlkeycloak:

#

username: "test_admin"

#

password: "admin"

# Keycloak web .

, .

extraArgs: "-Dkeycloak.profile.feature.script=enabled -Dkeycloak.profile.feature.upload_scripts=enabled"

# ingress, secrets

ingress:

enabled: true

path: /

annotations:

kubernetes.io/ingress.class: nginx

ingress.kubernetes.io/affinity: cookie

hosts:

- keycloak.example.org

tls:

- hosts:

- keycloak.example.org

secretName: tls-keycloak

# Keycloak , Postgresql Kuberntes, !

persistence:

deployPostgres: true

dbVendor: postgres

postgresql:

postgresUser: keycloak

postgresPassword: ""

postgresDatabase: keycloak

persistence:

enabled: true

联盟设置

接下来,转到Web界面keycloak.example.org在左上角,单击“ 添加领域”我们禁用对用户电子邮件确认的验证:客户端作用域->电子邮件->映射器->电子邮件已验证(删除)我们配置了用于从ActiveDirectory导入用户的联盟,我将在下面保留屏幕截图,我想会更加清晰。用户联合->添加提供程序...-> ldap如果一切正常,则在单击“ 同步所有用户”按钮后,您将收到一条有关成功导入用户的消息。接下来,我们需要映射我们的组用户联合-> ldap_localhost->映射器->创建客户端设置

就Keycloak而言,有必要创建一个客户端,该客户端将由他授权。我将在屏幕截图中以红色突出显示要点。客户->创建为组创建双拼:客户范围->创建并为其配置映射器:客户端作用域->组->映射器->创建将我们的组的映射添加到默认客户端作用域:客户端-> kubernetes->客户端作用域->默认客户端作用域在Available Client Scopes中选择组,单击Add selected

我们得到一个秘密(并将其写入线程),我们将使用该秘密进行授权在Keycloak中:客户端-> kubernetes->凭据->秘密

这是设置的结束,但是在成功授权后出现错误403时出现错误。错误报告。

修复:客户端作用域->角色->映射器->创建脚本代码

token.addAudience(token.getIssuedFor());

token.getIssuer();

配置Kubernetes

我们需要指出站点的根证书所在的位置以及OIDC提供程序的位置。为此,请编辑文件/etc/kubernetes/manifests/kube-apiserver.yamlkube-apiserver.yaml

...

spec:

containers:

- command:

- kube-apiserver

...

- --oidc-ca-file=/var/lib/minikube/certs/My_Root.crt

- --oidc-client-id=kubernetes

- --oidc-groups-claim=groups

- --oidc-issuer-url=https://keycloak.example.org/auth/realms/kubernetes

- --oidc-username-claim=email

...

更新集群中的kubeadm配置:kubeadm配置kubectl edit -n kube-system configmaps kubeadm-config

...

data:

ClusterConfiguration: |

apiServer:

extraArgs:

oidc-ca-file: /var/lib/minikube/certs/My_Root.crt

oidc-client-id: kubernetes

oidc-groups-claim: groups

oidc-issuer-url: https://keycloak.example.org/auth/realms/kubernetes

oidc-username-claim: email

...

配置身份验证代理

您可以使用Keycloak Gatekeeper保护您的Web应用程序。除了该反向代理将在显示页面之前授权用户外,它还将在标题中将有关您的信息传输到最终应用程序。因此,如果您的应用程序支持OpenID,则用户将立即登录。让我们看一下Kubernetes仪表板的示例安装Kubernetes仪表板

helm install stable/kubernetes-dashboard --name dashboard -f values_dashboard.yaml

values_dashboard.yamlenableInsecureLogin: true

service:

externalPort: 80

rbac:

clusterAdminRole: true

create: true

serviceAccount:

create: true

name: 'dashboard-test'

设置权限:

创建一个ClusterRoleBinding,它将为DataOPS组中的用户提供集群管理员权限(标准ClusterRole cluster-admin)。

kubectl apply -f rbac.yaml

酵母

apiVersion: rbac.authorization.k8s.io/v1

kind: ClusterRoleBinding

metadata:

name: dataops_group

roleRef:

apiGroup: rbac.authorization.k8s.io

kind: ClusterRole

name: cluster-admin

subjects:

- apiGroup: rbac.authorization.k8s.io

kind: Group

name: DataOPS

安装密钥斗篷网守:

helm repo add gabibbo97 https://gabibbo97.imtqy.com/charts/

helm repo update

helm install gabibbo97/keycloak-gatekeeper --version 2.1.0 --name keycloak-gatekeeper -f values_proxy.yaml

values_proxy.yaml

ingress:

enabled: true

annotations:

kubernetes.io/ingress.class: nginx

path: /

hosts:

- kubernetes-dashboard.example.org

tls:

- secretName: tls-keycloak

hosts:

- kubernetes-dashboard.example.org

discoveryURL: "https://keycloak.example.org/auth/realms/kubernetes"

ClientID: "kubernetes"

ClientSecret: "c6ec03b8-d0b8-4cb6-97a0-03becba1d727"

upstreamURL: "http://dashboard-kubernetes-dashboard.default.svc.cluster.local"

skipOpenidProviderTlsVerify: true

rules:

- "uri=/*|groups=DataOPS"

之后,当您尝试转到kubernetes-dashboard.example.org时,您将被重定向到Keycloak,并且如果授权成功,我们将已经登录到Dashboard。舷梯安装

为了方便起见,您可以添加一个通道,该通道将为kubectl生成一个配置文件,我们将通过该文件进入用户下的Kubernetes。

helm install --name gangway stable/gangway -f values_gangway.yaml

values_gangway.yaml

gangway:

clusterName: "my-k8s"

authorizeURL: "https://keycloak.example.org/auth/realms/kubernetes/protocol/openid-connect/auth"

tokenURL: "https://keycloak.example.org/auth/realms/kubernetes/protocol/openid-connect/token"

audience: "https://keycloak.example.org/auth/realms/kubernetes/protocol/openid-connect/userinfo"

scopes: ["openid", "profile", "email", "offline_access"]

redirectURL: "https://gangway.example.org/callback"

clientID: "kubernetes"

clientSecret: "c6ec03b8-d0b8-4cb6-97a0-03becba1d727"

usernameClaim: "sub"

apiServerURL: "https://192.168.99.111:8443"

ingress:

enabled: true

annotations:

kubernetes.io/ingress.class: nginx

nginx.ingress.kubernetes.io/proxy-buffer-size: "64k"

path: /

hosts:

- gangway.example.org

tls:

- secretName: tls-keycloak

hosts:

- gangway.example.org

trustedCACert: |-

-----BEGIN CERTIFICATE-----

MIIDVzCCAj+gAwIBAgIBATANBgkqhkiG9w0BAQsFADA1MQswCQYDVQQGEwJVUzEQMA4GA1UEChMHRGF0YU9QUzEUMBIGA1UEAxMLbXkgcm9vdCBrZXkwHhcNMjAwMjE0MDkxODAwWhcNMzAwMjE0MDkxODAwWjA1MQswCQYDVQQGEwJVUzEQMA4GA1UEChMHRGF0YU9QUzEUMBIGA1UEAxMLbXkgcm9vdCBrZXkwggEiMA0GCSqGSIb3DQEBAQUAA4IBDwAwggEKAoIBAQDyP749PqqIRwNSqaK6qr0Zsi03G4PTCUlgaYTPZuMrwUVPK8xX2dWWs9MPRMOdXpgr8aSTZnVfmelIlVz4D7o2vK5rfmAe9GPcK0WbwKwXyhFU0flS9sU/g46ogHFrk03SZxQAeJhMLfEmAJm8LF5HghtGDs3t4uwGsB95o+lqPLiBvxRB8ZS3jSpYpvPgXAuZWKdZUQ3UUZf0X3hGLp7uIcIwJ7i4MduOGaQEO4cePeEJy9aDAO6qV78YmHbyh9kaW+1DL/Sgq8NmTgHGV6UOnAPKHTnMKXl6KkyUz8uLBGIdVhPxrlzG1EzXresJbJenSZ+FZqm3oLqZbw54Yp5hAgMBAAGjcjBwMA8GA1UdEwEB/wQFMAMBAf8wHQYDVR0OBBYEFHISTOU/6BQqqnOZj+1xJfxpjiG0MAsGA1UdDwQEAwIBBjARBglghkgBhvhCAQEEBAMCAAcwHgYJYIZIAYb4QgENBBEWD3hjYSBjZXJ0aWZpY2F0ZTANBgkqhkiG9w0BAQsFAAOCAQEAj7HC8ObibwOLT4ZYmISJZwub9lcE0AZ5cWkPW39j/syhdbbqjK/6jy2D3WUEbR+s1Vson5Ov7JhN5In2yfZ/ByDvBnoj7CP8Q/ZMjTJgwN7j0rgmEb3CTZvnDPAz8Ijw3FP0cjxfoZ1Z0V2F44Ry7gtLJWr06+MztXVyto3aIz1/XbMQnXYlzc3c3B5yUQIy44Ce5aLRVsAjmXNqVRmDJ2QPNLicvrhnUJsO0zFWI+zZ2hc4Ge1RotCrjfOc9hQY63jZJ17myCZ6QCD7yzMzAob4vrgmkD4q7tpGrhPY/gDcE+lUNhC7DO3l0oPy2wsnT2TEn87eyWmDiTFG9zWDew==

-----END CERTIFICATE-----

看起来像这样。允许您立即下载配置文件并使用一组命令创建它: