Entendo perfeitamente que você se cansou do onipresente Mikrotik, mas é realmente interessante. De fato, o artigo foi escrito com um atraso de 4 meses (o suporte ao SOCKS5 apareceu em janeiro de 2020), mas antes tarde do que nunca, especialmente porque não há muita informação sobre isso e poucas pessoas sabem.Então vamos começar!

Entendo perfeitamente que você se cansou do onipresente Mikrotik, mas é realmente interessante. De fato, o artigo foi escrito com um atraso de 4 meses (o suporte ao SOCKS5 apareceu em janeiro de 2020), mas antes tarde do que nunca, especialmente porque não há muita informação sobre isso e poucas pessoas sabem.Então vamos começar!fundo

Mikrotik é uma ferramenta muito poderosa que (IMHO) deve estar na fazenda de qualquer engenheiro de rede. Funcionalidade enorme e um conjunto de ferramentas, constantemente reabastecido a cada versão. O Changelog do RouterOS 6.47 (beta) notou o suporte do SOCKS5, que eu pessoalmente esperava há vários anos (e muitos outros, a julgar pela numerosa "Solicitação de Recursos" no forum.mikrotik.com )): A julgar por uma das ramificações do fórum acima mencionado , o suporte para o built-in Servidor SOCKS5 iniciado com a versão 6.47beta19.

A julgar por uma das ramificações do fórum acima mencionado , o suporte para o built-in Servidor SOCKS5 iniciado com a versão 6.47beta19.Costumização

A configuração, como sempre no MikroTik, é bastante simples e se encaixa em quatro linhas.Um servidor virtual com CHR (Cloud Hosted Router), atualizado para 6.47beta53, atuou como um assunto de teste.O prefixo beta na versão do RouterOS significa que ele é destinado apenas para testar e enviar relatórios de bugs para dar suporte ao [at] mikrotik.com. Eu recomendo não se apressar para atualizar o hardware sob carga e aguardar a versão de longo prazo ou pelo menos estável. Se você decidir atualizar, leia o Registro de alterações com cuidado para estar ciente de todas as alterações e possíveis problemas.Configuramos o servidor SOCKS5, selecionamos a autorização por senha (é possível abri-lo), 3327 (que não seja o padrão 1080) são especificados como a porta para não entrar nas listas de varredura de botnet:ip socks set enabled=yes version=5 port=3327 auth-method=password

Em seguida, adicione o usuário:ip socks users add name=test_socks5 password=Str0nGP@SSw0RD

Crie uma regra de exceção no firewall:ip firewall filter add chain=input protocol=tcp dst-port=3327 action=accept comment="SOCKS5 TCP"

E movemos nossa regra antes da regra do tipo "drop":ip firewall filter move [/ip firewall filter find comment="SOCKS5 TCP"] 0

Feito! No nosso Mikrotik, um servidor proxy SOCKS5 foi criado.Verifica

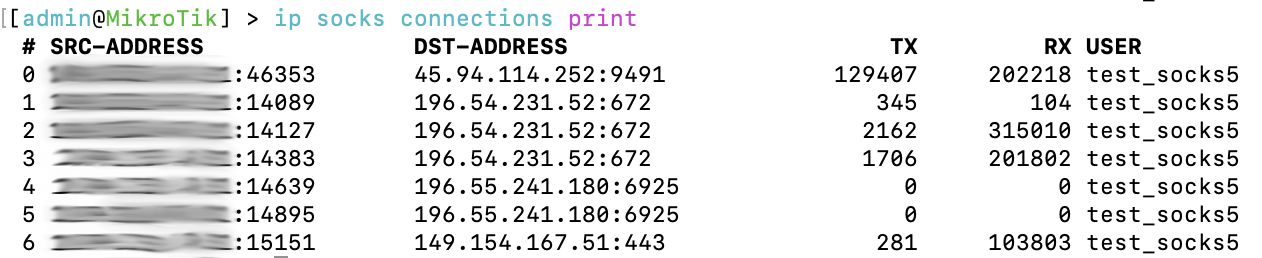

Como qualquer residente da Federação Russa, com um servidor proxy na Europa, lembro-me imediatamente dos telegramas, e a operabilidade do servidor SOCKS5 recém-configurado foi verificada: as chamadas também funcionam bem, apesar da limitação da versão Free CHR para 1Mbps.Então ficou interessante a aparência do POF (Passive OS Fingerprint) introduzido pelo Mikrotik (verificado no WhatLeaks ):Pode-se ver que o sistema é definido como Linux, o que é lógico (porque é precisamente o seu núcleo subjacente ao ROS) e não pode deixar de se alegrar. Sim, foi possível substituir o user-agent, mas temos uma tarefa ligeiramente diferente.Ao mesmo tempo, no Mikrotik, como deveria ser para um servidor real, são exibidas estatísticas sobre conexões e tráfego:

chamadas também funcionam bem, apesar da limitação da versão Free CHR para 1Mbps.Então ficou interessante a aparência do POF (Passive OS Fingerprint) introduzido pelo Mikrotik (verificado no WhatLeaks ):Pode-se ver que o sistema é definido como Linux, o que é lógico (porque é precisamente o seu núcleo subjacente ao ROS) e não pode deixar de se alegrar. Sim, foi possível substituir o user-agent, mas temos uma tarefa ligeiramente diferente.Ao mesmo tempo, no Mikrotik, como deveria ser para um servidor real, são exibidas estatísticas sobre conexões e tráfego:

Conclusão

De fato, falta muito (por exemplo, suporte à autenticação RADIUS), mas acredito sinceramente que essa opção será desenvolvida mais adiante. É importante observar que este ainda é um roteador e sua principal tarefa é o encaminhamento de tráfego, e o restante dos "recursos" provavelmente são apenas agradáveis. De qualquer forma, a percepção de que um pedaço de ferro por US $ 50 pode fazer muito excita a imaginação.Isso é tudo, obrigado por assistir :)