Acredita-se que 80% dos emails no mundo sejam spam. Ou seja, as mensagens de email que o destinatário não precisa (e isso é triste). Mas, como se isso não bastasse, no meio do spam geralmente há cartas enviadas com propósitos maliciosos: por exemplo, roubar ou excluir dados ou extorquir.KDPV: Como sabemos, para que uma carta realmente danifique os sistemas de computadores, apenas entregá-la ao destinatário na maioria dos casos não é suficiente. Requer um "oponente propenso à cooperação", ou seja, o usuário deve executar ações independentemente que levarão à execução da intenção do invasor.Normalmente, essa ação é "abrir" o anexo do arquivo à letra, ou seja, iniciar manualmente o processamento do arquivo com o programa manipulador correspondente dentro do sistema operacional do usuário.Mais triste ainda, o assistente do oponente é um pássaro muito comum, e nosso spammer atacante pode muito bem contar com ele.Em resumo, nosso contador abre uma conta e nem sequer existe uma conta, mas um vírus.Cartas maliciosas, é claro, têm diferenças importantes. Mas esperar atenção e conscientização do usuário é uma má ideia. Até concertos bizarros sobre o tema “não abra uma coisa dessas” com uma saudação e uma performance vocal solo do general (composição “Polymers”) são apagados da memória de um trabalhador de escritório ao longo do tempo.Obviamente, sistemas bem ajustados nos protegerão da maioria desses ataques. Mas a palavra-chave é "da maioria". Ninguém dará uma garantia de 100%; e se for para o usuário, reforçá-lo, como um dos pontos mais fracos dos sistemas, é uma coisa boa.No crime de computador, a tecnologia e a engenharia social andam de mãos dadas. O atacante percebe que é difícil fingir para quem o usuário confia incondicionalmente e, portanto, é forçado a usar outras táticas: intimidação, coerção, imitar autoridades reconhecidas e / ou usar os nomes falsos correspondentes - por exemplo, enviar cartas em nome de órgãos governamentais e grandes empresas.E, como os antigos nos ensinam: se não podemos vencer, devemos liderar. De fato, o que somos piores que os spammers? Sim, estamos muito melhores! Sim, e temos mais oportunidades. E a tarefa em si exigirá o mínimo de habilidades de programação e praticamente não afetará os sistemas existentes.

Como sabemos, para que uma carta realmente danifique os sistemas de computadores, apenas entregá-la ao destinatário na maioria dos casos não é suficiente. Requer um "oponente propenso à cooperação", ou seja, o usuário deve executar ações independentemente que levarão à execução da intenção do invasor.Normalmente, essa ação é "abrir" o anexo do arquivo à letra, ou seja, iniciar manualmente o processamento do arquivo com o programa manipulador correspondente dentro do sistema operacional do usuário.Mais triste ainda, o assistente do oponente é um pássaro muito comum, e nosso spammer atacante pode muito bem contar com ele.Em resumo, nosso contador abre uma conta e nem sequer existe uma conta, mas um vírus.Cartas maliciosas, é claro, têm diferenças importantes. Mas esperar atenção e conscientização do usuário é uma má ideia. Até concertos bizarros sobre o tema “não abra uma coisa dessas” com uma saudação e uma performance vocal solo do general (composição “Polymers”) são apagados da memória de um trabalhador de escritório ao longo do tempo.Obviamente, sistemas bem ajustados nos protegerão da maioria desses ataques. Mas a palavra-chave é "da maioria". Ninguém dará uma garantia de 100%; e se for para o usuário, reforçá-lo, como um dos pontos mais fracos dos sistemas, é uma coisa boa.No crime de computador, a tecnologia e a engenharia social andam de mãos dadas. O atacante percebe que é difícil fingir para quem o usuário confia incondicionalmente e, portanto, é forçado a usar outras táticas: intimidação, coerção, imitar autoridades reconhecidas e / ou usar os nomes falsos correspondentes - por exemplo, enviar cartas em nome de órgãos governamentais e grandes empresas.E, como os antigos nos ensinam: se não podemos vencer, devemos liderar. De fato, o que somos piores que os spammers? Sim, estamos muito melhores! Sim, e temos mais oportunidades. E a tarefa em si exigirá o mínimo de habilidades de programação e praticamente não afetará os sistemas existentes.Isenção de responsabilidade: o autor não é um spammer, o spammer não é um autor. O autor é única e exclusivamente do lado bom.

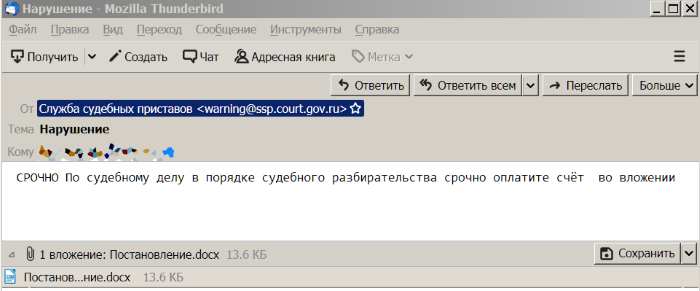

A tarefa é muito simples:enviaremos aos nossos usuários cartas semelhantes às maliciosas. Nos anexos a essas cartas, anexaremos documentos em letras maiúsculas “NÃO ABRIR DOCUMENTOS DE TAL CARTA. Tenha cuidado e cuidado. "Portanto, nosso problema tem as seguintes condições :Condição 1 . As letras devem ser diferentes . Se enviarmos a mesma carta para todos e sempre, isso não será diferente dos lembretes comuns nas reuniões, aos quais os usuários têm imunidade. Devemos estimular o usuário com o sistema responsável pelo treinamento. As seguintes condições se seguem:Condição 2 . As letras devem ser como as reais. É possível, mas ineficiente, enviar cartas da Meat-Company LLP ou Barack Obama. Faz sentido usar os nomes realmente existentes (e diferentes!) De organizações e órgãos;Condição 3 . Também é importante que as letras pareçam um pouco estranhas . Eles devem ser um tanto duvidosos, a fim de despertar suspeitas e do usuário e ativar o sistema de aprendizado no cérebro;Condição 4 . E com tudo isso, as cartas devem atrair atenção e provocar . Bem, tudo é simples, nem precisamos inventar nada: os spammers já fizeram tudo por nós. “Multas”, “Decisões judiciais” e até apenas “Documentos” em anexos, “Perdimentos”, “Recálculos”, “Sanções” no assunto e muitas palavras “Urgente”, “Imediatamente”, “Obrigatório”, “Pago” no texto - e está no chapéu.Para implementar esse conjunto mágico, você precisará de habilidades mínimas de programação e uma noite chata. O autor usou Python 3 (porque era necessário praticar) e JS (para coletar dados diretamente do console do navegador). Mas a maior parte do código é facilmente implementada em ferramentas nativas do sistema operacional (bash, cmd), apenas com as codificações são atormentadas.Para ser justo, deve-se notar que a ideia em si não pertence ao autor, mas foi espionada por uma grande empresa internacional. No entanto, a idéia é tão superficial que, mal ouvindo, o autor gritou "por que não fiz isso antes?" Apressou-se a implementá-la.Então, primeiro de tudo, precisamos das partes das quais iremos compor a carta. Vamos começar com o campo De - que ameaçará nossos usuários temerosos. Bem, quem: é claro, bancos, inspeções fiscais, tribunais e todo tipo de LLCs estranhas. Ao mesmo tempo, você pode adicionar modelos para futura substituição automática, como o PAO CmpNmF. Veja from.txtAgora, precisamos, de fato, os nomes. LLC Camomila e Vector, bem como a repetição sem fim de alguma “corte de Moscou”, dificilmente causará uma resposta nas almas.Felizmente, a Internet nos oferece incríveis oportunidades de receber informações. Por exemplo, uma lista dos tribunais atuais da Federação Russa pode ser obtida com um simples comando JavaScript diretamente no código do console do navegador, como:for (let el of document.getElementById("mw-content-text").querySelectorAll("li")) {console.log(el.innerText;)}

Assim, você pode rapidamente obter rapidamente uma excelente base para nossas tarefas (especialmente porque o autor já fez isso por você :)). Salvaremos em texto sem formatação, o banco de dados para essa tarefa é um exagero. O projeto usa codificação UTF-8 com BOM, caso os caracteres mais específicos sejam usados. Veja arquivos txt com nomes apropriados.Em seguida, você precisa gerar o endereço de email correto (a partir do padrão padrão, mas não necessariamente existente) do remetente para que nossa carta seja exibida corretamente e encaminhada corretamente. Para alguns itens, o autor usou domínios fixos, para alguns, geração automática do nome usando uma biblioteca de transliteração, algo como LLC Vector -> warning@ooovektor.ru. O nome da caixa é retirado da lista no código e também se destina a inspirar admiração: “vzyskanie”, “shtraf”, “dolg”, 'alarm'e outros "zapros".Agora - o assunto da carta.O assunto deve necessariamente atrair atenção, caso contrário, a carta passará despercebida. Liberte o seu espantalho interno de contadores, e tudo resultará: “Contas de fechamento ( CmpNm)”, “Contador chefe ( CmpNm)”, “Requisito (para CmpNm)” “Pague imediatamente (!!!)” e outras brincadeiras.Veja subj.txt. Adicione a gosto, misture, não agite.O texto da carta deve ser um pouco estranho. Já atraímos a atenção do usuário, agora nossa tarefa é levantar suspeitas. Portanto, tentar neste momento é completamente inútil. Vamos pegar frases ameaçadoras de spammers e combiná-las arbitrariamente, 100% de certeza nos impedirá. Acontecerá bobagens como:() ( "")

Veja msg.txt. Adições são bem-vindas.E, finalmente, o anexo. Atualmente, o projeto prevê três tipos de investimentos: pdf, doc, docx. Os arquivos são copiados das amostras sem alterar o conteúdo; o arquivo de anexo recebe um nome da lista ("Resolução", "Julgamento" etc., consulte flnms.txt). Para os dois primeiros tipos, o tamanho é gerado aleatoriamente adicionando zeros ao final do arquivo. Isso não funciona com o docx (embora após o procedimento de recuperação, o arquivo do Word seja aberto; o LibreOffice, por exemplo, abre os arquivos do docx sem abuso, nos quais arquivos de terceiros são adicionados por meio da interface do arquivador).E temos um milagre: você pode enviar:

você pode enviar:gen_msg.py buh@oootest.ru

O código, é claro, no githubNa verdade, é tudo. Casos por uma hora, e os benefícios ... Mas os benefícios serão. Pois a teoria é seca, mas a árvore da vida é verdejante - as explicações não chegam, os lembretes são esquecidos e as pessoas aprendem habilidades apenas na prática. E preferimos ser melhores professores do que restaurar tudo, desde backups, certo?