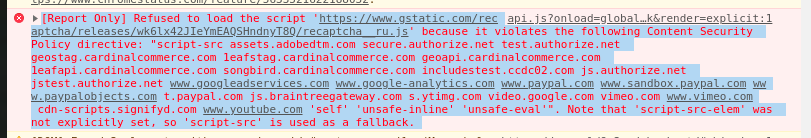

Olá a todos!Certamente você instalou o Magento 2.3.5 e encontrou nos consoles do navegador algo como[Somente Relatório] Recusou-se a carregar o script '***' porque viola a seguinte diretiva de Política de Segurança de Conteúdo: "script-src *". Observe que 'script-src-elem' não foi definido explicitamente; portanto, 'script-src' é usado como um fallback. Vou lhe dizer o que fazer sob o corte

Vou lhe dizer o que fazer sob o corteIntrodução

A partir da versão 2.3.5, um módulo chamado Magento_CSP apareceu no Magento. Ele é responsável pela Política de Segurança de Conteúdo e, de fato, adiciona o cabeçalho Política de Segurança de Conteúdo , ou melhor, enquanto Somente Relatório de Política de Segurança de Conteúdo . Como sempre, dentro do prazo e do esperado, ao elevar a versão "fixa" :) Já escrevemos sobre o que é a Política de Segurança de Conteúdo e o que é consumido em Habré .A escolha do cabeçalho Content-Security-Policy ou Content-Security-Policy-Report-Only depende do fornecedor do arquivo de configuração / magento / module-csp / etc / config.xml separadamente para a frente separadamente para a parte administrativa.

que é a Política de Segurança de Conteúdo e o que é consumido em Habré .A escolha do cabeçalho Content-Security-Policy ou Content-Security-Policy-Report-Only depende do fornecedor do arquivo de configuração / magento / module-csp / etc / config.xml separadamente para a frente separadamente para a parte administrativa.<config xmlns:xsi="http://www.w3.org/2001/XMLSchema-instance" xsi:noNamespaceSchemaLocation="urn:magento:module:Magento_Store:etc/config.xsd">

<default>

<csp>

<mode>

<storefront>

<report_only>1</report_only>

</storefront>

<admin>

<report_only>1</report_only>

</admin>

</mode>

</csp>

</default>

</config>

No mesmo local da diretiva "report_uri", pode-se definir o URL do relatório, mas como não está lá, o chrome torna implacavelmente o console com uma mensagem sobre sua ausência.

Texto de erro de amostraThe Content Security Policy 'font-src 'self' 'unsafe-inline'; form-action secure.authorize.net test.authorize.net geostag.cardinalcommerce.com geo.cardinalcommerce.com 1eafstag.cardinalcommerce.com 1eaf.cardinalcommerce.com centinelapistag.cardinalcommerce.com centinelapi.cardinalcommerce.com 'self' 'unsafe-inline'; frame-ancestors 'self' 'unsafe-inline'; frame-src secure.authorize.net test.authorize.net geostag.cardinalcommerce.com geo.cardinalcommerce.com 1eafstag.cardinalcommerce.com 1eaf.cardinalcommerce.com centinelapistag.cardinalcommerce.com centinelapi.cardinalcommerce.com

www.paypal.com www.sandbox.paypal.com 'self' 'unsafe-inline'; img-src widgets.magentocommerce.com

www.googleadservices.com www.google-analytics.com t.paypal.com

www.paypal.com www.paypalobjects.com fpdbs.paypal.com fpdbs.sandbox.paypal.com *.vimeocdn.com s.ytimg.com 'self' 'unsafe-inline'; script-src assets.adobedtm.com secure.authorize.net test.authorize.net geostag.cardinalcommerce.com 1eafstag.cardinalcommerce.com geoapi.cardinalcommerce.com 1eafapi.cardinalcommerce.com songbird.cardinalcommerce.com includestest.ccdc02.com js.authorize.net jstest.authorize.net

www.googleadservices.com www.google-analytics.com www.paypal.com www.sandbox.paypal.com www.paypalobjects.com t.paypal.com js.braintreegateway.com s.ytimg.com video.google.com vimeo.com

www.vimeo.com cdn-scripts.signifyd.com

www.youtube.com 'self' 'unsafe-inline' 'unsafe-eval'; style-src getfirebug.com 'self' 'unsafe-inline'; object-src 'self' 'unsafe-inline'; media-src 'self' 'unsafe-inline'; manifest-src 'self' 'unsafe-inline'; connect-src geostag.cardinalcommerce.com geo.cardinalcommerce.com 1eafstag.cardinalcommerce.com 1eaf.cardinalcommerce.com centinelapistag.cardinalcommerce.com centinelapi.cardinalcommerce.com 'self' 'unsafe-inline'; child-src 'self' 'unsafe-inline'; default-src 'self' 'unsafe-inline' 'unsafe-eval'; base-uri 'self' 'unsafe-inline';' was delivered in report-only mode, but does not specify a 'report-uri'; the policy will have no effect. Please either add a 'report-uri' directive, or deliver the policy via the 'Content-Security-Policy' header.

Como adicionar seu URL à política?

Crie um arquivo na raiz da pasta / etc / module com o nome csp_whitelist.xml e content<?xml version="1.0" encoding="UTF-8"?>

<csp_whitelist xmlns:xsi="http://www.w3.org/2001/XMLSchema-instance"

xsi:noNamespaceSchemaLocation="urn:magento:module:Magento_Csp:etc/csp_whitelist.xsd">

<policies>

<policy id="POLICY_ID">

<values>

<value id="VALUE_ID" type="TYPE" algorithm="ALGORITHM">SOME DOMAIN</value>

</values>

</policy>

</policies>

</csp_whitelist>

onde POLICY_ID é um dos seguintes:- default-src

- script-src

- object-src

- style-src

- img-src

- media-src

- frame-src

- font-src

- connect-src

VALUE_ID - um nome exclusivo arbitrário dotipo TYPE, pode assumir os valores de domínio ou hashALGORITHM - algoritmo de hash (com TYPE = hash), por exemplo sha256Vamos ver exemplos do teste de integração do próprio Magento :<?xml version="1.0"?>

<csp_whitelist xmlns:xsi="http://www.w3.org/2001/XMLSchema-instance" xsi:noNamespaceSchemaLocation="urn:magento:module:Magento_Csp/etc/csp_whitelist.xsd">

<policies>

<policy id="object-src">

<values>

<value id="mage-base" type="host">https://magento.com</value>

<value id="hash" type="hash" algorithm="sha256">B2yPHKaXnvFWtRChIbabYmUBFZdVfKKXHbWtWidDVF8=</value>

<value id="hash2" type="hash" algorithm="sha256">B3yPHKaXnvFWtRChIbabYmUBFZdVfKKXHbWtWidDVF8=</value>

</values>

</policy>

<policy id="media-src">

<values>

<value id="mage-base" type="host">https://magento.com</value>

<value id="devdocs-base" type="host">https://devdocs.magento.com</value>

</values>

</policy>

</policies>

</csp_whitelist>