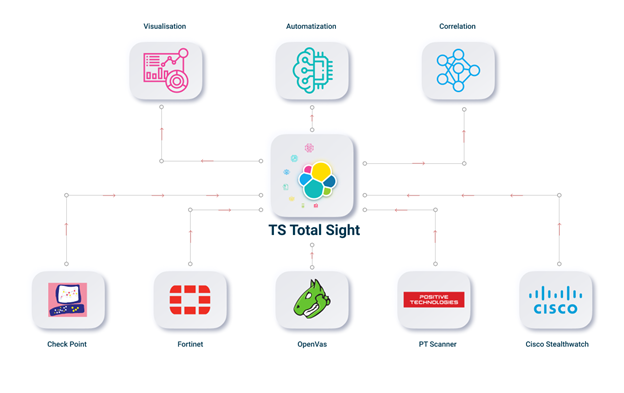

Boa tarde, em artigos anteriores, conhecemos o trabalho do ELK Stack. E agora discutiremos as possibilidades que um especialista em segurança da informação pode usar no uso desses sistemas. Quais logs podem e devem ser feitos na pesquisa elástica. Vamos considerar quais estatísticas podem ser obtidas configurando painéis e se há algum lucro nisso. Como é possível implementar a automação dos processos de segurança da informação usando a pilha ELK. Nós compomos a arquitetura do sistema. Em suma, a implementação de toda a funcionalidade é uma tarefa muito grande e difícil; portanto, a solução foi escolhida em um nome separado - TS Total Sight.Atualmente, as soluções que consolidam e analisam incidentes de segurança da informação em um local lógico estão ganhando popularidade e, como resultado, um especialista recebe estatísticas e uma linha de frente de ações para melhorar o status de segurança de uma organização. Definimos essa tarefa para nós mesmos usando a pilha ELK, como resultado, alocamos a funcionalidade principal em 4 seções:

Boa tarde, em artigos anteriores, conhecemos o trabalho do ELK Stack. E agora discutiremos as possibilidades que um especialista em segurança da informação pode usar no uso desses sistemas. Quais logs podem e devem ser feitos na pesquisa elástica. Vamos considerar quais estatísticas podem ser obtidas configurando painéis e se há algum lucro nisso. Como é possível implementar a automação dos processos de segurança da informação usando a pilha ELK. Nós compomos a arquitetura do sistema. Em suma, a implementação de toda a funcionalidade é uma tarefa muito grande e difícil; portanto, a solução foi escolhida em um nome separado - TS Total Sight.Atualmente, as soluções que consolidam e analisam incidentes de segurança da informação em um local lógico estão ganhando popularidade e, como resultado, um especialista recebe estatísticas e uma linha de frente de ações para melhorar o status de segurança de uma organização. Definimos essa tarefa para nós mesmos usando a pilha ELK, como resultado, alocamos a funcionalidade principal em 4 seções:- Estatística e visualização;

- Detecção de incidentes de SI;

- Priorização de incidentes;

- Automação de processos de segurança da informação.

A seguir, consideramos mais detalhadamente separadamente.Detecção de incidentes de segurança

A principal tarefa no uso da elasticsearch no nosso caso é coletar apenas incidentes de segurança da informação. É possível coletar incidentes de segurança da informação de qualquer meio de proteção, se eles suportarem pelo menos alguns modos de encaminhamento de log, o padrão é o syslog ou o scp salvando em um arquivo.Você pode dar exemplos padrão de recursos de segurança e não apenas onde configurar o encaminhamento de log:- Qualquer meio de NGFW (Check Point, Fortinet);

- Qualquer scanner de vulnerabilidade (PT Scanner, OpenVas);

- Firewall de aplicativos da web (PT AF);

- Analisadores Netflow (Flowmon, Cisco StealthWatch);

- Servidor AD.

Após instalar o encaminhamento de log e os arquivos de configuração no Logstash, você pode correlacionar e comparar com incidentes provenientes de várias ferramentas de segurança. Para fazer isso, é conveniente usar índices nos quais armazenaremos todos os incidentes relacionados a um dispositivo específico. Em outras palavras, um índice é todos os incidentes em um dispositivo. Existem 2 maneiras de implementar essa distribuição.A primeira opção é configurar a configuração do Logstash. Para fazer isso, é necessário duplicar o log de certos campos em uma unidade separada com outro tipo. E depois use esse tipo. No exemplo, os logs são clonados usando o blade de firewall Check Point IPS.filter {

if [product] == "SmartDefense" {

clone {

clones => ["CloneSmartDefense"]

add_field => {"system" => "checkpoint"}

}

}

}

Para salvar esses eventos em um índice separado, dependendo dos campos de log, por exemplo, como assinaturas de ataque de IP de destino. Você pode usar uma construção semelhante:output {

if [type] == "CloneSmartDefense"{

{

elasticsearch {

hosts => [",<IP_address_elasticsearch>:9200"]

index => "smartdefense-%{dst}"

user => "admin"

password => "password"

}

}

}

Dessa forma, você pode salvar todos os incidentes no índice, por exemplo, pelo endereço IP ou pelo nome de domínio da máquina. Nesse caso, salvamos no índice "smartdefense -% {dst}" , no endereço IP da assinatura.No entanto, produtos diferentes terão campos diferentes para logs, o que levará ao caos e ao consumo desnecessário de memória. E aqui será necessário, com cuidado, nas configurações do Logstash, substituir os campos pelos previamente concebidos, que serão os mesmos para todos os tipos de incidentes, o que também é uma tarefa difícil.Segunda opção de implementação- está escrevendo um script ou processo que acessará o banco de dados elástico em tempo real, retirará os incidentes necessários e o salvará em um novo índice; essa é uma tarefa difícil, mas permite que você trabalhe com os logs como desejar e se correlacione diretamente com os incidentes de outras pessoas. recursos de segurança. Essa opção permite configurar o trabalho com logs da forma mais útil possível para o seu caso, com a máxima flexibilidade, mas aqui há um problema em encontrar um especialista que possa implementá-lo.E, claro, a pergunta mais importante, mas o que geralmente pode ser rastreado e descoberto ?Pode haver várias opções e, dependendo de quais recursos de segurança são usados em sua infraestrutura, alguns exemplos:- NGFW . IPS . ( ) IPS, — , .

- , .

- .

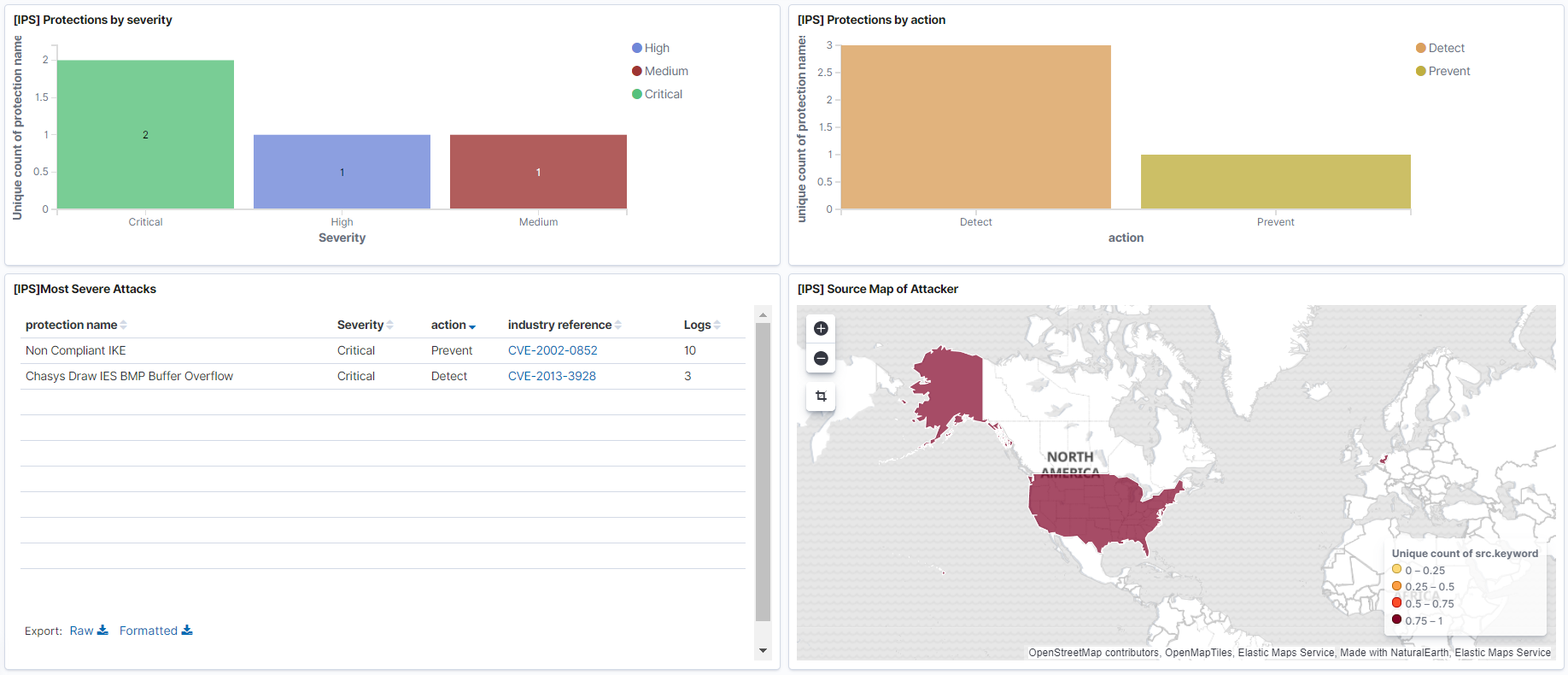

O motivo mais óbvio e compreensível pelo qual o ELK Stack é necessário é o armazenamento e a visualização de logs. Nos artigos anteriores , foi mostrado como registrar arquivos de vários dispositivos usando o Logstash. Após os logs irem para o Elasticsearch, é possível configurar painéis, que também foram mencionados em artigos anteriores , com as informações e estatísticas necessárias para você através da visualização.Exemplos:- Painel de eventos de prevenção de ameaças com os eventos mais críticos. Aqui você pode refletir quais assinaturas de IPS foram detectadas e de onde elas são geograficamente.

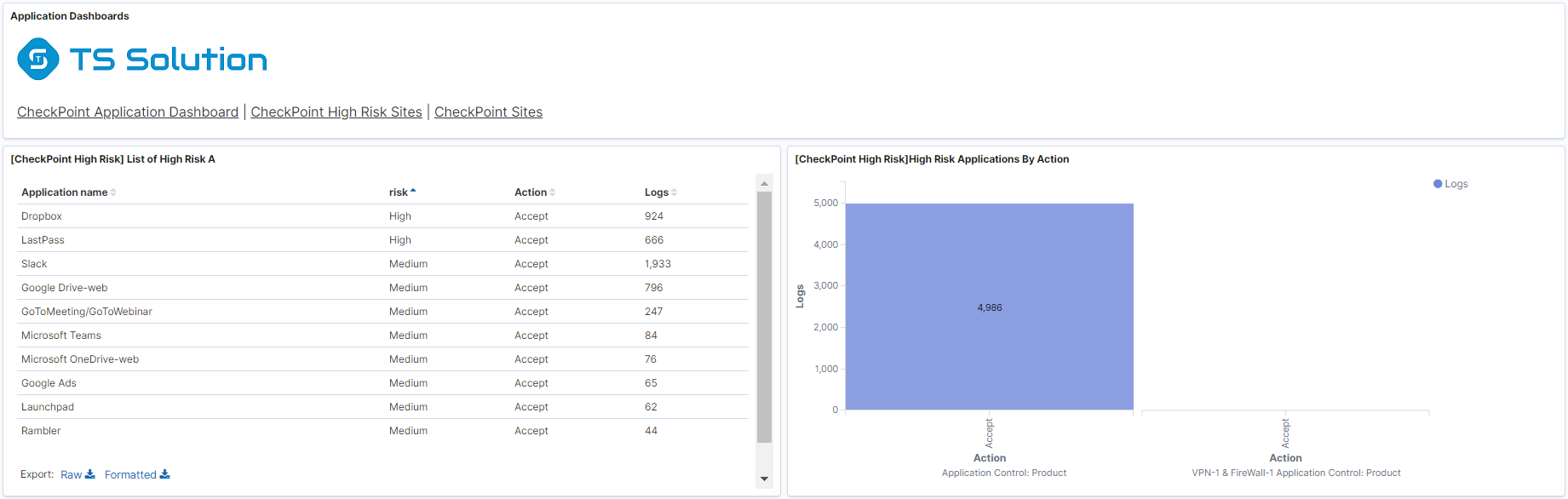

- Painel sobre o uso dos aplicativos mais críticos para os quais as informações podem ser mescladas.

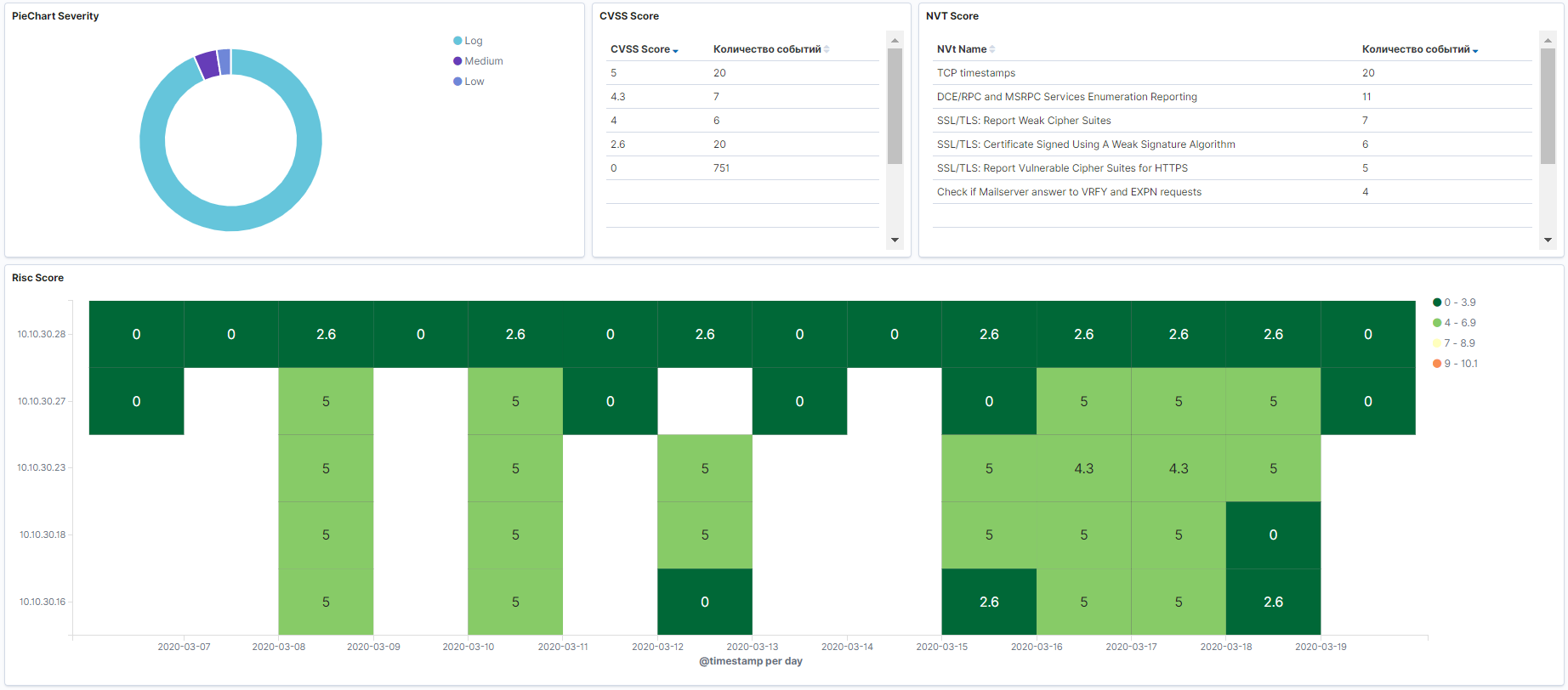

- Digitalize os resultados de qualquer scanner de segurança.

- Registra com o Active Directory por usuário.

- Painel de conexão VPN.

Nesse caso, se você configurar os painéis para atualizar a cada poucos segundos, poderá obter um sistema bastante conveniente para monitorar eventos em tempo real, que poderá ser usado para responder rapidamente a incidentes de IS se você colocar os painéis em uma tela separada.Priorização de incidentes

Em condições de grande infraestrutura, o número de incidentes pode estar fora de cogitação, e os especialistas não poderão gerenciar todos os incidentes dentro do prazo. Nesse caso, é necessário, em primeiro lugar, destacar os incidentes que representam uma grande ameaça. Portanto, o sistema deve priorizar os incidentes de acordo com o perigo deles em relação à sua infraestrutura. É aconselhável configurar um alerta no correio ou telegrama dos dados do evento. A priorização pode ser implementada usando ferramentas comuns do Kibana, definindo a visualização. Mas com uma notificação é mais difícil, por padrão, essa funcionalidade não está incluída na versão base do Elasticsearch, apenas em uma paga. Portanto, compre uma versão paga ou, novamente, escreva você mesmo o processo que notificará os especialistas em tempo real por e-mail ou telegrama.Automação de processos de segurança da informação

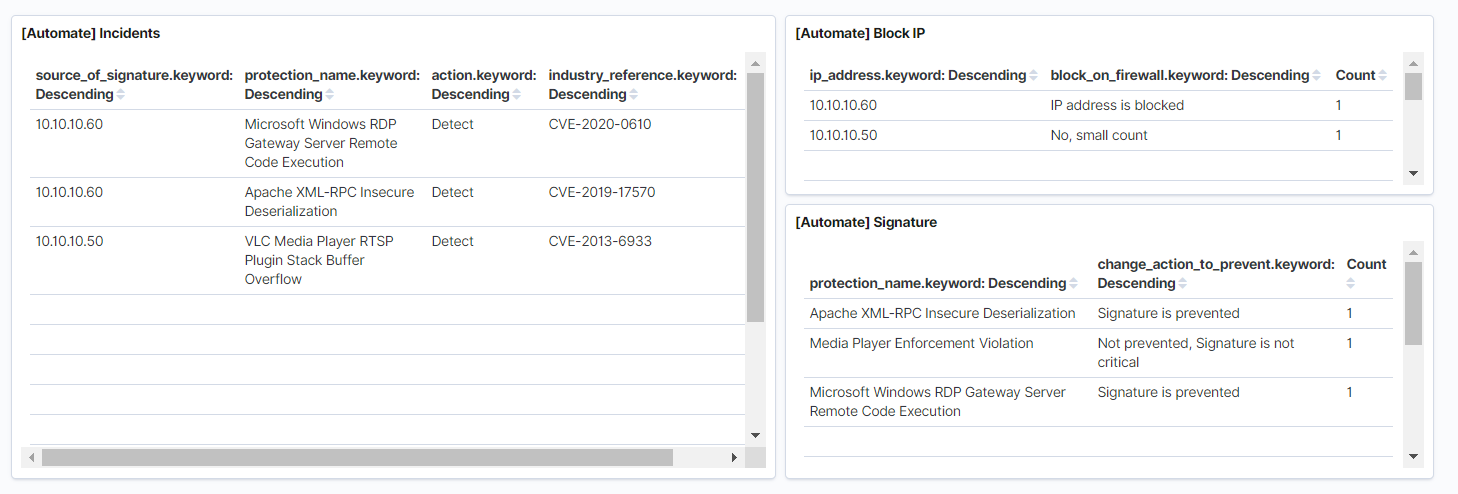

E uma das partes mais interessantes é a automação de ações em incidentes de segurança da informação. Anteriormente, implementamos essa funcionalidade para o Splunk, um pouco mais detalhadamente, você pode ler neste artigo . A idéia básica é que a política IPS nunca seja testada ou otimizada, embora em alguns casos seja uma parte essencial dos processos de segurança da informação. Por exemplo, um ano após a implementação do NGFW e a ausência de ações para otimizar o IPS, você acumulará um grande número de assinaturas com a ação Detectar, que não será bloqueada, o que reduz bastante o estado de segurança das informações na organização. A seguir estão alguns exemplos do que pode ser automatizado:- IPS Detect Prevent. Prevent, , . . , NGFW REST API. , Elastcisearch API NGFW.

- IP , IP Firewall. REST API.

- Execute uma verificação de host com um scanner de vulnerabilidade, se este host tiver um grande número de assinaturas via IPS ou outras ferramentas de segurança, se for OpenVas, você poderá escrever um script que será conectado via ssh ao scanner de segurança e executar uma verificação.

TS Vista Total

No total, a implementação de toda a funcionalidade é uma tarefa muito grande e difícil. Sem habilidades de programação, você pode configurar a funcionalidade mínima, que pode ser suficiente para uso no produto. Mas se você estiver interessado em todas as funcionalidades, preste atenção no TS Total Sight. Você pode encontrar mais detalhes em nosso site . Como resultado, todo o esquema de trabalho e arquitetura ficará assim:

Conclusão

Examinamos o que pode ser implementado usando o ELK Stack. Nos artigos subsequentes, consideraremos separadamente com mais detalhes a funcionalidade do TS Total Sight!Portanto, fique atento ( Telegram , Facebook , VK , TS Solution Blog ), Yandex.Zen .