Os MacBooks foram roubados de mim várias vezes e as ferramentas anti-roubo da Apple, como o Find My Mac, nunca me ajudaram a recuperar meu computador. Eles são realmente inúteis? Posso confiar na criptografia integrada do FileVault? Como aumentar as chances de recuperar o computador? Este artigo é o resultado do meu sofrimento em tentativas inúteis de devolver computadores roubados.O artigo descreve em detalhes os mecanismos de proteção através dos olhos de um atacante, no nosso caso, um ladrão. Isso dá uma idéia melhor de como eles funcionam. A narrativa do artigo é em nome do ladrão - este é apenas um dispositivo artístico para uma melhor compreensão do material.Atenção!

Os MacBooks foram roubados de mim várias vezes e as ferramentas anti-roubo da Apple, como o Find My Mac, nunca me ajudaram a recuperar meu computador. Eles são realmente inúteis? Posso confiar na criptografia integrada do FileVault? Como aumentar as chances de recuperar o computador? Este artigo é o resultado do meu sofrimento em tentativas inúteis de devolver computadores roubados.O artigo descreve em detalhes os mecanismos de proteção através dos olhos de um atacante, no nosso caso, um ladrão. Isso dá uma idéia melhor de como eles funcionam. A narrativa do artigo é em nome do ladrão - este é apenas um dispositivo artístico para uma melhor compreensão do material.Atenção!

Os materiais do artigo são apresentados apenas para fins informativos. Todas as descrições de atividades fraudulentas são organizadas e executadas com o consentimento dos proprietários de laptops. O autor não pede ações fraudulentas e o único objetivo do artigo é mostrar a melhor forma de configurar o sistema para proteger seus dados.Prefácio

Na captura de tela abaixo, um dos vários laptops roubados que permaneceram enterrados no painel do iCloud. A interface da função Find My Mac no painel de controle do iCloud diz que as funções de bloqueio estarão disponíveis quando o laptop se conectar à Internet. Mas isso nunca vai acontecer.Toda vez que roubava um MacBook ou o perdia com minha bolsa, percebia a futilidade do Find My Mac. Afinal, o laptop não possui modem e não consigo rastrear sua localização nem excluir dados remotamente. Para que as funções anti-roubo funcionem, o ladrão deve conectar meu laptop à Internet. Mas como ele fará isso se a conta estiver bloqueada com uma senha? Acontece que mesmo uma pessoa que deseja devolver um computador para mim não poderá fazer isso se eu não escrever meus contatos em algum lugar do caso com antecedência. Estou absolutamente certo de que, em todos os casos de roubo, meus laptops foram completamente limpos e vendidos a novos proprietários, que agora os usam sem problemas, sem nem suspeitar que foram roubados.

A interface da função Find My Mac no painel de controle do iCloud diz que as funções de bloqueio estarão disponíveis quando o laptop se conectar à Internet. Mas isso nunca vai acontecer.Toda vez que roubava um MacBook ou o perdia com minha bolsa, percebia a futilidade do Find My Mac. Afinal, o laptop não possui modem e não consigo rastrear sua localização nem excluir dados remotamente. Para que as funções anti-roubo funcionem, o ladrão deve conectar meu laptop à Internet. Mas como ele fará isso se a conta estiver bloqueada com uma senha? Acontece que mesmo uma pessoa que deseja devolver um computador para mim não poderá fazer isso se eu não escrever meus contatos em algum lugar do caso com antecedência. Estou absolutamente certo de que, em todos os casos de roubo, meus laptops foram completamente limpos e vendidos a novos proprietários, que agora os usam sem problemas, sem nem suspeitar que foram roubados.IPhones estão melhor protegidos

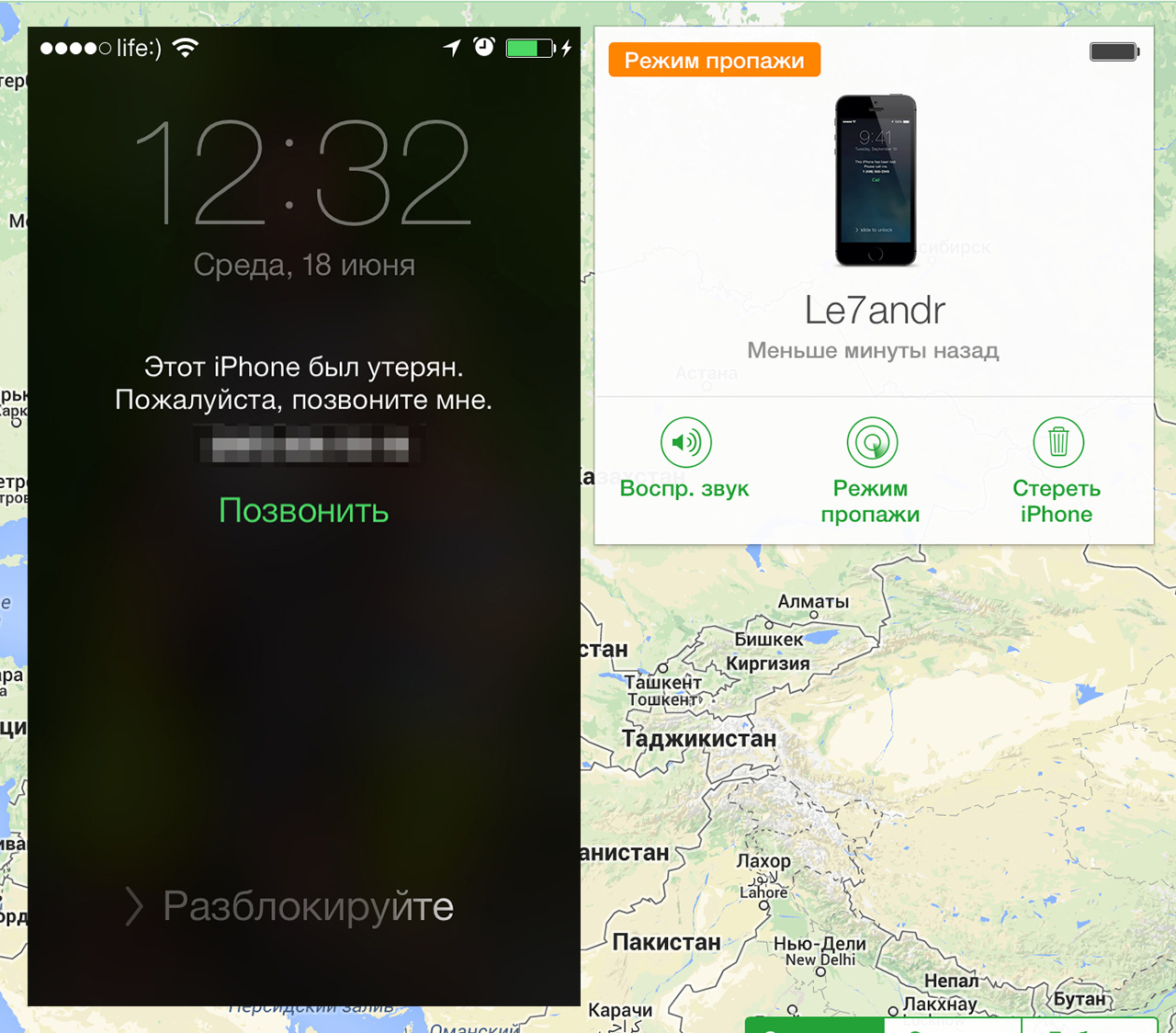

Um iPhone com iOS atualizado não pode ser desatado do iCloud. (Imagem de Alexander Varakin)Os iPhones modernos são muito bem protegidos, não podem ser desatados da sua conta do iCloud e vendidos no mercado de rádio. Portanto, existem esquemas fraudulentos para desatar os dispositivos por meio de phishing. Boa pesquisa de AntonBo0oMsobre esse fenômeno: phishers do iCloud e onde eles moram . Os ladrões estão tentando fazer login na conta do iCloud da vítima e desbloquear o telefone. Mesmo que o ladrão conseguisse remover o cartão SIM e desligar o Wi-Fi antes que o proprietário pudesse bloquear o telefone, ele ainda não conseguiria desbloqueá-lo se a autorização por impressão digital, rosto ou código PIN estivesse ativada. E isso é incrível.Há muitas informações sobre o bloqueio de iPhones, esses mecanismos foram bem estudados. Mas ninguém discute as mesmas funções nos macbooks; parece que eles não estão lá. Infelizmente, todos os modelos de MacBook até 2018 (sem o chip T2 ) são indefesos contra ladrões e, em qualquer caso, serão vendidos completamente limpos. Mas, ao mesmo tempo, você pode complicar a vida de um ladrão o máximo possível e proteger seus dados.

Um iPhone com iOS atualizado não pode ser desatado do iCloud. (Imagem de Alexander Varakin)Os iPhones modernos são muito bem protegidos, não podem ser desatados da sua conta do iCloud e vendidos no mercado de rádio. Portanto, existem esquemas fraudulentos para desatar os dispositivos por meio de phishing. Boa pesquisa de AntonBo0oMsobre esse fenômeno: phishers do iCloud e onde eles moram . Os ladrões estão tentando fazer login na conta do iCloud da vítima e desbloquear o telefone. Mesmo que o ladrão conseguisse remover o cartão SIM e desligar o Wi-Fi antes que o proprietário pudesse bloquear o telefone, ele ainda não conseguiria desbloqueá-lo se a autorização por impressão digital, rosto ou código PIN estivesse ativada. E isso é incrível.Há muitas informações sobre o bloqueio de iPhones, esses mecanismos foram bem estudados. Mas ninguém discute as mesmas funções nos macbooks; parece que eles não estão lá. Infelizmente, todos os modelos de MacBook até 2018 (sem o chip T2 ) são indefesos contra ladrões e, em qualquer caso, serão vendidos completamente limpos. Mas, ao mesmo tempo, você pode complicar a vida de um ladrão o máximo possível e proteger seus dados.Etapa 1: Roubar o MacBook

Para um teste realista de todas as hipóteses, precisamos roubar um MacBook real. Narração adicional, liderarei em nome do ladrão. Para entender como os mecanismos de proteção funcionam, você precisa reproduzir o modelo de ameaça real ( modelo de intrusão ).De acordo com o roteiro do vídeo, roubei o MacBook incluído da vítima em um café. No momento do roubo, fechei a tampa, de modo que o laptop entrou no modo de suspensão e desconectado do Wi-Fi. Este é um ponto importante, pois reproduz o cenário mais popular em que um laptop cai nas mãos de um ladrão. Na maioria das vezes, os proprietários de MacBook simplesmente fecham a tampa e colocam o laptop na bolsa sem desligar o computador. O tempo todo, quando perdi meu computador, ele estava nesse estado - ele estava dormindo em uma mochila.Encontre o My - dispositivos de rastreamento sem a Internet

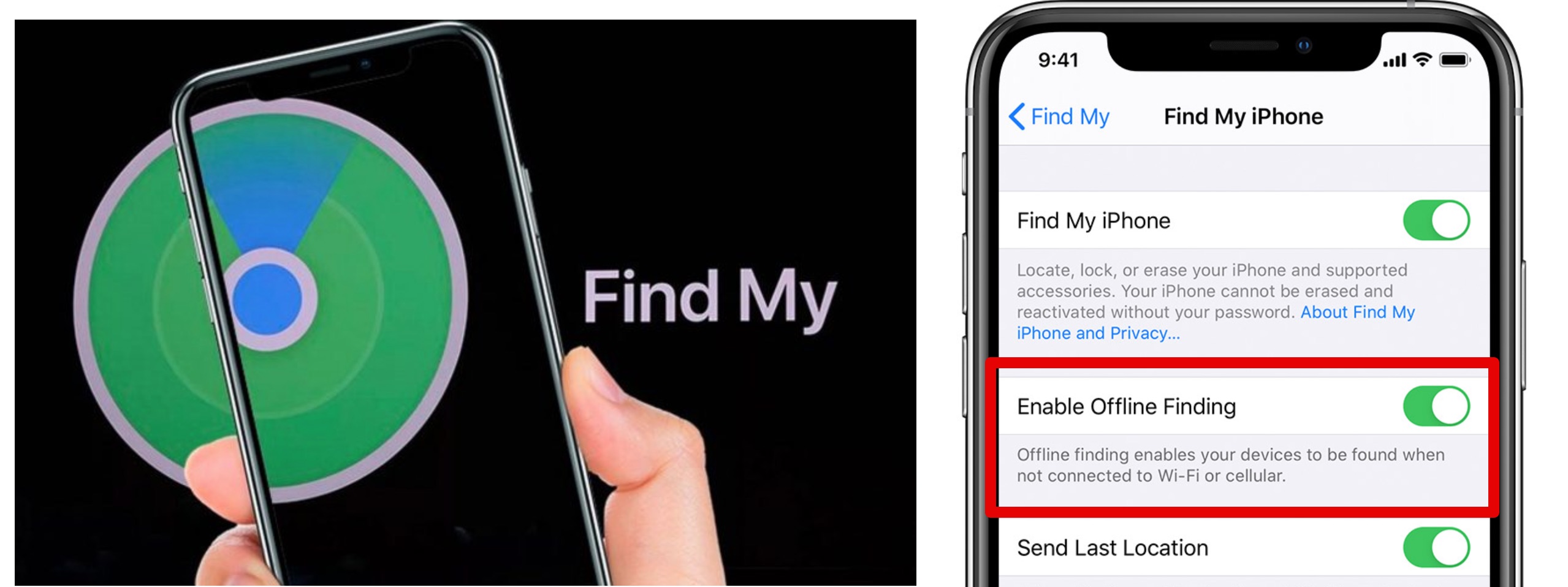

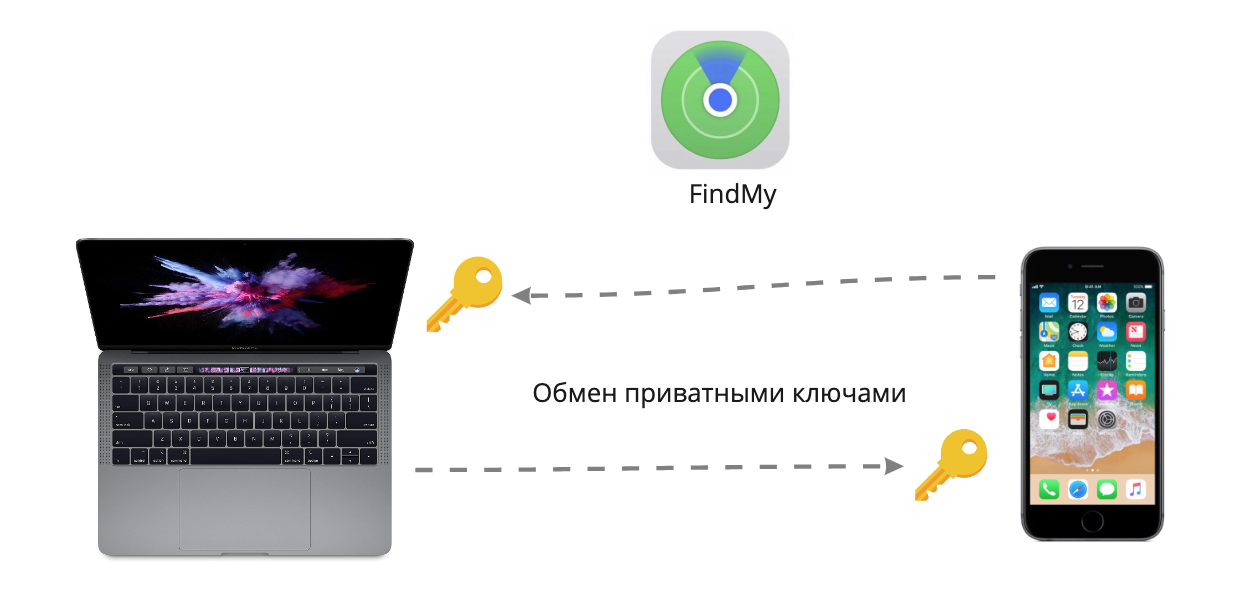

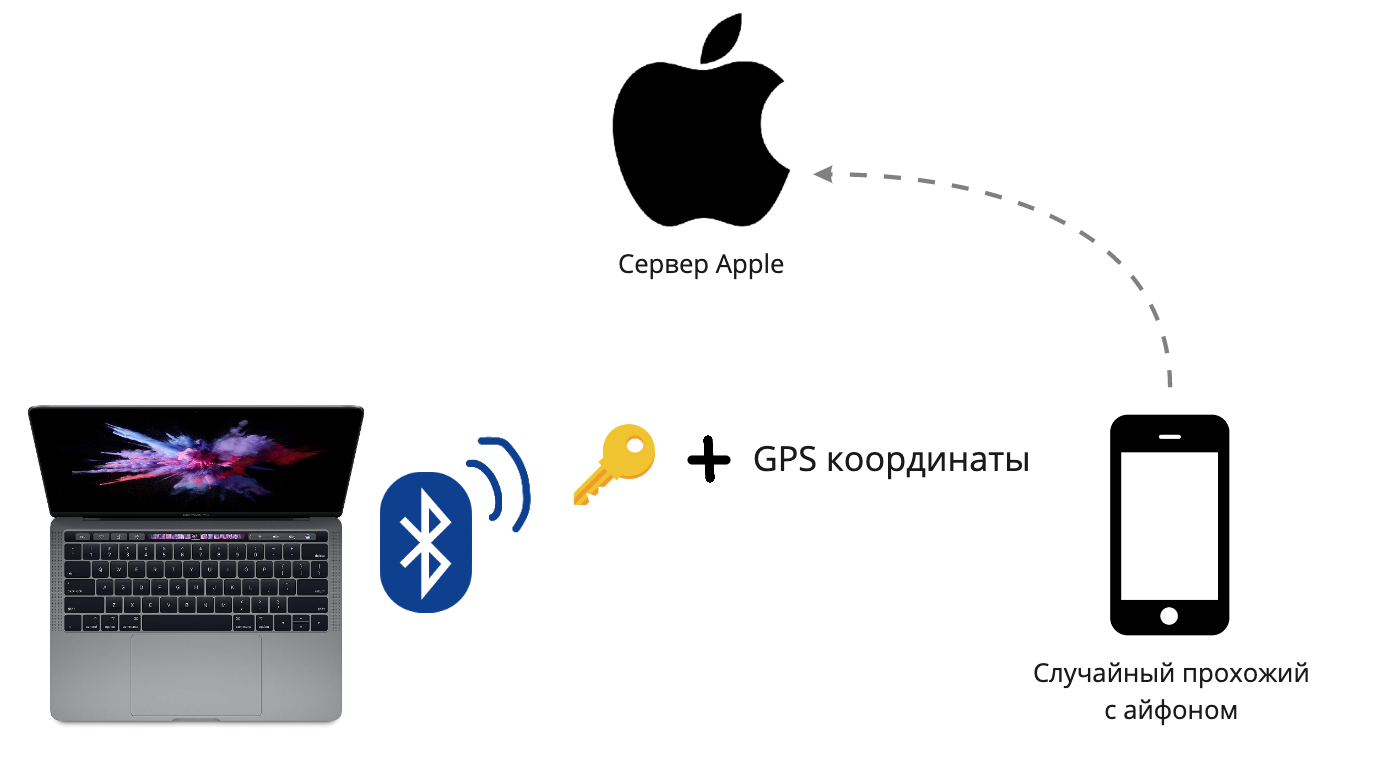

Nova tecnologia de rastreamento geográfico da Apple sem InternetLogo após o roubo, corro com minha axila roubada do MacBook para o meu laboratório. Imagine que estou correndo mais rápido que a vítima e fui capaz de me esconder. Ao mesmo tempo, ações acontecem na cidade e eu corro ao longo de uma rua movimentada. O que a vítima fará neste momento? Em pânico, ele entra no aplicativo FindMy e tenta rastrear o computador ou bloqueá-lo. Mas você não poderá bloquear ou apagar os dados, porque o laptop não tem conexão com a Internet. Mas acontece que vemos as coordenadas reais do laptop no mapa, e isso é incrível!Em 2019, a Apple anunciou um aplicativo FindMy atualizado e uma nova maneira de rastrear dispositivos, nas configurações que é chamado de Localização Offline. A maioria dos usuários de tecnologia da Apple desconhece esse recurso.O princípio de operação é o seguinte: primeiro você precisa ter pelo menos dois dispositivos Apple vinculados à mesma conta do iCloud. Ambos os dispositivos devem ter o sistema operacional atual, pelo menos iOS 13 e macOS 10.15 (Catalina). Se todas as condições forem atendidas, os dois dispositivos geram chaves e trocam partes privadas (chave privada) entre si, para que cada dispositivo possa descriptografar as mensagens do outro.

Nova tecnologia de rastreamento geográfico da Apple sem InternetLogo após o roubo, corro com minha axila roubada do MacBook para o meu laboratório. Imagine que estou correndo mais rápido que a vítima e fui capaz de me esconder. Ao mesmo tempo, ações acontecem na cidade e eu corro ao longo de uma rua movimentada. O que a vítima fará neste momento? Em pânico, ele entra no aplicativo FindMy e tenta rastrear o computador ou bloqueá-lo. Mas você não poderá bloquear ou apagar os dados, porque o laptop não tem conexão com a Internet. Mas acontece que vemos as coordenadas reais do laptop no mapa, e isso é incrível!Em 2019, a Apple anunciou um aplicativo FindMy atualizado e uma nova maneira de rastrear dispositivos, nas configurações que é chamado de Localização Offline. A maioria dos usuários de tecnologia da Apple desconhece esse recurso.O princípio de operação é o seguinte: primeiro você precisa ter pelo menos dois dispositivos Apple vinculados à mesma conta do iCloud. Ambos os dispositivos devem ter o sistema operacional atual, pelo menos iOS 13 e macOS 10.15 (Catalina). Se todas as condições forem atendidas, os dois dispositivos geram chaves e trocam partes privadas (chave privada) entre si, para que cada dispositivo possa descriptografar as mensagens do outro. Segundo a Apple, essas chaves são armazenadas apenas em dispositivos e não no servidor. Ou seja, você pode usar a função somente em outro dispositivo e não no icloud.com. Isso significa que, tendo perdido os dois dispositivos, no icloud.com, você só pode ver a geolocalização on-line, que funciona apenas se o dispositivo tiver acesso à Internet, mas não a localização off-line.

Segundo a Apple, essas chaves são armazenadas apenas em dispositivos e não no servidor. Ou seja, você pode usar a função somente em outro dispositivo e não no icloud.com. Isso significa que, tendo perdido os dois dispositivos, no icloud.com, você só pode ver a geolocalização on-line, que funciona apenas se o dispositivo tiver acesso à Internet, mas não a localização off-line. Quando o dispositivo está sem Internet, por exemplo, um telefone sem cartão SIM ou um MacBook sem WiFi, ele começa a enviar pacotes especiais via Bluetooth Low Energy com sua chave pública. E qualquer dispositivo Apple que esteja próximo, por exemplo, um transeunte aleatório com um iPhone, depois de ouvir esse sinal, pegará automaticamente essa chave, criptografará com suas coordenadas atuais e as enviará ao servidor. Isso não requer nenhuma ação do usuário, tudo acontece em segundo plano enquanto o telefone está no bolso com uma tela bloqueada. Uma espécie de botnet proprietário com notas leves de redes de malha.No macOS, o daemon / usr / libexec / searchpartyuseragent é responsável por essa função . As chaves estão supostamente armazenadas no porta-chaves com o nome LocalBeaconStore → LocalBeaconStoreKey. É preocupante que os sinalizadores BLE sejam enviados apenas quando o sistema estiver ligado ou no modo de suspensão, ou seja, para desativar esse rastreamento, o ladrão só precisa pressionar o botão de desligamento. Seria ótimo se essa funcionalidade funcionasse diretamente no chip Bluetooth / WiFi quando houver energia em espera na placa-mãe.

Quando o dispositivo está sem Internet, por exemplo, um telefone sem cartão SIM ou um MacBook sem WiFi, ele começa a enviar pacotes especiais via Bluetooth Low Energy com sua chave pública. E qualquer dispositivo Apple que esteja próximo, por exemplo, um transeunte aleatório com um iPhone, depois de ouvir esse sinal, pegará automaticamente essa chave, criptografará com suas coordenadas atuais e as enviará ao servidor. Isso não requer nenhuma ação do usuário, tudo acontece em segundo plano enquanto o telefone está no bolso com uma tela bloqueada. Uma espécie de botnet proprietário com notas leves de redes de malha.No macOS, o daemon / usr / libexec / searchpartyuseragent é responsável por essa função . As chaves estão supostamente armazenadas no porta-chaves com o nome LocalBeaconStore → LocalBeaconStoreKey. É preocupante que os sinalizadores BLE sejam enviados apenas quando o sistema estiver ligado ou no modo de suspensão, ou seja, para desativar esse rastreamento, o ladrão só precisa pressionar o botão de desligamento. Seria ótimo se essa funcionalidade funcionasse diretamente no chip Bluetooth / WiFi quando houver energia em espera na placa-mãe.Etapa 2: Ocultando - falsificando o rastreamento geográfico por meio de um proxy Bluetooth

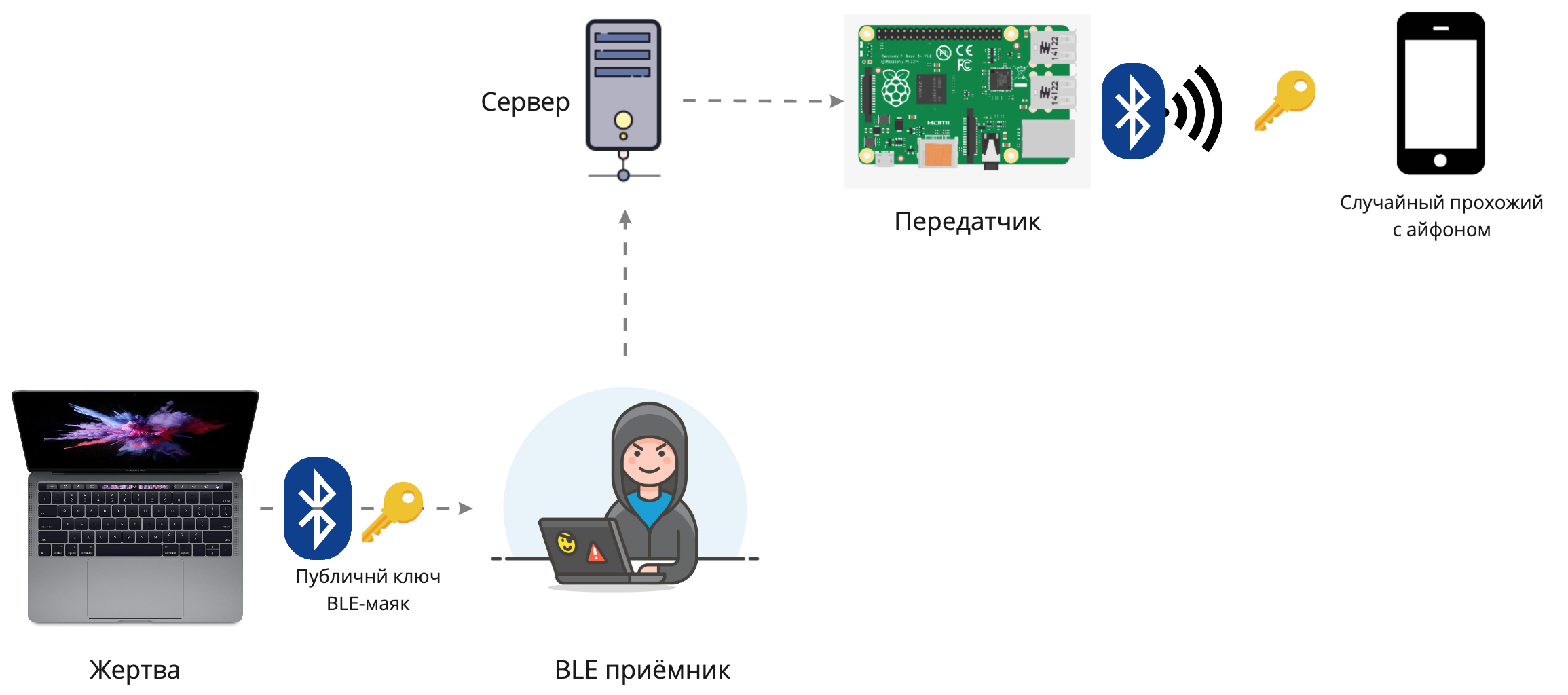

É possível enganar o sistema e mostrar à vítima um endereço falso do laptop? Se o próprio MacBook perdido não souber suas coordenadas, mas enviar apenas uma chave pública, o dispositivo que recebeu o sinal adicionará as coordenadas. Portanto, esse esquema é vulnerável à falsificação! O relé de pacote BLE transmite todos os sinais ouvidos ao transmissorremoto.No circuito com o repetidor, o receptor escuta todos os sinais da vítima e os envia pela Internet para o transmissor. Os transeuntes aleatórios que receberam o sinal adicionam suas coordenadas a ele e o enviam ao servidor. Estou sentado com o dispositivo da vítima no porão e o transmissor está no outro extremo da cidade. Assim, a vítima vê coordenadas falsas.Para criar esse esquema, você precisará de dois computadores com adaptadores BLE conectados à mesma rede e estruturaBtleJuice .

O relé de pacote BLE transmite todos os sinais ouvidos ao transmissorremoto.No circuito com o repetidor, o receptor escuta todos os sinais da vítima e os envia pela Internet para o transmissor. Os transeuntes aleatórios que receberam o sinal adicionam suas coordenadas a ele e o enviam ao servidor. Estou sentado com o dispositivo da vítima no porão e o transmissor está no outro extremo da cidade. Assim, a vítima vê coordenadas falsas.Para criar esse esquema, você precisará de dois computadores com adaptadores BLE conectados à mesma rede e estruturaBtleJuice .O protocolo proprietário FindMy ainda não foi estudado, o formato dos pacotes BLE é desconhecido. Até os intervalos exatos entre as remessas dos faróis e as condições sob as quais essa função é ativada são desconhecidos. Um intervalo experimentalmente estabelecido de 10 a 20 minutos. Segundo a Apple, a chave privada muda regularmente, mas com que frequência é desconhecida. Convido todos a participar da reversão do protocolo. A Apple tem uma descrição da criptografia usada pelo FindMy.

UPD: No momento em que escrevi essas linhas, foi publicado um estudo de criptografia usado no FindMy, o autor não considera a implementação técnica do protocolo e eu não entendi direito do que se tratava o trabalho.

Para fazer pedidos de proxy ao transmissor, você precisa de um servidor e trabalhará com uma configuração mínima, como o RUVDS por 130 rublos . Ele possui tarifa e pagamento por segundo apenas pelos recursos utilizados. Para os habrayuzers, funciona um desconto de 15% no código promocional dontpanic.

Etapa 3: roubar dados de um laptop

Os dados em um disco podem ser muito mais valiosos que o próprio macbook. E se houver chaves para carteiras de bitcoin, nomes de usuários, senhas ou fotos íntimas? Portanto, primeiro tente ler os dados no disco. Roubamos o laptop no estado ligado, mas no momento do roubo, a tampa estava fechada e agora está bloqueada com uma senha de usuário. A maioria dos proprietários de MacBook os carrega no modo de suspensão, ou seja, eles apenas fecham a tampa. Essa é a condição mais provável na qual um ladrão receberá um computador.A maneira mais fácil de ler dados é inicializar a partir de um pendrive no Linux. Mas se o FileVault estiver ativado no sistema, a leitura dos dados não funcionará, portanto, a reinicialização é arriscada para nós, porque não se sabe antecipadamente se a criptografia está ativada ou não. Enquanto o computador está ligado, o sistema de arquivos é descriptografado exatamente, portanto, você precisa tentar obter acesso sem reiniciar.DMA-, FileVault . , DMA- Thunderbolt - IOMMU. Thunderclap Thunderbolt-, - .

Não consideraremos a opção de senha brutal da conta do usuário, porque não é um esporte. Além disso, o macOS adiciona um longo atraso antes de inserir uma nova senha após tentativas falhas. Para esse ataque, você pode usar qualquer ferramenta de hardware que permita emular um teclado HID, incluindo raspberry pi ou arduino. O ponto principal aqui será o dicionário para seleção. Aconselho que você use uma senha com pelo menos um caractere especial e sem palavras do dicionário. Isso é o suficiente para se defender contra esse brutus.Conecte um laptop bloqueado ao Wi-Fi

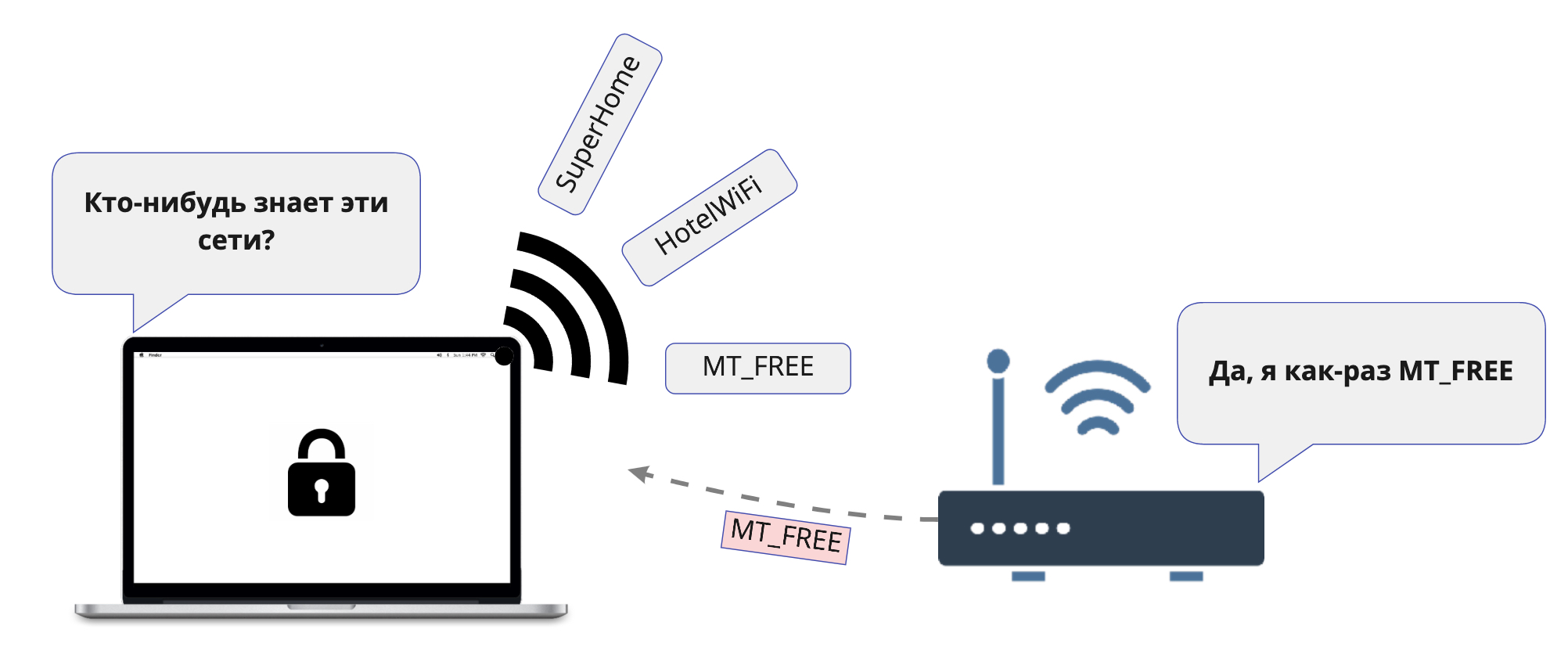

Enquanto o laptop está ligado e o sistema de arquivos está desbloqueado, tente bater na rede. Talvez a vítima tenha uma unidade de rede ou alguns outros serviços pelos quais você pode entrar. Vamos tentar convencer o laptop a se conectar ao nosso WiFi. Quando os dispositivos varrem redes WiFi, eles também enviam os nomes das redes às quais eles se conectaram recentemente nos pacotes de solicitação de análise. Ou seja, enquanto você está andando pela cidade, seu telefone ou laptop envia o nome da sua rede Wi-Fi doméstica na esperança de que ela atenda. Conforme planejado, isso deve acelerar a conexão com a rede quando ela estiver próxima.Para descobrir em quais redes o laptop da vítima está pronto para se conectar, coloquei um adaptador WiFi externo ao lado dele e fechei a tampa da gaiola improvisada de Faraday. Agora, o adaptador ouvirá bem os sinais do laptop e não ouvirá outros.Iniciamos o modo de monitoração com um filtro para um tipo de pacote, porque queremos ver apenas solicitações de amostra.

Quando os dispositivos varrem redes WiFi, eles também enviam os nomes das redes às quais eles se conectaram recentemente nos pacotes de solicitação de análise. Ou seja, enquanto você está andando pela cidade, seu telefone ou laptop envia o nome da sua rede Wi-Fi doméstica na esperança de que ela atenda. Conforme planejado, isso deve acelerar a conexão com a rede quando ela estiver próxima.Para descobrir em quais redes o laptop da vítima está pronto para se conectar, coloquei um adaptador WiFi externo ao lado dele e fechei a tampa da gaiola improvisada de Faraday. Agora, o adaptador ouvirá bem os sinais do laptop e não ouvirá outros.Iniciamos o modo de monitoração com um filtro para um tipo de pacote, porque queremos ver apenas solicitações de amostra.tcpdump -e -l -I -i en0 type mgt subtype probe-req

BSSID:Broadcast DA:Broadcast SA:xx:xx:xx:xx:xx:xx Probe Request (MGTS_GPON_1856)

BSSID:Broadcast DA:Broadcast SA:xx:xx:xx:xx:xx:xx Probe Request (MGTS_GPON_1856)

BSSID:Broadcast DA:Broadcast SA:xx:xx:xx:xx:xx:xx Probe Request (Onlime)

BSSID:Broadcast DA:Broadcast SA:xx:xx:xx:xx:xx:xx Probe Request (MT_FREE)

Pode-se ver que o laptop se lembra de várias redes diferentes, entre as quais existem semelhantes às domésticas. É importante ter em mente que, se um laptop se lembrar de uma rede com uma senha, ele não se conectará automaticamente a ela se aparecer de repente sem uma senha, mas com o mesmo nome. A partir desses nomes, podemos supor que as duas primeiras redes provavelmente tenham senhas, mas a última é a rede de transporte público de Moscou e aparentemente foi armazenada na memória do computador sem uma senha.Esse tipo de ataque é bastante antigo, mas ainda funciona às vezes. Existem ferramentas automáticas como o hostapd-karma que respondem imediatamente a todos os nomes de rede.

Agora precisamos aumentar o ponto de acesso com o nome da rede selecionada, no nosso caso MT_FREE, para que o laptop se conecte automaticamente a ele. Deve-se ter em mente que, se o laptop puder acessar a Internet, o proprietário poderá bloqueá-lo imediatamente e limpar o disco. Mas você não pode desconectar completamente a Internet; caso contrário, o macOS pode desconectar-se imediatamente de uma rede Wi-Fi, considerando-a quebrada. Portanto, ele deve ter um DHCP, resolvedor de DNS e Internet em funcionamento via HTTP para que os testes do portal cativo funcionem. Basta abrir apenas a porta TCP 80 na Internet e o macOS pressupõe que a rede seja absolutamente normal, enquanto as funções anti-roubo do iCloud não funcionarão.Se o MacBook se conectar com êxito ao Wi-Fi, teremos que procurá-lo pela rede apenas para serviços abertos, rede de bola, etc. Não vou lhe dizer como fazer isso, pois está além do escopo deste artigo.Devemos honestamente admitir que a maioria dos usuários usa as configurações padrão e não define nenhum serviço de rede adicional; portanto, a chance de sucesso com esse ataque é insignificante. Mas valeu a pena tentar de qualquer maneira, pois esta é a última maneira disponível de interagir com um sistema que possui uma unidade descriptografada.

Reinicie no desconhecido

Deixe-me lembrá-lo de que, enquanto o sistema estava carregado, não havia como descobrir se a criptografia de disco do FileVault estava ativada. Para verificar isso, você precisa reiniciar o laptop. Isso pode ser feito apenas pressionando o botão liga / desliga, pois não há menu de gerenciamento de energia na tela de uma sessão bloqueada. Além disso, existem dois cenários possíveis:

Deixe-me lembrá-lo de que, enquanto o sistema estava carregado, não havia como descobrir se a criptografia de disco do FileVault estava ativada. Para verificar isso, você precisa reiniciar o laptop. Isso pode ser feito apenas pressionando o botão liga / desliga, pois não há menu de gerenciamento de energia na tela de uma sessão bloqueada. Além disso, existem dois cenários possíveis:FileVault não configurado

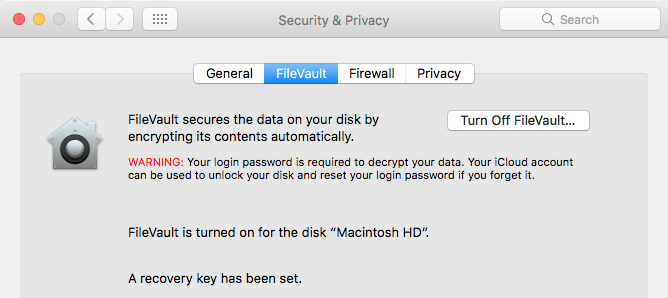

Pista fácil! Basta inicializar a partir da unidade flash USB ou remover o disco (nos modelos até 2016) e todos os arquivos da vítima estão disponíveis em texto não criptografado. No Linux, você precisa ficar um pouco confuso com a configuração do fuse-apfs .FileVault ativado

Na primeira vez em que você configura o FileVault, ele sugere o download da chave de criptografia da unidade no iCloud e, em teoria, um ladrão pode atacar a conta da vítima, mas não consideramos ataques de phishing neste artigo. Existem várias ferramentas para o FileVault brute: programas comerciais da Elcomsoft e programas de código aberto como o apfs2john para uso com John The Ripper .Provavelmente, um ladrão comum não gastará recursos com a brutalidade do seu disco, a menos que este seja um ataque direcionado aos dados. Para simplificar, assumimos que uma senha que não seja de dicionário de 6 a 8 caracteres de registros diferentes usando caracteres especiais é invulnerável.Como deve funcionar como planejado pela Apple

Por um longo tempo, não entendi exatamente como a Apple representa o trabalho do Find My Mac na vida real, porque se você seguir as recomendações padrão ao configurar o sistema pela primeira vez, o usuário receberá um computador com o FileVault ativado e o invasor nunca poderá fazer login para bater na Internet e ativar todas as armadilhas. . O único cenário possível é uma conta de convidado. De acordo com a idéia, o ladrão após uma reinicialização chega à tela de entrada de senha para desbloquear o disco. Sem adivinhar a senha, ele seleciona a conta de convidado e carrega no modo Somente Safari. Este é um modo especial de operação disponível apenas para a conta de convidado. Ele roda apenas um programa - o navegador Safari. O fato é que, quando o FileVault é ativado, parte do disco permanece descriptografada para a partição de recuperação. Ele armazena uma imagem mínima do macOS, a partir daqui, botas do Safari. Nesse modo, o ladrão pode se conectar à Internet, e aqui o laptop entrará em contato com o iCloud e poderá executar ordens remotas do proprietário.

O único cenário possível é uma conta de convidado. De acordo com a idéia, o ladrão após uma reinicialização chega à tela de entrada de senha para desbloquear o disco. Sem adivinhar a senha, ele seleciona a conta de convidado e carrega no modo Somente Safari. Este é um modo especial de operação disponível apenas para a conta de convidado. Ele roda apenas um programa - o navegador Safari. O fato é que, quando o FileVault é ativado, parte do disco permanece descriptografada para a partição de recuperação. Ele armazena uma imagem mínima do macOS, a partir daqui, botas do Safari. Nesse modo, o ladrão pode se conectar à Internet, e aqui o laptop entrará em contato com o iCloud e poderá executar ordens remotas do proprietário.Etapa 4: vender MacBook

Trabalhando com variáveis da NVRAM

Então, o ladrão conseguiu ou não ter acesso aos dados e, em seguida, ele quer vender o laptop no mercado secundário. Para fazer isso, ele precisa desatar o computador das contas do iCloud e reinstalar o sistema operacional. Além do próprio sistema operacional no disco rígido, o macbook possui variáveis NVRAM armazenadas em uma unidade flash USB na placa-mãe. Esses dados sobrevivem após areinstalação do macOS. Eles armazenam um token pelo qual o servidor reconhece a ligação do macbook à conta do iCloud.Para trabalhar com variáveis do espaço do usuário, existe o utilitário nvram :Encontrar o meu exemplo de token do Mac# Find My Mac

$ nvram fmm-mobileme-token-FMM

fmm-mobileme-token-FMM bplist00%dc%01%02%03%04%05%06%07%08%09%0a%0b%0c%0d%0e%10%0d%11%0d%12%13%14%15%16%1d_%10%0funregisterState_%10%12enabledDataclassesYauthToken^disableContextVuserid]enableContextXusernameXpersonIDWaddTimeTguidXuserInfo_%10%13dataclassProperties%10%00%a1%0f_%10!com.apple.Dataclass.DeviceLocator_%10%ccEAADAAAABLwIAAAAAF6Jva4RDmqzLmljbG91ZC5hdXRovQA_OvlxQ5x0ULxeZIwLf9ZKD2GL8xWXoQiCKVs4tSztt-QZ2ZPlgZqpHekekaGd06Bm20kyU4m1ryRhBPR5DNSSbfzrKM_Ap0elpAitBDkGyHGjTe9c5WajVpfvWe_RGFhcamieaVhGQGzsiFGe11nt1PtCzA~~%11%01%f5_%10%11ivan@ivanov.comZ1253943158#A%d7%a2or%f3kP_%10$7C83E2DA-8A39-414E-B004-4DE79E4D35B3%d3%17%18%19%1a%1b%1c_%10%15InUseOwnerDisplayName_%10%13InUseOwnerFirstName_%10%12InUseOwnerLastName]ivan ivanovUivanWivanov%d1%0f%1e%d5%1f !"#$%25&'(VapsEnvXhostname]idsIdentifierVscheme]authMechanismZProduction_%10%13p09-fmip.icloud.com_%10$0FFD23C3-F469-42C1-97E0-FD8EE1F80502UhttpsUtoken%00%08%00!%003%00H%00R%00a%00h%00v%00%7f%00%88%00%90%00%95%00%9e%00%b4%00%b6%00%b8%00%dc%01%ab%01%ae%01%c2%01%cd%01%d6%01%fd%02%04%02%1c%022%02G%02U%02[%02c%02f%02q%02x%02%81%02%8f%02%96%02%a4%02%af%02%c5%02%ec%02%f2%00%00%00%00%00%00%02%01%00%00%00%00%00%00%00)%00%00%00%00%00%00%00%00%00%00%00%00%00%00%02%f8

Curiosamente, a ajuda oficial para o comando nvram oculta alguns recursos. O manual dos documentos vazados da CIA publicados no Wikileaks: EFI Basics: NVRAM Variables acabou sendo muito mais útil . Acontece que o utilitário pode trabalhar diretamente com variáveis UEFI (efiars). Mas os valores da maioria das variáveis só podem ser alterados com o SIP (proteção de integridade do sistema) desativado.UPD: Meu acesso a variáveis EFI por meio do utilitário nvram no macOS Catalina parou de funcionar para mim. O GUID, os nomes das variáveis ou a sintaxe do programa podem ter sido alterados. É necessário verificar a relevância das variáveis através do shell UEFI ou Linux.Para desatar um laptop roubado, limpe as variáveis nvram e reinstale o sistema operacional. Para redefinir o nvram, você precisamantenha pressionada a tecla Command (⌘) + Option + P + R ao carregar um laptop. Isso é suficiente para fazer o servidor do iCloud não considerar mais o dispositivo como pertencente a uma conta específica do iCloud. E embora depois de redefinir o nvram o número de série da placa-mãe permaneça o mesmo, o iCloud permitirá que você vincule o laptop a uma nova conta.Senha no UEFI

Nas etapas anteriores, inicializamos a partir da unidade flash USB (tecla Option na inicialização) e redefinimos o nvram. Mas acontece que tudo isso pode ser desativado com uma senha UEFI. Aliás, poucas pessoas sabem disso entre usuários experientes de papoulas. A senha instalada para o firmware proíbe essas ações:

Nas etapas anteriores, inicializamos a partir da unidade flash USB (tecla Option na inicialização) e redefinimos o nvram. Mas acontece que tudo isso pode ser desativado com uma senha UEFI. Aliás, poucas pessoas sabem disso entre usuários experientes de papoulas. A senha instalada para o firmware proíbe essas ações:- Redefinir NVRAM no momento da inicialização

- Redefinição SMC

- Selecione outro método de inicialização (tecla Opção)

Em todos os casos, uma senha será solicitada. Ou seja, o ladrão não poderá inicializar a partir da unidade flash USB e não poderá desatar facilmente o computador do iloud, redefinindo o token Find My Mac do nvram. Também não funciona com facilidade na reinstalação do sistema operacional. Você pode definir uma senha para UEFI através do Modo de recuperação. Para fazer isso, mantenha pressionado o CMD + R no estágio de inicialização e selecione Startup Security Utility no menu.Mas nem tudo é tão fácil, a senha no UEFI não protege. Nos macbooks até 2019, o firmware UEFI e as variáveis NVRAM são armazenadas em uma unidade flash SPI comum, na qual você pode se conectar ao programador e alterar quaisquer dados sem autorização.

Você pode definir uma senha para UEFI através do Modo de recuperação. Para fazer isso, mantenha pressionado o CMD + R no estágio de inicialização e selecione Startup Security Utility no menu.Mas nem tudo é tão fácil, a senha no UEFI não protege. Nos macbooks até 2019, o firmware UEFI e as variáveis NVRAM são armazenadas em uma unidade flash SPI comum, na qual você pode se conectar ao programador e alterar quaisquer dados sem autorização.Redefinir senha UEFI

Em todos os MacBooks sem um chip T2, o firmware na placa-mãe não é de forma alguma protegido. Ele pode ser atualizado facilmente, incluindo a remoção da senha do UEFI. Para fazer isso, basta conectar o programador ao conector de depuração na placa-mãe e trabalhar com o chip de memória como em uma unidade flash comum. Cabo universal para firmware da unidade flash para todos os modelos de macbooksHá alguma confusão com esses conectores, pois eles não possuem uma chave, ou seja, podem ser conectados por lados diferentes. Em diferentes modelos de macbooks, o conector está em lugares diferentes; às vezes é necessário soldar a energia da unidade flash de 3,3V separadamente. Portanto, às vezes você precisa estudar cuidadosamente o circuito de uma placa-mãe específica.

Cabo universal para firmware da unidade flash para todos os modelos de macbooksHá alguma confusão com esses conectores, pois eles não possuem uma chave, ou seja, podem ser conectados por lados diferentes. Em diferentes modelos de macbooks, o conector está em lugares diferentes; às vezes é necessário soldar a energia da unidade flash de 3,3V separadamente. Portanto, às vezes você precisa estudar cuidadosamente o circuito de uma placa-mãe específica. Também existem dispositivos totalmente autônomos que encontram o deslocamento desejado no firmware e o patam em tempo real, desativando a senha UEFI. Em alguns centros de serviços, onde eles se oferecem para se livrar da senha no UEFI, eles preferem dessoldar o chip de memória e colocá-lo no clipe do programador.

Também existem dispositivos totalmente autônomos que encontram o deslocamento desejado no firmware e o patam em tempo real, desativando a senha UEFI. Em alguns centros de serviços, onde eles se oferecem para se livrar da senha no UEFI, eles preferem dessoldar o chip de memória e colocá-lo no clipe do programador.Implantes UEFI

Há um exótico separado - placas externas com EEPROM, que são inseridas imediatamente no conector de depuração. Geralmente eles já estão piscando sob a placa-mãe desejada. Imediatamente após a instalação, o computador começa a inicializar a partir desta unidade flash, ignorando a nativa soldada na placa-mãe. Nesse caso, a unidade flash nativa pode permanecer com a senha do firmware. É conveniente usar esses implantes para experimentos com patches UEFI, você sempre pode reverter para o firmware nativo simplesmente retirando o módulo.

Sistema anti-roubo de phishing

Fiquei tão chateado com a inutilidade de todos os sistemas anti-roubo da Apple que decidi criar o meu. Isso foi antes do anúncio do chip T2, por isso era impossível confiar na proteção do hardware, e eu decidi simplesmente enganar o ladrão para que ele próprio fizesse tudo o que era necessário.O esquema é o seguinte:- No disco do MacBook, uma pequena partição Linux é destacada. O kernel moderno (efistub) pode inicializar imediatamente sem nenhum carregador de inicialização intermediário, como refind. Eu escrevi sobre isso em um artigo do Linux em um único arquivo para um Macbook. Por padrão, o laptop inicializa o Linux, que inicia o assistente de configuração inicial disfarçado de macOS. No vídeo, é mostrado a partir das 7:00.

- , macOS , () , nvram: macOS . , , . , . , . . , , .

- O assistente de configuração oferece a configuração inicial do sistema e, para isso, solicita a conexão com o WiFi. Em seguida, ele desenha o processo falso de fazer o download de algo e, nesse momento, toca no servidor e dá acesso total ao verdadeiro proprietário.

- O proprietário do BSSID dos pontos de acesso Wi-Fi encontra a localização do laptop, pode ouvir o som do microfone e assistir o ladrão através da câmera, etc. Enquanto a interface do assistente de instalação mostra o falso processo de download da atualização, o proprietário do laptop já está viajando para o endereço.

Como resultado, não terminei a parte do servidor, mas aqui estão as fontes do assistente de instalação no Electron. Parece, aliás, muito crível, eu até seria seduzido.Demonstração em vídeo:achados

- FindMy . . , , . , . , !

- FileVault! . . , . , , , , . , , .

- [] . UEFI, Safari Only Mode. , .

- UEFI. iCloud. , , .

- T2. , 2. , EEPROM . .