Olá a todos. Antecipando o início do curso do Kali Linux Workshop, preparamos para você uma tradução de um artigo interessante.

O guia de hoje apresenta os conceitos básicos de introdução ao aircrack-ng . Obviamente, é impossível fornecer todas as informações necessárias e cobrir cada cenário. Então prepare-se para fazer sua lição de casa e faça sua pesquisa você mesmo. Existem muitos tutoriais adicionais e outras informações úteis no fórum e no Wiki .Apesar de não cobrir todas as etapas do começo ao fim, o manual Simple WEP Crack revela em mais detalhes como trabalhar com o aircrack-ng .Configuração do equipamento, instalação do Aircrack-ng

A primeira etapa para fazer o aircrack-ng funcionar corretamente no seu sistema Linux é corrigir e instalar o driver apropriado para sua placa de rede. Muitos cartões funcionam com vários drivers, alguns deles fornecem a funcionalidade necessária para o uso do aircrack-ng , outros não.Acho desnecessário dizer que você precisa de uma placa de rede compatível com o pacote aircrack-ng . Ou seja, o hardware que é totalmente compatível e pode implementar a injeção de pacotes. Usando uma placa de rede compatível, você pode invadir um ponto de acesso sem fio em menos de uma hora.Para determinar a qual categoria sua placa pertence, consulte a página de compatibilidade de hardware.. Leia o tutorial: Minha placa sem fio é compatível? se você não souber como lidar com a mesa. No entanto, isso não impedirá que você leia o manual, o que o ajudará a aprender algo novo e a garantir certas propriedades do seu cartão.Para começar, você precisa saber qual chipset é usado na sua placa de rede e qual driver é necessário. Você precisa determinar isso usando as informações no parágrafo acima. Na seção de drivers , você descobrirá quais drivers você precisa.Instalação Aircrack-ng

Você pode obter a versão mais recente do aircrack-ng baixando-a da página inicial ou pode usar uma distribuição de teste de penetração, como o Kali Linux ou o Pentoo, que possui a versão mais recente do aircrack-ng .Para instalar o aircrack-ng, consulte a documentação na página de instalação .Noções básicas da IEEE 802.11

Bem, agora que tudo está pronto, é hora de parar antes de agir e aprender algo sobre como as redes sem fio funcionam.A próxima parte é importante para entender, a fim de descobrir se algo não funcionará conforme o esperado. Compreender como tudo funciona o ajudará a encontrar o problema, ou pelo menos a descrevê-lo corretamente, para que outra pessoa possa ajudá-lo. Tudo é um pouco obscuro aqui, e você pode pular esta parte. No entanto, invadir redes sem fio requer um pouco de conhecimento e, portanto, invadir é um pouco mais do que apenas digitar um comando e permitir que o aircrack faça tudo por você.Como encontrar uma rede sem fio

Esta parte é uma breve introdução às redes gerenciadas que funcionam com pontos de acesso (APs). Cada ponto de acesso envia cerca de 10 quadros de beacon por segundo. Esses pacotes contêm as seguintes informações:- Nome da rede (ESSID)

- A criptografia é usada (e qual criptografia é usada, mas observe que essas informações podem não ser verdadeiras apenas porque o ponto de acesso as informa);

- Quais taxas de dados são suportadas (em MBit);

- Em que canal está a rede.

Essas informações são exibidas em uma ferramenta que se conecta especificamente a esta rede. É exibido quando você permite que o mapa verifique redes com iwlist <interface> scanConexão de rede

Existem várias opções para conectar a uma rede sem fio. Na maioria dos casos, a autenticação de sistema aberto é usada. (Opcional: se você quiser saber mais sobre autenticação, leia isso .)Abra Autenticação do sistema:- Solicita autenticação de ponto de acesso;

- O ponto de acesso responde: OK, você está autenticado.

- Solicita associação de ponto de acesso;

- O ponto de acesso responde: OK, você está conectado.

Este é o caso mais simples, mas surgem problemas quando você não tem direitos de acesso, porque:- Ele usa WPA / WPA2 e você precisa de autenticação APOL. O ponto de acesso será recusado na segunda etapa.

- O ponto de acesso possui uma lista de clientes permitidos (endereços MAC) e não permitirá que mais ninguém se conecte. Isso é chamado de filtragem MAC.

- Shared Key Authentication, WEP-, . (. « ?» )

A primeira coisa a fazer é encontrar um alvo em potencial. O pacote aircrack-ng possui airodump -ng para isso , mas você pode usar outros programas, como o Kismet .Antes de procurar redes, você deve transferir seu cartão para o chamado "modo de monitoramento". O modo de monitoramento é um modo especial que permite ao seu computador ouvir pacotes de rede. Este modo também permite que as injeções sejam injetadas. Falaremos sobre injeções na próxima vez.Para colocar a placa de rede no modo de monitoramento, use airmon-ng :airmon-ng start wlan0

Então você cria outra interface e adiciona "mon" a ela . Então wlan0 se tornará wlan0mon . Para verificar se a placa de rede está realmente no modo de monitoramento, faça-o iwconfige veja por si mesmo.Em seguida, execute airodump-ng para procurar redes:airodump-ng wlan0mon

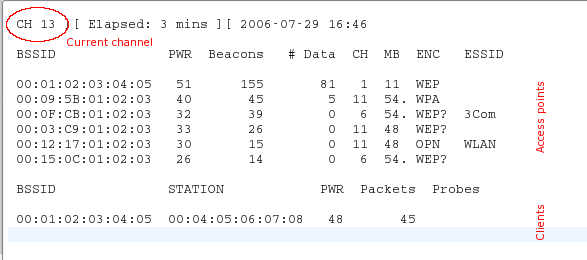

Se o airodump-ng não puder se conectar ao dispositivo WLAN, você verá algo assim: o airodump-ng pula de canal em canal e mostra todos os pontos de acesso dos quais recebe beacons. Os canais 1 a 14 são usados para os padrões 802.11 bec (nos EUA, é permitido usar apenas 1 a 11; na Europa, de 1 a 13, com algumas exceções; no Japão, de 1 a 14). O 802.11a opera na banda de 5 GHz e sua disponibilidade varia em diferentes países mais do que na banda de 2,4 GHz. Em geral, os canais conhecidos começam de 36 (32 em alguns países) a 64 (68 em alguns países) e de 96 a 165. Na Wikipedia, você pode encontrar mais informações sobre a disponibilidade dos canais. No Linux, permitir / desativar a transmissão de determinados canais para o seu país cuidaAgente de Domínio Regulatório Central ; no entanto, ele deve ser configurado adequadamente.O canal atual é mostrado no canto superior esquerdo.Depois de um tempo, os pontos de acesso e (espero) alguns clientes relacionados aparecerão.O bloco superior mostra os pontos de acesso detectados:O bloco inferior mostra os clientes detectados:Agora você precisa monitorar a rede de destino. Pelo menos um cliente deve estar conectado a ele, já que invadir redes sem clientes é um tópico mais complicado (consulte Como hackear o WEP sem clientes ). Ela deve usar criptografia WEP e ter um bom sinal. Talvez você possa alterar a posição da antena para melhorar a recepção do sinal. Às vezes, alguns centímetros podem ser decisivos para a força do sinal.No exemplo acima, há uma rede 00: 01: 02: 03: 04: 05. Acabou sendo o único destino possível, pois apenas o cliente está conectado a ele. Ela também tem um bom sinal, por isso é um alvo adequado para a prática.

airodump-ng pula de canal em canal e mostra todos os pontos de acesso dos quais recebe beacons. Os canais 1 a 14 são usados para os padrões 802.11 bec (nos EUA, é permitido usar apenas 1 a 11; na Europa, de 1 a 13, com algumas exceções; no Japão, de 1 a 14). O 802.11a opera na banda de 5 GHz e sua disponibilidade varia em diferentes países mais do que na banda de 2,4 GHz. Em geral, os canais conhecidos começam de 36 (32 em alguns países) a 64 (68 em alguns países) e de 96 a 165. Na Wikipedia, você pode encontrar mais informações sobre a disponibilidade dos canais. No Linux, permitir / desativar a transmissão de determinados canais para o seu país cuidaAgente de Domínio Regulatório Central ; no entanto, ele deve ser configurado adequadamente.O canal atual é mostrado no canto superior esquerdo.Depois de um tempo, os pontos de acesso e (espero) alguns clientes relacionados aparecerão.O bloco superior mostra os pontos de acesso detectados:O bloco inferior mostra os clientes detectados:Agora você precisa monitorar a rede de destino. Pelo menos um cliente deve estar conectado a ele, já que invadir redes sem clientes é um tópico mais complicado (consulte Como hackear o WEP sem clientes ). Ela deve usar criptografia WEP e ter um bom sinal. Talvez você possa alterar a posição da antena para melhorar a recepção do sinal. Às vezes, alguns centímetros podem ser decisivos para a força do sinal.No exemplo acima, há uma rede 00: 01: 02: 03: 04: 05. Acabou sendo o único destino possível, pois apenas o cliente está conectado a ele. Ela também tem um bom sinal, por isso é um alvo adequado para a prática.Sniffing de vetor de inicialização

Devido ao salto entre canais, você não interceptará todos os pacotes da rede de destino. Portanto, queremos ouvir apenas um canal e, além disso, gravar todos os dados no disco, para que posteriormente possamos usá-los para hackers:airodump-ng -c 11 --bssid 00:01:02:03:04:05 -w dump wlan0mon

Usando o parâmetro, -você seleciona o canal e o parâmetro a seguir -wé o prefixo dos despejos de rede gravados no disco. O sinalizador, –bssidjunto com o endereço MAC do ponto de acesso, limita o recebimento de pacotes a um ponto de acesso. A bandeira –bssidestá disponível apenas em novas versões do airodump-ng .Antes de invadir o WEP, você precisará entre 40.000 e 85.000 vetores de inicialização diferentes (vetor de inicialização, IV). Cada pacote de dados contém um vetor de inicialização. Eles podem ser reutilizados, portanto, o número de vetores geralmente é um pouco menor que o número de pacotes capturados.Assim, você precisa aguardar para interceptar de 40k a 85k pacotes de dados (de IV). Se a rede não estiver ocupada, levará muito tempo. Você pode acelerar esse processo usando um ataque ativo (ou um ataque de repetição). Falaremos sobre eles na próxima parte.Invadir

Você já possui vetores de inicialização interceptados suficientes armazenados em um ou mais arquivos, pode tentar quebrar a chave WEP:aircrack-ng -b 00:01:02:03:04:05 dump-01.cap

O endereço MAC após o sinalizador -bé o BSSID do destino e dump-01.capé o arquivo que contém os pacotes capturados. Você pode usar vários arquivos, basta adicionar todos os nomes ao comando ou usar o curinga, por exemplo dump*.cap.Você pode aprender mais sobre os parâmetros , saída e uso do aircrack-ng no manual .O número de vetores de inicialização necessários para quebrar uma chave não é limitado. Isso ocorre porque alguns vetores são mais fracos e perdem mais informações importantes do que outros. Normalmente, esses vetores de inicialização são misturados com os mais fortes. Portanto, se você tiver sorte, poderá quebrar uma chave com apenas 20.000 vetores de inicialização. No entanto, muitas vezes isso não é suficiente,O aircrack-ng pode funcionar por um longo período de tempo (uma semana ou mais em caso de erro alto) e depois informar que a chave não pode ser quebrada. Quanto mais vetores de inicialização você tiver, mais rápido o hacking pode acontecer e geralmente ocorre em alguns minutos ou até segundos. A experiência mostrou que 40.000 a 85.000 vetores são suficientes para hackers.Existem pontos de acesso mais avançados que usam algoritmos especiais para filtrar vetores de inicialização fracos. Como resultado, você não poderá obter mais de N vetores do ponto de acesso ou precisará de milhões de vetores (por exemplo, 5-7 milhões) para quebrar a chave. Você pode ler no fórum o que fazer nesses casos.Ataques ativosA maioria dos dispositivos não suporta injeção, pelo menos sem drivers corrigidos. Alguns suportam apenas certos ataques. Consulte a página de compatibilidade e veja a coluna aireplay . Às vezes, esta tabela não fornece informações relevantes; portanto, se você vir a palavra "NÃO" em frente ao seu driver, não desanime, mas consulte a página inicial do driver, na lista de endereços do nosso fórum . Se você conseguiu reproduzir com êxito usando um driver que não foi incluído na lista de suporte, fique à vontade para sugerir alterações na página da tabela de compatibilidade e adicionar um link a um guia rápido. (Para fazer isso, você precisa solicitar uma conta wiki no IRC.)Primeiro, você precisa garantir que a injeção de pacotes realmente funcione com sua placa de rede e driver. A maneira mais fácil de verificar é realizar um ataque de injeção de teste. Antes de continuar, verifique se você passou neste teste. Seu cartão deve ser capaz de injetá-lo para que você possa seguir estas etapas.Você precisará de um BSSID (endereço MAC do ponto de acesso) e um ESSID (nome da rede) do ponto de acesso que não filtra por endereço MAC (por exemplo, o seu) e está dentro do intervalo disponível.Tente conectar-se ao ponto de acesso usando aireplay-ng :aireplay-ng --fakeauth 0 -e "your network ESSID" -a 00:01:02:03:04:05 wlan0mon

O valor depois -é o BSSID do seu ponto de acesso.A injeção funcionou se você vir algo assim:12:14:06 Sending Authentication Request

12:14:06 Authentication successful

12:14:06 Sending Association Request

12:14:07 Association successful :-)

Se não:- Verifique novamente a correção do ESSID e BSSID;

- Verifique se a filtragem por endereço MAC está desativada no seu ponto de acesso;

- Tente o mesmo em outro ponto de acesso;

- Verifique se o seu driver está configurado e suportado corretamente;

- Em vez de "0", tente "6000 -o 1 -q 10".

Repetição ARP

Agora que sabemos que a injeção de pacotes funciona, podemos fazer algo que acelera bastante a interceptação de vetores de inicialização: uma injeção de ataque de solicitações de ARP .Ideia principal

Em termos simples, o ARP funciona transmitindo uma solicitação de transmissão para um endereço IP e um dispositivo com esse endereço IP envia uma resposta de volta. Como o WEP não protege contra a reprodução, você pode cheirar um pacote e enviá-lo repetidamente enquanto é válido. Portanto, você só precisa interceptar e reproduzir a solicitação ARP enviada ao ponto de acesso para criar tráfego (e obter vetores de inicialização).Maneira preguiçosa

Primeiro abra uma janela com airodump-ng , que farejará o tráfego (veja acima). Aireplay-ng e airodump-ng podem funcionar simultaneamente. Aguarde o cliente aparecer na rede de destino e inicie o ataque:aireplay-ng --arpreplay -b 00:01:02:03:04:05 -h 00:04:05:06:07:08 wlan0mon

-baponta para o BSSID de destino, -hpara o endereço MAC do cliente conectado.Agora você precisa aguardar o pacote ARP. Normalmente, você precisa esperar alguns minutos (ou ler o artigo mais).Se você tiver sorte, verá algo assim:Saving ARP requests in replay_arp-0627-121526.cap

You must also start airodump to capture replies.

Read 2493 packets (got 1 ARP requests), sent 1305 packets...

Se você precisar parar a reprodução, então você não precisa esperar para o próximo pacote ARP aparecer, você pode simplesmente usar pacotes previamente interceptadas usando o parâmetro -r <filename>“--ivs”ao executar o comando. Para aircrack utilização “aircrack -z <file name>”-x <packets per second>Maneira agressiva

A maioria dos sistemas operacionais limpa o cache do ARP no desligamento. Se você precisar enviar o próximo pacote após reconectar (ou apenas usar o DHCP), eles enviarão uma solicitação ARP. Como efeito colateral, você pode cheirar o ESSID e possivelmente o fluxo de chaves durante a reconexão. Isso é útil se o ESSID do seu destino estiver oculto ou se usar autenticação de chave compartilhada.Deixe o airodump-ng e aireplay-ng funcionar. Abra outra janela e inicie um ataque de desautenticação :Aqui -aestá o BSSID do ponto de acesso, o -endereço MAC do cliente selecionado.Aguarde alguns segundos e a reprodução do ARP funcionará.A maioria dos clientes tenta se reconectar automaticamente. Mas o risco de alguém reconhecer esse ataque, ou pelo menos prestar atenção ao que está acontecendo na WLAN, é maior do que em outros ataques.Você encontrará mais ferramentas e informações sobre eles aqui .Saiba mais sobre o curso