Muitos já sabem que a Rostelecom, com o apoio do Mail.ru, iniciou a implementação de seus banners publicitários em sites que não são protegidos pelo protocolo HTTPS . Você pode se proteger da aparência no site transferindo-o para HTTPS. Mas e se você não tiver essa oportunidade ou consumir muito tempo para você? Eu fiz minha pequena pesquisa e quero compartilhar uma maneira simples e eficaz de combater essa infecção.Já havia investigações sobre esse assunto em Habré e eu confiei nelas:Sabe-se que os banners são implementados substituindo o arquivo JavaScript original por um malicioso por meio de um redirecionamento. E ele já insere um banner na página do site e carrega o arquivo original. Portanto, ao verificar vírus, é impossível detectar imediatamente como a publicidade apareceu no site, porque os arquivos originais não são alterados e o redirecionamento é realizado em um determinado intervalo e é bastante difícil detectá-lo.Para pesquisa, você precisa de um site que funcione via HTTP e contenha arquivos JS. Como exemplo, tomei o site do Museu de Kirov . Com alguma periodicidade, banners podem ser observados nele.

Muitos já sabem que a Rostelecom, com o apoio do Mail.ru, iniciou a implementação de seus banners publicitários em sites que não são protegidos pelo protocolo HTTPS . Você pode se proteger da aparência no site transferindo-o para HTTPS. Mas e se você não tiver essa oportunidade ou consumir muito tempo para você? Eu fiz minha pequena pesquisa e quero compartilhar uma maneira simples e eficaz de combater essa infecção.Já havia investigações sobre esse assunto em Habré e eu confiei nelas:Sabe-se que os banners são implementados substituindo o arquivo JavaScript original por um malicioso por meio de um redirecionamento. E ele já insere um banner na página do site e carrega o arquivo original. Portanto, ao verificar vírus, é impossível detectar imediatamente como a publicidade apareceu no site, porque os arquivos originais não são alterados e o redirecionamento é realizado em um determinado intervalo e é bastante difícil detectá-lo.Para pesquisa, você precisa de um site que funcione via HTTP e contenha arquivos JS. Como exemplo, tomei o site do Museu de Kirov . Com alguma periodicidade, banners podem ser observados nele. Eu escrevi um utilitário especial. Ela faz uma solicitação em um URL específico em intervalos regulares e compara o conteúdo recebido com o anterior. Se o conteúdo da resposta for diferente, ele será salvo para estudo. Ao analisar solicitações de um pequeno script

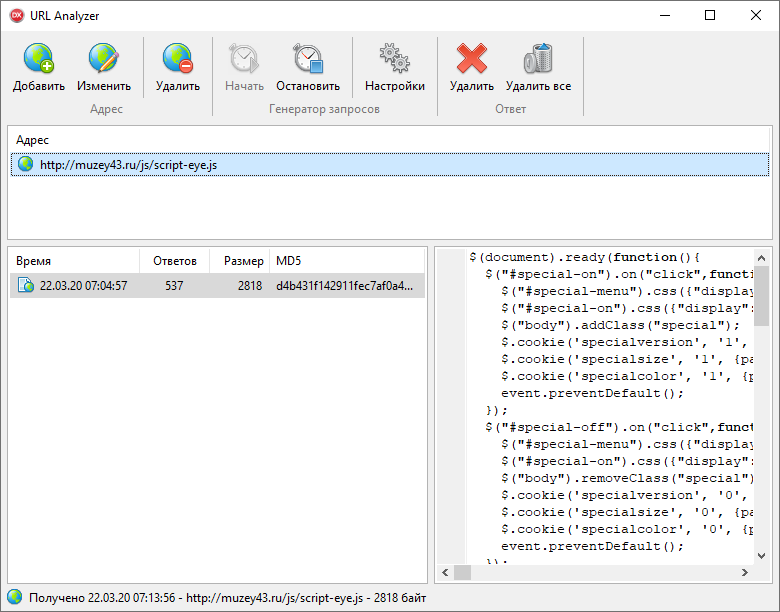

Eu escrevi um utilitário especial. Ela faz uma solicitação em um URL específico em intervalos regulares e compara o conteúdo recebido com o anterior. Se o conteúdo da resposta for diferente, ele será salvo para estudo. Ao analisar solicitações de um pequeno script http://muzey43.ru/js/script-eye.js, verificou-se que o mesmo conteúdo sempre é retornado - não há redirecionamento. Então, como o banner aparece? No estudo do código fonte de um site foi descoberto outro arquivo JS que é baixado por HTTP, mas com um host diferente:

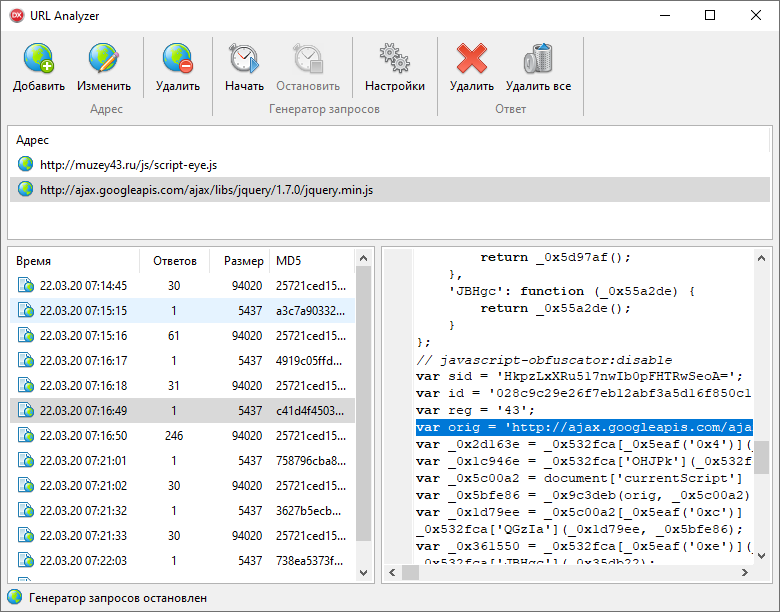

Então, como o banner aparece? No estudo do código fonte de um site foi descoberto outro arquivo JS que é baixado por HTTP, mas com um host diferente: http://ajax.googleapis.com/ajax/libs/jquery/1.7.0/jquery.min.js. Ao analisar essa solicitação, observamos periodicamente o recebimento do conteúdo de um arquivo malicioso. A captura de tela mostra que o conteúdo malicioso é baixado aproximadamente duas vezes por minuto, mas pode haver pequenas pausas no redirecionamento. O conteúdo do malware é alterado sempre que ofusca o código e contém um link para o script original.Provavelmente, existe uma certa "lista branca" de hosts para os quais o redirecionamento de JS é proibido. Por exemplo, o site do Ministério da Cultura da região de Kirov . Apesar de funcionar através do protocolo HTTP, os banners não aparecem nele. Mas no site dos Museus Kirov há um banner, embora não haja redirecionamento para seus scripts, mas através do redirecionamento de um script de outro host, um banner é incorporado nele. Para eliminar a vulnerabilidade nesse caso, provavelmente, basta solicitar o arquivo usando o protocolo HTTPS, ou seja, substitua o URL do script por

A captura de tela mostra que o conteúdo malicioso é baixado aproximadamente duas vezes por minuto, mas pode haver pequenas pausas no redirecionamento. O conteúdo do malware é alterado sempre que ofusca o código e contém um link para o script original.Provavelmente, existe uma certa "lista branca" de hosts para os quais o redirecionamento de JS é proibido. Por exemplo, o site do Ministério da Cultura da região de Kirov . Apesar de funcionar através do protocolo HTTP, os banners não aparecem nele. Mas no site dos Museus Kirov há um banner, embora não haja redirecionamento para seus scripts, mas através do redirecionamento de um script de outro host, um banner é incorporado nele. Para eliminar a vulnerabilidade nesse caso, provavelmente, basta solicitar o arquivo usando o protocolo HTTPS, ou seja, substitua o URL do script porhttps://ajax.googleapis.com/ajax/libs/jquery/1.7.0/jquery.min.js

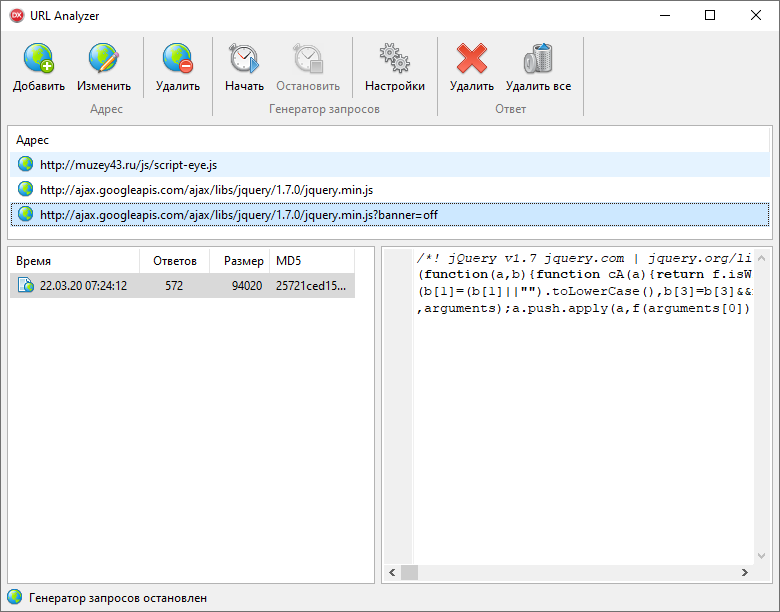

Mas e se o seu site não estiver na "lista branca" e você precisar usar seus próprios scripts? Encontrei uma maneira fácil de evitar o redirecionamento de JS. É suficiente adicionar um parâmetro arbitrário ao URL do script: https://ajax.googleapis.com/ajax/libs/jquery/1.7.0/jquery.min.js?banner=offe o redirecionamento não será executado. Provavelmente, isso é feito para que o redirecionamento não interfira na operação de sites JS dinâmicos complexos, ou os arquivos necessários sejam simplesmente identificados pela extensão

Provavelmente, isso é feito para que o redirecionamento não interfira na operação de sites JS dinâmicos complexos, ou os arquivos necessários sejam simplesmente identificados pela extensão .js. De qualquer forma, basta adicionar parâmetros aleatórios e banners de publicidade da Rostelecom aos URLs dos scripts nas páginas do seu site.PSComo os comentários indicam corretamente, a solução mais apropriada para os proprietários de sites será a mudança para HTTPS, especialmente porque agora algumas empresas de hospedagem oferecem a instalação de um certificado gratuito diretamente do painel com um botão. Afinal, amanhã o Rostelecom pode facilmente restringir o algoritmo de redirecionamento e a solução fornecida acima deixará de funcionar. E apenas bloquear um redirecionamento por um filtro no cliente, como sugerem alguns, pode resolver o problema do cliente - não haverá banner, mas não haverá substituição do script que ele substituiu e a funcionalidade do site poderá sofrer.