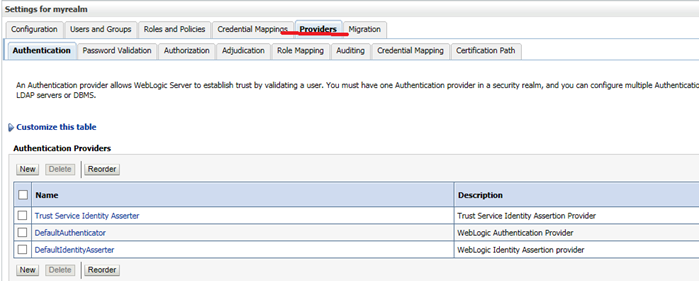

Este artigo descreve uma instalação simples do LDAP para autenticação e autorização do usuário.1. Siga o link Oralce bi, que abre o console (http: // endereço: porta / console) usando a conta de administrador (por padrão, weblogic). Clique em Security Realms -> myrealm 2. Vá para a guia "Provedores". Aqui você verá os três "Provedores de autenticação" a seguir, por padrão.

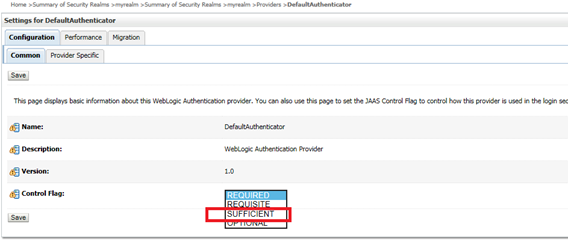

2. Vá para a guia "Provedores". Aqui você verá os três "Provedores de autenticação" a seguir, por padrão. 3. Clique em "DefaultAuthenticator". Clique em "Bloquear e editar" -> "Alterar sinalizador de controle" de "Necessário" para Suficiente e, em seguida, clique em "Salvar".

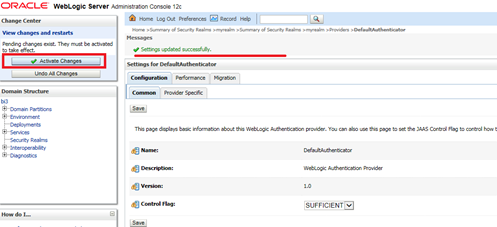

3. Clique em "DefaultAuthenticator". Clique em "Bloquear e editar" -> "Alterar sinalizador de controle" de "Necessário" para Suficiente e, em seguida, clique em "Salvar". 4. Após a mensagem sobre a atualização das configurações aparecer, clique em "Ativar alterações".

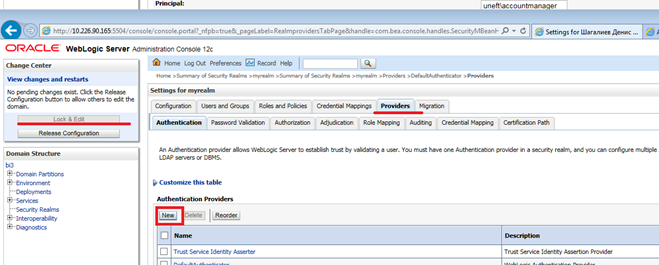

4. Após a mensagem sobre a atualização das configurações aparecer, clique em "Ativar alterações". 5. Vá para a guia "Provedores" -> "Bloquear e editar" e clique em "Novo".

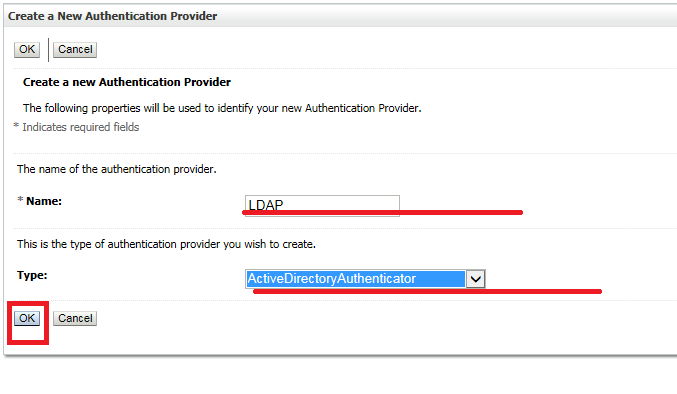

5. Vá para a guia "Provedores" -> "Bloquear e editar" e clique em "Novo". 6. Nomeie-o, por exemplo, “LDAP”. Selecione o tipo de autenticação do Active Directory. Clique OK.

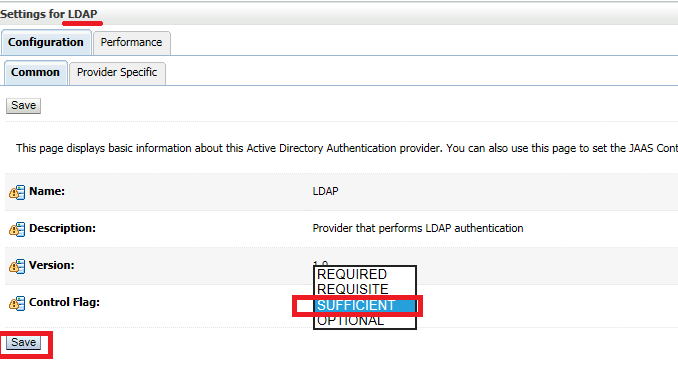

6. Nomeie-o, por exemplo, “LDAP”. Selecione o tipo de autenticação do Active Directory. Clique OK. 7. Depois disso, abra o provedor LDAP novamente e altere o sinalizador de controle para "Suficiente". Salve isso.

7. Depois disso, abra o provedor LDAP novamente e altere o sinalizador de controle para "Suficiente". Salve isso. 8. Digite os dados do seu diretório ativo na guia Específico do provedor.

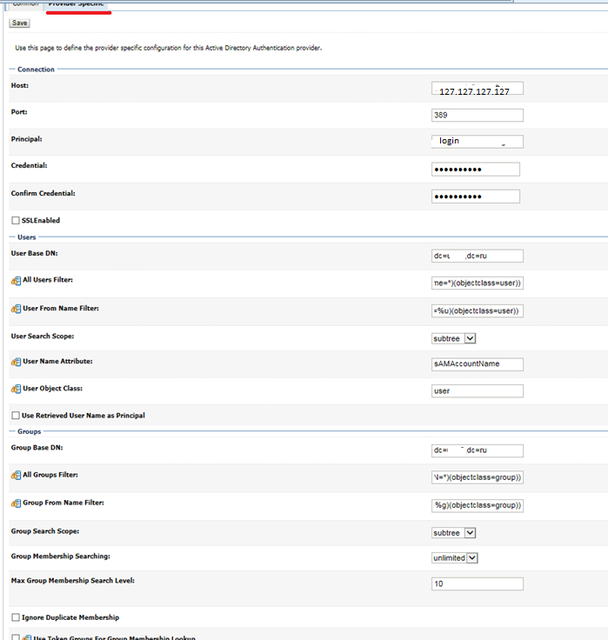

8. Digite os dados do seu diretório ativo na guia Específico do provedor.Host: localhost

Port: 389

Principal: login

Credential: password

Users

User Base DN: dc=domen,dc=ru

All Users Filter: (&(sAMAccountName=*)(objectclass=user))

User From Name Filter: (&(sAMAccountName=%u)(objectclass=user))

User Search Scope: subtree

User Name Attribute: sAMAccountName

User Object class: user

Groups

Group Base DN: dc=domen,dc=ru

All Groups Filter: (&(CN=*)(objectclass=group))

Group From Name Filter: (&(CN=%g)(objectclass=group))

Group Search Scope: subtree

Group Membership Searching: unlimited

Max Group Membership Search Level: 10

General

Connect Timeout: 30

Connect Retry Limit: 1

Parallel Connect Delay: 0

Result Time Limit: 0

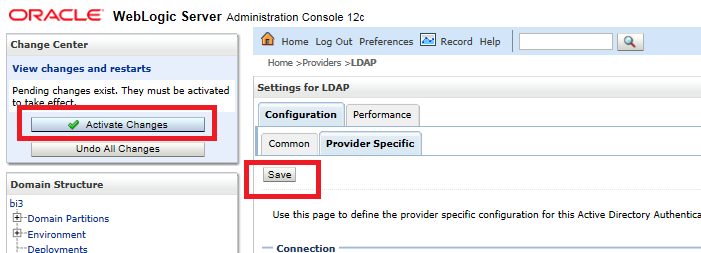

terá a seguinte aparência: 9. Clique em Salvar e Alterações Ativas

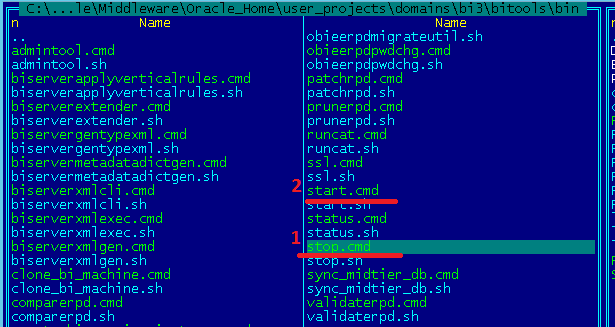

9. Clique em Salvar e Alterações Ativas 10. Reinicie a instância do BI neste caso, BI3(C: \ Oracle \ Middleware \ Oracle_Home \ Projetos de Usuários \ Domínios \ Bi3 \ Bitools \ Bin)

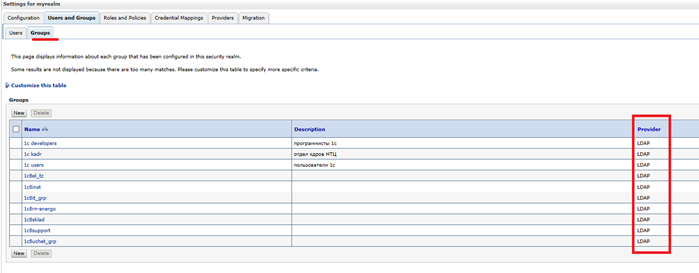

10. Reinicie a instância do BI neste caso, BI3(C: \ Oracle \ Middleware \ Oracle_Home \ Projetos de Usuários \ Domínios \ Bi3 \ Bitools \ Bin) 11. Quando o BI reiniciar, procure por um específico ID do usuário, retornando ao console da web -> "mysecurityrealm" >> Usuários e Grupos >> Grupo

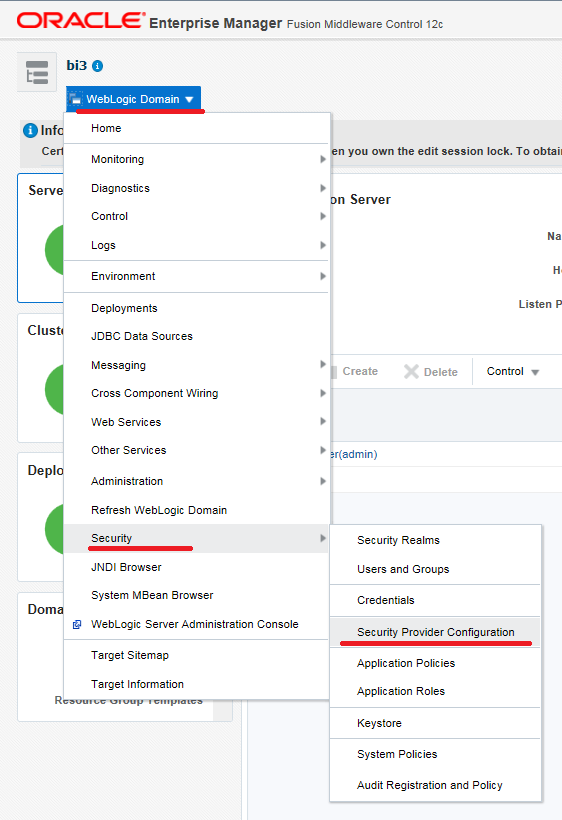

11. Quando o BI reiniciar, procure por um específico ID do usuário, retornando ao console da web -> "mysecurityrealm" >> Usuários e Grupos >> Grupo Pode ser visto que os grupos estão carregados.12. A próxima etapa é configurar o OBIEE para ver os usuários do seu novo provedor LDAP, além dos usuários do diretório interno do blog. Para fazer isso, é necessário fazer login no Enterprise Manager (http: // endereço: porta / em) com uma conta de administrador (weblogic).Após fazer login no sistema no menu suspenso Domínio da Weblogic, selecione Segurança -> Configuração do provedor de segurança

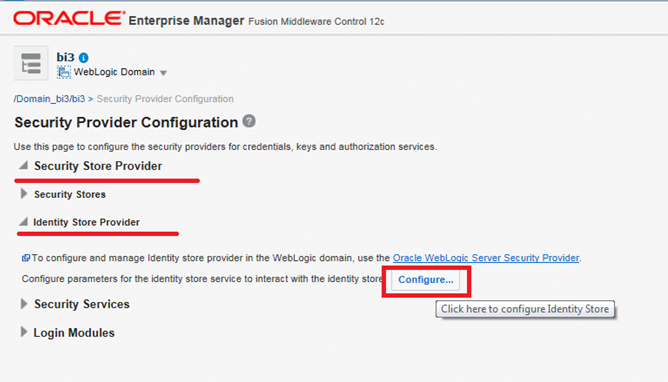

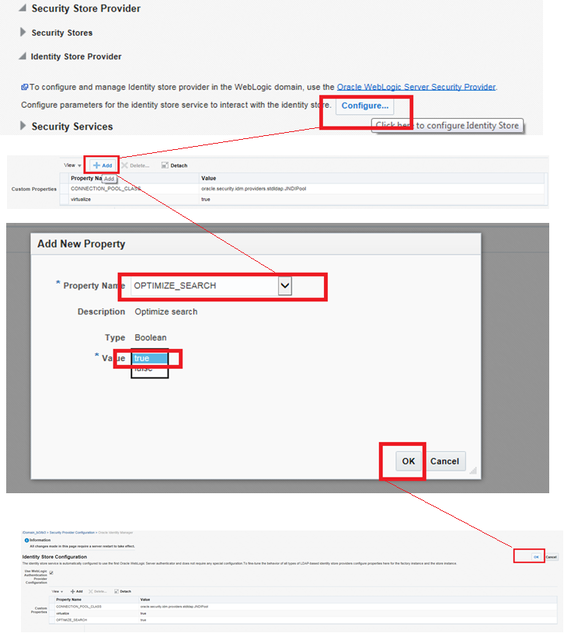

Pode ser visto que os grupos estão carregados.12. A próxima etapa é configurar o OBIEE para ver os usuários do seu novo provedor LDAP, além dos usuários do diretório interno do blog. Para fazer isso, é necessário fazer login no Enterprise Manager (http: // endereço: porta / em) com uma conta de administrador (weblogic).Após fazer login no sistema no menu suspenso Domínio da Weblogic, selecione Segurança -> Configuração do provedor de segurança 13. Na tela Configuração do provedor de segurança, expanda o Fornecedor do repositório de segurança, expanda o nó Fornecedor do repositório de identidade e, finalmente, clique em “Configurar”

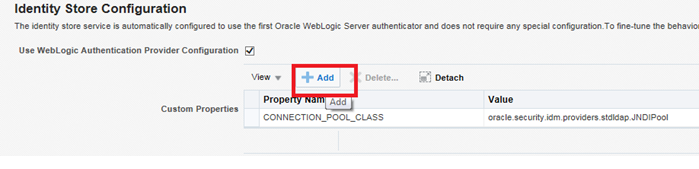

13. Na tela Configuração do provedor de segurança, expanda o Fornecedor do repositório de segurança, expanda o nó Fornecedor do repositório de identidade e, finalmente, clique em “Configurar” 14. Nesta tela, precisamos adicionar uma nova propriedade personalizada. Clique no botão + adicionar.

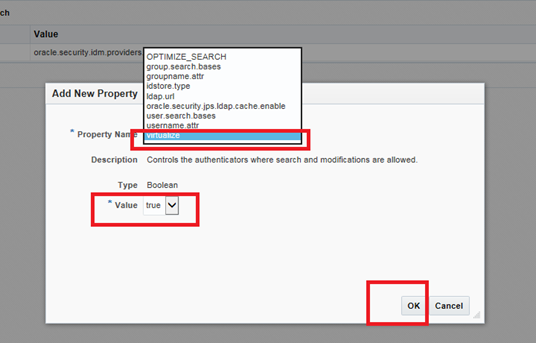

14. Nesta tela, precisamos adicionar uma nova propriedade personalizada. Clique no botão + adicionar. 15. Em seguida, insira o nome da propriedade “virtualize” e o valor “true”. Em seguida, clique em “OK” novamente para salvar:

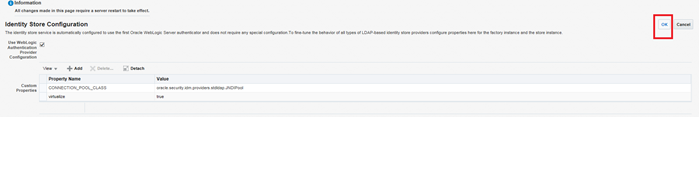

15. Em seguida, insira o nome da propriedade “virtualize” e o valor “true”. Em seguida, clique em “OK” novamente para salvar: 16. Clique em OK novamente.

16. Clique em OK novamente. 17. Da mesma forma, adicione outra propriedade OPTIMIZE_SEARCH = true.

17. Da mesma forma, adicione outra propriedade OPTIMIZE_SEARCH = true. 18. Reinicie a instância de BI nesse caso, BI3(C: \ Oracle \ Middleware \ Oracle_Home \ projetos_do_usuário \ domínios \ bi3 \ bitools \ bin)19. Tente fazer login com sua conta.

18. Reinicie a instância de BI nesse caso, BI3(C: \ Oracle \ Middleware \ Oracle_Home \ projetos_do_usuário \ domínios \ bi3 \ bitools \ bin)19. Tente fazer login com sua conta.