Casos para aplicar ferramentas de análise de anomalias de rede: detectando a disseminação de código malicioso

Continuarei analisando casos relacionados ao uso de soluções de monitoramento de IS usando a solução de classe NTA (Network Traffic Analysis). Na última vez , mostrei como você pode detectar vazamentos de informações, mas desta vez falaremos sobre a identificação de códigos maliciosos em uma rede corporativa ou departamental. O que há de tão difícil em detectar código malicioso? Eles colocam um antivírus e ele captura qualquer malware. Ai! Se tudo fosse assim tão simples, você provavelmente poderia ter esquecido esse problema para sempre, mas não ... O número de infecções bem-sucedidas por malware não diminui e tudo porque os invasores mudam constantemente suas técnicas e táticas, modificam malware, eles usam malware incorpóreo, usam utilitários legais para administração (o mesmo PowerShell) ... E isso é se você não considerar situações em que em nós individuais não há antivírus (os especialistas em TI não querem instalá-lo porque fica mais lento) ou para esta plataforma. simplesmente não existe. E talvez haja uma situação com a qual tive que lidar repetidamente em diferentes empresas.O gerente principal pega o malware em seu laptop ou tablet doméstico e o arrasta para dentro da empresa, para que os especialistas locais de TI descubram. O dispositivo se conecta ao Wi-Fi local e é assim que a epidemia interna começa; mesmo em uma rede isolada da Internet. De qualquer forma, um antivírus está longe de ser sempre uma salvação do código malicioso moderno, e precisamos de outros métodos para detectar bandidos em nossa rede.O que é caracterizado pelo código malicioso moderno? Existem sinais que podem nos dizer que algo está errado em nossa rede e que ainda temos algum tipo de infecção? Se você não levar em consideração vírus clássicos que não têm a função de distribuição independente pela rede (e há muito tempo que você vê vírus clássicos), entre os sinais que podem caracterizar a presença de código malicioso na rede, eu nomearia o seguinte:

O que há de tão difícil em detectar código malicioso? Eles colocam um antivírus e ele captura qualquer malware. Ai! Se tudo fosse assim tão simples, você provavelmente poderia ter esquecido esse problema para sempre, mas não ... O número de infecções bem-sucedidas por malware não diminui e tudo porque os invasores mudam constantemente suas técnicas e táticas, modificam malware, eles usam malware incorpóreo, usam utilitários legais para administração (o mesmo PowerShell) ... E isso é se você não considerar situações em que em nós individuais não há antivírus (os especialistas em TI não querem instalá-lo porque fica mais lento) ou para esta plataforma. simplesmente não existe. E talvez haja uma situação com a qual tive que lidar repetidamente em diferentes empresas.O gerente principal pega o malware em seu laptop ou tablet doméstico e o arrasta para dentro da empresa, para que os especialistas locais de TI descubram. O dispositivo se conecta ao Wi-Fi local e é assim que a epidemia interna começa; mesmo em uma rede isolada da Internet. De qualquer forma, um antivírus está longe de ser sempre uma salvação do código malicioso moderno, e precisamos de outros métodos para detectar bandidos em nossa rede.O que é caracterizado pelo código malicioso moderno? Existem sinais que podem nos dizer que algo está errado em nossa rede e que ainda temos algum tipo de infecção? Se você não levar em consideração vírus clássicos que não têm a função de distribuição independente pela rede (e há muito tempo que você vê vírus clássicos), entre os sinais que podem caracterizar a presença de código malicioso na rede, eu nomearia o seguinte:- varredura de nós internos procurando vulnerabilidades em sistemas operacionais ou aplicativos

- digitalizando nós internos procurando portas abertas através das quais você pode se conectar ao sistema

- interação com servidores de comando conhecidos

- tráfego atípico do host (protocolos não atendidos anteriormente, excedendo a quantidade típica de tráfego, protocolos de servidor em estações de trabalho etc.).

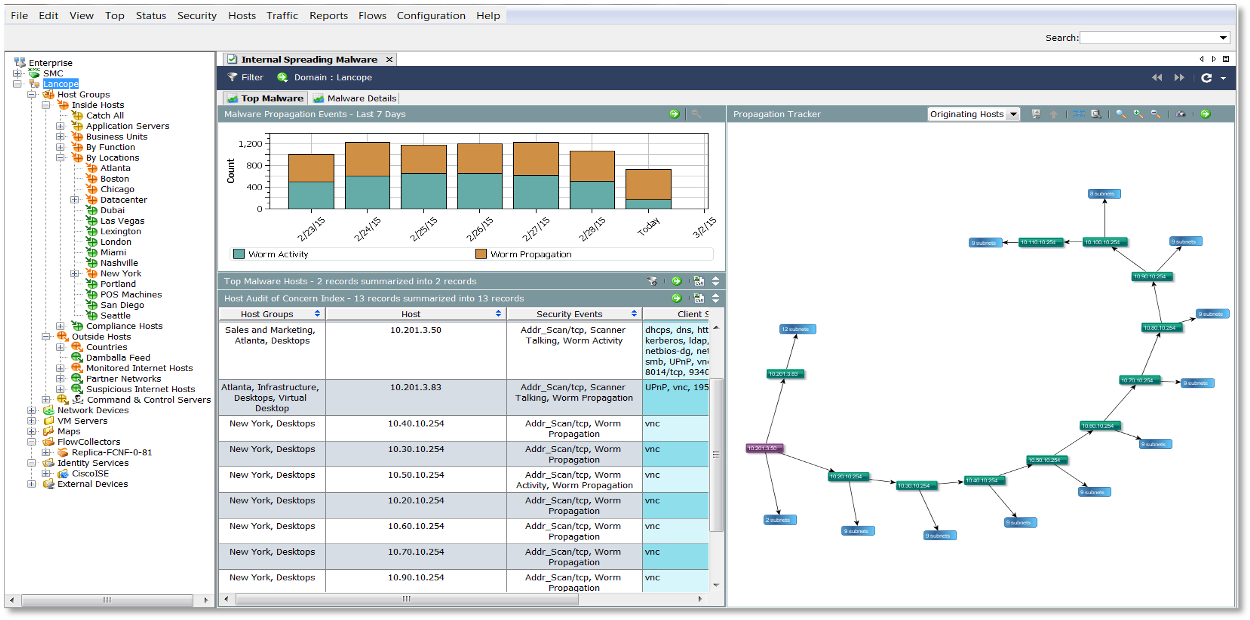

Estes são sinais de rede, quase independentes de qual código malicioso é usado. Portanto, você pode tentar identificá-los e as ferramentas de monitoramento de anomalias e ameaças baseadas no Netflow (ou em outros protocolos de fluxo) são os melhores candidatos para isso. Vamos ver como isso pode ser feito usando a solução Cisco Stealthwatch como exemplo.Qual é a diferença entre uma verificação convencional, por exemplo, uma verificação de segurança e uma verificação realizada por código malicioso? No primeiro caso, na maioria das situações, itera através de portas abertas em um computador, depois em outro, no terceiro e assim por diante. Tais tentativas de identificar com bastante facilidade. É fácil determinar quando o scanner simplesmente verifica apenas uma porta aberta no intervalo de endereços. Para códigos maliciosos, o princípio de operação é diferente - ele verifica os nós, encontra os vulneráveis, chega até eles, verifica novamente, encontra os vulneráveis novamente e assim por diante. É um desenvolvimento que podemos reconhecer com a ajuda de algoritmos especiais incorporados no NTA.

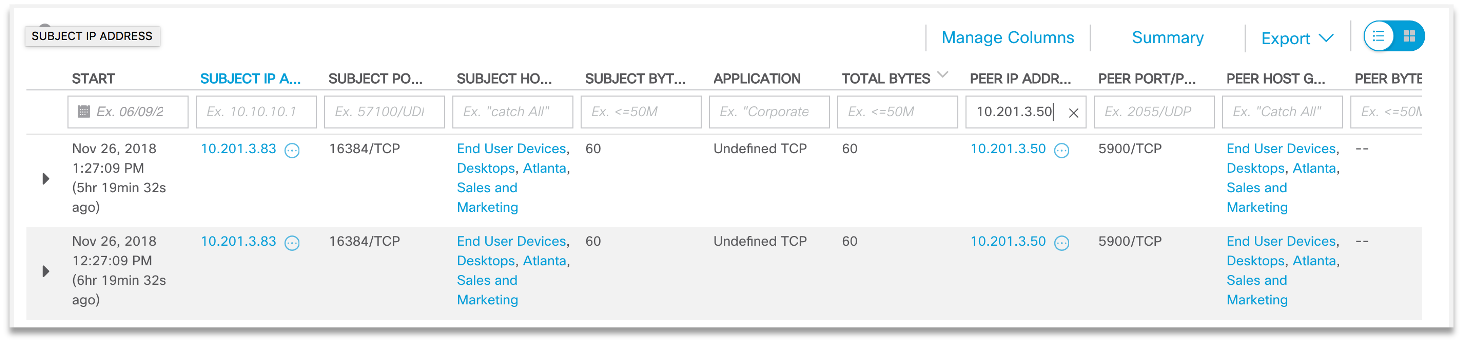

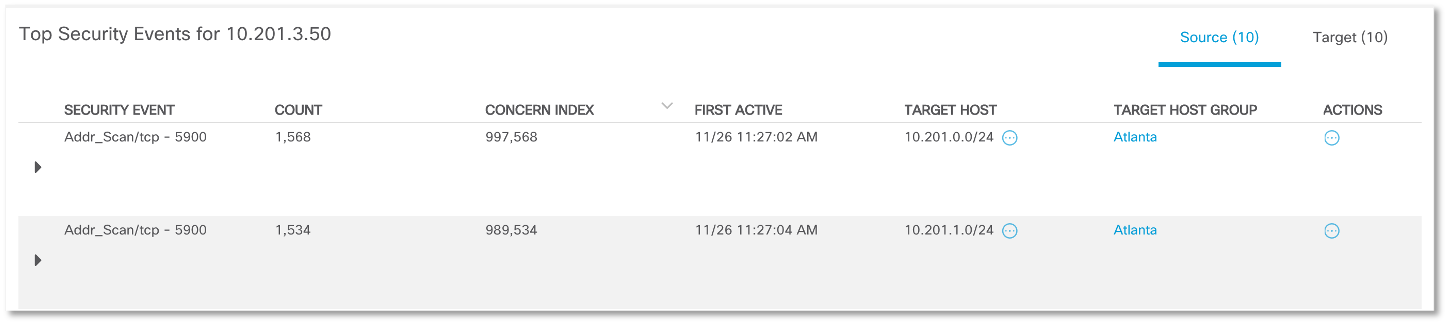

É um desenvolvimento que podemos reconhecer com a ajuda de algoritmos especiais incorporados no NTA. Uma dica adicional para nós é a função dos computadores nos quais a verificação foi registrada - em todos os casos, são estações de trabalho de funcionários de vendas e marketing que examinam sub-redes inteiras, também relacionadas logicamente à divisão de vendas.

Uma dica adicional para nós é a função dos computadores nos quais a verificação foi registrada - em todos os casos, são estações de trabalho de funcionários de vendas e marketing que examinam sub-redes inteiras, também relacionadas logicamente à divisão de vendas. Tendo encontrado um ponto de infecção com a subsequente disseminação do código malicioso:

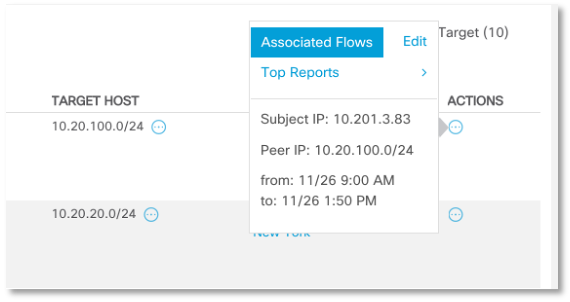

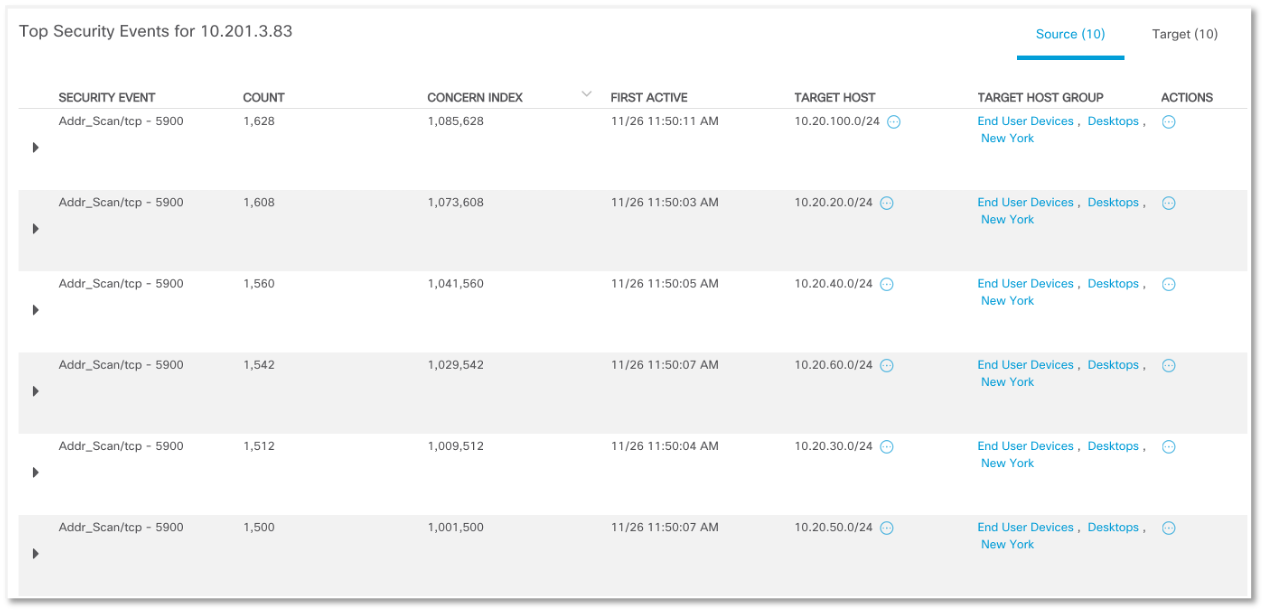

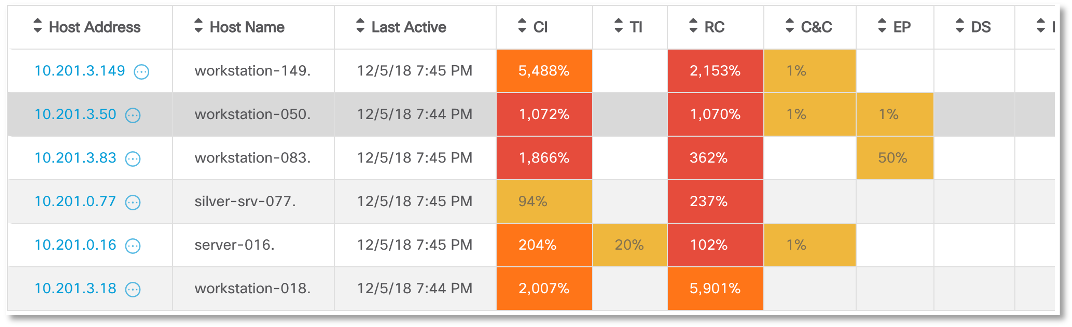

Tendo encontrado um ponto de infecção com a subsequente disseminação do código malicioso: podemos tentar encontrar outras possíveis vítimas do código malicioso:

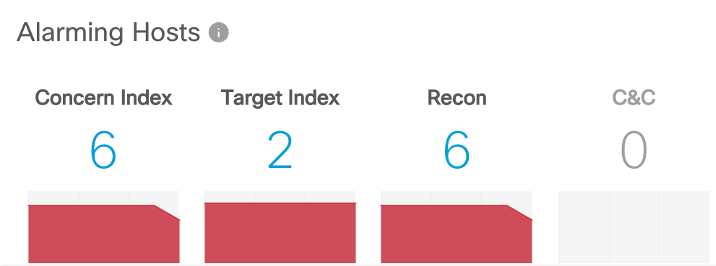

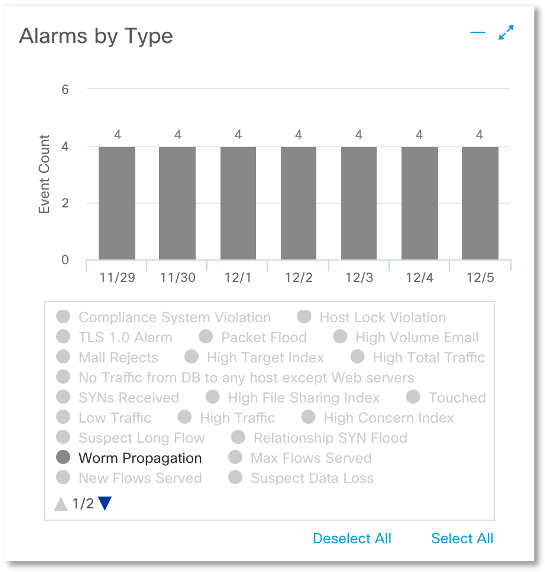

podemos tentar encontrar outras possíveis vítimas do código malicioso: configurando corretamente o sistema de análise de anomalias, da próxima vez não podemos mais realizar investigações separadas que respondem à questão de saber se temos ou não uma varredura na rede ? Basta ver o indicador de alarme correspondente (recon) no console principal:

configurando corretamente o sistema de análise de anomalias, da próxima vez não podemos mais realizar investigações separadas que respondem à questão de saber se temos ou não uma varredura na rede ? Basta ver o indicador de alarme correspondente (recon) no console principal: e clicar nele para obter uma lista de todos que foram notados em atividades “ilegais” do computador (a propósito, a primeira ilustração deste artigo mostra outra maneira de visualizar a escala de distribuição do código malicioso).

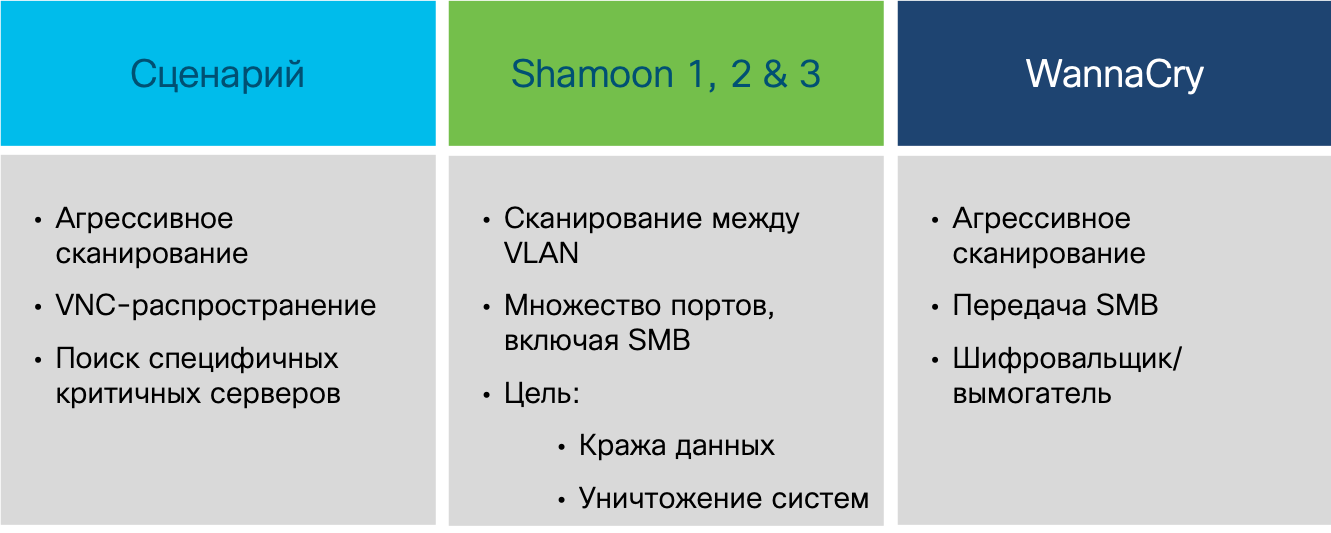

e clicar nele para obter uma lista de todos que foram notados em atividades “ilegais” do computador (a propósito, a primeira ilustração deste artigo mostra outra maneira de visualizar a escala de distribuição do código malicioso). Vale lembrar que uma varredura aparentemente simples pode ser o primeiro sinal de problemas mais sérios. Se os e-mails de phishing são uma das primeiras etapas pelas quais os invasores iniciam suas atividades, infectando um computador, eles expandem a ponte e a principal maneira de fazer isso começa com uma verificação. Foi assim que o WannaCry agiu, o Shamoon agiu e centenas de outros programas maliciosos agiram, resultando em incidentes graves.

Vale lembrar que uma varredura aparentemente simples pode ser o primeiro sinal de problemas mais sérios. Se os e-mails de phishing são uma das primeiras etapas pelas quais os invasores iniciam suas atividades, infectando um computador, eles expandem a ponte e a principal maneira de fazer isso começa com uma verificação. Foi assim que o WannaCry agiu, o Shamoon agiu e centenas de outros programas maliciosos agiram, resultando em incidentes graves. Depois de registrar o fato de verificar e espalhar código malicioso, somos confrontados com a tarefa de realizar uma investigação mais detalhada e entender se um nó já estava infectado, quando foi infectado, quando, etc.? Somente a solução da classe NTA não pode fazer isso, pois você não pode responder a essas perguntas apenas por telemetria. Mas, no caso do Cisco Stealthwatch, uma solução gratuita Cisco Threat Response virá em nosso auxílio, sobre a qual eu já falei sobre integração . Basta clicar no nó de seu interesse e, no menu de contexto suspenso, veremos a possibilidade de iniciar a CTR, que por sua vez pode coletar informações sobre o nó de seu interesse em vários sistemas - Cisco AMP para endpoints, Cisco Umbrella, Cisco Talos etc.

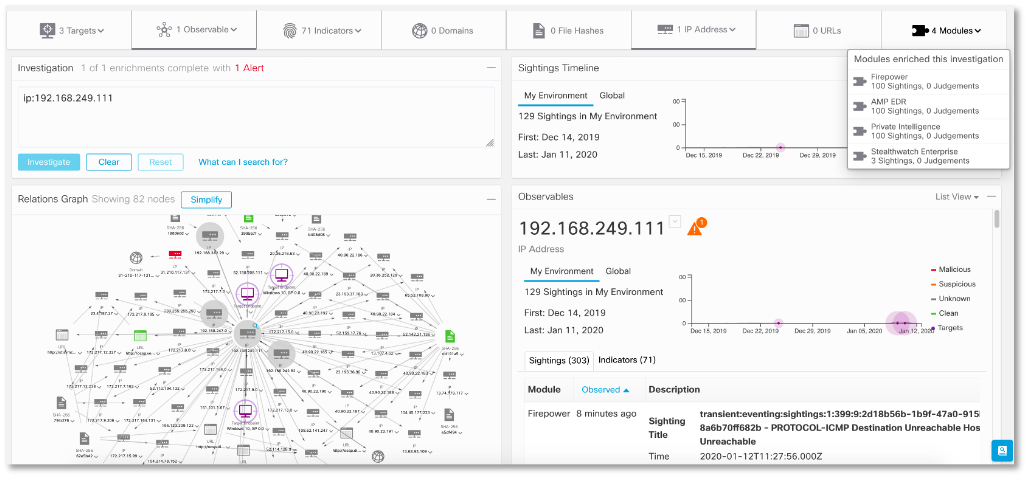

Depois de registrar o fato de verificar e espalhar código malicioso, somos confrontados com a tarefa de realizar uma investigação mais detalhada e entender se um nó já estava infectado, quando foi infectado, quando, etc.? Somente a solução da classe NTA não pode fazer isso, pois você não pode responder a essas perguntas apenas por telemetria. Mas, no caso do Cisco Stealthwatch, uma solução gratuita Cisco Threat Response virá em nosso auxílio, sobre a qual eu já falei sobre integração . Basta clicar no nó de seu interesse e, no menu de contexto suspenso, veremos a possibilidade de iniciar a CTR, que por sua vez pode coletar informações sobre o nó de seu interesse em vários sistemas - Cisco AMP para endpoints, Cisco Umbrella, Cisco Talos etc. Aqui está como a imagem pode parecer que o Cisco Threat Response gratuito é exibido com base em seus recursos para enriquecer e visualizar eventos de segurança: A

Aqui está como a imagem pode parecer que o Cisco Threat Response gratuito é exibido com base em seus recursos para enriquecer e visualizar eventos de segurança: A CTR pode nos mostrar arquivos maliciosos associados ao site de seu interesse, que podemos verificar na sandbox do Cisco Threat Grid ou no serviço VirusTotal. Tendo dados em um nó, podemos ver com quem ele interagiu ou com o qual está interagindo na estrutura do incidente, onde o ataque começou, qual código malicioso estava envolvido, como a rede penetrou e respondeu a muitas outras perguntas que são de interesse dos analistas de segurança.

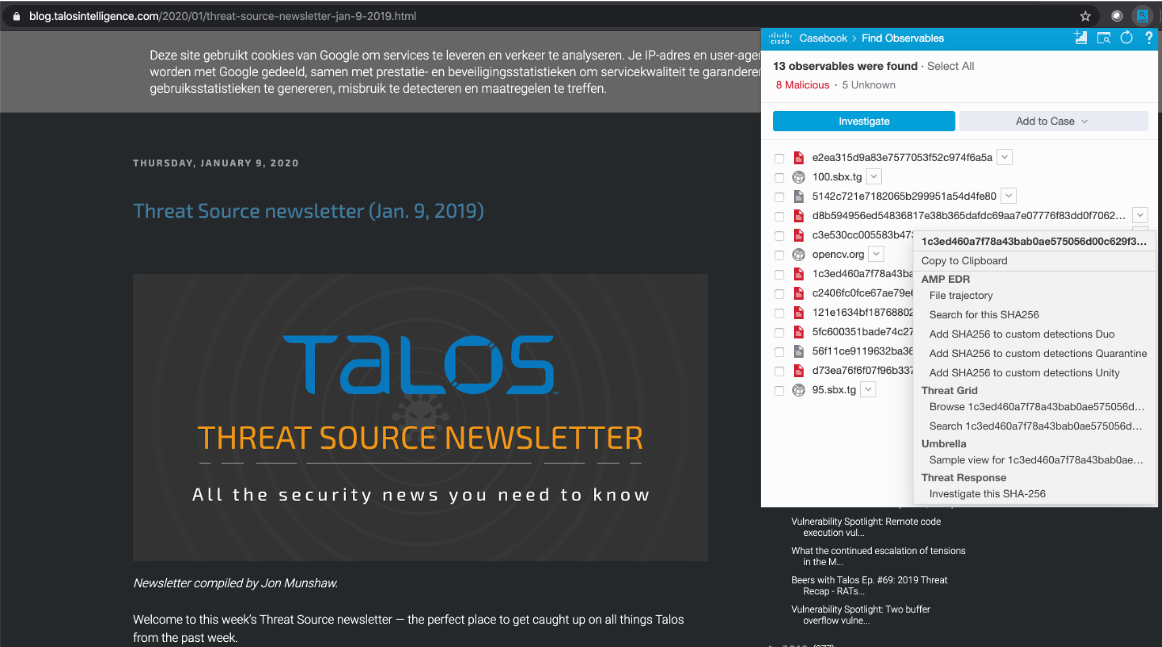

CTR pode nos mostrar arquivos maliciosos associados ao site de seu interesse, que podemos verificar na sandbox do Cisco Threat Grid ou no serviço VirusTotal. Tendo dados em um nó, podemos ver com quem ele interagiu ou com o qual está interagindo na estrutura do incidente, onde o ataque começou, qual código malicioso estava envolvido, como a rede penetrou e respondeu a muitas outras perguntas que são de interesse dos analistas de segurança. E então já podemos realizar verificação adicional dos artefatos recebidos usando serviços externos de Threat Intelligence, que podem nos fornecer mais indicadores de comprometimento, mais informações sobre os atacantes, mais informações sobre as técnicas e táticas que eles usam. E tudo começou com uma simples varredura de rede detectada pela solução para analisar anomalias usando o Netflow (ou outro protocolo de fluxo).

E então já podemos realizar verificação adicional dos artefatos recebidos usando serviços externos de Threat Intelligence, que podem nos fornecer mais indicadores de comprometimento, mais informações sobre os atacantes, mais informações sobre as técnicas e táticas que eles usam. E tudo começou com uma simples varredura de rede detectada pela solução para analisar anomalias usando o Netflow (ou outro protocolo de fluxo).

Source: https://habr.com/ru/post/undefined/

All Articles