Frequentemente, leio a opinião de que manter a porta RDP (Protocolo de Área de Trabalho Remota) aberta na Internet é muito insegura e você não precisa. E você precisa conceder acesso ao RDP por meio de uma VPN ou apenas de determinados endereços IP "brancos".

Administro vários Windows Server para pequenas empresas, nas quais fui encarregado de fornecer acesso remoto ao Windows Server para contadores. Uma tendência tão moderna é trabalhar em casa. Rapidamente, percebi que atormentar os contadores da VPN é uma tarefa ingrata, e coletar todos os IPs da lista de desbloqueio não funcionará, porque os endereços IP das pessoas são dinâmicos.

Então, segui o caminho mais simples - encaminhei a porta RDP. Agora, para acessar, os contadores precisam executar o RDP e inserir o nome do host (incluindo porta), nome de usuário e senha.

Neste artigo, compartilharei minha experiência (positiva e não tão boa) e recomendações.

Os riscos

Quais são os riscos de abrir a porta RDP?

1) Acesso não autorizado a dados confidenciais:

se alguém selecionar uma senha para o RDP, ele poderá obter os dados que você deseja manter privados: status da conta, saldos, dados do cliente, ...

2) Perda de dados, por

exemplo, como resultado da operação de um vírus criptográfico.

Ou ação direcionada de um invasor.

3) Perda da estação de trabalho: os

trabalhadores precisam trabalhar e o sistema está comprometido, é preciso reinstalar / restaurar / configurar.

4) Compromisso da rede local

Se um invasor obtiver acesso a um computador com Windows, a partir desse computador, ele poderá acessar sistemas que não são acessíveis de fora, da Internet. Por exemplo, para arquivar bolas, para impressoras de rede etc.

Eu tive um caso em que o Windows Server pegou um cryptorC:, NAS . NAS Synology, snapshots, NAS 5 , Windows Server .

Windows Servers Winlogbeat, ElasticSearch. Kibana , .

, .

:

a) RDP -.

RDP 3389, 443 — HTTPS. , , . :

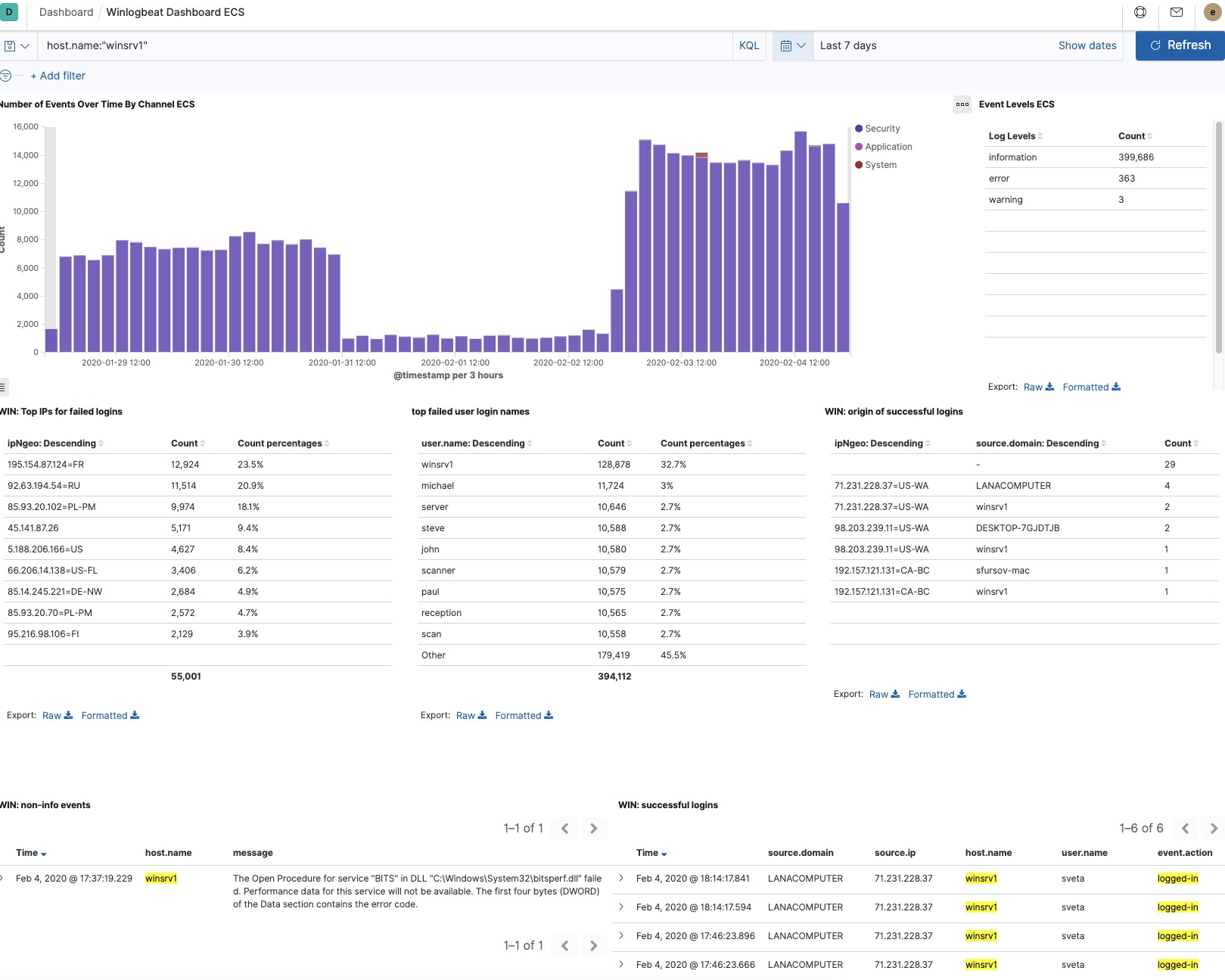

, 400 000 RDP.

, 55 001 IP ( IP ).

, fail2ban,

Update: , 443 — , (32000+), 443 , RDP — .

Update: , :

https://github.com/digitalruby/ipban

IPBan, :

IPBan2020-02-11 00:01:18.2517|WARN|DigitalRuby.IPBanCore.Logger|Login failure: 31.131.251.228,, RDP, 1

2020-02-11 00:01:18.2686|WARN|DigitalRuby.IPBanCore.Logger|Login failure: 31.131.251.228, Administrator, RDP, 2

2020-02-11 00:02:49.7098|WARN|DigitalRuby.IPBanCore.Logger|Login failure: 95.213.143.147,, RDP, 3

2020-02-11 00:02:49.7098|WARN|DigitalRuby.IPBanCore.Logger|Login failure: 95.213.143.147, Administrator, RDP, 4

2020-02-11 00:04:20.9878|WARN|DigitalRuby.IPBanCore.Logger|Login failure: 95.213.184.20,, RDP, 5

2020-02-11 00:04:20.9878|WARN|DigitalRuby.IPBanCore.Logger|Banning ip address: 95.213.184.20, user name:, config black listed: False, count: 5, extra info:

2020-02-11 00:04:20.9878|WARN|DigitalRuby.IPBanCore.Logger|Login failure: 95.213.184.20, Administrator, RDP, 5

2020-02-11 00:04:21.0040|WARN|DigitalRuby.IPBanCore.Logger|IP 95.213.184.20, Administrator, RDP ban pending.

2020-02-11 00:04:21.1237|WARN|DigitalRuby.IPBanCore.Logger|Updating firewall with 1 entries…

2020-02-11 00:05:36.6525|WARN|DigitalRuby.IPBanCore.Logger|Login failure: 31.131.251.24,, RDP, 3

2020-02-11 00:05:36.6566|WARN|DigitalRuby.IPBanCore.Logger|Login failure: 31.131.251.24, Administrator, RDP, 4

2020-02-11 00:07:22.4729|WARN|DigitalRuby.IPBanCore.Logger|Login failure: 82.202.249.225, Administrator, RDP, 3

2020-02-11 00:07:22.4894|WARN|DigitalRuby.IPBanCore.Logger|Login failure: 82.202.249.225,, RDP, 4

2020-02-11 00:08:53.1731|WARN|DigitalRuby.IPBanCore.Logger|Login failure: 45.141.86.141,, RDP, 3

2020-02-11 00:08:53.1731|WARN|DigitalRuby.IPBanCore.Logger|Login failure: 45.141.86.141, Administrator, RDP, 4

2020-02-11 00:09:23.4981|WARN|DigitalRuby.IPBanCore.Logger|Login failure: 68.129.202.154,, RDP, 1

2020-02-11 00:09:23.5022|WARN|DigitalRuby.IPBanCore.Logger|Login failure: 68.129.202.154, ADMINISTRATOR, RDP, 2

2020-02-11 00:10:39.0282|WARN|DigitalRuby.IPBanCore.Logger|Login failure: 95.213.143.147,, RDP, 5

2020-02-11 00:10:39.0336|WARN|DigitalRuby.IPBanCore.Logger|Banning ip address: 95.213.143.147, user name:, config black listed: False, count: 5, extra info:

2020-02-11 00:10:39.0336|WARN|DigitalRuby.IPBanCore.Logger|Login failure: 95.213.143.147, Administrator, RDP, 5

2020-02-11 00:10:39.0336|WARN|DigitalRuby.IPBanCore.Logger|IP 95.213.143.147, Administrator, RDP ban pending.

2020-02-11 00:10:39.1155|WARN|DigitalRuby.IPBanCore.Logger|Updating firewall with 1 entries…

2020-02-11 00:12:09.6470|WARN|DigitalRuby.IPBanCore.Logger|Login failure: 82.202.249.225,, RDP, 5

2020-02-11 00:12:09.6470|WARN|DigitalRuby.IPBanCore.Logger|Banning ip address: 82.202.249.225, user name:, config black listed: False, count: 5, extra info:

b) username,

, .

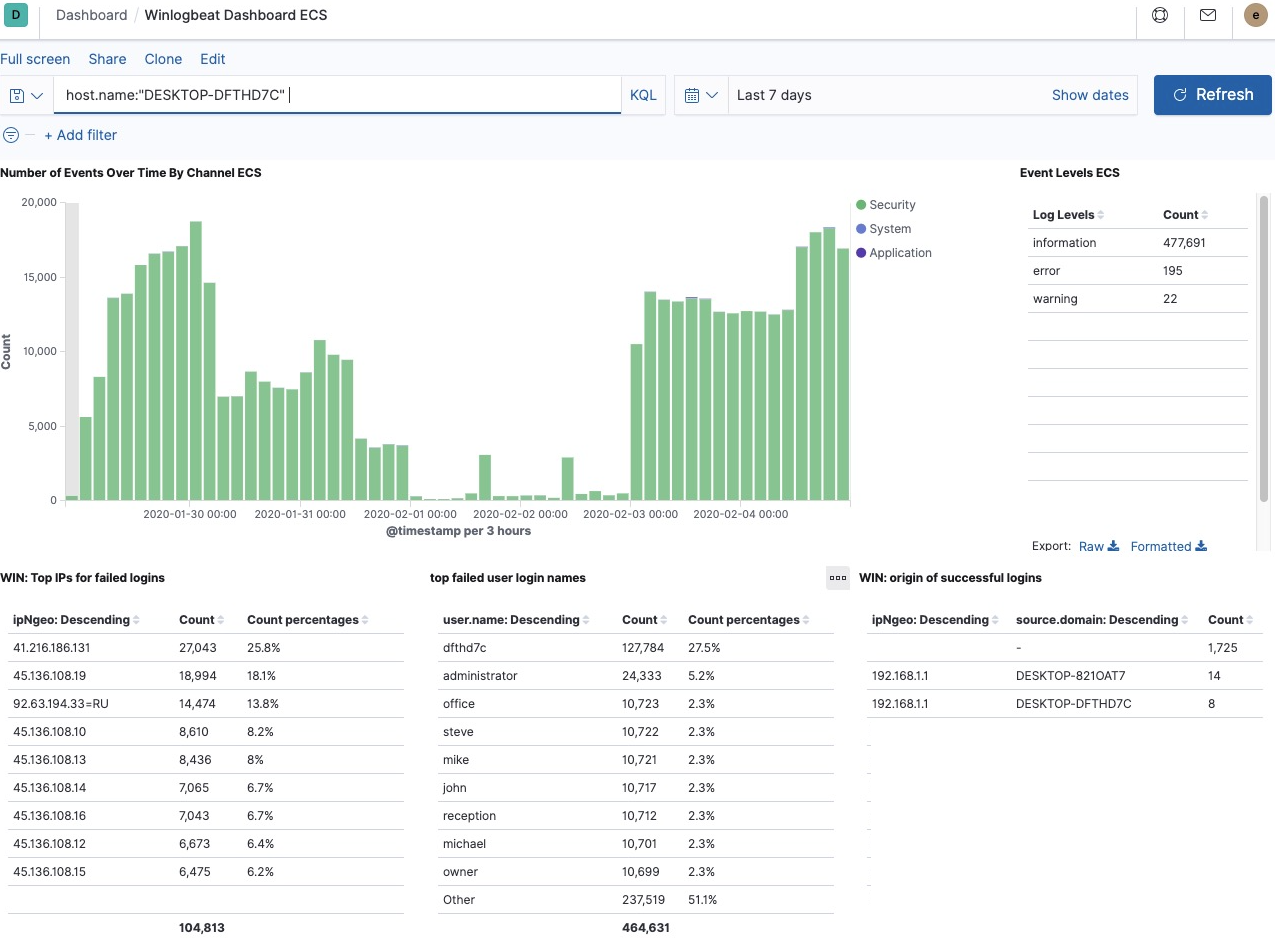

: — , . : . , - : DESKTOP-DFTHD7C DFTHD7C:

, DESKTOP-MARIA, MARIA.

, : , — "administrator". , Windows, .

- .https://docs.microsoft.com/en-us/windows/security/identity-protection/access-control/local-accounts#administrator-account

Administrator account

The default local Administrator account is a user account for the system administrator. Every computer has an Administrator account (SID S-1-5-domain-500, display name Administrator). The Administrator account is the first account that is created during the Windows installation.

The Administrator account has full control of the files, directories, services, and other resources on the local computer. The Administrator account can create other local users, assign user rights, and assign permissions. The Administrator account can take control of local resources at any time simply by changing the user rights and permissions.

The default Administrator account cannot be deleted or locked out, but it can be renamed or disabled.

: .

, Administrator Murmansk#9. , , , , — .

Administrator , ? !

:

, , Windows Server - - , .

, ?

, RDP, :

— .

, - IP - , IP ( ) PowerShell:

New-NetFirewallRule -Direction Inbound -DisplayName "fail2ban" -Name "fail2ban" -RemoteAddress ("185.143.0.0/16", "185.153.0.0/16", "193.188.0.0/16") -Action Block

Elastic, Winlogbeat Auditbeat, . SIEM (Security Information & Event Management) Kibana. , — Auditbeat Linux , SIEM .

:

- .

- colocar as atualizações de segurança no prazo

Bônus: uma lista dos 50 usuários mais frequentemente usados para tentativas de login via RDP