Semana da Segurança 06: rastreadores de publicidade em aplicativos móveis

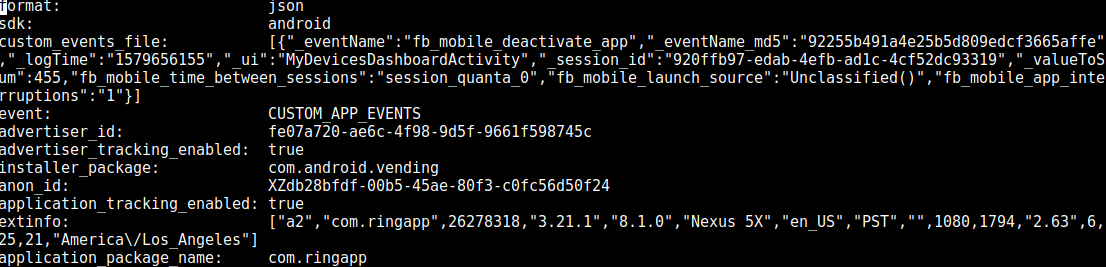

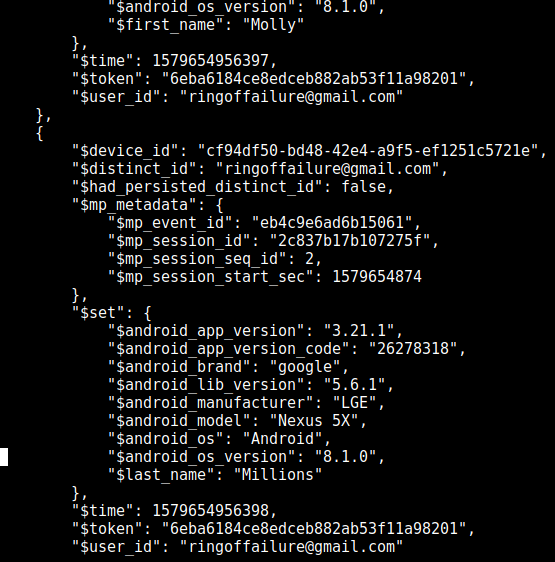

O aplicativo móvel de campainha inteligente Amazon Ring envia informações detalhadas do usuário para três empresas ao mesmo tempo, coletando informações para segmentação de publicidade subseqüente, bem como para a rede social do Facebook. Estes são os resultados de um estudo realizado pela Electronic Frontiers Foundation ( notícia , artigo original ). Os resultados da análise da EFF não podem ser chamados de uma descoberta chocante: a maioria dos aplicativos móveis fornece dados para redes de anúncios de uma maneira ou de outra. De interesse é o método de descriptografar os dados, bem como o tipo de aplicativo em estudo. Diferentemente de outros cenários, aqui estamos falando sobre como trabalhar com uma câmera de vigilância pessoal. Essa interação, em teoria, deve ocorrer com um nível máximo de privacidade.

Source: https://habr.com/ru/post/undefined/

All Articles