Icloud phishers e onde eles moram

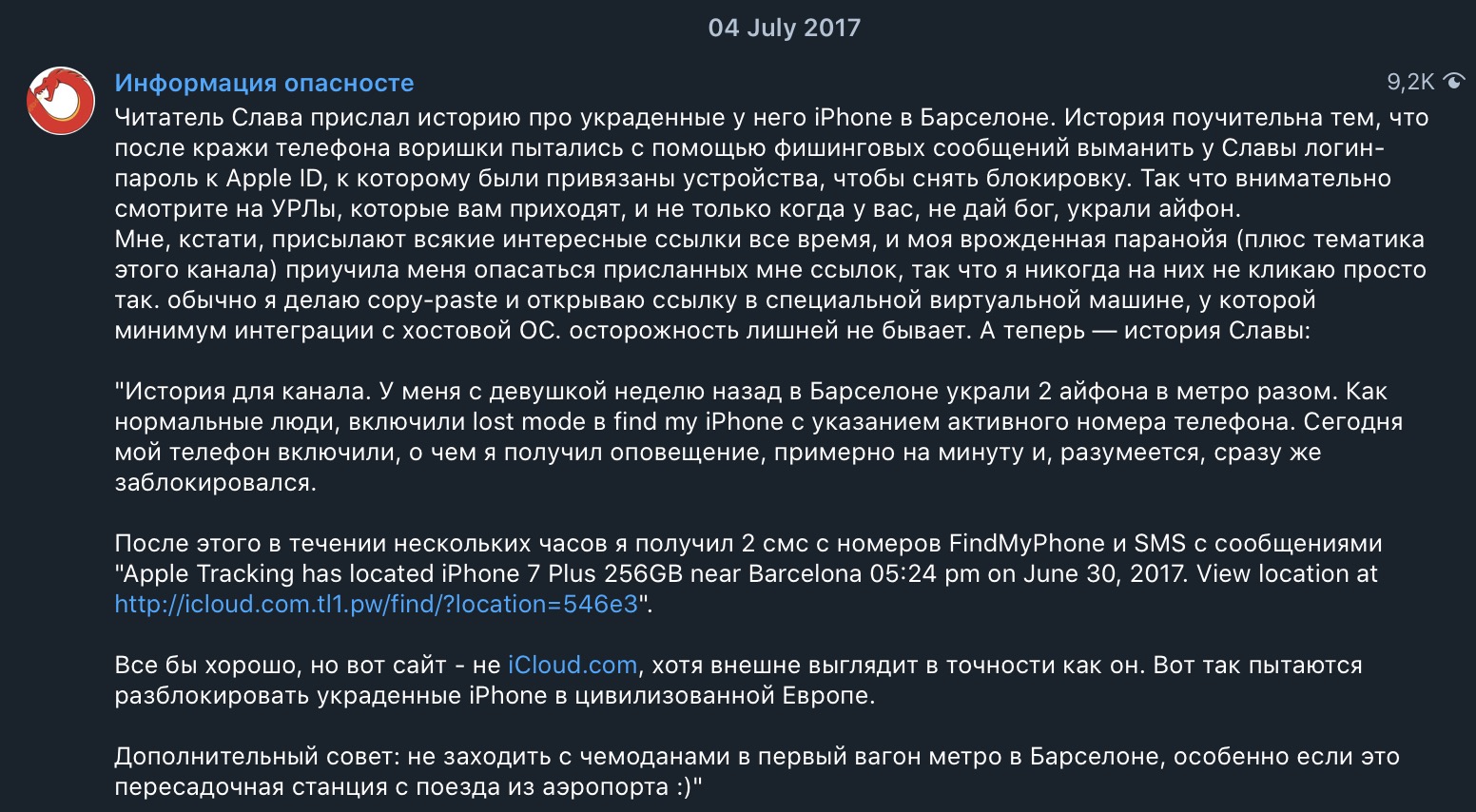

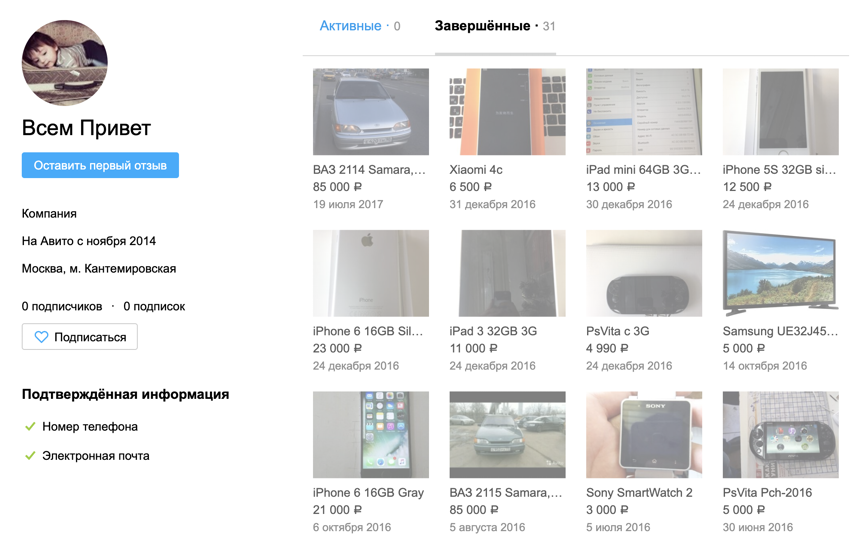

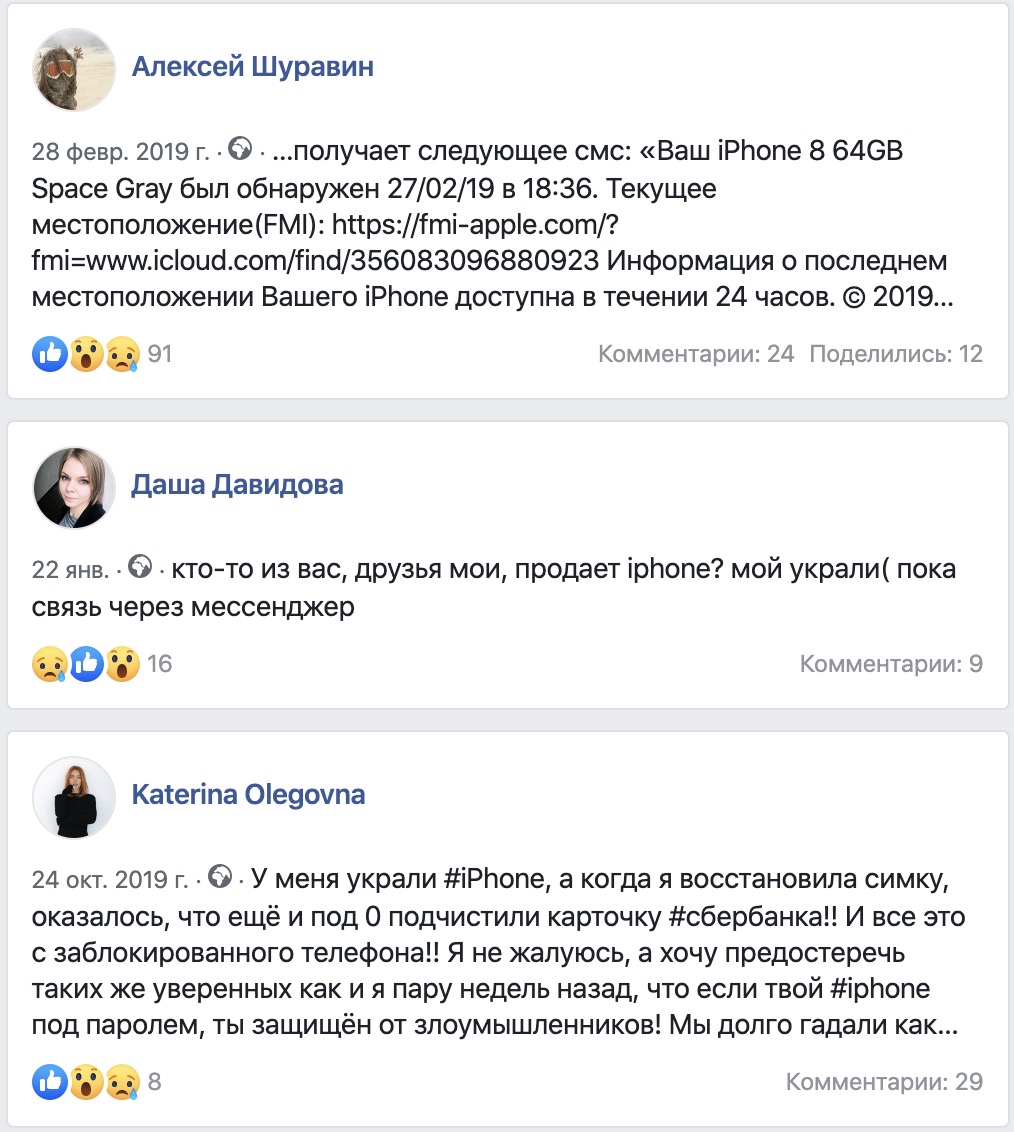

Atenção! Apesar de ter passado mais de uma dúzia de horas trabalhando neste artigo, você ainda pode participar.Se suas mãos coçarem - tente dominar este texto.A história é mais como uma história em quadrinhos, pois contém mais de 50 imagens; portanto, é mais preciso se você estiver usando um telefone celular. E também - 152-FZ é provavelmente violado aqui, por isso não ficarei surpreso se for excluído, então leia mais rápido. Esta história não tem fim, mas tem um começo ...E começa em 2017, quando o canal " Perigo da informação " postou o seguinte conteúdo no post: Fiquei curioso que tipo de falsidade é essa? Que tipo de mecanismo, como funciona e quão avançados são os phishers (bem, você não se importa, talvez novamente o script php em vps gratuitos / baratos, como em 1732)?Descobriu-se que a verdade: scripts php dispersos, painel de administração, modelos falsos.Tendo estudado esse host, as vulnerabilidades me levaram a obter o painel de administração e a executar código arbitrário. Como resultado - eu tive acesso ao banco de dados, logs e, claro, à fonte. Ah, sim, eu faço segurança da informação (pentests e tudo isso).Como se viu, isso deu um impulso ao estudo de várias dezenas dos mesmos recursos e deu origem à história que você está lendo agora.O que está acontecendo? O telefone é roubado da vítima. Se o Android, na maioria das vezes, pode ser vendido imediatamente como independente: retirou um cartão SIM, rutanul e já está no Avito. Mas existem algumas nuances: como uma senha de login, um gerenciador de inicialização é bloqueado - mas essa é uma história completamente diferente.Mas com os iPhones já é muito mais complicado, pois a senha de inclusão é a condição mais comum. E o proprietário pode bloquear o dispositivo deixando um número de contato. Como, perdido, por favor, retorne para uma recompensa. Tirar e piscar não funcionará, portanto, para peças (o custo de um iPhone é perdido várias vezes) ou sofre.No entanto, com o desenvolvimento de tecnologias de proteção, a fraude sempre se desenvolve; portanto, o caminho para os ladrões era enviar phishing para o número de contato da vítima. E o que? Convenientemente. A vítima deixa seus contatos sozinha, você apenas precisa se apresentar como Apple e forçar o usuário a inserir dados do icloud para entrar no usuário.

Fiquei curioso que tipo de falsidade é essa? Que tipo de mecanismo, como funciona e quão avançados são os phishers (bem, você não se importa, talvez novamente o script php em vps gratuitos / baratos, como em 1732)?Descobriu-se que a verdade: scripts php dispersos, painel de administração, modelos falsos.Tendo estudado esse host, as vulnerabilidades me levaram a obter o painel de administração e a executar código arbitrário. Como resultado - eu tive acesso ao banco de dados, logs e, claro, à fonte. Ah, sim, eu faço segurança da informação (pentests e tudo isso).Como se viu, isso deu um impulso ao estudo de várias dezenas dos mesmos recursos e deu origem à história que você está lendo agora.O que está acontecendo? O telefone é roubado da vítima. Se o Android, na maioria das vezes, pode ser vendido imediatamente como independente: retirou um cartão SIM, rutanul e já está no Avito. Mas existem algumas nuances: como uma senha de login, um gerenciador de inicialização é bloqueado - mas essa é uma história completamente diferente.Mas com os iPhones já é muito mais complicado, pois a senha de inclusão é a condição mais comum. E o proprietário pode bloquear o dispositivo deixando um número de contato. Como, perdido, por favor, retorne para uma recompensa. Tirar e piscar não funcionará, portanto, para peças (o custo de um iPhone é perdido várias vezes) ou sofre.No entanto, com o desenvolvimento de tecnologias de proteção, a fraude sempre se desenvolve; portanto, o caminho para os ladrões era enviar phishing para o número de contato da vítima. E o que? Convenientemente. A vítima deixa seus contatos sozinha, você apenas precisa se apresentar como Apple e forçar o usuário a inserir dados do icloud para entrar no usuário. Apesar do fato de a popularidade desse phishing ter aumentado em 2017, uma das primeiras capturas de tela desse serviço foi feita em 2015 .No início, eles enviaram para domínios bonitos como lcloud.com (para não confundir com o icloud), mas quando perceberam que estavam sendo fechados, começaram a agir com mais facilidade. Em domínios bonitos, há serviços de redirecionamento que fazem um link curto. É mais difícil fechar esses - eles não publicaram nada de ilegal. Apenas um serviço de link curto com o nome imitando sob apple ou icloud.Depois de passar por isso, você verá uma forma adaptável de autenticação, que é carregada ainda mais rápido que o icloud.com. Ou talvez imediatamente o próprio cartão, a fim de aquecer seu interesse, com uma nova solicitação de autenticação.Só não diga que é você quem é tão inteligente, e você não seria levado a isso. Quando você perde uma coisa cara e há uma chance de que ela foi encontrada, você pode fazer coisas estúpidas em estado de choque. Mas aqui, e quão afortunado com o domínio: talvez os olhos caiam em um lugar suspeito ou talvez sejam indistinguíveis do original, por exemplo, como esse cara fez usando o Punycode."Autenticação de dois fatores", você diz. Bem, sim, há muito tempo os phishers aprendem a mostrar a forma de entrada de dois fatores (pense em outro script php).O que eles fazem depois de acessar o icloud? Na melhor das hipóteses, eles desatam o telefone. Na pior das hipóteses, eles bloqueiam todos os outros dispositivos Apple (porque você também pode deixar o laptop em algum lugar, portanto esse recurso está presente). Somente nesta situação, você muda de lado, no seu laptop favorito com um esboço aparecerá o scammer e os contatos para desbloquear. E já existe como concordar :)A propósito, um dos funcionários da Kaspersky Lab dessa maneira "apertou" o telefone. Uma história de artigo sobre como isso vem da pessoa da vítima . Mas se você ainda não se apaixonou por phishing - continuará se socializando por meio de uma ligação. Mas mais sobre isso mais tarde.

Apesar do fato de a popularidade desse phishing ter aumentado em 2017, uma das primeiras capturas de tela desse serviço foi feita em 2015 .No início, eles enviaram para domínios bonitos como lcloud.com (para não confundir com o icloud), mas quando perceberam que estavam sendo fechados, começaram a agir com mais facilidade. Em domínios bonitos, há serviços de redirecionamento que fazem um link curto. É mais difícil fechar esses - eles não publicaram nada de ilegal. Apenas um serviço de link curto com o nome imitando sob apple ou icloud.Depois de passar por isso, você verá uma forma adaptável de autenticação, que é carregada ainda mais rápido que o icloud.com. Ou talvez imediatamente o próprio cartão, a fim de aquecer seu interesse, com uma nova solicitação de autenticação.Só não diga que é você quem é tão inteligente, e você não seria levado a isso. Quando você perde uma coisa cara e há uma chance de que ela foi encontrada, você pode fazer coisas estúpidas em estado de choque. Mas aqui, e quão afortunado com o domínio: talvez os olhos caiam em um lugar suspeito ou talvez sejam indistinguíveis do original, por exemplo, como esse cara fez usando o Punycode."Autenticação de dois fatores", você diz. Bem, sim, há muito tempo os phishers aprendem a mostrar a forma de entrada de dois fatores (pense em outro script php).O que eles fazem depois de acessar o icloud? Na melhor das hipóteses, eles desatam o telefone. Na pior das hipóteses, eles bloqueiam todos os outros dispositivos Apple (porque você também pode deixar o laptop em algum lugar, portanto esse recurso está presente). Somente nesta situação, você muda de lado, no seu laptop favorito com um esboço aparecerá o scammer e os contatos para desbloquear. E já existe como concordar :)A propósito, um dos funcionários da Kaspersky Lab dessa maneira "apertou" o telefone. Uma história de artigo sobre como isso vem da pessoa da vítima . Mas se você ainda não se apaixonou por phishing - continuará se socializando por meio de uma ligação. Mas mais sobre isso mais tarde.SaaS Internacional para Ladrões

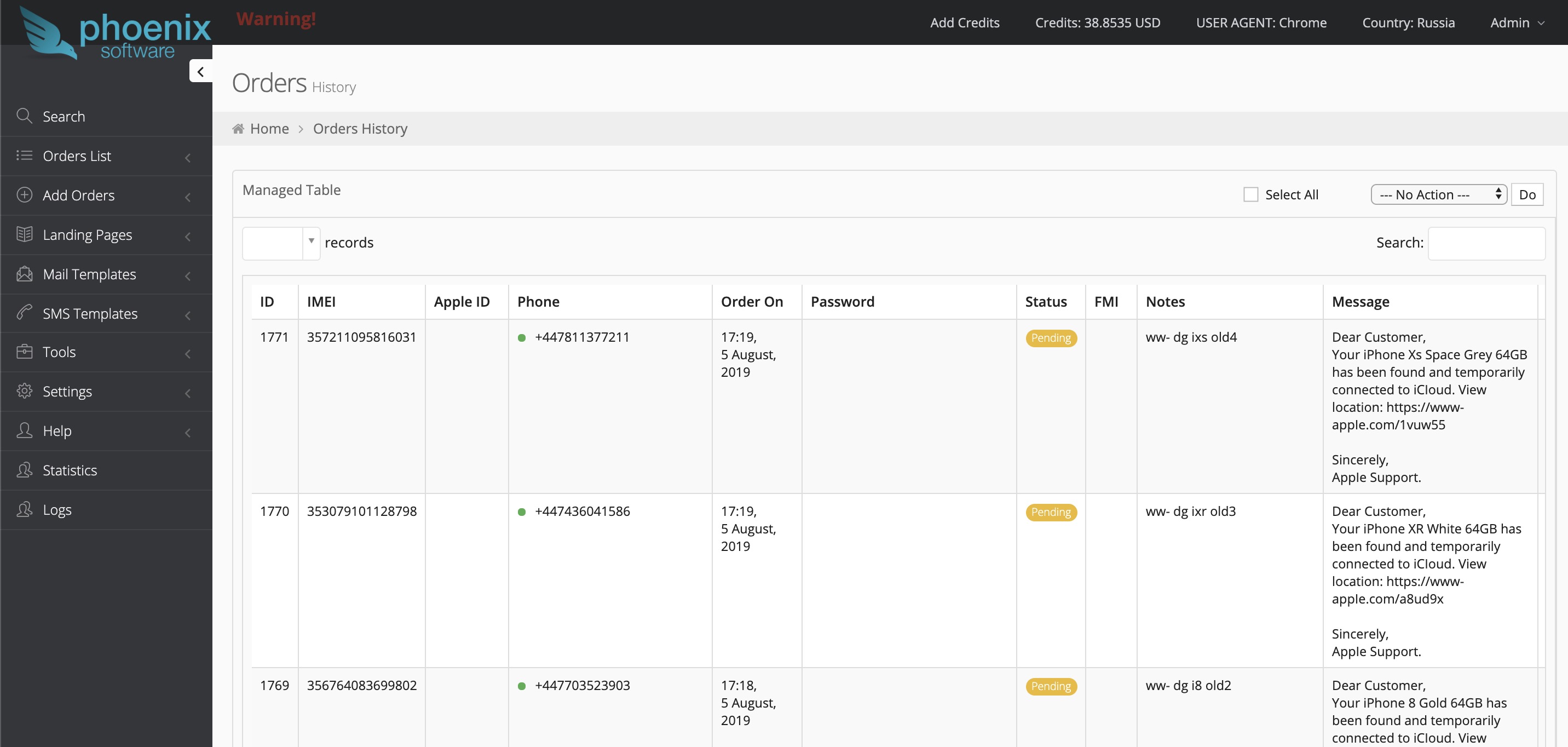

Então, que tipo de nojo é esse.De fato, existem muitos sistemas, um foi desativado no mecanismo Laravel, os outros são um grupo de AppleKit , MagicApp , Phantom , Phoenix , iPanel Pro e artesanato mais primitivo . Todos eles serão cortados com sua maconha e se bifurcam, competindo com quem o logotipo é melhor. E o engraçado é que, ao herdar o código de outra pessoa, ela herda as vulnerabilidades e backdoors de outras pessoas.Por precaução, cuidando para que os erros encontrados possam ser lidos no artigo e corrigidos, não darei exemplos. Há suspeitas de que os criadores de pelo menos os painéis de Phoenix entendam com precisão em russo.Mas como um bônus - vou postar o código fonte. Os autores têm códigos-fonte! E você verá bugs (e backdoors) você mesmo.Uma vez que os caras perceberam que os próprios ladrões não remexem na TI, criar um falso, enviar SMS é uma tarefa impossível. E como todas as estradas levam ao mestre por telefone (quem mais pode vender peças de reposição?), Ele também pode ajudar seus clientes a desbloquear o telefone celular ou comprando um iPhone roubado barato para aumentar o preço trabalhando um pouco nele.Ganhe tudo. O aluguel de um serviço custa US $ 150-350 (por mês), eles fornecem instruções de instalação , você compra um domínio, conduz pedidos e o sistema faz o resto. Então, por US $ 100-150, você vende esse "desbloqueio". No oeste, o iPanel é mais popular nos países da CEI - Phoenix.Como fica do lado do administrador de phishing: o

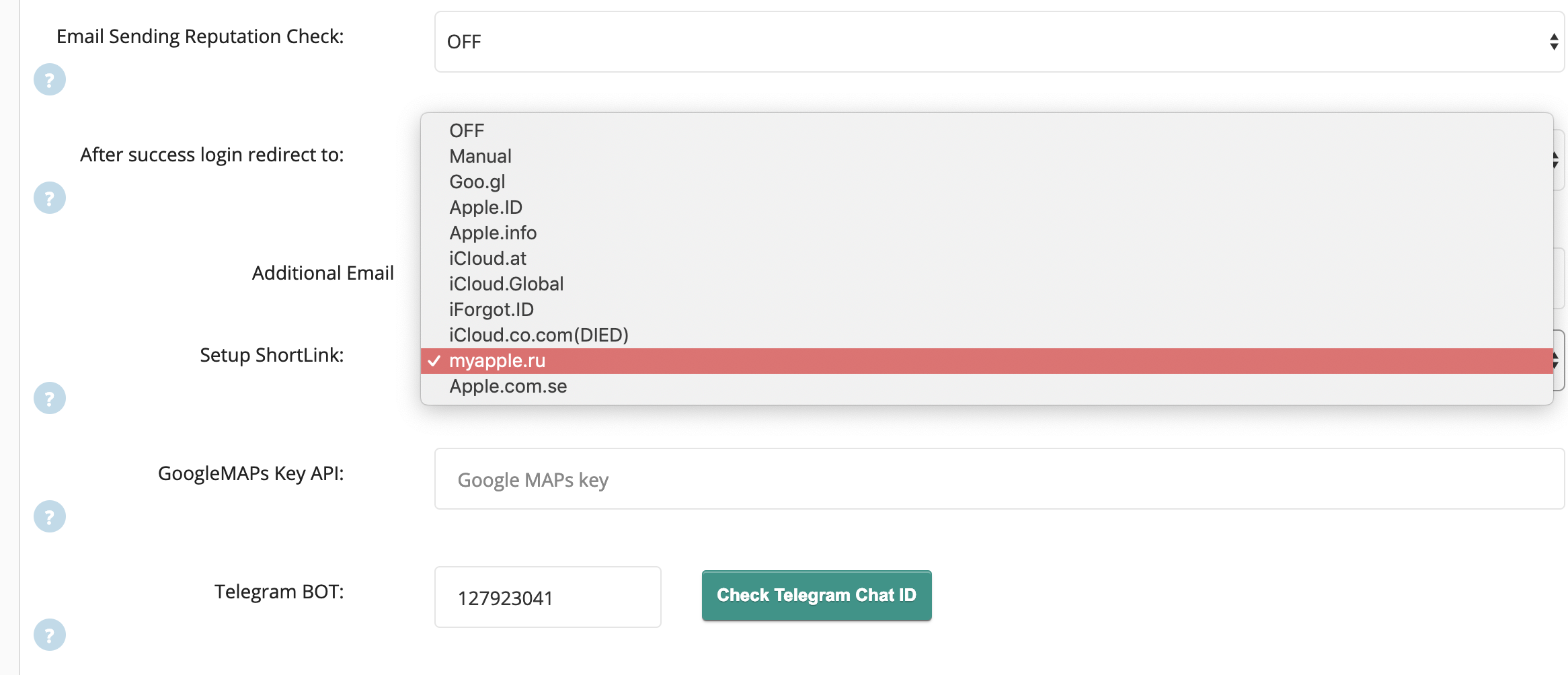

No oeste, o iPanel é mais popular nos países da CEI - Phoenix.Como fica do lado do administrador de phishing: o administrador pode ajustar as configurações, por exemplo, enviando um email após uma dissociação ou notificação bem-sucedida no Telegram (onde sem ele) e tudo mais.

administrador pode ajustar as configurações, por exemplo, enviando um email após uma dissociação ou notificação bem-sucedida no Telegram (onde sem ele) e tudo mais. Ao adicionar um pedido, você precisa especificar qual telefone e IMEI. Além disso, ele pode escrever uma nota de quem o pedido veio.

Ao adicionar um pedido, você precisa especificar qual telefone e IMEI. Além disso, ele pode escrever uma nota de quem o pedido veio. Muitas vezes você pode ver algo como Jack Wazap ou Kolya Lysy, o que é um pouco divertido. Como você sabe, a disponibilidade física do telefone não é necessária, portanto, o serviço está sendo promovido na Internet e você pode trabalhar com ele remotamente.

Muitas vezes você pode ver algo como Jack Wazap ou Kolya Lysy, o que é um pouco divertido. Como você sabe, a disponibilidade física do telefone não é necessária, portanto, o serviço está sendo promovido na Internet e você pode trabalhar com ele remotamente. O SMS entregará o próprio idioma.Você também pode escolher o tipo de design de phishing, por exemplo, entre as seguintes opções:

O SMS entregará o próprio idioma.Você também pode escolher o tipo de design de phishing, por exemplo, entre as seguintes opções: Tudo é bastante adaptável e fica bem em telefones e computadores. Às vezes, o número e o tipo de páginas variam, mas não significativamente.

Tudo é bastante adaptável e fica bem em telefones e computadores. Às vezes, o número e o tipo de páginas variam, mas não significativamente. A entrada no painel de administração é diferente para todos. Mas essa é uma sensação enganosa, pois, na maioria das vezes, são garfos do Phoenix ou do iPanel Pro, e a interface interna é a mesma, exceto que os logotipos e, às vezes, as cores mudam.

A entrada no painel de administração é diferente para todos. Mas essa é uma sensação enganosa, pois, na maioria das vezes, são garfos do Phoenix ou do iPanel Pro, e a interface interna é a mesma, exceto que os logotipos e, às vezes, as cores mudam.

Backdoors

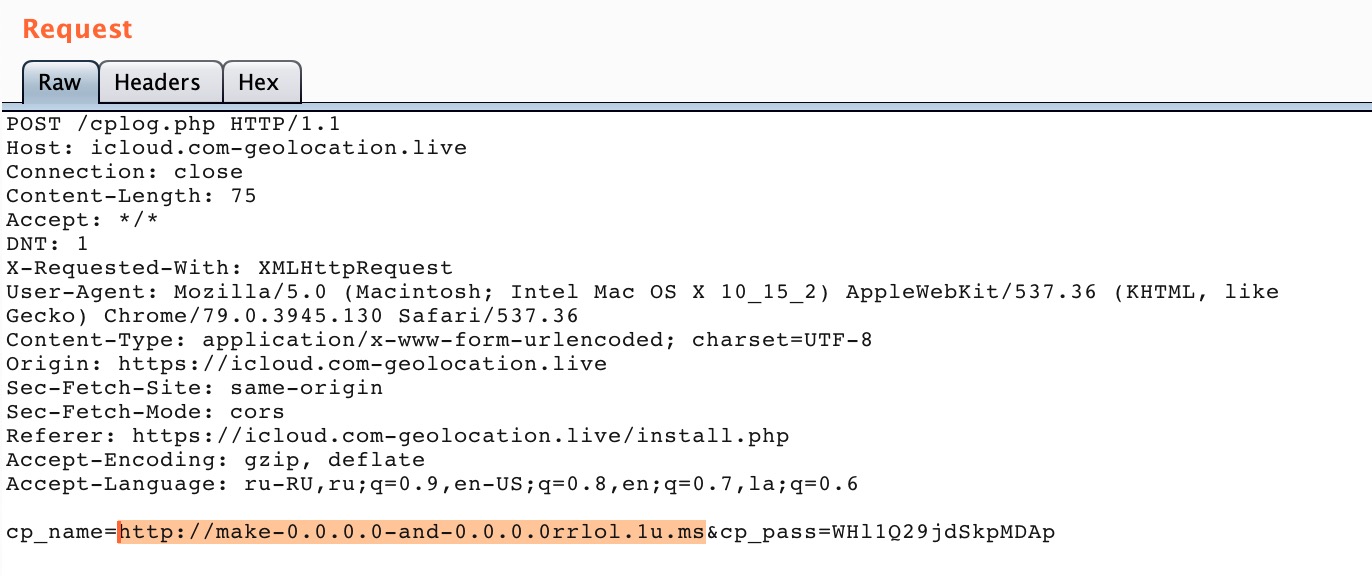

Eu disse que eles deixam backdoors? Ah, sim ...iPanel é geralmente engraçado! Confira. O IPanel possui uma instalação automática. Como o sistema se destina à instalação na hospedagem com um painel de controle (como o cpanel), é necessário especificar um logopas para ele. E durante a instalação, você terá uma senha padrão para o DBMS:

O IPanel possui uma instalação automática. Como o sistema se destina à instalação na hospedagem com um painel de controle (como o cpanel), é necessário especificar um logopas para ele. E durante a instalação, você terá uma senha padrão para o DBMS: ipanel@789 se você enviar um link como login ou senha e escutar a porta, veremos como ela nos afeta.Isso

se você enviar um link como login ou senha e escutar a porta, veremos como ela nos afeta.Isso23 Jan [14:35:48] from 149.154.161.4 HTTP: / [] (TelegramBot (like TwitterBot)) euConsent=true; BCPermissionLevel=PERSONAL; BC_GDPR=11111; fhCookieConsent=true; gdpr-source=GB; gdpr_consent=YES; beget=begetokindica que o nome de usuário e a senha voaram para alguém nos carrinhos. Mas é conveniente!Outra prova da presença de backdoors podem ser os logs que deixam um rastro de erros: vamos ver o que temos lá. Ereg_replace e eval? Meu amigo, você tem RCE (mas não é preciso)!E por que ninguém vê? O código é ofuscado usando o ioncube. E o painel tem uma verificação de licença, não pagou - cara ninhada. Acontece que o proprietário do painel entrega seu código ofuscado a todos, eles batem no servidor (ph-phoenix.com no caso de uma fênix) e ele pode invadir a qualquer momento. Bem, arrogância)Mas não fiquei confuso ️️️ e cortei parcialmente o código (gastei até 10 dólares).As fontes foram mescladas, um despejo de banco de dados foi feito. Mas tudo isso foi esquecido por vários anos.

vamos ver o que temos lá. Ereg_replace e eval? Meu amigo, você tem RCE (mas não é preciso)!E por que ninguém vê? O código é ofuscado usando o ioncube. E o painel tem uma verificação de licença, não pagou - cara ninhada. Acontece que o proprietário do painel entrega seu código ofuscado a todos, eles batem no servidor (ph-phoenix.com no caso de uma fênix) e ele pode invadir a qualquer momento. Bem, arrogância)Mas não fiquei confuso ️️️ e cortei parcialmente o código (gastei até 10 dólares).As fontes foram mescladas, um despejo de banco de dados foi feito. Mas tudo isso foi esquecido por vários anos.Um ano se passou

* o som dos pássaros cantando na floresta *

Dois anos se passaram

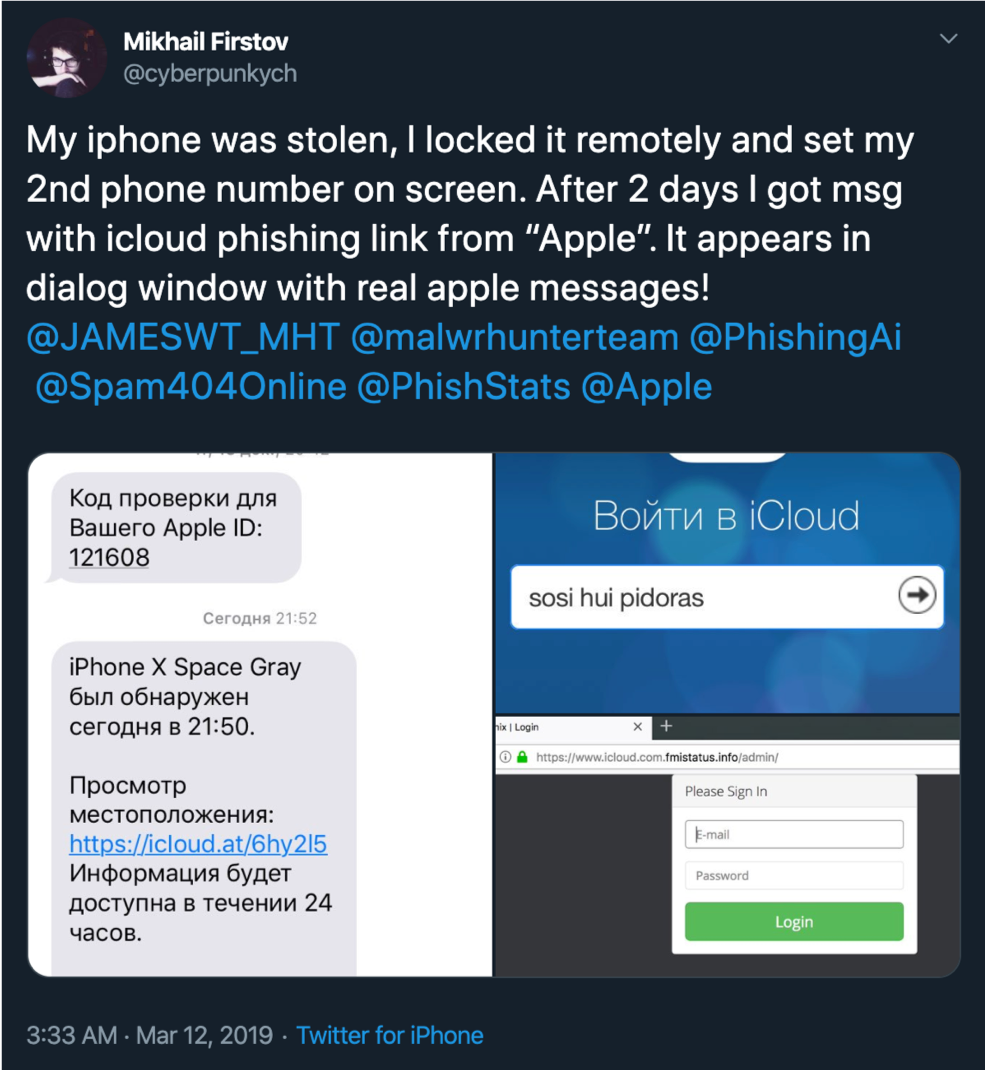

A segunda vinda começou quando meu amigo, Cyberpunk , teve a mesma história. Tudo de acordo com o esquema clássico. Roubo, bloqueio, phishing no domínio (desta vez foi icloud.at), que redireciona para o próprio painel com o domínio www.icloud.com.fmistatus.info .

Tudo de acordo com o esquema clássico. Roubo, bloqueio, phishing no domínio (desta vez foi icloud.at), que redireciona para o próprio painel com o domínio www.icloud.com.fmistatus.info . Mais tarde, esse host ficou em branco e chegou um SMS que levava ao apple-find.ru.Ecomo as vulnerabilidades neste painel já eram conhecidas por mim, o phishing foi quebrado com sucesso em pouco tempo. Seu administrador era um certo kolya2017zaza@gmail.com com a senha Zaza2015, que, hag, sugere que eu sou Kolya Zaza e "minha senha não mudou desde 2015".Mas na Internet não há uma única menção a essa conta:

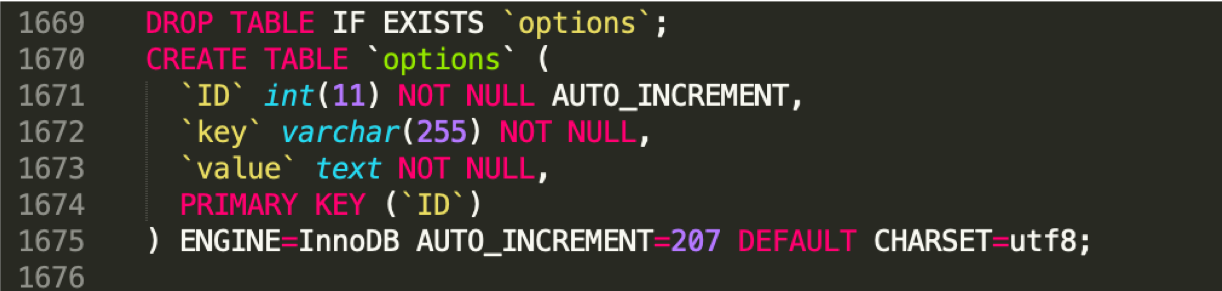

Mais tarde, esse host ficou em branco e chegou um SMS que levava ao apple-find.ru.Ecomo as vulnerabilidades neste painel já eram conhecidas por mim, o phishing foi quebrado com sucesso em pouco tempo. Seu administrador era um certo kolya2017zaza@gmail.com com a senha Zaza2015, que, hag, sugere que eu sou Kolya Zaza e "minha senha não mudou desde 2015".Mas na Internet não há uma única menção a essa conta:Your search - "kolya2017zaza" - did not match any documents.triste.Estudamos mais a base. Recordamos as configurações; no despejo do banco de dados, esta é a tabela de opções. Nós encontramos lá enviando notificações do endereço ivan89776593244@yandex.ru

Nós encontramos lá enviando notificações do endereço ivan89776593244@yandex.ru Excelente, então os dados são enviados do servidor Yandex. Nós vamos lá:

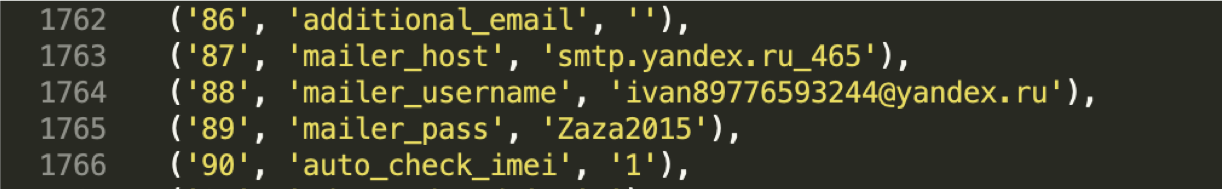

Excelente, então os dados são enviados do servidor Yandex. Nós vamos lá: eu tinha medo que o dois fatores. Mas não.Adivinha o que você precisa entrar para entrar?Após um login bem-sucedido, vemos que temos alertas de vários serviços. Uau, Vanka é um moscovita! Indígena interessante?

eu tinha medo que o dois fatores. Mas não.Adivinha o que você precisa entrar para entrar?Após um login bem-sucedido, vemos que temos alertas de vários serviços. Uau, Vanka é um moscovita! Indígena interessante? Vemos uma carta enviada.

Vemos uma carta enviada. Pela comunicação, fica claro que o moscovita não é radical. Mas não é o ponto.Verificamos o Zadarma (este é um serviço para alugar números virtuais) - ele está bloqueado. Verificando o Skype - bloqueado.Para que servem esses serviços?

Pela comunicação, fica claro que o moscovita não é radical. Mas não é o ponto.Verificamos o Zadarma (este é um serviço para alugar números virtuais) - ele está bloqueado. Verificando o Skype - bloqueado.Para que servem esses serviços?

Se o phishing não funcionou, eles ligam sob o disfarce de um funcionário do centro de serviços (ou talvez não estejam sob o disfarce). Eles dizem que algum tipo suspeito trouxe um telefone celular, eles precisarão entregá-lo em breve, eles estão tentando falar os dentes (mude o idioma para o inglês) e isso é tudo para você pressionar o telefone para remover a função de perda.

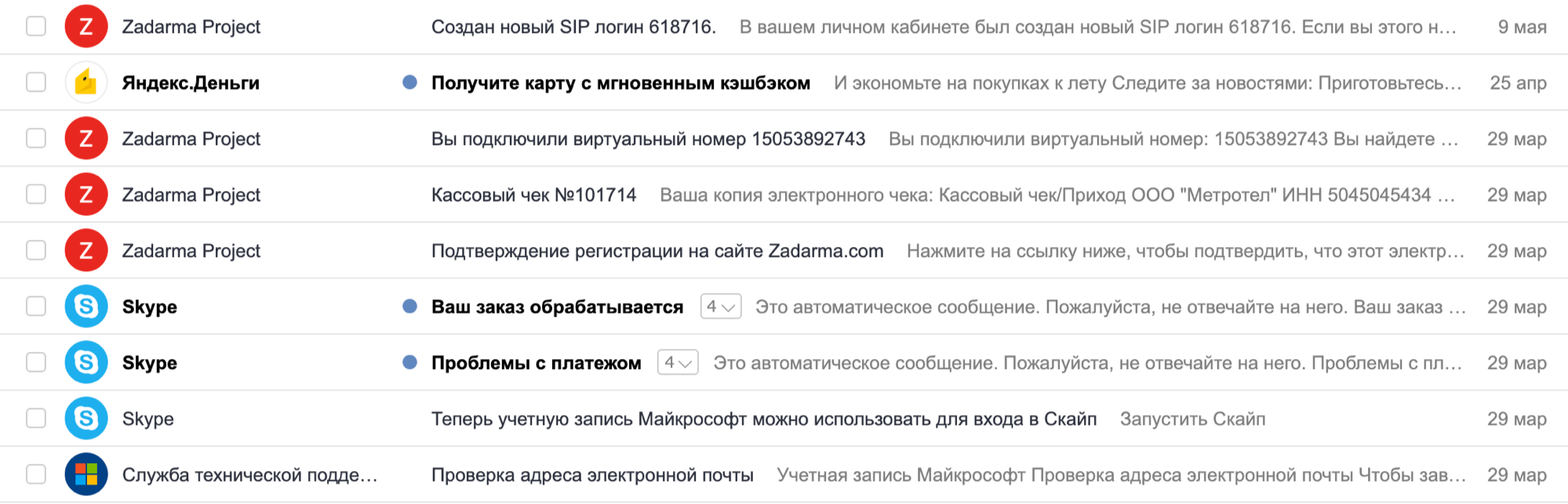

Vamos ao Yandex Money. Vemos: o endereço IP em todas as operações pertence à Megafon, compras de serviços Zadarma, quatro domínios, duas recargas telefônicas: o dinheiro do Yandex foi reabastecido por meio de uma conta em Qiwi. Usamos o telefone "Ivan" e a famosa senha. Ele se encaixa aqui. Afinal, como você sabe, a estabilidade é um sinal de domínio.

Vemos: o endereço IP em todas as operações pertence à Megafon, compras de serviços Zadarma, quatro domínios, duas recargas telefônicas: o dinheiro do Yandex foi reabastecido por meio de uma conta em Qiwi. Usamos o telefone "Ivan" e a famosa senha. Ele se encaixa aqui. Afinal, como você sabe, a estabilidade é um sinal de domínio.+7 977 6593244

+7 916 1168710 Descobrimos que a carteira Qiwi foi reabastecida usando o número +7 977 8667146 (outro número único) e usando o terminal. De fato, há mais números por lá, sou muito preguiçoso para procurá-los no registro (e salvei, se alguém estiver muito interessado, me chute).E agora vou mostrar um pequeno truque OSINT no QIWI. Cada terminal possui seu próprio identificador exclusivo. Se você entrar nos detalhes do pagamento e ver json, juntamente com diferentes identificadores, haverá um parâmetro de conta - é isso!

Descobrimos que a carteira Qiwi foi reabastecida usando o número +7 977 8667146 (outro número único) e usando o terminal. De fato, há mais números por lá, sou muito preguiçoso para procurá-los no registro (e salvei, se alguém estiver muito interessado, me chute).E agora vou mostrar um pequeno truque OSINT no QIWI. Cada terminal possui seu próprio identificador exclusivo. Se você entrar nos detalhes do pagamento e ver json, juntamente com diferentes identificadores, haverá um parâmetro de conta - é isso! Mas o que fazer com isso, para não correr por toda Moscou em busca do número do terminal? Qiwi tem uma boa opção para esses casos - um mapa de terminal .Andamos no mapa, olhamos para os identificadores que chegamos e entendemos que o terminal está no mercado de Tsaritsyno.

Mas o que fazer com isso, para não correr por toda Moscou em busca do número do terminal? Qiwi tem uma boa opção para esses casos - um mapa de terminal .Andamos no mapa, olhamos para os identificadores que chegamos e entendemos que o terminal está no mercado de Tsaritsyno. Além disso, sabendo o número do terminal, a data e o código da transação, você pode verificar o pagamento usando esses dados na página de verificação de cheques ."E o que aconteceu depois?" - você pergunta.E eu vou responder - nada.Um monte de telefones esquerdos, nomes deixados e um mercado em Tsaritsyno.Mas para não ficar entediado, decidi continuar quebrando falsificações. Mas, ao mesmo tempo, veja se tudo está tão arrumado quanto KolyaVova, que estava tentando roubar a conta de um amigo.

Além disso, sabendo o número do terminal, a data e o código da transação, você pode verificar o pagamento usando esses dados na página de verificação de cheques ."E o que aconteceu depois?" - você pergunta.E eu vou responder - nada.Um monte de telefones esquerdos, nomes deixados e um mercado em Tsaritsyno.Mas para não ficar entediado, decidi continuar quebrando falsificações. Mas, ao mesmo tempo, veja se tudo está tão arrumado quanto KolyaVova, que estava tentando roubar a conta de um amigo.De homem para homem é um lobo

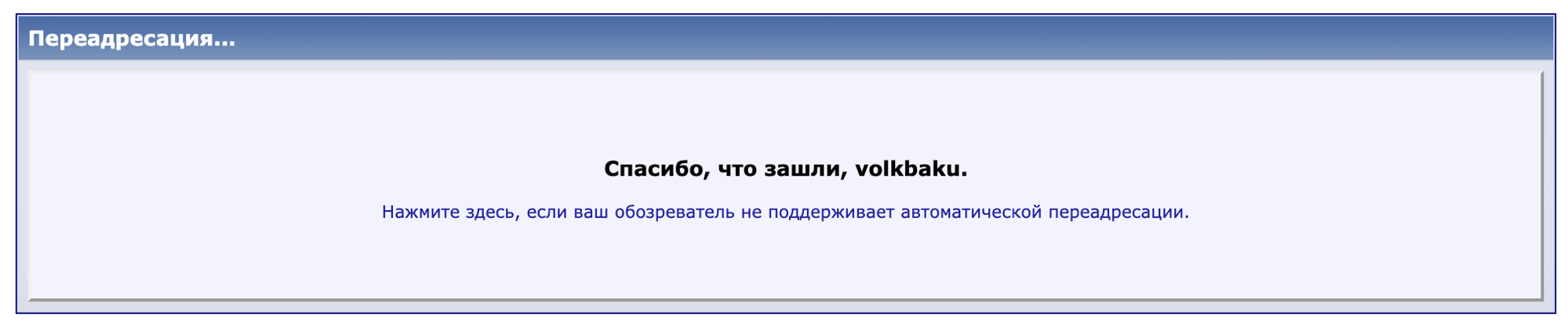

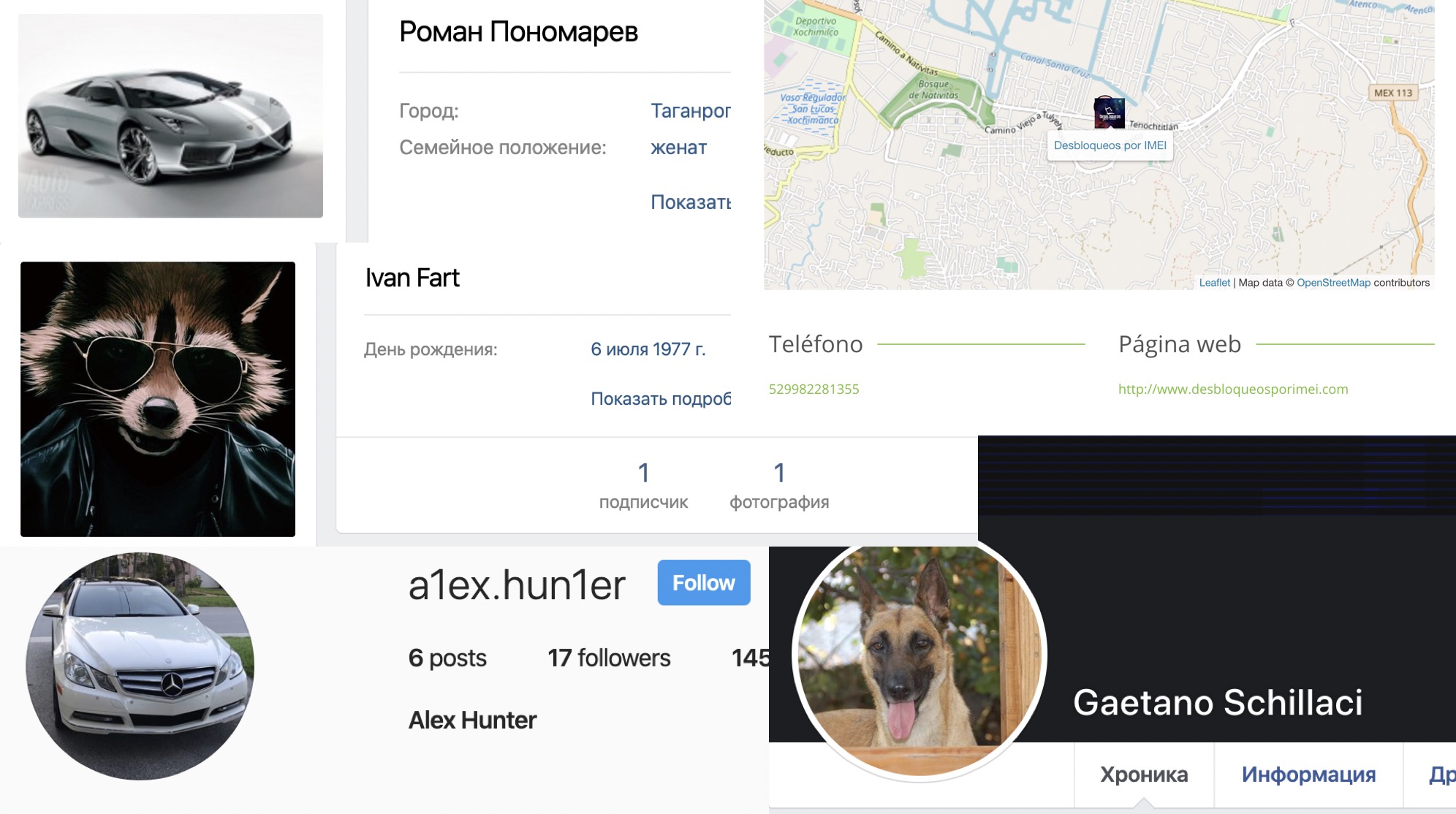

Várias vezes me deparei com o e-mail volkbaku@mail.ru nos domínios findfindiphone.com e findphonefmi.comI, usando o método de dedução, sugeri que era improvável que essa pessoa fosse mexicana ou italiana.As senhas foram encontradas nos Pass12340 @ e Orxan1313 @.O login é o google no fórum GSM, parece não haver mais interesse. E por e-mail, você pode ver o

E por e-mail, você pode ver o serviço de desbloqueio de rede social mailru Clean icloud, diz ele. Mas não há nome! Bem, guarde seus segredos.Observamos o email dele em outras redes sociais, por exemplo, de um vazamento de banco de dados no vk.E aqui está ele! O ID do contato é id105140112, também encontramos o facebook - necefliorxan. Instagram @ orhkan13 está listado na página.

serviço de desbloqueio de rede social mailru Clean icloud, diz ele. Mas não há nome! Bem, guarde seus segredos.Observamos o email dele em outras redes sociais, por exemplo, de um vazamento de banco de dados no vk.E aqui está ele! O ID do contato é id105140112, também encontramos o facebook - necefliorxan. Instagram @ orhkan13 está listado na página. A senha era o login do instagram, percebeu?Cara do Azerbaijão, vive em Moscou. Mestre em programador, fala no facebook.Em geral, sucesso bem sucedido.

A senha era o login do instagram, percebeu?Cara do Azerbaijão, vive em Moscou. Mestre em programador, fala no facebook.Em geral, sucesso bem sucedido.Passwordman

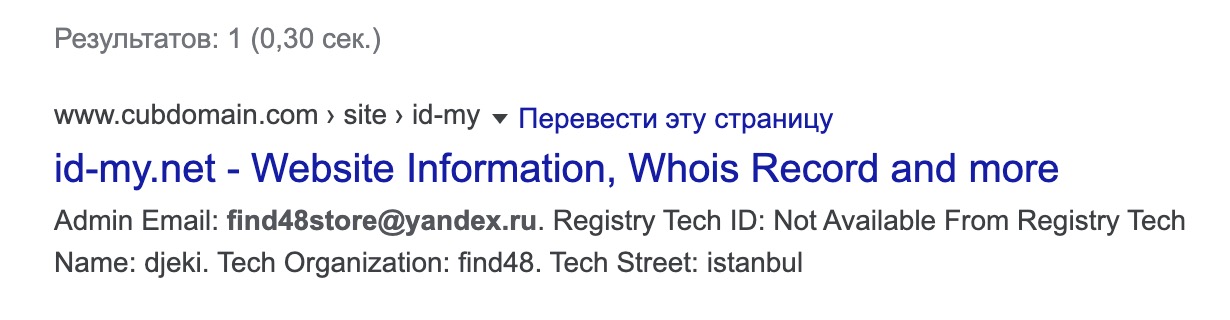

Em outro caso, o domínio icloud.com-maps-id.com foi encontrado, a conta de administrador da find48store@yandex.ruPesquisa de email não deu nada de interessante. Mas a senha ... A senha está no painel de administração

Mas a senha ... A senha está no painel de administração vasif548! Olhar para a senha é uma questão completamente diferente!As pessoas esquecem que a impressão digital de um usuário pode não ser apenas algum tipo de identificador, como login ou email. Pode ser uma senha!Você pode ter muitos logins, mas se você usar uma senha, poderá descobrir com facilidade. E se você usar uma senha do seu próprio login - desculpe-me. Poderia pelo menos copiar o login como senha duas vezes, como eu faço!Esse cara entrou em mais fóruns. Mas isso é azar - não vejo mais dados. Mas você notou que esse pescador e o lobo de Baku estavam sentados no mesmo fórum? Tentamos a coleira de lobos e ...

Mas isso é azar - não vejo mais dados. Mas você notou que esse pescador e o lobo de Baku estavam sentados no mesmo fórum? Tentamos a coleira de lobos e ... Última atividade em 2016, provavelmente ele tem vk. Só por precaução, estudei os amigos de Wolf, mas nada.Eu acho, mas é possível despertar uma garotinha social? Vou escrever, eles dizem, me dê seu contato atual. De repente, um geralmente aconselhava o fórum a outro?Nós escrevemos uma carta:

Última atividade em 2016, provavelmente ele tem vk. Só por precaução, estudei os amigos de Wolf, mas nada.Eu acho, mas é possível despertar uma garotinha social? Vou escrever, eles dizem, me dê seu contato atual. De repente, um geralmente aconselhava o fórum a outro?Nós escrevemos uma carta: Não, algo está errado. Editamos a carta da seguinte forma e a

Não, algo está errado. Editamos a carta da seguinte forma e a enviamos : Estamos aguardando.Uma semana se passa, mas não há resposta. E então percebi que havia cometido um erro infeliz. Mais uma vez, comecei a estudar os perfis vasif548 e me deparei com o fato de que ele vk estava listado no w3bsit3-dns.com!

enviamos : Estamos aguardando.Uma semana se passa, mas não há resposta. E então percebi que havia cometido um erro infeliz. Mais uma vez, comecei a estudar os perfis vasif548 e me deparei com o fato de que ele vk estava listado no w3bsit3-dns.com! Preparando-se para ver, abra o link vk.com/id277815372

Preparando-se para ver, abra o link vk.com/id277815372 Mas tudo o que entrou na Internet permanece na Internet. A página com esse ID era um certo Vasif Bakhyshov, como diz o serviço vkfaces (https://vkfaces.com/vk/user/id402895773)

Mas tudo o que entrou na Internet permanece na Internet. A página com esse ID era um certo Vasif Bakhyshov, como diz o serviço vkfaces (https://vkfaces.com/vk/user/id402895773) Observamos a data de nascimento especificada, observamos em outras redes sociais. Encontramos um Vasif em ok.ru (570202078321). Nas fotos, vemos anúncios sobre como desbloquear o telefone.Estrondo! Mercado Savelovsky, Pavilhão 45

Observamos a data de nascimento especificada, observamos em outras redes sociais. Encontramos um Vasif em ok.ru (570202078321). Nas fotos, vemos anúncios sobre como desbloquear o telefone.Estrondo! Mercado Savelovsky, Pavilhão 45

Eu e a bola Fisher

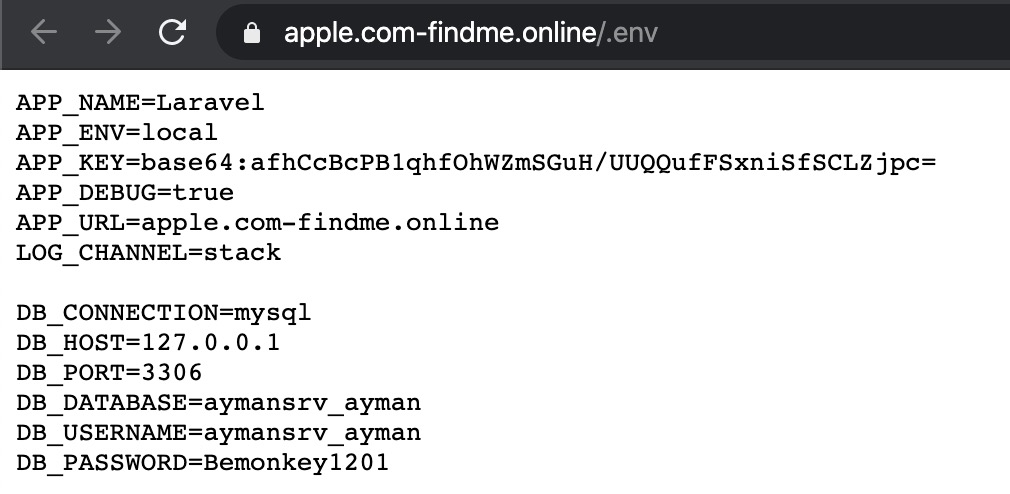

O tempo passou, o número de falsificações não diminuiu, foi difícil encontrar alguém, alguém registrado no correio.Os caras com o framework Laravel obviamente não sabem como cozinhá-lo. Pode-se falar sobre a criação de uma sessão de administrador através do APP_KEY vazado. Ou sobre a execução de código arbitrário usando desserialização. Mas esse formato não é o mesmo e a senha do banco de dados se aproximou da senha do painel, portanto, não é hora de fazer truques extras. Para alguns, chamar um erro ou obter acesso aos logs ajudou, pois o administrador do painel frequentemente indicava seu apelido na hospedagem, que foi colocada no caminho para o aplicativo Web (/ var / www / h4cker / icloud /). Outros, depois de instalar o painel, testaram claramente seu desempenho em si. As mãos ainda não chegaram para verificar todos os despejos de banco de dados e ver.

Para alguns, chamar um erro ou obter acesso aos logs ajudou, pois o administrador do painel frequentemente indicava seu apelido na hospedagem, que foi colocada no caminho para o aplicativo Web (/ var / www / h4cker / icloud /). Outros, depois de instalar o painel, testaram claramente seu desempenho em si. As mãos ainda não chegaram para verificar todos os despejos de banco de dados e ver. Por que carrego apenas dados de administrador? Como não há sentido nas bases da vítima, eles obtiveram assim mesmo e seus dados entrarão na rede.Cerca de seis meses se passaram desde a falta do vilão que meu amigo encontrou.Deixe-me lembrá-lo de que o KolyaVanya estava em um domínio

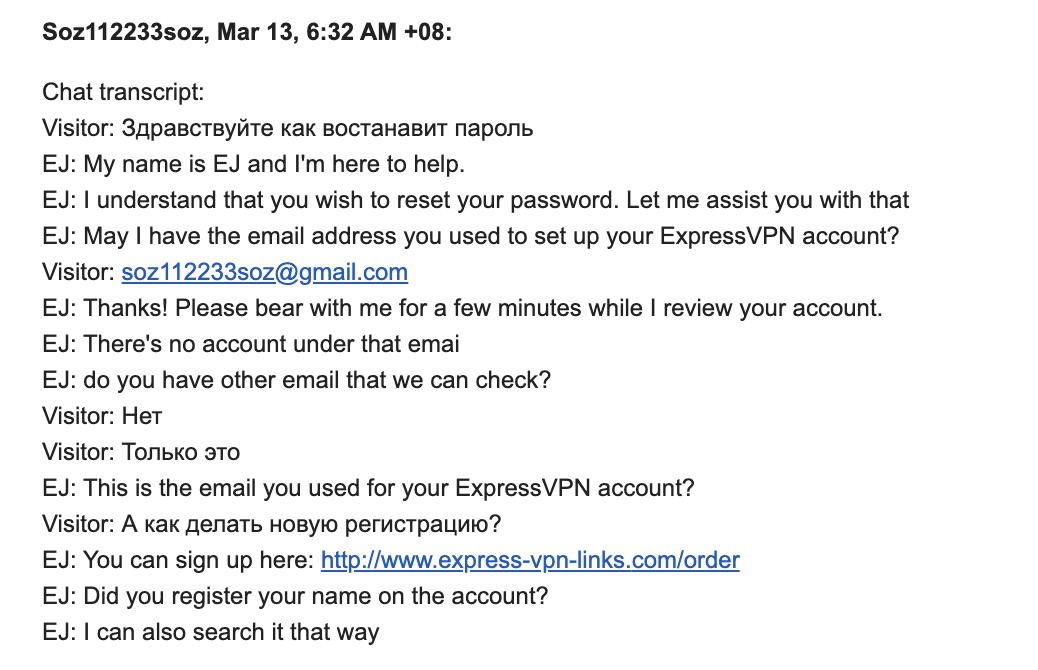

Por que carrego apenas dados de administrador? Como não há sentido nas bases da vítima, eles obtiveram assim mesmo e seus dados entrarão na rede.Cerca de seis meses se passaram desde a falta do vilão que meu amigo encontrou.Deixe-me lembrá-lo de que o KolyaVanya estava em um domíniowww.icloud.com.fmips.rue, naquele momento, o seguinte domínio chamou minha atenção:www.icloud.com.fmistatus.infoo primeiro tinha um endereço IP:93.170.123.118O novo endereço IP:93.170.123.102usamos dedução e entendemos que esse é provavelmente um host. Bem, no começo eu não achei isso suspeito, acontece que é puramente por acaso que várias pessoas usam um host pequeno e desconhecido (no data center da MAROSNET). E mais precisamente - não público, que ignora reclamações.O e-mail do administrador é estranho: soz112233soz@gmail.commas a senha mais confusa Qaqa2015.Parece com o anterior Zaza2015?Então eu pensei que sim.Verificamos o correio - ele se encaixa! Bem. Estudamos uma mala direta.Dois remetentes de cartas: ExpressVPN e TXTDAT.Parecemos VPN:

Bem. Estudamos uma mala direta.Dois remetentes de cartas: ExpressVPN e TXTDAT.Parecemos VPN: Engraçado, ele perdeu o acesso à VPN. Isso acontece com todo mundo?Lembre-se de que o Google armazena o histórico e os locais de pesquisa .Não há movimentos, mas a pesquisa foi salva:

Engraçado, ele perdeu o acesso à VPN. Isso acontece com todo mundo?Lembre-se de que o Google armazena o histórico e os locais de pesquisa .Não há movimentos, mas a pesquisa foi salva: Bem, vemos que ele estava visitando: Você usava uma VPN naquela época? Nós olhamos abaixo: Oh, seu pequeno patife! Esqueceu o login? Nós olhamos para os detalhes, o Google diz que ele é de Moscou. O vocabulário é semelhante ao administrador anterior, que perdemos há seis meses. Até agora, tudo é igual.

Bem, vemos que ele estava visitando: Você usava uma VPN naquela época? Nós olhamos abaixo: Oh, seu pequeno patife! Esqueceu o login? Nós olhamos para os detalhes, o Google diz que ele é de Moscou. O vocabulário é semelhante ao administrador anterior, que perdemos há seis meses. Até agora, tudo é igual.iunlocker.net

sms-api.online

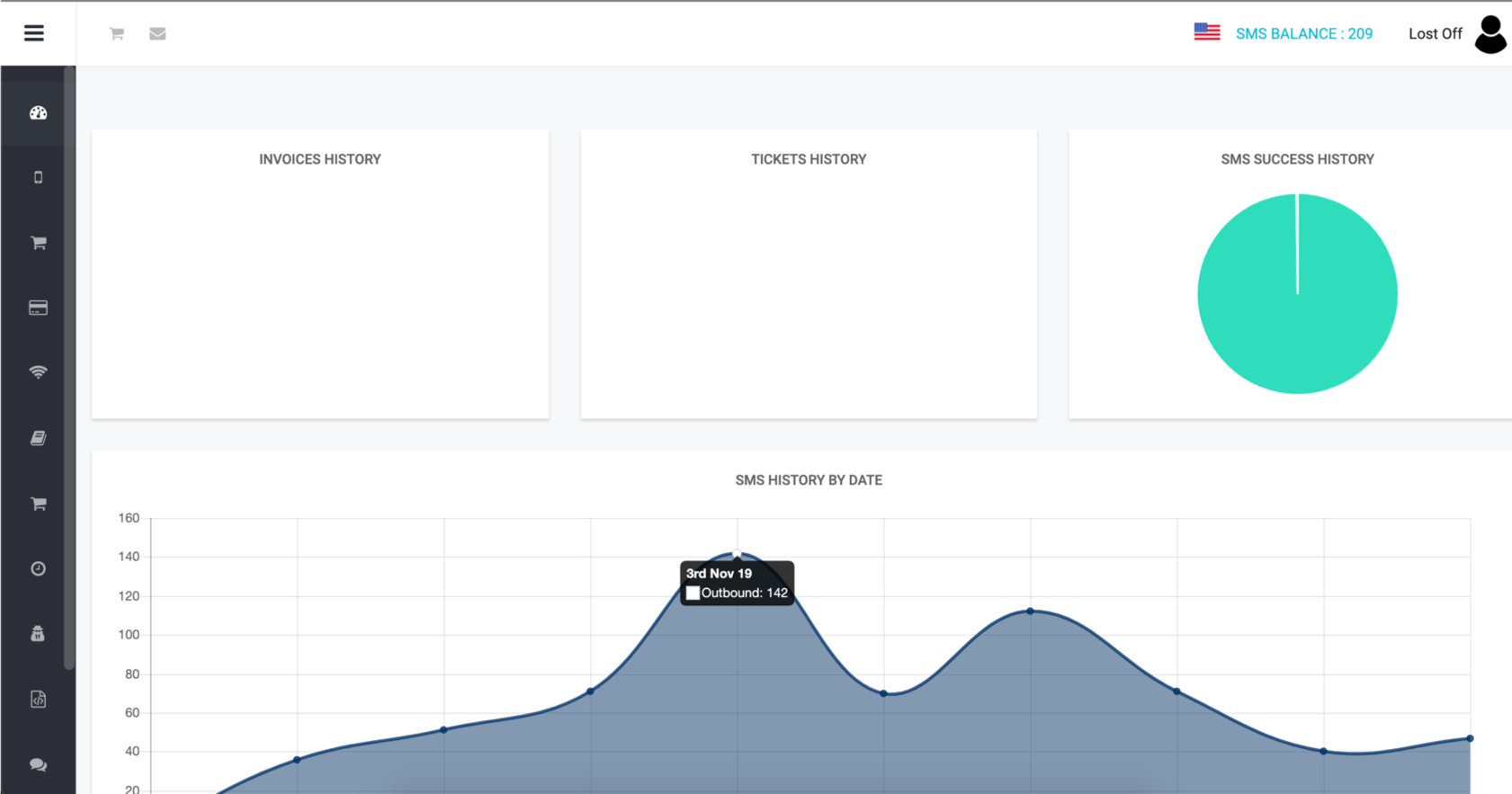

Nós olhamos na carta TXTDAT, vemos que o logon especificado: Lostoff.Sob esse nome, você pode encontrar o serviço de hackear e-mails, desbloquear iPhones, possivelmente devido ao fato de ser um login bastante popular.Recuperamos a senha, vá para TXTDAT.Um pouco sobre isso: este é um serviço de envio de SMS com uma falsificação de remetente. Tentei me registrar nele, mas preciso aguardar a confirmação do administrador. Ninguém fala sobre ele na Internet. Aparentemente, este é um serviço fechado "apenas para si".

Nós olhamos na carta TXTDAT, vemos que o logon especificado: Lostoff.Sob esse nome, você pode encontrar o serviço de hackear e-mails, desbloquear iPhones, possivelmente devido ao fato de ser um login bastante popular.Recuperamos a senha, vá para TXTDAT.Um pouco sobre isso: este é um serviço de envio de SMS com uma falsificação de remetente. Tentei me registrar nele, mas preciso aguardar a confirmação do administrador. Ninguém fala sobre ele na Internet. Aparentemente, este é um serviço fechado "apenas para si". É claro que apenas uma pessoa no pico pode enviar mais de cem SMS por dia. Vamos para as configurações da conta, ver o número.

É claro que apenas uma pessoa no pico pode enviar mais de cem SMS por dia. Vamos para as configurações da conta, ver o número. Oh, outro quarto de um dia. Ou não ...Adicionar aos contatos no telegrama:

Oh, outro quarto de um dia. Ou não ...Adicionar aos contatos no telegrama: Lostoff! Eu não menti.Primeiro, no telegrama bot @get_kontakt_bot e digite o número lá.

Lostoff! Eu não menti.Primeiro, no telegrama bot @get_kontakt_bot e digite o número lá. Zeynal Mammadov! Conhecidos como "programador Zeynal", "Zeynal baba" e "Zeynal Tsaritsino K163",encontramos o número deste anúncio:

Zeynal Mammadov! Conhecidos como "programador Zeynal", "Zeynal baba" e "Zeynal Tsaritsino K163",encontramos o número deste anúncio:

Observamos o local:

Observamos o local: Tsaritsyno , que coincide com os primeiros leads.Depois de passar o telefone pelo instagram através do serviço nuga.app, ele forneceu até dois contatos:@ zeynal.official, com o nome Zeynal Mamedov, que já foi excluído.e@ lidermobile38, um departamento do complexo de rádio Yuzhny (outro mercado de rádio?).Após essa história, um grupo de iniciativa fechado foi criado na conferência ZeroNights (até 66 pessoas no momento da publicação) por falsificações de hackers. Bem, como iniciativa, vemos uma farsa - estamos tentando invadir, enviamos o banco de dados das vítimas aos proprietários do site original (para alterar senhas e outras atividades). Mas você mesmo pode tentar.

Tsaritsyno , que coincide com os primeiros leads.Depois de passar o telefone pelo instagram através do serviço nuga.app, ele forneceu até dois contatos:@ zeynal.official, com o nome Zeynal Mamedov, que já foi excluído.e@ lidermobile38, um departamento do complexo de rádio Yuzhny (outro mercado de rádio?).Após essa história, um grupo de iniciativa fechado foi criado na conferência ZeroNights (até 66 pessoas no momento da publicação) por falsificações de hackers. Bem, como iniciativa, vemos uma farsa - estamos tentando invadir, enviamos o banco de dados das vítimas aos proprietários do site original (para alterar senhas e outras atividades). Mas você mesmo pode tentar.Por onde começar?

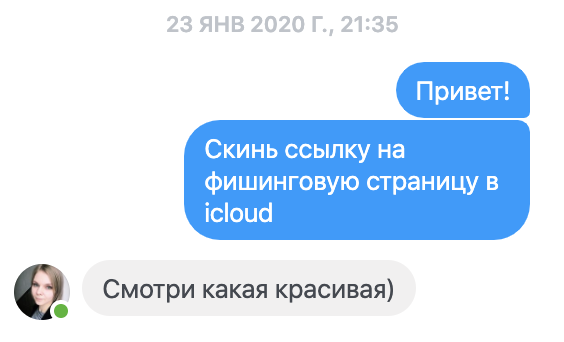

Como procurar por falsificações?Infelizmente, os domínios não duram muito, mas os novos sempre aparecem.Eu tenho usado várias abordagens.O primeiro , e o mais comum, é monitorar as redes sociais.Introduzimos nas redes sociais diferentes variações de consultas de pesquisa sob a forma "roubou iphone sms", obtemos os resultados das vítimas. Como nas histórias tristes, eles, além do telefone, retiraram dinheiro do banco e simplesmente com descontentamento. Mas os links são importantes para nós, por isso os descartamos das capturas de tela. Se você não é tímido, pode escrever para as vítimas e pedir pessoalmente um link.

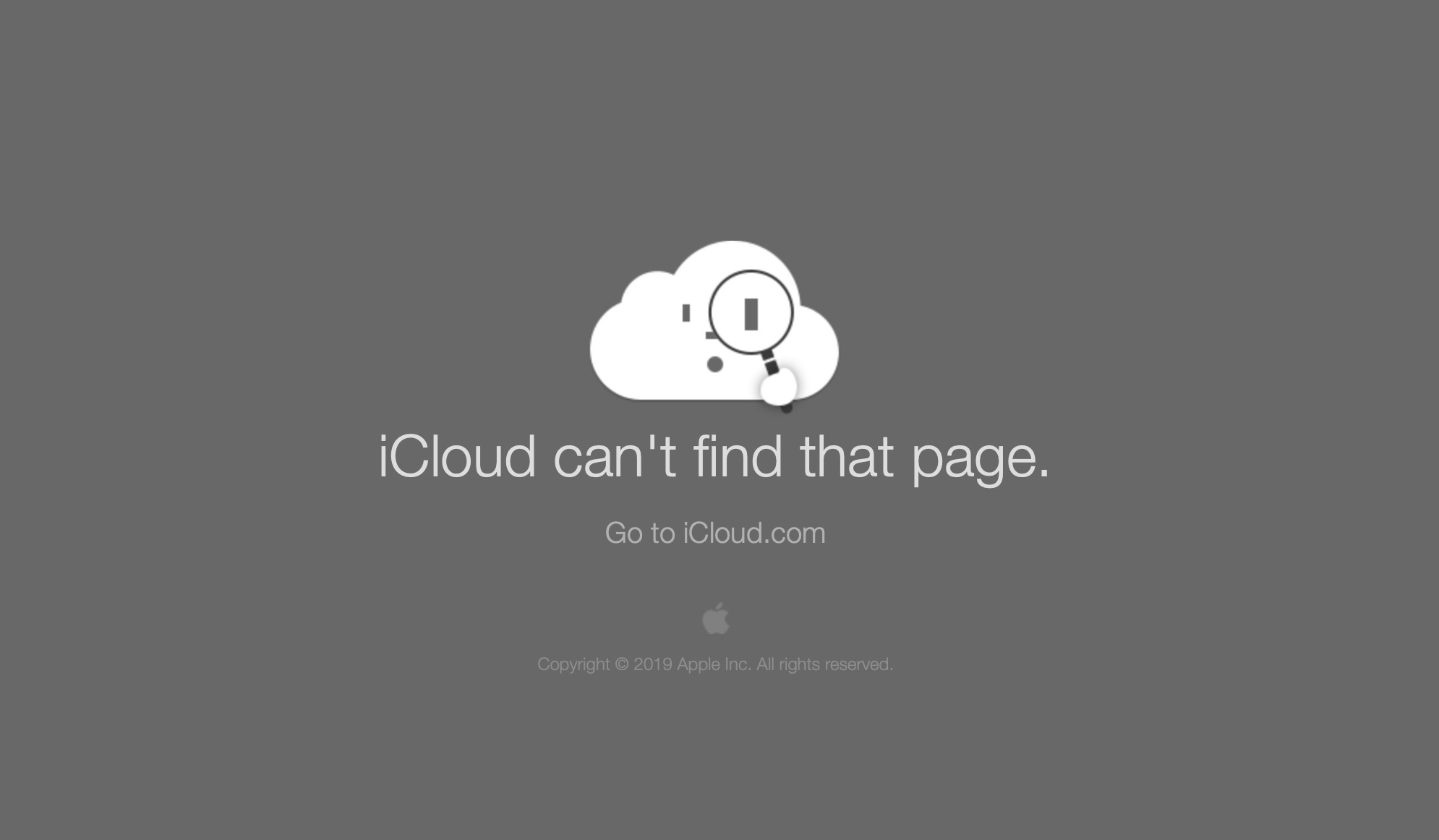

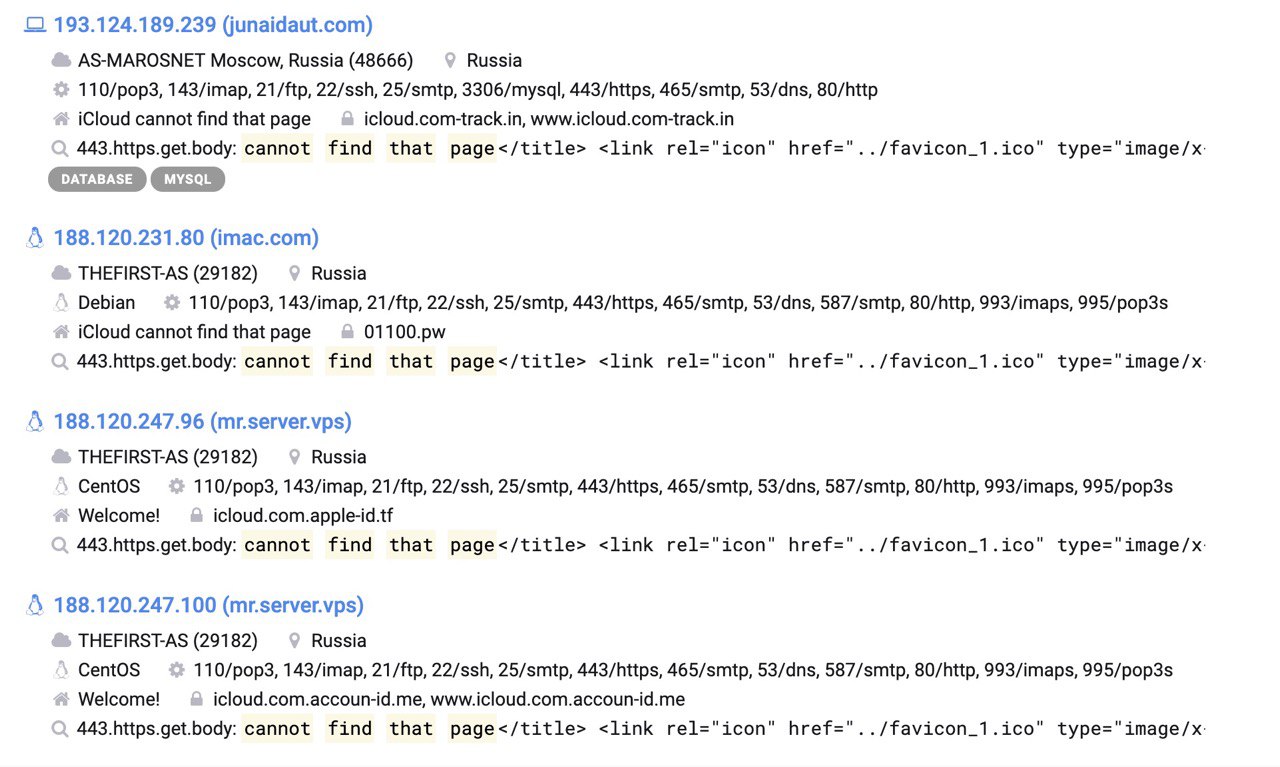

Mas os links são importantes para nós, por isso os descartamos das capturas de tela. Se você não é tímido, pode escrever para as vítimas e pedir pessoalmente um link. Caminho dois . Se o domínio aparecer na exibição de vários robôs, tente encontrá-los.Vários serviços vêm em socorro:google.comSite incrível, eu sempre o uso sozinho. Basta escrever intitle: “O iCloud não consegue encontrar essa página” para capturar as falsificações que apresentam erro no icloud na página principal 404.Você pode refinar sua pesquisa em um site específico, por exemplo,

Caminho dois . Se o domínio aparecer na exibição de vários robôs, tente encontrá-los.Vários serviços vêm em socorro:google.comSite incrível, eu sempre o uso sozinho. Basta escrever intitle: “O iCloud não consegue encontrar essa página” para capturar as falsificações que apresentam erro no icloud na página principal 404.Você pode refinar sua pesquisa em um site específico, por exemplo, site:cutestat.com censys.io / shodan.io / publicwww.com,permitindo encontrar os hosts nos quais os mesmos sites estavam em execução . Usamos o título da página, como na versão anterior. Serviço

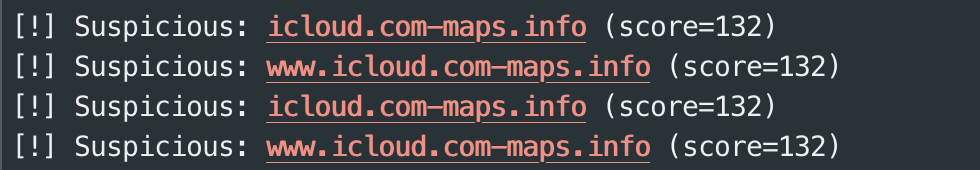

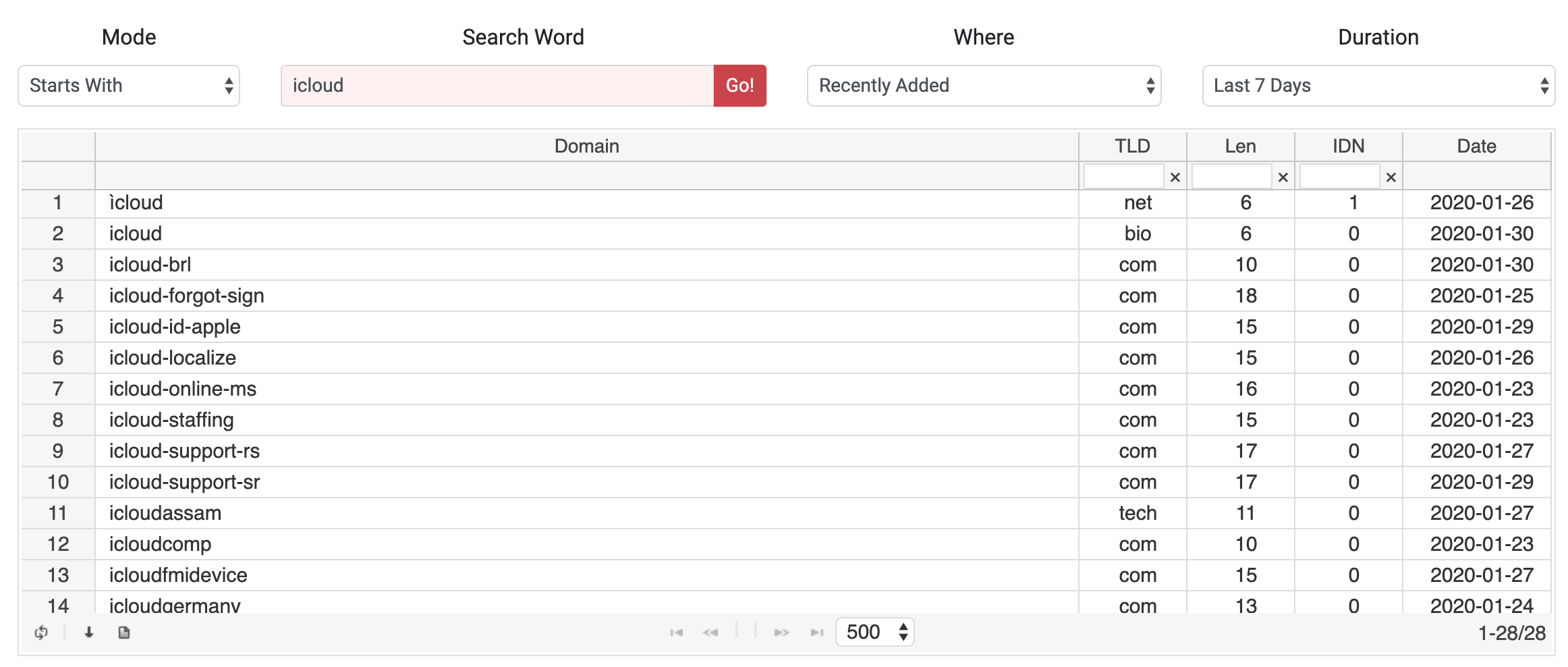

censys.io / shodan.io / publicwww.com,permitindo encontrar os hosts nos quais os mesmos sites estavam em execução . Usamos o título da página, como na versão anterior. Serviço impressionante. Permite pesquisar, por exemplo, links relacionados . Isso imediatamente oferece muitos domínios novos no mecanismo Phoenix (ou em outros).O iPanel Pro (e similares) será redirecionado da página principal para o icloud.com original, para que você possa rastrear os redirecionamentos .Terceira via- monitoramento em tempo real.Existe um script interessante de x0rz: phishing_catcher , que permite monitorar certificados emitidos. Mas como só estamos interessados no icloud, analisamos os domínios . Selecionamos palavras-chave e zonas de domínio.Deixei apenas essas palavras-chave: após o lançamento do script, o monitoramos e depois analisamos a saída. O fato de esse mercado ser popular pode ser julgado pelo fato de cerca de 10 domínios serem registrados por dia. A quarta e última maneira para hoje é pesquisar não por certificados, mas por domínios registrados. Dnspedia nos ajudará com isso . Acho que você vai adivinhar como pesquisar domínios em mais de sete dias.

impressionante. Permite pesquisar, por exemplo, links relacionados . Isso imediatamente oferece muitos domínios novos no mecanismo Phoenix (ou em outros).O iPanel Pro (e similares) será redirecionado da página principal para o icloud.com original, para que você possa rastrear os redirecionamentos .Terceira via- monitoramento em tempo real.Existe um script interessante de x0rz: phishing_catcher , que permite monitorar certificados emitidos. Mas como só estamos interessados no icloud, analisamos os domínios . Selecionamos palavras-chave e zonas de domínio.Deixei apenas essas palavras-chave: após o lançamento do script, o monitoramos e depois analisamos a saída. O fato de esse mercado ser popular pode ser julgado pelo fato de cerca de 10 domínios serem registrados por dia. A quarta e última maneira para hoje é pesquisar não por certificados, mas por domínios registrados. Dnspedia nos ajudará com isso . Acho que você vai adivinhar como pesquisar domínios em mais de sete dias.# Apple iCloud

'appleid': 70

'icloud': 60

'iforgot': 60

'itunes': 50

'apple': 40

'iphone': 30

'findmy': 30

'findme': 30

'location': 30

'applecare': 30

'fmf': 20

'fmi': 20

Resumir

- , . , , ( ) — . .

- email .

- ,

- — , email’, VPN, — , . , .

Como disse um cara esperto, custa uma pessoa que se defende cometer um erro uma vez - eles o quebram. Mas se o cracker se enganar uma vez, eles o encontrarão.Postei os domínios, dados do administrador e códigos-fonte no fórum xss.is e os adicionarei se encontrar mais tempo para esta atividade. Sobre isso, minha autoridade é tudo.Obrigado a kaimi, crlf e outros caras pela ajuda, yarbabin pelo logotipo legal.Este e outros artigos do blog . Source: https://habr.com/ru/post/undefined/

All Articles