Vulnerabilidades na rede 5G

Enquanto os entusiastas se impressionam com a introdução maciça de redes de quinta geração, os cibercriminosos estão esfregando as mãos em antecipação a novas oportunidades de lucro. Apesar de todos os esforços dos desenvolvedores, a tecnologia 5G contém vulnerabilidades, cuja detecção é complicada pela falta de experiência no novo ambiente. Examinamos uma pequena rede 5G e identificamos três tipos de vulnerabilidades, as quais discutiremos neste post.

Enquanto os entusiastas se impressionam com a introdução maciça de redes de quinta geração, os cibercriminosos estão esfregando as mãos em antecipação a novas oportunidades de lucro. Apesar de todos os esforços dos desenvolvedores, a tecnologia 5G contém vulnerabilidades, cuja detecção é complicada pela falta de experiência no novo ambiente. Examinamos uma pequena rede 5G e identificamos três tipos de vulnerabilidades, as quais discutiremos neste post.Objeto de estudo

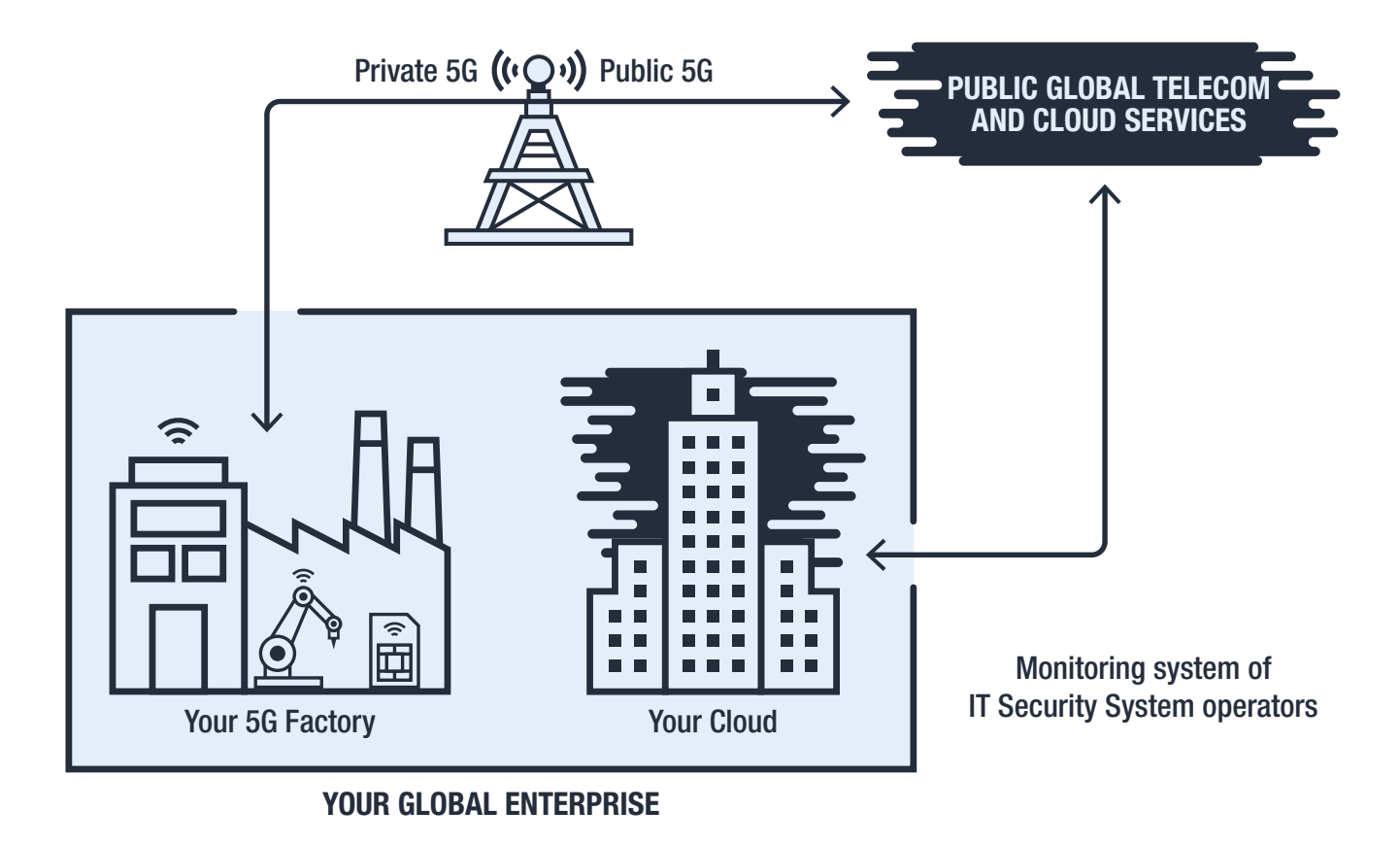

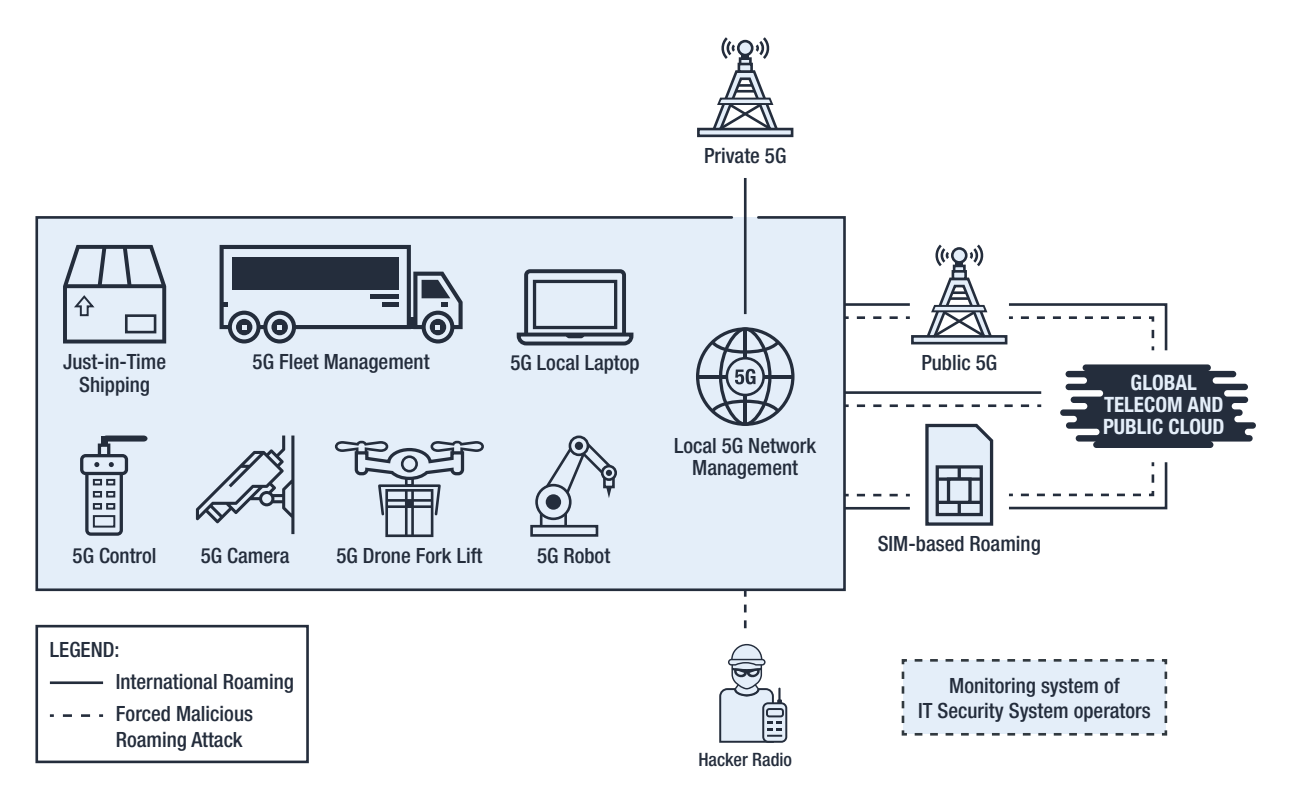

Considere o exemplo mais simples: uma rede de campus 5G não pública (Rede Não Pública, NPN) conectada ao mundo externo por meio de canais de comunicação públicos. São essas redes em um futuro próximo que serão usadas como típica em todos os países incluídos na corrida 5G. O ambiente potencial para implantar redes dessa configuração são empresas "inteligentes", cidades "inteligentes", escritórios de grandes empresas e outros locais semelhantes com um alto grau de controlabilidade. Infraestrutura NPN: a rede fechada da empresa está conectada à rede 5G global por meio de canais públicos. Fonte: Trend MicroDiferentemente das redes de quarta geração, as redes 5G são focadas no processamento de dados em tempo real, portanto, sua arquitetura se assemelha a um bolo de várias camadas. A separação em níveis permite simplificar a interação padronizando a API para interação entre camadas.

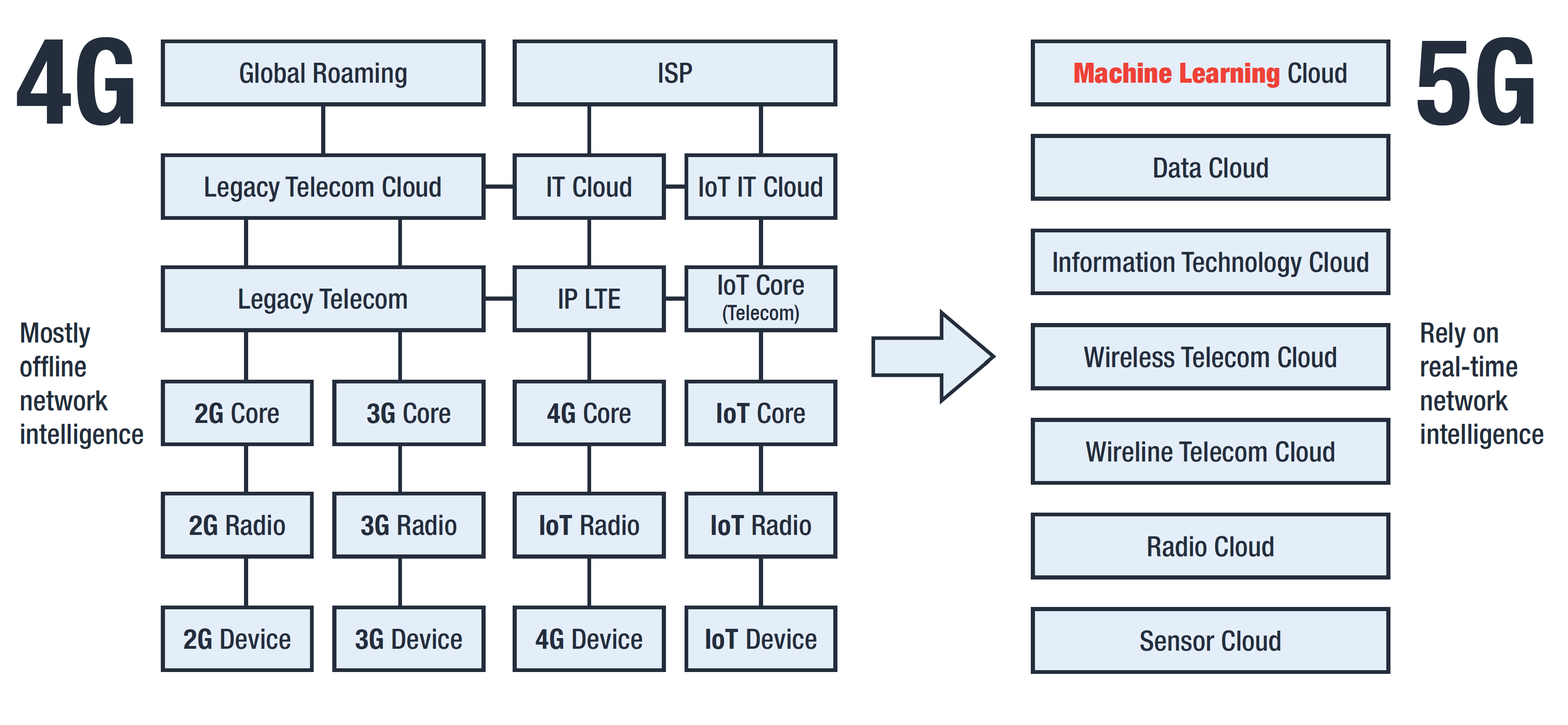

Infraestrutura NPN: a rede fechada da empresa está conectada à rede 5G global por meio de canais públicos. Fonte: Trend MicroDiferentemente das redes de quarta geração, as redes 5G são focadas no processamento de dados em tempo real, portanto, sua arquitetura se assemelha a um bolo de várias camadas. A separação em níveis permite simplificar a interação padronizando a API para interação entre camadas. Comparação de arquiteturas 4G e 5G. Fonte: Trend MicroO resultado é maior automação e escalabilidade, o que é essencial para o processamento de grandes quantidades de informações da Internet das Coisas (IoT).O isolamento dos níveis estabelecidos no padrão 5G leva a um novo problema: os sistemas de segurança que funcionam dentro da rede NPN protegem o objeto e sua nuvem privada, os sistemas de segurança de redes externas - sua infraestrutura interna. O tráfego entre o NPN e as redes externas é considerado seguro, pois é proveniente de sistemas seguros, mas na verdade ninguém o protege.Em nosso estudo recente, Protegendo o 5G por meio da Federação de Identidade de Telecomunicações Cibernéticas, apresentamos vários cenários de ataque cibernético em uma rede 5G que explora:

Comparação de arquiteturas 4G e 5G. Fonte: Trend MicroO resultado é maior automação e escalabilidade, o que é essencial para o processamento de grandes quantidades de informações da Internet das Coisas (IoT).O isolamento dos níveis estabelecidos no padrão 5G leva a um novo problema: os sistemas de segurança que funcionam dentro da rede NPN protegem o objeto e sua nuvem privada, os sistemas de segurança de redes externas - sua infraestrutura interna. O tráfego entre o NPN e as redes externas é considerado seguro, pois é proveniente de sistemas seguros, mas na verdade ninguém o protege.Em nosso estudo recente, Protegendo o 5G por meio da Federação de Identidade de Telecomunicações Cibernéticas, apresentamos vários cenários de ataque cibernético em uma rede 5G que explora:- Vulnerabilidades do cartão SIM,

- vulnerabilidades de rede

- vulnerabilidades do sistema de identificação.

Considere cada vulnerabilidade em mais detalhes.Vulnerabilidades no cartão SIM

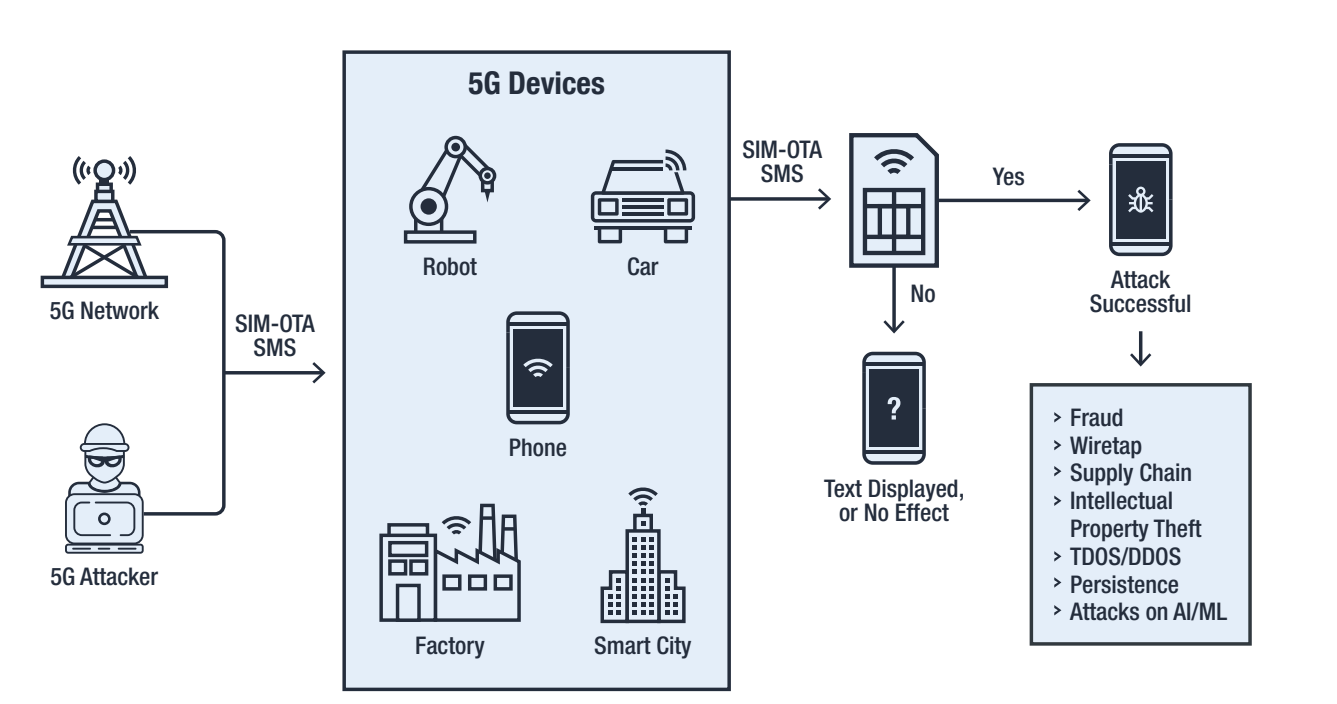

Um cartão SIM é um dispositivo complexo no qual existe até todo um conjunto de aplicativos embutidos - SIM Toolkit, STK. Um desses programas, o S @ T Browser, pode teoricamente ser usado para visualizar os sites internos do operador, mas na prática há muito tempo é esquecido e não é atualizado desde 2009, pois agora outras funções desempenham essas funções.O problema é que o S @ T Browser se mostrou vulnerável: um serviço especialmente preparado SMS corta o cartão SIM e o força a executar os comandos necessários para o hacker, e o usuário do telefone ou dispositivo não notará nada de incomum. O ataque é chamado Simjaker e oferece muitas oportunidades aos atacantes. Simjacking de ataque em uma rede 5G. Fonte: Trend MicroEm particular, ele permite que o invasor transfira informações sobre a localização do assinante, seu identificador de dispositivo (IMEI) e torre de celular (ID da célula), além de forçar o telefone a discar um número, enviar SMS, abrir um link em um navegador e até desconectar um cartão SIM.No contexto das redes 5G, essa vulnerabilidade dos cartões SIM se torna um problema sério, dado o número de dispositivos conectados. Embora o SIMAlliance tenha desenvolvido novos padrões para cartões SIM para 5G com maior segurança , o uso de cartões SIM "antigos" ainda é possível nas redes de quinta geração . E como tudo está funcionando dessa maneira, não é necessário esperar uma substituição rápida dos cartões SIM existentes.

Simjacking de ataque em uma rede 5G. Fonte: Trend MicroEm particular, ele permite que o invasor transfira informações sobre a localização do assinante, seu identificador de dispositivo (IMEI) e torre de celular (ID da célula), além de forçar o telefone a discar um número, enviar SMS, abrir um link em um navegador e até desconectar um cartão SIM.No contexto das redes 5G, essa vulnerabilidade dos cartões SIM se torna um problema sério, dado o número de dispositivos conectados. Embora o SIMAlliance tenha desenvolvido novos padrões para cartões SIM para 5G com maior segurança , o uso de cartões SIM "antigos" ainda é possível nas redes de quinta geração . E como tudo está funcionando dessa maneira, não é necessário esperar uma substituição rápida dos cartões SIM existentes. Uso malicioso de roaming. Fonte: Trend MicroO uso do Simjacking permite forçar o cartão SIM no modo de roaming e forçar a conexão à torre de celular que o invasor controla. Nesse caso, o invasor poderá modificar as configurações do cartão SIM para ouvir conversas telefônicas, introduzir malware e realizar vários tipos de ataques usando um dispositivo que contém um cartão SIM invadido. Ele poderá fazer isso pelo fato de que a interação com dispositivos em roaming ocorre ignorando os procedimentos de segurança adotados para dispositivos na rede "doméstica".

Uso malicioso de roaming. Fonte: Trend MicroO uso do Simjacking permite forçar o cartão SIM no modo de roaming e forçar a conexão à torre de celular que o invasor controla. Nesse caso, o invasor poderá modificar as configurações do cartão SIM para ouvir conversas telefônicas, introduzir malware e realizar vários tipos de ataques usando um dispositivo que contém um cartão SIM invadido. Ele poderá fazer isso pelo fato de que a interação com dispositivos em roaming ocorre ignorando os procedimentos de segurança adotados para dispositivos na rede "doméstica".Vulnerabilidades de rede

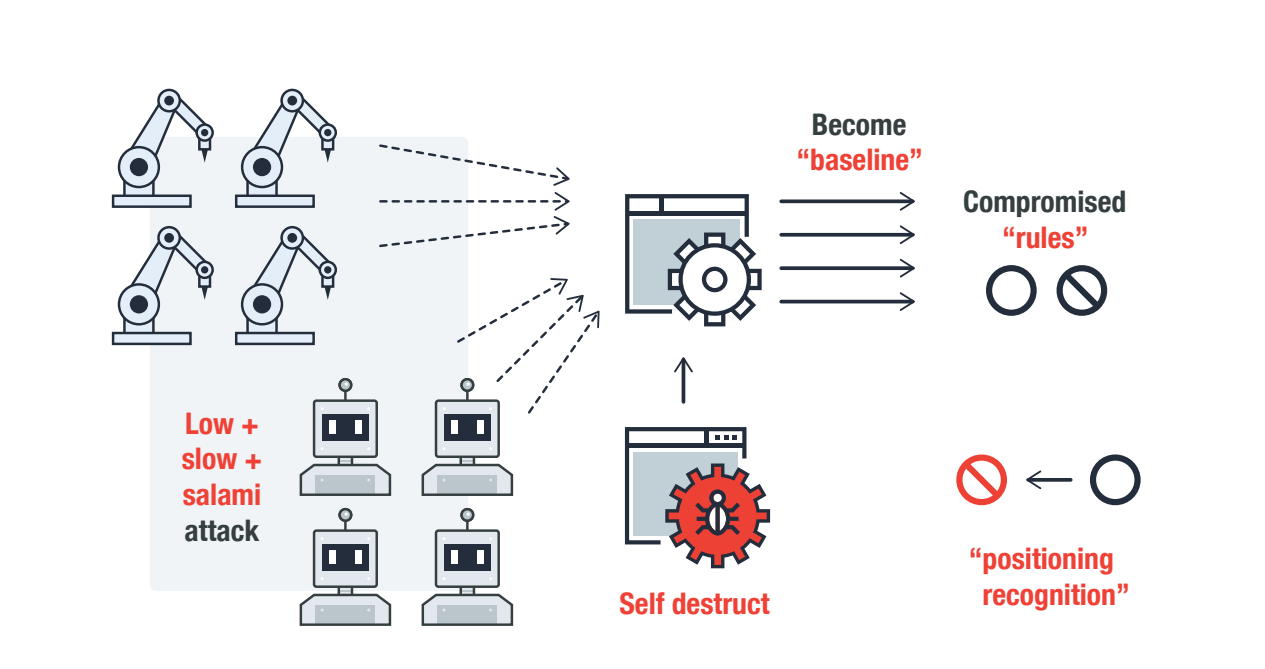

Os invasores podem alterar as configurações de um cartão SIM comprometido para resolver seus problemas. A relativa facilidade e furtividade do ataque Simjaking permite que ele seja realizado continuamente, assumindo o controle de mais e mais novos dispositivos, lenta e pacientemente ( ataque baixo e lento ) cortando pedaços da rede como fatias de salame ( ataque de salame ). O rastreamento desse impacto é extremamente difícil e, em uma complexa rede distribuída 5G, é quase irreal. Introdução gradual à rede 5G usando ataques Low e Slow + Salami. Fonte: Trend MicroE como as redes 5G não possuem mecanismos de controle de segurança do cartão SIM, os atacantes gradualmente poderão definir suas próprias regras dentro do domínio de comunicação 5G usando cartões SIM capturados para roubar fundos, autorizar no nível da rede, instalar malware e outras atividades ilegais.É particularmente preocupante a aparição nos fóruns de hackers de ferramentas que automatizam a captura de cartões SIM usando o Simjaking, já que o uso de tais ferramentas para redes de quinta geração oferece aos atacantes possibilidades quase ilimitadas para dimensionar ataques e modificar o tráfego confiável.

Introdução gradual à rede 5G usando ataques Low e Slow + Salami. Fonte: Trend MicroE como as redes 5G não possuem mecanismos de controle de segurança do cartão SIM, os atacantes gradualmente poderão definir suas próprias regras dentro do domínio de comunicação 5G usando cartões SIM capturados para roubar fundos, autorizar no nível da rede, instalar malware e outras atividades ilegais.É particularmente preocupante a aparição nos fóruns de hackers de ferramentas que automatizam a captura de cartões SIM usando o Simjaking, já que o uso de tais ferramentas para redes de quinta geração oferece aos atacantes possibilidades quase ilimitadas para dimensionar ataques e modificar o tráfego confiável.Vulnerabilidades de identificação

Um cartão SIM é usado para identificar o dispositivo na rede. Se o cartão SIM estiver ativo e tiver um saldo positivo, o dispositivo será automaticamente considerado legítimo e não causará suspeitas no nível dos sistemas de detecção. Enquanto isso, a vulnerabilidade do próprio cartão SIM torna todo o sistema de identificação vulnerável. Os sistemas de segurança de TI simplesmente não poderão rastrear um dispositivo conectado ilegalmente se ele se registrar na rede usando a identidade roubada pelo Simjaking.Acontece que o hacker que se conectou à rede por meio de um cartão SIM invadido obtém acesso no nível do proprietário atual, pois os sistemas de TI não verificam mais os dispositivos que foram autenticados no nível da rede.A identificação garantida entre o software e a camada de rede adiciona outro problema: os criminosos podem criar intencionalmente “ruído” para sistemas de detecção de intrusão, executando constantemente várias ações suspeitas em nome de dispositivos legítimos capturados. Como a operação dos sistemas de detecção automática se baseia na análise estatística, os valores limite do alarme aumentarão gradualmente, garantindo que não haja reação a ataques reais. A exposição a longo prazo desse tipo é capaz de alterar o funcionamento de toda a rede e criar “pontos cegos” estatísticos para os sistemas de detecção. Os criminosos que controlam essas zonas podem realizar ataques a dados na rede e em dispositivos físicos, organizar a negação de serviço e causar outros danos.Solução: Verificação unificada de identidade

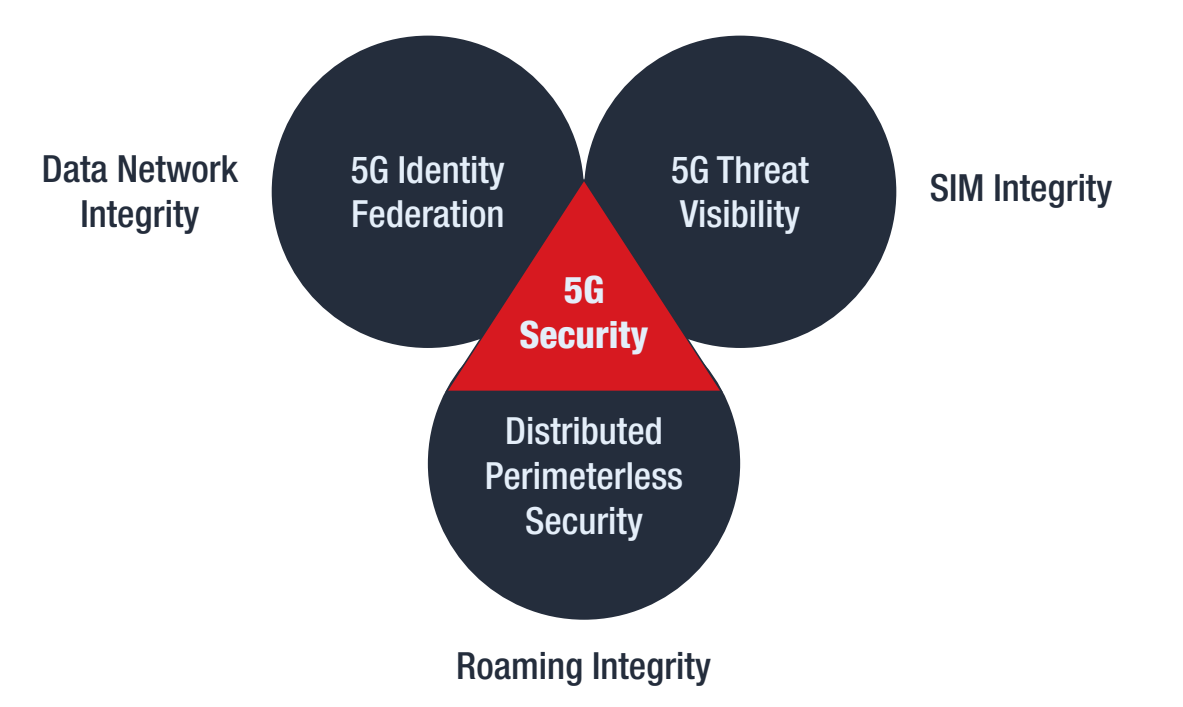

As vulnerabilidades da rede 5G NPN investigada são uma conseqüência de procedimentos de segurança fragmentados no nível da comunicação, no nível dos cartões e dispositivos SIM, bem como no nível da interação de roaming entre redes. Para resolver esse problema, é necessário, de acordo com o princípio da confiança zero ( Zero-Trust Architecture, ZTA ), garantir a autenticação dos dispositivos conectados à rede em cada estágio, implementando o modelo federado de Gerenciamento de Identidade e Acesso (FIdAM ).O princípio do ZTA é manter a segurança mesmo quando o dispositivo está descontrolado, em movimento ou está fora do perímetro da rede. Um modelo de autenticação federada é uma abordagem de segurança 5G que fornece uma arquitetura única e consistente para autenticação, direitos de acesso, integridade de dados e outros componentes e tecnologias em redes 5G.Essa abordagem elimina a possibilidade de introduzir uma torre de "roaming" na rede e redirecionar os cartões SIM capturados para ela. Os sistemas de TI poderão detectar completamente a conexão de dispositivos estranhos e bloquear o tráfego espúrio que cria ruído estatístico.Para proteger o cartão SIM contra modificações, é necessário introduzir verificações adicionais de integridade, possivelmente implementadas como um aplicativo SIM baseado em blockchain. O aplicativo pode ser usado para autenticar dispositivos e usuários, bem como para verificar a integridade das configurações de firmware e cartão SIM, tanto em roaming quanto em uma rede doméstica.

Resumir

A solução para os problemas de segurança 5G identificados pode ser representada como uma combinação de três abordagens:- implementação de um modelo federado de identificação e controle de acesso, que garantirá a integridade dos dados na rede;

- garantir total visibilidade das ameaças, implementando um registro distribuído para verificar a legitimidade e a integridade dos cartões SIM;

- a formação de um sistema de segurança distribuído sem fronteiras que resolve problemas de interação com dispositivos em roaming.

A implementação prática dessas medidas requer tempo e despesas sérias, mas a implantação de redes 5G está em toda parte, o que significa que você precisa começar a trabalhar na correção de vulnerabilidades agora.Source: https://habr.com/ru/post/undefined/

All Articles