Otoritas Sertifikasi Sectigo (Comodo) memperingatkan pengguna sebelum berakhirnya sertifikat root AddTrust , yang digunakan untuk penandatanganan silang, untuk memastikan kompatibilitas dengan perangkat lawas yang tidak memiliki sertifikat root USERTrust baru dalam penyimpanan.AddTrust berakhir pada 20 Mei 2020 pukul 10:48:38 UTC. Sayangnya, masalah muncul tidak hanya pada peramban yang sudah ketinggalan zaman, tetapi juga pada klien non-peramban berdasarkan OpenSSL 1.0.x, LibreSSL dan GnuTLS . Misalnya, dalam kotak set-top Roku (lihat jawaban dalam dukungan teknis tanggal 05/30/2020), Heroku , di Fortinet, Chargify aplikasi, pada platform .NET Core 2.0 di Linux dan banyak lainnya.Diasumsikan bahwa masalah hanya akan mempengaruhi sistem legacy (Android 2.3, Windows XP, Mac OS X 10.11, iOS 9, dll.), Karena browser modern dapat menggunakan sertifikat root USERTRust kedua, seperti yang ditunjukkan pada diagram.

Otoritas Sertifikasi Sectigo (Comodo) memperingatkan pengguna sebelum berakhirnya sertifikat root AddTrust , yang digunakan untuk penandatanganan silang, untuk memastikan kompatibilitas dengan perangkat lawas yang tidak memiliki sertifikat root USERTrust baru dalam penyimpanan.AddTrust berakhir pada 20 Mei 2020 pukul 10:48:38 UTC. Sayangnya, masalah muncul tidak hanya pada peramban yang sudah ketinggalan zaman, tetapi juga pada klien non-peramban berdasarkan OpenSSL 1.0.x, LibreSSL dan GnuTLS . Misalnya, dalam kotak set-top Roku (lihat jawaban dalam dukungan teknis tanggal 05/30/2020), Heroku , di Fortinet, Chargify aplikasi, pada platform .NET Core 2.0 di Linux dan banyak lainnya.Diasumsikan bahwa masalah hanya akan mempengaruhi sistem legacy (Android 2.3, Windows XP, Mac OS X 10.11, iOS 9, dll.), Karena browser modern dapat menggunakan sertifikat root USERTRust kedua, seperti yang ditunjukkan pada diagram. Rantai sertifikatTapi pada tanggal 30 Mei 2020, pada kenyataannya, crash dimulai pada ratusan layanan web yang digunakan bebas OpenSSL 1.0.x dan GnuTLS perpustakaan. Koneksi aman telah berhenti dibuat dengan kesalahan usang sertifikat.Tiket yang sesuai dalam pelacak bug OpenSSL (nama pengguna dan kata sandi: tamu) ditutup pada tanggal 25 Februari 2020 hanya untuk versi OpenSSL 1.1.0.

Rantai sertifikatTapi pada tanggal 30 Mei 2020, pada kenyataannya, crash dimulai pada ratusan layanan web yang digunakan bebas OpenSSL 1.0.x dan GnuTLS perpustakaan. Koneksi aman telah berhenti dibuat dengan kesalahan usang sertifikat.Tiket yang sesuai dalam pelacak bug OpenSSL (nama pengguna dan kata sandi: tamu) ditutup pada tanggal 25 Februari 2020 hanya untuk versi OpenSSL 1.1.0.Mengapa terjadi kesalahan

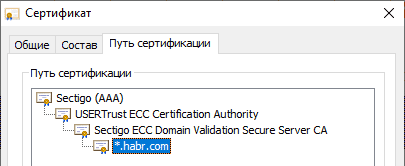

Ketika klien terhubung, server TLS mengirimkan sertifikatnya. Klien harus membangun rantai sertifikat dari sertifikat server ke sertifikat root yang dipercayai klien. Untuk membantu klien membangun rantai ini, server mengirim satu atau lebih sertifikat perantara tambahan bersama dengan miliknya. Misalnya, situs web mengirim dua sertifikat berikut:

Misalnya, situs web mengirim dua sertifikat berikut:1.

Subjek = * .habr.com

Penerbit = Sectigo ECC Domain Validation Secure Server CA

Mulai dari aksi = Sabtu, 30 Mei 2020 3:00:00

Tanggal Kedaluwarsa = Jumat, 3 Desember 2021 2:59:59

2.

Subjek = Sectigo ECC Domain Validation Secure Server CA

Penerbit = USERTrust ECC Certification Authority

Mulai dari tindakan = Jumat, 2 November 2018 3:00:00

Akhir tindakan = Rabu, 1 Januari 2031 2:59:59

Sertifikat pertama milik server dan dikeluarkan oleh otoritas sertifikat Sectigo. Yang kedua dikeluarkan oleh otoritas sertifikasi ECC USERTrust dan merupakan sertifikat root. Kedua sertifikat ini membentuk rantai lengkap ke akar tepercaya.Namun, otoritas sertifikasi USERTrust adalah akar yang relatif baru. Itu dibuat pada 2010, dan butuh bertahun-tahun bagi semua klien untuk memercayainya. Tahun lalu, ada laporan bahwa pelanggan individu tidak mempercayai root ini. Oleh karena itu, beberapa server mengirim sertifikat perantara Otoritas Sertifikasi ECC USERTrust tambahan yang dikeluarkan oleh AddTrust External CA Root ke klien. Sertifikat ini dihasilkan pada tahun 2000, dan sertifikatnya yang berakhir pada 30 Mei 2020.Untuk validator sertifikat yang kompeten, termasuk browser modern, ini tidak menimbulkan masalah, karena mereka sendiri dapat membangun rantai kepercayaan sebelum USERTrust, tetapi ada masalah dengan klien yang menggunakan OpenSSL 1.0.x atau GnuTLS. Bahkan jika klien ini mempercayai otoritas sertifikasi root USERTrust dan ingin membangun rantai untuk itu, mereka masih berakhir dengan rantai ke AddTrust External CA Root, yang menyebabkan gagal verifikasi sertifikat.Sectigo telah memberikan alternatif alternatif layanan sertifikat AAA yang ditandatangani bersama , yang akan berlaku hingga 2028.Memeriksa Layanan Anda

Handler server dan operator aplikasi klien didorong untuk memeriksa rantai sertifikat mereka untuk mendapatkan sertifikat root AddTrust yang ketinggalan zaman.Pada dasarnya, Anda hanya perlu menghapus AddTrust External CA Root dari rantai kepercayaan.Untuk operator server ada layanan What's My Chain Cert? , yang melakukan pemeriksaan ini dan membantu menghasilkan rantai kepercayaan baru dengan semua sertifikat perantara yang diperlukan. Tidak perlu menyertakan sertifikat root dalam rantai ini, karena semua klien sudah memilikinya di toko. Selain itu, memasukkannya dalam rantai tidak efisien karena peningkatan ukuran jabat tangan SSL.Operator aplikasi klien disarankan untuk meningkatkan ke perpustakaan TLS terbaru. Jika ini tidak memungkinkan, Anda harus menghapus sertifikat CA Root AddTrust Eksternal dari penyimpanan Anda. Jika tidak ada dalam repositori, maka rantai kepercayaan yang benar dibangun untuk sertifikat root baru USERTrust RSA Certification Authority, sehingga pemeriksaan TLS lolos dengan benar.Untuk menghapus AddTrust Eksternal CA Root Anda perlu melakukan hal berikut :- Edit

/etc/ca-certificates.confdan komentarmozilla/AddTrust_External_Root.crt

- Lari

update-ca-certificates

Untuk memperbaiki masalah, Fedora dan RHEL menyarankan untuk menambahkan sertifikat AddTrust ke daftar hitam: trust dump --filter "pkcs11:id=%AD%BD%98%7A%34%B4%26%F7%FA%C4%26%54%EF%03%BD%E0%24%CB%54%1A;type=cert" \

> /etc/pki/ca-trust/source/blacklist/addtrust-external-root.p11-kit

update-ca-trust extract

Tetapi metode ini tidak berfungsi untuk GnuTLS.Lihat juga:

" Masalah dengan sertifikat Sectigo setelah 30 Mei 2020 dan metode solusi " di blog perusahaan Habr

Solusi PKI untuk perusahaan Anda. Hubungi kami +7 (499) 678 2210, sales-ru@globalsign.com.

Solusi PKI untuk perusahaan Anda. Hubungi kami +7 (499) 678 2210, sales-ru@globalsign.com.