Saya mengerti betul bahwa Anda bosan dengan Mikrotik yang ada di mana-mana, tetapi ini sangat menarik. Bahkan, artikel itu ditulis dengan penundaan selama 4 bulan (dukungan untuk SOCKS5 muncul pada Januari 2020), tetapi lebih baik terlambat daripada tidak sama sekali, terutama karena tidak banyak informasi tentang ini dan hanya sedikit orang yang sadar.Jadi mari kita mulai!

Saya mengerti betul bahwa Anda bosan dengan Mikrotik yang ada di mana-mana, tetapi ini sangat menarik. Bahkan, artikel itu ditulis dengan penundaan selama 4 bulan (dukungan untuk SOCKS5 muncul pada Januari 2020), tetapi lebih baik terlambat daripada tidak sama sekali, terutama karena tidak banyak informasi tentang ini dan hanya sedikit orang yang sadar.Jadi mari kita mulai!Latar Belakang

Mikrotik adalah alat yang sangat kuat yang (IMHO) harus berada di peternakan setiap insinyur jaringan. Fungsionalitas besar dan seperangkat alat, terus diisi ulang dengan setiap rilis. Changelog untuk RouterOS 6.47 (beta) memperhatikan dukungan SOCKS5, yang secara pribadi telah saya tunggu beberapa tahun (dan banyak lainnya, dilihat dari berbagai “Permintaan Fitur” di forum.mikrotik.com ): Dilihat oleh salah satu cabang dari forum tersebut di atas , dukungan untuk built-in Server SOCKS5 dimulai dengan versi 6.47beta19.

Dilihat oleh salah satu cabang dari forum tersebut di atas , dukungan untuk built-in Server SOCKS5 dimulai dengan versi 6.47beta19.Kustomisasi

Setup, seperti biasa dengan MikroTik, cukup sederhana dan cocok menjadi empat baris.Server virtual dengan CHR (Cloud Hosted Router), diperbarui ke 6.47beta53, bertindak sebagai subjek uji.Awalan beta dalam versi RouterOS berarti bahwa itu dimaksudkan hanya untuk menguji dan mengirim laporan bug untuk mendukung [at] mikrotik.com. Saya sangat merekomendasikan untuk tidak terburu-buru meningkatkan perangkat keras yang sedang dimuat dan menunggu untuk Jangka Panjang atau setidaknya rilis Stabil. Jika Anda memutuskan untuk memutakhirkan, maka baca dengan cermat Changelog untuk mengetahui semua perubahan dan kemungkinan masalah.Kami mengkonfigurasi server SOCKS5, pilih otorisasi dengan kata sandi (dimungkinkan untuk membuatnya terbuka), 3327 (selain standar 1080) ditetapkan sebagai port agar tidak masuk ke daftar pemindaian botnet:ip socks set enabled=yes version=5 port=3327 auth-method=password

Selanjutnya, tambahkan pengguna:ip socks users add name=test_socks5 password=Str0nGP@SSw0RD

Buat aturan pengecualian di firewall:ip firewall filter add chain=input protocol=tcp dst-port=3327 action=accept comment="SOCKS5 TCP"

Dan kami memindahkan aturan kami sebelum aturan tipe "drop":ip firewall filter move [/ip firewall filter find comment="SOCKS5 TCP"] 0

Selesai! Di Mikrotik kami, server proxy SOCKS5 telah dimunculkan.Memeriksa

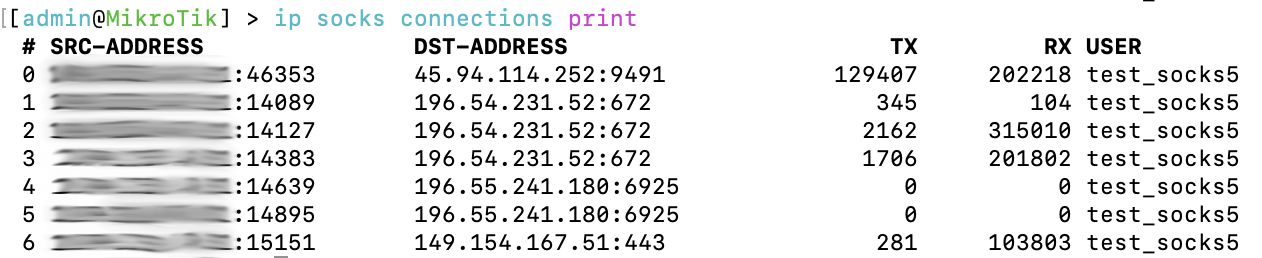

Seperti penduduk Federasi Rusia lainnya, yang memiliki server proxy di Eropa, saya langsung ingat tentang telegram, dan operabilitas server SOCKS5 yang baru dikonfigurasi diperiksa di dalamnya: Panggilan juga berfungsi dengan baik, meskipun ada pembatasan versi CHR Gratis hingga 1Mbps.Maka menjadi menarik bagaimana POF (Pasif OS Fingerprint) yang diperkenalkan oleh Mikrotik akan terlihat seperti (diperiksa pada WhatLeaks ):Dapat dilihat bahwa sistem didefinisikan sebagai Linux, yang logis (karena justru intinya yang mendasari ROS) dan tidak bisa lain kecuali bersukacita. Ya, itu mungkin untuk mengganti agen-pengguna, tetapi kami memiliki tugas yang sedikit berbeda.Pada saat yang sama, pada Mikrotik sendiri, sebagaimana seharusnya untuk server nyata, statistik tentang koneksi dan lalu lintas ditampilkan:

Panggilan juga berfungsi dengan baik, meskipun ada pembatasan versi CHR Gratis hingga 1Mbps.Maka menjadi menarik bagaimana POF (Pasif OS Fingerprint) yang diperkenalkan oleh Mikrotik akan terlihat seperti (diperiksa pada WhatLeaks ):Dapat dilihat bahwa sistem didefinisikan sebagai Linux, yang logis (karena justru intinya yang mendasari ROS) dan tidak bisa lain kecuali bersukacita. Ya, itu mungkin untuk mengganti agen-pengguna, tetapi kami memiliki tugas yang sedikit berbeda.Pada saat yang sama, pada Mikrotik sendiri, sebagaimana seharusnya untuk server nyata, statistik tentang koneksi dan lalu lintas ditampilkan:

Kesimpulan

Bahkan, banyak yang hilang (misalnya, dukungan untuk otentikasi melalui RADIUS), tetapi saya sangat percaya bahwa opsi ini akan dikembangkan lebih lanjut. Penting untuk dicatat bahwa ini masih router dan tugas utamanya adalah penerusan lalu lintas, dan "fitur" lainnya sepertinya lebih baik. Bagaimanapun, kesadaran bahwa sepotong besi seharga $ 50 dapat melakukan begitu banyak imajinasi.Itu saja, terima kasih sudah menonton :)