Pada artikel ini, kita akan melihat sejumlah pengaturan opsional tetapi bermanfaat:Artikel ini adalah sekuel, mulai melihat oVirt dalam 2 jam Bagian 1 dan Bagian 2 .Artikel

- pengantar

- Instalasi manajer (mesin ovirt) dan hypervisor (host)

- Pengaturan Lanjut - Kami Ada Di Sini

- Operasi dasar

Pengaturan manajer tambahan

Untuk kenyamanan, kami akan menyediakan paket tambahan:$ sudo yum install bash-completion vim

Untuk mengaktifkan pelengkapan otomatis, perintah bash-completion harus dialihkan ke bash.Menambahkan Nama DNS Tambahan

Ini diperlukan saat Anda harus terhubung ke pengelola dengan nama alternatif (CNAME, alias atau hanya nama pendek tanpa akhiran domain). Demi alasan keamanan, manajer hanya mengizinkan koneksi menggunakan daftar nama yang diizinkan.Buat file konfigurasi:$ sudo vim /etc/ovirt-engine/engine.conf.d/99-custom-sso-setup.conf

konten berikut:SSO_ALTERNATE_ENGINE_FQDNS="ovirt.example.com some.alias.example.com ovirt"

dan mulai ulang manajer:$ sudo systemctl restart ovirt-engine

Konfigurasikan otentikasi melalui AD

oVirt memiliki basis pengguna built-in, tetapi penyedia LDAP eksternal juga didukung, termasuk IKLAN.Cara paling sederhana untuk konfigurasi tipikal adalah memulai wizard dan memulai ulang manajer:$ sudo yum install ovirt-engine-extension-aaa-ldap-setup

$ sudo ovirt-engine-extension-aaa-ldap-setup

$ sudo systemctl restart ovirt-engine

Contoh panduan$

sudo ovirt-engine-extension-aaa-ldap-setupAvailable LDAP implementations:

…

3 — Active Directory

…

Please select:

3Please enter Active Directory Forest name:

example.com

Please select protocol to use (startTLS, ldaps, plain)

[startTLS]:

Please select method to obtain PEM encoded CA certificate (File, URL, Inline, System, Insecure):

URLURL:

wwwca.example.com/myRootCA.pemEnter search user DN (for example uid=username,dc=example,dc=com or leave empty for anonymous):

CN=oVirt-Engine,CN=Users,DC=example,DC=comEnter search user password:

*password*[ INFO ] Attempting to bind using 'CN=oVirt-Engine,CN=Users,DC=example,DC=com'

Are you going to use Single Sign-On for Virtual Machines (Yes, No)

[Yes]:

Please specify profile name that will be visible to users

[example.com]:

Please provide credentials to test login flow:

Enter user name:

someAnyUserEnter user password:

…

[ INFO ] Login sequence executed successfully

…

Select test sequence to execute (Done, Abort, Login, Search)

[Done]:

[ INFO ] Stage: Transaction setup

…

CONFIGURATION SUMMARY

…

Menggunakan wizard cocok untuk sebagian besar kasus. Untuk konfigurasi yang rumit, pengaturannya adalah manual. Baca lebih lanjut di dokumentasi oVirt, Users and Roles . Setelah berhasil menghubungkan Engine ke AD, profil tambahan akan muncul di jendela koneksi, dan pada tab Izin untuk objek sistem - kemampuan untuk mengeluarkan izin kepada pengguna dan grup AD. Perlu dicatat bahwa direktori eksternal pengguna dan grup tidak hanya AD, tetapi juga IPA, eDirectory, dll.Multipathing

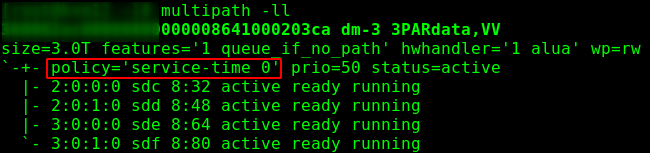

Dalam lingkungan produksi, sistem penyimpanan harus terhubung ke host oleh beberapa jalur I / O yang independen. Sebagai aturan, di CentOS (dan karena itu OVirt) tidak ada masalah dengan membangun beberapa jalur perangkat (find_multipaths ya). Pengaturan tambahan untuk FCoE dijelaskan di Bagian 2 . Perlu memperhatikan rekomendasi dari produsen sistem penyimpanan - banyak yang merekomendasikan menggunakan kebijakan round-robin, secara default, layanan Linux digunakan di Enterprise Linux 7.Misalnya, 3PARHPE 3PAR Red Hat Enterprise Linux, CentOS Linux, Oracle Linux, and OracleVM Server Implementation Guide EL Host Generic-ALUA Persona 2, /etc/multipath.conf :

defaults {

polling_interval 10

user_friendly_names no

find_multipaths yes

}

devices {

device {

vendor "3PARdata"

product "VV"

path_grouping_policy group_by_prio

path_selector "round-robin 0"

path_checker tur

features "0"

hardware_handler "1 alua"

prio alua

failback immediate

rr_weight uniform

no_path_retry 18

rr_min_io_rq 1

detect_prio yes

fast_io_fail_tmo 10

dev_loss_tmo "infinity"

}

}

:

systemctl restart multipathd

. 1 — - .

. 1 — - . . 2 — - .

. 2 — - . Pengaturan pengelolaan daya

Memungkinkan Anda untuk melakukan, misalnya, reset perangkat keras mesin, jika Engine tidak dapat menerima respons dari Host untuk waktu yang lama. Diimplementasikan melalui Agen Pagar.Hitung -> Host -> HOST - Edit -> Manajemen Daya, kemudian aktifkan "Aktifkan Manajemen Daya" dan tambahkan agen - "Tambahkan Agen Pagar" -> + .Kami mengindikasikan tipe (misalnya, ilo4 harus ditentukan untuk iLO5), nama / alamat antarmuka ipmi, serta nama pengguna / kata sandi. Disarankan agar Anda membuat pengguna terpisah (mis., OVirt-PM) dan, dalam kasus iLO, berikan dia hak istimewa:- Gabung

- Konsol jarak jauh

- Daya virtual dan reset

- Media virtual

- Konfigurasikan Pengaturan iLO

- Mengelola akun pengguna

Jangan tanya kenapa, itu dipilih secara empiris. Agen pagar konsol membutuhkan seperangkat hak yang lebih kecil.Ketika mengatur daftar kontrol akses, harus diingat bahwa agen tidak berjalan pada mesin, tetapi pada host "tetangga" (yang disebut Power Management Proxy), yaitu, jika hanya ada satu node di cluster, manajemen daya tidak akan bekerja .Penyiapan SSL

Instruksi resmi lengkap ada di dokumentasi , Lampiran D: oVirt dan SSL - Mengganti Sertifikat oVirt Engine SSL / TLS.Sertifikat dapat berasal dari CA perusahaan kami, atau dari otoritas sertifikasi komersial eksternal.Catatan penting: sertifikat dirancang untuk terhubung ke manajer, itu tidak akan mempengaruhi interaksi antara Engine dan node - mereka akan menggunakan sertifikat yang ditandatangani sendiri yang dikeluarkan oleh Engine.Persyaratan:- sertifikat CA penerbit dalam format PEM, dengan seluruh rantai ke CA akar (dari penerbit bawahan di awal ke akar di akhir);

- Sertifikat Apache yang dikeluarkan oleh CA penerbit (juga dilengkapi oleh seluruh rantai sertifikat CA)

- kunci pribadi untuk Apache, tanpa kata sandi.

Misalkan otoritas sertifikasi penerbitan kami menjalankan CentOS, yang disebut subca.example.com, dan permintaan, kunci, dan sertifikat terletak di direktori / etc / pki / tls /.Kami melakukan pencadangan dan membuat direktori sementara:$ sudo cp /etc/pki/ovirt-engine/keys/apache.key.nopass /etc/pki/ovirt-engine/keys/apache.key.nopass.`date +%F`

$ sudo cp /etc/pki/ovirt-engine/certs/apache.cer /etc/pki/ovirt-engine/certs/apache.cer.`date +%F`

$ sudo mkdir /opt/certs

$ sudo chown mgmt.mgmt /opt/certs

Unduh sertifikat, jalankan dari workstation kami atau transfer dengan cara lain yang mudah:[myuser@mydesktop] $ scp -3 causer@subca.example.com:/etc/pki/tls/cachain.pem mgmt@ovirt.example.com:/opt/certs

[myuser@mydesktop] $ scp -3 causer@subca.example.com:/etc/pki/tls/private/ovirt.key mgmt@ovirt.example.com:/opt/certs

[myuser@mydesktop] $ scp -3 causer@subca.example.com/etc/pki/tls/certs/ovirt.crt mgmt@ovirt.example.com:/opt/certs

Akibatnya, Anda akan melihat semua 3 file:$ ls /opt/certs

cachain.pem ovirt.crt ovirt.key

Instalasi Sertifikat

Kami menyalin file dan memperbarui daftar kepercayaan:$ sudo cp /opt/certs/cachain.pem /etc/pki/ca-trust/source/anchors

$ sudo update-ca-trust

$ sudo rm /etc/pki/ovirt-engine/apache-ca.pem

$ sudo cp /opt/certs/cachain.pem /etc/pki/ovirt-engine/apache-ca.pem

$ sudo cp /opt/certs/ovirt03.key /etc/pki/ovirt-engine/keys/apache.key.nopass

$ sudo cp /opt/certs/ovirt03.crt /etc/pki/ovirt-engine/certs/apache.cer

$ sudo systemctl restart httpd.service

Tambah / perbarui file konfigurasi:$ sudo vim /etc/ovirt-engine/engine.conf.d/99-custom-truststore.conf

ENGINE_HTTPS_PKI_TRUST_STORE="/etc/pki/java/cacerts"

ENGINE_HTTPS_PKI_TRUST_STORE_PASSWORD=""

$ sudo vim /etc/ovirt-engine/ovirt-websocket-proxy.conf.d/10-setup.conf

SSL_CERTIFICATE=/etc/pki/ovirt-engine/certs/apache.cer

SSL_KEY=/etc/pki/ovirt-engine/keys/apache.key.nopass

$ sudo vim /etc/ovirt-imageio-proxy/ovirt-imageio-proxy.conf

# Key file for SSL connections

ssl_key_file = /etc/pki/ovirt-engine/keys/apache.key.nopass

# Certificate file for SSL connections

ssl_cert_file = /etc/pki/ovirt-engine/certs/apache.cer

Selanjutnya, kami memulai kembali semua layanan yang terpengaruh:$ sudo systemctl restart ovirt-provider-ovn.service

$ sudo systemctl restart ovirt-imageio-proxy

$ sudo systemctl restart ovirt-websocket-proxy

$ sudo systemctl restart ovirt-engine.service

Selesai! Saatnya untuk terhubung ke manajer dan memverifikasi bahwa koneksi dilindungi oleh sertifikat SSL yang ditandatangani.Pengarsipan

Di mana tanpa dia! Pada bagian ini, kita akan membahas pengarsipan manajer, pengarsipan VM adalah masalah yang terpisah. Kami akan membuat salinan arsip sekali sehari dan meletakkannya di NFS, misalnya, pada sistem yang sama di mana kami menempatkan gambar ISO - mynfs01.example.com:/exports/ovirt-backup. Tidak disarankan untuk menyimpan arsip di mesin yang sama di mana Engine berjalan.Pasang dan aktifkan autofs:$ sudo yum install autofs

$ sudo systemctl enable autofs

$ sudo systemctl start autofs

Buat skrip:$ sudo vim /etc/cron.daily/make.oVirt.backup.sh

konten berikut:#!/bin/bash

datetime=`date +"%F.%R"`

backupdir="/net/mynfs01.example.com/exports/ovirt-backup"

filename="$backupdir/`hostname --short`.`date +"%F.%R"`"

engine-backup --mode=backup --scope=all --file=$filename.data --log=$filename.log

Kami membuat file dapat dieksekusi:$ sudo chmod a+x /etc/cron.daily/make.oVirt.backup.sh

Sekarang setiap malam kami akan menerima arsip pengaturan manajer.Antarmuka Manajemen Host

Cockpit adalah antarmuka administrasi modern untuk sistem Linux. Dalam hal ini, ia memainkan peran yang dekat dengan antarmuka web ESXi. Ara. 3 - penampilan panel.Ini menginstal sangat sederhana, Anda memerlukan paket kokpit dan plugin kokpit-ovirt-dashboard:

Ara. 3 - penampilan panel.Ini menginstal sangat sederhana, Anda memerlukan paket kokpit dan plugin kokpit-ovirt-dashboard:$ sudo yum install cockpit cockpit-ovirt-dashboard -y

Menghidupkan Cockpit:$ sudo systemctl enable --now cockpit.socket

Pengaturan Firewall:sudo firewall-cmd --add-service=cockpit

sudo firewall-cmd --add-service=cockpit --permanent

Sekarang Anda dapat terhubung ke host: https: // [Host IP atau FQDN]: 9090VLAN

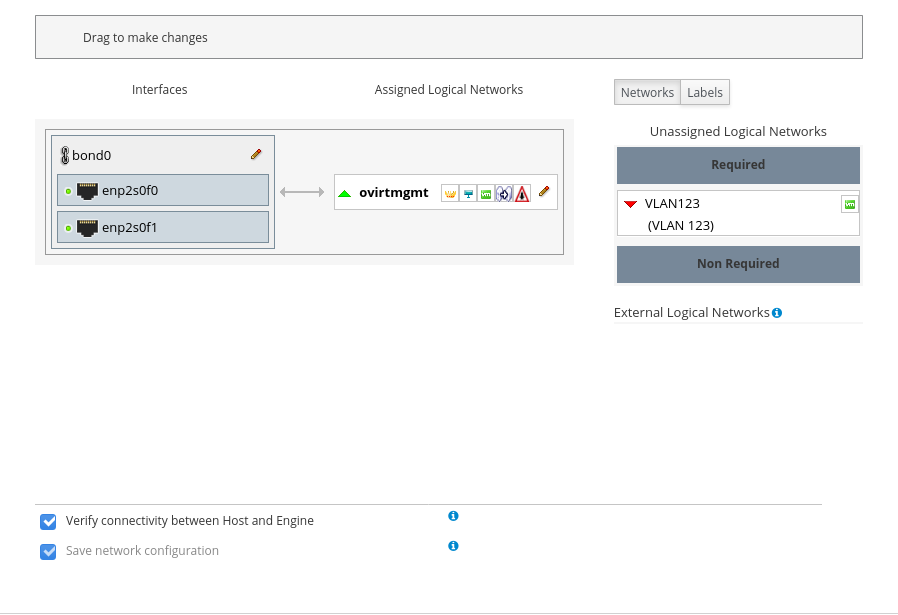

Baca lebih lanjut tentang jaringan dalam dokumentasi . Ada banyak kemungkinan, di sini kami menggambarkan koneksi jaringan virtual.Untuk menghubungkan subnet lain, mereka harus terlebih dahulu dijelaskan dalam konfigurasi: Jaringan -> Jaringan -> Baru, di sini hanya nama yang wajib diisi; kotak centang Jaringan VM, yang memungkinkan mesin untuk menggunakan jaringan ini, dihidupkan, dan untuk menghubungkan tag, aktifkan Aktifkan penandaan VLAN , masukkan nomor VLAN dan klik OK.Sekarang Anda harus pergi ke Compute -> Hosts -> kvmNN -> Network Interfaces -> Setup Host Networks hosts. Tarik jaringan menambahkan dari sisi kanan Networks Logical belum ditetapkan ke kiri di Jaringan Logical Ditugaskan: Gambar. 4 - sebelum menambahkan jaringan.

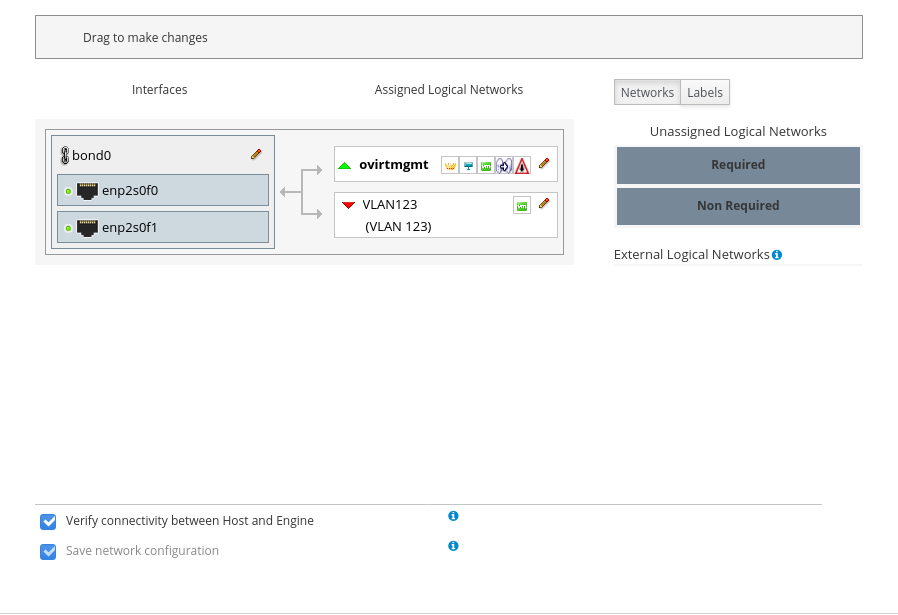

Gambar. 4 - sebelum menambahkan jaringan. Ara. 5 - setelah menambahkan jaringan.Untuk menghubungkan beberapa jaringan ke host secara massal, akan lebih mudah untuk memberi mereka label saat membuat jaringan, dan menambahkan jaringan dengan label.Setelah jaringan dibuat, host akan masuk ke status Non Operasional sampai jaringan ditambahkan ke semua node cluster. Perilaku ini disebabkan oleh bendera Require All pada tab Cluster saat membuat jaringan baru. Dalam kasus ketika jaringan tidak diperlukan pada semua node cluster, gejala ini dapat dinonaktifkan, maka jaringan ketika ditambahkan ke host akan di sebelah kanan di bagian Tidak Diperlukan dan Anda dapat memilih apakah akan menghubungkannya ke host tertentu.

Ara. 5 - setelah menambahkan jaringan.Untuk menghubungkan beberapa jaringan ke host secara massal, akan lebih mudah untuk memberi mereka label saat membuat jaringan, dan menambahkan jaringan dengan label.Setelah jaringan dibuat, host akan masuk ke status Non Operasional sampai jaringan ditambahkan ke semua node cluster. Perilaku ini disebabkan oleh bendera Require All pada tab Cluster saat membuat jaringan baru. Dalam kasus ketika jaringan tidak diperlukan pada semua node cluster, gejala ini dapat dinonaktifkan, maka jaringan ketika ditambahkan ke host akan di sebelah kanan di bagian Tidak Diperlukan dan Anda dapat memilih apakah akan menghubungkannya ke host tertentu. Ara. 6 - pemilihan tanda kebutuhan jaringan.

Ara. 6 - pemilihan tanda kebutuhan jaringan.Khusus HPE

Hampir semua produsen memiliki alat yang meningkatkan kegunaan produk mereka. Menggunakan contoh HPE, AMS (Agentless Management Service, amsd untuk iLO5, hp-ams untuk iLO4) dan SSA (Smart Storage Administrator, bekerja dengan pengontrol disk), dll. Sangat berguna.Hubungkan Repositori HPEHPE:

$ sudo rpm --import https://downloads.linux.hpe.com/SDR/hpePublicKey2048_key1.pub

$ sudo vim /etc/yum.repos.d/mcp.repo

:

[mcp]

name=Management Component Pack

baseurl=http://downloads.linux.hpe.com/repo/mcp/centos/$releasever/$basearch/current/

enabled=1

gpgkey=file:///etc/pki/rpm-gpg/GPG-KEY-mcp

[spp]

name=Service Pack for ProLiant

baseurl=http://downloads.linux.hpe.com/SDR/repo/spp/RHEL/$releasever/$basearch/current/

enabled=1

gpgkey=file:///etc/pki/rpm-gpg/GPG-KEY-mcp

():

$ sudo yum --disablerepo="*" --enablerepo="mcp" list available

$ yum info amsd

Instalasi dan peluncuran:$ sudo yum install amsd ssacli

$ sudo systemctl start amsd

Contoh utilitas pengontrol disk Itu saja untuk saat ini. Dalam artikel berikut ini saya berencana untuk memberitahukan beberapa operasi dasar dan aplikasi. Misalnya, cara membuat VDI di oVirt.