Selamat siang, di artikel-artikel sebelumnya kami mengenal karya ELK Stack. Dan sekarang kita akan membahas kemungkinan yang dapat direalisasikan oleh spesialis keamanan informasi dalam menggunakan sistem ini. Log apa yang dapat dan harus dibuat dalam elasticsearch. Mari kita pertimbangkan statistik apa yang dapat diperoleh dengan menyiapkan dasbor dan apakah ada untungnya. Bagaimana mungkin untuk menerapkan otomatisasi proses keamanan informasi menggunakan tumpukan ELK. Kami menyusun arsitektur sistem. Singkatnya, implementasi semua fungsi adalah tugas yang sangat besar dan sulit, sehingga solusinya dipilih dalam nama terpisah - TS Total Sight.Saat ini, solusi yang mengkonsolidasikan dan menganalisis insiden keamanan informasi di satu tempat yang logis mendapatkan popularitas, sebagai akibatnya, seorang spesialis menerima statistik dan garis depan tindakan untuk meningkatkan status keamanan suatu organisasi. Kami menetapkan tugas ini untuk diri sendiri dalam menggunakan tumpukan ELK, akibatnya kami mengalokasikan fungsi utama dalam 4 bagian:

Selamat siang, di artikel-artikel sebelumnya kami mengenal karya ELK Stack. Dan sekarang kita akan membahas kemungkinan yang dapat direalisasikan oleh spesialis keamanan informasi dalam menggunakan sistem ini. Log apa yang dapat dan harus dibuat dalam elasticsearch. Mari kita pertimbangkan statistik apa yang dapat diperoleh dengan menyiapkan dasbor dan apakah ada untungnya. Bagaimana mungkin untuk menerapkan otomatisasi proses keamanan informasi menggunakan tumpukan ELK. Kami menyusun arsitektur sistem. Singkatnya, implementasi semua fungsi adalah tugas yang sangat besar dan sulit, sehingga solusinya dipilih dalam nama terpisah - TS Total Sight.Saat ini, solusi yang mengkonsolidasikan dan menganalisis insiden keamanan informasi di satu tempat yang logis mendapatkan popularitas, sebagai akibatnya, seorang spesialis menerima statistik dan garis depan tindakan untuk meningkatkan status keamanan suatu organisasi. Kami menetapkan tugas ini untuk diri sendiri dalam menggunakan tumpukan ELK, akibatnya kami mengalokasikan fungsi utama dalam 4 bagian:- Statistik dan visualisasi;

- IS deteksi insiden;

- Prioritas insiden;

- Otomatisasi proses keamanan informasi.

Selanjutnya, kami mempertimbangkan secara lebih rinci secara terpisah.Deteksi Insiden Keamanan

Tugas utama dalam menggunakan elasticsearch dalam kasus kami adalah mengumpulkan hanya insiden keamanan informasi. Dimungkinkan untuk mengumpulkan insiden keamanan informasi dari segala cara perlindungan jika mereka mendukung setidaknya beberapa mode penerusan log, standarnya adalah syslog atau penyimpanan scp ke file.Anda dapat memberikan contoh standar fitur keamanan dan tidak hanya tempat untuk mengkonfigurasi penerusan log:- Segala cara NGFW (Check Point, Fortinet);

- Pemindai kerentanan apa pun (PT Scanner, OpenVas);

- Firewall Aplikasi Web (PT AF);

- Penganalisa Netflow (Flowmon, Cisco StealthWatch);

- Server AD.

Setelah mengatur penerusan log dan file konfigurasi di Logstash, Anda dapat menghubungkan dan membandingkan dengan insiden yang datang dari berbagai alat keamanan. Untuk melakukan ini, mudah untuk menggunakan indeks di mana kami akan menyimpan semua insiden yang terkait dengan perangkat tertentu. Dengan kata lain, satu indeks adalah semua insiden pada satu perangkat. Ada 2 cara untuk mengimplementasikan distribusi seperti itu.Opsi pertama adalah mengonfigurasi konfigurasi Logstash. Untuk melakukan ini, perlu menyalin duplikat untuk bidang-bidang tertentu ke dalam unit terpisah dengan jenis lain. Dan kemudian gunakan tipe ini. Dalam contoh tersebut, log diklon menggunakan blade firewall IPS Titik Periksa.filter {

if [product] == "SmartDefense" {

clone {

clones => ["CloneSmartDefense"]

add_field => {"system" => "checkpoint"}

}

}

}

Untuk menyimpan peristiwa tersebut dalam indeks terpisah, tergantung pada bidang log, misalnya, seperti tanda tangan serangan IP Tujuan. Anda dapat menggunakan konstruksi serupa:output {

if [type] == "CloneSmartDefense"{

{

elasticsearch {

hosts => [",<IP_address_elasticsearch>:9200"]

index => "smartdefense-%{dst}"

user => "admin"

password => "password"

}

}

}

Dan dengan cara ini, Anda dapat menyimpan semua insiden ke indeks, misalnya, dengan alamat IP, atau dengan nama domain mesin. Dalam hal ini, kami menyimpan dalam indeks "smartdefense -% {dst}" , di alamat IP tanda tangan.Namun, produk yang berbeda akan memiliki bidang log yang berbeda, yang akan menyebabkan kekacauan dan konsumsi memori yang tidak perlu. Dan di sini akan diperlukan baik hati-hati dalam pengaturan konfigurasi Logstash untuk mengganti bidang dengan yang dipahami sebelumnya, yang akan sama untuk semua jenis insiden, yang juga merupakan tugas yang sulit.Opsi implementasi kedua- ini sedang menulis skrip atau proses yang akan mengakses database elastis secara real time, mengeluarkan insiden yang diperlukan, dan menyimpannya ke indeks baru, ini adalah tugas yang sulit, tetapi ini memungkinkan Anda untuk bekerja dengan log sesuka Anda, dan berkorelasi langsung dengan insiden dari orang lain fitur keamanan. Opsi ini memungkinkan Anda untuk mengonfigurasi pekerjaan dengan log yang berguna sebanyak mungkin untuk kasus Anda dengan fleksibilitas maksimum, tetapi di sini ada masalah dalam menemukan spesialis yang dapat menerapkan ini.Dan tentu saja, pertanyaan yang paling penting, tetapi apa yang dapat ditelusuri dan ditemukan secara umum ?Mungkin ada beberapa opsi, dan tergantung pada fitur keamanan apa yang digunakan dalam infrastruktur Anda, beberapa contoh:- NGFW . IPS . ( ) IPS, — , .

- , .

- .

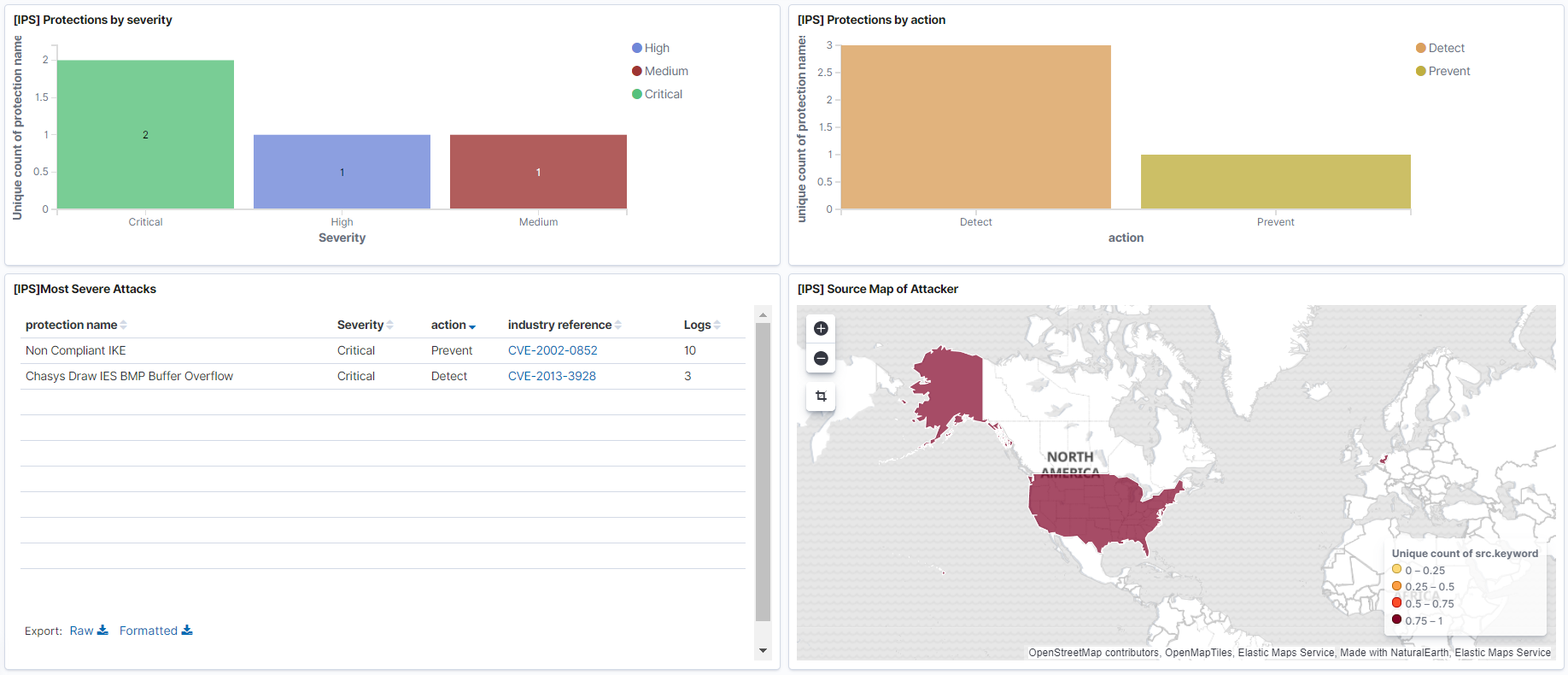

Alasan yang paling jelas dan dapat dimengerti yang Anda butuhkan ELK Stack adalah penyimpanan dan visualisasi log, dalam artikel sebelumnya ditunjukkan cara log file dari berbagai perangkat menggunakan Logstash. Setelah log masuk ke Elasticsearch, Anda dapat mengkonfigurasi dasbor, yang juga disebutkan dalam artikel sebelumnya , dengan informasi dan statistik yang diperlukan untuk Anda melalui visualisasi.Contoh:- Dasbor acara Pencegahan Ancaman dengan peristiwa paling kritis. Di sini Anda dapat mencerminkan tanda tangan IPS mana yang terdeteksi, dari mana mereka berasal secara geografis.

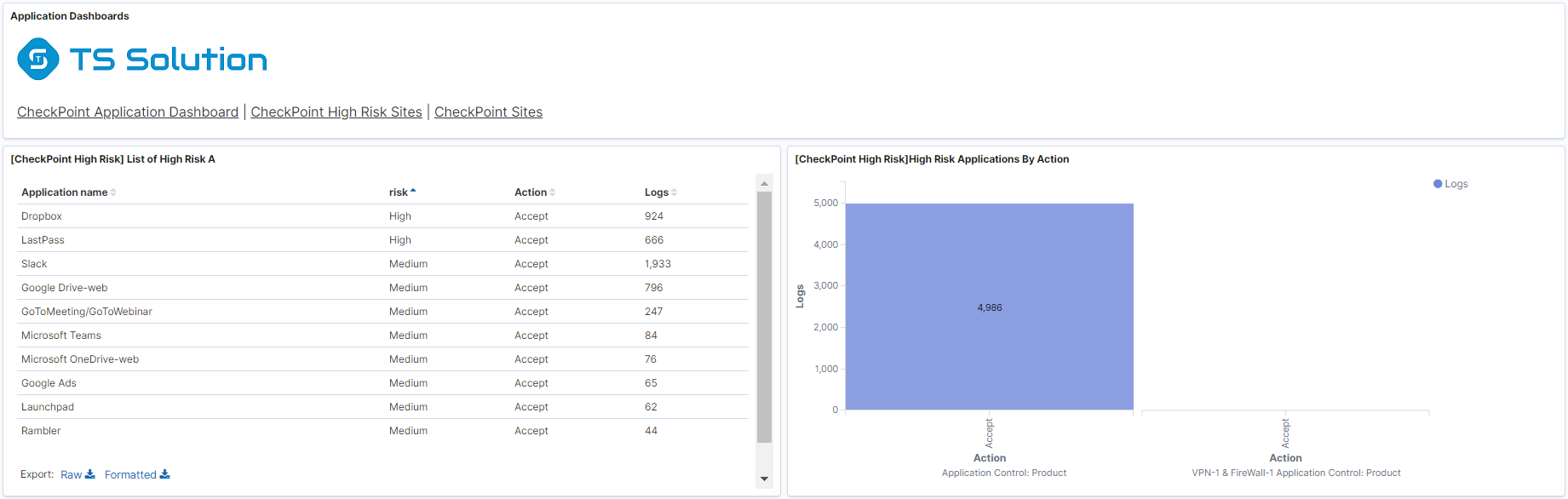

- Dasbor pada penggunaan aplikasi yang paling kritis untuk penggabungan informasi.

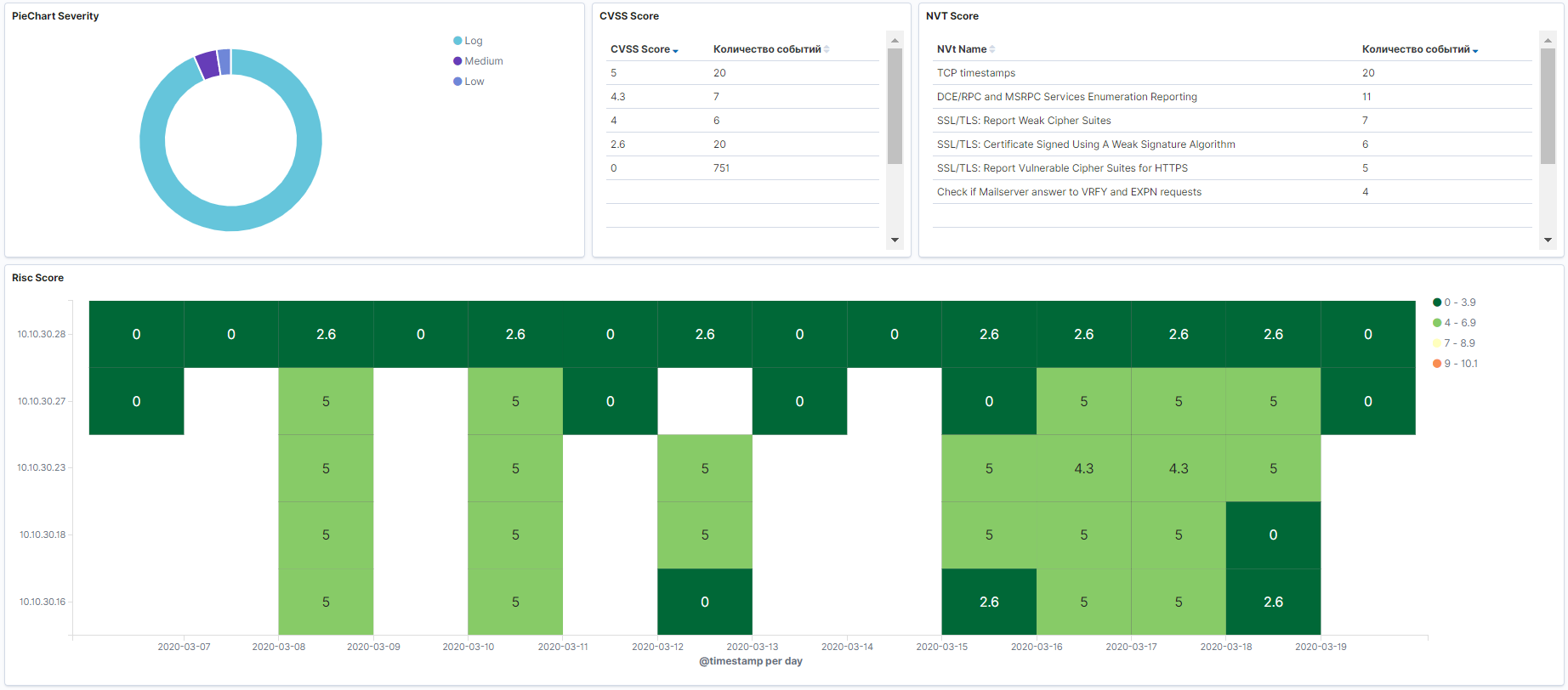

- Memindai hasil dari pemindai keamanan apa pun.

- Log dengan Active Directory oleh pengguna.

- Dasbor koneksi VPN.

Dalam hal ini, jika Anda mengonfigurasi dasbor untuk memperbarui setiap beberapa detik, Anda bisa mendapatkan sistem yang cukup nyaman untuk memantau peristiwa secara real time, yang kemudian dapat digunakan untuk dengan cepat menanggapi insiden IS jika Anda menempatkan dasbor di layar terpisah.Prioritas insiden

Dalam kondisi infrastruktur besar, jumlah insiden dapat keluar dari grafik, dan spesialis tidak akan dapat mengelola semua insiden tepat waktu. Dalam hal ini, pertama-tama perlu untuk memilih insiden yang menimbulkan ancaman besar. Karena itu, sistem harus memprioritaskan insiden sesuai dengan bahayanya terkait dengan infrastruktur Anda. Dianjurkan untuk mengatur peringatan di surat atau telegram data acara. Prioritas dapat diimplementasikan menggunakan alat Kibana biasa dengan mengatur visualisasi. Tetapi dengan pemberitahuan itu lebih sulit, secara default fungsi ini tidak termasuk dalam versi dasar Elasticsearch, hanya dalam versi berbayar. Karena itu, beli versi berbayar, atau tulis lagi prosesnya sendiri yang akan memberi tahu spesialis secara real time melalui surat atau telegram.Otomatisasi proses keamanan informasi

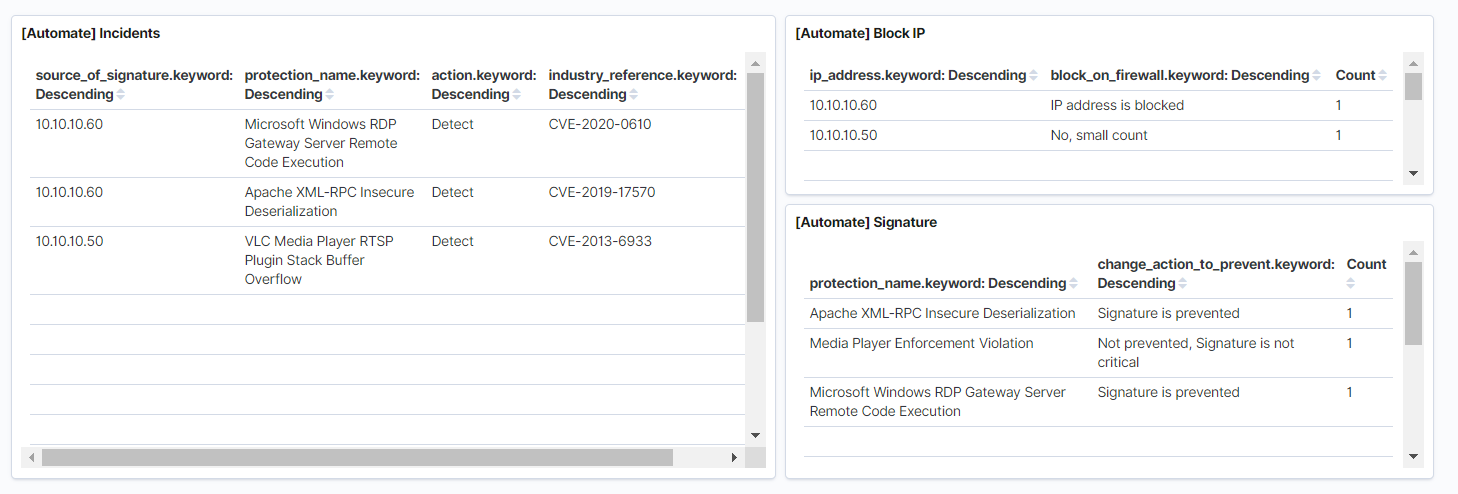

Dan salah satu bagian yang paling menarik adalah otomatisasi tindakan pada insiden keamanan informasi. Sebelumnya, kami menerapkan fungsi ini untuk Splunk, sedikit lebih detail, Anda dapat membaca di artikel ini . Ide dasarnya adalah bahwa kebijakan IPS tidak pernah diuji atau dioptimalkan, walaupun dalam beberapa kasus ini merupakan bagian penting dari proses keamanan informasi. Misalnya, setahun setelah penerapan NGFW dan tidak adanya tindakan untuk mengoptimalkan IPS, Anda akan mengumpulkan sejumlah besar tanda tangan dengan tindakan Detect, yang tidak akan diblokir, yang sangat mengurangi keadaan keamanan informasi dalam organisasi. Berikut ini adalah beberapa contoh yang dapat diotomatisasi:- IPS Detect Prevent. Prevent, , . . , NGFW REST API. , Elastcisearch API NGFW.

- IP , IP Firewall. REST API.

- Jalankan pemindaian host dengan pemindai kerentanan jika host ini memiliki banyak tanda tangan melalui IPS atau alat keamanan lainnya, jika OpenVas, maka Anda dapat menulis skrip yang akan terhubung melalui ssh ke pemindai keamanan dan mulai memindai.

TS Total Sight

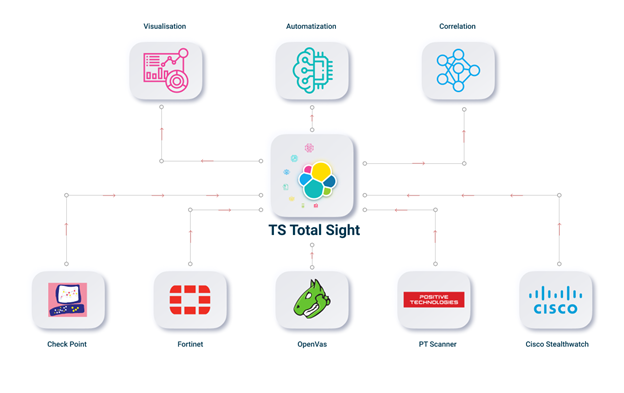

Secara total, implementasi semua fungsi adalah tugas yang sangat besar dan sulit. Tanpa keterampilan pemrograman, Anda dapat mengkonfigurasi fungsionalitas minimum, yang mungkin cukup untuk digunakan dalam produk. Tetapi jika Anda tertarik pada semua fungsionalitas, Anda dapat memperhatikan TS Total Sight. Anda dapat menemukan detail lebih lanjut di situs web kami . Akibatnya, seluruh skema kerja dan arsitektur akan terlihat seperti ini:

Kesimpulan

Kami memeriksa apa yang bisa diimplementasikan menggunakan ELK Stack. Dalam artikel selanjutnya, kami akan secara terpisah mempertimbangkan lebih rinci fungsi TS Total Sight!Jadi tunggu saja ( Telegram , Facebook , VK , TS Solution Blog ), Yandex.Zen .