MacBook dicuri dari saya beberapa kali, dan alat anti-pencurian Apple seperti Find My Mac tidak pernah membantu saya mendapatkan komputer saya kembali. Apakah mereka benar-benar tidak berharga? Bisakah saya percaya enkripsi bawaan FileVault? Bagaimana cara meningkatkan peluang mendapatkan komputer kembali? Artikel ini adalah hasil dari penderitaan saya dalam upaya sia-sia untuk mengembalikan komputer yang dicuri.Artikel ini menjelaskan secara rinci mekanisme perlindungan melalui mata seorang penyerang, dalam kasus kami seorang pencuri. Ini memberi Anda ide yang lebih baik tentang bagaimana mereka bekerja. Narasi dalam artikel ini atas nama pencuri - ini hanya alat artistik untuk pemahaman materi yang lebih baik.Perhatian!

MacBook dicuri dari saya beberapa kali, dan alat anti-pencurian Apple seperti Find My Mac tidak pernah membantu saya mendapatkan komputer saya kembali. Apakah mereka benar-benar tidak berharga? Bisakah saya percaya enkripsi bawaan FileVault? Bagaimana cara meningkatkan peluang mendapatkan komputer kembali? Artikel ini adalah hasil dari penderitaan saya dalam upaya sia-sia untuk mengembalikan komputer yang dicuri.Artikel ini menjelaskan secara rinci mekanisme perlindungan melalui mata seorang penyerang, dalam kasus kami seorang pencuri. Ini memberi Anda ide yang lebih baik tentang bagaimana mereka bekerja. Narasi dalam artikel ini atas nama pencuri - ini hanya alat artistik untuk pemahaman materi yang lebih baik.Perhatian!

Materi dalam artikel disajikan hanya untuk tujuan informasi. Semua deskripsi kegiatan penipuan dipentaskan dan dieksekusi dengan persetujuan pemilik laptop. Penulis tidak meminta tindakan penipuan, dan satu-satunya tujuan artikel ini adalah untuk menunjukkan cara terbaik untuk mengkonfigurasi sistem untuk melindungi data Anda.Kata pengantar

Pada tangkapan layar di bawah, salah satu dari beberapa laptop curian saya yang tetap terkubur di panel iCloud. Antarmuka fungsi Find My Mac di panel kontrol iCloud mengatakan bahwa fungsi kunci akan tersedia ketika laptop terhubung ke Internet. Tetapi itu tidak akan pernah terjadi.Setiap kali saya mencuri MacBook, atau saya kehilangan itu dengan tas saya, saya menyadari kesia-siaan Find My Mac. Lagi pula, laptop tidak memiliki modem, dan saya tidak dapat melacak lokasinya atau menghapus data dari jarak jauh. Agar fungsi anti-pencurian berfungsi, pencuri harus menghubungkan laptop saya ke Internet. Tetapi bagaimana dia akan melakukannya jika akun dikunci dengan kata sandi? Ternyata bahkan orang yang ingin mengembalikan komputer kepada saya tidak akan dapat melakukan ini jika saya tidak menulis kontak saya di suatu tempat pada kasus ini di muka. Saya benar-benar yakin bahwa dalam semua kasus pencurian, laptop saya benar-benar dibersihkan dan dijual kepada pemilik baru yang sekarang menggunakannya tanpa masalah tanpa curiga bahwa mereka dicuri.

Antarmuka fungsi Find My Mac di panel kontrol iCloud mengatakan bahwa fungsi kunci akan tersedia ketika laptop terhubung ke Internet. Tetapi itu tidak akan pernah terjadi.Setiap kali saya mencuri MacBook, atau saya kehilangan itu dengan tas saya, saya menyadari kesia-siaan Find My Mac. Lagi pula, laptop tidak memiliki modem, dan saya tidak dapat melacak lokasinya atau menghapus data dari jarak jauh. Agar fungsi anti-pencurian berfungsi, pencuri harus menghubungkan laptop saya ke Internet. Tetapi bagaimana dia akan melakukannya jika akun dikunci dengan kata sandi? Ternyata bahkan orang yang ingin mengembalikan komputer kepada saya tidak akan dapat melakukan ini jika saya tidak menulis kontak saya di suatu tempat pada kasus ini di muka. Saya benar-benar yakin bahwa dalam semua kasus pencurian, laptop saya benar-benar dibersihkan dan dijual kepada pemilik baru yang sekarang menggunakannya tanpa masalah tanpa curiga bahwa mereka dicuri.IPhone dilindungi dengan lebih baik

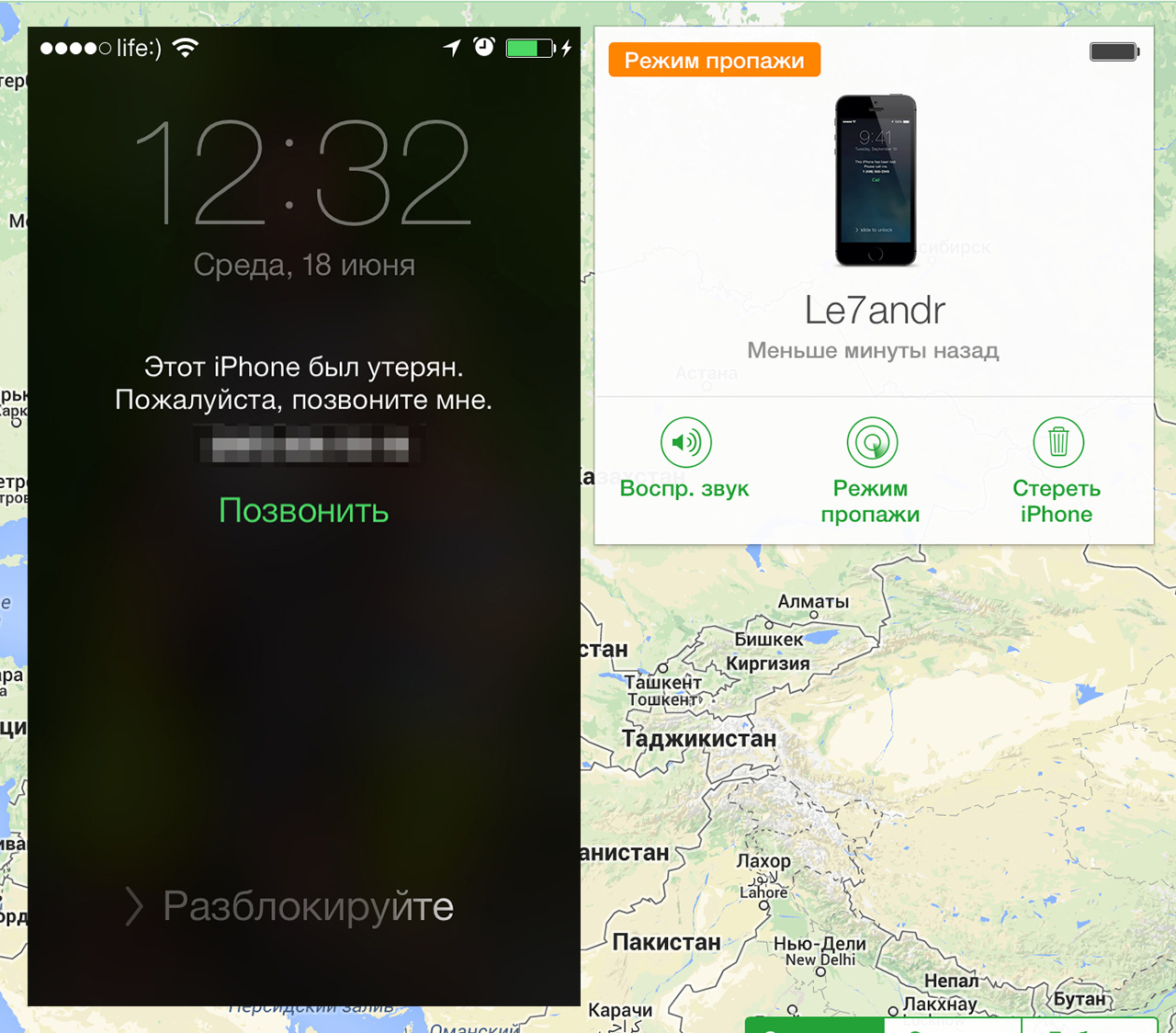

IPhone dengan iOS terbaru tidak dapat dilepaskan begitu saja dari iCloud. (Gambar oleh Alexander Varakin)iPhone modern cukup terlindungi, mereka tidak dapat dilepaskan begitu saja dari akun iCloud Anda dan dijual di pasar radio. Oleh karena itu, ada skema penipuan menyeluruh untuk melepaskan ikatan perangkat melalui phishing. Penelitian bagus oleh AntonBo0oMtentang fenomena ini: phisher iCloud dan di mana mereka tinggal . Pencuri mencoba masuk ke akun iCloud korban dan membuka kunci telepon. Bahkan jika pencuri berhasil mengeluarkan kartu SIM dan mematikan WiFi sebelum pemiliknya dapat mengunci telepon, ia masih tidak dapat membukanya jika otorisasi dengan sidik jari, wajah atau kode PIN diaktifkan. Dan ini luar biasa.Ada banyak informasi tentang pemblokiran iPhone, mekanisme ini telah dipelajari dengan baik. Tapi tidak ada yang membahas fungsi yang sama di macbook, seolah-olah mereka tidak ada di sana. Sayangnya, semua model MacBook hingga 2018 (tanpa chip T2 ) tidak berdaya melawan pencuri, dan bagaimanapun mereka akan dijual sepenuhnya dibersihkan. Tetapi pada saat yang sama, Anda dapat mempersulit kehidupan pencuri sebanyak mungkin dan melindungi data Anda.

IPhone dengan iOS terbaru tidak dapat dilepaskan begitu saja dari iCloud. (Gambar oleh Alexander Varakin)iPhone modern cukup terlindungi, mereka tidak dapat dilepaskan begitu saja dari akun iCloud Anda dan dijual di pasar radio. Oleh karena itu, ada skema penipuan menyeluruh untuk melepaskan ikatan perangkat melalui phishing. Penelitian bagus oleh AntonBo0oMtentang fenomena ini: phisher iCloud dan di mana mereka tinggal . Pencuri mencoba masuk ke akun iCloud korban dan membuka kunci telepon. Bahkan jika pencuri berhasil mengeluarkan kartu SIM dan mematikan WiFi sebelum pemiliknya dapat mengunci telepon, ia masih tidak dapat membukanya jika otorisasi dengan sidik jari, wajah atau kode PIN diaktifkan. Dan ini luar biasa.Ada banyak informasi tentang pemblokiran iPhone, mekanisme ini telah dipelajari dengan baik. Tapi tidak ada yang membahas fungsi yang sama di macbook, seolah-olah mereka tidak ada di sana. Sayangnya, semua model MacBook hingga 2018 (tanpa chip T2 ) tidak berdaya melawan pencuri, dan bagaimanapun mereka akan dijual sepenuhnya dibersihkan. Tetapi pada saat yang sama, Anda dapat mempersulit kehidupan pencuri sebanyak mungkin dan melindungi data Anda.Langkah 1: Mencuri MacBook

Untuk pengujian realistis semua hipotesis, kita perlu mencuri MacBook nyata. Narasi lebih lanjut saya akan pimpin atas nama pencuri. Untuk memahami bagaimana mekanisme perlindungan bekerja, Anda perlu mereproduksi model ancaman nyata ( model penyusup ).Menurut skrip dari video, saya mencuri MacBook yang disertakan dari korban di sebuah kafe. Pada saat pencurian, saya menutup tutupnya, sehingga laptop masuk ke mode tidur dan terputus dari WiFi. Ini adalah poin penting, karena mereproduksi skenario paling populer di mana laptop jatuh ke tangan pencuri. Paling sering, pemilik MacBook hanya menutup tutupnya dan memasukkan laptop ke dalam tas tanpa mematikan komputer. Setiap saat, ketika saya kehilangan komputer saya, dia dalam kondisi ini - dia tidur di tas punggung.Temukan perangkat pelacak Saya tanpa Internet

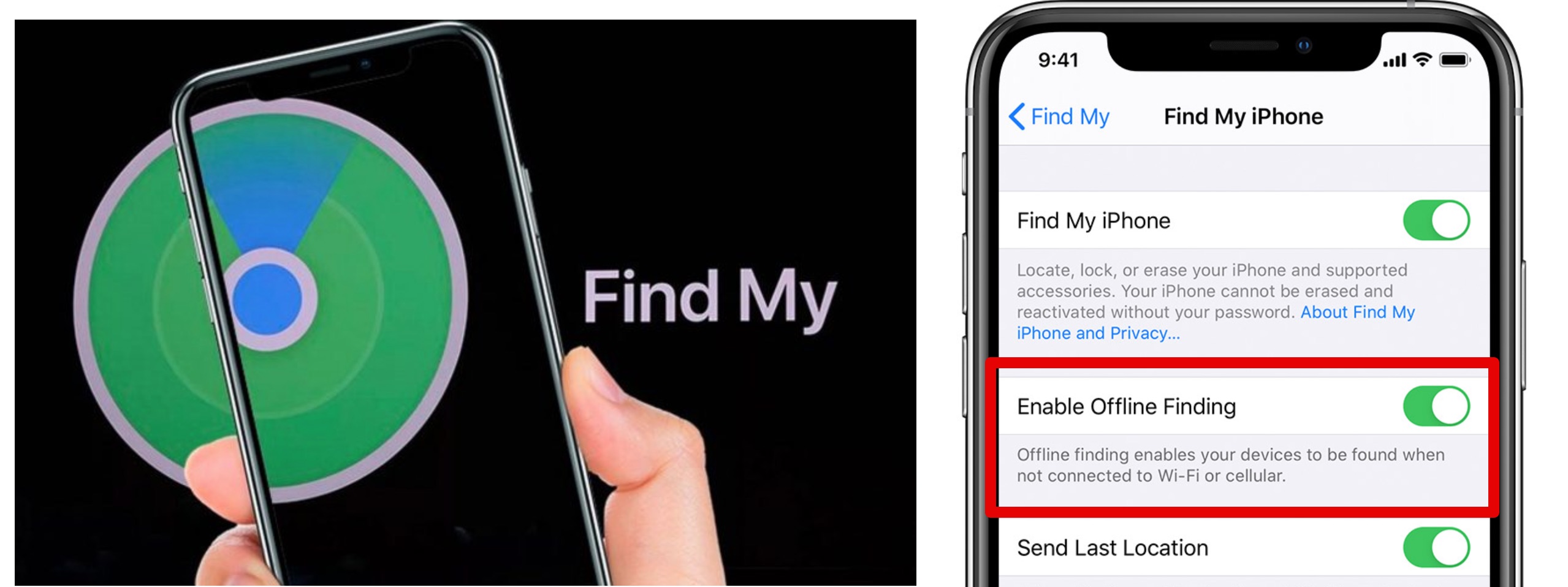

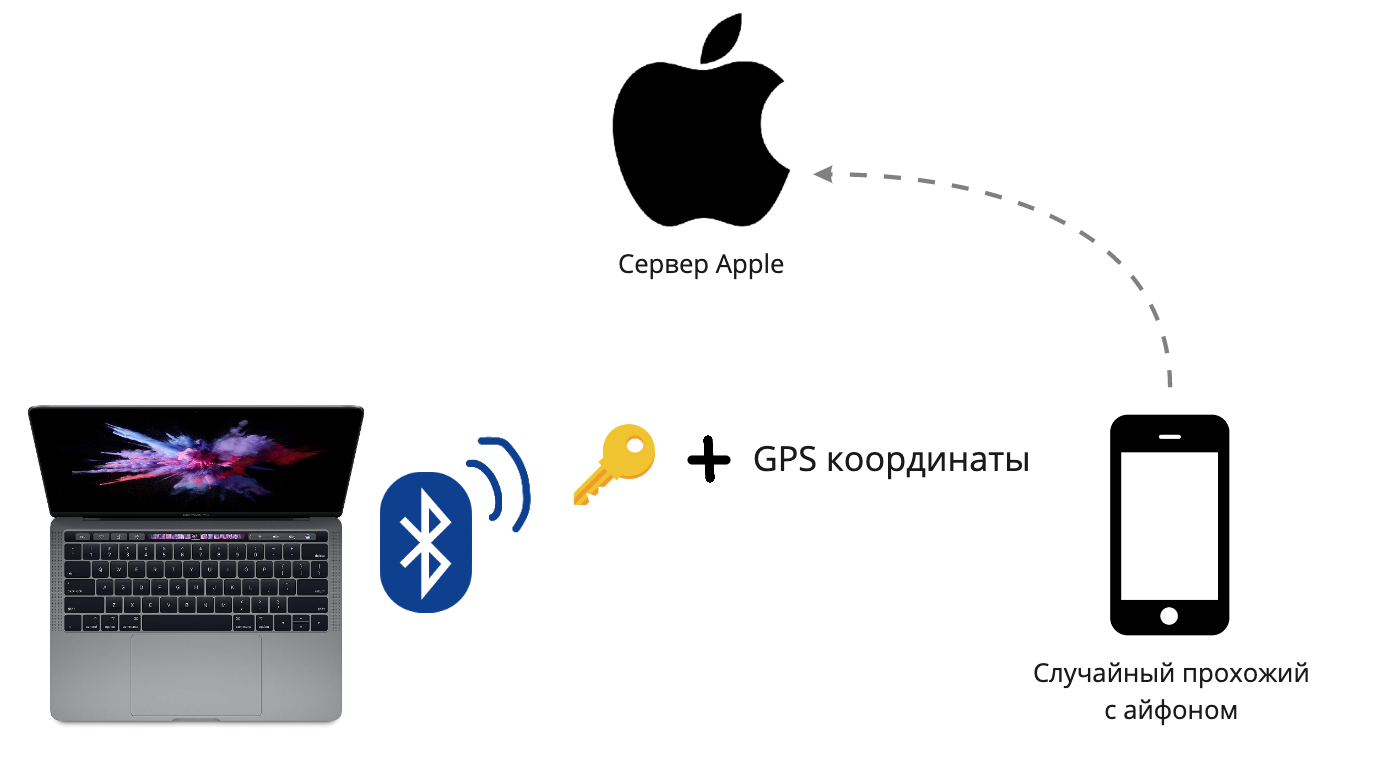

Teknologi Geotracking Baru Apple Tanpa InternetSegera setelah pencurian itu, saya lari dengan ketiak MacBook saya yang dicuri ke lab saya. Bayangkan saya berlari lebih cepat daripada korban dan bisa bersembunyi. Pada saat yang sama, aksi terjadi di kota, dan saya berlari di sepanjang jalan yang ramai. Apa yang akan dilakukan korban saat ini? Dalam kepanikan, ia memasuki aplikasi FindMy dan akan mencoba melacak komputer atau memblokirnya. Tetapi Anda tidak akan dapat memblokir atau menghapus data, karena laptop tidak memiliki koneksi internet. Tetapi ternyata untuk melihat koordinat nyata dari laptop pada peta, dan ini luar biasa!Pada 2019, Apple mengumumkan aplikasi FindMy yang diperbarui dan cara baru untuk melacak perangkat, dalam pengaturan yang disebut Pencarian Offline. Sebagian besar pengguna teknologi Apple tidak mengetahui fitur ini.Prinsip operasi adalah sebagai berikut: pertama Anda harus memiliki setidaknya dua perangkat Apple yang diikat ke akun iCloud yang sama. Kedua perangkat harus memiliki sistem operasi saat ini, setidaknya iOS 13 dan macOS 10.15 (Catalina). Jika semua kondisi terpenuhi, kedua perangkat menghasilkan kunci dan bertukar bagian pribadi (kunci pribadi) satu sama lain, sehingga masing-masing perangkat dapat mendekripsi pesan yang lain.

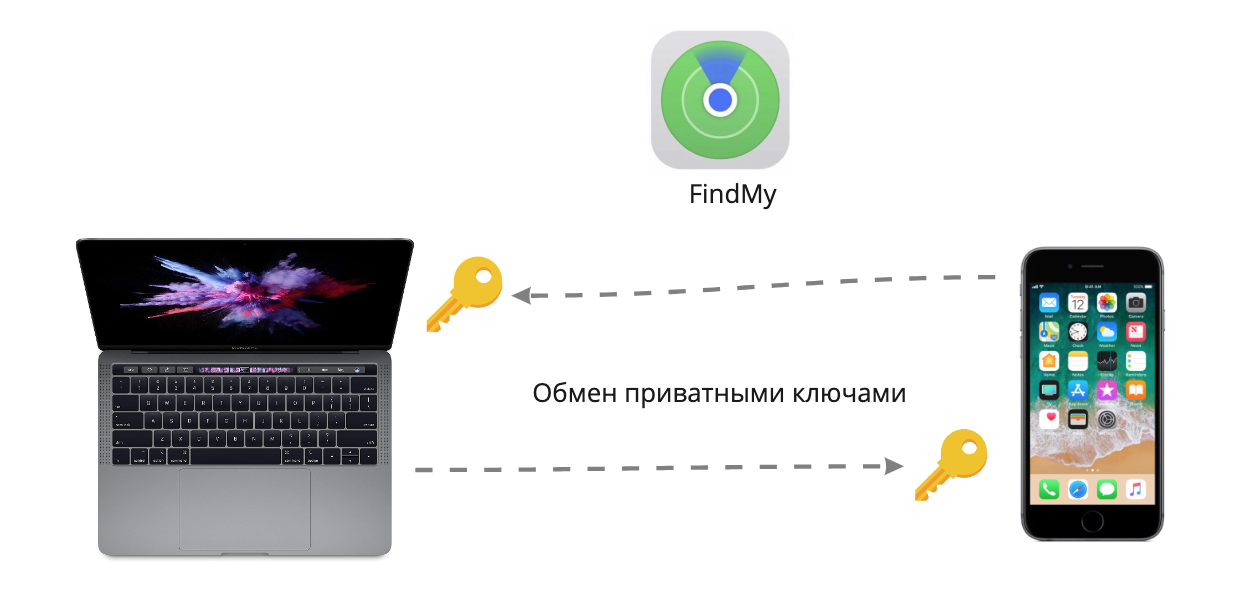

Teknologi Geotracking Baru Apple Tanpa InternetSegera setelah pencurian itu, saya lari dengan ketiak MacBook saya yang dicuri ke lab saya. Bayangkan saya berlari lebih cepat daripada korban dan bisa bersembunyi. Pada saat yang sama, aksi terjadi di kota, dan saya berlari di sepanjang jalan yang ramai. Apa yang akan dilakukan korban saat ini? Dalam kepanikan, ia memasuki aplikasi FindMy dan akan mencoba melacak komputer atau memblokirnya. Tetapi Anda tidak akan dapat memblokir atau menghapus data, karena laptop tidak memiliki koneksi internet. Tetapi ternyata untuk melihat koordinat nyata dari laptop pada peta, dan ini luar biasa!Pada 2019, Apple mengumumkan aplikasi FindMy yang diperbarui dan cara baru untuk melacak perangkat, dalam pengaturan yang disebut Pencarian Offline. Sebagian besar pengguna teknologi Apple tidak mengetahui fitur ini.Prinsip operasi adalah sebagai berikut: pertama Anda harus memiliki setidaknya dua perangkat Apple yang diikat ke akun iCloud yang sama. Kedua perangkat harus memiliki sistem operasi saat ini, setidaknya iOS 13 dan macOS 10.15 (Catalina). Jika semua kondisi terpenuhi, kedua perangkat menghasilkan kunci dan bertukar bagian pribadi (kunci pribadi) satu sama lain, sehingga masing-masing perangkat dapat mendekripsi pesan yang lain. Menurut Apple, kunci-kunci ini hanya disimpan di perangkat dan tidak disimpan di server. Artinya, Anda hanya dapat menggunakan fungsi dari perangkat lain dan bukan dari icloud.com. Ini berarti bahwa setelah kehilangan kedua perangkat, di icloud.com Anda hanya dapat melihat geolokasi online, yang hanya berfungsi jika perangkat memiliki akses Internet, tetapi tidak menemukan secara offline.

Menurut Apple, kunci-kunci ini hanya disimpan di perangkat dan tidak disimpan di server. Artinya, Anda hanya dapat menggunakan fungsi dari perangkat lain dan bukan dari icloud.com. Ini berarti bahwa setelah kehilangan kedua perangkat, di icloud.com Anda hanya dapat melihat geolokasi online, yang hanya berfungsi jika perangkat memiliki akses Internet, tetapi tidak menemukan secara offline. Ketika perangkat tanpa Internet, misalnya, telepon tanpa kartu SIM atau MacBook tanpa WiFi, ia mulai mengirim paket khusus melalui Bluetooth Low Energy dengan kunci publiknya. Dan setiap perangkat Apple yang ada di dekatnya, misalnya, pejalan kaki acak dengan iPhone, setelah mendengar sinyal seperti itu, akan secara otomatis mengambil kunci ini, mengenkripsi mereka dengan koordinatnya saat ini dan mengirimkannya ke server. Ini tidak memerlukan tindakan apa pun dari pengguna, semuanya terjadi di latar belakang saat ponsel berada dalam saku dengan layar terkunci. Semacam botnet eksklusif dengan nada ringan dari jaringan mesh.Pada macOS, daemon / usr / libexec / searchpartyuseragent bertanggung jawab untuk fungsi ini . Kunci-kunci tersebut seharusnya disimpan di gantungan kunci dengan nama LocalBeaconStore → LocalBeaconStoreKey. Sangat mengecewakan bahwa beacon BLE hanya dikirim ketika sistem dalam atau dalam mode tidur, yaitu, untuk mematikan pelacakan seperti itu, pencuri hanya perlu menahan tombol shutdown. Akan lebih bagus jika fungsi ini bekerja langsung pada chip Bluetooth / WiFi ketika ada daya siaga pada motherboard.

Ketika perangkat tanpa Internet, misalnya, telepon tanpa kartu SIM atau MacBook tanpa WiFi, ia mulai mengirim paket khusus melalui Bluetooth Low Energy dengan kunci publiknya. Dan setiap perangkat Apple yang ada di dekatnya, misalnya, pejalan kaki acak dengan iPhone, setelah mendengar sinyal seperti itu, akan secara otomatis mengambil kunci ini, mengenkripsi mereka dengan koordinatnya saat ini dan mengirimkannya ke server. Ini tidak memerlukan tindakan apa pun dari pengguna, semuanya terjadi di latar belakang saat ponsel berada dalam saku dengan layar terkunci. Semacam botnet eksklusif dengan nada ringan dari jaringan mesh.Pada macOS, daemon / usr / libexec / searchpartyuseragent bertanggung jawab untuk fungsi ini . Kunci-kunci tersebut seharusnya disimpan di gantungan kunci dengan nama LocalBeaconStore → LocalBeaconStoreKey. Sangat mengecewakan bahwa beacon BLE hanya dikirim ketika sistem dalam atau dalam mode tidur, yaitu, untuk mematikan pelacakan seperti itu, pencuri hanya perlu menahan tombol shutdown. Akan lebih bagus jika fungsi ini bekerja langsung pada chip Bluetooth / WiFi ketika ada daya siaga pada motherboard.Langkah 2: Menyembunyikan - spoofing geotracking melalui proksi Bluetooth

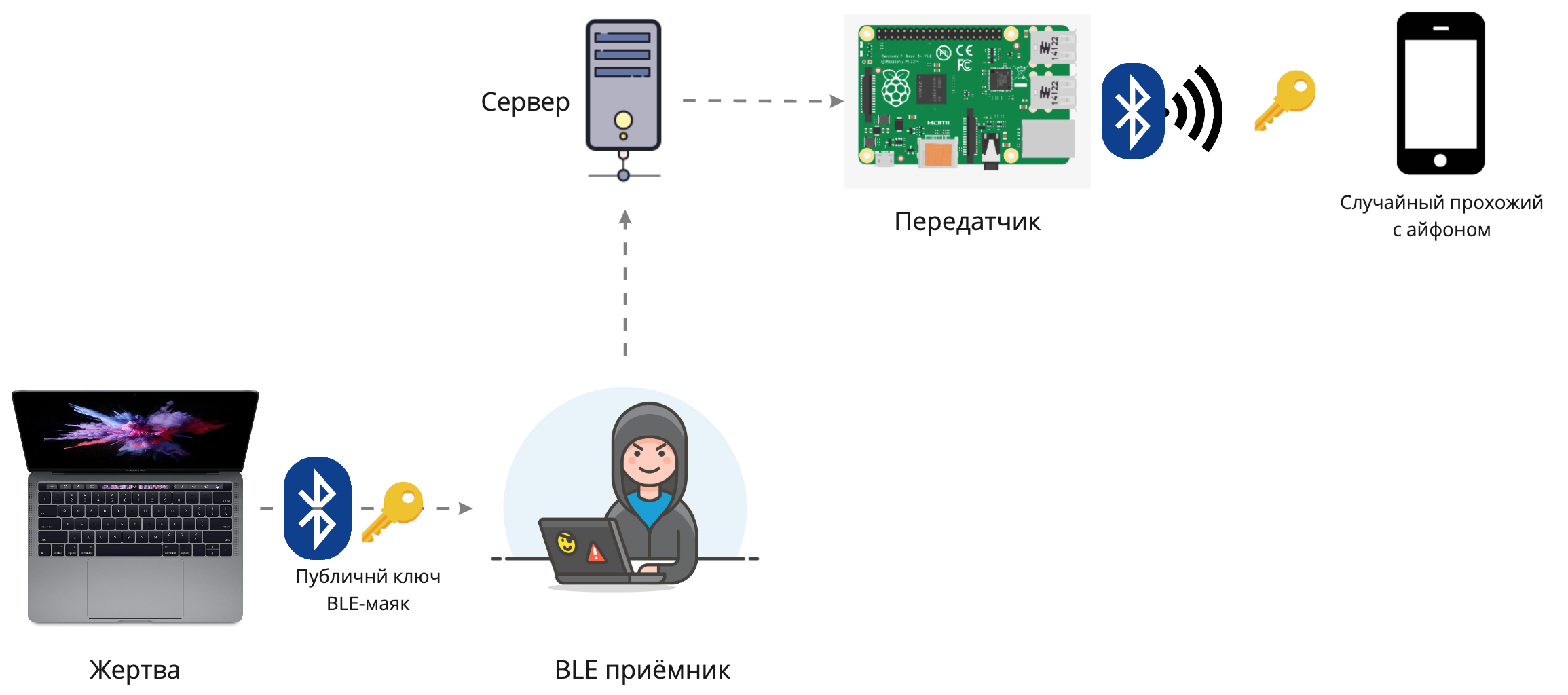

Apakah mungkin untuk mengelabui sistem dan menunjukkan alamat palsu laptopnya kepada korban? Jika MacBook yang hilang itu sendiri tidak tahu koordinatnya, tetapi hanya mengirim kunci publik, maka perangkat yang menerima sinyal menambahkan koordinat. Jadi skema ini rentan terhadap spoofing! Relay paket BLE mentransmisikan semua sinyal yang didengar ke pemancar jarak jauh.Disirkuit dengan pengulang, penerima mendengarkan semua sinyal dari korban dan mengirimkannya melalui Internet ke pemancar. Orang-orang yang lewat secara acak yang menerima sinyal menambahkan koordinat mereka ke sana dan mengirimkannya ke server. Saya duduk dengan perangkat korban di ruang bawah tanah, dan pemancar berada di ujung kota. Dengan demikian, korban melihat koordinat palsu.Untuk membangun skema seperti itu, Anda akan membutuhkan dua komputer dengan adaptor BLE yang terhubung ke jaringan dan kerangka kerja yang samaBtleJuice .

Relay paket BLE mentransmisikan semua sinyal yang didengar ke pemancar jarak jauh.Disirkuit dengan pengulang, penerima mendengarkan semua sinyal dari korban dan mengirimkannya melalui Internet ke pemancar. Orang-orang yang lewat secara acak yang menerima sinyal menambahkan koordinat mereka ke sana dan mengirimkannya ke server. Saya duduk dengan perangkat korban di ruang bawah tanah, dan pemancar berada di ujung kota. Dengan demikian, korban melihat koordinat palsu.Untuk membangun skema seperti itu, Anda akan membutuhkan dua komputer dengan adaptor BLE yang terhubung ke jaringan dan kerangka kerja yang samaBtleJuice .Protokol kepemilikan FindMy belum dipelajari, format paket BLE tidak diketahui. Bahkan interval pasti antara pengiriman suar dan kondisi di mana fungsi ini diaktifkan tidak diketahui. Interval yang ditetapkan secara eksperimental 10-20 menit. Menurut Apple, kunci pribadi berubah secara teratur, tetapi seberapa sering tidak diketahui. Saya mengundang semua orang untuk berpartisipasi dalam pembalikan protokol. Apple memiliki deskripsi kriptografi yang digunakan oleh FindMy.

UPD: Pada saat menulis baris-baris ini, sebuah studi tentang kriptografi yang digunakan di FindMy diterbitkan , penulis tidak mempertimbangkan implementasi teknis dari protokol, dan saya tidak begitu mengerti apa pekerjaan itu.

Untuk permintaan proxy ke pemancar, Anda memerlukan server dan akan bekerja dengan konfigurasi minimal, seperti RUVDS untuk 130 rubel . Dia memiliki tarif per detik dan pembayaran hanya untuk sumber daya yang digunakan. Untuk habrayuzers, diskon 15% untuk kode promosi dontpanic berfungsi.

Langkah 3: mencuri data dari laptop

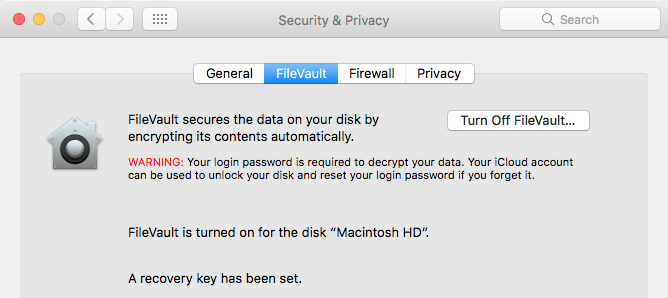

Data pada disk bisa jauh lebih berharga daripada macbook itu sendiri. Bagaimana jika ada kunci untuk dompet bitcoin, nama pengguna, kata sandi, atau foto intim? Oleh karena itu, cobalah terlebih dahulu untuk membaca data pada disk. Kami mencuri laptop dalam keadaan aktif, tetapi pada saat pencurian, penutupnya ditutup, dan sekarang dikunci dengan kata sandi pengguna. Sebagian besar pemilik MacBook membawa mereka dalam mode tidur, yaitu, mereka tutup saja. Ini adalah kondisi yang paling memungkinkan pencuri menerima komputer.Cara termudah untuk membaca data adalah dengan mem-boot dari stik USB di Linux. Tetapi jika FileVault dinyalakan dalam sistem, maka membaca data tidak akan berfungsi, jadi mem-boot ulang berisiko bagi kita, karena tidak diketahui sebelumnya apakah enkripsi diaktifkan atau tidak. Ketika komputer dihidupkan, sistem file didekripsi dengan tepat, jadi Anda perlu mencoba untuk mendapatkan akses tanpa me-reboot.DMA-, FileVault . , DMA- Thunderbolt - IOMMU. Thunderclap Thunderbolt-, - .

Kami tidak akan mempertimbangkan opsi kata sandi brutal dari akun pengguna, karena ini bukan olahraga. Selain itu, macOS menambahkan penundaan lama sebelum memasukkan kata sandi baru setelah upaya yang gagal. Untuk serangan seperti itu, Anda dapat menggunakan alat perangkat keras apa pun yang memungkinkan Anda untuk meniru papan ketik HID, termasuk raspberry pi atau arduino. Titik kunci di sini adalah kamus untuk seleksi. Saya menyarankan Anda untuk menggunakan kata sandi dengan setidaknya satu karakter khusus dan tanpa kata-kata kamus. Ini cukup untuk bertahan melawan brutus semacam itu.Hubungkan laptop yang terkunci ke Wi-Fi

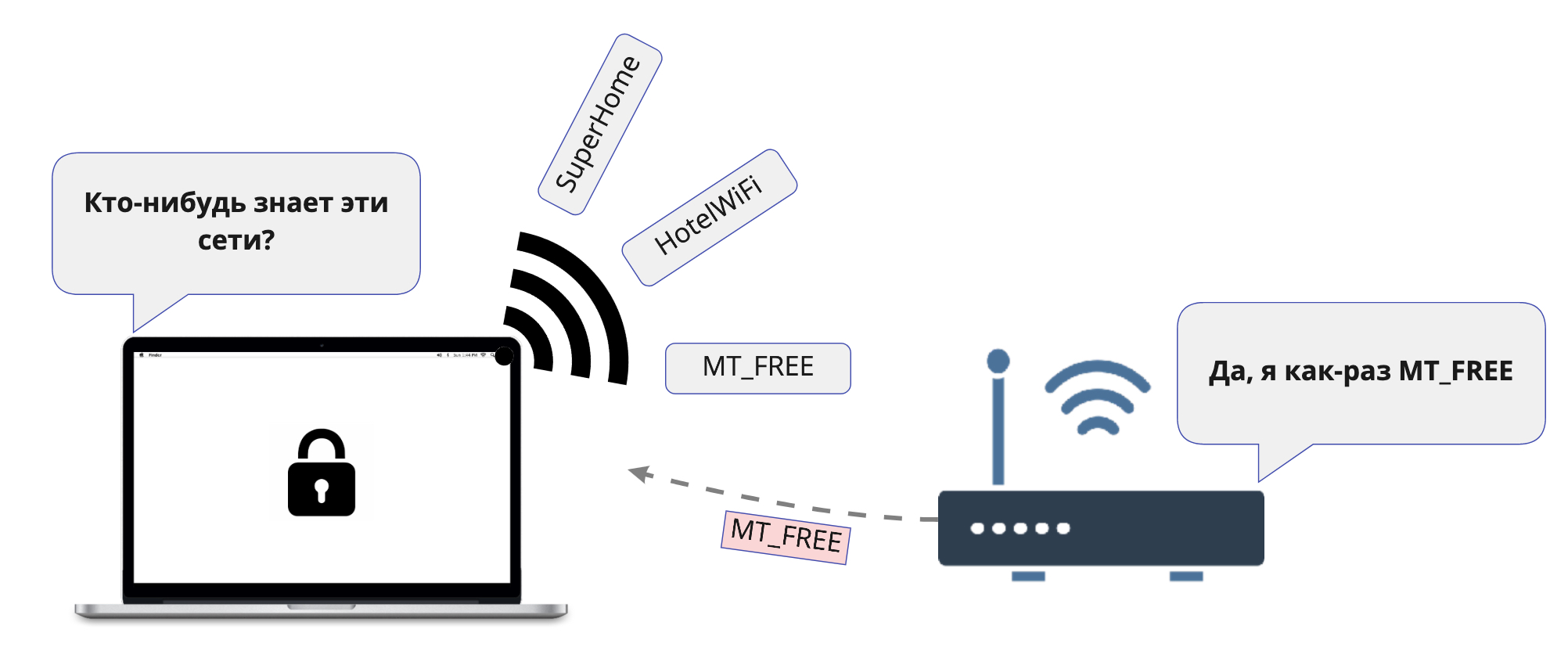

Saat laptop dihidupkan dan sistem file tidak terkunci, cobalah mengetuknya di jaringan. Mungkin korban memiliki drive jaringan atau layanan lain di mana Anda dapat naik ke dalamnya. Mari kita coba bujuk laptop untuk terhubung ke WiFi kami. Ketika perangkat memindai jaringan WiFi, mereka juga mengirimkan nama-nama jaringan yang baru-baru ini mereka hubungkan ke dalam paket permintaan probe. Yaitu, saat Anda berjalan di sekitar kota, ponsel atau laptop Anda mengirimkan nama jaringan WiFi rumah Anda dengan harapan itu akan menjawabnya. Seperti yang direncanakan, ini akan mempercepat koneksi ke jaringan ketika dekat.Untuk mengetahui jaringan mana laptop korban siap untuk terhubung, saya meletakkan adaptor WiFi eksternal di sebelahnya dan menutup tutup kandang Faraday dadakan. Sekarang adaptor akan mendengar sinyal dari laptop dengan baik dan tidak mendengar yang lain.Kami memulai mode monitor dengan filter untuk satu jenis paket, karena kami hanya ingin melihat permintaan sampel.

Ketika perangkat memindai jaringan WiFi, mereka juga mengirimkan nama-nama jaringan yang baru-baru ini mereka hubungkan ke dalam paket permintaan probe. Yaitu, saat Anda berjalan di sekitar kota, ponsel atau laptop Anda mengirimkan nama jaringan WiFi rumah Anda dengan harapan itu akan menjawabnya. Seperti yang direncanakan, ini akan mempercepat koneksi ke jaringan ketika dekat.Untuk mengetahui jaringan mana laptop korban siap untuk terhubung, saya meletakkan adaptor WiFi eksternal di sebelahnya dan menutup tutup kandang Faraday dadakan. Sekarang adaptor akan mendengar sinyal dari laptop dengan baik dan tidak mendengar yang lain.Kami memulai mode monitor dengan filter untuk satu jenis paket, karena kami hanya ingin melihat permintaan sampel.tcpdump -e -l -I -i en0 type mgt subtype probe-req

BSSID:Broadcast DA:Broadcast SA:xx:xx:xx:xx:xx:xx Probe Request (MGTS_GPON_1856)

BSSID:Broadcast DA:Broadcast SA:xx:xx:xx:xx:xx:xx Probe Request (MGTS_GPON_1856)

BSSID:Broadcast DA:Broadcast SA:xx:xx:xx:xx:xx:xx Probe Request (Onlime)

BSSID:Broadcast DA:Broadcast SA:xx:xx:xx:xx:xx:xx Probe Request (MT_FREE)

Dapat dilihat bahwa laptop ini mengingat beberapa jaringan yang berbeda, di antaranya ada yang mirip dengan yang di rumah. Penting untuk diingat bahwa jika laptop mengingat jaringan dengan kata sandi, maka tidak akan terhubung secara otomatis jika tiba-tiba muncul tanpa kata sandi, tetapi dengan nama yang sama. Dari nama-nama ini, kita dapat berasumsi bahwa dua jaringan pertama yang paling mungkin memiliki kata sandi, tetapi yang terakhir adalah jaringan transportasi umum Moskow dan ternyata disimpan dalam memori komputer tanpa kata sandi.Jenis serangan ini cukup kuno, tetapi terkadang masih berfungsi. Ada alat otomatis seperti hostapd-karma yang segera merespons semua nama jaringan.

Sekarang kita perlu meningkatkan titik akses dengan nama jaringan yang dipilih, dalam kasus kami MT_FREE, sehingga laptop secara otomatis terhubung dengannya. Perlu diingat bahwa jika laptop dapat masuk ke Internet, pemilik dapat segera memblokirnya dan membersihkan disk. Tetapi Anda tidak dapat sepenuhnya memutuskan koneksi Internet, jika tidak macOS dapat segera memutuskan sambungan dari jaringan WiFi tersebut, mengingat itu rusak. Oleh karena itu, ia harus memiliki DHCP, resolver DNS dan Internet yang berfungsi dengan baik agar tes captive portal dapat berfungsi. Cukup hanya membuka port TCP 80 di Internet, dan macOS akan menganggap bahwa jaringan itu benar-benar normal, sedangkan fungsi anti-pencurian iCloud tidak akan berfungsi.Jika MacBook berhasil terhubung ke WiFi, kita hanya perlu memindai melalui jaringan untuk layanan terbuka, bola jaringan, dll. Saya tidak akan memberi tahu Anda cara melakukan ini karena ini berada di luar cakupan artikel ini.Kami harus jujur mengakui bahwa sebagian besar pengguna menggunakan pengaturan default dan tidak mengkonfigurasi layanan jaringan tambahan, sehingga peluang keberhasilan dengan serangan seperti itu dapat diabaikan. Tetapi tetap patut dicoba, karena ini adalah cara terakhir yang tersedia untuk berinteraksi dengan sistem yang memiliki drive yang didekripsi.

Reboot ke yang tidak diketahui

Biarkan saya mengingatkan Anda bahwa ketika sistem dimuat, kami tidak memiliki cara untuk mengetahui apakah enkripsi disk FileVault diaktifkan. Untuk memeriksa ini, Anda perlu me-restart laptop. Ini dapat dilakukan hanya dengan menahan tombol daya, karena tidak ada menu manajemen daya pada layar sesi yang terkunci. Lebih lanjut, ada dua skenario yang mungkin:

Biarkan saya mengingatkan Anda bahwa ketika sistem dimuat, kami tidak memiliki cara untuk mengetahui apakah enkripsi disk FileVault diaktifkan. Untuk memeriksa ini, Anda perlu me-restart laptop. Ini dapat dilakukan hanya dengan menahan tombol daya, karena tidak ada menu manajemen daya pada layar sesi yang terkunci. Lebih lanjut, ada dua skenario yang mungkin:FileVault tidak dikonfigurasi

Gelanggang mudah! Cukup boot dari USB flash drive atau hapus disk (pada model hingga 2016) dan semua file korban kami tersedia dalam teks yang jelas. Di Linux, Anda perlu sedikit bingung dengan konfigurasi fuse-apfs .FileVault Diaktifkan

Pertama kali Anda mengonfigurasi FileVault, disarankan mengunduh kunci enkripsi drive di iCloud, dan secara teori, pencuri dapat menyerang akun korban, tetapi kami tidak mempertimbangkan serangan phishing dalam artikel ini. Ada beberapa alat untuk FileVault brute: program komersial dari Elcomsoft dan program open source seperti apfs2john untuk digunakan dengan John The Ripper .Kemungkinan besar, seorang pencuri biasa tidak akan menghabiskan sumber daya untuk kebrutalan disk Anda, kecuali jika ini adalah serangan yang ditargetkan pada data. Untuk kesederhanaan, kami berasumsi bahwa kata sandi non-kamus dari 6-8 karakter register yang berbeda menggunakan karakter khusus tidak kebal.Bagaimana cara kerjanya seperti yang direncanakan oleh Apple

Untuk waktu yang lama saya tidak bisa mengerti persis bagaimana Apple mewakili karya Find My Mac dalam kehidupan nyata, karena jika Anda mengikuti rekomendasi default ketika pertama kali mengatur sistem, pengguna akan menerima komputer dengan FileVault diaktifkan dan penyerang tidak akan pernah bisa masuk untuk mengetuk Internet dan mengaktifkan semua jebakan. . Satu-satunya skenario yang mungkin adalah akun tamu. Menurut ide tersebut, pencuri setelah reboot masuk ke layar entri kata sandi untuk membuka kunci disk. Tanpa menebak kata sandi, ia memilih akun tamu dan memuat ke Mode Khusus Safari. Ini adalah mode operasi khusus yang hanya tersedia untuk akun tamu. Hanya menjalankan satu program - browser Safari. Faktanya adalah ketika FileVault diaktifkan, bagian dari disk tetap tidak terenkripsi untuk partisi pemulihan. Ini menyimpan gambar macOS minimal, dari sini Safari boot. Dalam mode ini, pencuri dapat terhubung ke Internet, dan di sini laptop akan menghubungi iCloud dan akan dapat menjalankan perintah jarak jauh dari pemilik.

Satu-satunya skenario yang mungkin adalah akun tamu. Menurut ide tersebut, pencuri setelah reboot masuk ke layar entri kata sandi untuk membuka kunci disk. Tanpa menebak kata sandi, ia memilih akun tamu dan memuat ke Mode Khusus Safari. Ini adalah mode operasi khusus yang hanya tersedia untuk akun tamu. Hanya menjalankan satu program - browser Safari. Faktanya adalah ketika FileVault diaktifkan, bagian dari disk tetap tidak terenkripsi untuk partisi pemulihan. Ini menyimpan gambar macOS minimal, dari sini Safari boot. Dalam mode ini, pencuri dapat terhubung ke Internet, dan di sini laptop akan menghubungi iCloud dan akan dapat menjalankan perintah jarak jauh dari pemilik.Langkah 4: Jual MacBook

Bekerja dengan Variabel NVRAM

Jadi, pencuri mendapat atau tidak mendapatkan akses ke data dan kemudian dia ingin menjual laptop di pasar sekunder. Untuk melakukan ini, ia harus melepaskan komputer dari akun iCloud dan menginstal ulang OS. Selain sistem operasi itu sendiri pada hard drive, macbook memiliki variabel NVRAM yang disimpan pada USB flash drive di motherboard. Data ini bertahan setelahmenginstal ulang macOS. Mereka menyimpan token di mana server mengenali pengikatan macbook ke akun iCloud.Untuk bekerja dengan variabel dari ruang pengguna, ada utilitas nvram :Temukan Contoh Token Mac Saya# Find My Mac

$ nvram fmm-mobileme-token-FMM

fmm-mobileme-token-FMM bplist00%dc%01%02%03%04%05%06%07%08%09%0a%0b%0c%0d%0e%10%0d%11%0d%12%13%14%15%16%1d_%10%0funregisterState_%10%12enabledDataclassesYauthToken^disableContextVuserid]enableContextXusernameXpersonIDWaddTimeTguidXuserInfo_%10%13dataclassProperties%10%00%a1%0f_%10!com.apple.Dataclass.DeviceLocator_%10%ccEAADAAAABLwIAAAAAF6Jva4RDmqzLmljbG91ZC5hdXRovQA_OvlxQ5x0ULxeZIwLf9ZKD2GL8xWXoQiCKVs4tSztt-QZ2ZPlgZqpHekekaGd06Bm20kyU4m1ryRhBPR5DNSSbfzrKM_Ap0elpAitBDkGyHGjTe9c5WajVpfvWe_RGFhcamieaVhGQGzsiFGe11nt1PtCzA~~%11%01%f5_%10%11ivan@ivanov.comZ1253943158#A%d7%a2or%f3kP_%10$7C83E2DA-8A39-414E-B004-4DE79E4D35B3%d3%17%18%19%1a%1b%1c_%10%15InUseOwnerDisplayName_%10%13InUseOwnerFirstName_%10%12InUseOwnerLastName]ivan ivanovUivanWivanov%d1%0f%1e%d5%1f !"#$%25&'(VapsEnvXhostname]idsIdentifierVscheme]authMechanismZProduction_%10%13p09-fmip.icloud.com_%10$0FFD23C3-F469-42C1-97E0-FD8EE1F80502UhttpsUtoken%00%08%00!%003%00H%00R%00a%00h%00v%00%7f%00%88%00%90%00%95%00%9e%00%b4%00%b6%00%b8%00%dc%01%ab%01%ae%01%c2%01%cd%01%d6%01%fd%02%04%02%1c%022%02G%02U%02[%02c%02f%02q%02x%02%81%02%8f%02%96%02%a4%02%af%02%c5%02%ec%02%f2%00%00%00%00%00%00%02%01%00%00%00%00%00%00%00)%00%00%00%00%00%00%00%00%00%00%00%00%00%00%02%f8

Menariknya, bantuan resmi untuk perintah nvram menyembunyikan beberapa fitur. Manual dari dokumen CIA yang bocor yang diterbitkan di Wikileaks: EFI Basics: Variabel NVRAM ternyata jauh lebih berguna . Ternyata utilitas tersebut dapat bekerja secara langsung dengan variabel UEFI (efi vars). Tetapi nilai-nilai sebagian besar variabel hanya dapat diubah dengan SIP (perlindungan integritas sistem) dinonaktifkan.UPD: Akses saya ke variabel EFI melalui utilitas nvram di macOS Catalina berhenti bekerja untuk saya. GUID, nama variabel, atau sintaks program mungkin telah berubah. Penting untuk memeriksa relevansi variabel melalui shell UEFI atau Linux.Untuk melepaskan laptop curian, cukup hapus variabel nvram dan instal ulang OS. Untuk mengatur ulang nvram yang Anda butuhkantahan Command (⌘) + Option + P + R saat memuat laptop. Ini cukup untuk membuat server iCloud tidak lagi menganggap perangkat itu milik akun iCloud tertentu. Dan meskipun setelah mengatur ulang nvram nomor seri motherboard tetap sama, iCloud akan memungkinkan Anda untuk menghubungkan laptop ke akun baru.Kata sandi di UEFI

Pada langkah sebelumnya, kami mem-boot dari USB flash drive (tombol Option saat boot) dan mengatur ulang nvram. Tapi ternyata semua ini bisa dinonaktifkan dengan kata sandi UEFI. Ngomong-ngomong, hanya sedikit orang yang tahu tentang ini di antara para pengguna bunga poppy yang berpengalaman. Kata sandi yang dipasang untuk firmware melarang tindakan seperti itu:

Pada langkah sebelumnya, kami mem-boot dari USB flash drive (tombol Option saat boot) dan mengatur ulang nvram. Tapi ternyata semua ini bisa dinonaktifkan dengan kata sandi UEFI. Ngomong-ngomong, hanya sedikit orang yang tahu tentang ini di antara para pengguna bunga poppy yang berpengalaman. Kata sandi yang dipasang untuk firmware melarang tindakan seperti itu:- Setel ulang NVRAM saat boot

- Reset SMC

- Pilih metode boot lain (tombol Opsi)

Dalam semua kasus, kata sandi akan diminta. Artinya, pencuri tidak akan dapat melakukan booting dari USB flash drive dan tidak akan dapat dengan mudah melepaskan komputer dari iloud, menjatuhkan token Find My Mac dari nvram. Ini juga tidak berhasil menginstal ulang OS dengan mudah. Anda dapat menetapkan kata sandi untuk UEFI melalui Mode Pemulihan. Untuk melakukan ini, tahan CMD + R pada tahap boot dan pilih Startup Security Utility dari menu.Tapi tidak semuanya begitu cerah, kata sandi pada UEFI tidak melindungi. Pada macbooks hingga 2019, UEFI firmware dan variabel NVRAM disimpan pada flash drive SPI biasa, yang Anda dapat hubungkan dengan programmer dan mengubah data apa pun tanpa otorisasi.

Anda dapat menetapkan kata sandi untuk UEFI melalui Mode Pemulihan. Untuk melakukan ini, tahan CMD + R pada tahap boot dan pilih Startup Security Utility dari menu.Tapi tidak semuanya begitu cerah, kata sandi pada UEFI tidak melindungi. Pada macbooks hingga 2019, UEFI firmware dan variabel NVRAM disimpan pada flash drive SPI biasa, yang Anda dapat hubungkan dengan programmer dan mengubah data apa pun tanpa otorisasi.Setel Ulang Kata Sandi UEFI

Pada semua MacBook tanpa chip T2, firmware pada motherboard sama sekali tidak dilindungi. Itu dapat dengan mudah dicerminkan, termasuk menghapus kata sandi untuk UEFI. Untuk melakukan ini, cukup sambungkan programmer ke konektor debug pada motherboard dan kemudian Anda dapat bekerja dengan chip memori seperti halnya dengan flash drive biasa. Kabel universal untuk firmware flash drive untuk semua model macbookAda beberapa kebingungan dengan konektor ini, karena mereka tidak memiliki kunci, yaitu, mereka dapat dihubungkan oleh sisi yang berbeda. Pada model macbook yang berbeda, konektornya ada di tempat yang berbeda, kadang-kadang kadang perlu menyolder kekuatan drive flash 3.3V secara terpisah. Karena itu, terkadang Anda perlu mempelajari sirkuit motherboard dengan cermat.

Kabel universal untuk firmware flash drive untuk semua model macbookAda beberapa kebingungan dengan konektor ini, karena mereka tidak memiliki kunci, yaitu, mereka dapat dihubungkan oleh sisi yang berbeda. Pada model macbook yang berbeda, konektornya ada di tempat yang berbeda, kadang-kadang kadang perlu menyolder kekuatan drive flash 3.3V secara terpisah. Karena itu, terkadang Anda perlu mempelajari sirkuit motherboard dengan cermat. Ada juga perangkat sepenuhnya otonom yang menemukan offset yang diinginkan dalam firmware dan menepuknya dengan cepat, menonaktifkan kata sandi UEFI. Di beberapa pusat layanan, di mana mereka menawarkan untuk menyingkirkan kata sandi pada UEFI, mereka lebih suka melepas chip memori dan mem-flash-nya ke klip programmer.

Ada juga perangkat sepenuhnya otonom yang menemukan offset yang diinginkan dalam firmware dan menepuknya dengan cepat, menonaktifkan kata sandi UEFI. Di beberapa pusat layanan, di mana mereka menawarkan untuk menyingkirkan kata sandi pada UEFI, mereka lebih suka melepas chip memori dan mem-flash-nya ke klip programmer.Implan UEFI

Ada papan eksternal - eksotis terpisah dengan EEPROM, yang segera dimasukkan ke dalam konektor debug. Biasanya mereka sudah di-flash di bawah motherboard yang diinginkan. Segera setelah instalasi, komputer mulai boot dari flash drive ini, mengabaikan yang asli disolder ke motherboard. Dalam hal ini, flash drive asli dapat tetap dengan kata sandi firmware. Lebih mudah untuk menggunakan implan tersebut untuk percobaan dengan patch UEFI, Anda selalu dapat memutar kembali ke firmware asli Anda dengan hanya mengeluarkan modul.

Sistem anti-pencurian phishing

Saya sangat kesal dengan ketidakgunaan semua sistem anti-pencurian Apple sehingga saya memutuskan untuk membuat sendiri. Ini sebelum pengumuman chip T2, jadi tidak mungkin untuk mengandalkan perlindungan perangkat keras, dan saya memutuskan untuk hanya menipu si pencuri sehingga dia sendiri yang melakukan semua yang diperlukan.Skemanya adalah sebagai berikut:- Pada disk MacBook, partisi Linux kecil disorot. Kernel modern (efistub) dapat langsung boot tanpa bootloader menengah seperti refind. Saya menulis tentang ini di artikel Linux dalam satu file untuk Macbook. Secara default, laptop mem-boot Linux, yang meluncurkan wizard pengaturan awal yang disamarkan sebagai macOS. Dalam video, itu ditampilkan dari 7:00.

- , macOS , () , nvram: macOS . , , . , . , . . , , .

- Panduan pengaturan menawarkan untuk melakukan pengaturan awal sistem dan untuk ini meminta untuk terhubung ke WiFi. Kemudian dia menggambar proses palsu mengunduh sesuatu, dan pada saat itu dia mengetuk server dan memberikan akses penuh ke pemilik sebenarnya.

- Pemilik titik akses WiFi BSSID menemukan lokasi laptop, dapat mendengarkan suara dari mikrofon dan menonton pencuri melalui kamera, dll. Sementara antarmuka setup wizard menunjukkan proses pengunduhan pembaruan palsu, pemilik laptop sudah melakukan perjalanan ke alamat tersebut.

Akibatnya, saya tidak menyelesaikan bagian server, tapi di sini ada sumber - sumber wizard pengaturan pada Electron. Omong-omong, kelihatannya sangat bisa dipercaya, aku bahkan akan tergoda.Demonstrasi di video:temuan

- FindMy . . , , . , . , !

- FileVault! . . , . , , , , . , , .

- [] . UEFI, Safari Only Mode. , .

- UEFI. iCloud. , , .

- T2. , 2. , EEPROM . .