Halo semuanya. Untuk mengantisipasi dimulainya Workshop Kali Linux, kami telah menyiapkan terjemahan artikel yang menarik untuk Anda.

Panduan hari ini memperkenalkan dasar-dasar untuk memulai dengan aircrack-ng . Tentu saja, tidak mungkin untuk memberikan semua informasi yang diperlukan dan mencakup setiap skenario. Jadi bersiap-siaplah untuk mengerjakan pekerjaan rumah Anda dan lakukan riset sendiri. Ada banyak tutorial tambahan dan informasi bermanfaat lainnya di forum dan Wiki .Terlepas dari kenyataan bahwa itu tidak mencakup semua langkah dari awal hingga akhir, manual Simple WEP Crack mengungkapkan secara lebih rinci bagaimana bekerja dengan aircrack-ng .Pengaturan peralatan, pemasangan Aircrack-ng

Langkah pertama dalam membuat aircrack-ng berfungsi dengan baik pada sistem Linux Anda adalah menambal dan menginstal driver yang sesuai untuk kartu jaringan Anda. Banyak kartu bekerja dengan beberapa driver, beberapa di antaranya menyediakan fungsionalitas yang diperlukan untuk menggunakan aircrack-ng , yang lain tidak.Saya pikir tidak perlu mengatakan bahwa Anda memerlukan kartu jaringan yang kompatibel dengan paket aircrack-ng . Yaitu, perangkat keras yang sepenuhnya kompatibel dan dapat mengimplementasikan injeksi paket. Dengan menggunakan kartu jaringan yang kompatibel, Anda dapat meretas ke titik akses nirkabel dalam waktu kurang dari satu jam.Untuk menentukan kategori kartu Anda, lihat halaman kompatibilitas perangkat keras.. Baca Tutorial: Apakah Kartu Nirkabel Saya Kompatibel? jika Anda tidak tahu cara menangani tabel. Namun, ini tidak akan mencegah Anda membaca manual, yang akan membantu Anda mempelajari sesuatu yang baru dan memastikan properti kartu Anda tertentu.Untuk memulai, Anda perlu tahu chipset mana yang digunakan dalam kartu jaringan Anda dan driver mana yang Anda butuhkan untuk itu. Anda perlu menentukan ini menggunakan informasi dalam paragraf di atas. Di bagian driver , Anda akan mengetahui driver mana yang Anda butuhkan.Instalasi Aircrack-ng

Anda dapat memperoleh aircrack-ng versi terbaru dengan mengunduhnya dari beranda , atau Anda dapat menggunakan distribusi pengujian penetrasi seperti Kali Linux atau Pentoo, yang memiliki aircrack-ng versi terbaru .Untuk menginstal aircrack-ng, lihat dokumentasi di halaman instalasi .Dasar-dasar IEEE 802.11

Nah, sekarang semuanya sudah siap, saatnya berhenti sebelum kita mengambil tindakan dan belajar sesuatu tentang cara kerja jaringan nirkabel.Bagian selanjutnya penting untuk dipahami agar dapat mengetahui apakah sesuatu tidak akan berfungsi seperti yang diharapkan. Memahami cara kerjanya akan membantu Anda menemukan masalah, atau setidaknya menjelaskannya dengan benar sehingga orang lain dapat membantu Anda. Semuanya agak muskil di sini, dan Anda mungkin ingin melewati bagian ini. Namun, meretas jaringan nirkabel memerlukan sedikit pengetahuan, dan karenanya peretasan lebih dari sekadar mengetik satu perintah dan membiarkan aircrack melakukan segalanya untuk Anda.Cara menemukan jaringan nirkabel

Bagian ini adalah pengantar singkat untuk jaringan terkelola yang bekerja dengan Poin Akses (AP). Setiap titik akses mengirim sekitar 10 frame suar yang disebut per detik. Paket-paket ini berisi informasi berikut:- Nama Jaringan (ESSID)

- Apakah enkripsi digunakan (dan enkripsi apa yang digunakan, tetapi perhatikan bahwa informasi ini mungkin tidak benar hanya karena jalur akses melaporkannya);

- Kecepatan data apa yang didukung (dalam MBit);

- Saluran apa yang dihidupkan jaringan.

Informasi ini ditampilkan dalam alat yang menghubungkan secara khusus ke jaringan ini. Ini ditampilkan ketika Anda mengizinkan peta untuk memindai jaringan dengan iwlist <interface> scanKoneksi jaringan

Ada beberapa opsi untuk menghubungkan ke jaringan nirkabel. Dalam kebanyakan kasus, Open System Authentication digunakan. (Opsional: jika Anda ingin mempelajari lebih lanjut tentang otentikasi, baca ini .)Buka Otentikasi Sistem:- Meminta otentikasi jalur akses;

- Titik akses menjawab: OK, Anda diautentikasi.

- Meminta asosiasi jalur akses;

- Jalur akses menjawab: OK, Anda terhubung.

Ini adalah kasus paling sederhana, tetapi masalah timbul ketika Anda tidak memiliki hak akses, karena:- Ini menggunakan WPA / WPA2 dan Anda membutuhkan otentikasi APOL. Jalur akses akan menolak pada langkah kedua.

- Jalur akses memiliki daftar klien yang diizinkan (alamat MAC) dan itu tidak akan mengizinkan orang lain untuk terhubung. Ini disebut pemfilteran MAC.

- Shared Key Authentication, WEP-, . (. « ?» )

Hal pertama yang harus dilakukan adalah menemukan target potensial. Paket aircrack-ng memiliki airodump -ng untuk ini , tetapi Anda dapat menggunakan program lain seperti Kismet , misalnya .Sebelum Anda mencari jaringan, Anda harus mentransfer kartu Anda ke apa yang disebut "mode pemantauan". Mode pemantauan adalah mode khusus yang memungkinkan komputer Anda mendengarkan paket jaringan. Mode ini juga memungkinkan injeksi untuk disuntikkan. Kami akan membicarakan suntikan lain kali.Untuk meletakkan kartu jaringan dalam mode pemantauan, gunakan airmon-ng :airmon-ng start wlan0

Jadi Anda membuat antarmuka lain dan menambahkan "mon" ke dalamnya . Jadi wlan0 akan menjadi wlan0mon . Untuk memeriksa apakah kartu jaringan benar-benar dalam mode pemantauan, lakukan iwconfigdan lihat sendiri.Kemudian, jalankan airodump-ng untuk mencari jaringan:airodump-ng wlan0mon

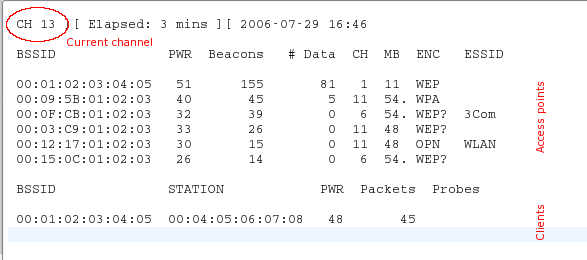

Jika airodump-ng tidak dapat terhubung ke perangkat WLAN, Anda akan melihat sesuatu seperti ini: airodump-ng melompat dari saluran ke saluran dan menunjukkan semua titik akses dari mana ia menerima suar. Saluran 1 hingga 14 digunakan untuk standar 802.11 b dan g (di AS diizinkan hanya menggunakan 1 hingga 11; di Eropa dari 1 hingga 13 dengan beberapa pengecualian; di Jepang dari 1 hingga 14). 802.11a beroperasi pada pita 5 GHz, dan ketersediaannya bervariasi di berbagai negara lebih dari pada pita 2,4 GHz. Secara umum, saluran yang terkenal mulai dari 36 (32 di beberapa negara) hingga 64 (68 di beberapa negara) dan dari 96 hingga 165. Di Wikipedia Anda dapat menemukan informasi lebih lanjut tentang ketersediaan saluran. Di Linux, mengizinkan / menonaktifkan transmisi saluran tertentu untuk negara Anda, berhati-hatilahAgen Domain Regulasi Pusat ; Namun, itu harus dikonfigurasi sesuai.Saluran saat ini ditampilkan di kiri atas.Setelah beberapa saat, titik akses dan (semoga) beberapa klien terkait akan muncul.Blok atas menunjukkan titik akses yang terdeteksi:Blok bawah menunjukkan klien yang terdeteksi:Sekarang Anda perlu memonitor jaringan target. Setidaknya satu klien harus terhubung dengannya, karena meretas jaringan tanpa klien adalah topik yang lebih rumit (lihat Cara meretas WEP tanpa klien ). Dia harus menggunakan enkripsi WEP dan memiliki sinyal yang bagus. Mungkin Anda dapat mengubah posisi antena untuk meningkatkan penerimaan sinyal. Terkadang beberapa sentimeter dapat menentukan kekuatan sinyal.Pada contoh di atas ada jaringan 00: 01: 02: 03: 04: 05. Ternyata menjadi satu-satunya target yang mungkin, karena hanya klien yang terhubung dengannya. Dia juga memiliki sinyal yang bagus, jadi dia adalah target yang cocok untuk latihan.

airodump-ng melompat dari saluran ke saluran dan menunjukkan semua titik akses dari mana ia menerima suar. Saluran 1 hingga 14 digunakan untuk standar 802.11 b dan g (di AS diizinkan hanya menggunakan 1 hingga 11; di Eropa dari 1 hingga 13 dengan beberapa pengecualian; di Jepang dari 1 hingga 14). 802.11a beroperasi pada pita 5 GHz, dan ketersediaannya bervariasi di berbagai negara lebih dari pada pita 2,4 GHz. Secara umum, saluran yang terkenal mulai dari 36 (32 di beberapa negara) hingga 64 (68 di beberapa negara) dan dari 96 hingga 165. Di Wikipedia Anda dapat menemukan informasi lebih lanjut tentang ketersediaan saluran. Di Linux, mengizinkan / menonaktifkan transmisi saluran tertentu untuk negara Anda, berhati-hatilahAgen Domain Regulasi Pusat ; Namun, itu harus dikonfigurasi sesuai.Saluran saat ini ditampilkan di kiri atas.Setelah beberapa saat, titik akses dan (semoga) beberapa klien terkait akan muncul.Blok atas menunjukkan titik akses yang terdeteksi:Blok bawah menunjukkan klien yang terdeteksi:Sekarang Anda perlu memonitor jaringan target. Setidaknya satu klien harus terhubung dengannya, karena meretas jaringan tanpa klien adalah topik yang lebih rumit (lihat Cara meretas WEP tanpa klien ). Dia harus menggunakan enkripsi WEP dan memiliki sinyal yang bagus. Mungkin Anda dapat mengubah posisi antena untuk meningkatkan penerimaan sinyal. Terkadang beberapa sentimeter dapat menentukan kekuatan sinyal.Pada contoh di atas ada jaringan 00: 01: 02: 03: 04: 05. Ternyata menjadi satu-satunya target yang mungkin, karena hanya klien yang terhubung dengannya. Dia juga memiliki sinyal yang bagus, jadi dia adalah target yang cocok untuk latihan.Inisialisasi Vektor Mengendus

Karena berpindah antar saluran, Anda tidak akan mencegat semua paket dari jaringan target. Karena itu, kami ingin mendengarkan hanya pada satu saluran dan juga menulis semua data ke disk, sehingga nanti kami dapat menggunakannya untuk meretas:airodump-ng -c 11 --bssid 00:01:02:03:04:05 -w dump wlan0mon

Dengan menggunakan parameter, -Anda memilih saluran, dan parameter setelahnya -wadalah awalan dari dump jaringan yang ditulis ke disk. Bendera, –bssidbersama dengan alamat MAC titik akses, membatasi penerimaan paket ke satu titik akses. Bendera –bssidhanya tersedia dalam versi baru airodump-ng .Sebelum meretas WEP, Anda akan membutuhkan antara 40.000 dan 85.000 vektor inisialisasi yang berbeda (Initialization Vector, IV). Setiap paket data berisi vektor inisialisasi. Mereka dapat digunakan kembali, sehingga jumlah vektor biasanya sedikit kurang dari jumlah paket yang ditangkap.Dengan demikian, Anda harus menunggu untuk mencegat dari paket data 40k ke 85k (dari IV). Jika jaringan tidak sibuk, itu akan memakan waktu yang sangat lama. Anda dapat mempercepat proses ini menggunakan serangan aktif (atau serangan replay). Kita akan membicarakannya di bagian selanjutnya.Membobol

Apakah Anda sudah memiliki cukup inisialisasi vektor dicegat yang disimpan dalam satu atau lebih file, Anda dapat mencoba untuk memecahkan kunci WEP:aircrack-ng -b 00:01:02:03:04:05 dump-01.cap

Alamat MAC setelah bendera -badalah BSSID dari target, dan dump-01.capmerupakan file yang berisi paket yang diambil. Anda dapat menggunakan beberapa file, cukup tambahkan semua nama ke perintah atau gunakan wildcard, misalnya dump*.cap.Anda dapat mempelajari lebih lanjut tentang parameter aircrack-ng , output, dan penggunaan dari manual .Jumlah vektor inisialisasi yang diperlukan untuk memecahkan kunci tidak terbatas. Ini karena beberapa vektor lebih lemah dan kehilangan informasi kunci lebih banyak daripada yang lain. Biasanya, vektor inisialisasi ini dicampur dengan yang lebih kuat. Jadi, jika Anda beruntung, Anda dapat memecahkan kunci hanya dengan 20.000 vektor inisialisasi. Namun, seringkali ini tidak cukup,aircrack-ng dapat bekerja untuk waktu yang lama (seminggu atau lebih jika terjadi kesalahan tinggi), dan kemudian memberitahu Anda bahwa kunci tidak dapat dipecahkan. Semakin banyak vektor inisialisasi yang Anda miliki, semakin cepat peretasan dapat terjadi dan biasanya dilakukan dalam beberapa menit atau bahkan detik. Pengalaman menunjukkan bahwa 40.000 hingga 85.000 vektor cukup untuk meretas.Ada titik akses lebih lanjut yang menggunakan algoritma khusus untuk menyaring vektor inisialisasi yang lemah. Akibatnya, Anda tidak akan bisa mendapatkan lebih dari N vektor dari titik akses, atau Anda akan membutuhkan jutaan vektor (misalnya, 5-7 juta) untuk memecahkan kunci. Anda dapat membaca di forum apa yang harus dilakukan dalam kasus seperti itu.Serangan aktifSebagian besar perangkat tidak mendukung injeksi, setidaknya tanpa driver yang ditambal. Beberapa hanya mendukung serangan tertentu. Lihat halaman kompatibilitas dan lihat kolom aireplay . Terkadang tabel ini tidak memberikan informasi yang relevan, jadi jika Anda melihat kata "TIDAK" di hadapan pengemudi Anda, jangan berkecil hati, tetapi lihatlah halaman beranda pengemudi, di milis pengemudi di forum kami . Jika Anda berhasil memutar ulang menggunakan driver yang tidak termasuk dalam daftar yang didukung, jangan ragu untuk menyarankan perubahan pada halaman tabel kompatibilitas dan menambahkan tautan ke panduan cepat. (Untuk melakukan ini, Anda perlu meminta akun wiki di IRC.)Pertama, Anda perlu memastikan bahwa injeksi paket benar-benar berfungsi dengan kartu jaringan dan driver Anda. Cara termudah untuk memeriksa adalah dengan melakukan serangan injeksi tes. Sebelum melanjutkan, pastikan Anda lulus tes ini. Kartu Anda harus dapat menyuntikkannya sehingga Anda dapat mengikuti langkah-langkah ini.Anda akan membutuhkan BSSID (alamat MAC titik akses) dan ESSID (nama jaringan) dari titik akses yang tidak memfilter menurut alamat MAC (misalnya, milik Anda) dan berada dalam kisaran yang tersedia.Coba sambungkan ke titik akses menggunakan aireplay-ng :aireplay-ng --fakeauth 0 -e "your network ESSID" -a 00:01:02:03:04:05 wlan0mon

Nilai setelahnya -adalah BSSID dari titik akses Anda.Suntikan berfungsi jika Anda melihat sesuatu seperti ini:12:14:06 Sending Authentication Request

12:14:06 Authentication successful

12:14:06 Sending Association Request

12:14:07 Association successful :-)

Jika tidak:- Periksa kembali kebenaran ESSID dan BSSID;

- Pastikan pemfilteran menurut alamat MAC dinonaktifkan pada titik akses Anda;

- Coba hal yang sama pada titik akses lain;

- Pastikan driver Anda dikonfigurasi dan didukung dengan benar;

- Alih-alih "0" coba "6000 -o 1 -q 10".

Ulangan ARP

Sekarang kita tahu bahwa injeksi paket berfungsi, kita dapat melakukan sesuatu yang sangat mempercepat intersepsi vektor inisialisasi: injeksi serangan permintaan ARP .ide utama

Secara sederhana, ARP bekerja dengan mengirimkan permintaan siaran ke alamat IP, dan perangkat dengan alamat IP ini mengirim balasan. Karena WEP tidak melindungi terhadap ulangan, Anda dapat mengendus suatu paket dan mengirimkannya berulang-ulang saat valid. Jadi, Anda hanya perlu mencegat dan memutar permintaan ARP yang dikirim ke titik akses untuk membuat lalu lintas (dan mendapatkan vektor inisialisasi).Cara malas

Pertama buka jendela dengan airodump-ng , yang akan mengendus lalu lintas (lihat di atas). Aireplay-ng dan airodump-ng dapat bekerja secara bersamaan. Tunggu klien muncul di jaringan target dan mulai serangan:aireplay-ng --arpreplay -b 00:01:02:03:04:05 -h 00:04:05:06:07:08 wlan0mon

-bmenunjuk ke target BSSID, -hke alamat MAC dari klien yang terhubung.Sekarang Anda perlu menunggu paket ARP. Biasanya Anda perlu menunggu beberapa menit (atau membaca artikel lebih lanjut).Jika Anda beruntung, Anda akan melihat sesuatu seperti ini:Saving ARP requests in replay_arp-0627-121526.cap

You must also start airodump to capture replies.

Read 2493 packets (got 1 ARP requests), sent 1305 packets...

Jika Anda perlu menghentikan pemutaran, maka Anda tidak perlu menunggu paket ARP berikutnya muncul, Anda bisa menggunakan paket yang dicegat sebelumnya menggunakan parameter -r <filename>“--ivs”saat menjalankan perintah. Untuk aircrack-ng digunakan “aircrack -z <file name>”-x <packets per second>Cara agresif

Sebagian besar sistem operasi menghapus cache ARP saat dimatikan. Jika Anda perlu mengirim paket berikutnya setelah menghubungkan kembali (atau cukup gunakan DHCP), mereka mengirim permintaan ARP. Sebagai efek samping, Anda dapat mengendus ESSID dan mungkin keystream selama koneksi ulang. Ini berguna jika ESSID target Anda disembunyikan atau jika ia menggunakan otentikasi kunci bersama.Biarkan airodump-ng dan aireplay-ng bekerja. Buka jendela lain dan luncurkan serangan deauthentikasi :Ini -aadalah BSSID titik akses, -alamat MAC dari klien yang dipilih.Tunggu beberapa detik dan replay ARP akan berfungsi.Sebagian besar pelanggan mencoba menghubungkan kembali secara otomatis. Tetapi risiko bahwa seseorang akan mengenali serangan ini, atau setidaknya memperhatikan apa yang terjadi pada WLAN, lebih tinggi dibandingkan dengan serangan lain.Anda akan menemukan lebih banyak alat dan informasi tentang mereka di sini .Pelajari lebih lanjut tentang kursus