Studi Kasus untuk Menggunakan Alat Analisis Anomali Jaringan: Pencarian Kampanye DNSpionage

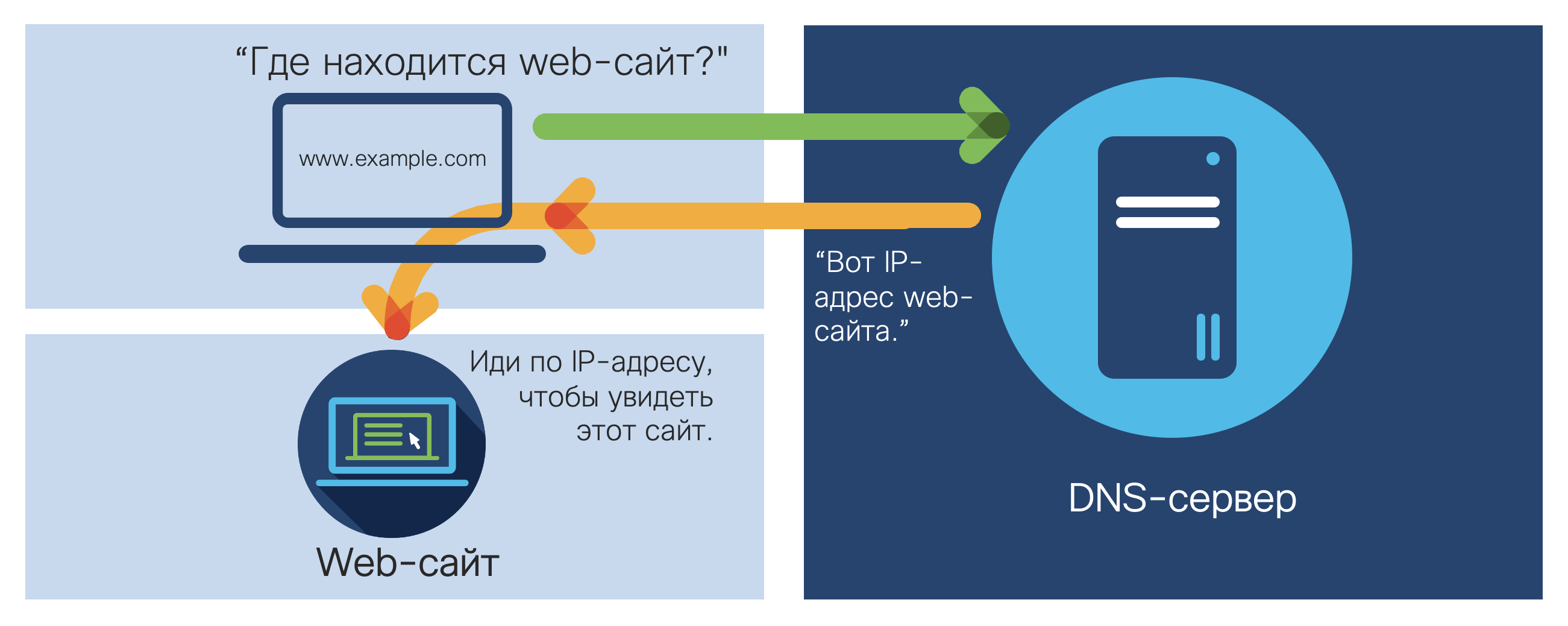

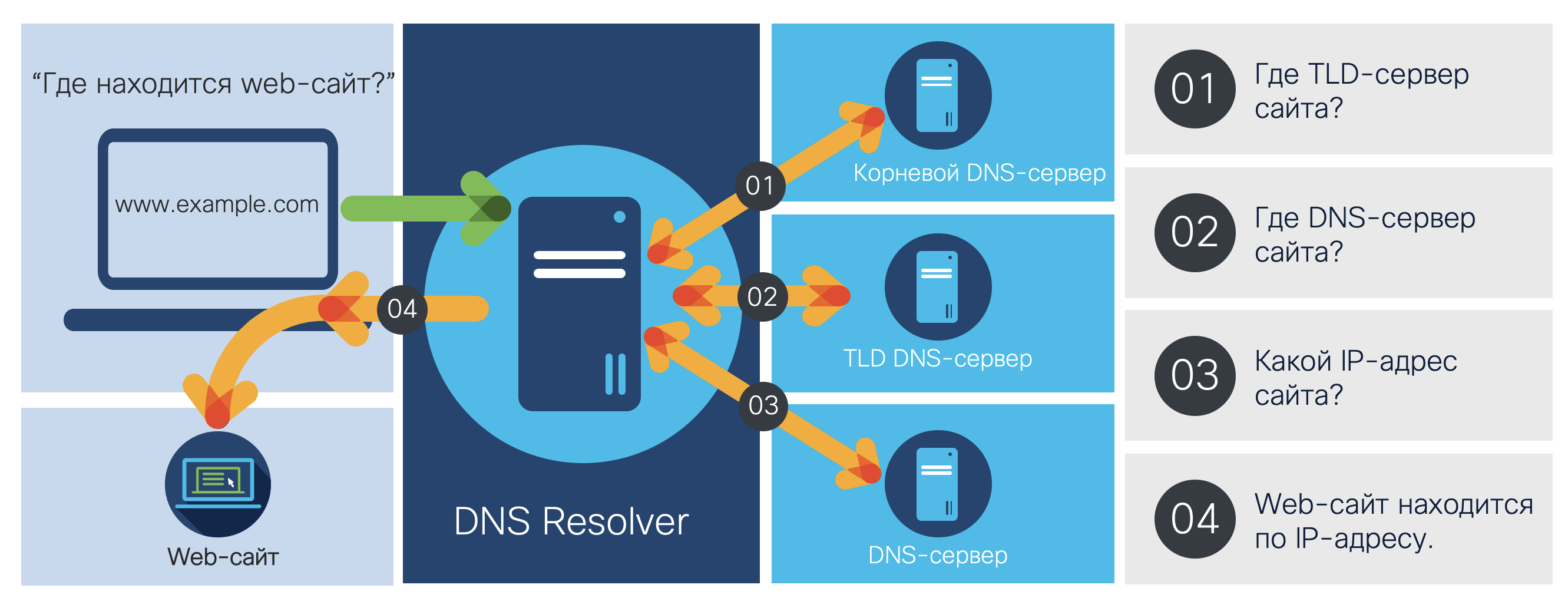

Kami terus meninjau kasus untuk sistem analisis lalu lintas jaringan (NTA) untuk tujuan keamanan siber. Hari ini kita akan melihat bagaimana solusi tersebut dapat digunakan untuk mendeteksi kampanye yang sangat kompleks, bertarget dan sangat efektif yang disebut DNSpionage dan Sea Turtle.Tetapi sebelum itu, saya akan mengingat secara singkat bagaimana Sistem Nama Domain (DNS), yang mendasari interaksi di Internet, bekerja. Otak manusia diatur sedemikian rupa sehingga tidak dapat menghafal banyak angka dan angka sehingga seseorang tidak bergaul dengan apa pun yang akrab. Dan jumlah kombinasi angka dan angka yang mudah diingat dalam hal kecil. Oleh karena itu, agar tidak menghafal dan menyimpan dalam buku catatan ratusan dan ribuan alamat IP dari situs yang kami minati, sistem DNS diciptakan, yang menerjemahkan alamat simbolis dari situs yang lebih mudah dipahami manusia ke alamat IP mereka. Jika saya perlu pergi ke situs mana pun, maka saya mengirim permintaan DNS dengan nama situs ke server DNS, yang mengembalikan saya alamat IP-nya, yang saya kunjungi. Jika Anda menyelami sedikit lebih dalam rinciannya, maka skema tersebut terlihat lebih rumit. Jika server DNS yang paling dekat dengan saya tidak tahu alamat IP situs yang menarik minat saya, itu mengarahkan saya ke server root, yang kemudian mengarahkan saya ke server DNS zona tempat situs yang menarik bagi saya berada (misalnya, ".ru"), dan selanjutnya sepanjang rantai sampai saya mencapai server DNS yang mengetahui alamat IP yang saya butuhkan.

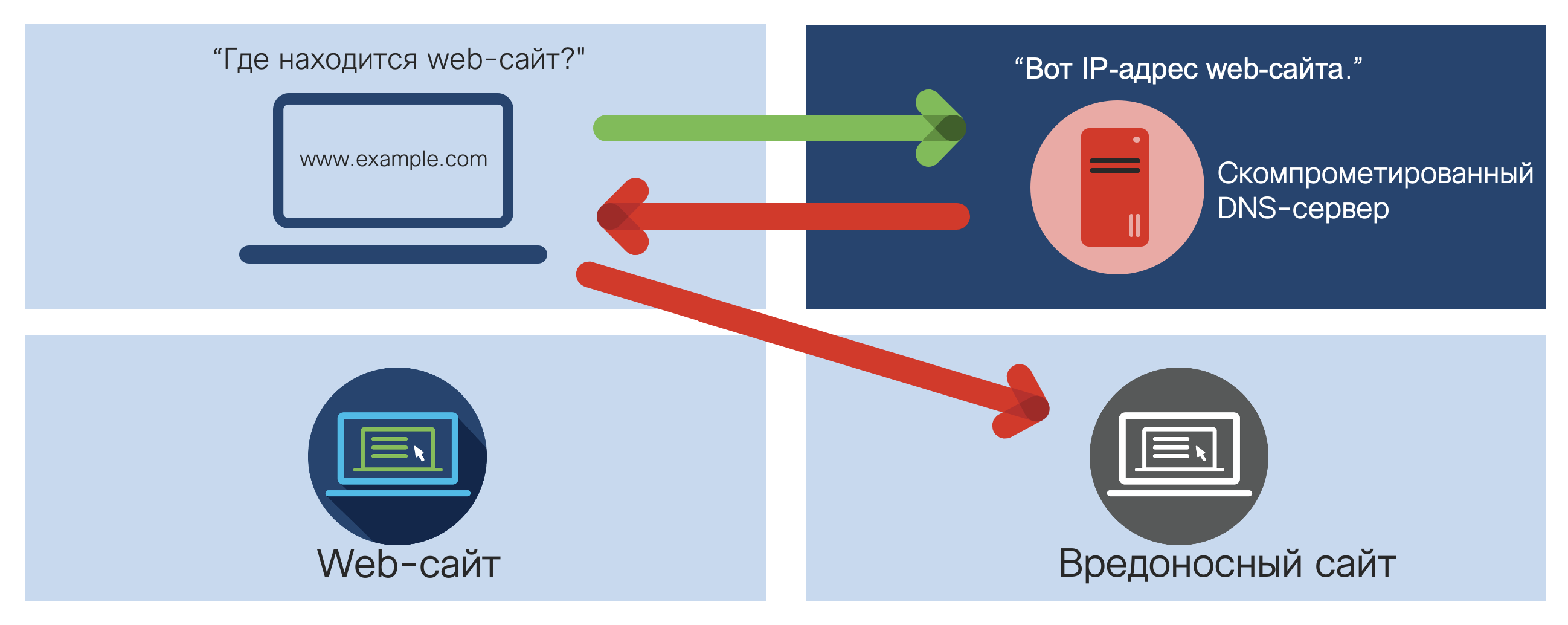

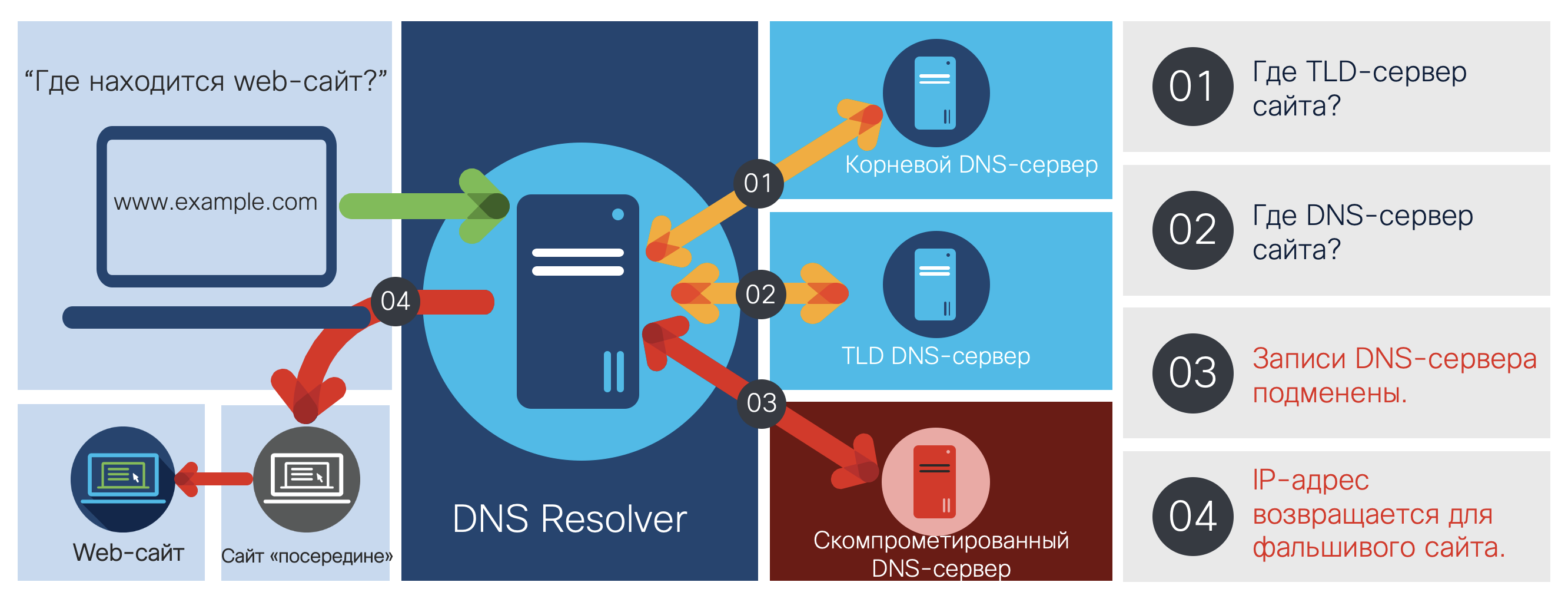

Jika Anda menyelami sedikit lebih dalam rinciannya, maka skema tersebut terlihat lebih rumit. Jika server DNS yang paling dekat dengan saya tidak tahu alamat IP situs yang menarik minat saya, itu mengarahkan saya ke server root, yang kemudian mengarahkan saya ke server DNS zona tempat situs yang menarik bagi saya berada (misalnya, ".ru"), dan selanjutnya sepanjang rantai sampai saya mencapai server DNS yang mengetahui alamat IP yang saya butuhkan. Ternyata kami mempercayai server DNS yang mengirimi kami alamat IP dari situs yang ingin kami kunjungi. Dan jika seseorang membobol server DNS dan menipu catatan untuk mencocokkan nama simbolik dan alamat IP? Bagaimana jika kita diarahkan ke situs palsu yang terlihat asli dan yang dapat mencuri login dan kata sandi kita, serta informasi rahasia lainnya tentang kita? Spoofing ini disebut Redirection DNS dan digunakan oleh penjahat cyber dalam serangan berbahaya.

Ternyata kami mempercayai server DNS yang mengirimi kami alamat IP dari situs yang ingin kami kunjungi. Dan jika seseorang membobol server DNS dan menipu catatan untuk mencocokkan nama simbolik dan alamat IP? Bagaimana jika kita diarahkan ke situs palsu yang terlihat asli dan yang dapat mencuri login dan kata sandi kita, serta informasi rahasia lainnya tentang kita? Spoofing ini disebut Redirection DNS dan digunakan oleh penjahat cyber dalam serangan berbahaya. Pada tahun 2009, "Tentara Cyber Iran" menggantikan Twitter.com. Pada 2011, 186 domain digantikan oleh peretas Turki, termasuk HSBC, Vodafone, Acer, dan lainnya. Pada 2013-2014, Tentara Elektronik Suriah menggantikan situs NYT, Twitter, Huffingtin Post (upaya gagal terhadap Facebook). Pada tahun yang sama, tindakan serupa dilakukan terhadap WhatsApp, AVG, Avira. Setahun kemudian, situs Google Vietnam dan Malaysia diganti, serta domain Federal Reserve Bank of St. Louis. Pada 2016, sejumlah cryptocurrency dicuri dari blockchain.info dengan cara ini.Faktanya, ada lebih banyak vektor serangan DNS, tetapi hari ini kami hanya akan melihat yang terkait dengan kampanye DNSpionage dan Sea Turtle .

Pada tahun 2009, "Tentara Cyber Iran" menggantikan Twitter.com. Pada 2011, 186 domain digantikan oleh peretas Turki, termasuk HSBC, Vodafone, Acer, dan lainnya. Pada 2013-2014, Tentara Elektronik Suriah menggantikan situs NYT, Twitter, Huffingtin Post (upaya gagal terhadap Facebook). Pada tahun yang sama, tindakan serupa dilakukan terhadap WhatsApp, AVG, Avira. Setahun kemudian, situs Google Vietnam dan Malaysia diganti, serta domain Federal Reserve Bank of St. Louis. Pada 2016, sejumlah cryptocurrency dicuri dari blockchain.info dengan cara ini.Faktanya, ada lebih banyak vektor serangan DNS, tetapi hari ini kami hanya akan melihat yang terkait dengan kampanye DNSpionage dan Sea Turtle . Sekarang setelah kami melihat sekilas bagaimana DNS bekerja dan bagaimana Anda dapat menggunakannya dengan merugikan, kami dapat langsung beralih ke kampanye DNSpionage dan Sea Turtle, dimulai dengan yang pertama. Pada tahun 2018, divisi Cisco Talos menjumpainya di beberapa negara di Timur Tengah. Ini terdiri dari dua bagian - infeksi pengguna dan Pengalihan DNS, yang tidak selalu terkait, tetapi untuk sejumlah tanda, kami menyimpulkan bahwa kelompok yang sama kemungkinan besar berada di belakang kedua bagian.

Sekarang setelah kami melihat sekilas bagaimana DNS bekerja dan bagaimana Anda dapat menggunakannya dengan merugikan, kami dapat langsung beralih ke kampanye DNSpionage dan Sea Turtle, dimulai dengan yang pertama. Pada tahun 2018, divisi Cisco Talos menjumpainya di beberapa negara di Timur Tengah. Ini terdiri dari dua bagian - infeksi pengguna dan Pengalihan DNS, yang tidak selalu terkait, tetapi untuk sejumlah tanda, kami menyimpulkan bahwa kelompok yang sama kemungkinan besar berada di belakang kedua bagian. Dalam kasus pertama, pengguna korban menerima tawaran pekerjaan melalui LinkedIn dan situs pencarian kerja lainnya. Semua lowongan mengarah ke situs palsu tempat lowongan yang menggoda diumumkan. Dua situs dicatat - hr-wipro [.] Com dan hr-suncor [.] Com, yang mengarahkan pengguna ke wipro.com legal dan suncor.com. Tautan menempatkan file dalam format MS Word dengan makro tertanam, yang masing-masing berfungsi saat dokumen dibuka dan ditutup.

Dalam kasus pertama, pengguna korban menerima tawaran pekerjaan melalui LinkedIn dan situs pencarian kerja lainnya. Semua lowongan mengarah ke situs palsu tempat lowongan yang menggoda diumumkan. Dua situs dicatat - hr-wipro [.] Com dan hr-suncor [.] Com, yang mengarahkan pengguna ke wipro.com legal dan suncor.com. Tautan menempatkan file dalam format MS Word dengan makro tertanam, yang masing-masing berfungsi saat dokumen dibuka dan ditutup. Makro pertama mendekodekan file PE dan menyimpannya di alamat "% UserProfile% \. OracleServices \ svshost_serv.doc". Makro kedua berganti nama menjadi "svshost_serv.doc" menjadi "svshost_serv.exe". Kemudian makro membuat tugas "chromium updater v 37.5.0", yang menjalankan file yang dapat dieksekusi dan mengulanginya setiap menit. Malware ini menjalankan fungsi RAT (alat administrasi jarak jauh), yang disebut DNSpionage. Ini berinteraksi dengan domain yang dibuat khusus, meminta / menerima perintah yang dijalankannya. Di antara perintah-perintah ini adalah meminta isi direktori, memindai jaringan, menyalin file, menggunakan utilitas jarak jauh (WinSSHD, Putty, mimikatz), dll. Perintah dari server perintah, serta hasil pekerjaan, dikirim dalam salah satu dari dua mode - HTTP atau DNS. Opsi kedua biasanya lebih sederhana, karena ada probabilitas tinggibahwa Anda tidak memiliki pemeriksaan lengkap lalu lintas DNS dan Anda tidak memperhatikan kode berbahaya DNSpionage yang berkomunikasi dengan server perintah.Hal yang paling menarik dimulai pada saat klien dan bagian server dari malware berkomunikasi. Klien mengirimkan permintaan DNS yang dikaburkan berikut ini ke 0ffice36o [.] Com (karakter pertama adalah nol dan huruf terakhir adalah "o"): RoyNGBDVIAA0 [.] 0ffice36o [.] Com, di mana 4 byte pertama secara acak dihasilkan dan sisanya (GBDVIAA0 ) adalah permintaan yang disandikan base32 (untuk setiap korban, alfabet base64 / dase32 mereka sendiri telah dipilih). Menguraikan itu memberi kita "0GT \ x00", di mana GT adalah pengidentifikasi korban, dan \ x00 adalah nomor permintaan. Server perintah menjawab kami dalam bentuk alamat IP, yang tidak selalu benar, misalnya, 0.1.0.3 (protokol DNS memungkinkan ini). Permintaan DNS kedua terlihat seperti ini: t0qIGBDVIAI0 [.] 0ffice36o [.] Com. Server perintah mengembalikan kita alamat IP: 100.105.114.0, yang merupakan 4 karakter dalam pengkodean ASCII biasa,yang dalam hal ini berarti perintah yang dapat dieksekusi “dir \ x00”. Sebagai tanggapan, sisi klien dari DNSpionage mengirim:GLtAGJDVIAJAKZXWY000 0ffice36o com [.] [.] -> GJDVIAJAKZXWY000 -> "2GT \ x01 Vol»TwGHGJDVIATVNVSSA000 0ffice36o com [.] [.] -> GJDVIATVNVSSA000 -> «2GT \ x02 ume»1QMUGJDVIA3JNYQGI000 0ffice36o com [.] [.] - > GJDVIA3JNYQGI000 -> "2GT \ x03 dalam d"iucCGJDVIBDSNF3GK000 [.] 0ffice36o [.] Com -> GJDVIBDSNF3GK000 -> "2GT \ x04 rive"viLxGJDQJJQQ [[]] h "Sebagai bagian dari bagian kedua dari kampanye DNSpionage, administrator dari administrator server DNS dicuri, catatan DNS yang sesuai diubah, dan sertifikat dibuat menggunakan LetsEncrypt, yang nantinya akan digunakan dalam serangan “site in the middle”. Di situs itulah serangan Redirection DNS yang dideskripsikan sebelumnya akan mengirim korban terpilih (hanya dalam 2 tahun kampanye ini, kami dapat mengidentifikasi 25 arahan ulang, yang menunjukkan bukan serangan masif, tetapi serangan yang ditargetkan). Harap perhatikan bahwa server DNS Anda sendiri (jika Anda memilikinya) dan server DNS pihak ketiga yang sudah tidak Anda kontrol dapat diserang.Dalam rangka kegiatan mereka, para penyerang dapat mencegat semua lalu lintas yang menuju domain yang ditunjukkan dari badan-badan pemerintah Lebanon dan Uni Emirat Arab (Kementerian Keuangan, polisi, Kementerian Komunikasi dan Telekomunikasi, maskapai penerbangan, dll.), Termasuk email dan VPN, yang dapat memungkinkan mereka untuk mengumpulkan informasi tambahan tentang korban mereka.Kampanye Penyu Cisco Talos bahkan lebih rumit daripada DNSpionage, karena penyerang menyerang tidak hanya server DNS, tetapi juga server TLD (termasuk ccTLD dan gTLD),

Makro pertama mendekodekan file PE dan menyimpannya di alamat "% UserProfile% \. OracleServices \ svshost_serv.doc". Makro kedua berganti nama menjadi "svshost_serv.doc" menjadi "svshost_serv.exe". Kemudian makro membuat tugas "chromium updater v 37.5.0", yang menjalankan file yang dapat dieksekusi dan mengulanginya setiap menit. Malware ini menjalankan fungsi RAT (alat administrasi jarak jauh), yang disebut DNSpionage. Ini berinteraksi dengan domain yang dibuat khusus, meminta / menerima perintah yang dijalankannya. Di antara perintah-perintah ini adalah meminta isi direktori, memindai jaringan, menyalin file, menggunakan utilitas jarak jauh (WinSSHD, Putty, mimikatz), dll. Perintah dari server perintah, serta hasil pekerjaan, dikirim dalam salah satu dari dua mode - HTTP atau DNS. Opsi kedua biasanya lebih sederhana, karena ada probabilitas tinggibahwa Anda tidak memiliki pemeriksaan lengkap lalu lintas DNS dan Anda tidak memperhatikan kode berbahaya DNSpionage yang berkomunikasi dengan server perintah.Hal yang paling menarik dimulai pada saat klien dan bagian server dari malware berkomunikasi. Klien mengirimkan permintaan DNS yang dikaburkan berikut ini ke 0ffice36o [.] Com (karakter pertama adalah nol dan huruf terakhir adalah "o"): RoyNGBDVIAA0 [.] 0ffice36o [.] Com, di mana 4 byte pertama secara acak dihasilkan dan sisanya (GBDVIAA0 ) adalah permintaan yang disandikan base32 (untuk setiap korban, alfabet base64 / dase32 mereka sendiri telah dipilih). Menguraikan itu memberi kita "0GT \ x00", di mana GT adalah pengidentifikasi korban, dan \ x00 adalah nomor permintaan. Server perintah menjawab kami dalam bentuk alamat IP, yang tidak selalu benar, misalnya, 0.1.0.3 (protokol DNS memungkinkan ini). Permintaan DNS kedua terlihat seperti ini: t0qIGBDVIAI0 [.] 0ffice36o [.] Com. Server perintah mengembalikan kita alamat IP: 100.105.114.0, yang merupakan 4 karakter dalam pengkodean ASCII biasa,yang dalam hal ini berarti perintah yang dapat dieksekusi “dir \ x00”. Sebagai tanggapan, sisi klien dari DNSpionage mengirim:GLtAGJDVIAJAKZXWY000 0ffice36o com [.] [.] -> GJDVIAJAKZXWY000 -> "2GT \ x01 Vol»TwGHGJDVIATVNVSSA000 0ffice36o com [.] [.] -> GJDVIATVNVSSA000 -> «2GT \ x02 ume»1QMUGJDVIA3JNYQGI000 0ffice36o com [.] [.] - > GJDVIA3JNYQGI000 -> "2GT \ x03 dalam d"iucCGJDVIBDSNF3GK000 [.] 0ffice36o [.] Com -> GJDVIBDSNF3GK000 -> "2GT \ x04 rive"viLxGJDQJJQQ [[]] h "Sebagai bagian dari bagian kedua dari kampanye DNSpionage, administrator dari administrator server DNS dicuri, catatan DNS yang sesuai diubah, dan sertifikat dibuat menggunakan LetsEncrypt, yang nantinya akan digunakan dalam serangan “site in the middle”. Di situs itulah serangan Redirection DNS yang dideskripsikan sebelumnya akan mengirim korban terpilih (hanya dalam 2 tahun kampanye ini, kami dapat mengidentifikasi 25 arahan ulang, yang menunjukkan bukan serangan masif, tetapi serangan yang ditargetkan). Harap perhatikan bahwa server DNS Anda sendiri (jika Anda memilikinya) dan server DNS pihak ketiga yang sudah tidak Anda kontrol dapat diserang.Dalam rangka kegiatan mereka, para penyerang dapat mencegat semua lalu lintas yang menuju domain yang ditunjukkan dari badan-badan pemerintah Lebanon dan Uni Emirat Arab (Kementerian Keuangan, polisi, Kementerian Komunikasi dan Telekomunikasi, maskapai penerbangan, dll.), Termasuk email dan VPN, yang dapat memungkinkan mereka untuk mengumpulkan informasi tambahan tentang korban mereka.Kampanye Penyu Cisco Talos bahkan lebih rumit daripada DNSpionage, karena penyerang menyerang tidak hanya server DNS, tetapi juga server TLD (termasuk ccTLD dan gTLD), yang memungkinkan peretas yang tidak dikenal menyerang organisasi negara dan militer di Timur Tengah dan Utara. Afrika, serta layanan khusus dan perusahaan minyak dan gas.

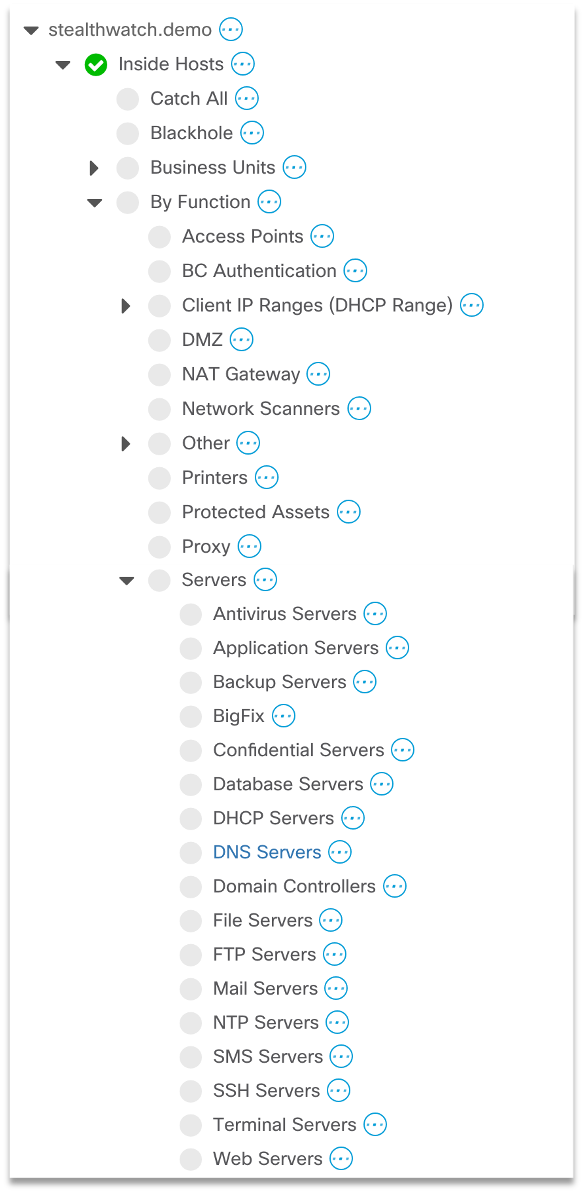

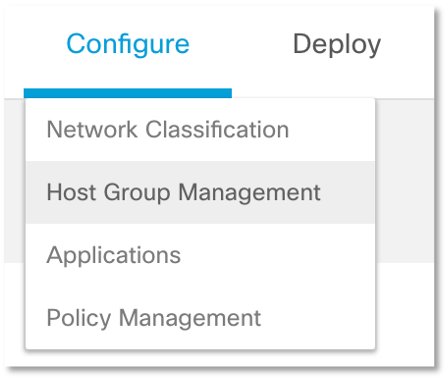

yang memungkinkan peretas yang tidak dikenal menyerang organisasi negara dan militer di Timur Tengah dan Utara. Afrika, serta layanan khusus dan perusahaan minyak dan gas. Sekarang kembali ke tugas awal dan lihat bagaimana sistem analisis lalu lintas jaringan dapat membantu mengidentifikasi kampanye yang disebutkan. Harus segera dicatat bahwa mengingat kompleksitasnya dan fakta bahwa mereka dapat diarahkan ke server DNS eksternal, sistem kelas NTA tidak akan selalu membantu kita. Tetapi dalam kasus-kasus ketika datang ke mode DNS-operasi operasi DNSpionage atau serangan pada server DNS lokal dalam kerangka DNSpionage atau Sea Turtle, kita dapat menggunakan Netflow untuk melihat semua tanda-tanda serangan yang kita butuhkan dan memblokir mereka pada waktu yang tepat.Pertama-tama, kita perlu mendefinisikan server DNS internal kita dan menambahkannya ke satu grup. Di sinilah pengenalan hampir semua sistem pemantauan anomali dimulai. Untuk memahami apakah kami mengalami anomali dalam lalu lintas jaringan atau tidak, pertama-tama kita perlu memutuskan apa yang normal dan sah. Dan hanya setelah itu sistem mulai bekerja dengan kekuatan penuh.

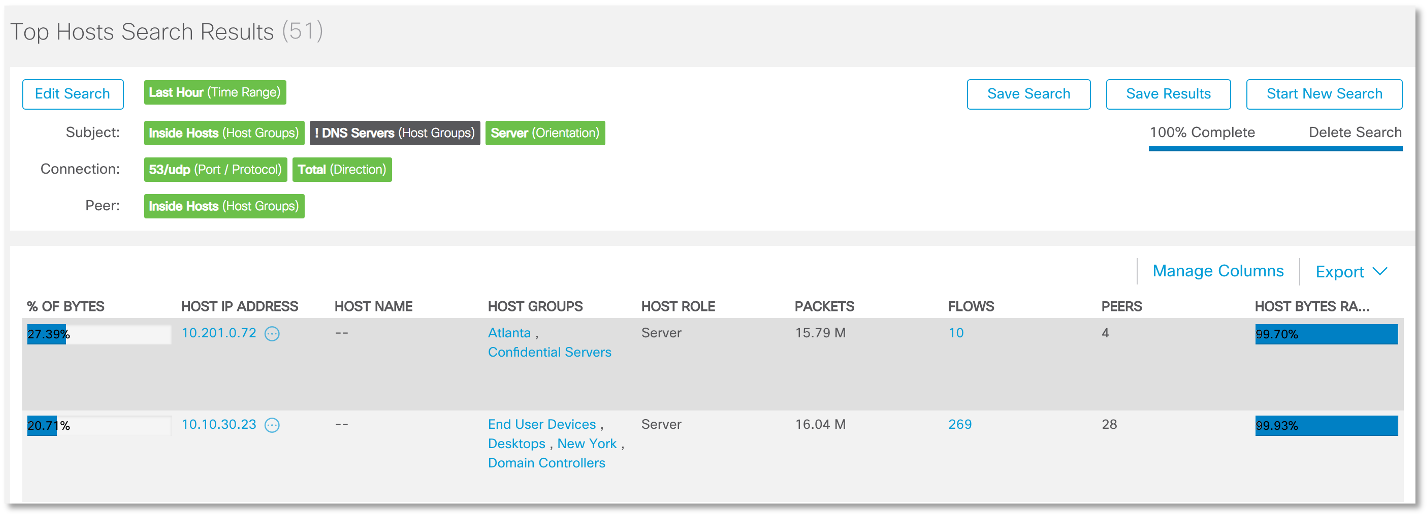

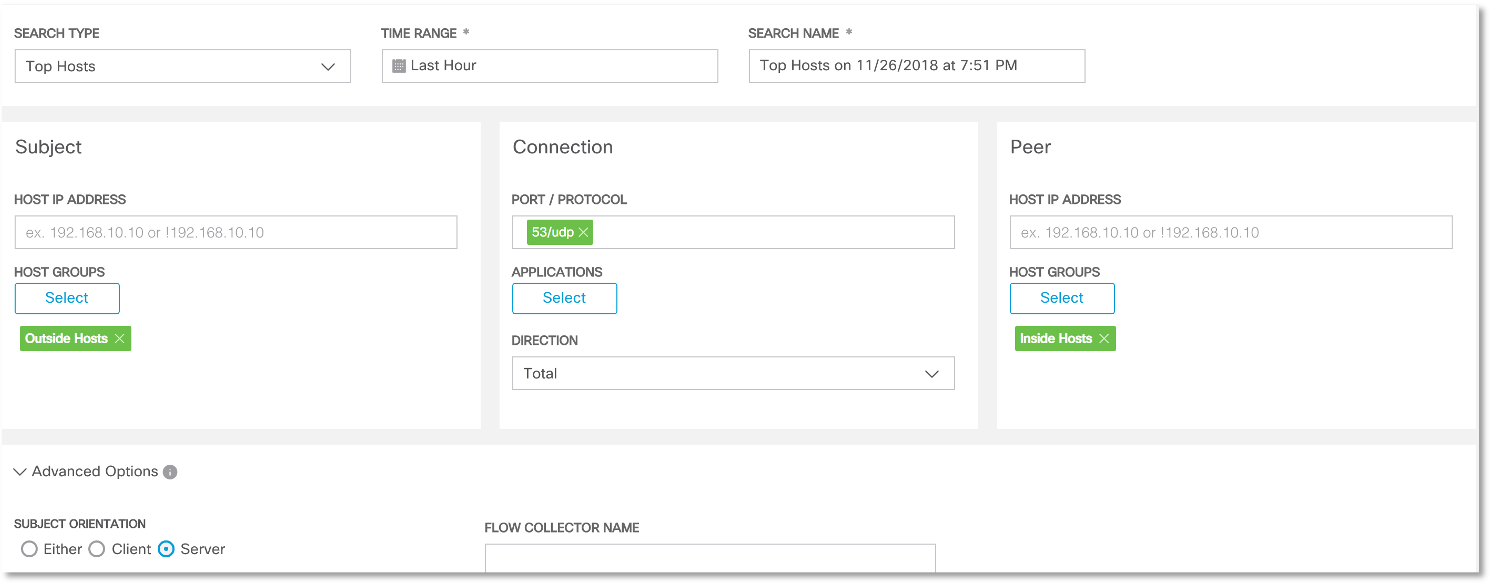

Sekarang kembali ke tugas awal dan lihat bagaimana sistem analisis lalu lintas jaringan dapat membantu mengidentifikasi kampanye yang disebutkan. Harus segera dicatat bahwa mengingat kompleksitasnya dan fakta bahwa mereka dapat diarahkan ke server DNS eksternal, sistem kelas NTA tidak akan selalu membantu kita. Tetapi dalam kasus-kasus ketika datang ke mode DNS-operasi operasi DNSpionage atau serangan pada server DNS lokal dalam kerangka DNSpionage atau Sea Turtle, kita dapat menggunakan Netflow untuk melihat semua tanda-tanda serangan yang kita butuhkan dan memblokir mereka pada waktu yang tepat.Pertama-tama, kita perlu mendefinisikan server DNS internal kita dan menambahkannya ke satu grup. Di sinilah pengenalan hampir semua sistem pemantauan anomali dimulai. Untuk memahami apakah kami mengalami anomali dalam lalu lintas jaringan atau tidak, pertama-tama kita perlu memutuskan apa yang normal dan sah. Dan hanya setelah itu sistem mulai bekerja dengan kekuatan penuh. Ini dapat dilakukan secara manual, tetapi lebih baik menggunakan fungsi mengklasifikasikan node berdasarkan jenis lalu lintas, yang memungkinkan Anda mengidentifikasi semua node, bahkan yang tidak kita ketahui, tetapi berfungsi sebagai server DNS.

Ini dapat dilakukan secara manual, tetapi lebih baik menggunakan fungsi mengklasifikasikan node berdasarkan jenis lalu lintas, yang memungkinkan Anda mengidentifikasi semua node, bahkan yang tidak kita ketahui, tetapi berfungsi sebagai server DNS. Dalam kasus kami, kami menemukan 5 server:

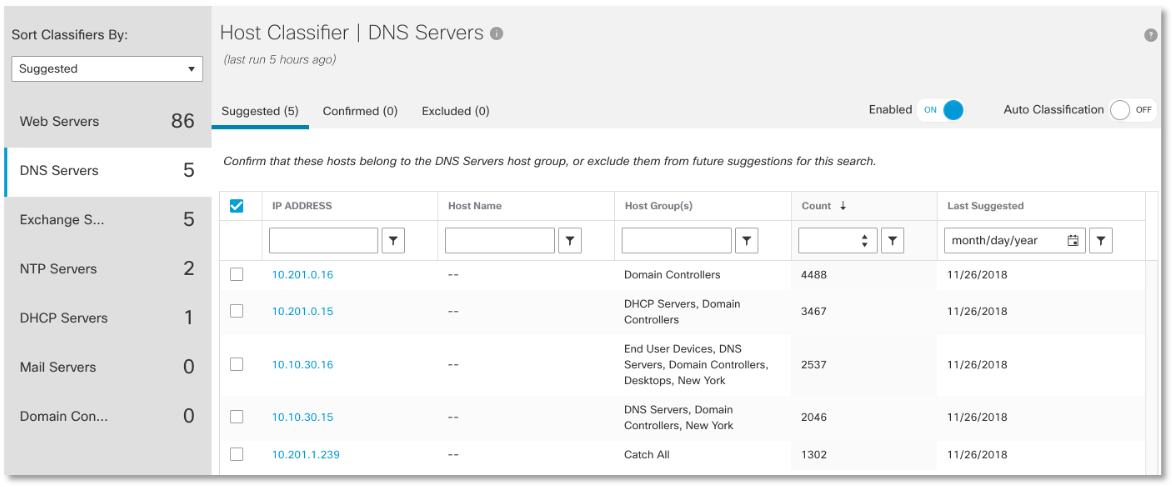

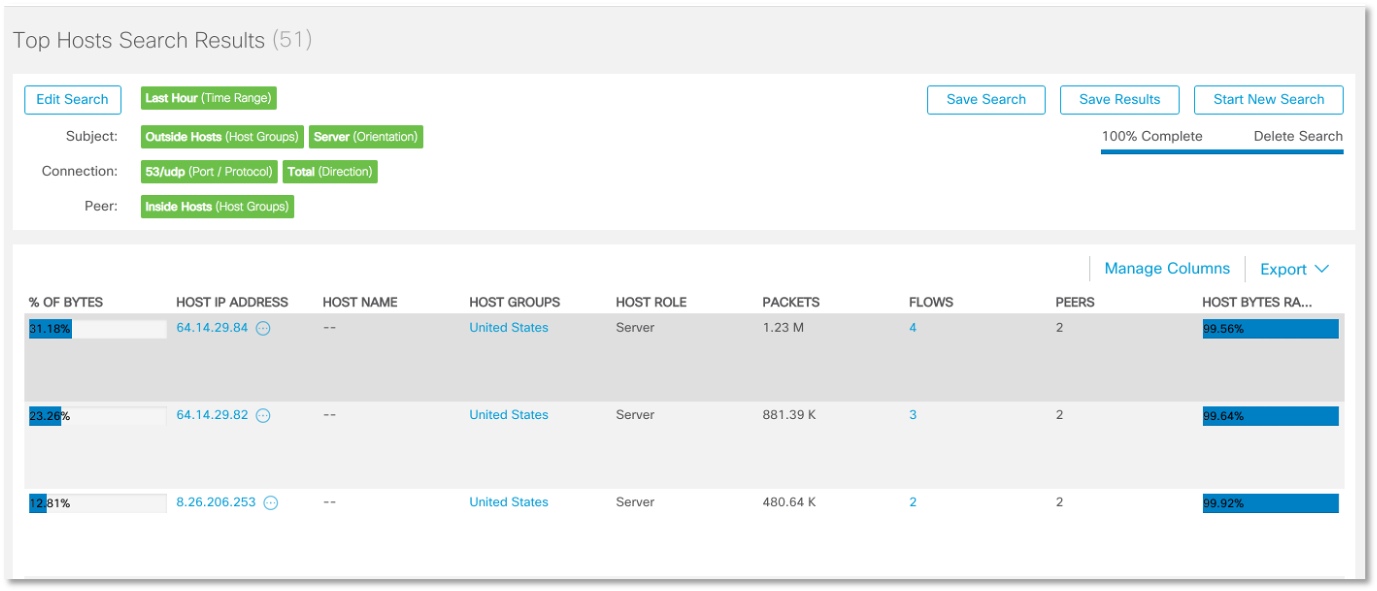

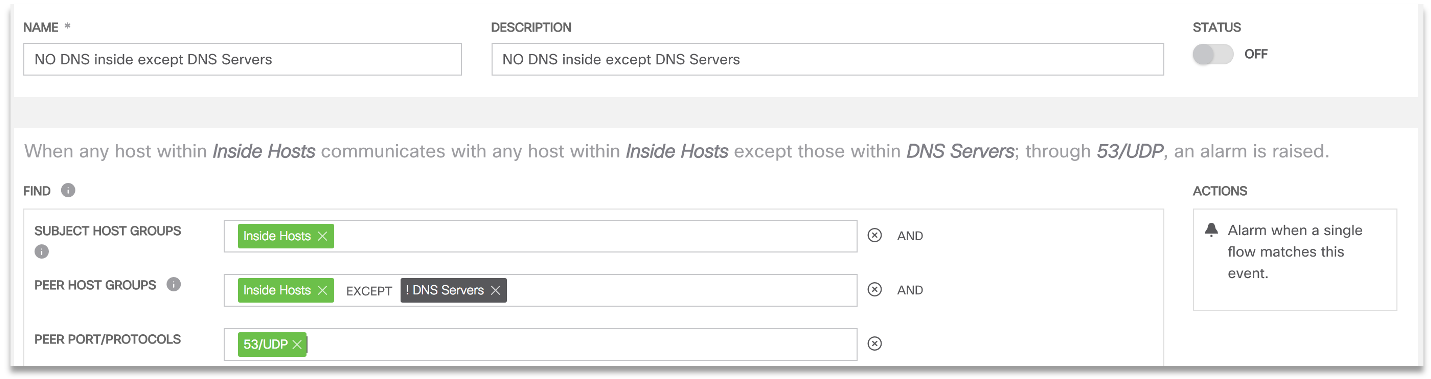

Dalam kasus kami, kami menemukan 5 server: Setelah kami memutuskan pada server DNS yang sah, kami hanya dapat memantau semua lalu lintas DNS, yang merupakan anomali, yaitu, di luar apa yang diizinkan. Sebagai contoh, ini adalah bagaimana kami dapat menggambarkan aturan untuk mengidentifikasi server DNS internal yang bekerja secara ilegal:

Setelah kami memutuskan pada server DNS yang sah, kami hanya dapat memantau semua lalu lintas DNS, yang merupakan anomali, yaitu, di luar apa yang diizinkan. Sebagai contoh, ini adalah bagaimana kami dapat menggambarkan aturan untuk mengidentifikasi server DNS internal yang bekerja secara ilegal: Dan aturan ini akan terlihat seperti ini, yang menunjukkan bahwa untuk beberapa alasan kami memiliki 2 server DNS di jaringan kami, salah satunya terletak di segmen server rahasia , dan yang kedua di segmen perangkat pengguna.

Dan aturan ini akan terlihat seperti ini, yang menunjukkan bahwa untuk beberapa alasan kami memiliki 2 server DNS di jaringan kami, salah satunya terletak di segmen server rahasia , dan yang kedua di segmen perangkat pengguna. Aturan berikut memungkinkan kami untuk mengidentifikasi server DNS eksternal yang mencurigakan yang berinteraksi langsung dengan host internal, yang mungkin mengindikasikan bahwa server perintah DNSpionage bekerja dengan perangkat perusahaan yang terinfeksi:

Aturan berikut memungkinkan kami untuk mengidentifikasi server DNS eksternal yang mencurigakan yang berinteraksi langsung dengan host internal, yang mungkin mengindikasikan bahwa server perintah DNSpionage bekerja dengan perangkat perusahaan yang terinfeksi: Dan kami menemukan contoh interaksi tersebut:

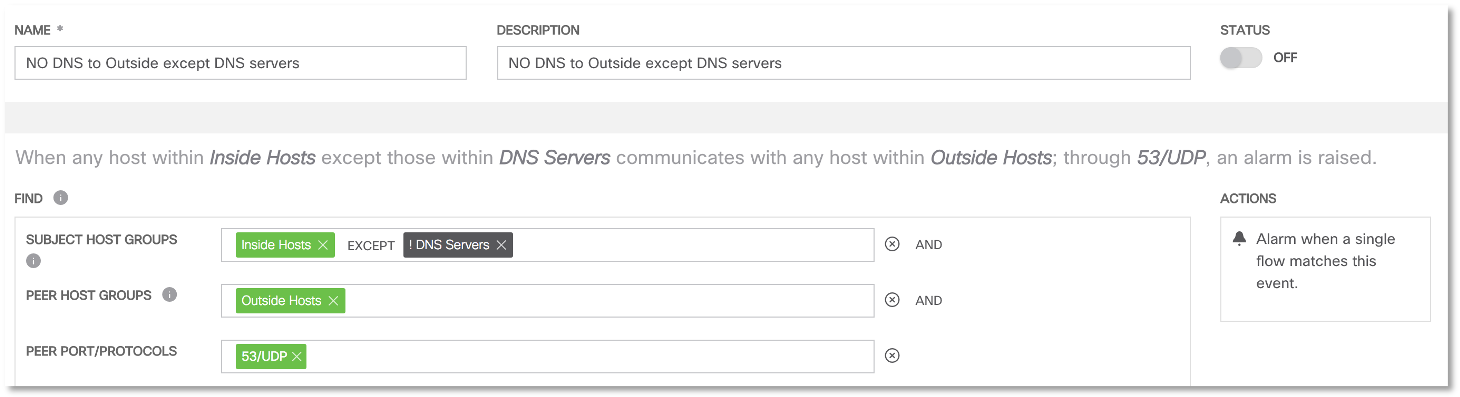

Dan kami menemukan contoh interaksi tersebut: Dengan cara yang sama, kita dapat mengkonfigurasi sistem deteksi anomali jaringan (dan artikel ini menggunakan Cisco Stealthwatch sebagai contoh) untuk mendeteksi upaya yang tidak sah untuk mengakses node internal ke server DNS lokal (ini mungkin menunjukkan DNSpionage atau Sea Turtle berfungsi), serta interaksi aktif host internal dengan host eksternal menggunakan protokol DNS (ini akan mencatat operasi DNSpionage dalam mode DNS).Setelah memperbaiki anomali yang sesuai dan pelanggaran kebijakan keamanan, kita harus mengembangkan aturan yang memungkinkan kita memberi sinyal setiap upaya di masa depan untuk menghubungkan node internal, tidak termasuk server DNS lokal, ke server DNS eksternal (dan sebaliknya).

Dengan cara yang sama, kita dapat mengkonfigurasi sistem deteksi anomali jaringan (dan artikel ini menggunakan Cisco Stealthwatch sebagai contoh) untuk mendeteksi upaya yang tidak sah untuk mengakses node internal ke server DNS lokal (ini mungkin menunjukkan DNSpionage atau Sea Turtle berfungsi), serta interaksi aktif host internal dengan host eksternal menggunakan protokol DNS (ini akan mencatat operasi DNSpionage dalam mode DNS).Setelah memperbaiki anomali yang sesuai dan pelanggaran kebijakan keamanan, kita harus mengembangkan aturan yang memungkinkan kita memberi sinyal setiap upaya di masa depan untuk menghubungkan node internal, tidak termasuk server DNS lokal, ke server DNS eksternal (dan sebaliknya). Aturan kedua memungkinkan kami untuk merekam setiap upaya untuk berinteraksi menggunakan lalu lintas DNS dalam jaringan perusahaan, tidak termasuk server DNS lokal.

Aturan kedua memungkinkan kami untuk merekam setiap upaya untuk berinteraksi menggunakan lalu lintas DNS dalam jaringan perusahaan, tidak termasuk server DNS lokal. Inilah cara pemantauan Netflow (serta protokol aliran lainnya) memungkinkan kami untuk mengidentifikasi setiap tahap serangan yang cukup kompleks yang dapat membahayakan perusahaan modern dan lembaga pemerintah.

Inilah cara pemantauan Netflow (serta protokol aliran lainnya) memungkinkan kami untuk mengidentifikasi setiap tahap serangan yang cukup kompleks yang dapat membahayakan perusahaan modern dan lembaga pemerintah. Source: https://habr.com/ru/post/undefined/

All Articles