Kasus untuk menerapkan alat analisis anomali jaringan: mendeteksi penyebaran kode berbahaya

Saya akan terus meninjau kasus yang berkaitan dengan penerapan solusi pemantauan IS menggunakan solusi kelas NTA (Network Traffic Analysis). Terakhir kali saya menunjukkan bagaimana Anda dapat mendeteksi kebocoran informasi, tetapi kali ini kita akan berbicara tentang mengidentifikasi kode berbahaya di dalam jaringan perusahaan atau departemen. Apa susahnya mendeteksi kode berbahaya? Mereka memasang antivirus dan menangkap malware apa pun. Sayang! Jika semuanya sesederhana itu, maka Anda mungkin bisa melupakan masalah ini selamanya, tetapi tidak ... Jumlah infeksi malware yang berhasil tidak menjadi lebih kecil, dan semua karena penyerang terus-menerus mengubah teknik dan taktik mereka, memodifikasi malware, mereka menggunakan malware incorporeal, mereka menggunakan utilitas hukum untuk administrasi (PowerShell yang sama) ... Dan ini adalah jika Anda tidak mempertimbangkan situasi di mana pada setiap node tidak ada antivirus sama sekali (Spesialis TI tidak ingin menginstalnya karena melambat), atau untuk platform ini sama sekali tidak ada. Dan mungkin ada situasi yang harus saya hadapi berulang kali di perusahaan yang berbeda.Manajer puncak mengambil malware di laptop atau tablet rumahnya dan menyeretnya ke perusahaan sehingga spesialis TI setempat mengetahuinya. Perangkat terhubung ke Wi-Fi lokal dan ini adalah bagaimana epidemi internal dimulai; bahkan dalam jaringan yang terisolasi dari Internet. Bagaimanapun, antivirus jauh dari selalu merupakan keselamatan dari kode berbahaya modern, dan kami membutuhkan metode lain untuk mendeteksi orang jahat di jaringan kami.Apa yang ditandai dengan kode berbahaya modern? Adakah tanda-tanda yang dapat memberi tahu kita bahwa ada sesuatu yang salah di jaringan kita dan bahwa kita masih mendapatkan semacam infeksi? Jika Anda tidak memperhitungkan virus klasik yang tidak memiliki fungsi distribusi independen melalui jaringan (dan Anda telah lama melihat virus klasik), maka di antara tanda-tanda yang dapat menandai keberadaan kode berbahaya di jaringan, saya akan menyebutkan yang berikut:

Apa susahnya mendeteksi kode berbahaya? Mereka memasang antivirus dan menangkap malware apa pun. Sayang! Jika semuanya sesederhana itu, maka Anda mungkin bisa melupakan masalah ini selamanya, tetapi tidak ... Jumlah infeksi malware yang berhasil tidak menjadi lebih kecil, dan semua karena penyerang terus-menerus mengubah teknik dan taktik mereka, memodifikasi malware, mereka menggunakan malware incorporeal, mereka menggunakan utilitas hukum untuk administrasi (PowerShell yang sama) ... Dan ini adalah jika Anda tidak mempertimbangkan situasi di mana pada setiap node tidak ada antivirus sama sekali (Spesialis TI tidak ingin menginstalnya karena melambat), atau untuk platform ini sama sekali tidak ada. Dan mungkin ada situasi yang harus saya hadapi berulang kali di perusahaan yang berbeda.Manajer puncak mengambil malware di laptop atau tablet rumahnya dan menyeretnya ke perusahaan sehingga spesialis TI setempat mengetahuinya. Perangkat terhubung ke Wi-Fi lokal dan ini adalah bagaimana epidemi internal dimulai; bahkan dalam jaringan yang terisolasi dari Internet. Bagaimanapun, antivirus jauh dari selalu merupakan keselamatan dari kode berbahaya modern, dan kami membutuhkan metode lain untuk mendeteksi orang jahat di jaringan kami.Apa yang ditandai dengan kode berbahaya modern? Adakah tanda-tanda yang dapat memberi tahu kita bahwa ada sesuatu yang salah di jaringan kita dan bahwa kita masih mendapatkan semacam infeksi? Jika Anda tidak memperhitungkan virus klasik yang tidak memiliki fungsi distribusi independen melalui jaringan (dan Anda telah lama melihat virus klasik), maka di antara tanda-tanda yang dapat menandai keberadaan kode berbahaya di jaringan, saya akan menyebutkan yang berikut:- memindai node internal mencari kerentanan dalam sistem operasi atau aplikasi

- memindai node internal mencari port terbuka di mana Anda dapat terhubung ke sistem

- interaksi dengan server perintah yang terkenal

- lalu lintas atipikal dari tuan rumah (protokol yang sebelumnya tidak terpenuhi, melebihi jumlah lalu lintas yang khas, protokol server di workstation, dll.).

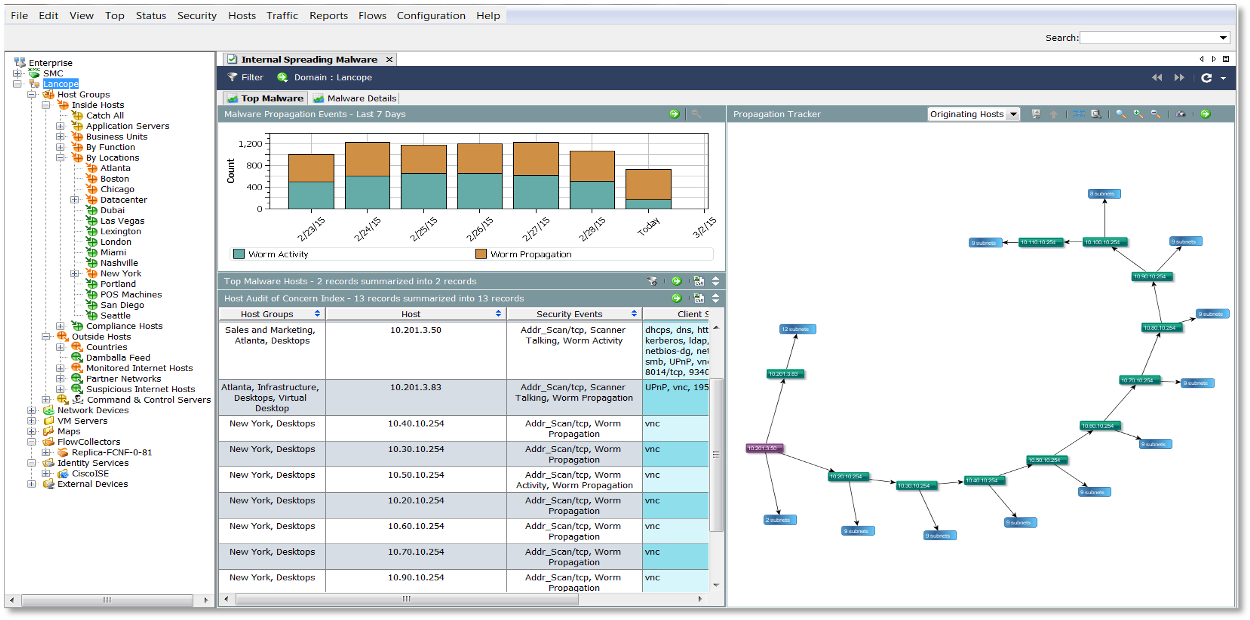

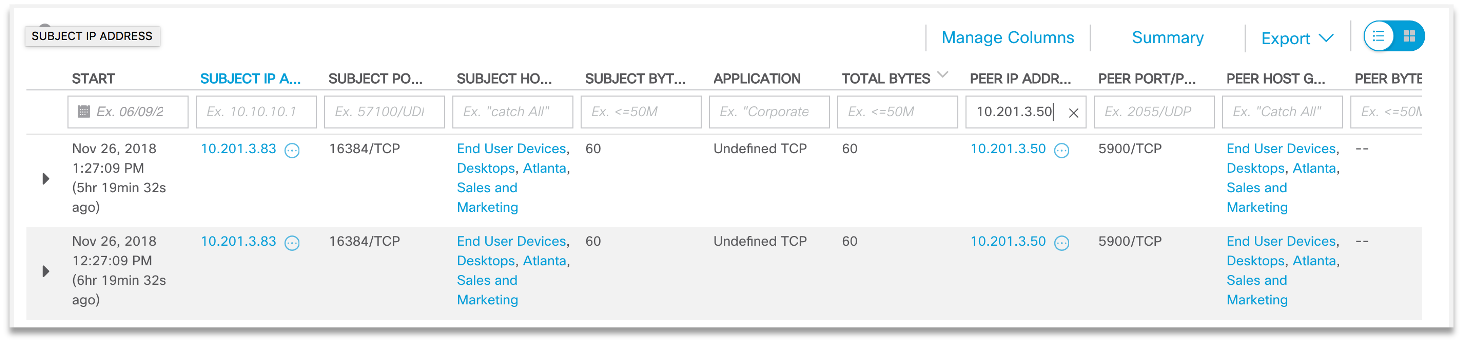

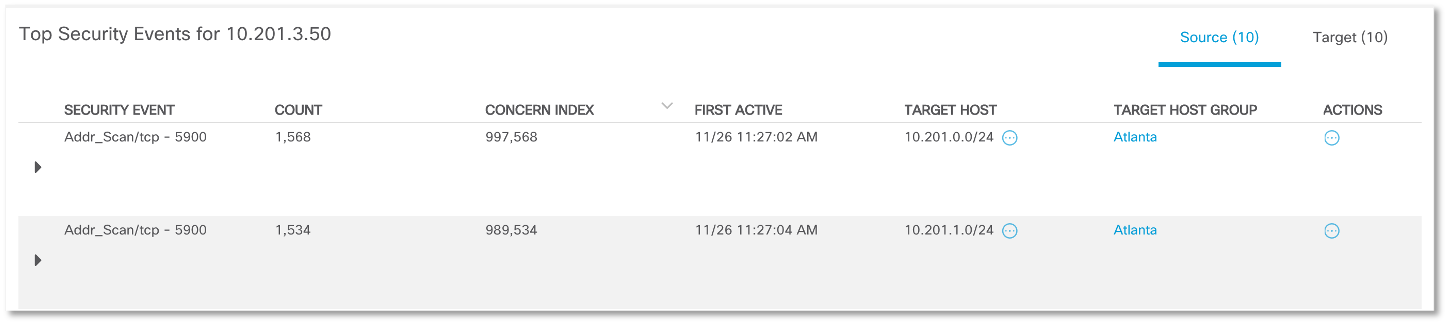

Ini adalah tanda-tanda jaringan, yang hampir independen dari kode berbahaya yang digunakan. Jadi, Anda dapat mencoba mengidentifikasi mereka dan alat pemantauan untuk anomali dan ancaman berdasarkan Netflow (atau protokol aliran lainnya) adalah kandidat terbaik untuk ini. Mari kita lihat bagaimana hal ini dapat dilakukan dengan menggunakan solusi Cisco Stealthwatch sebagai contoh.Apa perbedaan antara pemindaian konvensional, misalnya, pemindai keamanan, dan pemindaian yang dilakukan oleh kode berbahaya? Dalam kasus pertama, dalam kebanyakan situasi, beralih melalui port terbuka di satu komputer, lalu di yang lain, di ketiga dan seterusnya. Upaya-upaya semacam itu untuk mengidentifikasi cukup mudah. Sangat mudah untuk menentukan kapan pemindai hanya memeriksa satu port terbuka di kisaran alamat. Untuk kode berbahaya, prinsip operasinya berbeda - memindai node, menemukan yang rentan, menghindarinya, memindai lagi, menemukan yang rentan lagi, dan seterusnya. Ini adalah pengembangan yang bisa kita kenali dengan bantuan algoritma khusus yang tertanam di NTA.

Ini adalah pengembangan yang bisa kita kenali dengan bantuan algoritma khusus yang tertanam di NTA. Petunjuk tambahan bagi kami adalah peran komputer tempat pemindaian direkam - dalam semua kasus, ini adalah stasiun kerja karyawan penjualan dan pemasaran yang memindai seluruh subnet, yang juga secara logis terkait dengan divisi penjualan.

Petunjuk tambahan bagi kami adalah peran komputer tempat pemindaian direkam - dalam semua kasus, ini adalah stasiun kerja karyawan penjualan dan pemasaran yang memindai seluruh subnet, yang juga secara logis terkait dengan divisi penjualan. Setelah menemukan satu titik infeksi dengan penyebaran kode berbahaya berikutnya:

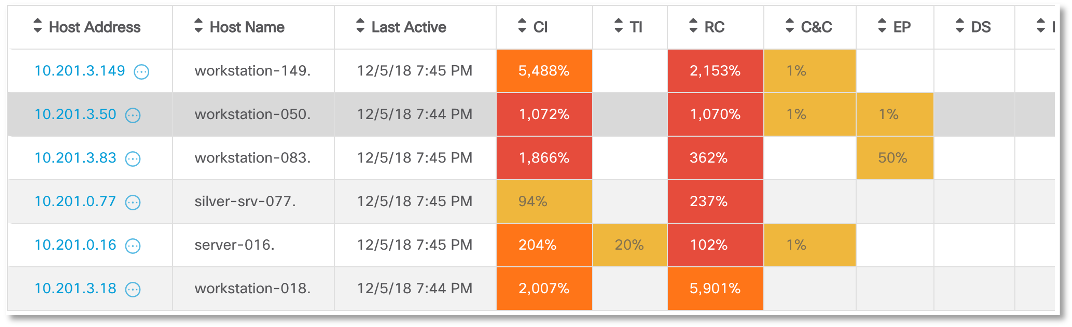

Setelah menemukan satu titik infeksi dengan penyebaran kode berbahaya berikutnya: Kita dapat mencoba menemukan calon korban lain dari kode jahat: Setelah

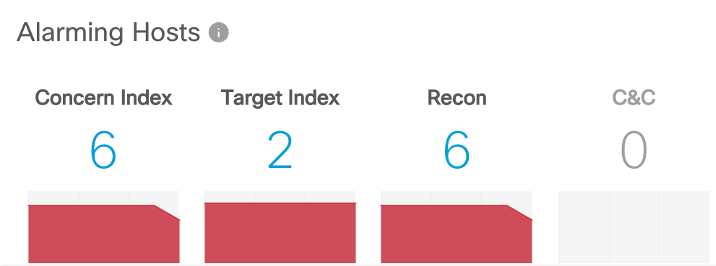

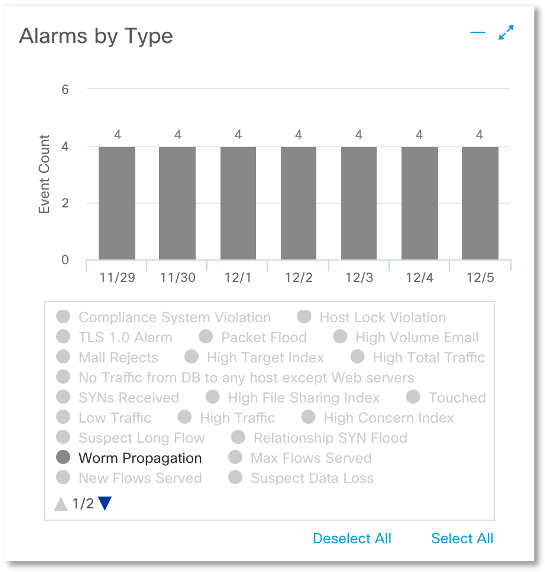

Kita dapat mencoba menemukan calon korban lain dari kode jahat: Setelah mengkonfigurasi dengan benar sistem analisis anomali, lain kali kita tidak dapat lagi melakukan penyelidikan terpisah yang menjawab pertanyaan apakah kita memiliki pemindaian jaringan atau tidak ? Cukup melihat indikator alarm (pengintaian) pada konsol utama:

mengkonfigurasi dengan benar sistem analisis anomali, lain kali kita tidak dapat lagi melakukan penyelidikan terpisah yang menjawab pertanyaan apakah kita memiliki pemindaian jaringan atau tidak ? Cukup melihat indikator alarm (pengintaian) pada konsol utama: dan mengkliknya, untuk mendapatkan daftar semua orang yang telah diperhatikan dalam aktivitas komputer “ilegal” (omong-omong, ilustrasi pertama dalam artikel ini menunjukkan cara lain untuk memvisualisasikan skala distribusi kode berbahaya).

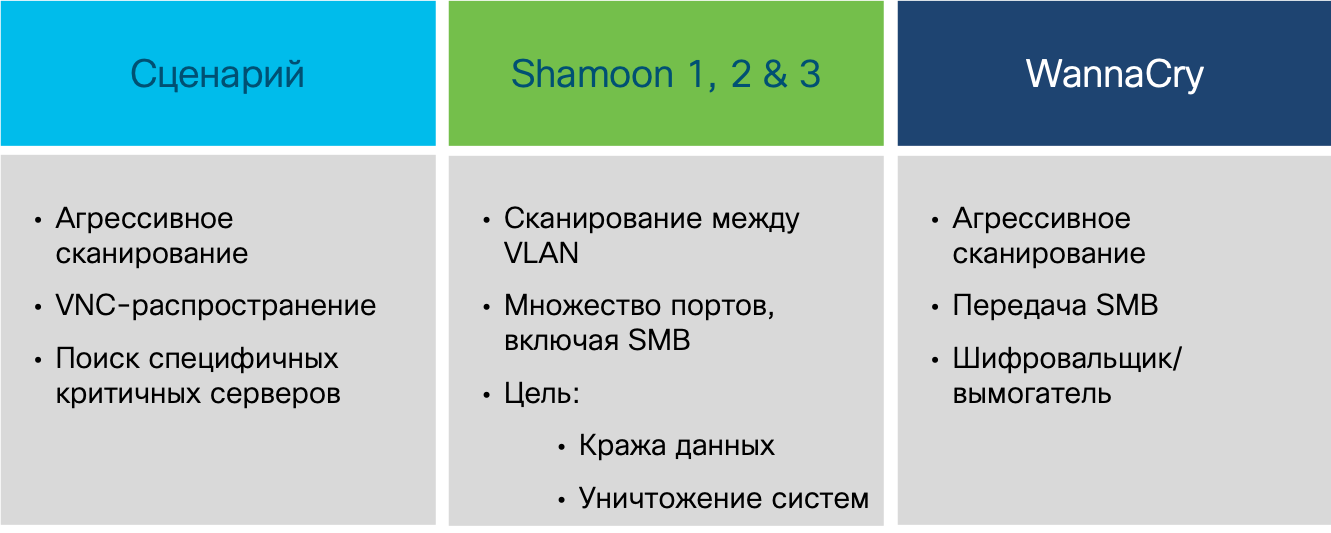

dan mengkliknya, untuk mendapatkan daftar semua orang yang telah diperhatikan dalam aktivitas komputer “ilegal” (omong-omong, ilustrasi pertama dalam artikel ini menunjukkan cara lain untuk memvisualisasikan skala distribusi kode berbahaya). Perlu diingat bahwa pemindaian yang tampaknya sederhana mungkin merupakan sinyal pertama untuk masalah yang lebih serius. Jika email phishing adalah salah satu langkah pertama penyerang memulai aktivitas mereka, maka dengan menginfeksi satu komputer, mereka memperluas jembatan mereka dan cara utama untuk melakukan ini dimulai dengan pemindaian. Ini adalah bagaimana WannaCry bertindak, jadi Shamoon bertindak, sehingga ratusan program jahat lainnya bertindak, mengakibatkan insiden serius.

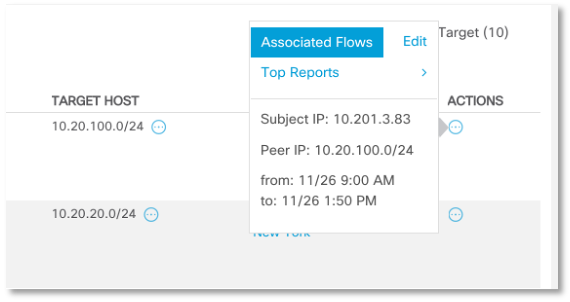

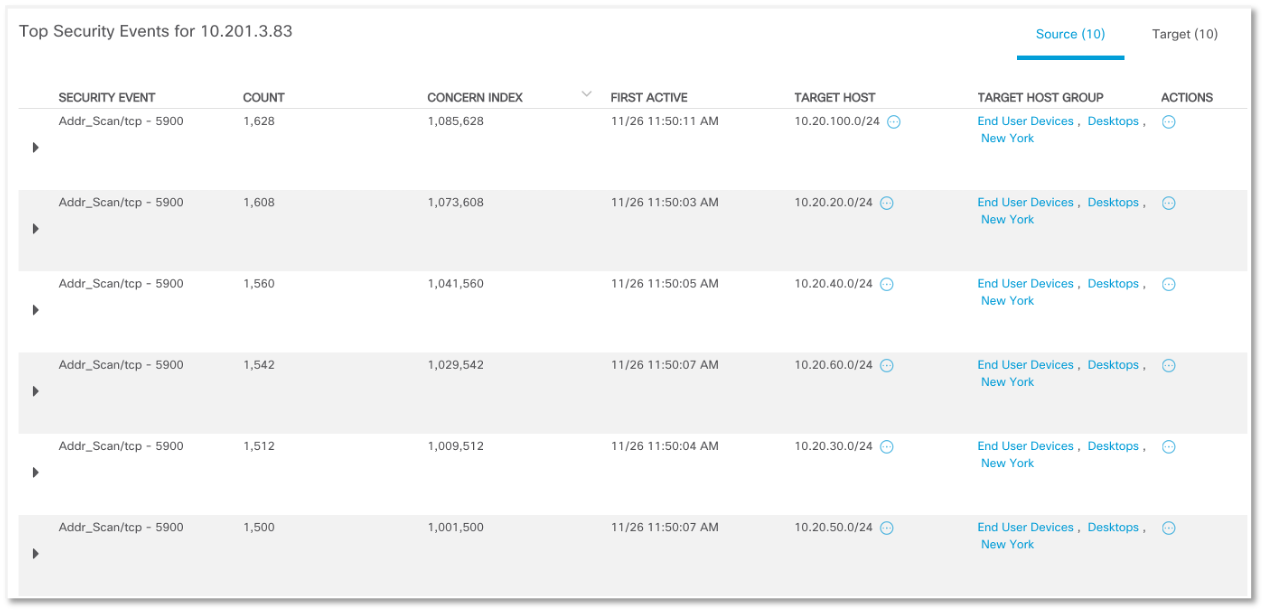

Perlu diingat bahwa pemindaian yang tampaknya sederhana mungkin merupakan sinyal pertama untuk masalah yang lebih serius. Jika email phishing adalah salah satu langkah pertama penyerang memulai aktivitas mereka, maka dengan menginfeksi satu komputer, mereka memperluas jembatan mereka dan cara utama untuk melakukan ini dimulai dengan pemindaian. Ini adalah bagaimana WannaCry bertindak, jadi Shamoon bertindak, sehingga ratusan program jahat lainnya bertindak, mengakibatkan insiden serius. Setelah mencatat fakta pemindaian dan penyebaran kode berbahaya, kita dihadapkan dengan tugas melakukan penyelidikan yang lebih terperinci dan memahami apakah suatu node sudah terinfeksi, daripada yang terinfeksi, kapan, dll? Solusi kelas NTA saja tidak dapat melakukan ini, karena Anda tidak dapat menjawab pertanyaan-pertanyaan ini hanya dengan telemetri. Tetapi dalam kasus Cisco Stealthwatch, solusi Cisco Threat Response gratis akan membantu kami, yang sudah saya bicarakan integrasi . Cukup bagi kita untuk mengklik simpul yang menarik bagi kita dan di menu konteks turun-bawah kita akan melihat kemungkinan meluncurkan RKT, yang pada gilirannya dapat mengumpulkan informasi tentang simpul yang menarik bagi kita dari berbagai sistem - Cisco AMP untuk Titik Akhir, Payung Cisco, Cisco Talos, dll.

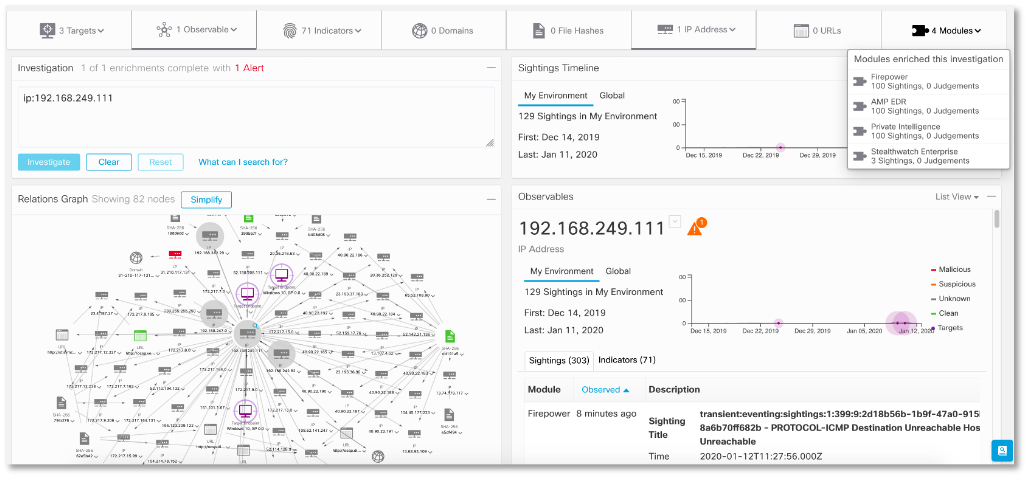

Setelah mencatat fakta pemindaian dan penyebaran kode berbahaya, kita dihadapkan dengan tugas melakukan penyelidikan yang lebih terperinci dan memahami apakah suatu node sudah terinfeksi, daripada yang terinfeksi, kapan, dll? Solusi kelas NTA saja tidak dapat melakukan ini, karena Anda tidak dapat menjawab pertanyaan-pertanyaan ini hanya dengan telemetri. Tetapi dalam kasus Cisco Stealthwatch, solusi Cisco Threat Response gratis akan membantu kami, yang sudah saya bicarakan integrasi . Cukup bagi kita untuk mengklik simpul yang menarik bagi kita dan di menu konteks turun-bawah kita akan melihat kemungkinan meluncurkan RKT, yang pada gilirannya dapat mengumpulkan informasi tentang simpul yang menarik bagi kita dari berbagai sistem - Cisco AMP untuk Titik Akhir, Payung Cisco, Cisco Talos, dll. Berikut gambarannya yang ditampilkan oleh Cisco Threat Response gratis berdasarkan kemampuannya untuk memperkaya dan memvisualisasikan acara keamanan:

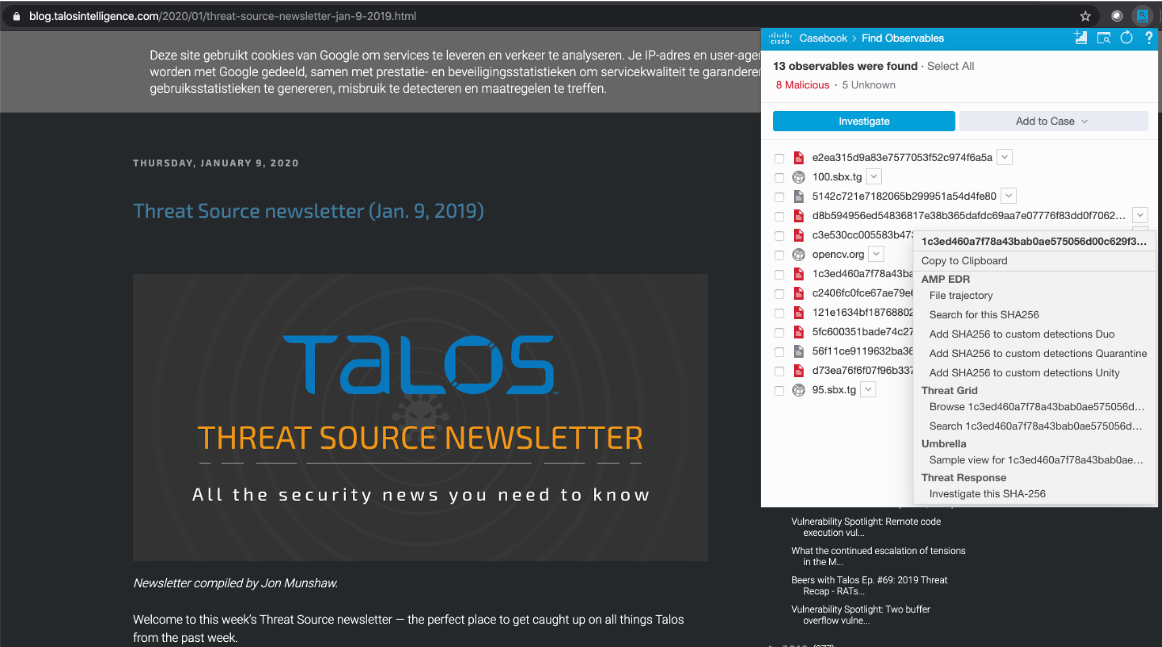

Berikut gambarannya yang ditampilkan oleh Cisco Threat Response gratis berdasarkan kemampuannya untuk memperkaya dan memvisualisasikan acara keamanan: CTR dapat menunjukkan kepada kita file berbahaya yang terkait dengan situs yang menarik bagi kami, yang dapat kami periksa melalui kotak pasir Cisco Threat Grid atau layanan VirusTotal. Memiliki data pada satu node, kita dapat melihat dengan siapa dia berinteraksi atau berinteraksi dalam kerangka insiden, di mana serangan dimulai, kode berbahaya apa yang terlibat di dalamnya, bagaimana jaringan menembus, dan menjawab banyak pertanyaan lain yang menarik bagi analis keamanan.

CTR dapat menunjukkan kepada kita file berbahaya yang terkait dengan situs yang menarik bagi kami, yang dapat kami periksa melalui kotak pasir Cisco Threat Grid atau layanan VirusTotal. Memiliki data pada satu node, kita dapat melihat dengan siapa dia berinteraksi atau berinteraksi dalam kerangka insiden, di mana serangan dimulai, kode berbahaya apa yang terlibat di dalamnya, bagaimana jaringan menembus, dan menjawab banyak pertanyaan lain yang menarik bagi analis keamanan. Dan kemudian kita sudah dapat melakukan verifikasi tambahan artefak yang diterima menggunakan layanan Threat Intelligence eksternal, yang dapat memberi kita lebih banyak indikator kompromi, lebih banyak informasi tentang penyerang, lebih banyak informasi tentang teknik dan taktik yang mereka gunakan. Dan semuanya dimulai dengan pemindaian jaringan sederhana yang terdeteksi oleh solusi untuk menganalisis anomali menggunakan Netflow (atau protokol aliran lain).

Dan kemudian kita sudah dapat melakukan verifikasi tambahan artefak yang diterima menggunakan layanan Threat Intelligence eksternal, yang dapat memberi kita lebih banyak indikator kompromi, lebih banyak informasi tentang penyerang, lebih banyak informasi tentang teknik dan taktik yang mereka gunakan. Dan semuanya dimulai dengan pemindaian jaringan sederhana yang terdeteksi oleh solusi untuk menganalisis anomali menggunakan Netflow (atau protokol aliran lain).

Source: https://habr.com/ru/post/undefined/

All Articles