Dalam kebanyakan kasus, menghubungkan router ke VPN tidak sulit, tetapi jika Anda ingin melindungi seluruh jaringan sambil mempertahankan kecepatan koneksi yang optimal, maka solusi terbaik adalah dengan menggunakan terowongan WireGuard VPN .Router Mikrotik telah menetapkan diri sebagai solusi yang andal dan sangat fleksibel, tetapi sayangnya masih belum ada dukungan untuk WireGuard pada RouterOS dan tidak diketahui kapan akan muncul dan dalam versi apa. Baru - baru ini diketahui bahwa pengembang terowongan VPN WireGuard menawarkan satu set tambalan yang akan menjadikan perangkat lunak organisasi terowongan VPN mereka menjadi bagian dari kernel Linux, dan kami berharap ini akan berkontribusi pada implementasi di RouterOS.Namun untuk saat ini, sayangnya, untuk mengkonfigurasi WireGuard pada router Mikrotik, Anda perlu mengubah firmware.Firmware Mikrotik, instal dan konfigurasikan OpenWrt

Pertama, Anda perlu memastikan bahwa OpenWrt mendukung model Anda. Anda dapat melihat kepatuhan model dengan nama dan gambar pemasarannya di mikrotik.com .Pergi ke openwrt.com di bagian unduhan firmware .Untuk perangkat ini, kami membutuhkan 2 file:downloads.openwrt.org/releases/18.06.2/targets/ar71xx/mikrotik/openwrt-18.06.2-ar71xx-mikrotik-rb-nor-flash-16M-initramfs-kernel.bin__elf

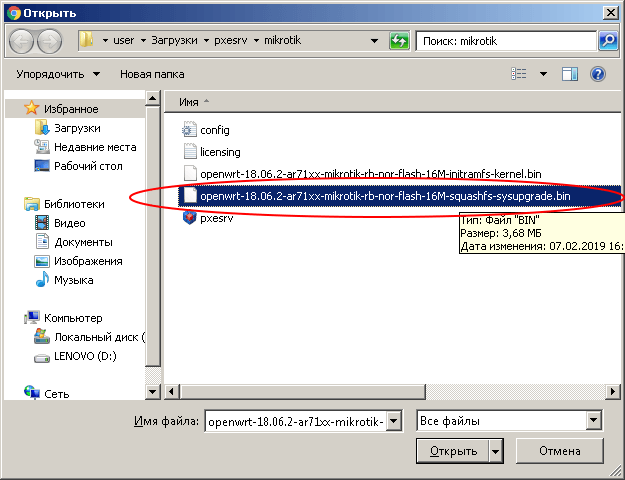

unduh.openwrt.org/releases /18.06.2/targets/ar71xx/mikrotik/openwrt-18.06.2-ar71xx-mikrotik-rb-nor-flash-16M-squashfs-sysupgrade.bin

Anda perlu mengunduh kedua file: Instal dan Tingkatkan .

1. Pengaturan jaringan, memuat dan mengatur server PXE

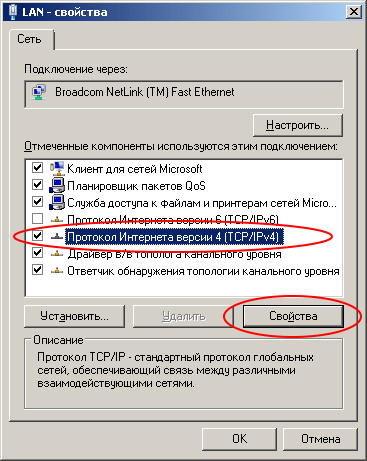

Unduh Tiny PXE Server untuk Windows versi terbaru.Buka zip ke folder terpisah. Dalam file config.ini, tambahkan parameter rfc951 = 1 bagian [dhcp] . Parameter ini sama untuk semua model Mikrotik. Kami beralih ke pengaturan jaringan: Anda perlu mendaftarkan alamat ip statis di salah satu antarmuka jaringan komputer Anda.

Kami beralih ke pengaturan jaringan: Anda perlu mendaftarkan alamat ip statis di salah satu antarmuka jaringan komputer Anda.

Alamat IP: 192.168.1.10

Netmask: 255.255.255.0

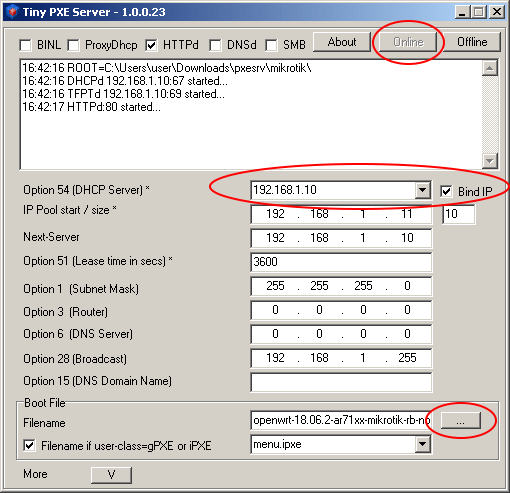

Mulai Tiny PXE Server sebagai Administrator dan pilih server dengan alamat 192.168.1.10 di bidang DHCP Server.Pada beberapa versi Windows, antarmuka ini dapat muncul hanya setelah koneksi Ethernet. Saya sarankan menghubungkan router dan segera menghubungkan router dan PC menggunakan kabel patch. Klik tombol "..." (kanan bawah) dan tunjukkan folder tempat Anda mengunduh file firmware untuk Mikrotik. Pilih file yang namanya diakhiri dengan "initramfs-kernel.bin or elf"

Mulai Tiny PXE Server sebagai Administrator dan pilih server dengan alamat 192.168.1.10 di bidang DHCP Server.Pada beberapa versi Windows, antarmuka ini dapat muncul hanya setelah koneksi Ethernet. Saya sarankan menghubungkan router dan segera menghubungkan router dan PC menggunakan kabel patch. Klik tombol "..." (kanan bawah) dan tunjukkan folder tempat Anda mengunduh file firmware untuk Mikrotik. Pilih file yang namanya diakhiri dengan "initramfs-kernel.bin or elf"

2. Mengunduh router dari server PXE

Kami menghubungkan kabel PC dan port pertama (wan, internet, poe in, ...) dari router. Setelah itu kami mengambil tusuk gigi, memasukkannya ke dalam lubang dengan tulisan "Reset". Nyalakan daya router dan tunggu 20 detik, lalu lepaskan tusuk gigi.Selama menit berikutnya, pesan-pesan berikut ini akan muncul di jendela Tiny PXE Server:

Nyalakan daya router dan tunggu 20 detik, lalu lepaskan tusuk gigi.Selama menit berikutnya, pesan-pesan berikut ini akan muncul di jendela Tiny PXE Server: Jika pesan muncul, Anda berada di arah yang benar!Kembalikan pengaturan pada adapter jaringan dan atur alamat penerima secara dinamis (via DHCP).Hubungkan ke port LAN dari router Mikrotik (2 ... 5 dalam kasus kami) menggunakan kabel patch yang sama. Alihkan saja dari port 1 ke port 2. Buka alamat 192.168.1.1 di browser.

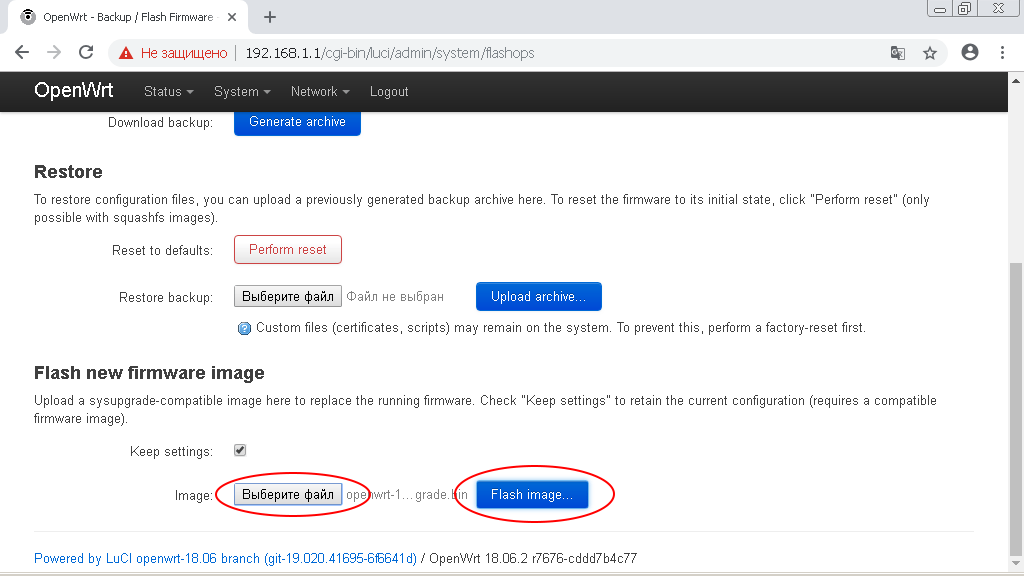

Jika pesan muncul, Anda berada di arah yang benar!Kembalikan pengaturan pada adapter jaringan dan atur alamat penerima secara dinamis (via DHCP).Hubungkan ke port LAN dari router Mikrotik (2 ... 5 dalam kasus kami) menggunakan kabel patch yang sama. Alihkan saja dari port 1 ke port 2. Buka alamat 192.168.1.1 di browser. Masuk ke antarmuka administratif OpenWRT dan buka bagian menu “Sistem -> Backup / Flash Firmware.”

Masuk ke antarmuka administratif OpenWRT dan buka bagian menu “Sistem -> Backup / Flash Firmware.” Di subbagian “Flash new firmware image”, klik tombol “Select file (Browse)”.

Di subbagian “Flash new firmware image”, klik tombol “Select file (Browse)”. Tentukan path ke file yang namanya berakhir dengan "-squashfs-sysupgrade.bin".

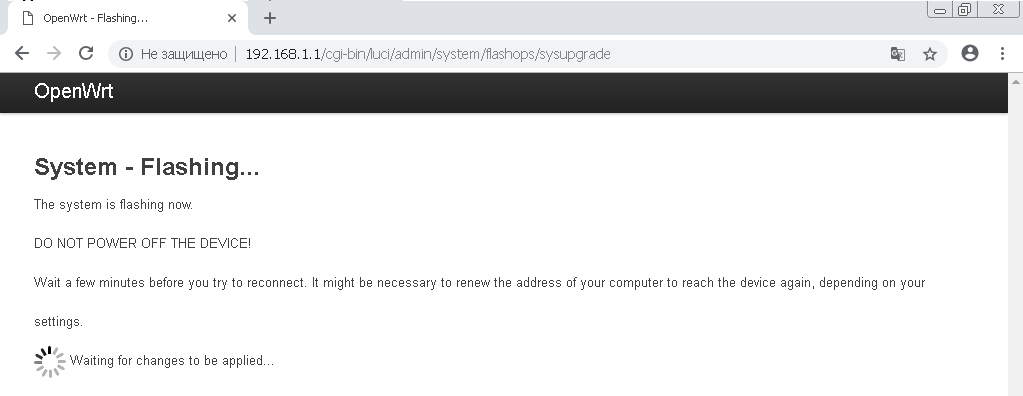

Tentukan path ke file yang namanya berakhir dengan "-squashfs-sysupgrade.bin". Setelah itu, klik tombol "Flash Image".Di jendela berikutnya, klik tombol "Lanjutkan". Pengunduhan firmware ke router akan dimulai.

Setelah itu, klik tombol "Flash Image".Di jendela berikutnya, klik tombol "Lanjutkan". Pengunduhan firmware ke router akan dimulai. !!! JANGAN PUTUSKAN KEKUATAN ROUTER DALAM PROSES PERANGKAT LUNAK !!!

!!! JANGAN PUTUSKAN KEKUATAN ROUTER DALAM PROSES PERANGKAT LUNAK !!! Setelah menginstal dan mem-boot ulang router, Anda akan menerima Mikrotik dengan firmware OpenWRT.

Setelah menginstal dan mem-boot ulang router, Anda akan menerima Mikrotik dengan firmware OpenWRT.Kemungkinan masalah dan solusinya

Banyak 2019 perangkat Mikrotik menggunakan chip memori FLASH-NOR tipe GD25Q15 / Q16. Masalahnya adalah flashing tidak menyimpan data model perangkat.Jika Anda melihat kesalahan "File gambar yang diunggah tidak mengandung format yang didukung. Pastikan Anda memilih format gambar umum untuk platform Anda. " maka kemungkinan besar masalahnya ada di flash.Ini mudah diverifikasi: jalankan perintah untuk memverifikasi ID model di terminal perangkatroot@OpenWrt: cat /tmp/sysinfo/board_name

Dan jika Anda mendapatkan jawaban "tidak dikenal", maka Anda perlu menentukan model perangkat secara manual dalam bentuk "rb-951-2nd"Untuk mendapatkan model perangkat, jalankan perintahroot@OpenWrt: cat /tmp/sysinfo/model

MikroTik RouterBOARD RB951-2nd

Setelah menerima model perangkat, kami menginstalnya secara manual:echo 'rb-951-2nd' > /tmp/sysinfo/board_name

Setelah itu, Anda dapat mem-flash perangkat melalui antarmuka web atau menggunakan perintah sysupgradeBuat server VPN dengan WireGuard

Jika Anda sudah memiliki server dengan konfigurasi WireGuard, Anda dapat melewati item ini.Saya akan menggunakan aplikasi MyVPN.RUN tentang kucing untuk mengkonfigurasi server VPN pribadi. Saya sudah menerbitkan ulasan .Mengkonfigurasi Klien WireGuard di OpenWRT

Terhubung ke router melalui SSH:ssh root@192.168.1.1

Instal WireGuard:opkg update

opkg install wireguard

Siapkan konfigurasi (salin kode di bawah ini ke file, ganti nilai yang ditentukan dengan milik Anda dan jalankan di terminal).Jika Anda menggunakan MyVPN, maka dalam konfigurasi di bawah ini Anda hanya perlu mengubah WG_SERV - IP server, WG_KEY - kunci pribadi dari file konfigurasi wireguard dan WG_PUB - kunci publik.WG_IF="wg0"

WG_SERV="100.0.0.0"

WG_PORT="51820"

WG_ADDR="10.8.0.2/32"

WG_KEY="xxxxx"

WG_PUB="xxxxx"

uci rename firewall.@zone[0]="lan"

uci rename firewall.@zone[1]="wan"

uci rename firewall.@forwarding[0]="lan_wan"

uci del_list firewall.wan.network="${WG_IF}"

uci add_list firewall.wan.network="${WG_IF}"

uci commit firewall

/etc/init.d/firewall restart

uci -q delete network.${WG_IF}

uci set network.${WG_IF}="interface"

uci set network.${WG_IF}.proto="wireguard"

uci set network.${WG_IF}.private_key="${WG_KEY}"

uci add_list network.${WG_IF}.addresses="${WG_ADDR}"

uci -q delete network.wgserver

uci set network.wgserver="wireguard_${WG_IF}"

uci set network.wgserver.public_key="${WG_PUB}"

uci set network.wgserver.preshared_key=""

uci set network.wgserver.endpoint_host="${WG_SERV}"

uci set network.wgserver.endpoint_port="${WG_PORT}"

uci set network.wgserver.route_allowed_ips="1"

uci set network.wgserver.persistent_keepalive="25"

uci add_list network.wgserver.allowed_ips="0.0.0.0/1"

uci add_list network.wgserver.allowed_ips="128.0.0.0/1"

uci add_list network.wgserver.allowed_ips="::/0"

uci commit network

/etc/init.d/network restart

Ini menyelesaikan pengaturan WireGuard! Sekarang semua lalu lintas di semua perangkat yang terhubung dilindungi oleh koneksi VPN.Referensi

Sumber # 1Instruksi yang dimodifikasi pada MyVPN (tambahan, L2TP, instruksi konfigurasi PPTP pada firmware Mikrotik standar tersedia)OpenWrt WireGuard Client