Seringkali saya membaca pendapat bahwa menjaga port RDP (Remote Desktop Protocol) terbuka di Internet sangat tidak aman, dan Anda tidak perlu melakukannya. Dan Anda perlu memberikan akses ke RDP baik melalui VPN, atau hanya dari alamat IP "putih" tertentu.

Saya mengelola beberapa Windows Server untuk perusahaan kecil, di mana saya ditugaskan untuk menyediakan akses jarak jauh ke Windows Server untuk akuntan. Tren modern semacam itu adalah pekerjaan dari rumah. Cukup cepat, saya menyadari bahwa menyiksa akuntan VPN adalah tugas yang tidak berterima kasih, dan mengumpulkan semua IP untuk daftar putih tidak akan berfungsi, karena alamat IP masyarakatnya dinamis.

Jadi saya pergi dengan cara paling sederhana - saya meneruskan port RDP keluar. Sekarang untuk akses, akuntan perlu menjalankan RDP dan memasukkan nama host (termasuk port), nama pengguna dan kata sandi.

Dalam artikel ini saya akan membagikan pengalaman saya (positif dan tidak begitu baik) dan rekomendasi.

Risikonya

Apa risiko membuka port RDP?

1) Akses tidak sah ke data sensitif.

Jika seseorang memilih kata sandi untuk RDP, ia akan dapat memperoleh data yang ingin Anda jaga tetap pribadi: status akun, saldo, data pelanggan, ...

2) Kehilangan data,

misalnya, sebagai akibat dari operasi virus kriptografi.

Atau tindakan yang ditargetkan oleh penyerang.

3) Kehilangan workstation.

Pekerja harus bekerja, dan sistem terganggu, Anda perlu menginstal ulang / mengembalikan / mengkonfigurasi.

4) Kompromi jaringan lokal

Jika penyerang memperoleh akses ke komputer Windows, maka dari komputer itu ia akan dapat mengakses sistem yang tidak dapat diakses dari luar, dari Internet. Misalnya untuk file bola, ke printer jaringan, dll.

Saya punya kasus ketika Windows Server menangkap seorang cryptorC:, NAS . NAS Synology, snapshots, NAS 5 , Windows Server .

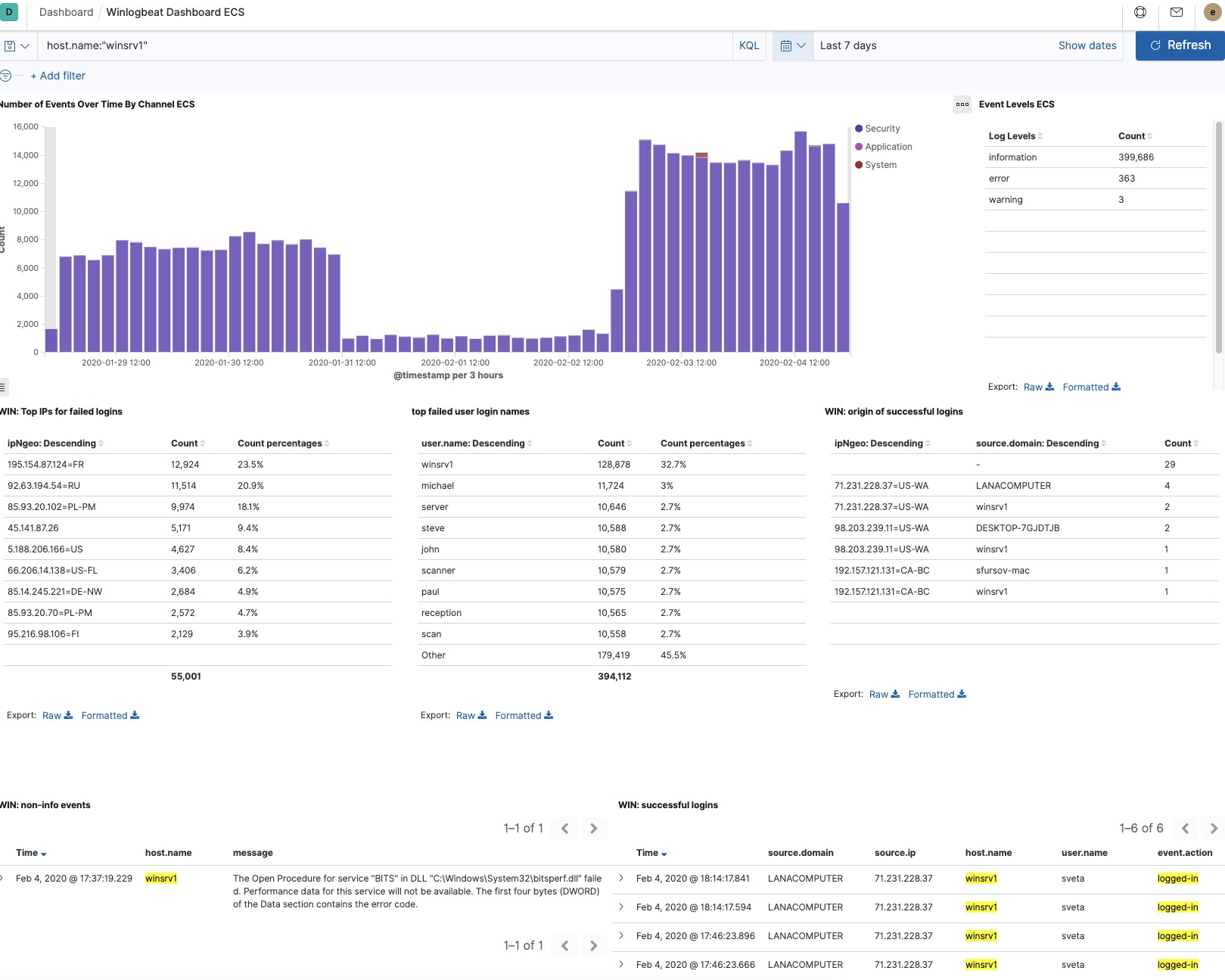

Windows Servers Winlogbeat, ElasticSearch. Kibana , .

, .

:

a) RDP -.

RDP 3389, 443 — HTTPS. , , . :

, 400 000 RDP.

, 55 001 IP ( IP ).

, fail2ban,

Update: , 443 — , (32000+), 443 , RDP — .

Update: , :

https://github.com/digitalruby/ipban

IPBan, :

IPBan2020-02-11 00:01:18.2517|WARN|DigitalRuby.IPBanCore.Logger|Login failure: 31.131.251.228,, RDP, 1

2020-02-11 00:01:18.2686|WARN|DigitalRuby.IPBanCore.Logger|Login failure: 31.131.251.228, Administrator, RDP, 2

2020-02-11 00:02:49.7098|WARN|DigitalRuby.IPBanCore.Logger|Login failure: 95.213.143.147,, RDP, 3

2020-02-11 00:02:49.7098|WARN|DigitalRuby.IPBanCore.Logger|Login failure: 95.213.143.147, Administrator, RDP, 4

2020-02-11 00:04:20.9878|WARN|DigitalRuby.IPBanCore.Logger|Login failure: 95.213.184.20,, RDP, 5

2020-02-11 00:04:20.9878|WARN|DigitalRuby.IPBanCore.Logger|Banning ip address: 95.213.184.20, user name:, config black listed: False, count: 5, extra info:

2020-02-11 00:04:20.9878|WARN|DigitalRuby.IPBanCore.Logger|Login failure: 95.213.184.20, Administrator, RDP, 5

2020-02-11 00:04:21.0040|WARN|DigitalRuby.IPBanCore.Logger|IP 95.213.184.20, Administrator, RDP ban pending.

2020-02-11 00:04:21.1237|WARN|DigitalRuby.IPBanCore.Logger|Updating firewall with 1 entries…

2020-02-11 00:05:36.6525|WARN|DigitalRuby.IPBanCore.Logger|Login failure: 31.131.251.24,, RDP, 3

2020-02-11 00:05:36.6566|WARN|DigitalRuby.IPBanCore.Logger|Login failure: 31.131.251.24, Administrator, RDP, 4

2020-02-11 00:07:22.4729|WARN|DigitalRuby.IPBanCore.Logger|Login failure: 82.202.249.225, Administrator, RDP, 3

2020-02-11 00:07:22.4894|WARN|DigitalRuby.IPBanCore.Logger|Login failure: 82.202.249.225,, RDP, 4

2020-02-11 00:08:53.1731|WARN|DigitalRuby.IPBanCore.Logger|Login failure: 45.141.86.141,, RDP, 3

2020-02-11 00:08:53.1731|WARN|DigitalRuby.IPBanCore.Logger|Login failure: 45.141.86.141, Administrator, RDP, 4

2020-02-11 00:09:23.4981|WARN|DigitalRuby.IPBanCore.Logger|Login failure: 68.129.202.154,, RDP, 1

2020-02-11 00:09:23.5022|WARN|DigitalRuby.IPBanCore.Logger|Login failure: 68.129.202.154, ADMINISTRATOR, RDP, 2

2020-02-11 00:10:39.0282|WARN|DigitalRuby.IPBanCore.Logger|Login failure: 95.213.143.147,, RDP, 5

2020-02-11 00:10:39.0336|WARN|DigitalRuby.IPBanCore.Logger|Banning ip address: 95.213.143.147, user name:, config black listed: False, count: 5, extra info:

2020-02-11 00:10:39.0336|WARN|DigitalRuby.IPBanCore.Logger|Login failure: 95.213.143.147, Administrator, RDP, 5

2020-02-11 00:10:39.0336|WARN|DigitalRuby.IPBanCore.Logger|IP 95.213.143.147, Administrator, RDP ban pending.

2020-02-11 00:10:39.1155|WARN|DigitalRuby.IPBanCore.Logger|Updating firewall with 1 entries…

2020-02-11 00:12:09.6470|WARN|DigitalRuby.IPBanCore.Logger|Login failure: 82.202.249.225,, RDP, 5

2020-02-11 00:12:09.6470|WARN|DigitalRuby.IPBanCore.Logger|Banning ip address: 82.202.249.225, user name:, config black listed: False, count: 5, extra info:

b) username,

, .

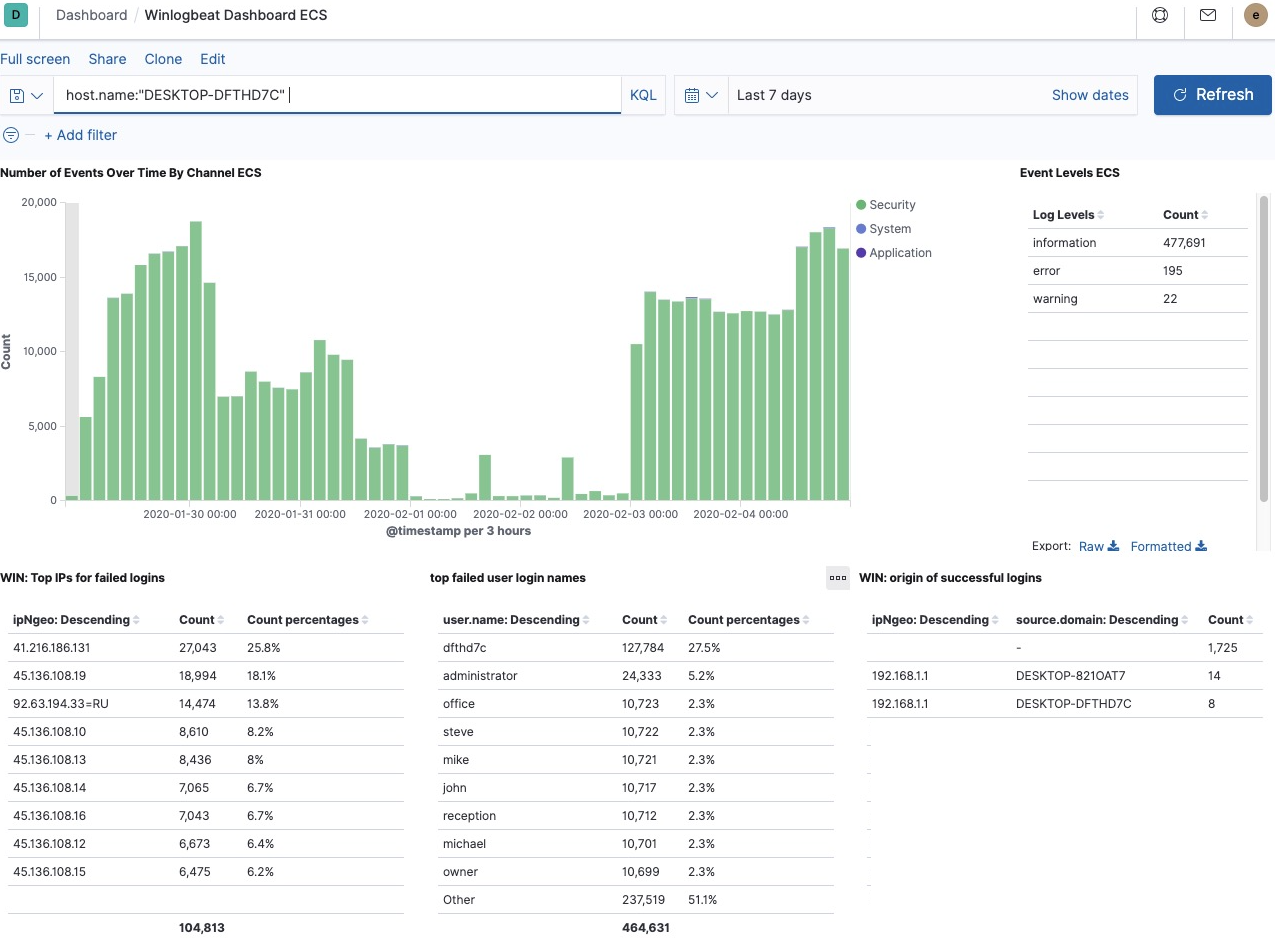

: — , . : . , - : DESKTOP-DFTHD7C DFTHD7C:

, DESKTOP-MARIA, MARIA.

, : , — "administrator". , Windows, .

- .https://docs.microsoft.com/en-us/windows/security/identity-protection/access-control/local-accounts#administrator-account

Administrator account

The default local Administrator account is a user account for the system administrator. Every computer has an Administrator account (SID S-1-5-domain-500, display name Administrator). The Administrator account is the first account that is created during the Windows installation.

The Administrator account has full control of the files, directories, services, and other resources on the local computer. The Administrator account can create other local users, assign user rights, and assign permissions. The Administrator account can take control of local resources at any time simply by changing the user rights and permissions.

The default Administrator account cannot be deleted or locked out, but it can be renamed or disabled.

: .

, Administrator Murmansk#9. , , , , — .

Administrator , ? !

:

, , Windows Server - - , .

, ?

, RDP, :

— .

, - IP - , IP ( ) PowerShell:

New-NetFirewallRule -Direction Inbound -DisplayName "fail2ban" -Name "fail2ban" -RemoteAddress ("185.143.0.0/16", "185.153.0.0/16", "193.188.0.0/16") -Action Block

Elastic, Winlogbeat Auditbeat, . SIEM (Security Information & Event Management) Kibana. , — Auditbeat Linux , SIEM .

:

- .

- letakkan Pembaruan Keamanan tepat waktu

Bonus: daftar 50 pengguna yang paling sering digunakan untuk upaya login melalui RDP