Minggu Keamanan 06: pelacak iklan di aplikasi seluler

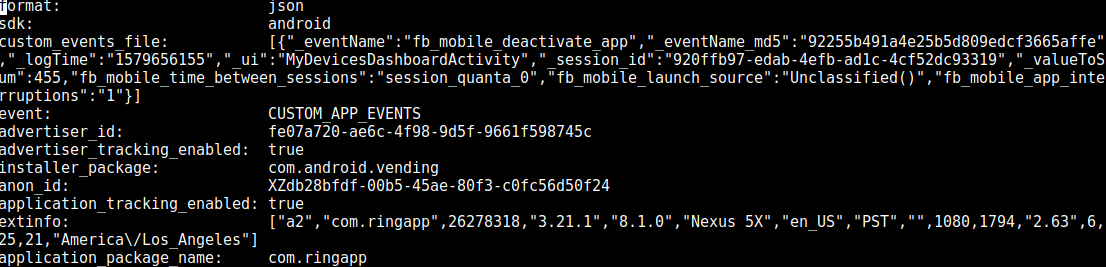

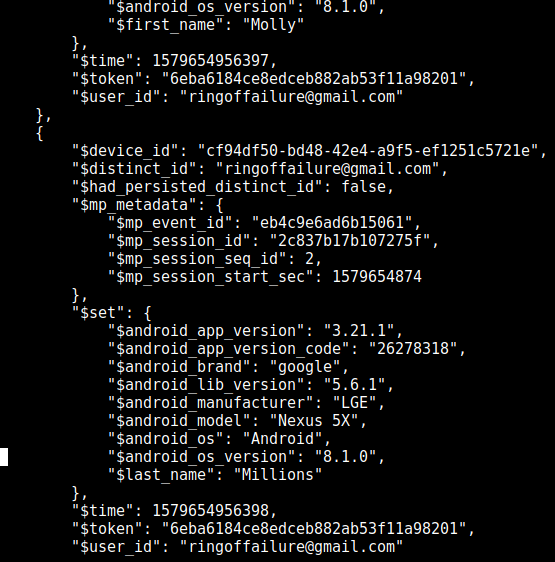

Aplikasi mobile bel pintu pintar Amazon Ring mengirimkan informasi pengguna terperinci ke tiga perusahaan sekaligus, mengumpulkan informasi untuk penargetan iklan berikutnya, serta ke jejaring sosial Facebook. Ini adalah hasil penelitian yang dilakukan oleh Electronic Frontiers Foundation ( berita , artikel asli ). Hasil analisis EFF tidak dapat disebut penemuan yang mengejutkan: sebagian besar aplikasi seluler memasok data ke jaringan iklan dengan satu atau lain cara. Yang menarik adalah metode mendekripsi data, serta jenis aplikasi yang diteliti. Tidak seperti skenario lain, di sini kita berbicara tentang bekerja dengan kamera pengintai pribadi. Interaksi seperti itu, secara teori, harus terjadi dengan tingkat privasi maksimum.

Source: https://habr.com/ru/post/undefined/

All Articles