ICloud phisher dan di mana mereka tinggal

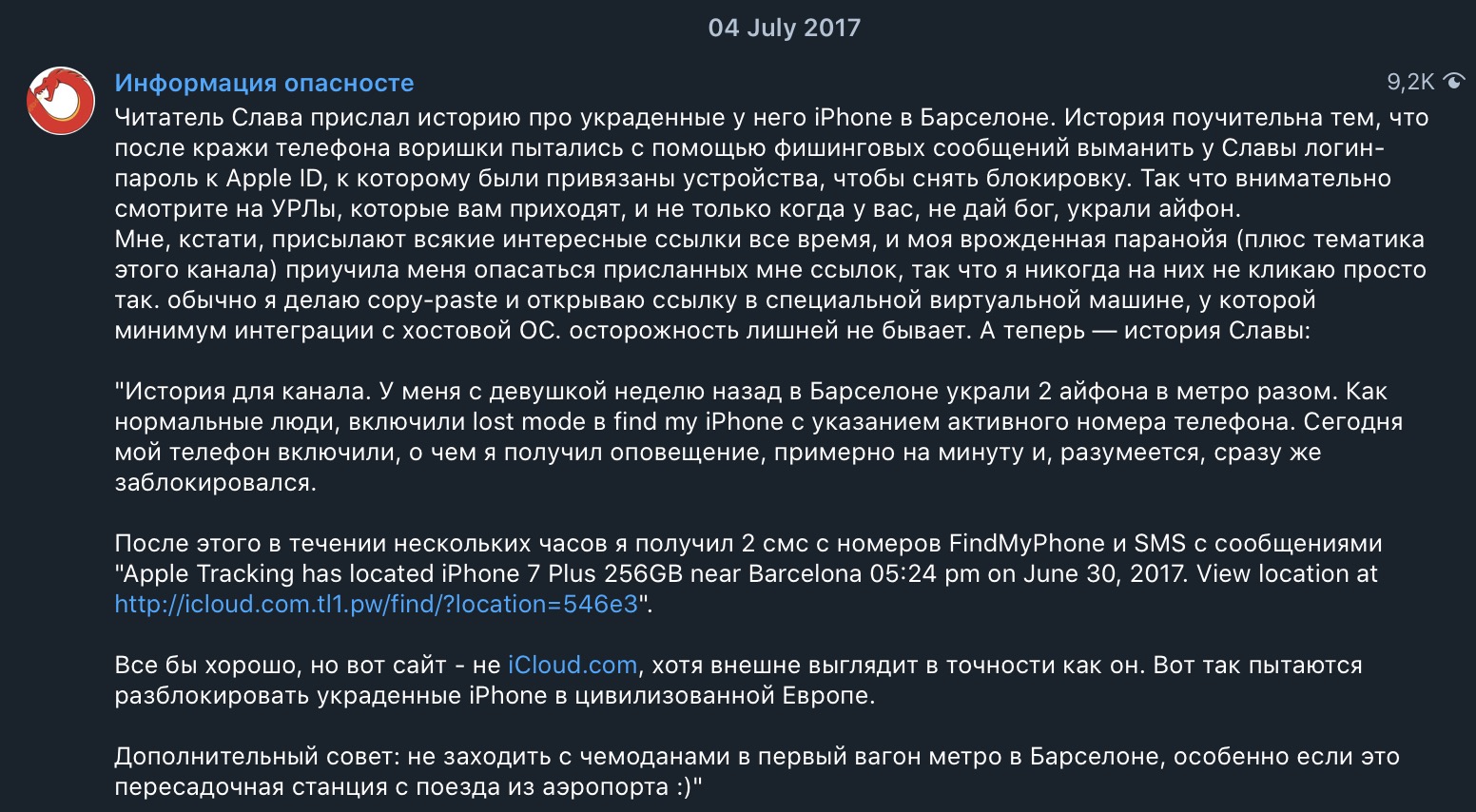

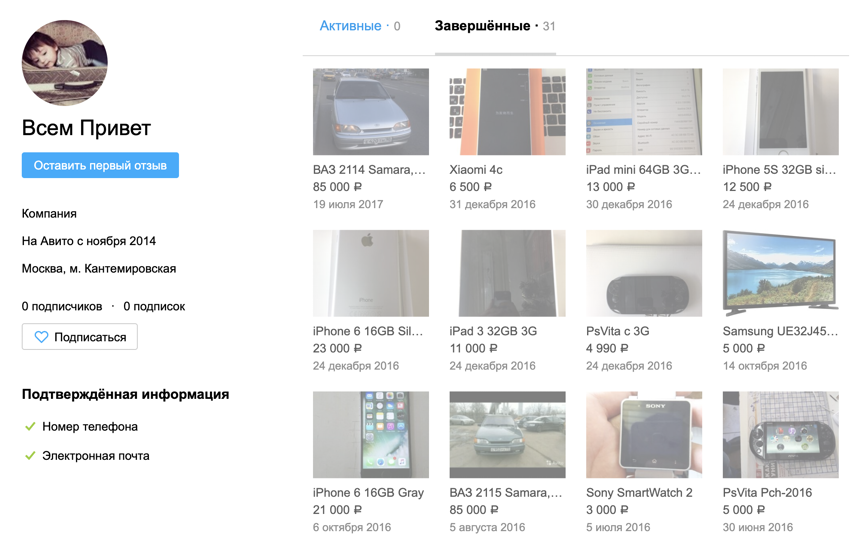

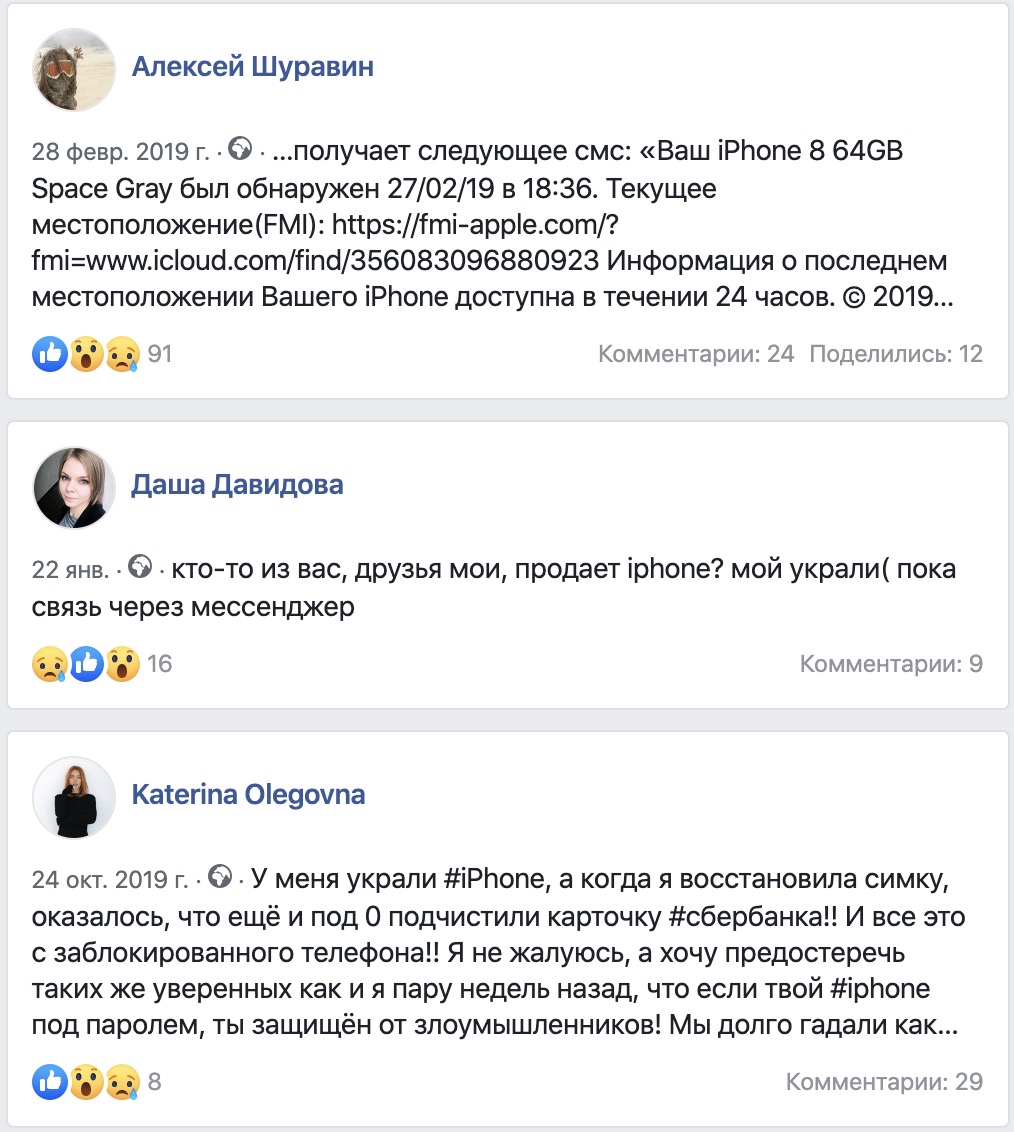

Perhatian! Terlepas dari kenyataan bahwa saya menghabiskan lebih dari selusin jam mengerjakan artikel ini, tetapi Anda masih dapat berpartisipasi di dalamnya.Jika tangan Anda gatal - cobalah untuk menguasai teks ini.Kisahnya lebih seperti buku komik, karena berisi lebih dari 50 gambar, jadi lebih akurat jika Anda menggunakan ponsel. Dan juga - 152-FZ kemungkinan besar dilanggar di sini, jadi saya tidak akan terkejut jika itu dihapus, jadi baca lebih cepat. Kisah ini tidak ada habisnya, tetapi memiliki awal ...Dan itu dimulai pada tahun 2017, ketika saluran " Bahaya Informasi " memposting konten berikut pada posting: Saya penasaran jenis palsu apa ini? Mesin seperti apa, cara kerjanya, dan seberapa canggih phisher (well, Anda tidak keberatan, mungkin lagi skrip php pada vps gratis / murah, seperti pada 1732)?Ternyata kebenarannya: skrip php yang tersebar, panel admin, templat palsu.Setelah mempelajari host ini, kerentanan membuat saya mendapatkan panel admin, dan kemudian mengeksekusi kode arbitrer. Akibatnya - saya mendapat akses ke database, log dan tentu saja ke sumbernya. Oh ya, saya melakukan keamanan informasi (pentest dan semua itu).Ternyata, ini memberikan dorongan untuk mempelajari beberapa lusin sumber daya yang sama dan memunculkan cerita yang Anda baca sekarang.Apa yang terjadi? Ponsel dicuri dari korban. Jika Android, maka paling sering dapat segera dijual sebagai independen: mengeluarkan kartu SIM, rutanul, dan sudah ada di Avito. Tetapi ada beberapa nuansa: seperti kata sandi masuk, bootloader diblokir - tetapi ini adalah cerita yang sama sekali berbeda.Tetapi dengan iPhone sudah jauh lebih rumit, karena kata sandi penyertaan adalah kondisi yang paling umum. Dan pemilik dapat memblokir perangkat dengan meninggalkan nomor kontak. Seperti, hilang, silakan kembali untuk hadiah. Ambil dan flash tidak akan berfungsi, jadi untuk komponen (biaya iPhone hilang beberapa kali) atau menderita.Namun, dengan perkembangan teknologi perlindungan, penipuan selalu berkembang, jadi cara bagi pencuri adalah mengirim phishing ke nomor kontak korban. Dan apa? Dengan nyaman. Korban meninggalkan kontaknya sendiri, Anda hanya harus memperkenalkan diri sebagai Apple dan memaksa pengguna untuk memasukkan data dari icloud untuk memasukkan pengguna.

Saya penasaran jenis palsu apa ini? Mesin seperti apa, cara kerjanya, dan seberapa canggih phisher (well, Anda tidak keberatan, mungkin lagi skrip php pada vps gratis / murah, seperti pada 1732)?Ternyata kebenarannya: skrip php yang tersebar, panel admin, templat palsu.Setelah mempelajari host ini, kerentanan membuat saya mendapatkan panel admin, dan kemudian mengeksekusi kode arbitrer. Akibatnya - saya mendapat akses ke database, log dan tentu saja ke sumbernya. Oh ya, saya melakukan keamanan informasi (pentest dan semua itu).Ternyata, ini memberikan dorongan untuk mempelajari beberapa lusin sumber daya yang sama dan memunculkan cerita yang Anda baca sekarang.Apa yang terjadi? Ponsel dicuri dari korban. Jika Android, maka paling sering dapat segera dijual sebagai independen: mengeluarkan kartu SIM, rutanul, dan sudah ada di Avito. Tetapi ada beberapa nuansa: seperti kata sandi masuk, bootloader diblokir - tetapi ini adalah cerita yang sama sekali berbeda.Tetapi dengan iPhone sudah jauh lebih rumit, karena kata sandi penyertaan adalah kondisi yang paling umum. Dan pemilik dapat memblokir perangkat dengan meninggalkan nomor kontak. Seperti, hilang, silakan kembali untuk hadiah. Ambil dan flash tidak akan berfungsi, jadi untuk komponen (biaya iPhone hilang beberapa kali) atau menderita.Namun, dengan perkembangan teknologi perlindungan, penipuan selalu berkembang, jadi cara bagi pencuri adalah mengirim phishing ke nomor kontak korban. Dan apa? Dengan nyaman. Korban meninggalkan kontaknya sendiri, Anda hanya harus memperkenalkan diri sebagai Apple dan memaksa pengguna untuk memasukkan data dari icloud untuk memasukkan pengguna. Terlepas dari kenyataan bahwa popularitas phishing tersebut tumbuh pada tahun 2017, salah satu tangkapan layar pertama dari layanan tersebut dibuat pada tahun 2015 .Awalnya mereka mengirimnya ke domain cantik seperti lcloud.com (jangan bingung dengan icloud), tetapi ketika mereka menyadari bahwa mereka sedang ditutup, mereka mulai bertindak lebih mudah. Di domain yang indah, ada layanan pengalihan yang membuat tautan pendek. Lebih sulit untuk menutup yang seperti itu - mereka tidak memposting sesuatu yang ilegal. Hanya layanan tautan pendek dengan nama meniru di bawah apple atau icloud.Setelah melalui itu, Anda akan melihat bentuk otentikasi adaptif, yang memuat lebih cepat daripada icloud.com. Atau mungkin segera kartu itu sendiri, untuk menghangatkan minat Anda, dengan permintaan otentikasi lebih lanjut.Hanya saja jangan katakan bahwa Andalah yang sangat cerdas, dan Anda tidak akan dituntun ke sini. Ketika Anda kehilangan barang yang mahal, dan kemudian ada kemungkinan itu ditemukan, Anda bisa melakukan hal-hal bodoh dalam keadaan syok. Tapi di sini, dan betapa beruntungnya dengan domain: mungkin mata akan tertuju pada tempat yang mencurigakan, atau mungkin itu tidak bisa dibedakan dari aslinya, misalnya, seperti yang dilakukan pria ini menggunakan Punycode."Otentikasi dua faktor," katamu. Ya, hanya phisher yang telah lama belajar menunjukkan bentuk input dua faktor (pikirkan, skrip php lain).Apa yang mereka lakukan setelah mengakses icloud? Dalam kasus terbaik, mereka membuka ikatan telepon. Dalam kasus terburuk, mereka memblokir semua perangkat Apple lainnya (karena Anda juga dapat meninggalkan laptop di suatu tempat, sehingga fitur ini ada). Hanya dalam situasi ini, Anda mengubah sisi, pada laptop favorit Anda dengan tulisan rintisan akan muncul scammer dan kontak untuk membuka. Dan sudah ada cara untuk setuju :)Omong-omong, salah satu karyawan Kaspersky Lab dengan cara ini "meremas" telepon. Sebuah artikel artikel tentang bagaimana ini berasal dari orang yang menjadi korban . Tetapi jika Anda masih belum jatuh cinta pada phishing - Anda akan terus bersosialisasi melalui telepon. Tetapi lebih lanjut tentang itu nanti.

Terlepas dari kenyataan bahwa popularitas phishing tersebut tumbuh pada tahun 2017, salah satu tangkapan layar pertama dari layanan tersebut dibuat pada tahun 2015 .Awalnya mereka mengirimnya ke domain cantik seperti lcloud.com (jangan bingung dengan icloud), tetapi ketika mereka menyadari bahwa mereka sedang ditutup, mereka mulai bertindak lebih mudah. Di domain yang indah, ada layanan pengalihan yang membuat tautan pendek. Lebih sulit untuk menutup yang seperti itu - mereka tidak memposting sesuatu yang ilegal. Hanya layanan tautan pendek dengan nama meniru di bawah apple atau icloud.Setelah melalui itu, Anda akan melihat bentuk otentikasi adaptif, yang memuat lebih cepat daripada icloud.com. Atau mungkin segera kartu itu sendiri, untuk menghangatkan minat Anda, dengan permintaan otentikasi lebih lanjut.Hanya saja jangan katakan bahwa Andalah yang sangat cerdas, dan Anda tidak akan dituntun ke sini. Ketika Anda kehilangan barang yang mahal, dan kemudian ada kemungkinan itu ditemukan, Anda bisa melakukan hal-hal bodoh dalam keadaan syok. Tapi di sini, dan betapa beruntungnya dengan domain: mungkin mata akan tertuju pada tempat yang mencurigakan, atau mungkin itu tidak bisa dibedakan dari aslinya, misalnya, seperti yang dilakukan pria ini menggunakan Punycode."Otentikasi dua faktor," katamu. Ya, hanya phisher yang telah lama belajar menunjukkan bentuk input dua faktor (pikirkan, skrip php lain).Apa yang mereka lakukan setelah mengakses icloud? Dalam kasus terbaik, mereka membuka ikatan telepon. Dalam kasus terburuk, mereka memblokir semua perangkat Apple lainnya (karena Anda juga dapat meninggalkan laptop di suatu tempat, sehingga fitur ini ada). Hanya dalam situasi ini, Anda mengubah sisi, pada laptop favorit Anda dengan tulisan rintisan akan muncul scammer dan kontak untuk membuka. Dan sudah ada cara untuk setuju :)Omong-omong, salah satu karyawan Kaspersky Lab dengan cara ini "meremas" telepon. Sebuah artikel artikel tentang bagaimana ini berasal dari orang yang menjadi korban . Tetapi jika Anda masih belum jatuh cinta pada phishing - Anda akan terus bersosialisasi melalui telepon. Tetapi lebih lanjut tentang itu nanti.SaaS Internasional untuk Pencuri

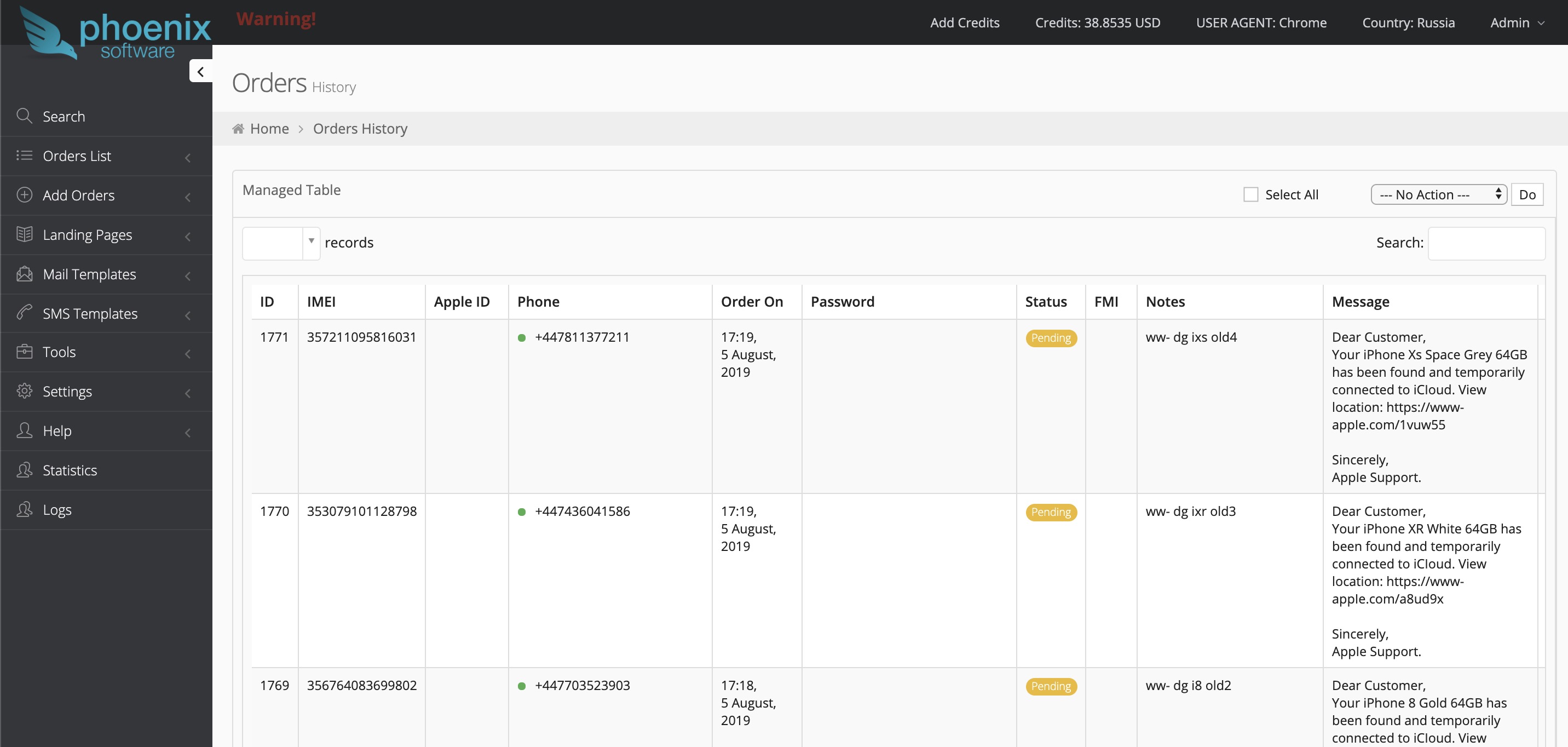

Jadi, jijik macam apa ini.Bahkan, ada banyak sistem, satu digergaji di mesin Laravel, yang lain adalah kelompok AppleKit , MagicApp , Phantom , Phoenix , iPanel Pro dan kerajinan yang lebih primitif . Semua dari mereka akan dipotong dengan ganja dan garpu masing-masing, bersaing dengan siapa logo lebih baik. Dan lucunya adalah mewarisi kode orang lain, mereka mewarisi kerentanan dan jalan belakang orang lain.Untuk berjaga-jaga, berhati-hati agar bug yang ditemukan dapat dibaca di artikel dan diperbaiki, saya tidak akan memberikan contoh. Ada kecurigaan bahwa pembuat setidaknya panel Phoenix mengerti secara akurat dalam bahasa Rusia.Tetapi sebagai bonus - saya akan memposting kode sumber. Penulis memiliki kode sumber! Dan Anda akan melihat bug (dan backdoors) sendiri.Setelah dudes menyadari bahwa pencuri itu sendiri tidak mencari-cari di IT, jadi membesarkan palsu, mengirim SMS adalah tugas yang mustahil. Dan karena semua jalan mengarah ke master melalui telepon (siapa lagi yang bisa menjual suku cadang?), Dia juga dapat membantu pelanggannya membuka kunci ponsel atau dengan membeli iPhone yang dicuri dengan harga murah untuk menaikkan harganya dengan bekerja sedikit di atasnya.Hasilkan semuanya. Menyewa biaya layanan $ 150-350 (per bulan), Anda akan diberikan instruksi instalasi , Anda membeli domain, pesanan drive, dan sistem akan melakukan sisanya. Maka untuk $ 100-150 Anda menjual "membuka" ini. Di barat, iPanel lebih populer, di negara-negara CIS - Phoenix.Bagaimana tampilannya dari sisi admin phishing:

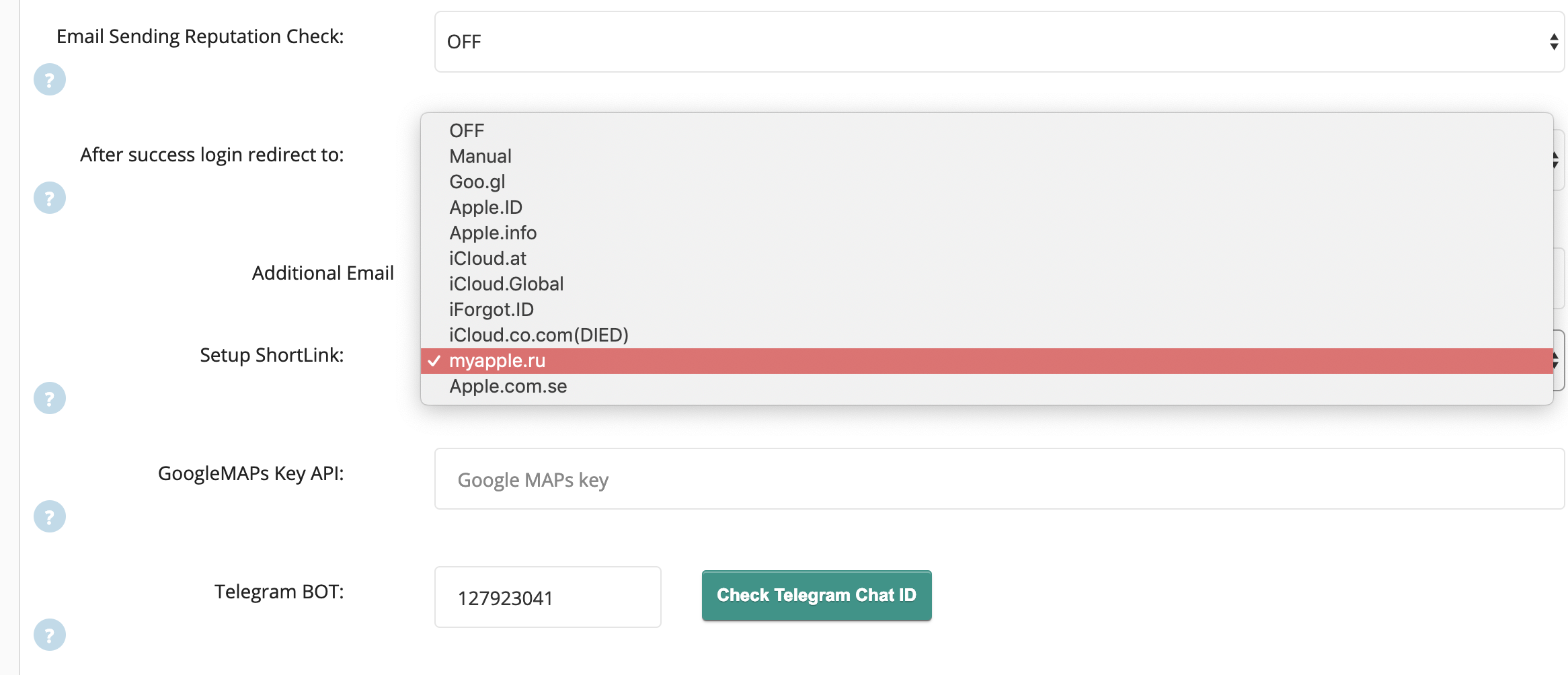

Di barat, iPanel lebih populer, di negara-negara CIS - Phoenix.Bagaimana tampilannya dari sisi admin phishing: Admin dapat mengubah pengaturan, misalnya, mengirim email setelah decoupling atau pemberitahuan yang sukses di Telegram (di mana tanpa itu) dan semua hal itu.

Admin dapat mengubah pengaturan, misalnya, mengirim email setelah decoupling atau pemberitahuan yang sukses di Telegram (di mana tanpa itu) dan semua hal itu. Saat menambahkan pesanan, Anda harus menentukan ponsel dan IMEI mana. Juga, dia bisa menulis catatan dari siapa pesanan itu datang.

Saat menambahkan pesanan, Anda harus menentukan ponsel dan IMEI mana. Juga, dia bisa menulis catatan dari siapa pesanan itu datang. Seringkali Anda dapat melihat sesuatu seperti Jack Wazap atau Kolya Lysy, yang agak lucu. Seperti yang Anda ketahui, kehadiran fisik ponsel tidak diperlukan sama sekali, oleh karena itu layanan ini dipromosikan di Internet, dan Anda dapat bekerja dengannya dari jarak jauh.

Seringkali Anda dapat melihat sesuatu seperti Jack Wazap atau Kolya Lysy, yang agak lucu. Seperti yang Anda ketahui, kehadiran fisik ponsel tidak diperlukan sama sekali, oleh karena itu layanan ini dipromosikan di Internet, dan Anda dapat bekerja dengannya dari jarak jauh. SMS akan mengirimkan bahasa itu sendiri.Anda juga dapat memilih jenis desain phishing, misalnya, dari opsi berikut:

SMS akan mengirimkan bahasa itu sendiri.Anda juga dapat memilih jenis desain phishing, misalnya, dari opsi berikut: Semuanya cukup adaptif dan terlihat bagus di ponsel dan desktop. Terkadang jumlah dan jenis halaman bervariasi, tetapi tidak signifikan.

Semuanya cukup adaptif dan terlihat bagus di ponsel dan desktop. Terkadang jumlah dan jenis halaman bervariasi, tetapi tidak signifikan. Masuk ke panel admin berbeda untuk semua orang. Tapi ini adalah sensasi yang menipu, karena sebagian besar adalah garpu Phoenix atau iPanel Pro, dan antarmuka di dalamnya sama, kecuali logo itu dan, kadang-kadang, warna berubah.

Masuk ke panel admin berbeda untuk semua orang. Tapi ini adalah sensasi yang menipu, karena sebagian besar adalah garpu Phoenix atau iPanel Pro, dan antarmuka di dalamnya sama, kecuali logo itu dan, kadang-kadang, warna berubah.

Backdoors

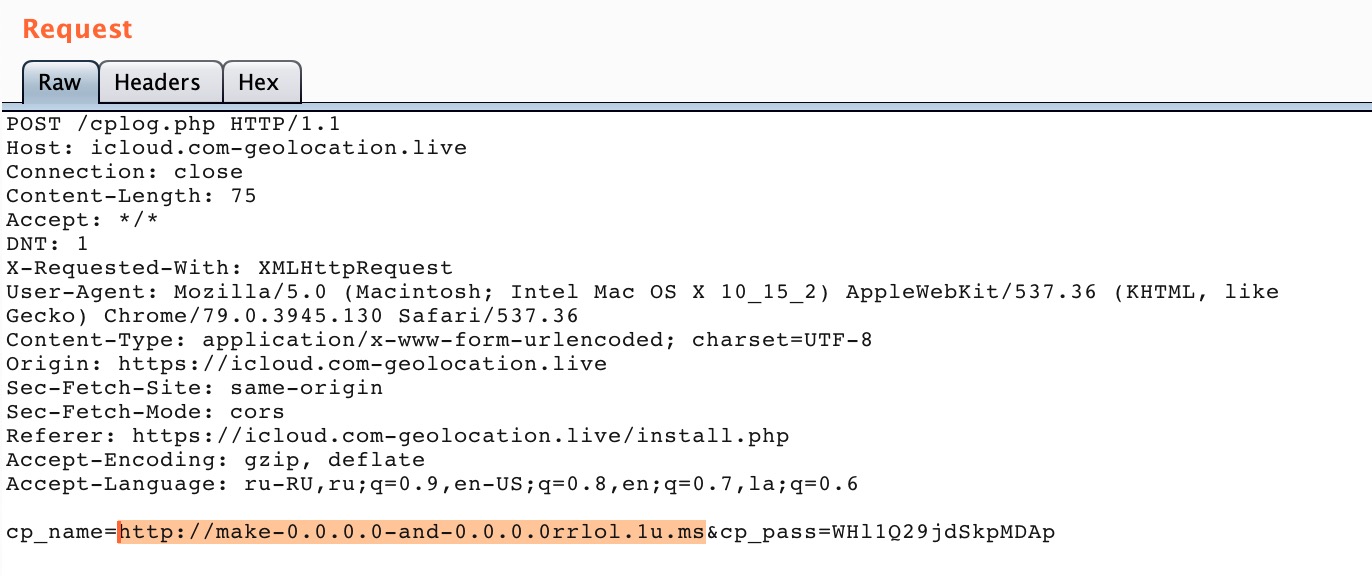

Apakah saya mengatakan mereka meninggalkan rumah? Oh ya ...iPanel umumnya lucu! Coba lihat. IPanel memiliki instalasi otomatis. Karena sistem ini dimaksudkan untuk instalasi di hosting dengan panel kontrol (seperti cpanel), Anda perlu menentukan logo untuk itu. Dan selama instalasi, Anda akan memiliki kata sandi default untuk DBMS:

IPanel memiliki instalasi otomatis. Karena sistem ini dimaksudkan untuk instalasi di hosting dengan panel kontrol (seperti cpanel), Anda perlu menentukan logo untuk itu. Dan selama instalasi, Anda akan memiliki kata sandi default untuk DBMS: ipanel@789 Jika Anda mengirim tautan sebagai login atau kata sandi dan mendengarkan port, kami akan melihat bagaimana hal itu mengetuk kami.

Jika Anda mengirim tautan sebagai login atau kata sandi dan mendengarkan port, kami akan melihat bagaimana hal itu mengetuk kami.23 Jan [14:35:48] from 149.154.161.4 HTTP: / [] (TelegramBot (like TwitterBot)) euConsent=true; BCPermissionLevel=PERSONAL; BC_GDPR=11111; fhCookieConsent=true; gdpr-source=GB; gdpr_consent=YES; beget=begetokIni menunjukkan bahwa nama pengguna dan kata sandi telah diterbangkan ke seseorang di gerobak. Tapi itu nyaman!Bukti lain tentang adanya backdoors dapat berupa log yang meninggalkan jejak kesalahan: Mari kita lihat apa yang kita miliki di sana. Ereg_replace dan eval? Teman saya, Anda memiliki RCE (tetapi tidak akurat)!Dan mengapa tidak ada yang melihat? Kode dikaburkan menggunakan ioncube. Dan panel memiliki cek lisensi, tidak membayar - sampah cowok. Ternyata pemilik panel memberikan kode yang dikaburkan kepada semua orang, mereka mengetuk servernya (ph-phoenix.com jika ada burung phoenix), dan dia dapat membobolnya kapan saja. Ya, arogansi)Tapi saya tidak bingung ️️️ dan sebagian memotong kode (saya menghabiskan sebanyak 10 dolar).Sumber digabung, dump database dibuat. Tetapi semua ini dilupakan selama beberapa tahun.

Mari kita lihat apa yang kita miliki di sana. Ereg_replace dan eval? Teman saya, Anda memiliki RCE (tetapi tidak akurat)!Dan mengapa tidak ada yang melihat? Kode dikaburkan menggunakan ioncube. Dan panel memiliki cek lisensi, tidak membayar - sampah cowok. Ternyata pemilik panel memberikan kode yang dikaburkan kepada semua orang, mereka mengetuk servernya (ph-phoenix.com jika ada burung phoenix), dan dia dapat membobolnya kapan saja. Ya, arogansi)Tapi saya tidak bingung ️️️ dan sebagian memotong kode (saya menghabiskan sebanyak 10 dolar).Sumber digabung, dump database dibuat. Tetapi semua ini dilupakan selama beberapa tahun.Setahun telah berlalu

* Suara nyanyian burung di hutan *

Dua tahun telah berlalu

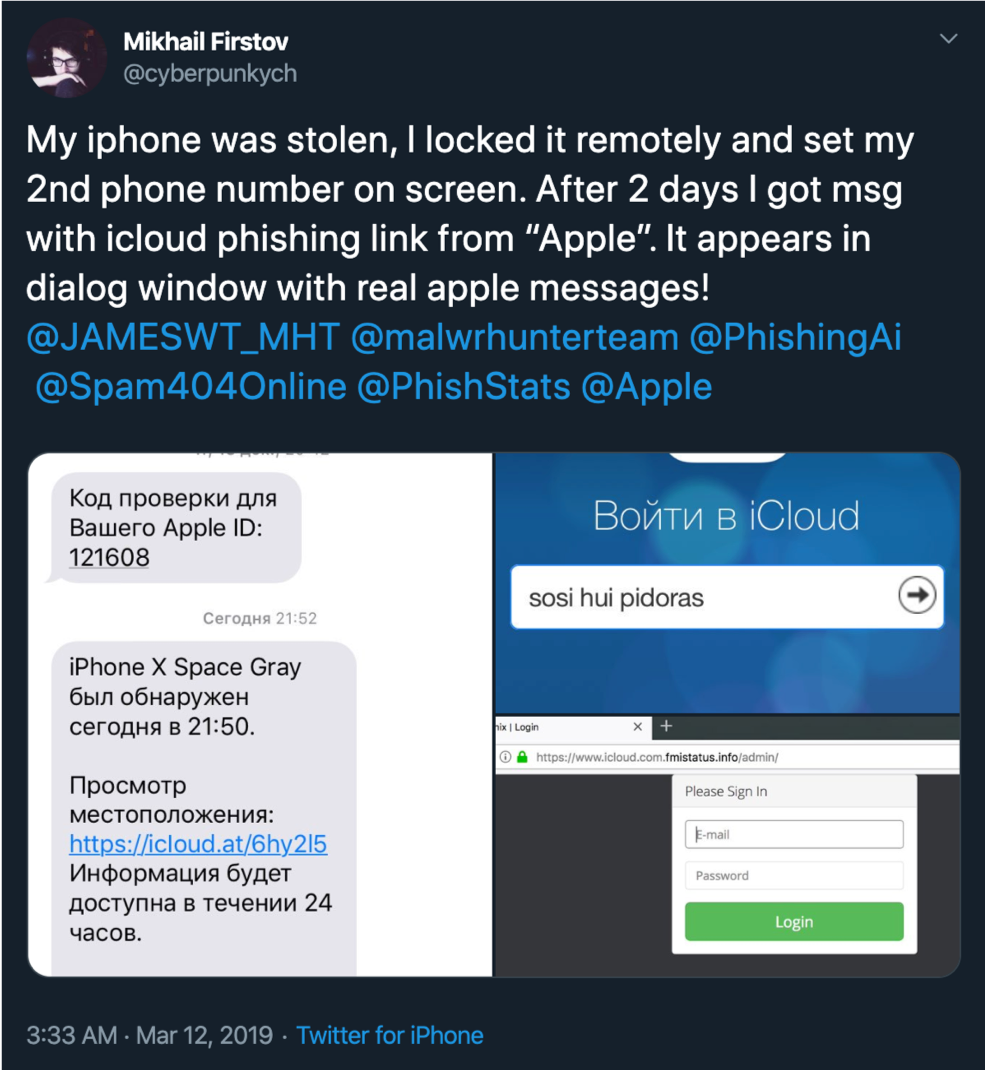

Kedatangan kedua dimulai ketika teman saya, Cyberpunk , memiliki cerita yang sama. Semua sesuai dengan skema klasik. Pencurian, pemblokiran, phishing pada domain (kali ini adalah icloud.at), yang dialihkan ke panel itu sendiri dengan domain www.icloud.com.fmistatus.info .

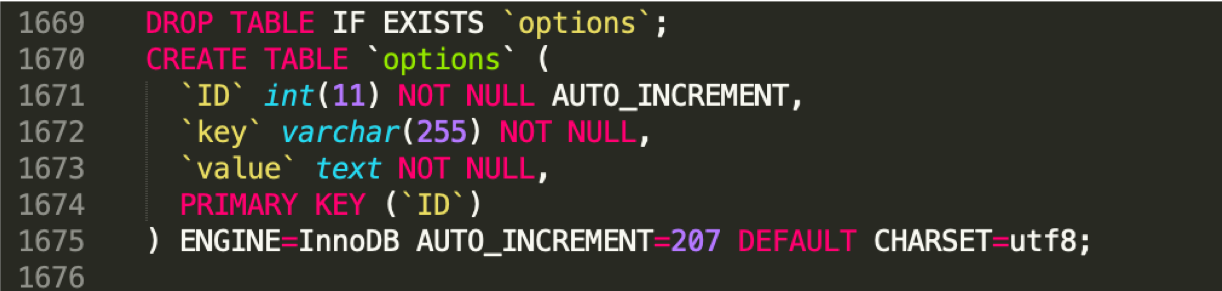

Semua sesuai dengan skema klasik. Pencurian, pemblokiran, phishing pada domain (kali ini adalah icloud.at), yang dialihkan ke panel itu sendiri dengan domain www.icloud.com.fmistatus.info . Kemudian host itu menjadi kosong dan sebuah SMS tiba yang mengarah ke apple-find.ru.Dan karena kerentanan di panel ini sudah diketahui oleh saya, phishing berhasil dipecahkan dalam waktu singkat. Administratornya adalah kolya2017zaza@gmail.com tertentu dengan kata sandi Zaza2015, yang, hag, mengisyaratkan bahwa saya Kolya Zaza, dan "kata sandi saya belum berubah sejak 2015".Tetapi di Internet tidak ada satu pun penyebutan akun ini:

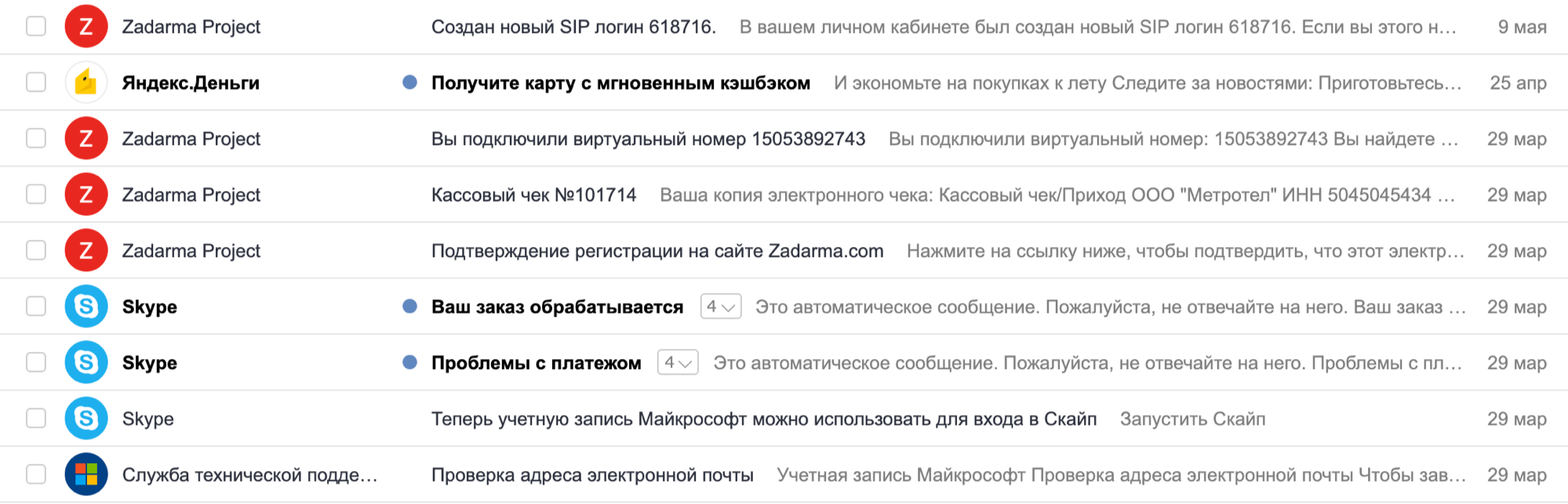

Kemudian host itu menjadi kosong dan sebuah SMS tiba yang mengarah ke apple-find.ru.Dan karena kerentanan di panel ini sudah diketahui oleh saya, phishing berhasil dipecahkan dalam waktu singkat. Administratornya adalah kolya2017zaza@gmail.com tertentu dengan kata sandi Zaza2015, yang, hag, mengisyaratkan bahwa saya Kolya Zaza, dan "kata sandi saya belum berubah sejak 2015".Tetapi di Internet tidak ada satu pun penyebutan akun ini:Your search - "kolya2017zaza" - did not match any documents.Sedih.Kami mempelajari basis lebih lanjut. Kami mengingat pengaturan, dalam database dump, ini adalah tabel opsi. Kami menemukan di sana mengirim pemberitahuan dari alamat ivan89776593244@yandex.ru

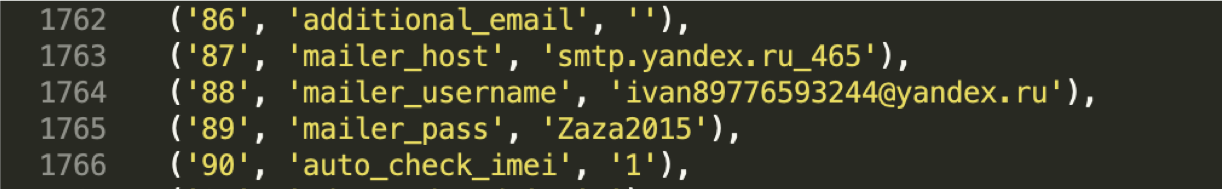

Kami menemukan di sana mengirim pemberitahuan dari alamat ivan89776593244@yandex.ru Luar biasa, maka data dikirim dari server Yandex. Kami pergi ke sana:

Luar biasa, maka data dikirim dari server Yandex. Kami pergi ke sana: Saya takut dua faktor itu. Tapi tidak.Tebak apa yang perlu Anda masukkan untuk bisa masuk?Setelah login berhasil, kami melihat bahwa kami memiliki peringatan dari beberapa layanan. Wow, Vanka adalah seorang Moskow! Pribumi yang menarik?

Saya takut dua faktor itu. Tapi tidak.Tebak apa yang perlu Anda masukkan untuk bisa masuk?Setelah login berhasil, kami melihat bahwa kami memiliki peringatan dari beberapa layanan. Wow, Vanka adalah seorang Moskow! Pribumi yang menarik? Kami melihat satu surat terkirim.

Kami melihat satu surat terkirim. Dengan komunikasi, jelas bahwa Moskow tidak radikal. Tapi bukan itu intinya.Kami memeriksa Zadarma (ini adalah layanan untuk menyewa nomor virtual) - itu diblokir. Memeriksa Skype - diblokir.Untuk apa layanan ini?

Dengan komunikasi, jelas bahwa Moskow tidak radikal. Tapi bukan itu intinya.Kami memeriksa Zadarma (ini adalah layanan untuk menyewa nomor virtual) - itu diblokir. Memeriksa Skype - diblokir.Untuk apa layanan ini?

Jika phishing tidak berfungsi, mereka memanggil dengan kedok seorang karyawan pusat layanan (atau mungkin tidak dengan kedok). Mereka mengatakan bahwa beberapa tipe mencurigakan membawa ponsel, mereka harus segera memberikannya, mereka mencoba berbicara gigi (ganti bahasa ke bahasa Inggris) dan itu saja bagi Anda untuk menekan ponsel untuk menghapus dari fungsi kehilangan.

Kami pergi ke Yandex Money. Kita lihat: alamat IP di semua operasi milik Megafon, pembelian layanan Zadarma, empat domain, dua isi ulang telepon: Uang Yandex diisi kembali melalui akun di Qiwi. Kami menggunakan telepon "Ivan" dan kata sandi yang terkenal. Dia cocok di sini. Bagaimanapun, seperti yang Anda tahu, stabilitas adalah tanda penguasaan.

Kita lihat: alamat IP di semua operasi milik Megafon, pembelian layanan Zadarma, empat domain, dua isi ulang telepon: Uang Yandex diisi kembali melalui akun di Qiwi. Kami menggunakan telepon "Ivan" dan kata sandi yang terkenal. Dia cocok di sini. Bagaimanapun, seperti yang Anda tahu, stabilitas adalah tanda penguasaan.+7 977 6593244

+7 916 1168710 Kami mengetahui bahwa dompet Qiwi diisi kembali baik menggunakan nomor +7 977 8667146 (nomor satu kali lainnya) dan menggunakan terminal. Bahkan, ada lebih banyak angka di sana, saya terlalu malas untuk mencari mereka di log (dan saya menyimpannya, jika seseorang sangat tertarik, tendang saya).Dan sekarang saya akan menunjukkan sedikit trik OSINT di QIWI. Setiap terminal memiliki pengenal uniknya sendiri. Jika Anda masuk ke detail pembayaran dan melihat json, maka bersama dengan pengidentifikasi yang berbeda akan ada parameter akun - ini dia!

Kami mengetahui bahwa dompet Qiwi diisi kembali baik menggunakan nomor +7 977 8667146 (nomor satu kali lainnya) dan menggunakan terminal. Bahkan, ada lebih banyak angka di sana, saya terlalu malas untuk mencari mereka di log (dan saya menyimpannya, jika seseorang sangat tertarik, tendang saya).Dan sekarang saya akan menunjukkan sedikit trik OSINT di QIWI. Setiap terminal memiliki pengenal uniknya sendiri. Jika Anda masuk ke detail pembayaran dan melihat json, maka bersama dengan pengidentifikasi yang berbeda akan ada parameter akun - ini dia! Tapi apa yang harus dilakukan dengan itu, tidak menjalankan seluruh Moskow untuk mencari nomor terminal? Qiwi memiliki opsi yang bagus untuk kasus seperti itu - peta terminal .Kami berjalan di peta, melihat pengidentifikasi yang tiba dan memahami bahwa terminal ada di pasar Tsaritsyno.

Tapi apa yang harus dilakukan dengan itu, tidak menjalankan seluruh Moskow untuk mencari nomor terminal? Qiwi memiliki opsi yang bagus untuk kasus seperti itu - peta terminal .Kami berjalan di peta, melihat pengidentifikasi yang tiba dan memahami bahwa terminal ada di pasar Tsaritsyno. Dan juga, mengetahui nomor terminal, tanggal dan kode transaksi, Anda dapat memverifikasi pembayaran menggunakan data ini di halaman verifikasi verifikasi ."Dan apa yang terjadi selanjutnya?" - Anda bertanya.Dan saya akan menjawab - tidak ada.Banyak telepon kiri, nama kiri, dan pasar di Tsaritsyno.Tetapi agar tidak bosan, saya memutuskan untuk terus melanggar kepalsuan. Tetapi pada saat yang sama dan lihat apakah semuanya serapi KolyaVova, yang mencoba mencuri akun teman.

Dan juga, mengetahui nomor terminal, tanggal dan kode transaksi, Anda dapat memverifikasi pembayaran menggunakan data ini di halaman verifikasi verifikasi ."Dan apa yang terjadi selanjutnya?" - Anda bertanya.Dan saya akan menjawab - tidak ada.Banyak telepon kiri, nama kiri, dan pasar di Tsaritsyno.Tetapi agar tidak bosan, saya memutuskan untuk terus melanggar kepalsuan. Tetapi pada saat yang sama dan lihat apakah semuanya serapi KolyaVova, yang mencoba mencuri akun teman.Manusia dengan manusia adalah serigala

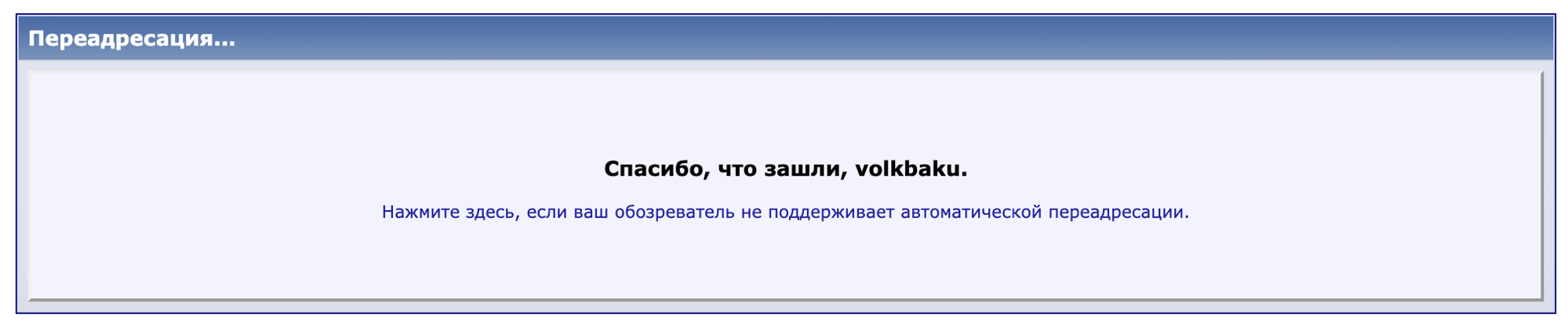

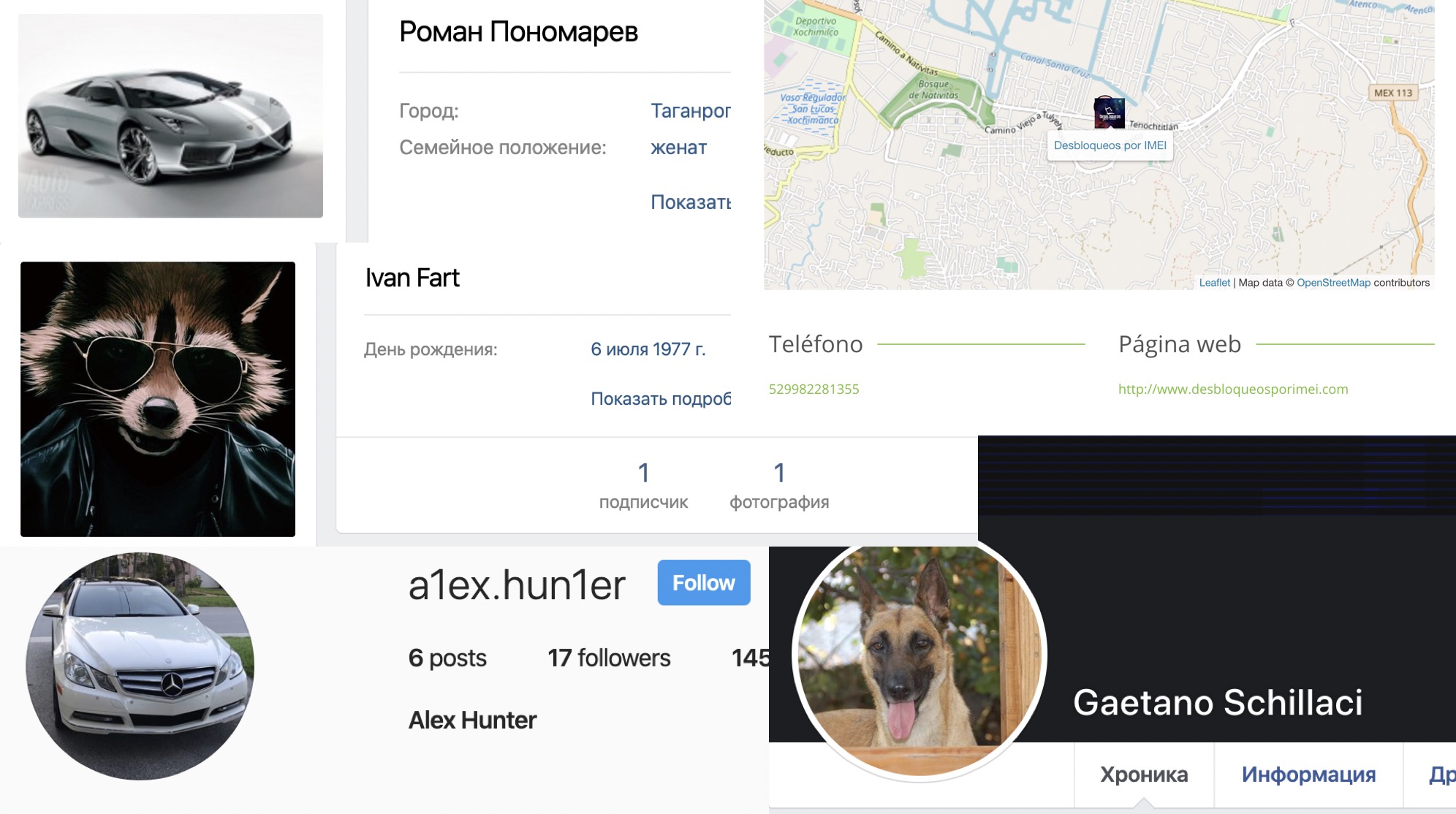

Beberapa kali saya menemukan email volkbaku@mail.ru di domain findfindiphone.com dan findphonefmi.comI, menggunakan metode deduksi, menyarankan bahwa orang ini tidak mungkin orang Meksiko atau Italia.Kata sandi ditemukan di Pass12340 @ dan Orxan1313 @.Login adalah google di forum GSM, sepertinya tidak ada yang lebih menarik. Dan melalui surat Anda dapat melihat mailru jejaring sosial

Dan melalui surat Anda dapat melihat mailru jejaring sosial melalui layanan membuka kunci icloud bersih, katanya. Tapi tidak ada nama! Nah, simpan rahasiamu.Kami melihat emailnya di jejaring sosial lain, misalnya, dari kebocoran basis data di vk.Dan ini dia! ID kontak id105140112, kami juga menemukan facebook - necefliorxan. Instagram @ orhkan13 terdaftar di halaman.

melalui layanan membuka kunci icloud bersih, katanya. Tapi tidak ada nama! Nah, simpan rahasiamu.Kami melihat emailnya di jejaring sosial lain, misalnya, dari kebocoran basis data di vk.Dan ini dia! ID kontak id105140112, kami juga menemukan facebook - necefliorxan. Instagram @ orhkan13 terdaftar di halaman. Kata sandi adalah login dari instagram, perhatikan?Bung dari Azerbaijan, tinggal di Moskow. Magister programmer, berbicara di facebook.Secara umum sukses sukses.

Kata sandi adalah login dari instagram, perhatikan?Bung dari Azerbaijan, tinggal di Moskow. Magister programmer, berbicara di facebook.Secara umum sukses sukses.Kata sandi

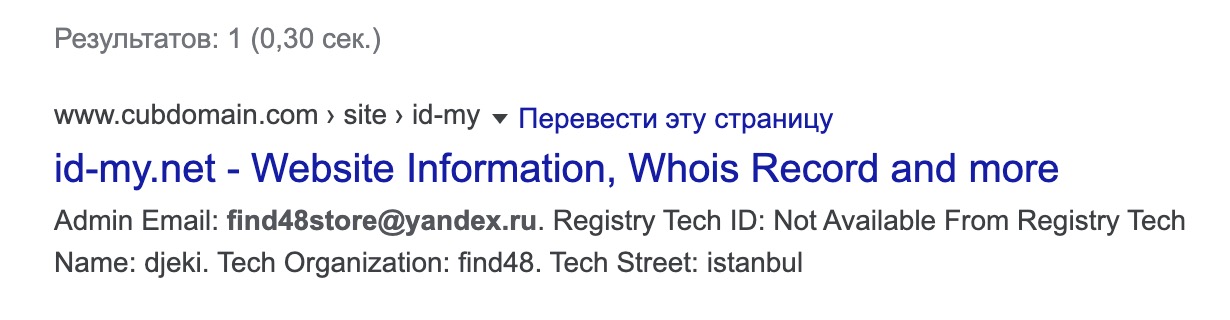

Dalam kasus lain, domain icloud.com-maps-id.com menemukan, akun admin find48store@yandex.ruPencarian Email tidak memberikan sesuatu yang menarik. Tapi kata sandinya ... Kata sandinya ada di panel admin

Tapi kata sandinya ... Kata sandinya ada di panel admin vasif548! Melihat kata sandi adalah masalah yang sama sekali berbeda!Orang lupa bahwa sidik jari pengguna tidak hanya berupa pengidentifikasi seperti login atau email. Itu mungkin kata sandi!Anda dapat memiliki banyak login, tetapi jika Anda menggunakan satu kata sandi, Anda dapat dengan mudah mengetahuinya. Dan jika Anda menggunakan kata sandi dari login Anda sendiri - yah, saya minta maaf. Setidaknya bisa menyalin login sebagai kata sandi dua kali, seperti yang saya lakukan!Bung ini telah masuk ke lebih banyak forum. Tapi ini nasib buruk - saya tidak melihat lebih banyak data. Tetapi apakah Anda memperhatikan bahwa nelayan dan serigala dari Baku ini duduk di forum yang sama? Kami mencoba kerah serigala dan ...

Tapi ini nasib buruk - saya tidak melihat lebih banyak data. Tetapi apakah Anda memperhatikan bahwa nelayan dan serigala dari Baku ini duduk di forum yang sama? Kami mencoba kerah serigala dan ... Aktivitas terakhir di 2016, kemungkinan besar ia memiliki vk. Untuk berjaga-jaga, saya mempelajari teman-teman Wolf, tetapi tidak ada.Saya pikir, tetapi apakah mungkin untuk membangkitkan gadis kecil sosial? Saya akan menulis, kata mereka, beri saya kontak Anda saat ini. Tiba-tiba satu umumnya menyarankan forum ke yang lain?Kami menulis surat:

Aktivitas terakhir di 2016, kemungkinan besar ia memiliki vk. Untuk berjaga-jaga, saya mempelajari teman-teman Wolf, tetapi tidak ada.Saya pikir, tetapi apakah mungkin untuk membangkitkan gadis kecil sosial? Saya akan menulis, kata mereka, beri saya kontak Anda saat ini. Tiba-tiba satu umumnya menyarankan forum ke yang lain?Kami menulis surat: Tidak, ada sesuatu yang salah. Kami mengedit surat itu sebagai berikut dan

Tidak, ada sesuatu yang salah. Kami mengedit surat itu sebagai berikut dan mengirimkannya : Kami menunggu.Seminggu berlalu, tetapi tidak ada jawaban. Dan kemudian saya menyadari bahwa saya telah melakukan kesalahan yang tidak menguntungkan. Sekali lagi, saya mulai mempelajari profil vasif548 dan menemukan fakta bahwa ia telah terdaftar di w3bsit3-dns.com!

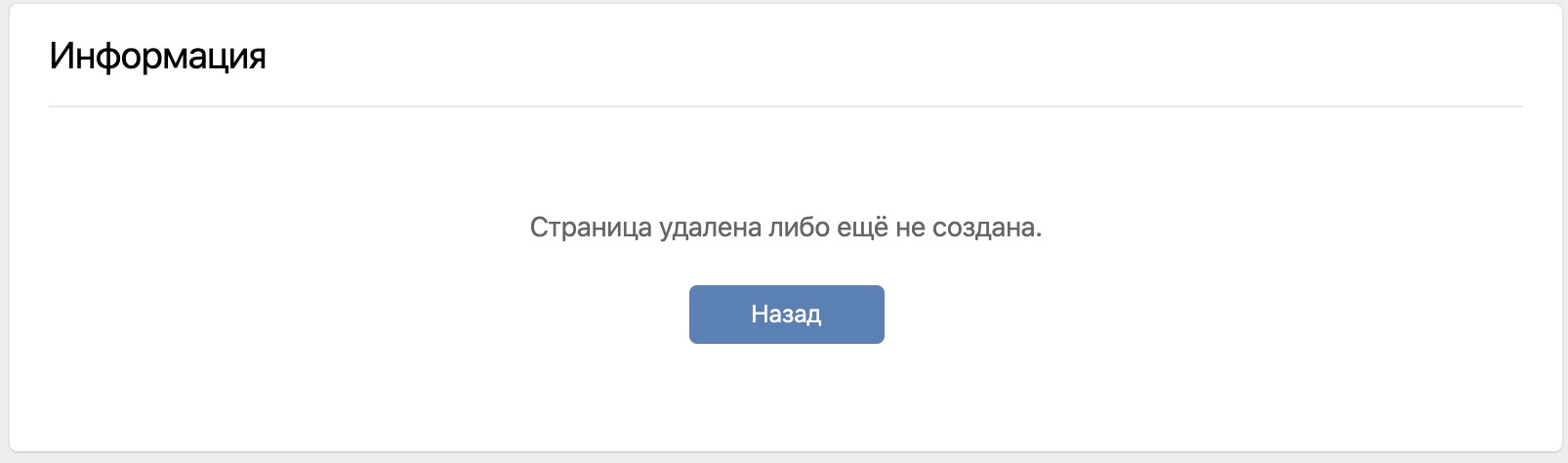

mengirimkannya : Kami menunggu.Seminggu berlalu, tetapi tidak ada jawaban. Dan kemudian saya menyadari bahwa saya telah melakukan kesalahan yang tidak menguntungkan. Sekali lagi, saya mulai mempelajari profil vasif548 dan menemukan fakta bahwa ia telah terdaftar di w3bsit3-dns.com! Bersiap untuk melihat, buka tautan vk.com/id277815372

Bersiap untuk melihat, buka tautan vk.com/id277815372 Tetapi semua yang ada di Internet tetap ada di Internet. Halaman dengan id ini adalah Vasif Bakhyshov tertentu, seperti kata layanan vkfaces (https://vkfaces.com/vk/user/id402895773)

Tetapi semua yang ada di Internet tetap ada di Internet. Halaman dengan id ini adalah Vasif Bakhyshov tertentu, seperti kata layanan vkfaces (https://vkfaces.com/vk/user/id402895773) Kami melihat tanggal lahir yang ditentukan, lihat di jejaring sosial lainnya. Kami menemukan satu Vasif di ok.ru (570202078321). Dalam foto kita melihat pengumuman tentang membuka kunci telepon.Ledakan! Pasar Savelovsky, Paviliun 45

Kami melihat tanggal lahir yang ditentukan, lihat di jejaring sosial lainnya. Kami menemukan satu Vasif di ok.ru (570202078321). Dalam foto kita melihat pengumuman tentang membuka kunci telepon.Ledakan! Pasar Savelovsky, Paviliun 45

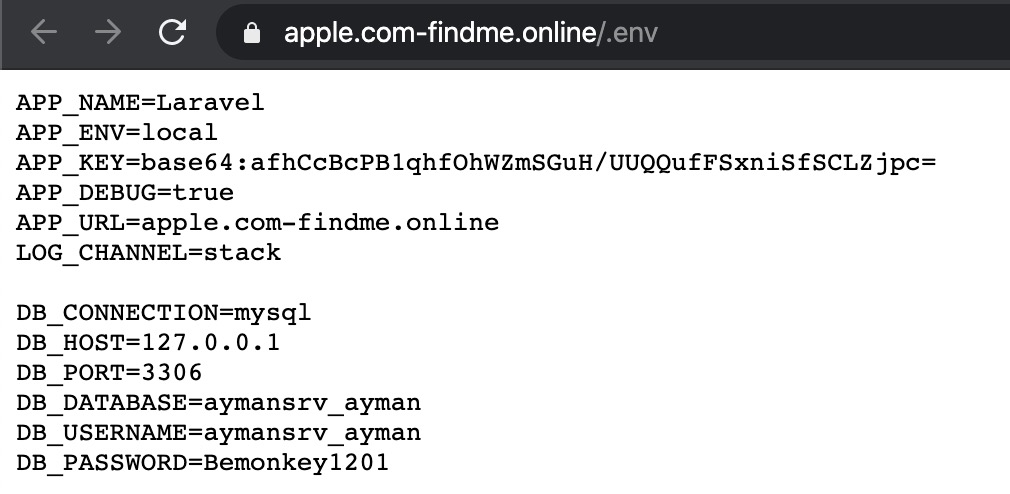

Aku dan Bola Nelayan

Waktu berlalu, jumlah palsu tidak berkurang, seseorang sulit ditemukan, seseorang mendaftar ke surat mereka.Dudes dengan kerangka Laravel jelas tidak tahu cara memasaknya. Seseorang dapat berbicara tentang membuat sesi administrator melalui APP_KEY yang bocor. Atau tentang eksekusi kode arbitrer menggunakan deserialization. Tetapi format ini tidak sama, dan kata sandi dari basis data mendekati kata sandi dari panel, jadi ini bukan waktunya untuk trik tambahan. Untuk beberapa orang, memanggil kesalahan atau mendapatkan akses ke log membantu, karena administrator panel sering menunjukkan julukannya di hosting, yang ditempatkan di jalur aplikasi web (/ var / www / h4cker / icloud /). Lainnya, setelah memasang panel, jelas menguji kinerjanya sendiri. Tangan belum mencapai untuk memeriksa semua kesedihan database dan melihat.

Untuk beberapa orang, memanggil kesalahan atau mendapatkan akses ke log membantu, karena administrator panel sering menunjukkan julukannya di hosting, yang ditempatkan di jalur aplikasi web (/ var / www / h4cker / icloud /). Lainnya, setelah memasang panel, jelas menguji kinerjanya sendiri. Tangan belum mencapai untuk memeriksa semua kesedihan database dan melihat. Mengapa saya hanya mengunggah data admin? Karena tidak ada akal dari pangkalan korban, mereka tetap mendapatkannya, dan kemudian data mereka akan masuk ke jaringan.Sekitar enam bulan telah berlalu sejak penjahat yang dijumpai teman saya terjawab.Biarkan saya mengingatkan Anda bahwa KolyaVanya ada di domain.

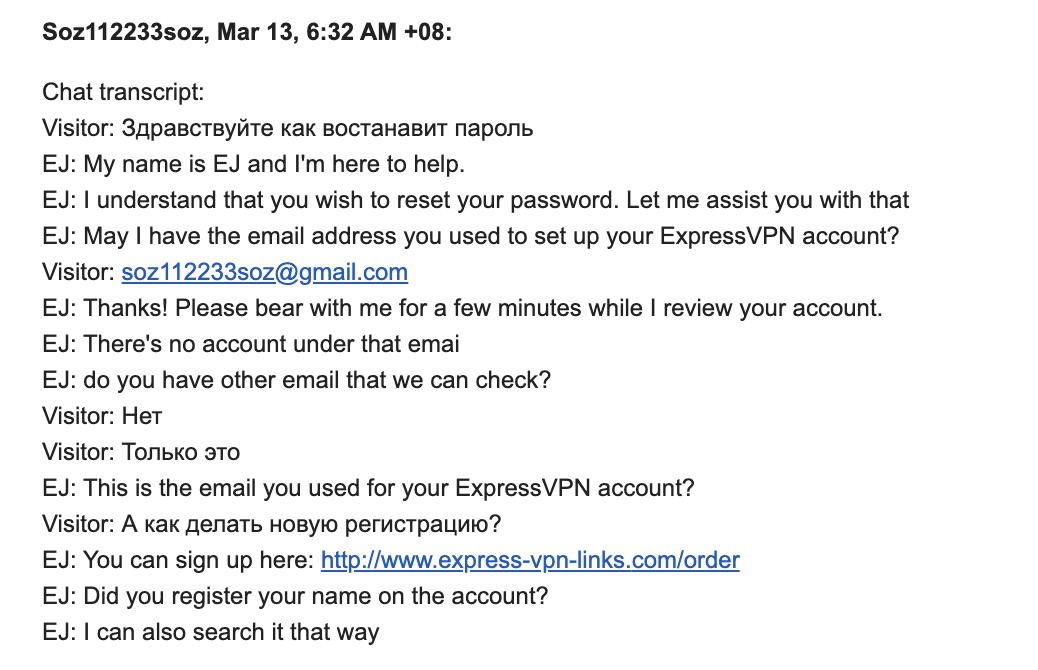

Mengapa saya hanya mengunggah data admin? Karena tidak ada akal dari pangkalan korban, mereka tetap mendapatkannya, dan kemudian data mereka akan masuk ke jaringan.Sekitar enam bulan telah berlalu sejak penjahat yang dijumpai teman saya terjawab.Biarkan saya mengingatkan Anda bahwa KolyaVanya ada di domain.www.icloud.com.fmips.ruDan pada saat itu, domain berikut menarik perhatian saya.www.icloud.com.fmistatus.infoYang pertama memiliki alamat93.170.123.118IP: Alamat IP baru:93.170.123.102Kami menggunakan deduksi, dan kami memahami bahwa ini kemungkinan besar adalah satu hosting. Yah, pada awalnya saya tidak menemukan ini mencurigakan, kebetulan itu adalah kebetulan bahwa beberapa orang menggunakan host kecil dan tidak dikenal (di pusat data MAROSNET). Dan lebih tepatnya - non-publik, yang mengabaikan keluhan.Email admin aneh: soz112233soz@gmail.comTapi kata sandi yang paling membingungkan Qaqa2015.Sepertinya yang sebelumnya Zaza2015?Jadi saya pikir juga begitu.Kami memeriksa surat - cocok! Baik. Kami mempelajari mailer.Dua pengirim surat: ExpressVPN dan TXTDAT.Kami melihat VPN:

Baik. Kami mempelajari mailer.Dua pengirim surat: ExpressVPN dan TXTDAT.Kami melihat VPN: Lucu, ia kehilangan akses ke VPN. Itu terjadi pada semua orang?Ingatlah bahwa Google menyimpan riwayat dan lokasi pencarian .Tidak ada gerakan, tetapi pencarian telah disimpan:

Lucu, ia kehilangan akses ke VPN. Itu terjadi pada semua orang?Ingatlah bahwa Google menyimpan riwayat dan lokasi pencarian .Tidak ada gerakan, tetapi pencarian telah disimpan: Ya, kami melihat dia mengunjungi: Apakah Anda menggunakan VPN pada saat itu? Kami melihat di bawah: Oh, kau bajingan kecil! Lupa masuk? Kami melihat detailnya, google mengatakan bahwa ia berasal dari Moskow. Kosakata ini mirip dengan admin sebelumnya, yang kami lewatkan enam bulan lalu. Sejauh ini, semuanya sama.

Ya, kami melihat dia mengunjungi: Apakah Anda menggunakan VPN pada saat itu? Kami melihat di bawah: Oh, kau bajingan kecil! Lupa masuk? Kami melihat detailnya, google mengatakan bahwa ia berasal dari Moskow. Kosakata ini mirip dengan admin sebelumnya, yang kami lewatkan enam bulan lalu. Sejauh ini, semuanya sama.iunlocker.net

sms-api.online

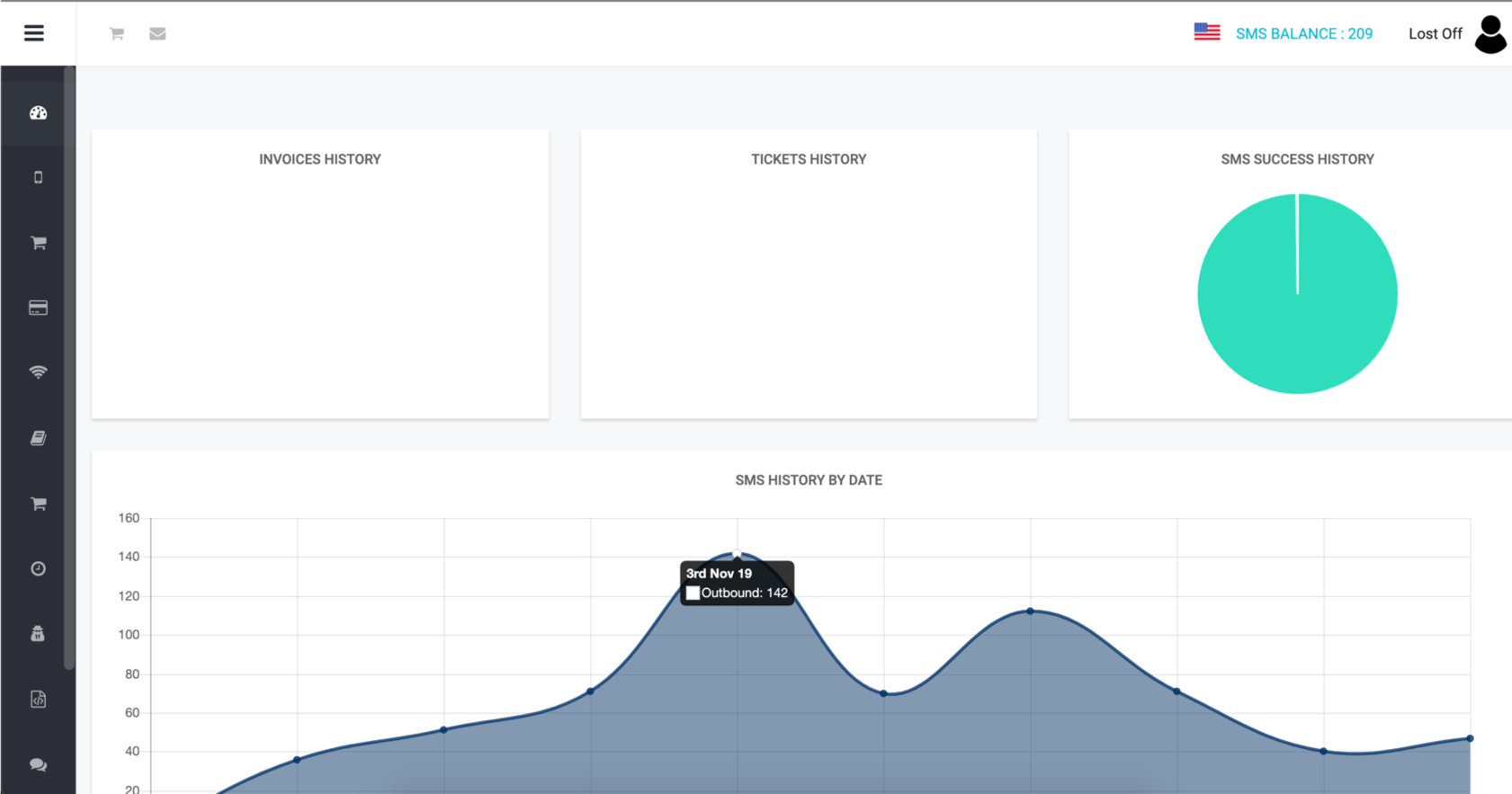

Kami melihat dalam surat TXTDAT, kami melihat bahwa login yang ditentukan: Lostoff.Di bawah nama ini Anda dapat menemukan layanan peretasan surat, membuka kunci iPhone, mungkin karena fakta bahwa ini adalah login yang cukup populer.Kami memulihkan kata sandi, pergi ke TXTDAT.Sedikit tentang itu: ini adalah layanan pengiriman SMS dengan perubahan pengirim. Saya mencoba mendaftar, tetapi saya harus menunggu konfirmasi dari administrator. Tidak ada yang berbicara tentang dia di Internet. Rupanya, ini adalah layanan tertutup "hanya untuk mereka sendiri."

Kami melihat dalam surat TXTDAT, kami melihat bahwa login yang ditentukan: Lostoff.Di bawah nama ini Anda dapat menemukan layanan peretasan surat, membuka kunci iPhone, mungkin karena fakta bahwa ini adalah login yang cukup populer.Kami memulihkan kata sandi, pergi ke TXTDAT.Sedikit tentang itu: ini adalah layanan pengiriman SMS dengan perubahan pengirim. Saya mencoba mendaftar, tetapi saya harus menunggu konfirmasi dari administrator. Tidak ada yang berbicara tentang dia di Internet. Rupanya, ini adalah layanan tertutup "hanya untuk mereka sendiri." Ofigeev bahwa hanya satu orang di puncak dapat mengirim lebih dari seratus SMS per hari. Kami masuk ke pengaturan akun, lihat nomornya.

Ofigeev bahwa hanya satu orang di puncak dapat mengirim lebih dari seratus SMS per hari. Kami masuk ke pengaturan akun, lihat nomornya. Oh, kamar satu hari lagi. Atau tidak ...Tambahkan ke kontak di telegram:

Oh, kamar satu hari lagi. Atau tidak ...Tambahkan ke kontak di telegram: Lostoff! Saya tidak berbohong.Pertama, di bot telegram @get_kontakt_bot dan tekan nomor di sana.

Lostoff! Saya tidak berbohong.Pertama, di bot telegram @get_kontakt_bot dan tekan nomor di sana. Zeynal Mammadov! Dikenal sebagai "programmer Zeynal", "Zeynal baba" dan "Zeynal Tsaritsino K163"Kami menemukan nomor iklan ini:

Zeynal Mammadov! Dikenal sebagai "programmer Zeynal", "Zeynal baba" dan "Zeynal Tsaritsino K163"Kami menemukan nomor iklan ini:

Kami melihat lokasi:

Kami melihat lokasi: Tsaritsyno , yang bertepatan dengan lead pertama.Setelah memecah ponsel melalui instagram melalui layanan nuga.app, ia memberikan sebanyak dua kontak:@ zeynal.official, dengan nama Zeynal Mamedov, yang telah dihapus.dan@ lidermobile38, sebuah departemen di kompleks radio Yuzhny (pasar radio lain?).Setelah cerita ini, sebuah kelompok inisiatif tertutup dibuat pada konferensi ZeroNights (sebanyak 66 orang pada saat publikasi) untuk peretasan palsu. Nah, sebagai inisiatif, kami melihat yang palsu - kami mencoba meretas, kami mengirim basis data korban ke pemilik situs asli (untuk mengubah kata sandi dan kegiatan lainnya). Tapi Anda sendiri bisa mencobanya.

Tsaritsyno , yang bertepatan dengan lead pertama.Setelah memecah ponsel melalui instagram melalui layanan nuga.app, ia memberikan sebanyak dua kontak:@ zeynal.official, dengan nama Zeynal Mamedov, yang telah dihapus.dan@ lidermobile38, sebuah departemen di kompleks radio Yuzhny (pasar radio lain?).Setelah cerita ini, sebuah kelompok inisiatif tertutup dibuat pada konferensi ZeroNights (sebanyak 66 orang pada saat publikasi) untuk peretasan palsu. Nah, sebagai inisiatif, kami melihat yang palsu - kami mencoba meretas, kami mengirim basis data korban ke pemilik situs asli (untuk mengubah kata sandi dan kegiatan lainnya). Tapi Anda sendiri bisa mencobanya.Di mana untuk memulai?

Bagaimana cara mencari palsu?Sayangnya, domain tidak berumur panjang, tetapi yang baru selalu muncul.Saya telah menggunakan beberapa pendekatan.Yang pertama , dan yang paling umum, adalah memonitor jejaring sosial.Kami memperkenalkan di jejaring sosial berbagai variasi permintaan pencarian dari bentuk "mencuri iphone sms", kami mendapatkan hasil dari para korban. Seperti kisah-kisah sedih bahwa mereka, di samping telepon, telah menarik uang dari bank, dan hanya dengan ketidakpuasan. Tetapi tautan penting bagi kami, jadi kami menghapusnya dari tangkapan layar. Jika Anda tidak malu, Anda dapat menulis surat kepada para korban dan secara pribadi meminta tautan.

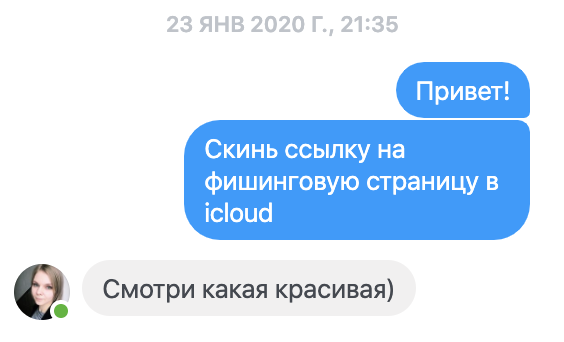

Tetapi tautan penting bagi kami, jadi kami menghapusnya dari tangkapan layar. Jika Anda tidak malu, Anda dapat menulis surat kepada para korban dan secara pribadi meminta tautan. Jalan dua . Jika domain telah masuk ke tampilan berbagai robot, cobalah untuk menemukannya.Beberapa layanan datang untuk menyelamatkan:google.comSitus yang luar biasa, saya selalu menggunakannya sendiri. Cukup menulis intitle: “iCloud tidak dapat menemukan halaman itu” untuk menangkap mereka yang memiliki kesalahan icloud di halaman utama 404.Anda dapat mempersempit pencarian Anda di situs tertentu, misalnya

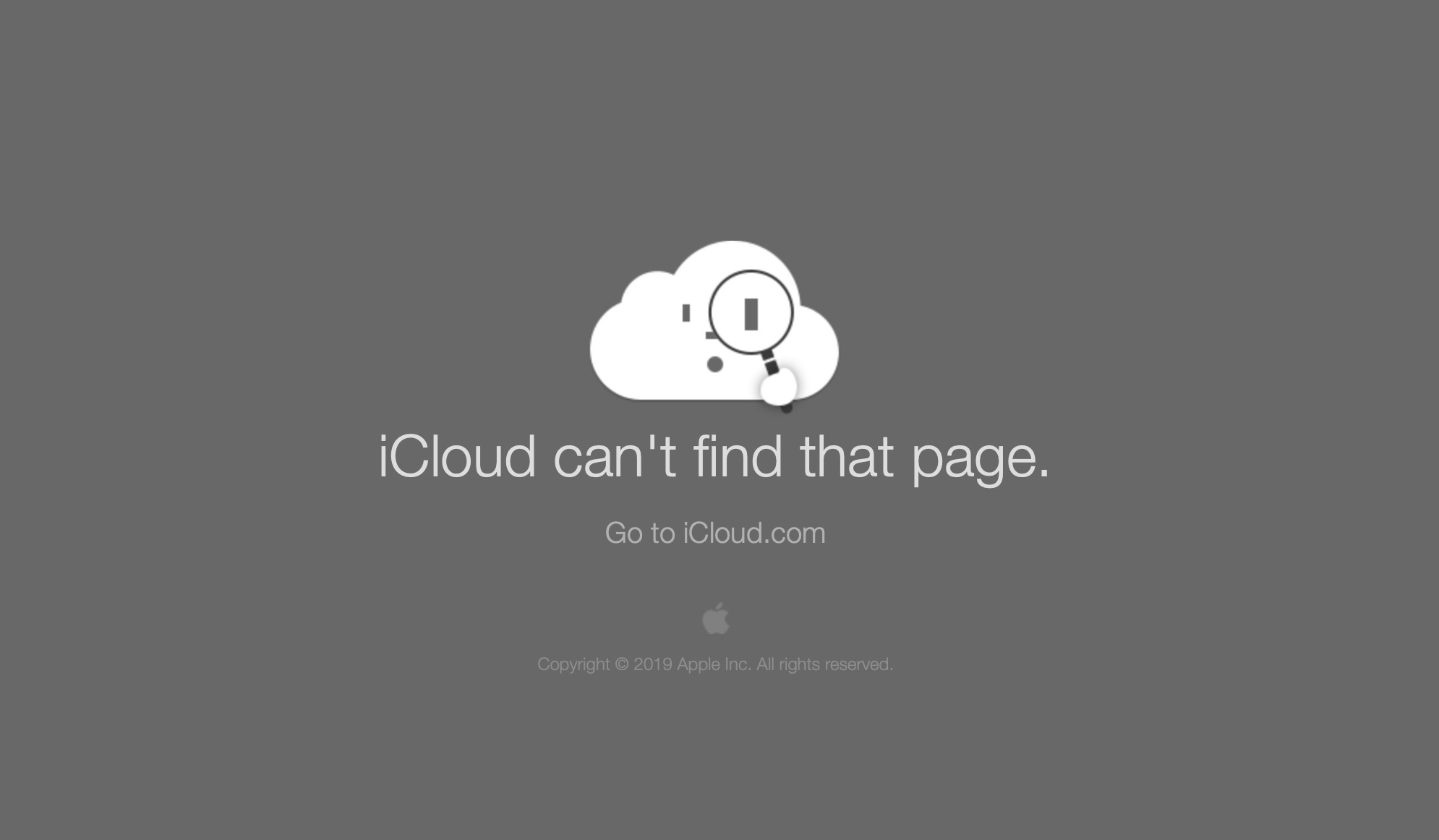

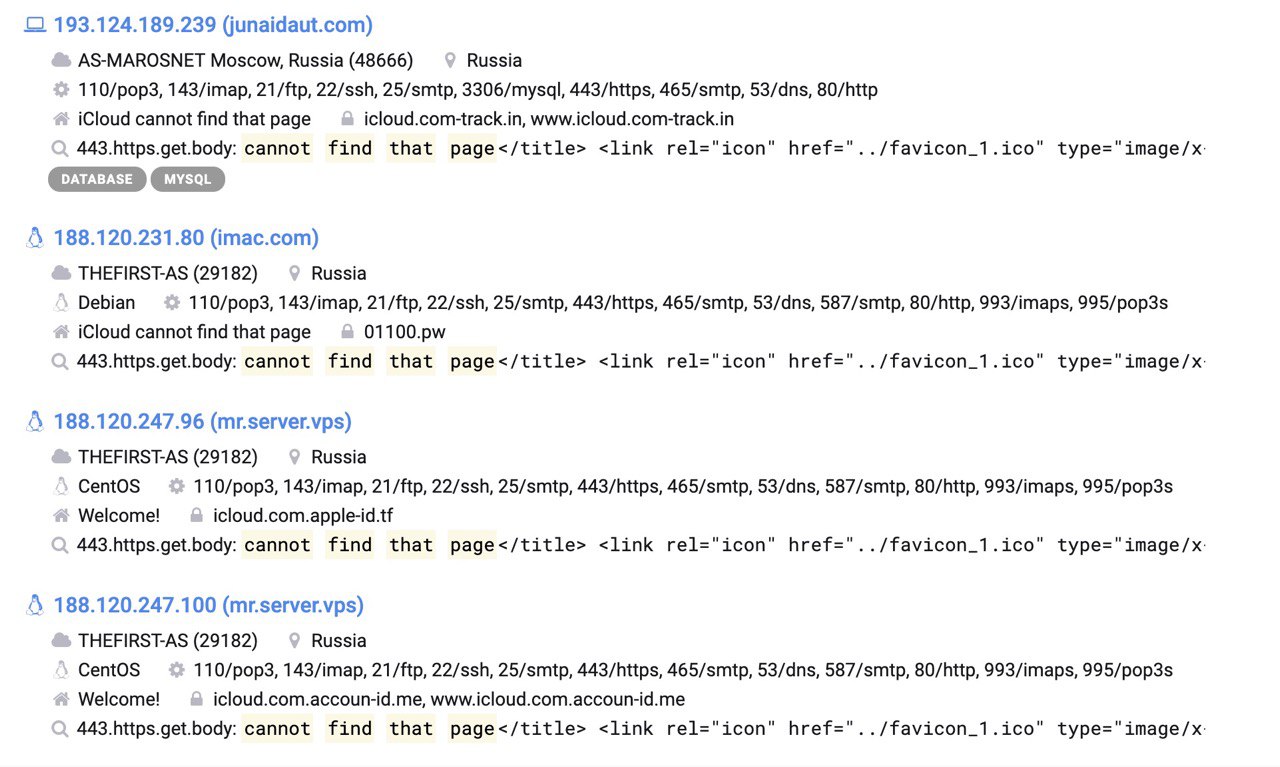

Jalan dua . Jika domain telah masuk ke tampilan berbagai robot, cobalah untuk menemukannya.Beberapa layanan datang untuk menyelamatkan:google.comSitus yang luar biasa, saya selalu menggunakannya sendiri. Cukup menulis intitle: “iCloud tidak dapat menemukan halaman itu” untuk menangkap mereka yang memiliki kesalahan icloud di halaman utama 404.Anda dapat mempersempit pencarian Anda di situs tertentu, misalnya site:cutestat.com censys.io / shodan.io / publicwww.com.Mereka memungkinkan Anda menemukan host tempat situs yang sama berputar. Kami menggunakan judul halaman, seperti pada versi sebelumnya.

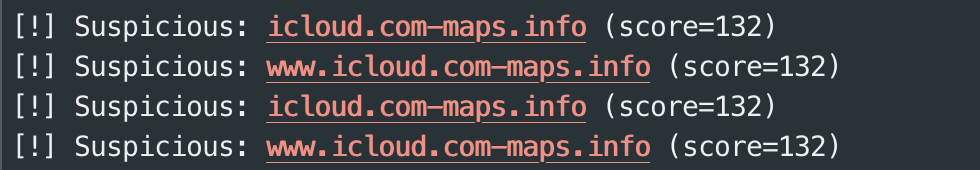

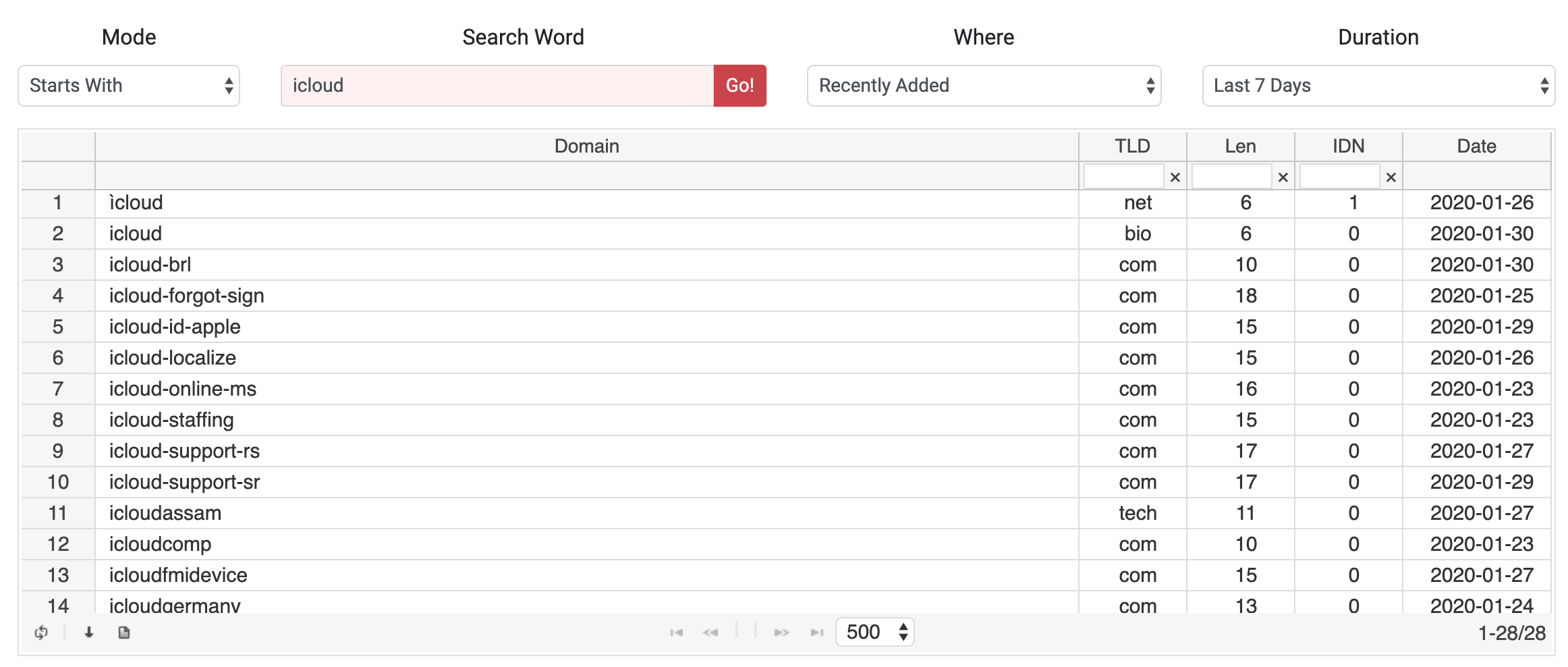

censys.io / shodan.io / publicwww.com.Mereka memungkinkan Anda menemukan host tempat situs yang sama berputar. Kami menggunakan judul halaman, seperti pada versi sebelumnya. urlscan.io Layanan yangluar biasa. Anda dapat mencari, misalnya, tautan terkait . Ini segera memberi Anda banyak domain baru di mesin Phoenix (atau yang lain).iPanel Pro (dan yang serupa) akan mengalihkan dari halaman utama ke icloud.com asli, sehingga Anda dapat melacak pengalihan .Cara ketiga- pemantauan real-time.Ada skrip keren dari x0rz: phishing_catcher , memungkinkan Anda untuk memonitor sertifikat yang dikeluarkan. Tetapi karena kami hanya tertarik pada icloud, kami melihat domain . Kami memilih kata kunci dan zona domain.Saya hanya meninggalkan kata kunci seperti itu: Setelah meluncurkan skrip, kami menaruhnya di pemantauan, dan kemudian kami melihat hasilnya. Bahwa ini adalah pasar yang populer dapat dinilai dengan fakta bahwa sekitar 10 domain terdaftar per hari. Cara keempat dan terakhir untuk hari ini adalah mencari bukan dengan sertifikat, tetapi dengan domain terdaftar. Dnspedia akan membantu kami dalam hal ini . Saya pikir Anda akan menebak bagaimana cara mencari domain dalam lebih dari 7 hari.

urlscan.io Layanan yangluar biasa. Anda dapat mencari, misalnya, tautan terkait . Ini segera memberi Anda banyak domain baru di mesin Phoenix (atau yang lain).iPanel Pro (dan yang serupa) akan mengalihkan dari halaman utama ke icloud.com asli, sehingga Anda dapat melacak pengalihan .Cara ketiga- pemantauan real-time.Ada skrip keren dari x0rz: phishing_catcher , memungkinkan Anda untuk memonitor sertifikat yang dikeluarkan. Tetapi karena kami hanya tertarik pada icloud, kami melihat domain . Kami memilih kata kunci dan zona domain.Saya hanya meninggalkan kata kunci seperti itu: Setelah meluncurkan skrip, kami menaruhnya di pemantauan, dan kemudian kami melihat hasilnya. Bahwa ini adalah pasar yang populer dapat dinilai dengan fakta bahwa sekitar 10 domain terdaftar per hari. Cara keempat dan terakhir untuk hari ini adalah mencari bukan dengan sertifikat, tetapi dengan domain terdaftar. Dnspedia akan membantu kami dalam hal ini . Saya pikir Anda akan menebak bagaimana cara mencari domain dalam lebih dari 7 hari.# Apple iCloud

'appleid': 70

'icloud': 60

'iforgot': 60

'itunes': 50

'apple': 40

'iphone': 30

'findmy': 30

'findme': 30

'location': 30

'applecare': 30

'fmf': 20

'fmi': 20

Untuk meringkas

- , . , , ( ) — . .

- email .

- ,

- — , email’, VPN, — , . , .

Seperti yang dikatakan oleh beberapa orang pintar, perlu biaya bagi seseorang yang membela diri untuk melakukan kesalahan satu kali - mereka akan menghancurkannya. Tetapi jika cracker itu salah sekali, mereka akan menemukannya.Saya memposting domain, data administrator, dan kode sumber di forum xss.is dan akan menambahkannya jika saya menemukan lebih banyak waktu untuk kegiatan ini. Tentang ini, otoritas saya adalah segalanya.Terima kasih kepada kaimi, crlf, dan cowok lain untuk bantuannya, yarbabin untuk logo kerennya.Ini, dan artikel blog lainnya . Source: https://habr.com/ru/post/undefined/

All Articles