[Workshop] Serangan DMA dalam praktek. Memanfaatkan melalui akses memori langsung

Sabtu ini, 1 Februari 2020, kelas master tentang penggunaan praktis serangan DMA akan diadakan di Hackspace Neuron kami di Moskow. Bersama-sama kita akan meretas ke komputer nyata dengan sistem file terenkripsi yang meniru ATM atau terminal pembayaran.Workshop terkemuka, ValdikSS dan Maxim Goryachy . Di belakang bar, Pavel Zhovner .Akses Memori Langsung (DMA) - mode operasi perangkat komputer tingkat rendah, yang melibatkan akses langsung ke RAM komputer. Ini diperlukan agar PCIe, Thunderbolt, dan beberapa perangkat lain berfungsi. Dalam kondisi normal, DMA digunakan untuk akses yang lebih cepat ke memori agar tidak menempati prosesor.Menggunakan perangkat "jahat" khusus, penyerang dapat mengendalikan bus PCIe dan mendapatkan akses baca dan tulis penuh ke memori komputer yang berfungsi, bahkan jika sistem dilindungi dari penetrasi oleh perangkat lunak.

Sabtu ini, 1 Februari 2020, kelas master tentang penggunaan praktis serangan DMA akan diadakan di Hackspace Neuron kami di Moskow. Bersama-sama kita akan meretas ke komputer nyata dengan sistem file terenkripsi yang meniru ATM atau terminal pembayaran.Workshop terkemuka, ValdikSS dan Maxim Goryachy . Di belakang bar, Pavel Zhovner .Akses Memori Langsung (DMA) - mode operasi perangkat komputer tingkat rendah, yang melibatkan akses langsung ke RAM komputer. Ini diperlukan agar PCIe, Thunderbolt, dan beberapa perangkat lain berfungsi. Dalam kondisi normal, DMA digunakan untuk akses yang lebih cepat ke memori agar tidak menempati prosesor.Menggunakan perangkat "jahat" khusus, penyerang dapat mengendalikan bus PCIe dan mendapatkan akses baca dan tulis penuh ke memori komputer yang berfungsi, bahkan jika sistem dilindungi dari penetrasi oleh perangkat lunak.Serangan DMA memungkinkan

- Tanpa diketahui sistem operasi dan antivirus, membaca dan memodifikasi data dalam memori komputer;

- Suntikkan kode Anda ke dalam OS dan menjalankan program

- Ambil data apa pun dari program yang sedang berjalan: kunci, kata sandi

- Abaikan otentikasi dan otorisasi sistem operasi

- .

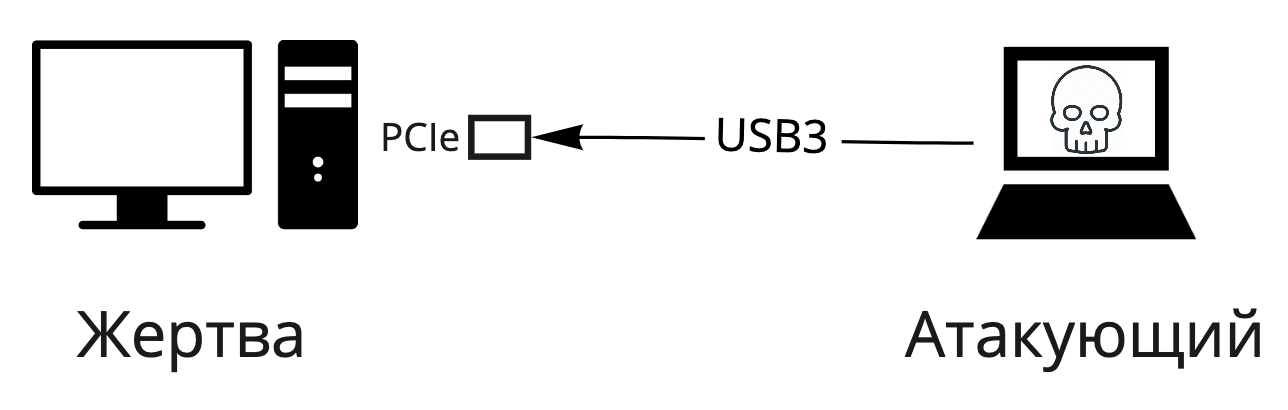

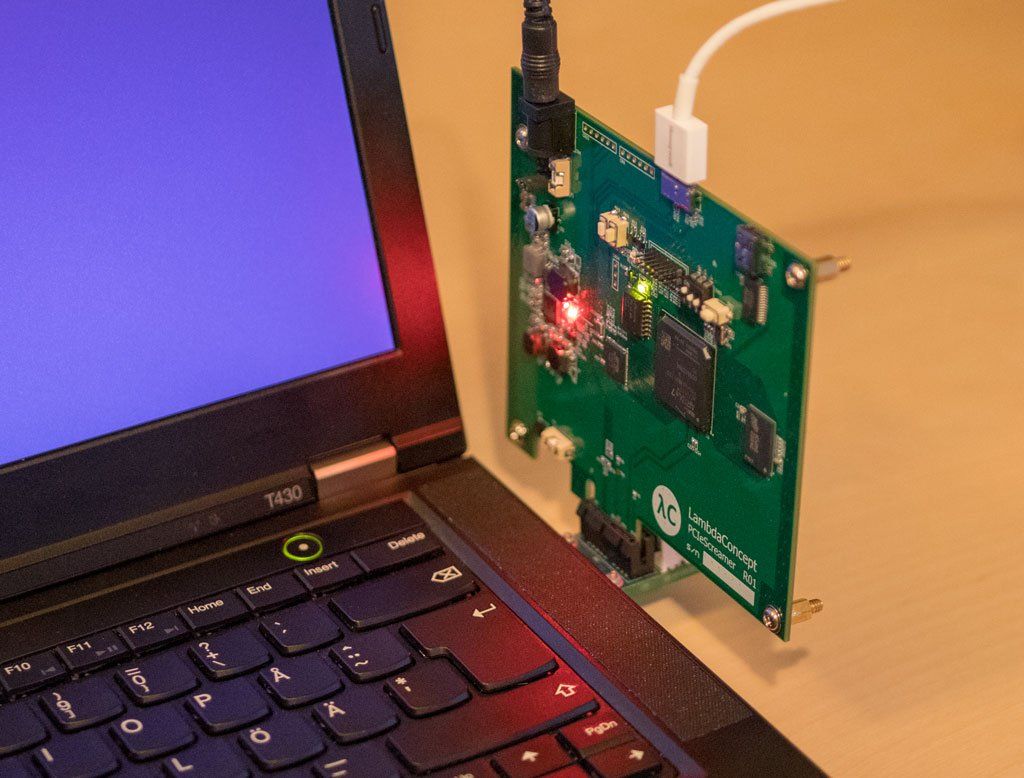

Bagian 1 - TeoriPertama, dengan jari kita akan mencari tahu bagaimana bus PCIe bekerja dan akses memori, mengapa serangan seperti itu mungkin dan apa cara modern perlindungan terhadap serangan seperti itu ada. Mari kita pertimbangkan alat apa yang ada untuk melakukan serangan DMA dan cara terbaik untuk merancang sistem yang aman.ValdikSS akan berbicara tentang pengalamannya menggunakan serangan DMA untuk memecahkan perlindungan mesin slot Jepang .Bagian 2 - pelajaran praktisUntuk melakukan serangan, kita akan menggunakan dua komputer: penyerang dan korban. Perangkat "jahat" khusus dimasukkan ke port PCIe korban, yang mengimplementasikan layer PCIe fisik dan mengirimkan perintah dari penyerang. Komputer yang menyerang terhubung ke papan "jahat" melalui USB, dan melaluinya mengirimkan perintah ke bus PCIe korban. Komputer X86 biasa akan bertindak sebagai korban, dan papan USB3380 akan bertindak sebagai perangkat "jahat". Sisi penyerang akan menggunakan kerangka pcileech .Mari kita cari tahu perangkat mana yang mendukung pcileech sebagai penyerang, dan apa yang lebih baik untuk dipilih. Kami akan menyiapkan penyerang dari awal berdasarkan papan USB3380.

Komputer X86 biasa akan bertindak sebagai korban, dan papan USB3380 akan bertindak sebagai perangkat "jahat". Sisi penyerang akan menggunakan kerangka pcileech .Mari kita cari tahu perangkat mana yang mendukung pcileech sebagai penyerang, dan apa yang lebih baik untuk dipilih. Kami akan menyiapkan penyerang dari awal berdasarkan papan USB3380. Awalnya, komputer korban akan memiliki hard disk yang dienkripsi dengan bitlocker dan dikunci untuk memasuki sistem operasi.Kami akan melakukan serangan berikut:

Awalnya, komputer korban akan memiliki hard disk yang dienkripsi dengan bitlocker dan dikunci untuk memasuki sistem operasi.Kami akan melakukan serangan berikut:- Windows Authentication Bypass - Masuk ke akun Anda tanpa mengatur ulang kata sandi

- Akses ke file korban . Meskipun enkripsi sistem file, akses ke file masih dimungkinkan dari dalam OS

- Kami mengekstrak data berharga dari memori - kunci dari dompet Bitcoin, kata sandi dan teks yang diketik

- Kami memasang tiruan trojan segera di memori tanpa file perantara pada disk

Untuk siapa pekerjaan ini

Pelajaran ini akan berguna bagi pengembang sistem embedded, mereka yang merancang terminal, ATM, peralatan mesin, mesin game dan judi. Anda akan membutuhkan pengetahuan dasar tentang perangkat keras komputer.Kerangka kerja pcileech cukup sederhana dan memiliki beberapa plug-in yang nyaman untuk serangan tipikal, sehingga setiap pengguna komputer tingkat lanjut akan dapat mempelajari cara menggunakannya.Tentang Penulis

ValdikSS adalah peneliti keamanan dan penggemar open source. Penulis program untuk melewati sistem DPI GoodByeDPI , dan layanan JustVPN dan Anti-Ban . Dia bekerja di Digital Security . __________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________

ValdikSS adalah peneliti keamanan dan penggemar open source. Penulis program untuk melewati sistem DPI GoodByeDPI , dan layanan JustVPN dan Anti-Ban . Dia bekerja di Digital Security . __________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________ Maxim Hot- Pengembang Tertanam dan Peneliti Keamanan di Positive Technologies. Ia tertarik pada kriptografi, teknologi virtualisasi, rekayasa terbalik, dan segala sesuatu yang berhubungan dengan perangkat keras. Dia tampil di 33C3, 34C3, Black Hat. Bersama Mark Ermolov, ia menemukan kerentanan pada Intel ME, Apple MacOS Firmware. _________________________________________________________________________________________________________________________________________________________________________________

Maxim Hot- Pengembang Tertanam dan Peneliti Keamanan di Positive Technologies. Ia tertarik pada kriptografi, teknologi virtualisasi, rekayasa terbalik, dan segala sesuatu yang berhubungan dengan perangkat keras. Dia tampil di 33C3, 34C3, Black Hat. Bersama Mark Ermolov, ia menemukan kerentanan pada Intel ME, Apple MacOS Firmware. _________________________________________________________________________________________________________________________________________________________________________________Tempat - Hackspace Neuron

Hackspace Neuron adalah komunitas pecinta Geeks dan tekno di pusat kota Moskow. Tempat kerja dengan peralatan profesional dan suasana kreatif.

Semua uang yang terkumpul akan digunakan untuk membayar sewa dan mengembangkan Huxspace. Jika Anda ingin mendukung kami juga, Anda dapat merangkul dan menawarkan bantuan Anda.Perhatian: semua informasi yang disajikan di kelas master hanya untuk tujuan penelitian. Bangku uji untuk analisis kerentanan bukanlah sistem kehidupan nyata dan dibuat khusus untuk tujuan pelatihan. Penulis tidak mendesak untuk menggunakan pengetahuan yang diperoleh untuk melakukan tindakan ilegal.

Semua uang yang terkumpul akan digunakan untuk membayar sewa dan mengembangkan Huxspace. Jika Anda ingin mendukung kami juga, Anda dapat merangkul dan menawarkan bantuan Anda.Perhatian: semua informasi yang disajikan di kelas master hanya untuk tujuan penelitian. Bangku uji untuk analisis kerentanan bukanlah sistem kehidupan nyata dan dibuat khusus untuk tujuan pelatihan. Penulis tidak mendesak untuk menggunakan pengetahuan yang diperoleh untuk melakukan tindakan ilegal.Source: https://habr.com/ru/post/undefined/

All Articles