Kerentanan Jaringan 5G

Sementara para penggemar dengan cemas menunggu diperkenalkannya jaringan generasi kelima secara besar-besaran, para penjahat dunia maya bergandengan tangan untuk mengantisipasi peluang-peluang baru demi keuntungan. Terlepas dari semua upaya pengembang, teknologi 5G mengandung kerentanan, yang pendeteksiannya diperumit oleh kurangnya pengalaman di lingkungan baru. Kami memeriksa jaringan 5G kecil dan mengidentifikasi tiga jenis kerentanan, yang akan kami diskusikan di posting ini.

Sementara para penggemar dengan cemas menunggu diperkenalkannya jaringan generasi kelima secara besar-besaran, para penjahat dunia maya bergandengan tangan untuk mengantisipasi peluang-peluang baru demi keuntungan. Terlepas dari semua upaya pengembang, teknologi 5G mengandung kerentanan, yang pendeteksiannya diperumit oleh kurangnya pengalaman di lingkungan baru. Kami memeriksa jaringan 5G kecil dan mengidentifikasi tiga jenis kerentanan, yang akan kami diskusikan di posting ini.Obyek penelitian

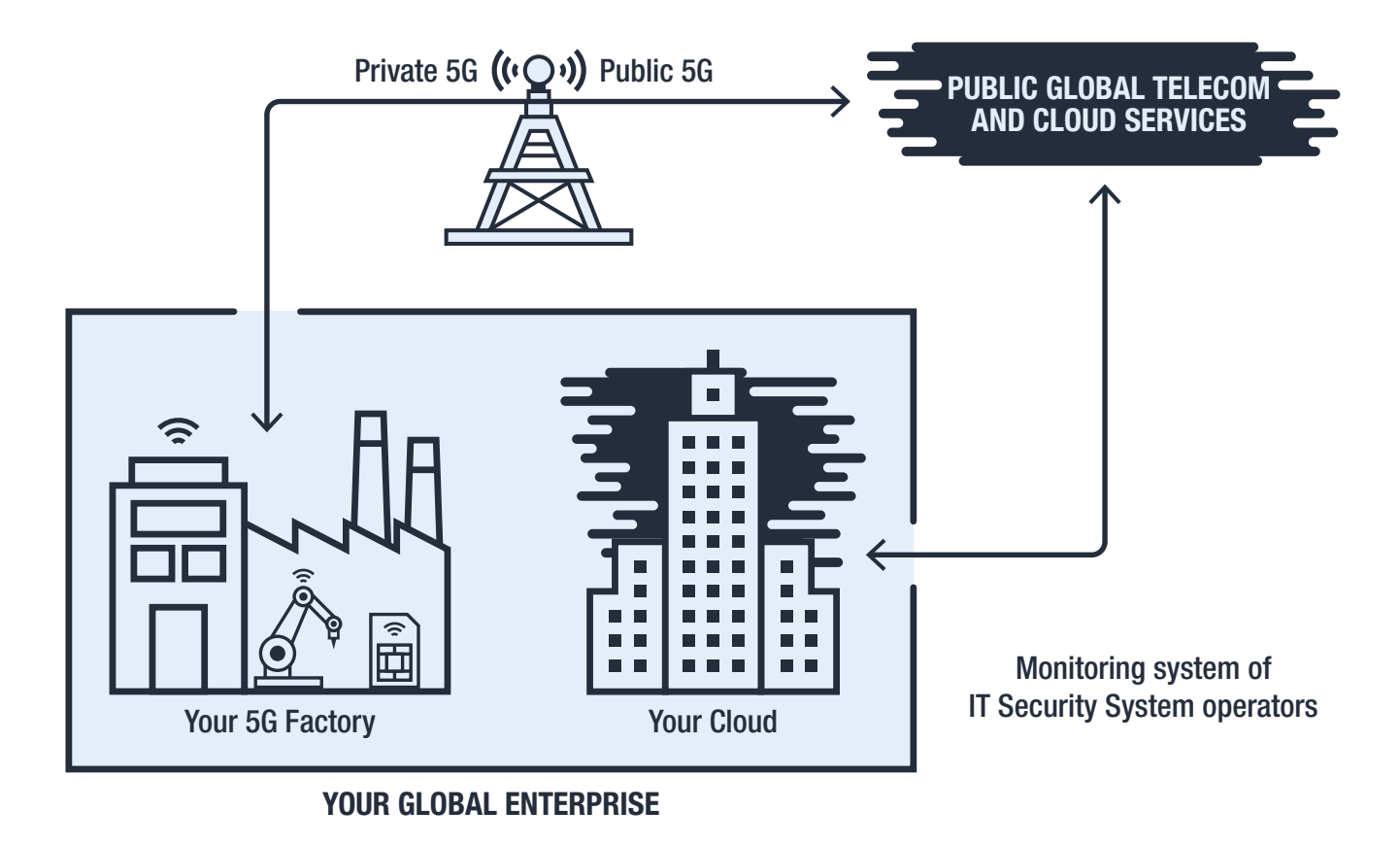

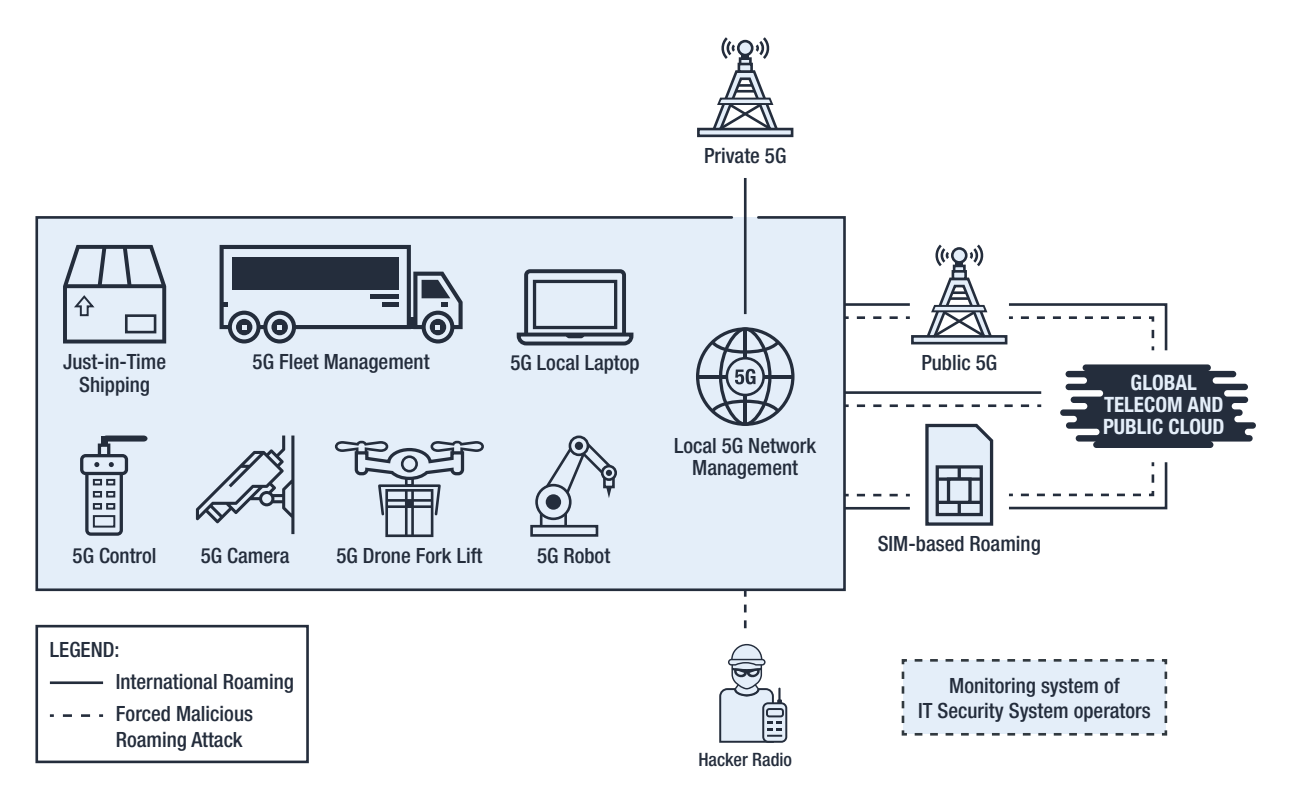

Pertimbangkan contoh paling sederhana - jaringan kampus 5G non-publik (Non-Public Network, NPN) yang terhubung ke dunia luar melalui saluran komunikasi publik. Ini adalah jaringan seperti itu dalam waktu dekat yang akan digunakan sebagai khas di semua negara yang termasuk dalam ras 5G. Lingkungan potensial untuk menyebarkan jaringan konfigurasi ini adalah perusahaan "pintar", kota "pintar", kantor perusahaan besar dan lokasi serupa lainnya dengan tingkat kemampuan kontrol yang tinggi. NPN Infrastructure: Jaringan tertutup perusahaan terhubung ke jaringan 5G global melalui saluran publik. Sumber: Trend MicroTidak seperti jaringan generasi keempat, jaringan 5G berfokus pada pemrosesan data waktu nyata, sehingga arsitekturnya menyerupai kue multi-layer. Pemisahan ke dalam level memungkinkan Anda untuk menyederhanakan interaksi dengan menstandarkan API untuk interaksi antar lapisan.

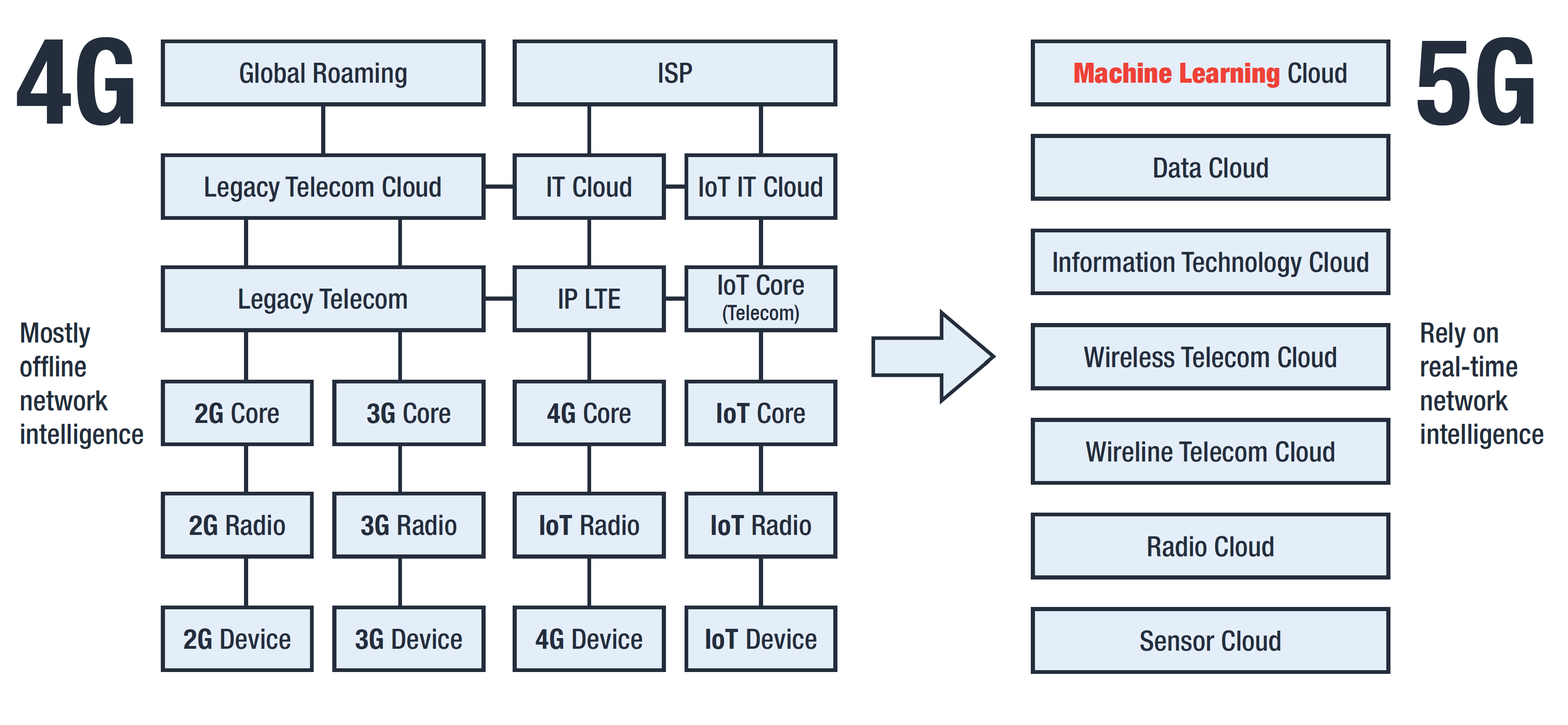

NPN Infrastructure: Jaringan tertutup perusahaan terhubung ke jaringan 5G global melalui saluran publik. Sumber: Trend MicroTidak seperti jaringan generasi keempat, jaringan 5G berfokus pada pemrosesan data waktu nyata, sehingga arsitekturnya menyerupai kue multi-layer. Pemisahan ke dalam level memungkinkan Anda untuk menyederhanakan interaksi dengan menstandarkan API untuk interaksi antar lapisan. Perbandingan arsitektur 4G dan 5G. Sumber: Trend MicroHasilnya adalah peningkatan otomatisasi dan skalabilitas, yang sangat penting untuk memproses sejumlah besar informasi dari Internet of Things (IoT).Isolasi level yang ditetapkan dalam standar 5G mengarah ke masalah baru: sistem keamanan yang bekerja di dalam jaringan NPN melindungi objek dan cloud pribadinya, sistem keamanan jaringan eksternal - infrastruktur internal mereka. Lalu lintas antara NPN dan jaringan eksternal dianggap aman, karena berasal dari sistem yang aman, tetapi sebenarnya tidak ada yang melindunginya.Dalam penelitian terbaru kami, Mengamankan 5G Melalui Federasi Identitas Cyber-Telecom, kami menyajikan beberapa skenario serangan cyber pada jaringan 5G yang mengeksploitasi:

Perbandingan arsitektur 4G dan 5G. Sumber: Trend MicroHasilnya adalah peningkatan otomatisasi dan skalabilitas, yang sangat penting untuk memproses sejumlah besar informasi dari Internet of Things (IoT).Isolasi level yang ditetapkan dalam standar 5G mengarah ke masalah baru: sistem keamanan yang bekerja di dalam jaringan NPN melindungi objek dan cloud pribadinya, sistem keamanan jaringan eksternal - infrastruktur internal mereka. Lalu lintas antara NPN dan jaringan eksternal dianggap aman, karena berasal dari sistem yang aman, tetapi sebenarnya tidak ada yang melindunginya.Dalam penelitian terbaru kami, Mengamankan 5G Melalui Federasi Identitas Cyber-Telecom, kami menyajikan beberapa skenario serangan cyber pada jaringan 5G yang mengeksploitasi:- Kerentanan kartu SIM,

- kerentanan jaringan

- kerentanan sistem identifikasi.

Pertimbangkan setiap kerentanan secara lebih rinci.Kerentanan Kartu SIM

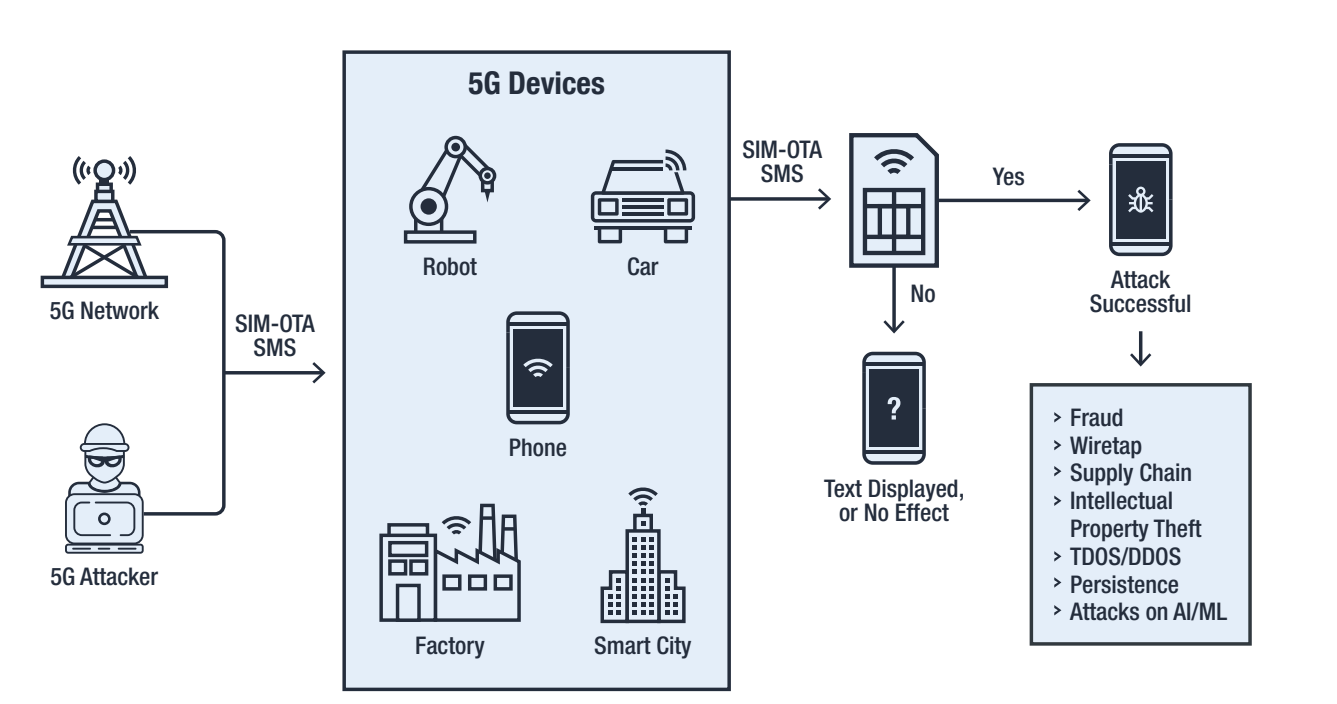

Kartu SIM adalah perangkat kompleks yang bahkan ada satu set lengkap aplikasi bawaan - SIM Toolkit, STK. Salah satu program tersebut, S @ T Browser, secara teoritis dapat digunakan untuk melihat situs internal operator, tetapi dalam praktiknya sudah lama dilupakan dan belum diperbarui sejak 2009, karena sekarang fungsi lain menjalankan fungsi-fungsi ini.Masalahnya adalah bahwa Peramban S @ T ternyata rentan: SMS layanan yang disiapkan khusus meretas kartu SIM dan memaksanya untuk menjalankan perintah yang diperlukan untuk peretas, dan pengguna ponsel atau perangkat tidak akan melihat sesuatu yang tidak biasa. Serangan itu disebut Simjaker dan memberi banyak peluang bagi penyerang. Serangan simjacking pada jaringan 5G. Sumber: Trend MicroSecara khusus, ini memungkinkan penyerang untuk mentransfer informasi tentang lokasi pelanggan, pengenal perangkatnya (IMEI) dan menara seluler (ID Sel), serta memaksa ponsel untuk memanggil nomor, mengirim SMS, membuka tautan di browser, dan bahkan memutuskan sambungan kartu SIM.Dalam konteks jaringan 5G, kerentanan kartu SIM ini menjadi masalah serius, mengingat jumlah perangkat yang terhubung. Meskipun SIMAlliance telah mengembangkan standar baru untuk kartu SIM untuk 5G dengan peningkatan keamanan , penggunaan kartu SIM "lama" masih dimungkinkan di jaringan generasi kelima . Dan karena semuanya berjalan dengan cara ini, orang tidak harus mengharapkan penggantian cepat dari kartu SIM yang ada.

Serangan simjacking pada jaringan 5G. Sumber: Trend MicroSecara khusus, ini memungkinkan penyerang untuk mentransfer informasi tentang lokasi pelanggan, pengenal perangkatnya (IMEI) dan menara seluler (ID Sel), serta memaksa ponsel untuk memanggil nomor, mengirim SMS, membuka tautan di browser, dan bahkan memutuskan sambungan kartu SIM.Dalam konteks jaringan 5G, kerentanan kartu SIM ini menjadi masalah serius, mengingat jumlah perangkat yang terhubung. Meskipun SIMAlliance telah mengembangkan standar baru untuk kartu SIM untuk 5G dengan peningkatan keamanan , penggunaan kartu SIM "lama" masih dimungkinkan di jaringan generasi kelima . Dan karena semuanya berjalan dengan cara ini, orang tidak harus mengharapkan penggantian cepat dari kartu SIM yang ada. Penggunaan roaming berbahaya. Sumber: Trend MicroMenggunakan Simjacking memungkinkan Anda untuk memaksa kartu SIM ke mode roaming dan memaksanya untuk terhubung ke menara sel yang dikendalikan penyerang. Dalam hal ini, penyerang akan dapat mengubah pengaturan kartu SIM untuk mendengarkan percakapan telepon, memperkenalkan malware dan melakukan berbagai jenis serangan menggunakan perangkat yang berisi kartu SIM yang diretas. Dia akan dapat melakukan ini dengan fakta bahwa interaksi dengan perangkat dalam jelajah terjadi melewati prosedur keamanan yang diadopsi untuk perangkat di jaringan "rumah".

Penggunaan roaming berbahaya. Sumber: Trend MicroMenggunakan Simjacking memungkinkan Anda untuk memaksa kartu SIM ke mode roaming dan memaksanya untuk terhubung ke menara sel yang dikendalikan penyerang. Dalam hal ini, penyerang akan dapat mengubah pengaturan kartu SIM untuk mendengarkan percakapan telepon, memperkenalkan malware dan melakukan berbagai jenis serangan menggunakan perangkat yang berisi kartu SIM yang diretas. Dia akan dapat melakukan ini dengan fakta bahwa interaksi dengan perangkat dalam jelajah terjadi melewati prosedur keamanan yang diadopsi untuk perangkat di jaringan "rumah".Kerentanan jaringan

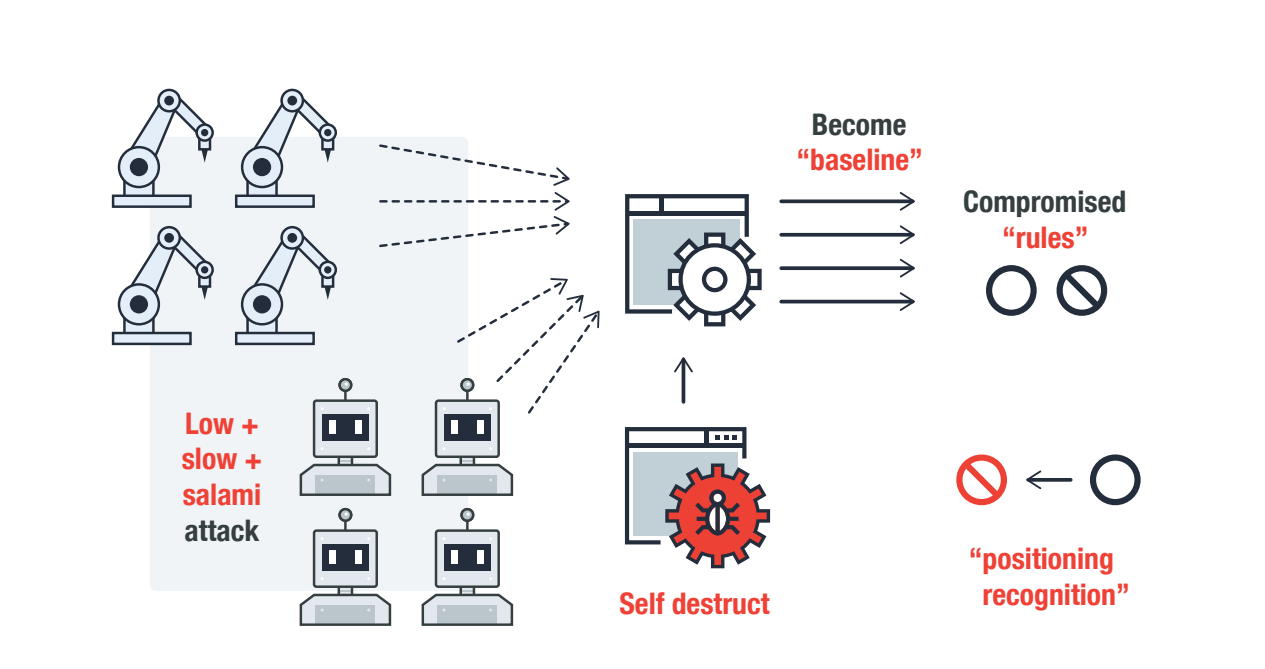

Penyerang dapat mengubah pengaturan kartu SIM yang dikompromikan untuk menyelesaikan masalah mereka. Relatif mudah dan sembunyi-sembunyi serangan Simjaking memungkinkan untuk dilakukan secara berkelanjutan, mengambil kendali lebih dan lebih banyak perangkat baru, secara perlahan dan sabar ( serangan rendah dan lambat ) memotong potongan-potongan jaringan seperti irisan salami ( serangan daging asap ). Melacak dampak ini sangat sulit, dan dalam jaringan terdistribusi 5G yang kompleks, ini hampir tidak realistis. Pengenalan bertahap ke jaringan 5G menggunakan serangan Salami Rendah dan Lambat +. Sumber: Trend MicroDan karena jaringan 5G tidak memiliki mekanisme kontrol keamanan kartu SIM built-in, penyerang secara bertahap akan dapat menetapkan aturan mereka sendiri di dalam domain komunikasi 5G menggunakan kartu SIM yang ditangkap untuk mencuri dana, mengotorisasi di tingkat jaringan, menginstal malware dan kegiatan ilegal lainnya.Yang menjadi perhatian khusus adalah kemunculan di forum peretas alat yang mengotomatiskan penangkapan kartu SIM menggunakan Simjaking, karena penggunaan alat tersebut untuk jaringan generasi kelima memberikan kemungkinan yang hampir tak terbatas bagi penyerang untuk meningkatkan serangan dan memodifikasi lalu lintas tepercaya.

Pengenalan bertahap ke jaringan 5G menggunakan serangan Salami Rendah dan Lambat +. Sumber: Trend MicroDan karena jaringan 5G tidak memiliki mekanisme kontrol keamanan kartu SIM built-in, penyerang secara bertahap akan dapat menetapkan aturan mereka sendiri di dalam domain komunikasi 5G menggunakan kartu SIM yang ditangkap untuk mencuri dana, mengotorisasi di tingkat jaringan, menginstal malware dan kegiatan ilegal lainnya.Yang menjadi perhatian khusus adalah kemunculan di forum peretas alat yang mengotomatiskan penangkapan kartu SIM menggunakan Simjaking, karena penggunaan alat tersebut untuk jaringan generasi kelima memberikan kemungkinan yang hampir tak terbatas bagi penyerang untuk meningkatkan serangan dan memodifikasi lalu lintas tepercaya.Kerentanan Identifikasi

Kartu SIM digunakan untuk mengidentifikasi perangkat di jaringan. Jika kartu SIM aktif dan memiliki keseimbangan positif, perangkat secara otomatis dianggap sah dan tidak menimbulkan kecurigaan pada tingkat sistem deteksi. Sementara itu, kerentanan kartu SIM itu sendiri membuat seluruh sistem identifikasi rentan. Sistem keamanan TI tidak akan dapat melacak perangkat yang terhubung secara ilegal jika mendaftar di jaringan menggunakan identitas yang dicuri melalui Simjaking.Ternyata peretas yang terhubung ke jaringan melalui kartu SIM yang diretas mendapat akses di tingkat pemilik saat ini, karena sistem TI tidak lagi memeriksa perangkat yang telah diautentikasi pada tingkat jaringan.Identifikasi yang dijamin antara perangkat lunak dan lapisan jaringan menambah masalah lain: penjahat dapat dengan sengaja membuat "kebisingan" untuk sistem deteksi intrusi dengan terus-menerus melakukan berbagai tindakan mencurigakan atas nama perangkat sah yang ditangkap. Karena pengoperasian sistem deteksi otomatis didasarkan pada analisis statistik, nilai ambang batas untuk alarm akan meningkat secara bertahap, memastikan bahwa tidak ada reaksi terhadap serangan nyata. Paparan jangka panjang semacam ini cukup mampu mengubah fungsi seluruh jaringan dan menciptakan "titik buta" statistik untuk sistem deteksi. Penjahat yang mengendalikan zona seperti itu dapat melakukan serangan terhadap data di dalam jaringan dan pada perangkat fisik, mengatur penolakan layanan dan menyebabkan kerusakan lainnya.Solusi: Verifikasi Identitas Terpadu

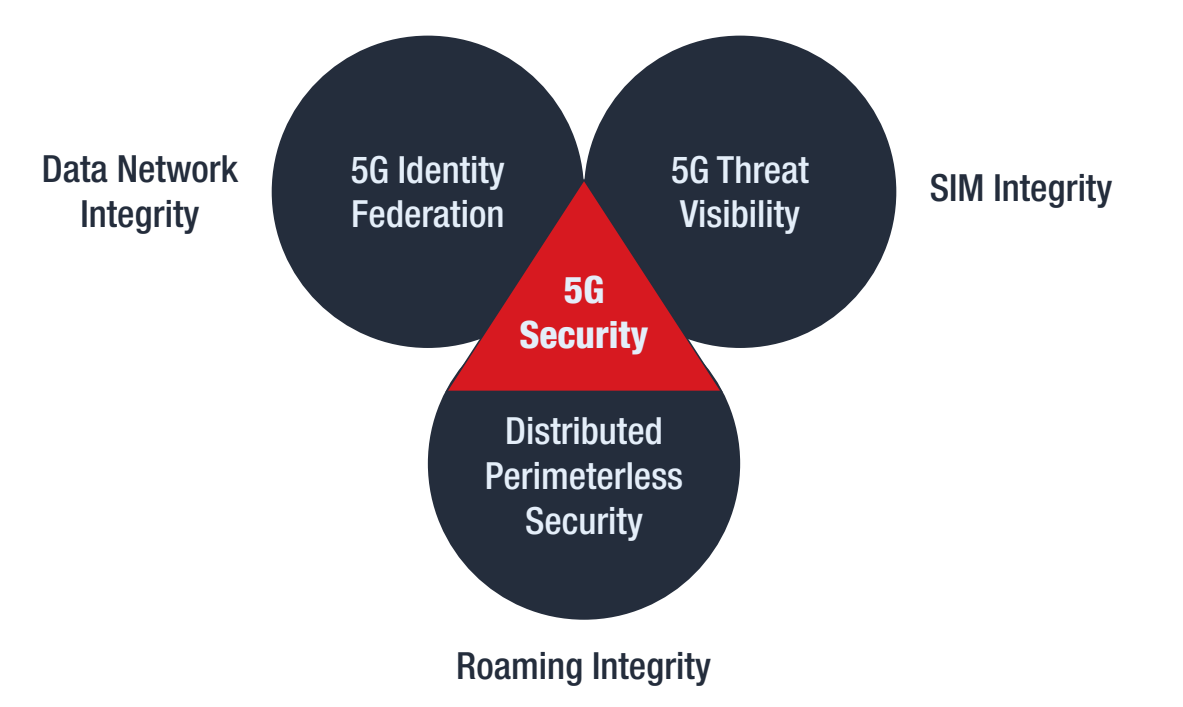

Kerentanan jaringan NPN 5G yang diselidiki adalah konsekuensi dari prosedur keamanan yang terfragmentasi pada tingkat komunikasi, tingkat kartu SIM dan perangkat, serta pada tingkat interaksi roaming antar jaringan. Untuk mengatasi masalah ini, perlu sesuai dengan prinsip zero trust ( Zero-Trust Architecture, ZTA ) untuk memastikan otentikasi perangkat yang terhubung ke jaringan di setiap tahap dengan menerapkan model Manajemen Identitas dan Akses Manajemen (FIdAM ) yang disatukan .Prinsip ZTA adalah untuk menjaga keamanan bahkan ketika perangkat tidak terkontrol, bergerak atau berada di luar perimeter jaringan. Model autentikasi gabungan adalah pendekatan keamanan 5G yang menyediakan arsitektur tunggal dan konsisten untuk otentikasi, hak akses, integritas data, dan komponen dan teknologi lainnya dalam jaringan 5G.Pendekatan ini menghilangkan kemungkinan memperkenalkan menara "roaming" ke dalam jaringan dan mengarahkan ulang kartu SIM yang ditangkap ke dalamnya. Sistem TI akan dapat sepenuhnya mendeteksi koneksi perangkat asing dan memblokir lalu lintas palsu yang menciptakan kebisingan statistik.Untuk melindungi kartu SIM dari modifikasi, perlu untuk memperkenalkan pemeriksaan integritas tambahan ke dalamnya, mungkin diimplementasikan sebagai aplikasi SIM berbasis blockchain. Aplikasi ini dapat digunakan untuk mengotentikasi perangkat dan pengguna, serta untuk memverifikasi integritas pengaturan firmware dan kartu SIM baik saat roaming maupun ketika bekerja di jaringan rumah.

Meringkaskan

Solusi untuk masalah keamanan 5G yang diidentifikasi dapat direpresentasikan sebagai kombinasi dari tiga pendekatan:- implementasi model identifikasi dan kontrol akses gabungan, yang akan memastikan integritas data dalam jaringan;

- memastikan visibilitas penuh ancaman dengan menerapkan registri terdistribusi untuk memverifikasi keabsahan dan integritas kartu SIM;

- pembentukan sistem keamanan terdistribusi tanpa batas yang memecahkan masalah interaksi dengan perangkat dalam jelajah.

Implementasi praktis dari langkah-langkah ini membutuhkan waktu dan biaya yang serius, tetapi penyebaran jaringan 5G ada di mana-mana, yang berarti Anda harus mulai bekerja memperbaiki kerentanan sekarang.Source: https://habr.com/ru/post/undefined/

All Articles