इस लेख में, हम कई वैकल्पिक लेकिन उपयोगी सेटिंग्स देखेंगे:यह लेख एक अगली कड़ी है, 2 घंटे भाग 1 और भाग 2 में oVirt देखना शुरू करें ।सामग्री

- परिचय

- प्रबंधक की स्थापना (अंडाकार इंजन) और हाइपरविजर (मेजबान)

- उन्नत सेटिंग्स - हम यहाँ हैं

- बुनियादी संचालन

अतिरिक्त प्रबंधक सेटिंग्स

सुविधा के लिए, हम अतिरिक्त पैकेजों की आपूर्ति करेंगे:$ sudo yum install bash-completion vim

स्वत: पूर्णता को सक्षम करने के लिए, बैश-पूर्ण कमांड को बैश पर स्विच किया जाना चाहिए।अतिरिक्त DNS नाम जोड़ना

यह तब आवश्यक है जब आपको प्रबंधक को वैकल्पिक नाम (CNAME, उपनाम या डोमेन नाम के बिना छोटा नाम) से कनेक्ट करने की आवश्यकता होती है। सुरक्षा कारणों से, प्रबंधक केवल नामों की अनुमत सूची का उपयोग करके कनेक्शन की अनुमति देता है।कॉन्फ़िगरेशन फ़ाइल बनाएँ:$ sudo vim /etc/ovirt-engine/engine.conf.d/99-custom-sso-setup.conf

निम्नलिखित सामग्री:SSO_ALTERNATE_ENGINE_FQDNS="ovirt.example.com some.alias.example.com ovirt"

और प्रबंधक को पुनरारंभ करें:$ sudo systemctl restart ovirt-engine

AD के माध्यम से प्रमाणीकरण कॉन्फ़िगर करें

oVirt में एक अंतर्निहित उपयोगकर्ता आधार है, लेकिन बाहरी LDAP प्रदाताओं का भी समर्थन किया जाता है, जिसमें शामिल हैं ई।विशिष्ट कॉन्फ़िगरेशन के लिए सबसे सरल तरीका विज़ार्ड को प्रारंभ करना और प्रबंधक को पुनरारंभ करना है:$ sudo yum install ovirt-engine-extension-aaa-ldap-setup

$ sudo ovirt-engine-extension-aaa-ldap-setup

$ sudo systemctl restart ovirt-engine

जादूगर का उदाहरण$

sudo ovirt-engine-extension-aaa-ldap-setupAvailable LDAP implementations:

…

3 — Active Directory

…

Please select:

3Please enter Active Directory Forest name:

example.com

Please select protocol to use (startTLS, ldaps, plain)

[startTLS]:

Please select method to obtain PEM encoded CA certificate (File, URL, Inline, System, Insecure):

URLURL:

wwwca.example.com/myRootCA.pemEnter search user DN (for example uid=username,dc=example,dc=com or leave empty for anonymous):

CN=oVirt-Engine,CN=Users,DC=example,DC=comEnter search user password:

*password*[ INFO ] Attempting to bind using 'CN=oVirt-Engine,CN=Users,DC=example,DC=com'

Are you going to use Single Sign-On for Virtual Machines (Yes, No)

[Yes]:

Please specify profile name that will be visible to users

[example.com]:

Please provide credentials to test login flow:

Enter user name:

someAnyUserEnter user password:

…

[ INFO ] Login sequence executed successfully

…

Select test sequence to execute (Done, Abort, Login, Search)

[Done]:

[ INFO ] Stage: Transaction setup

…

CONFIGURATION SUMMARY

…

विज़ार्ड का उपयोग करना अधिकांश मामलों के लिए उपयुक्त है। जटिल विन्यास के लिए, सेटिंग्स मैनुअल हैं। OVirt, उपयोगकर्ता और भूमिका दस्तावेज़ में और पढ़ें । इंजन को AD से सफलतापूर्वक कनेक्ट करने के बाद, कनेक्शन विंडो में एक अतिरिक्त प्रोफ़ाइल दिखाई देगी, और सिस्टम ऑब्जेक्ट के लिए अनुमतियाँ टैब पर , उपयोगकर्ताओं और AD समूहों को अनुमति जारी करने की क्षमता। यह ध्यान दिया जाना चाहिए कि उपयोगकर्ताओं और समूहों की बाहरी निर्देशिका न केवल AD हो सकती है, बल्कि IPA, eDirectory, आदि भी हो सकती है।मल्टीपाथिंग

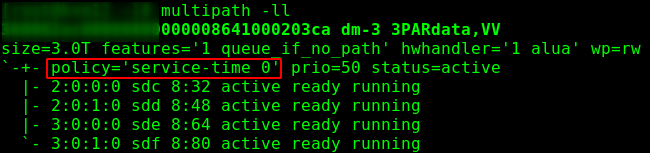

एक उत्पादन वातावरण में, भंडारण प्रणाली को कई स्वतंत्र कई I / O पथों द्वारा होस्ट से जोड़ा जाना चाहिए। एक नियम के रूप में, CentOS (और इसलिए oVirt) में कई डिवाइस पथ बनाने में कोई समस्या नहीं है (find_multipaths yes)। FCoE के लिए अतिरिक्त सेटिंग्स भाग 2 में वर्णित हैं । यह भंडारण प्रणालियों के निर्माता की सिफारिश पर ध्यान देने योग्य है - कई राउंड-रॉबिन नीति का उपयोग करने की सलाह देते हैं, डिफ़ॉल्ट रूप से, एंटरप्राइज़ लिनक्स 7 में सेवा लिनक्स का उपयोग किया जाता है।उदाहरण के लिए, 3 पीएआरHPE 3PAR Red Hat Enterprise Linux, CentOS Linux, Oracle Linux, and OracleVM Server Implementation Guide EL Host Generic-ALUA Persona 2, /etc/multipath.conf :

defaults {

polling_interval 10

user_friendly_names no

find_multipaths yes

}

devices {

device {

vendor "3PARdata"

product "VV"

path_grouping_policy group_by_prio

path_selector "round-robin 0"

path_checker tur

features "0"

hardware_handler "1 alua"

prio alua

failback immediate

rr_weight uniform

no_path_retry 18

rr_min_io_rq 1

detect_prio yes

fast_io_fail_tmo 10

dev_loss_tmo "infinity"

}

}

:

systemctl restart multipathd

. 1 — - .

. 1 — - . . 2 — - .

. 2 — - . ऊर्जा प्रबंधन सेटअप

आपको उदाहरण के लिए, मशीन का एक हार्डवेयर रीसेट करने की अनुमति देता है, अगर इंजन लंबे समय तक होस्ट से प्रतिक्रिया प्राप्त नहीं कर सकता है। फेंस एजेंट के माध्यम से लागू किया गया।कंप्यूट -> होस्ट -> HOST - एडिट -> पावर प्रबंधन, फिर "पावर प्रबंधन सक्षम करें" और एजेंट को जोड़ें - "फेंस एजेंट जोड़ें" -> + ।हम टाइप करते हैं (उदाहरण के लिए, ilo4 को iLO5 के लिए निर्दिष्ट किया जाना चाहिए), ipmi इंटरफ़ेस का नाम / पता, साथ ही उपयोगकर्ता नाम / पासवर्ड। यह अनुशंसा की जाती है कि आप एक अलग उपयोगकर्ता बनाएं (जैसे, oVirt-PM) और, iLO के मामले में, उसे विशेषाधिकार दें:- लॉग इन करें

- रिमोट कंसोल

- आभासी शक्ति और रीसेट

- वर्चुअल मीडिया

- ILO सेटिंग्स कॉन्फ़िगर करें

- उपयोगकर्ता खातों का प्रशासन करें

यह मत पूछो कि, यह अनुभवजन्य रूप से क्यों चुना जाता है। कंसोल फ़ेंसिंग एजेंट को अधिकारों के एक छोटे सेट की आवश्यकता होती है।एक्सेस कंट्रोल लिस्ट सेट करते समय, यह ध्यान में रखा जाना चाहिए कि एजेंट इंजन पर नहीं चलता है, लेकिन "पड़ोसी" होस्ट (तथाकथित पावर मैनेजमेंट प्रॉक्सी) पर, यानी यदि क्लस्टर में केवल एक नोड है, तो पावर प्रबंधन काम नहीं करेगा ।एसएसएल सेटअप

पूर्ण आधिकारिक निर्देश प्रलेखन में हैं , परिशिष्ट D: oVirt और SSL - oVirt इंजन SSL / TLS प्रमाणपत्र की जगह।प्रमाण पत्र या तो हमारे कॉर्पोरेट सीए से हो सकता है, या बाहरी वाणिज्यिक प्रमाणन प्राधिकरण से।महत्वपूर्ण नोट: प्रमाण पत्र प्रबंधक से कनेक्ट करने के लिए डिज़ाइन किया गया है, यह इंजन और नोड्स के बीच बातचीत को प्रभावित नहीं करेगा - वे इंजन द्वारा जारी किए गए स्व-हस्ताक्षरित प्रमाण पत्र का उपयोग करेंगे।आवश्यकताएँ:- पीईएम प्रारूप में जारी करने वाले सीए का प्रमाण पत्र, पूरी श्रृंखला के साथ रूट सीए (अधीनस्थ जारीकर्ता से शुरुआत में जड़ तक);

- जारीकर्ता CA द्वारा जारी अपाचे प्रमाणपत्र (संपूर्ण CA प्रमाणपत्र श्रृंखला द्वारा पूरक)

- अपाचे के लिए निजी कुंजी, कोई पासवर्ड नहीं।

मान लें कि हमारा प्रकाशन प्रमाणन प्राधिकरण CentOS चला रहा है, जिसे subca.example.com कहा जाता है, और अनुरोध, कुंजियाँ और प्रमाणपत्र / etc / pki / tls / निर्देशिका में स्थित हैं।हम बैकअप करते हैं और एक अस्थायी निर्देशिका बनाते हैं:$ sudo cp /etc/pki/ovirt-engine/keys/apache.key.nopass /etc/pki/ovirt-engine/keys/apache.key.nopass.`date +%F`

$ sudo cp /etc/pki/ovirt-engine/certs/apache.cer /etc/pki/ovirt-engine/certs/apache.cer.`date +%F`

$ sudo mkdir /opt/certs

$ sudo chown mgmt.mgmt /opt/certs

प्रमाण पत्र डाउनलोड करें, इसे हमारे कार्य केंद्र से निष्पादित करें या इसे किसी अन्य सुविधाजनक तरीके से स्थानांतरित करें:[myuser@mydesktop] $ scp -3 causer@subca.example.com:/etc/pki/tls/cachain.pem mgmt@ovirt.example.com:/opt/certs

[myuser@mydesktop] $ scp -3 causer@subca.example.com:/etc/pki/tls/private/ovirt.key mgmt@ovirt.example.com:/opt/certs

[myuser@mydesktop] $ scp -3 causer@subca.example.com/etc/pki/tls/certs/ovirt.crt mgmt@ovirt.example.com:/opt/certs

नतीजतन, आपको सभी 3 फाइलें देखनी चाहिए:$ ls /opt/certs

cachain.pem ovirt.crt ovirt.key

प्रमाणपत्र स्थापना

हम फ़ाइलों की प्रतिलिपि बनाते हैं और विश्वास सूची को अपडेट करते हैं:$ sudo cp /opt/certs/cachain.pem /etc/pki/ca-trust/source/anchors

$ sudo update-ca-trust

$ sudo rm /etc/pki/ovirt-engine/apache-ca.pem

$ sudo cp /opt/certs/cachain.pem /etc/pki/ovirt-engine/apache-ca.pem

$ sudo cp /opt/certs/ovirt03.key /etc/pki/ovirt-engine/keys/apache.key.nopass

$ sudo cp /opt/certs/ovirt03.crt /etc/pki/ovirt-engine/certs/apache.cer

$ sudo systemctl restart httpd.service

कॉन्फ़िगरेशन फ़ाइलें जोड़ें / अपडेट करें:$ sudo vim /etc/ovirt-engine/engine.conf.d/99-custom-truststore.conf

ENGINE_HTTPS_PKI_TRUST_STORE="/etc/pki/java/cacerts"

ENGINE_HTTPS_PKI_TRUST_STORE_PASSWORD=""

$ sudo vim /etc/ovirt-engine/ovirt-websocket-proxy.conf.d/10-setup.conf

SSL_CERTIFICATE=/etc/pki/ovirt-engine/certs/apache.cer

SSL_KEY=/etc/pki/ovirt-engine/keys/apache.key.nopass

$ sudo vim /etc/ovirt-imageio-proxy/ovirt-imageio-proxy.conf

# Key file for SSL connections

ssl_key_file = /etc/pki/ovirt-engine/keys/apache.key.nopass

# Certificate file for SSL connections

ssl_cert_file = /etc/pki/ovirt-engine/certs/apache.cer

अगला, हम सभी प्रभावित सेवाओं को पुनः आरंभ करते हैं:$ sudo systemctl restart ovirt-provider-ovn.service

$ sudo systemctl restart ovirt-imageio-proxy

$ sudo systemctl restart ovirt-websocket-proxy

$ sudo systemctl restart ovirt-engine.service

किया हुआ! यह प्रबंधक से कनेक्ट करने और सत्यापित करने का समय है कि कनेक्शन एक हस्ताक्षरित एसएसएल प्रमाणपत्र द्वारा सुरक्षित है।संग्रह

उसके बिना कहाँ! इस खंड में, हम प्रबंधक संग्रह पर चर्चा करेंगे; वीएम संग्रह एक अलग मुद्दा है। हम एक दिन में एक बार संग्रह प्रतियां बनाकर एनएफएस पर डाल देंगे, उदाहरण के लिए, उसी प्रणाली पर जहां हमने आईएसओ छवियां रखीं - mynfs01.example.com:/exports/ovirt-backup। यह उसी मशीन पर अभिलेखागार को संग्रहीत करने के लिए अनुशंसित नहीं है जहां इंजन चल रहा है।स्वत: इंस्टॉल करें और सक्षम करें:$ sudo yum install autofs

$ sudo systemctl enable autofs

$ sudo systemctl start autofs

एक स्क्रिप्ट बनाएँ:$ sudo vim /etc/cron.daily/make.oVirt.backup.sh

निम्नलिखित सामग्री:#!/bin/bash

datetime=`date +"%F.%R"`

backupdir="/net/mynfs01.example.com/exports/ovirt-backup"

filename="$backupdir/`hostname --short`.`date +"%F.%R"`"

engine-backup --mode=backup --scope=all --file=$filename.data --log=$filename.log

हम फ़ाइल को निष्पादन योग्य बनाते हैं:$ sudo chmod a+x /etc/cron.daily/make.oVirt.backup.sh

अब हर रात हम प्रबंधक सेटिंग्स संग्रह प्राप्त करेंगे।मेजबान प्रबंधन इंटरफ़ेस

कॉकपिट लिनक्स सिस्टम के लिए एक आधुनिक प्रशासनिक इंटरफ़ेस है। इस मामले में, यह ESXi वेब इंटरफ़ेस के करीब एक भूमिका निभाता है। अंजीर। 3 - पैनल की उपस्थिति।यह बहुत ही सरल रूप से स्थापित होता है, आपको कॉकपिट पैकेज और कॉकपिट-ओविर्ट-डैशबोर्ड प्लगइन की आवश्यकता होती है:

अंजीर। 3 - पैनल की उपस्थिति।यह बहुत ही सरल रूप से स्थापित होता है, आपको कॉकपिट पैकेज और कॉकपिट-ओविर्ट-डैशबोर्ड प्लगइन की आवश्यकता होती है:$ sudo yum install cockpit cockpit-ovirt-dashboard -y

कॉकपिट को चालू करना:$ sudo systemctl enable --now cockpit.socket

फ़ायरवॉल सेटअप:sudo firewall-cmd --add-service=cockpit

sudo firewall-cmd --add-service=cockpit --permanent

अब आप होस्ट से जुड़ सकते हैं: https: // [होस्ट आईपी या FQDN]: 9090VLANs

प्रलेखन

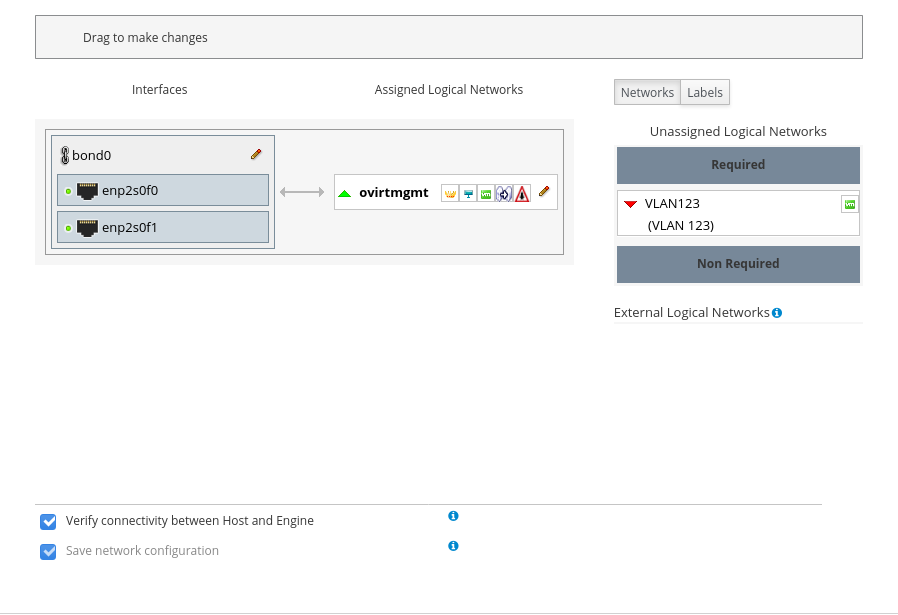

में नेटवर्क के बारे में और पढ़ें । कई संभावनाएं हैं, यहां हम आभासी नेटवर्क के कनेक्शन का वर्णन करते हैं।अन्य सबनेट से कनेक्ट करने के लिए, उन्हें पहले कॉन्फ़िगरेशन में वर्णित किया जाना चाहिए: नेटवर्क -> नेटवर्क -> नया, यहां केवल नाम एक आवश्यक फ़ील्ड है; वीएम नेटवर्क चेकबॉक्स मशीनों को इस नेटवर्क का उपयोग करने की अनुमति देता है, और टैग को सक्षम करने के लिए, वीएलएएन टैगिंग सक्षम करें , वीएलएएन नंबर दर्ज करें और ठीक पर क्लिक करें।अब आपको Compute -> Hosts -> kvmNN -> Network Interfaces -> Setup Host Networks Host में जाने की आवश्यकता है। असाइन किए गए लॉजिकल नेटवर्क में अंजीर किए गए नेटवर्क के दाईं ओर से जोड़े गए नेटवर्क को बाईं ओर खींचें: Fig। 4 - नेटवर्क जोड़ने से पहले।

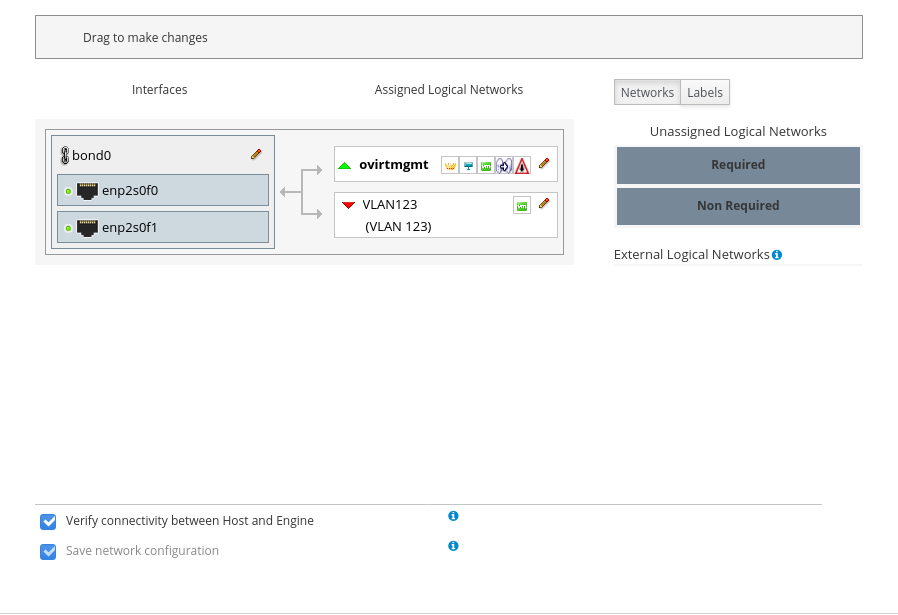

अंजीर किए गए नेटवर्क के दाईं ओर से जोड़े गए नेटवर्क को बाईं ओर खींचें: Fig। 4 - नेटवर्क जोड़ने से पहले। अंजीर। 5 - एक नेटवर्क जोड़ने के बाद।बल्क में होस्ट को कई नेटवर्क कनेक्ट करने के लिए, नेटवर्क बनाते समय उन्हें लेबल (एस) असाइन करना और लेबल द्वारा नेटवर्क जोड़ना सुविधाजनक है।नेटवर्क बनने के बाद, जब तक नेटवर्क क्लस्टर के सभी नोड्स में नहीं जोड़ा जाता है तब तक नॉन ऑपरेशनल स्थिति में चले जाएंगे। यह व्यवहार नया नेटवर्क बनाते समय क्लस्टर टैब पर सभी ध्वज की आवश्यकता के कारण होता है। उस स्थिति में जब नेटवर्क को क्लस्टर के सभी नोड्स की आवश्यकता नहीं है, तो यह लक्षण अक्षम किया जा सकता है, तब होस्ट में जोड़ा गया नेटवर्क गैर-आवश्यक अनुभाग में दाईं ओर होगा और आप चुन सकते हैं कि इसे किसी विशिष्ट होस्ट से कनेक्ट करना है या नहीं।

अंजीर। 5 - एक नेटवर्क जोड़ने के बाद।बल्क में होस्ट को कई नेटवर्क कनेक्ट करने के लिए, नेटवर्क बनाते समय उन्हें लेबल (एस) असाइन करना और लेबल द्वारा नेटवर्क जोड़ना सुविधाजनक है।नेटवर्क बनने के बाद, जब तक नेटवर्क क्लस्टर के सभी नोड्स में नहीं जोड़ा जाता है तब तक नॉन ऑपरेशनल स्थिति में चले जाएंगे। यह व्यवहार नया नेटवर्क बनाते समय क्लस्टर टैब पर सभी ध्वज की आवश्यकता के कारण होता है। उस स्थिति में जब नेटवर्क को क्लस्टर के सभी नोड्स की आवश्यकता नहीं है, तो यह लक्षण अक्षम किया जा सकता है, तब होस्ट में जोड़ा गया नेटवर्क गैर-आवश्यक अनुभाग में दाईं ओर होगा और आप चुन सकते हैं कि इसे किसी विशिष्ट होस्ट से कनेक्ट करना है या नहीं। अंजीर। 6 - एक नेटवर्क आवश्यकता के संकेत का चयन।

अंजीर। 6 - एक नेटवर्क आवश्यकता के संकेत का चयन।एचपीई विशिष्ट

लगभग सभी निर्माताओं के पास ऐसे उपकरण होते हैं जो उनके उत्पादों की उपयोगिता को बढ़ाते हैं। HPE उदाहरण का उपयोग करना, AMS (Agentless Management Service, iLO5 के लिए amsd, iLO4 के लिए hp-ams) और SSA (स्मार्ट स्टोरेज एडमिनिस्ट्रेटर, डिस्क कंट्रोलर के साथ काम करना) आदि उपयोगी हैं।कनेक्ट HPE रिपोजिटरीHPE:

$ sudo rpm --import https://downloads.linux.hpe.com/SDR/hpePublicKey2048_key1.pub

$ sudo vim /etc/yum.repos.d/mcp.repo

:

[mcp]

name=Management Component Pack

baseurl=http://downloads.linux.hpe.com/repo/mcp/centos/$releasever/$basearch/current/

enabled=1

gpgkey=file:///etc/pki/rpm-gpg/GPG-KEY-mcp

[spp]

name=Service Pack for ProLiant

baseurl=http://downloads.linux.hpe.com/SDR/repo/spp/RHEL/$releasever/$basearch/current/

enabled=1

gpgkey=file:///etc/pki/rpm-gpg/GPG-KEY-mcp

():

$ sudo yum --disablerepo="*" --enablerepo="mcp" list available

$ yum info amsd

स्थापना और लॉन्च:$ sudo yum install amsd ssacli

$ sudo systemctl start amsd

डिस्क नियंत्रक उपयोगिता का एक उदाहरण अभी के लिए इतना ही। निम्नलिखित लेखों में मैं कुछ बुनियादी संचालन और अनुप्रयोगों को बताने की योजना बना रहा हूं। उदाहरण के लिए, ओवीआईआरटी में वीडीआई कैसे बनाया जाए।